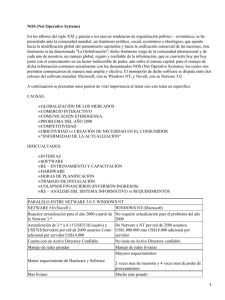

Redes de Área Local

Anuncio