Revista Socios Nº324 ADSI

Anuncio

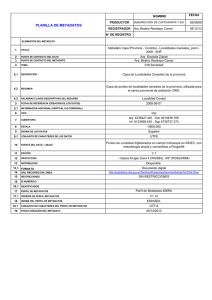

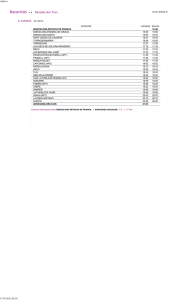

News ADSI Flash nº 324 – 03 de febrero de 2012 Indice Twitter ADSI Puesta en marcha de la nueva T.I.P. “Martes Con …” en el Circuit de Catalunya (7 de febrero) El Director de Seguridad y el liderazgo. Protección de la información. Investigación forense de archivos gráficos con Exiftool. Las amenazas que vienen: las APT Nuevo servicio ADSI: Twitter Maria Prados Noticias. Legislación. Formación. Publicaciones. Revistas. Vocal de Prensa y Comunicación de ADSI Síguenos en twitter! Qué es twitter? Twitter es un sistema que permite enviar y recibir mensajes cortos de 140 caracteres. Es una red social que pone en contacto personas con intereses comunes, relacionándolas a través de los mensajes que escriben. Hoy día las redes sociales se han convertido en una importante fuente de información e interacción; su utilización puede ser tanto para uso lúdico (Facebook es el mejor ejemplo en la mayoría de los casos), promocional, cómo también dirigido a un uso mucho más profesional: una herramienta más a nuestro servicio. En ADSI somos conscientes de la necesidad de estar informados de manera rápida e inmediata una vez se produce cualquier incidencia o información relativa al mundo de la seguridad y la prevención. Es por eso que ahora ponemos al alcance de nuestros socios y amigos esta herramienta donde informaremos de novedades en nuestra asociación y de cualquier noticia que pueda ser de interés en nuestro sector. Síguenos!! A través de Twitter, en cualquier plataforma, nos encontrareis buscando ADSI_ES (@ADSI_ES); solo hará falta “seguir” para agregarnos. Enlace directo: http://twitter.com/ADSI_ES News ADSI Flash nº 324 – 03 de febrero de 2012 PUESTA EN MARCHA DE LA NUEVA T.I.P. Fuente: Ministerio del Interior Dirección General de la Policía El B.O.E. Nº 42, de 18 de febrero de 2011, publicaba, entre otras, la Orden INT/318/2011, de 1 de febrero, sobre personal de seguridad privada, la cual entró en vigor el 18 de agosto del mismo año. Entre otras novedades, el Anexo V determinaba las nuevas características de la Tarjeta de Identidad Profesional o TIP, dándole un nuevo formato y unificando, en un solo documento, todas las habilitaciones, otorgadas por el CNP, de las que el profesional de seguridad privada sea titular, siendo ésta una novedad que pretende conseguir una mayor seguridad jurídica y un mejor control administrativo de las expediciones, al tiempo que supone una racionalización y disminución del gasto. Una vez finalizado los procedimientos técnicos de diseño e impresión, ya se está en disposición de proceder a la implementación de la TIP, en su nuevo formato, para las nuevas habilitaciones que se expidan. Este procedimiento comenzará el próximo lunes 6 de febrero. Las actuales tarjetas mantendrán su validez hasta que llegue la fecha de su caducidad, es decir, diez años a partir de la fecha en que fueron expedidas. Por lo que en ese período de tiempo coexistirán ambos formatos. El diseño final de una tarjeta, una vez impresa será el siguiente: ANVERSO Tal y como establece la Orden INT/318/2011, los elementos son los siguientes: Anverso: • Fotografía. • Fecha de validez de la tarjeta: Que será de 10 años a partir de la fecha de expedición, indicada en el reverso REVERSO Reverso: • Nombre y dos apellidos. • T.I.P.: Que será el DNI o NIE del titular de la tarjeta. • Nº de habilitación: Que coincide con el hasta hoy número de TIP para cada habilitación. • Fecha de habilitación. • Expedida el: Día exacto de la impresión de la tarjeta. • Equipo: Terminal de la UCSP que realizó la impresión. News ADSI Flash nº 324 – 03 de febrero de 2012 En aquellas habilitaciones que no sean poseídas, los campos “Nº de Habilitación” y “Fecha de habilitación” vendrán rellenos con asteriscos (********). Con respecto a los ciudadanos que soliciten la expedición o renovación de su tarjeta, las únicas modificaciones en la documentación a presentar son las siguientes: • Las fotografías a aportar por los interesados deberán cumplir los mismos requisitos que las que se aportan para la expedición del DNI ó NIE, las cuales son: Fotografía reciente, en color, del rostro del solicitante, tamaño 32 por 26 milímetros, con fondo uniforme blanco y liso, tomada de frente con la cabeza totalmente descubierta y sin gafas de cristales oscuros o cualquier otra prenda que pueda impedir o dificultar la identificación de la persona. • En el campo del Formulario, relativo al DNI – NIE, se hará constar siempre el NIF o el NIE, con todas sus letras y números. Cualquier duda al respecto de este nuevo procedimiento, podrá resolverse a través de cualquiera de las 55 Unidades de Seguridad Privada del Cuerpo Nacional de Policía. “Martes con …” en el Circuit de Catalunya Mubarak Hamed Director de Seguridad del Circuit de Catalunya Martes, 7 de febrero de 2.012, 18:30 horas El próximo “Martes con…” del 7 de febrero de 2012, lo celebraremos en el Circuit de Catalunya ya que, gracias a las gestiones efectuadas por su Director de Seguridad, Sr. Mubarak, tendremos la posibilidad de conocer de cerca dichas instalaciones. Nos dará la bienvenida al Circuit su Director General, el Sr. Salvador Servià para continuar con una charla sobre cuál es el impacto económico que genera el Circuit de Catalunya en los municipios de la zona y en la Comunidad Autónoma de Catalunya, a cargo del Sr. Ramón Maltas, Director de Explotación y Operación y del Área de Negocios del Circuit de Catalunya. Proseguiremos con la charla de nuestro ponente Sr. Mubarak, que nos explicará la gestión general de seguridad durante un Gran Premio: la coordinación de los diferentes cuerpos policiales y las empresas de seguridad, la gestión del tráfico y movilidad en las carreteras circundantes, aparcamientos, control de accesos y seguridad interior, con lo que podremos conocer los entresijos y complejidades, tanto en materia económica como de seguridad de algo que ya todos conocemos como son los grandes premios que allí se celebran. Este “Martes con …” también se celebrará fuera de las instalaciones habituales de Barcelona en el World Trade Center, tal como ya hicimos en el pasado mes de marzo, para dar un toque diferencial y sobre todo para ponernos en el mismo lugar en el que se centra la charla, el Circuit de Catalunya, por lo que se desarrollará en dichas instalaciones. El punto de encuentro será la sala de Briefing del Circuit de Catalunya a las 18:30 horas. Dado que se trata de un tema de gran interés para todos los profesionales del sector, tanto del público como privado, el acto será abierto y gratuito para todos los socios de ADSI o amigos de nuestra asociación. News ADSI Flash nº 324 – 03 de febrero de 2012 El Director de Seguridad: el liderazgo no tiene género, ni profesión ni condición social Rafael Vidal Delgado Coronel de Artillería en la Reserva Diplomado de Estado Mayor y Doctor en Historia por la Universidad de Granada Tras escribir algunas columnas sobre el liderazgo, me escriben algunos lectores preguntándome las diferencias reales entre el liderazgo religioso, el militar, el político, el social y de la mujer, lo cual me deja perplejo porque el liderazgo es un atributo de una persona, de tal forma que es una forma de vivir. Todos tenemos algunos rasgos de liderazgo, igual que todos tenemos algunos conocimientos de matemáticas sin que por ello seamos “matemáticos” y con ello una “mente matemática”, pero toda persona tiene, a lo largo de su vida, que asumir papeles de liderazgo, por ejemplo: en la educación de los hijos; el profesor en su aula; la mujer en su familia, etc., sin que por ello sean considerados “líderes” y con ellos “comportamiento de líderes”. Sin embargo hay profesiones que exigen tener vocación y formación de líder, siendo consustancial a ello los militares, los policías, los directores de seguridad, …, los sindicalistas y los políticos. Por supuesto cualquier organización que tenga un verdadero líder al frente, es como tener un seguro de existencia. En el momento de leer el párrafo anterior algunos de los lectores pensarán que ha habido líderes de organizaciones (llaméense empresas, instituciones, gobiernos o estados) que las han llevado a la ruina. Es cierto, porque el lado “malo” y “oscuro” del líder es el “mesianismo” (populismo), el considerar que ha sido elegido por el Destino para llevar a la colectividad a un futuro idílico e irrealizable. La diferencia fundamental entre el verdadero líder y su “lado oscuro” es que mientras el primero basa todo su planteamiento social en un futuro positivo, en proporcionar escalones para llegar a un escenario mejor; el segundo lo hace en anatemizar el pasado, demonizarlo, destruirlo y considerar que de esa forma todos vivirán mejor. La historia nos ha proporcionado en los últimos decenios figuras mesiánicas y populistas: como Stalin, Hitler, Mussolini, …, y otros más recientes como algunas de las dictaduras populistas de América, incluso algunos intentos de ello en la actual Europa. Otra diferencia, en este caso consustancial con la propia figura es que mientras el líder lo es sin que quiera significarse por ello, sino que es reconocido por todos, el populista necesita, más que eso, obliga a todos a rendirle culto, como el caso esperpéntico de la muerte del dictador/populista/mesiánico Kim Jong Il, en donde los ciudadanos que no han manifestado públicamente sentimiento por su fallecimiento van a ser amonestados. A su vez el líder desea que se le recuerde por su bien hacer, sin pretender perpetuarse, por el contrario el populista/mesiánico desea que su “sangre” perdure y para ello instaura una dinastía que solo se mantiene por el terror, sin que las legitimidades histórica o popular la sostenga. ¿Es el Rey un líder?, y con ello no aludo a Don Juan Carlos I, a Isabel II, Mohamed VI, o cualquier otro personaje reinante. Entramos con ello en otro concepto de liderazgo, en este caso no personal sino institucional, porque predomina el concepto de “Corona”, que al margen del individuo que la ocupa, señala múltiples cuestiones: historia de la nación; estabilidad social y política; y futuro permanente, porque en lo países con regímenes monárquicos, por supuesto con legitimidad histórica, siempre hay un pasado, una referencia presente y un futuro asegurado, lo cual es una garantía. Las palabras “líder” y “liderazgo” se emplean hoy en día con demasiada profusión. Hablamos, por ejemplo, de “líder de audiencia” para señalar a una persona que aparece en televisión o se escucha en la radio, aunque en realidad no señala a la persona sino al “programa que dirige o trabaja”. También ese liderazgo podría considerarse como “lado oscuro” al poder existir, desde esa preminencia de oyentes o televidentes, una manifiesta predisposición a manipular a la opinión pública, obligándoles a ser proclives a sus planteamientos políticos y sociales. News ADSI Flash nº 324 – 03 de febrero de 2012 Hace más de veinte años publiqué en el diario Europa Sur del Campo de Gibraltar un artículo titulado “La opinión pública a examen”, posteriormente he tocado sucesivas veces este tema de una posible manipulación de la opinión pública, en la guerra de Irak de 2003: “La batalla por la opinión pública” (27.03.03); “Derecho a discrepar” (12.04.03); “Comunicación pública” (19.04.03); “La comunicación en situaciones de crisis” (20.11.03) y otras, más recientes, todas en este portal de los Profesionales de la Seguridad. La introducción de los “twitter foros” obligará a que reflexionemos de este nuevo liderazgo, porque en este Fuente: Belt Ibérica campo el “bien” y el “mal” están mínimamente separados, siendo una alerta la frase de Mark Zuckerberg, fundador de Facebook de “transformaremos el universo”. La brevedad que exige esta columna obliga a dejar desarrollos de pensamientos para futuras columnas, pero al menos desde esta hemos querido exponer dentro del concepto liderazgo que puede llegar a existir un lado oscuro, en esa permanente dicotomía entre el bien y el mal, siendo precisamente esas dos referencias una de las cualidades que diferencian al “hombre” del resto de los animales. Uno de cada cinco empresarios teme más al robo de documentos por parte de sus empleados que al cibercrimen Iron Mountain da a las empresas recomendaciones sobre cómo proteger mejor su información. Un reciente estudio llevado a cabo por la empresa de gestión documental Iron Mountain revela que el 20% de las empresas europeas consideran que el robo por parte de empleados es el mayor riesgo de seguridad informática al que se enfrentan. Este riesgo se percibe como mayor que los fallos informáticos, el cibercrimen o los desastres naturales. El estudio, encargado por Iron Mountain, indica que las empresas tienen poca confianza en su personal, así como en sus controles internos. Parece que esta preocupación no está del todo fuera de lugar. Un estudio publicado el mes pasado por la especialista en redes Verizon reveló que, mientras que solo un 17% de las brechas o fallos en los datos tenían que ver con personal interno, el impacto potencial de posibles robos por parte de empleados es mayor que la amenaza externa: hay tres veces más riesgo de robo de propiedad intelectual dentro de una empresa por parte de los propios empleados que por parte de personas ajenas a la empresa. “Cuando se trata de gestión de la información, las personas son, casi siempre, el eslabón más débil en la cadena”, comenta Florian Kastl, director internacional de Seguridad y Continuidad en el Negocio de Iron Mountain. “La información es la columna vertebral de un negocio y es fundamental que las empresas tengan un sistema fuerte de control capaz de minimizar – e incluso prevenir – el riesgo de robo por parte de empleados y de proteger el resto de personal, el negocio y la reputación de la empresa”. Florian Kastl recomienda implementar las siguientes prácticas para minimizar el riesgo de robo: - Sepa lo que sabe: Identifique y priorice toda la información que posee su empresa: desde documentos legales hasta propiedad intelectual, datos financieros, planes de ventas y marketing, así como datos de clientes y empleados. - Establezca procesos internos firmes para reducir el riesgo de robo, incluyendo controles rigurosos de la información más importante. Debería además incluir una auditoria que informe sobre cuándo, dónde y cómo entra el personal en contacto con la información de la empresa. Estos procesos contribuirán a identificar los puntos de potencial vulnerabilidad en los que el acceso debería ser restringido. Es necesario, asimismo, usar la tecnología apropiada para garantizar la custodia de archivos dentro o fuera de las instalaciones de la empresa. Finalmente, hay que tener una política clara y pública frente a posibles actos de violación de la información empresarial. - Asegúrese de que Recursos Humanos respalda la política de protección de la información empresarial. Procesos de selección sólidos y una estrategia formal de despidos contribuirán a minimizar los riesgos de robo. Está comprobado que los empleados que abandonan la compañía, especialmente si se están marchando a la competencia, suelen llevarse información consigo. - Garantice que las políticas empresariales son suficientemente flexibles como para resistir cambios tales como procesos de adquisición o fusión y sólidas como para cumplir la cada vez más exigente normativa. Fuente: Nota de prensa www.ironmountain.es News ADSI Flash nº 324 – 03 de febrero de 2012 INVESTIGACIÓN FORENSE DE ARCHIVOS GRÁFICOS CON EXIFTOOL Metadatos Exif y etiquetas XMP Francisco Lazaro Dominguez Interprete Jurado de Alemán ¿Es verdad que una imagen vale más que mil palabras? Contestando con rigor la respuesta ha de ser categóricamente no. He aquí uno de esos casos en los que el sentido común se ve rebatido por la lógica. Codificar información en forma de caracteres alfanuméricos requiere un volumen de datos mucho menor. Las mil palabras de ese enunciado de sabiduría popular que todo el mundo da por válido cabrían en un archivo de apenas 10 kilobytes. Por el contrario cualquier imagen por pequeña que sea necesita ya mucho más que eso. Las cámaras digitales de gama media-alta, aplicando compresión JPEG, generan archivos de 3 a 4 megabytes. Salvando la fotografía en formato RAW esa cifra puede alcanzar los 25 o 30 MB. En este sentido, y por muy elocuente que sea nuestra imagen, está claro que las palabras siempre llevarán las de ganar. Nuestro informe verbal, con una cantidad de información mucho menor, siempre dirá más de lo que puedan mostrar formas y colores. Por si fuera poco disponemos de fuerzas de reserva ocultas en el interior de la propia imagen, ya que los archivos gráficos, al igual que los documentos Office, Adobe PDF, Corel Word Perfect y de otros tipos, llevan en su interior información que se genera automáticamente y en segundo plano para diversos fines: facilitar la gestión de los archivos y su localización en repositorios, llevar el control de las sucesivas operaciones de proceso de imagen, etc. Esta información, existente en forma de metadatos Exif, etiquetas Adobe XMP u otro sistema, está compuesta por datos de diversas categorías que van desde el modelo de la cámara hasta el software de retoque fotográfico empleado, pasando por los ajustes del dispositivo: velocidad del obturador, apertura del diafragma, balance de blancos, etc. En smartphones y teléfonos móviles modernos de gama alta equipados con GPS los metadatos Exif también incluyen coordenadas geográficas. Los metadatos Exif y las etiquetas XMP pueden visualizarse de diferentes modos: mediante el sistema operativo -examinando las propiedades del archivo con el botón derecho del ratón-, con un software de retoque fotográfico o a través de un editor hexadecimal. También existen herramientas que hacen posible una extracción metódica de los metadatos de las imágenes. Una de ellas, Exiftools, puede resultar de gran ayuda para el investigador. Pronto hablaremos de ella, proporcionando ejemplos de uso en los que los metadatos aportan una visión complementaria -y a veces contradictoria- de la realidad. Las mil palabras que supuestamente valen tanto como una imagen adquieren aquí un protagonismo literal. Las imágenes no solo hablan con formas y colores; también subvocalizan con metadatos y etiquetas que no se notan a simple vista, pero que podemos recuperar mediante las herramientas adecuadas. La investigación forense de imágenes digitales es una especialidad multidisciplinar de reciente desarrollo que plantea problemas de gran interés relacionados con la valoración jurídica de la prueba. Las imágenes no solo son manipulables, sino que el mismo proceso de obtenerlas mediante una selección del encuadre, la utilización de objetivos, enfoques, ajustes de luminosidad, etc.- introduce ya un sesgo interpretativo y matices emocionales que pueden influir sobre un jurado o en el desarrollo de un proceso, pudiendo llegar a condicionar la evidencia de manera decisiva. El presente artículo no aspira a extenderse en cuestiones de ese tipo. Aunque se hable de la posibilidad de manipulación y se pongan como ejemplo fotografías que han sido retocadas con diversos propósitos, aquí se trata exclusivamente de los metadatos, es decir, no de lo que las fotografías digitales nos muestran, sino de la información escrita que guardan incrustada en su interior. La abolladura fantasma Una conocida que trabaja en una compañía de seguros se puso recientemente en contacto conmigo para enseñarme la foto de un vehículo siniestrado. El automóvil, un BMW de gama alta, muestra una abolladura causada por la maniobra imprudente de un camionero que después del impacto se dio a la fuga. El titular de la póliza estaba dentro de la gasolinera y no pudo tomar los datos de la matrícula ni fijarse en el rótulo del transportista. Con la foto del coche viene escaneada la factura del taller de chapa. Por alguna razón la reguladora de daños sospecha del cliente. Ha examinado la foto pixel por pixel ampliándola en un visor de gráficos, pero no ve nada raro. News ADSI Flash nº 324 – 03 de febrero de 2012 Tampoco transiciones anómalas –artifacts, como los llaman los expertos en proceso digital de imagen- que pudieran ser reveladoras de posibles retoques. Pese a ello ha decidido consultarme para estar segura antes de aprobar el trámite de regulación. Ejemplo de manipulación con Photoshop: Fig. 1 Fig. 2 En la figura 1 tenemos la imagen de un vehículo abollado, posiblemente bajada de Internet. La figura 2 es la foto real del vehículo presuntamente siniestrado. Fig. 3 Fig. 4 El autor de la falsificación corta la zona de la abolladura con la herramienta de selección y la pega sobre su propio coche (figura 3). Después la adapta deformándola con la herramienta Warp (figura 4). Fig. 5 No es necesaria una coincidencia exacta en el color. El ajuste de tonos se obtiene promediando los valores de los píxeles de las dos capas. Dudo que la compañía de seguros pague porque la foto es falsa. Efectivamente pudo haber sido tomada con la cámara del titular. El desperfecto sobre la chapa también existió, pero no en el vehículo del titular sino en un automóvil desconocido, cuya foto pudo ser bajada incluso de algún foro de Internet. El misterioso tráiler dado a la fuga también es producto de la imaginación. Todo esto lo sabemos por los metadatos EXIF y XMP de esta imagen, que nos cuentan una historia muy distinta de la oficial. En realidad se trata de un montaje hecho con Photoshop CS5, último grito en software de retoque fotográfico de la casa Adobe. El autor de la manipulación posee talento, pero olvidó salvar su archivo sin la opción de quitar los metadatos. Por si fuera poco, todas las fechas indicadas en el historial de transformaciones son posteriores a la de la factura del taller. No me es posible reproducir la foto original porque se trata de un documento perteneciente al seguro. En las ilustraciones que se acompañan (figuras 1 a 5) se describe un procedimiento similar extraído de un libro sobre investigación forense de imágenes digitales 1. Metadatos Exif Exif (se escribe con minúsculas, no EXIF) es un estándar que permite incluir metadatos en algunos formatos de archivos de imagen, principalmente JPEG, TIFF, WAV, AVI. etc. Se trata de un sistema creado por la organización japonesa JEIDA 2 (Japan Electronic Industry Development Association) para incluir información en archivos. Al hacer una fotografía con una cámara digital y trasladarla al ordenador para editarla, imprimirla o simplemente archivarla, la primera impresión es que los únicos datos disponibles acerca de la imagen son los que añade el sistema operativo: nombre –asignado automáticamente por la cámara o por el usuario según sus preferencias-, fecha de creación, acceso, tamaño, etc. Si la cámara soporta la especificación Exif la imagen llevará en su interior una cantidad apreciable de datos: fecha de realización de la foto (no confundir con la fecha del archivo que vemos a través del sistema operativo), apertura del diafragma, velocidad de disparo, exposición, distancia focal del zoom, sensibilidad ISO, empleo del flash, etc. También incluye información específica del fabricante: marca, modelo, motor de software empleado para procesar los datos del sensor, etc. En los dispositivos más avanzados Exif también soporta coordenadas geográficas introducidas por el GPS e incluso información sobre copyright y derechos de autor, si bien esto último solo en las cámaras profesionales de gama alta. En Windows XP, Vista y 7 podemos acceder a parte de esta información haciendo clic con el botón derecho del ratón sobre un archivo de imagen y seleccionando propiedades. Este método no es aconsejable en una investigación forense porque existe el riesgo de alterar el archivo. En sistemas Mac OS X 10.4 y superiores la misma información puede recuperarse mediante el Finder (Get Info), expandiendo la sección correspondiente. Con Linux los metadatos Exif se visualizan mediante la pestaña información o a través de un visor de gráficos. Actualmente la especificación Exif se encuentra desatendida al no haber ninguna organización pública o privada que se ocupe de actualizarlos. 1 Cynthia Baron: “Adobe Photoshop Forensics: Sleuths, Truths and Fauxtography” (Thomson Course Technology PTR - 2008) 2 Página WEB: http://www.jeita.or.jp/english/ - Sobre EXIF puede consultarse este otro sitio de carácter no oficial con gran cantidad de información útil y los textos actualizados de la especificación: http://exif.org/ News ADSI Flash nº 324 – 03 de febrero de 2012 Por otra parte los fabricantes desarrollan sus productos para que el funcionamiento de los mismos no altere las cabeceras. Todo ello convierte a las etiquetas Exif en una valiosa fuente de evidencia para el investigador. Etiquetas Adobe XMP Exif no es el único sistema de información para imágenes digitales. IPTC-IIM (IPTC Information Interchange Mode) fue creado por un consorcio que agrupa a las agencias de noticias y empresas de comunicación más importantes del mundo. El objetivo de todas estas compañías consistía en crear un estándar para el intercambio de informaciones gráficas destinadas a los medios y la industria editorial. El otro sistema importante es la plataforma de metadatos ampliable de la casa Adobe XMP. Se trata de una tecnología basada en estándares abiertos para captura, archivado e intercambio de metadatos en medios digitales y workflows relacionados con el proceso digital de imágenes. XMP utiliza XML para describir los metadatos, lo cual supone algunas ventajas: compatibilidad con gran número de aplicaciones y desarrollos, conservación de los metadatos a lo largo del flujo de trabajo, trazabilidad de procesos y garantía de que las inversiones realizadas en equipos y software no van a quedarse obsoletas en mucho tiempo. Exiftool Antes se ha dicho que los metadatos Exif y de otros tipos pueden visualizarse con cualquier software de gráficos. Sin embargo no todos los programas muestran el conjunto total de etiquetas, sino tan solo aquellas que consideran relevantes para los fines del desarrollador. Además al abrir un archivo podrían alterar su cabecera, con lo cual el investigador corre el riesgo de que su evidencia quede invalidada. Por tales razones conviene disponer de una herramienta que permita analizar los archivos sin tener que abrirlos. De entre todas las utilidades para metadatos de imágenes recomendamos una herramienta de código libre llamada Exiftool 3 . En primer lugar por su facilidad de instalación y manejo, y también porque permite redireccionar la salida del comando para crear archivos de texto con los resultados del análisis. Estos archivos pueden ser después estudiados y añadidos al informe. En segundo lugar porque recupera más información que cualquier otra herramienta; y finalmente porque Exiftools también puede utilizarse para visualizar metadatos de archivos que no son exclusivamente gráficos, como ejecutables, multimedia (MPEG, AVI, WAV, FLAC, MP3), documentos Office o Adobe PDF, contenedores ZIP, etc. Exiftool recupera etiquetas de diversas marcas, estándares y organizaciones industriales. Además de metadatos EXIF, el 3 http://www.sno.phy.queensu.ca/~phil/exiftool/ Página WEB del desarrollador con abundante información sobre el software, tipos de archivos soportados, modos de empleo y otras particularidades. investigador podrá acceder a información oculta en archivos JPEG2000, JFIF, Flash, Quicktime, ID3, Kodak, Ricoh, MPF, Stim, APE, Vorbis y un largo etcétera. También ofrece la posibilidad de extraer datos de forma selectiva e incluso mediante sentencias condicionales. No es exagerado decir que con Exiftool y buenas nociones de bash scripting o un lenguaje interpretado se pueden llegar incluso a realizar auténticos desarrollos de software. Incluso se pueden enfocar las búsquedas hacia conjuntos de caracteres no europeos como árabe, cirílico o vietnamita. Todo ello hace de Exiftool un elemento auxiliar no solo para la investigación forense sino también para otros fines: defensa de la propiedad intelectual, lucha contra el espionaje corporativo y comprobación de documentos confidenciales. Instalación y manejo Exiftool está disponible en los repositorios de Ubuntu, por lo que instalarlo resulta tan simple como en el caso de cualquier paquete: sudo apt-get install exiftool Si queremos instalarlo sobre otras distribuciones o disponer de la última versión del software, el procedimiento es algo más complejo. En primer lugar hay que instalar los paquetes de Perl. Por ejemplo, si fuésemos usuarios de Fedora: yum install -y perl-ExtUtils-MakeMaker A continuación bajamos Exiftool desde la página del desarrollador: wget http://www.sno.phy.queensu.ca/~phil/ exiftool/Image-ExifTool-X.XX.tar.gz Substitúyanse las XX por los números de versión que interesen. El resto según el procedimiento habitual: gunzip < Image-ExifTool-X.XX.tar.gz|tar xvf cd Image-ExifTool-X.XX perl Makefile.PL make test make install Exiftool dispone de una versión para Windows. Descargue el archivo del ejecutable e instálelo del mismo modo que cualquier otra aplicación. La sintaxis del programa es directa: exiftool + nombre de archivo. En el archivo de ayuda (“man exiftool”) hallará todo lo que necesite saber sobre opciones y funcionamiento. Y ahora, sin más preámbulos Teóricos, pasemos a la práctica mostrando algunos ejemplos. Retoque de perspectiva Examinemos estas tres fotografías. Tras haberlas agrupado en una carpeta de trabajo obtenemos sus metadatos News ADSI Flash nº 324 – 03 de febrero de 2012 redirigiéndolos a un archivo de texto que después estudiaremos en detalle: exiftool * > resultados.txt La primera se hizo con la cámara sin añadir ningún retoque. Lo que vemos aquí no es más que una pequeña selección de todo el conjunto de etiquetas recuperadas por la herramienta, que por lo general suele ser bastante amplio, incluso para cámaras de gama baja. Exiftool nos permite conocer por ejemplo el modelo y los ajustes de la cámara (tabla 1). File Modification Date/Time : 2011:11:26 11:23:56+01:00 Make : Panasonic Camera Model Name : DMC-LX3 Exposure Time : 1/400 ISO : 80 Internal Serial Number : (F34) 2009:03:04 no. 0073 Exif Image Width : 3776 Exif Image Height : 2520 Focal Length In 35mm Format : 24 mm Compression : JPEG (old-style) Thumbnail Offset : 10752 Thumbnail Length : 7284 Aperture : 2.8 Shutter Speed : 1/400 Thumbnail Image : (Binary data 7284 bytes, use -b option to extract) Tabla 1: datos Exif Figura 6: foto original sin retocar Figura 7: corrección de perspectiva con GIMP Figura 8: ...y con Photoshop Adobe Elements Todos estos datos pueden tener mayor o menor valor Figura 6:dependiendo foto original sin probatorio delretocar caso y con las reservas oportunas 4. Fijémonos ahora en las etiquetas con la palabra “Thumbnail”. Los thumbnails son imágenes reducidas de la fotografía principal que se elaboran con el fin de mostrarlas en el visor de la cámara o en la carpeta de trabajo. En ocasiones los encontramos incrustados en el interior del archivo mostrando la imagen original antes de retocarla. La resolución de estos thumbnails, con un tamaño tan reducido, no es muy alta, pero a veces proporcionan evidencias palmarias de intentos de manipulación. Si hemos de creer lo que se cuenta en Internet más de un caso ha llegado a resolverse gracias a ellos. La segunda imagen (figura 7) es el resultado de un intento de corregir la distorsión de la perspectiva causada por el empleo de una lente de longitud focal reducida -en este caso equivalente a un gran angular de 24 mm-. 4 Conviene no olvidar que un usuario experto puede saber no solamente cómo eliminar de sus fotografías los metadatos Exif, sino incluso modificarlos. News ADSI Flash nº 324 – 03 de febrero de 2012 Los metadatos Exif nos dicen cuál fue la herramienta utilizada para la corrección: Software : GIMP 2.6.10 Tabla 2 El efecto logrado con GIMP no nos convenció del todo, por lo cual decidimos recurrir a otro software de retoque para realizar la corrección de perspectiva (figura 8). Exiftool lo señala con su dedo acusador: XMP Toolkit : XMP toolkit 2.8.2-33, framework 1.5 Creator Tool : Adobe Photoshop Elements for Windows, version 2.0 Tabla 3 Escaneando prensa La última imagen (figura 9) fue escaneada desde un periódico. Exif nos descubre fecha y hora exactas de la adquisición: 20 de octubre de 2011 a las 15:28, asi como de la modificación del archivo en Photoshop: el mismo día a las 14:40. La labor de edición duró aproximadamente siete minutos. Es de suponer que ese tiempo fue empleado para aplicar alguna técnica de proceso digital con la intención de eliminar el muaré 5 y reducir el tamaño de la foto para publicarla en Internet. El autor también se sirvió del visor de imágenes de MS-Windows, tal vez para estar seguro de que la imagen se pudiera ver sin problemas desde cualquier plataforma. Figura 9 La tabla 4 contiene un extracto de los metadatos y etiquetas más interesantes del archivo digital corres-pondiente a la imagen que se muestra en la figura 9. 5 El muaré es un efecto generado por la interferencia entre la resolución del scanner digital y la trama de semitonos de las imágenes impresas. Para eliminarla se recurre a efectos de retoque fotográfico, aplicando filtros de destramado, desenfoque gaussiano o simplemente mediante el procedimiento de adquirir la imagen con la resolución máxima del scanner y reduciendo después su tamaño con Photoshop o GIMP. Exif Byte Order : Big-endian (Motorola, MM) Primary Platform : Apple Computer Inc. File Modification Date/Time : 2011:10:20 15:28:48+02:00 Software : Adobe Photoshop CS5 Windows Creator Tool : Microsoft Windows Photo Viewer 6.1.7600.16385 Metadata Date : 2011:10:20 14:40:10+02:00 Create Date : 2011:10:20 14:33:30+02:00 ICC Profile Name : EPSON 1.8 Device Manufacturer : EPSO (sic) Standard RGB - Gamma Tabla 4 El archivo incluye información contradictoria: por un lado la plataforma primaria (el ordenador) es de tipo Apple, con un orden de bytes (big-endian) típico de los procesadores utilizados por las plataformas Macintosh (Motorola y PowerPC) antes de la aparición de los nuevos modelos Mac equipados con CPU Intel (donde el orden de bytes es littleendian) 6 . No existen versiones de Photoshop CS5 para procesadores big-endian. La única explicación posible, además de una introducción incorrecta de etiquetas por el software de retoque, es que se haya utilizado un ordenador Apple para adquirir la fotografía y otro con Windows Vista o 7 para el proceso digital. En los límites de la legalidad La potencia de la herramienta no debe hacer olvidar las restricciones impuestas en la práctica a su eficacia por la realidad, o mejor dicho por el entorno legal. El software utilizado para la investigación de los metadatos en archivos gráficos no fue diseñado con un propósito forense sino para finalidades de gestión. Con él no solamente se pueden visualizar todo tipo de etiquetas e informaciones ocultas, sino también modificarlas a voluntad. Suprimir, alterar y falsear metadatos gráficos resulta mucho más fácil que en el caso de los documentos Office o Adobe PDF, hasta tal punto que una argumentación basada exclusivamente en etiquetas Exif o XMP no llegaría muy lejos en un tribunal. El abogado de la parte contraria no tardará más que un par de minutos en desmantelarla, argumentando con razón que desde Photoshop o cualquier otro software de retoque se puede 6 Los términos big-endian y little-endian hacen referencia al orden en que la CPU procesa los datos: en el orden natural (big-endian) comenzando por el byte más significativo, o en el orden ascendente, empezando por el byte menos significativo (little-endian). Esta característica depende de la arquitectura del microprocesador y no es configurable por software. News ADSI Flash nº 324 – 03 de febrero de 2012 conseguir que los metadatos cuenten la historia que más convenga. Las conclusiones que debe extraer el investigador, si no quiere pasar a engrosar esa patética lista de aficionados puestos en ridículo por la defensa legal o a quienes los jueces se ven obligados a llamar la atención para cortar en seco un hilo de divagaciones caprichosas, resultan obvias. Sobre todo no debe hacerse un alto concepto de la importancia jurídica de sus descubrimientos, que solo tienen valor si van referidos a un conjunto de evidencias digitales más amplio (imágenes de medios de datos adquiridas a bajo nivel, objetos con una cadena de custodia acreditada, etc.) y en el contexto general de la investigación. También deberá librarse de hacer suposiciones y comentarios especulativos, limitándose a defender su informe formulando asertos objetivos y claros sobre lo que tiene entre manos, y sobre nada más que eso. Establecer la autoría de actos delictivos más allá de toda duda razonable es misión de los profesionales que prestan sus servicios en la Administración de Justicia. Este objetivo escapa a las posibilidades del investigador forense debido a las limitaciones inevitables de un sistema de trabajo basado en el método científico. Las herramientas y tecnologías empleadas por el informático forense alcanzan hasta el teclado del ordenador sospechoso, y ahí es donde se detienen, sin pasar a los dedos de las personas que lo manejan. Es importante entender esto o serán nuestras propias yemas las que se quemen al rozar con el volante de inercia de la maquinaria legal. El investigador no conoce al presunto culpable, no lo vio metiendo pornografía infantil o instalando troyanos en el ordenador, y por consiguiente no está en condiciones de asegurar nada al respecto. Determinar la identidad del transgresor es cometido de especialistas en otros ámbitos de la investigación forense que no tienen nada que ver con las tecnologías digitales. Y en cuanto a la culpabilidad del individuo en cuestión, es el juez a quien corresponde resolver. Ni se le ocurra meterse, a usted mismo ni a Exiftool, en historias más allá de la delgada línea que separa a un buen profesional de un botarate con grandes conocimientos de Tecnologías de la Información pero nula inteligencia jurídica. Conclusiones Las características de las imágenes digitales como medios probatorios aconsejan dedicar al análisis forense de archivos gráficos una atención que se justifica con las consideraciones expuestas anteriormente cuando hablábamos sobre los problemas de interpretación y validez jurídica de las imágenes digitales. La posibilidad de descubrir manipulaciones mediante la aplicación de técnicas de análisis basadas en algoritmos matemáticos y en las características técnicas de los dispositivos empleados queda fuera del alcance de este artículo. Sin embargo, en ocasiones basta un simple estudio de los metadatos contenidos por los archivos gráficos digitales para poner al descubierto la existencia de una alteración intencionada y, en cualquier caso, aportar elementos de información que contribuyan al esclarecimiento de casos delictivos o irregularidades. Como especialidad perteneciente al ámbito de la Informática Forense, el análisis de metadatos de imágenes digitales constituye un campo de indudable interés. La variedad de etiquetas pertenecientes a diversos estándares que las cámaras fotográficas y las aplicaciones de retoque insertan en los archivos obligan al investigador a familiarizarse con estos sistemas de metadatos y las herramientas que hacen posible su análisis. También resulta necesario disponer de un software adecuado para acceder a etiquetas Exif y de otros tipos y extraerlas de un modo impecable y seguro con arreglo a criterios forenses. Esta necesidad se ve resuelta de manera ejemplar gracias a Exiftool, herramienta de código libre potente, ligera y mínimamente intrusiva, que además de no consumir apenas recursos de ordenador soporta una amplia gama de formatos de archivo y sistemas de información industrial. El investigador no debe olvidar, por otro lado, que la misma potencia de Exiftool y otras herramientas similares para la gestión de metadatos gráficos no constituye una ventaja ante los tribunales, sino más bien todo lo contrario. El informe debe ser relativo, modesto y referido a un contexto de investigación general con evidencias de otros tipos. Sin embargo, como en otras áreas especializadas de la investigación forense -metadatos de documentos ofimáticos, detección de malware y recuperación de archivos borradosalgunas de las consideraciones que acabamos de exponer son trasladables a otros ámbitos ajenos a la investigación con una finalidad estrictamente judicial en los que también se utilizan los métodos de la Informática Forense. A modo de ejemplo podríamos citar la protección de datos, la seguridad corporativa y la defensa de la propiedad intelectual. La difusión masiva de contenidos digitales a través de redes y soportes de datos -discos duros externos, CDs/DVDs, pendrives, tarjetas de memoria para cámaras digitales, etc.o bien destinados a Internet, obliga a tener en todo momento el ojo puesto sobre los metadatos de los archivos gráficos. La competencia y los merodeadores saben que las cosas no siempre son lo que parecen; por ello se pasan la vida huroneando en las papeleras y el interior de los archivos informáticos. Para un político, alto cargo de la administración, consultor o abogado de empresa las imágenes digitales relacionadas con su actividad pueden resultar tan problemáticas como los documentos de texto, no tanto por lo que muestran como por lo que intentan ocultar. News ADSI Flash nº 324 – 03 de febrero de 2012 Imágenes originales Con el propósito de permitir que el lector pruebe la herramienta con el material explicativo de este artículo y coteje los resultados, se incluyen los enlaces siguientes a los archivos gráficos originales: Original sin retoque de perspectiva: http://writeonlymode.files.wordpress.com/2012/01/p1040465.jpg Perspectiva retocada con GIMP: http://writeonlymode.files.wordpress.com/2012/01/p1040465_corrected.jpg Perspectiva retocada con Adobe Photoshop Elements: http://writeonlymode.files.wordpress.com/2012/01/p1040465_corregido_elements.jpg Imagen escaneada del periódico: http://writeonlymode.files.wordpress.com/2012/01/img2551.jpg Las amenazas que vienen, las APT Una de las mayores amenazas a nivel empresarial está protagonizada por los criminales que se infiltran en las redes para robar información de alto valor. Ghostnet (una botnet desplegada en distintas oficinas y embajadas para controlar la agenda del Dalai Lama), Shady RAT (similar a Ghostnet pero con objetivos corporativos globales y gubernamentales), Operation Aurora (para controlar las cuentas de Gmail de disidentes chinos en 2009) y Stuxnet (un intentó para interrumpir el programa de enriquecimiento con uranio de Irán) en 2010, son sólo algunos de los casos más sonados. Graeme Nash Director de Soluciones Estratégicas de Fortinet En los últimos meses, las conocidas “Amenazas Avanzadas Persistentes" (Advanced Persistent Threats -APT) se han extendido con tal rapidez que las empresas se han visto obligadas a replantearse el actual paradigma de la seguridad. Las compañías han empezado a preguntarse si tiene más sentido dedicarse a protegerse frente a estos ataques o aceptar que es posible que los criminales accedan alguna vez a los sistemas y centrarse en detectarles tan pronto sea posible para minimizar los daños. Las APT van especialmente dirigidas a una organización específica y suelen ir penetrando de forma silenciosa y lenta en los sistemas con el objetivo de ir consiguiendo datos interesantes en lugar de buscar una recompensa económica inmediata. Las definiciones precisas de APT varían pero todas coinciden en señalar unas características comunes: • Advanced – Los autores de la amenaza disponen de una gran variedad de técnicas a su disposición. Entre ellas se encuentran las tecnologías y técnicas de intrusión para acceder al PC, pero también cuentan con otras herramientas para la obtención de inteligencia y de métodos de creación de perfiles. El malware también puede apropiarse de información específica de individuos concretos con el objetivo de utilizarla en una segunda fase del ataque. Las técnicas de ingeniería social son desplegadas normalmente en esta etapa. Mientras que los componentes individuales del ataque pueden no ser especialmente avanzados, sus operadores sí pueden desarrollar herramientas más avanzadas. Los atacantes normalmente combinan múltiples métodos para llegar a su objetivo, comprometerlo y mantener el acceso al mismo. News ADSI Flash nº 324 – 03 de febrero de 2012 • Persistent – Los cibercriminales dan prioridad a una tarea específica más que a buscar información de manera oportunista para obtener beneficios financieros o de otro tipo. Uno de los requerimientos clave para las APT, a diferencia de una botnet habitual, es mantenerse invisible el mayor tiempo posible. Así, la APT tiende a centrarse en ataques “silenciosos y lentos” que les permiten moverse de un host infectado a otro sin generar tráfico de red previsible o regular, para llegar a sus datos específicos u objetivos del sistema. Su mayor esfuerzo está en asegurarse de que esas acciones maliciosas no son observadas por los legítimos operadores de los sistemas. • Threat – Las APT son una auténtica amenaza tanto por su capacidad como por su intención. El componente humano es básico, ya que va más allá de una simple pieza de código. Los cibercriminales que se dirigen a estos activos de alto valor están capacitados, motivados, organizados y bien remunerados. La debilidad de la infraestructura agrava las brechas producidas por las APT Las APT rompen las redes corporativas a través de una gran variedad de vectores, incluyendo la infección por malware basado en internet, infección de malware físico y explotación externa. Los autores de una APT no necesitan obligatoriamente romper el perímetro de la red externa – pueden, y con frecuencia lo hacen, aprovechar los vectores internos y las “conexiones seguras” para acceder a los sistemas objetivo. Una vez que los atacantes entran en los sistemas, hay determinadas deficiencias en la infraestructura de la organización que facilitan la consecución de la información deseada: 1. A medida que una organización se expande, tiende a combinar sistemas distintos, unir redes e integrarlas con proveedores de servicio externos. La complejidad creada permite a los hackers esconderse con más facilidad y encontrar vulnerabilidades desconocidas. Además, los dispositivos propios del empleado y las aplicaciones cloud añaden más caos a este conjunto. 2. El diseño de una red plana es también una debilidad. Mientras que un dominio de difusión cuesta menos y es más flexible que redes segregadas, esto ayuda a que los atacantes se muevan por la red y posiblemente alcancen sistemas de alto valor. 3. Normalmente las aplicaciones de negocio contienen millones de líneas de código, hacienda inevitables los agujeros de seguridad. Y lo que es peor, ese software no se actualiza con frecuencia con los últimos parches para ayudar a cerrar los agujeros cuando son descubiertos. 4. Muchos equipos de seguridad son incapaces de detector ataques sofisticados. Si bien las herramientas convencionales permiten identificar eventos individuales, no son capaces de asociar los eventos para ofrecer una imagen que los contemple todos. 5. Una estructura organizacional debería ser otra limitación. Los equipos de seguridad están normalmente muy aislados para interpretar ataques de distinto tipo. Proteger a las organizaciones de las APT Las reglas de oro de la seguridad ayudan a las empresas a luchar contra las APT: 1. Educar a los usuarios y mantener la relevancia de las políticas de seguridad Los usuarios son considerados generalmente el punto débil de la cadena por los criminales y son con frecuencia el primer objetivo. Las compañías necesitan educarles sobre los vectores de infección de las APT y las técnicas de ingeniería social. Pero como ello no garantiza que los empleados no vayan a abrir un documento infectado – por ejemplo, Ghostnet se extendió a través del envío de documentos PDF infectados aparentemente legítimos al personal de la oficina del Dalai Lama – por lo que los directores de TI deberían asegurarse de que cada usuario sólo tiene acceso a lo necesario y no a más. Por ejemplo, el departamento de contabilidad no debería tener acceso a la fuente de repositorios de código fuente. operacional. 2. Mantener actualizados los sistemas Se deben desplegar los últimos parches de seguridad. El mantenimiento de las firmas, normalmente obtenido a través del proveedor de servicio de seguridad, debe permitir que la ventana de zero-day sea tan pequeña como sea posible para reducir la vulnerabilidad y el riesgo 3. Adoptar estrategias de seguridad de "inteligencia redundante" Las empresas necesitan poner en marcha una estrategia multidisciplinar y consolidada para asegurar todos los activos de TI. Las capacidades de antivirus y prevención de intrusiones son esenciales pero las compañías deberían considerar también las tecnologías de prevención de pérdida de datos (DLP) y tener una imagen completa del panorama de amenazas. El resultado es la suma de políticas y protección frente al completo espectro de amenazas. Antispam, filtrado web y control de la aplicación de todas sus partes para bloquear las APT durante las diferentes fases del ataque. La regla de oro es que ninguna capa de seguridad es infalible y una integración inteligente ayuda a evitar las amenazas multivector. News ADSI Flash nº 324 – 03 de febrero de 2012 He aquí las capas que las empresas deben tener: * Protección efectiva frente a ataques a múltiples vectores. Implica una estrategia para crear controles técnicos internos que ofrezcan protección a un número de niveles y vectores, y que debería incluir el correo electrónico, IM, exploits web, aplicaciones, malware y botnets. * Activos fuertes. Se deberían cubrir redes, aplicaciones web, datos/bases de datos, portátiles y servidores. El impacto de los ataques zero-day se minimiza mejor con una combinación de patching windows tan pequeña como sea posible, fortaleciendo todos los activos a través de una gestión de la configuración basada en las mejores prácticas (ejemplo, ‘menos privilegios’) y un despliegue lógico de autenticación de dos factores para los servicios críticos. * Control de la aplicación. Permite a las empresas probar el canal de aplicación basado en amenaza/riesgo, el control peer-to-peer y botnet. Los empleados podrán acceder de forma segura a redes sociales como Facebook. El control de una botnet es muy importante ya que la mayoría de las amenazas actuales confían en la salida de los canales de comunicación – bloqueando la comunicación de forma efectiva se mitigan muchas de esas amenazas. * Control. Contempla el control de la infraestructura para responder rápidamente ante cualquier ataque real o potencial, así como a las últimas firmas de amenazas en aplicaciones, redes, datos y DLP. Hay muchos casos documentados de amenazas residentes en los sistemas y que eventualmente crean millones de dólares en peligros simplemente porque pueden vivir meses, e incluso, años. Nos vemos en el stand de ADSI en SICUR Para hacer frente a los ataques APT, las empresas deben estar preparadas para relacionarse con hackers altamente preparados y con gran poder en el mercado zero-day. Un hacker puede utilizar zero-days y testar sus binarios frente a todos los motores de proveedores conocidos antes de enviarlos a su objetivo, antivirus tradicional o motores de prevención de intrusiones. Esto, sin embargo, no significa que las empresas no deban instalar soluciones de seguridad – sino que deben dar un paso más para dificultar a los hackers el descifrado y replicación del entorno. Esto demuestra que el factor humano – en cosas como logs y datos correlativos – es un activo muy preciado. Esto, de momento, no es fácilmente replicable en un entorno de prueba. La buena noticia respecto a las APT es que una organización puede combatirlas con procesos de gestión de riesgo (estas medidas de protección van más allá de las APT y ayuda a mitigar las amenazas tradicionales). Las APT simplemente suben el listón con respecto a los riesgos externos e impacto. Qué presupuesto desea asignar una organización a la lucha contra las APT dependerá, como siempre, de su predisposición al riesgo. Una cosa es clara, los directivos, los CIO y el equipo de riesgo de todo el mundo debe valora su exposición a las APT y tomar una medidas preventivas. http://www.ifema.es/web/ferias/sicur/default.html News ADSI Flash nº 324 – 03 de febrero de 2012 Noticias Modelo para analizar las imágenes de los sistemas de videovigilancia Ingenieros de la Escuela Politécnica Superior de la Universidad Autónoma de Madrid han creado un sistema para analizar las imágenes captadas por cámaras de vídeo vigilancia y que, a diferencia de los modelos clásicos, se adapta a las características particulares de cada escenario o situación. Una nueva técnica permitiría diseñar "sistemas adaptativos" para el análisis automático de secuencias de vídeo-vigilancia. Se trata de sistemas que podrían ajustar su esfuerzo de análisis a las características particulares de cada secuencia. Por ejemplo, podrían determinar cuándo se requiere de mayor o menor esfuerzo de análisis, según se trate de una secuencia simple o compleja (con menor o mayor afluencia de personas). También podrían corregir su propia eficiencia a la hora de detectar objetos, seguir personas o identificar acciones inusuales. Ingenieros de la Escuela Politécnica Superior proponen un nuevo modelo para desarrollar sistemas automáticos de análisis de secuencias de vídeo-vigilancia. A diferencia de los actuales, estos sistemas podrían adaptarse a las características particulares de determinado escenario o situación. La técnica ha sido propuesta por el grupo de investigación Vídeo Processing & Understanding Lab de la Escuela Politécnica Superior en un reciente artículo publicado en la revista IET Computer Vision. Vigilancia autómata: los sistemas de vídeo-vigilancia — sistemas que permiten supervisar un área determinada mediante el uso de varias cámaras conectadas a una central de monitorización— son actualmente muy demandados para detectar situaciones potencialmente peligrosas en lugares públicos como aeropuertos, estaciones de metro o escenarios deportivos. Estos sistemas requieren de personal especializado que debe supervisar varios monitores a la vez. Para incrementar la efectividad de esta supervisión, se ha generalizado la necesidad de herramientas automáticas de análisis de vídeo que puedan, por ejemplo, centrar la atención en el monitor donde ocurre un evento potencialmente peligroso o realizar búsquedas eficientes en las grabaciones de las cámaras del sistema. Esta necesidad, de hecho, ha convertido el análisis automático de secuencias de vídeovigilancia en un área de investigación muy activa. Los actuales sistemas automáticos de video-vigilancia se basan en la aplicación secuencial de tres etapas de análisis: en primer lugar detección de objetos o personas de interés, en segundo lugar seguimiento y extracción de características de estos objetos o personas, y por último detección de eventos inusuales, como pueden ser el abandono de objetos, entradas a zonas prohibidas o actos de vandalismo. Estas etapas funcionan de forma independiente entre sí, y se aplican del mismo modo en todos los escenarios y situaciones. Los ingenieros de la Escuela Politécnica Superior advirtieron que existe una dependencia entre estas tres etapas y que su aplicación puede y debe adaptarse a cada tipo de situación, ya que, por ejemplo, un potencial robo en un aparcamiento solitario no requiere las mismas técnicas de detección que otro en una estación de metro con alta densidad de personas en movimiento. El modelo de vídeovigilancia que proponen tiene por tanto la capacidad de adaptar las etapas de análisis a cada escenario y situación, así como de concentrar la atención en las cámaras que presentan mayor complejidad de datos. News ADSI Flash nº 324 – 03 de febrero de 2012 Risky Business Artículo publicado en la revista CACM (Communications of the Association for Computing Machinery) El artículo trata distintas cuestiones relacionadas con los ataques informáticos. Se citan, a modo de ejemplo, algunos de los ataques más sonados del último año: Los ciberataques a la compañía “Epsilon” que comprometió millones de cuentas de los empleados de dicha compañía. La intrusión en los servidores del Fondo Monetario Internacional. Aunque no se tiene certeza de qué registros pueden haber sido accedidos, un oficial del FMI declaraba que la filtración de información confidencial podría ser “Dinamita política en muchos países”. Los ataques desde Jinan (China) comprometieron la seguridad de cuentas de correo GMAIL de altos funcionarios del Gobierno EEUU. El robo de datos que sufrió SONY y que ya comentamos en su día en Security Art Work Expertos en el campo de la seguridad de la información pertenecientes a distintas organizaciones (Carnegie Mellon University, Purdue, Indiana University,…) y compañías del sector TIC como CISCO Systems estudian la evolución de las acciones ilícitas. Las conclusiones de estos estudios indican que se está reduciendo el número de ataques masivos y por el contrario aumenta el número de ataques centrados en un objetivo específico como por ejemplo, los ataques de phishing. En general, se detecta que los robos de información se suelen producir por motivos económicos o políticos. Se estima que la venta de información personal mueve más de 100 millones de dólares anualmente, aunque grupos de hackers como Lulz Security (o LulzSec) realizan ataques por diversión. Para abordar el problema se plantean diversas líneas de actuación. Éstas son algunas de las que menciona el artículo. Marco regulatorio legal: Se remarca la importancia de crear un marco legislativo firme en materia de seguridad de la información. En este sentido la Comisión Europea ha propuesto la creación de leyes que permitan responsabilizar a las compañías desarrolladoras de software de los daños que se deriven de las vulnerabilidades o bugs de sus productos. Personalmente creo que es complicado que esta propuesta tenga éxito. Es cierto que reducir las vulnerabilidades del software contribuye a incrementar la seguridad. No obstante, a la hora de rendir cuentas, es previsible encontrar situaciones complejas en las que en un mismo sistema haya instaladas múltiples aplicaciones susceptibles de contener vulnerabilidades. En esta situación ¿Quién paga el pato? Si la propuesta sigue adelante podemos vaticinar un incremento en la demanda de servicios de peritaje informático. Incentivar la identificación y notificación de vulnerabilidades. La segunda línea de actuación también tiene que ver con los bugs y vulnerabilidades del software. En este caso se plantea la creación de un fondo entre las compañías que desarrollan software a fin de bonificar a aquellos que identifiquen y notifiquen sus hallazgos. (Actualmente ya se están llevando acciones similares como son, por ejemplo las iniciativas de TippingPoint). Information sharing. Como viene siendo habitual las iniciativas concretas sobre algún aspecto de la seguridad van acompañadas de actuaciones propias de “information sharing”. Es decir, iniciativas que permitan compartir información entre grupos con los mismos intereses o afectados por un problema común. En este caso particular, se pretende fomentar que se compartan experiencias sobre la detección y resolución de vulnerabilidades. News ADSI Flash nº 324 – 03 de febrero de 2012 Gran renovación de Interior en el segundo nivel de mando de la Policía. El Ministerio del Interior sigue con la renovación de las estructuras de responsabilidad en la Policía. Ha renovado cargos en ocho Jefaturas Superiores. El director Ignacio Cosidó, ha iniciado la renovación en el segundo rango policial, el de máxima responsabilidad a nivel de comunidad autónoma. La renovación afecta principalmente a las jefaturas más relevantes. Así, según informó ayer oficialmente la Policía, se produce el relevo en Cataluña; Navarra; Murcia; Extremadura; Andalucía Occidental; Baleares, Aragón y Cantabria. Alguna de ellas, como es el caso de esta última, se producirá un nuevo nombramiento ya que la anterior responsable se ha incorporado a la cúpula policial con el cargo de máxima responsable de la Policía Científica. Al frente de la Jefatura de Cataluña estará el comisario Agustín Castro; en Cantabria, Manuel Javier Peña. Para dirigir la Jefatura de Navarra, Interior ha seleccionado al comisario Daniel Rodríguez; en Murcia, Cosidó ha nombrado al comisario Cirilo Durán. Para Extremadura los responsables policiales han nombrado a Miguel García-Izquierdo. Interior ha elegido al comisario de Huelva Miguel Rodríguez para dirigir la Jefatura de Andalucía Occidental, responsable de la zona de Sevilla. A la jefatura de Aragón llegará el comisario principal José Villar del Saz. Finalmente para Baleares han optado por el comisario Antonio Jarabo como nuevo jefe superior. Anuario estadístico del Ministerio del Interior Tal como publica anualmente el Ministerio del Interior, podemos encontrar ya en su web el anuario estadístico correspondiente al año 2010, en el que encontraremos información y estadísticas en la que podemos ver en cifras, entre otros, los datos de nuestro sector. Enlace: http://www.mir.es/file/53/53112/53112.pdf News ADSI Flash nº 324 – 03 de febrero de 2012 Legislación Contenidos mínimos del Plan de Seguridad del Operador (PSO) Texto refundido a partir de las siguientes Resoluciones: · Resolución de 15 de noviembre de 2011, de la Secretaría de Estado de Seguridad, por la que se establecen los contenidos mínimos de los planes de seguridad del operador y planes de protección Decreto 704/2011, de 20 de mayo, por el que se aprueba el Reglamento de protección de infraestructuras críticas. · Resolución de 29 de noviembre de 2011, de la Secretaría de Estado de Seguridad, por la que se corrigen errores en la de 15 de noviembre de 2011, por la que se establecen los contenidos mínimos de los planes de seguridad del operador y planes de protección específicos conforme a lo dispuesto en el Real Decreto 704/2011, de 20 de mayo, por el que se infraestructuras críticas. Se adjunta enlace: http://www.cnpices.es/Biblioteca/Legislacion/Generico/20111212Contenidos_Mxnimos__PSO_Texto_refundido.pdf. Sentencia del Tribunal Supremo STS- 25-10-2011 sobre informes policiales de inteligencia Con ella se consolida la posición jurisprudencial por considerar a los “informes policiales de inteligencia” como prueba pericial prestada por expertos. Aunque hay votos particulares en contra. Parece que se separa de la opinión jurisprudencial del TS plasmada en las sentencias 119/2007, 556/2006 y 1029/2005 que manifestaba que los informes policiales de inteligencia “eran meras apreciaciones obtenidas sobre la observación de la realidad, que no requieren ni técnicas ni conocimientos científicos específicos o especiales”. Según el TS, los informes policiales de inteligencia se deberían considerar prueba pericial si cumplen los siguientes requerimientos: -Elaboración por personas expertas en la materia sobre la que se emite informe. -El experto proporcione una interpretación lógica sobre datos objetivos recogidos de la realidad. -El proceso para llegar a las conclusiones sea racional y se pueda exponer en sede judicial. -Los datos objetivos recogidos de la realidad, tienen que haberse recogido mediante medidas de investigación lícitas. -Sometimiento a contradicción en la fase probatoria del juicio. Las cuestiones que quedan por definir (y que se ponen de relevancia en el voto particular de la STS 25-10-11) son las siguientes: -¿Cómo se determina que un experto en un asunto, precisamente lo es? Normalmente existen colegios profesionales al respecto que determinan la pericia de un profesional, pero en esta área ¿cualquier funcionario de policía lo es? -¿Qué conocimientos específicos tiene un especialista en inteligencia, que lo convierten en un experto pericial? -¿Qué capacidad profesional tiene un funcionario policial? Se adjunta archivo. News ADSI Flash nº 324 – 03 de febrero de 2012 Formación Ampliación de la formación para los Directores de Seguridad Se trata de un curso de ampliación para que los ya titulados, puedan recibir la formación adicional que la nueva orden ministerial (INT/318/2011) amplía en el programa homologado para los futuros directores de seguridad. El nuevo curso está integrado en el Master Ejecutivo en Dirección de Seguridad Global (MEDSEG),al que se ha denominado Curso de Seguridad Global. Por ello se ofrece la posibilidad de asistir a los módulos 7G, 8G y 9G del programa general del máster, manteniendo una titulación independiente, avalada por la experiencia de BELT IBÉRICA, S.A. El programa del curso se divide en: MÓDULO 7G: Seguridad de sistemas, re des e Internet. (24 horas presenciales). 22, 23 y 24 de febrero de 2012. MÓDULO 8G: Protección de Datos y casos prácticos de Seguridad de la Información. (24 horas presenciales). 14, 15 y 16 de marzo de 2012. MÓDULO 9G: Colaboración con la Seguridad Pública y la Protección Civil. (24 horas presenciales). 18, 19 y 20 de abril de 2012. Impartido desde el 22 de febrero al 6 de abril de 2012, en BELT IBÉRICA, S.A., Majadahonda. Con horario de 09:00 a 19:30 miércoles y jueves, y viernes de 08:30 a 14:40. Inscripciones y más información: http://www.belt.es/servicios/formacion/directivos/CSSG/index.asp Curso online para personal de instalación y mantenimiento de sistemas de seguridad Curso 100% online, dirigido a responsables de elaborar proyectos de instalación de sistemas de seguridad, y de técnicos y operarios encargados de su ejecución, para adaptarse al Artículo 19 de la Orden Ministerial INT/316/2011. El programa del curso consta de 4 partes: Primera Parte: Marco regulador de las instalaciones de seguridad; Aplicación de requisitos generales y grados de seguridad a proyectos de instalación de sistemas de alarma; Modificaciones debidas a la Orden Ministerial INT/316/2011 Segunda Parte: Aplicación de las Normas UNE-EN 50131-1; Aplicación de las Normas UNE-EN 50131-2-X sobre requisitos de los diferentes detectores: microondas, combinados de infrarrojos y microondas, combinados de infrarrojos y ultrasonidos, de contacto magnético. Tercera Parte:Aplicación de la Norma UNE-EN 50131-3, sobre Equipos de Control y Señalización; Aplicación de la Norma UNE-EN 50131-6, sobre Interconexión de Sistemas Inalámbricos; Guía de aplicación para Sistemas de Seguridad; Mantenimiento de Sistemas de Seguridad Cuarta Parte: Cuestionario de Autoevaluación Información e inscripción en http://www.seguridad-formacion.com/default.asp?pag=online&id=1295 News ADSI Flash nº 324 – 03 de febrero de 2012 Curso en Israel en Diplomado en Respuesta e Intervención en Situaciones de Crisis, Emergencia y Desastres El equipo de ISDS presenta su nuevo Diplomado en Respuesta e Intervención en Situaciones de Crisis, Emergencias y Desastres que se llevará a cabo del 19 al 24 de Marzo en Israel, en la Universidad de Tel Aviv. El Diplomado en Respuesta e Intervención en Situaciones de Crisis, Emergencias y Desastres ofrece la oportunidad de obtener una certificación de nivel universitario en un corto periodo sin comprometer contenido. Los participantes en el Diplomado obtendrán los conocimientos, habilidades y experiencia necesarios para implementar eficientemente en sus profesiones y labores. Asimismo, podrán visitar sitios estratégicos en Israel y conocer a profesionales en diversas áreas de seguridad. Esta es una oportunidad única, pues ISDS y la Universidad de Tel Aviv han reunido un gran grupo de expertos para que impartan y compartan su experiencia y conocimientos en los temas tratados. Asimismo, las organizaciones traen a expertos en tecnología de seguridad dirigida a la prevención, respuesta y manejo de situaciones de emergencias. Finalmente, ISDS y la Universidad de Tel Aviv ofrecen este gran programa a un costo muy competitivo. Asimismo, se ha acortado el tiempo para facilitar el poder asistir al curso. Esto se logró al añadir horas de estudio cada día para no quitarle nada al contenido del programa. Detalles del Diplomado Título: Diplomado en Respuesta e Intervención en Situaciones de Crisis, Emergencias y Desastres Duración: 8 días (llegada: Domingo 18 - salida: Domingo 25 Marzo, 2012) Precio: 6,000 USD El precio incluye: a. Programa de 5 días en la sede de la Universidad de Tel Aviv - materiales educacionales, - diploma de la Universidad de Tel Aviv e ISDS b. Transporte de/al Aeropuerto Ben Gurion c. Hotel (7 noches) d. Comidas: desayuno, almuerzo, cena e. Programa de visita: - Región de Gilboa - Visita a Kibutz - Altos del Golán Inscripciones y más información: E-mail: isds@isds.co.il http://www.isds.co.il Pruebas para la obtención de la habilitación como instructor de tiro del personal de seguridad privada Resolución de 28 de diciembre de 2011, de la Dirección General de la Policía y de la Guardia Civil, por la que se convocan pruebas para la obtención de la habilitación como instructor de tiro del personal de seguridad privada. Enlace: http://www.boe.es/boe/dias/2012/01/31/pdfs/BOE-A-2012-1523.pdf Se adunta archivo. News ADSI Flash nº 324 – 03 de febrero de 2012 Publicaciones Monográfico SEGURPRI , Enero 2.012 Monográfico de SEGURPRI editado por la Dirección General de la Policía dedicado, en exclusiva a honrar la memoria de Javier López López, José Antonio Villamar Vázquez, Rodrigo Maseda Lozano y Miguel Ángel Fernández-Chico Díaz. Se adjunta archivo. Enfocament psicosocial del nou delicte de captació i adoctrinament de persones per a cometre activitats terroristes Publicació “Working Papers”, una de les col·leccions que edita l’Institut de Ciències Polítiques i Socials (ICPS; www.icps.cat), escita per FERRAN ALONSO i HUMBERTO TRUJILLO, de la Universidad de Granada (UGR), Se adjunta archivo. Nuevo servicio de la Oficina de la Seguridad del Internauta Queremos ponerle al tanto de un nuevo servicio que ofrece la Oficina de la Seguridad del Internauta (OSI), de INTECO, mediante el cual los usuarios podrán consultar sus dudas de seguridad o pedir ayuda de un problema en tiempo real y de forma totalmente gratuita. Se trata de un servicio de chat que será atendido por técnicos de seguridad de INTECO, en horario laboral. Si desea hacer uso de este servicio, no dude en visitar www.osi.es. Este servicio completa al resto de mecanismos de soporte existentes en la OSI: el asistente de seguridad, el foro, y el servicio de atención telefónica (901 111 121). Además, recuerde que también puede encontrarnos en nuestros perfiles de Facebook y Twitter Instituto Nacional de Tecnologías de la Comunicación (INTECO) Tel. 34 987 877 189 (Ext. 5052) www.inteco.es News ADSI Flash nº 324 – 03 de febrero de 2012 Revistas Cuadernos de seguridad * número 263 * enero 2012 En el actual número de la revista Cuadernos de seguridad encontraremos entrevistas a Manuel Casarrubio de la Rubia, Director de Seguridad del Villareal C.F; Ferran Masip Jiménez, Director de Seguridad Corporativa de Miquel Alimentació Grup; Jesús Alcantarilla Díaz, Director de Seguridad de la Abadía de Montserrat o Jaime Gómez, Jefe de Seguridad del Museo de América de Madrid entre otros. Encontraremos un amplio tema en portada sobre «El futuro de la seguridad», con la opinión de profesionales y especialistas del sector, un monográfico sobre «Integración de sistemas». Entre otros artículos recomendables, encontraremos El estrés en los Cuerpos y Fuerzas de Seguridad del Estado, Criterios para los planes de seguridad de las infraestructuras críticas o La nueva frontera de la videovigilancia con el vídeo megapíxel. También encontraremos una amplia sección de «Seguridad», con información de jornadas, informes, entrevistas, datos del sector, etc. Enlace: http://www.epeldano.com/download.php?file=cuadernosdeseguridad_263.pdf&pub=8 Esta comunicación se le envía a partir de los datos de contacto que nos ha facilitado. Si desea cambiar su dirección de correo electrónico dirija su petición por correo postal a “ADSI - Asociación de Directivos de Seguridad Integral”, Moll de Barcelona s/n, Edifici Est, 08039 de Barcelona, o mediante e-mail a secretario@adsi.ws. Si o no desea recibir nuestros mensajes informativos utilice los mismos medios, haciendo constar como asunto “DAR DE BAJA”. Su petición será efectiva en un máximo de diez días hábiles.