Advanced Threat Defense 3.4.2 Guía del producto

Anuncio

Guía del producto

Revisión A

McAfee Advanced Threat Defense 3.4.2

COPYRIGHT

Copyright © 2014 McAfee, Inc., 2821 Mission College Boulevard, Santa Clara, CA 95054, 1.888.847.8766, www.intelsecurity.com

ATRIBUCIONES DE MARCAS COMERCIALES

Intel y el logotipo de Intel son marcas comerciales registradas de Intel Corporation en EE. UU. y en otros países. McAfee y el logotipo de McAfee,

McAfee Active Protection, McAfee DeepSAFE, ePolicy Orchestrator, McAfee ePO, McAfee EMM, McAfee Evader, Foundscore, Foundstone, Global Threat

Intelligence, McAfee LiveSafe, Policy Lab, McAfee QuickClean, Safe Eyes, McAfee SECURE, McAfee Shredder, SiteAdvisor, McAfee Stinger, McAfee

TechMaster, McAfee Total Protection, TrustedSource y VirusScan son marcas comerciales o marcas comerciales registradas de McAfee, Inc. o de sus

empresas filiales en EE. UU. y en otros países. Los demás nombres y marcas pueden ser reclamados como propiedad de otros.

INFORMACIÓN DE LICENCIA

Acuerdo de licencia

AVISO A TODOS LOS USUARIOS: LEA DETENIDAMENTE EL ACUERDO LEGAL CORRESPONDIENTE A LA LICENCIA QUE HA ADQUIRIDO, QUE ESTIPULA

LOS TÉRMINOS Y CONDICIONES GENERALES PARA EL USO DEL SOFTWARE CON LICENCIA. SI NO SABE QUÉ TIPO DE LICENCIA HA ADQUIRIDO,

CONSULTE LOS DOCUMENTOS DE VENTA Y OTROS DOCUMENTOS RELACIONADOS CON LA CONCESIÓN DE LA LICENCIA O CON LA ORDEN DE COMPRA

QUE ACOMPAÑAN AL PAQUETE DE SOFTWARE, O QUE HAYA RECIBIDO POR SEPARADO COMO PARTE DE LA COMPRA (POR EJEMPLO, UN MANUAL, UN

ARCHIVO DEL CD DEL PRODUCTO O UN ARCHIVO DISPONIBLE EN EL SITIO WEB DESDE EL QUE DESCARGÓ EL PAQUETE DE SOFTWARE). SI NO

ACEPTA TODOS LOS TÉRMINOS DESCRITOS EN EL ACUERDO, NO INSTALE EL SOFTWARE. SI PROCEDE, PUEDE DEVOLVER EL PRODUCTO A MCAFEE O

AL LUGAR DONDE LO ADQUIRIÓ CON EL FIN DE OBTENER SU REEMBOLSO ÍNTEGRO.

2

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Contenido

Prefacio

9

Acerca de esta guía . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

Destinatarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

Convenciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

Búsqueda de documentación de productos . . . . . . . . . . . . . . . . . . . . . . .

10

1

®

Detección de malware y McAfee Advanced Threat Defense

11

El escenario de amenaza de malware . . . . . . . . . . . . . . . . . . . . . . . . . .

La solución McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . . . . . .

Opciones de despliegue de McAfee Advanced Threat Defense . . . . . . . . . . . . .

Ventajas de McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . . .

2

Configuración de McAfee Advanced Threat Defense Appliance

19

Acerca del dispositivo McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . .

Funciones del dispositivo McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . .

Antes de instalar McAfee Advanced Threat Defense Appliance . . . . . . . . . . . . . . . .

Advertencias y precauciones . . . . . . . . . . . . . . . . . . . . . . . . . .

Restricciones de uso . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Desempaquete el envío . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Compruebe el paquete . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Especificaciones de hardware y requisitos de entorno . . . . . . . . . . . . . . . . . . .

Números de puerto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración de McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . . . .

Instalar o quitar las asas del bastidor . . . . . . . . . . . . . . . . . . . . . .

Instalar o quitar el dispositivo del bastidor . . . . . . . . . . . . . . . . . . . .

Encienda McAfee Advanced Threat Defense Appliance . . . . . . . . . . . . . . . .

Manipulación del bisel frontal . . . . . . . . . . . . . . . . . . . . . . . . . .

Conecte el cable de red . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración de la información de red para McAfee Advanced Threat Defense Appliance . .

3

Acceso a la aplicación web McAfee Advanced Threat Defense

Administración de Advanced Threat Defense

35

36

37

Administración de usuarios de McAfee Advanced Threat Defense . . . . . . . . . . . . . . .

Ver perfiles de usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Agregar usuarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Editar usuarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Eliminación de usuarios . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Supervisar el rendimiento de McAfee Advanced Threat Defense . . . . . . . . . . . . . . .

Amplíe McAfee Advanced Threat Defense y la máquina virtual Android . . . . . . . . . . . .

Ampliación del software McAfee Advanced Threat Defense de 3.0.2.xx a 3.0.4.xx . . . . .

Amplié el software McAfee Advanced Threat Defense de 3.0.2.36 a 3.2.0.xx . . . . . . .

Amplíe el software McAfee Advanced Threat Defense de 3.0.4.xx a 3.2.0.xx . . . . . . .

McAfee Advanced Threat Defense 3.4.2

19

19

20

21

21

22

22

25

27

27

28

28

31

31

32

32

35

Requisitos del cliente McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . .

Acceso a la aplicación web McAfee Advanced Threat Defense . . . . . . . . . . . . . . . .

4

11

12

14

17

37

38

40

43

43

43

44

45

48

51

Guía del producto

3

Contenido

5

Amplíe el software ATD de 3.2.0.xx a 3.2.2.xx . . . . . . . . . . . . . . . . . . .

Ampliar la máquina virtual analizadora de Android . . . . . . . . . . . . . . . . .

Troubleshooting (Solución de problemas) . . . . . . . . . . . . . . . . . . . . . . . .

Exportación de registros de McAfee Advanced Threat Defense . . . . . . . . . . . . .

Volver a crear las máquinas virtuales analizadoras . . . . . . . . . . . . . . . . .

Eliminación de los resultados del análisis . . . . . . . . . . . . . . . . . . . . .

Copia de seguridad y recuperación de la base de datos de Advanced Threat Defense . . . . . .

Planificar una copia de seguridad de base de datos . . . . . . . . . . . . . . . . .

Restaurar una copia de seguridad de base de datos: archivo de copia de seguridad específico

archivo de copia de seguridad anterior . . . . . . . . . . . . . . . . . . . . . .

53

55

58

59

60

61

61

62

y

65

Creación de una máquina virtual analizadora

71

Creación de un archivo VMDK para Windows XP . . . . . . . . . . . . . . . . . . . . .

Creación de un archivo VMDK para Windows 2003 Server . . . . . . . . . . . . . . . . .

Creación de un archivo VMDK para Windows 7 . . . . . . . . . . . . . . . . . . . . .

Creación de un archivo VMDK para Windows 2008 Server . . . . . . . . . . . . . . . . .

Creación de un archivo VMDK para Windows 8 . . . . . . . . . . . . . . . . . . . . .

Importación de un archivo VMDK en McAfee Advanced Threat Defense . . . . . . . . . . .

Convierta el archivo VMDK en un archivo de imagen . . . . . . . . . . . . . . . . . . .

Administración de perfiles de máquina virtual . . . . . . . . . . . . . . . . . . . . . .

Ver perfiles de máquina virtual . . . . . . . . . . . . . . . . . . . . . . . . .

Crear perfiles de máquina virtual . . . . . . . . . . . . . . . . . . . . . . . .

Editar perfiles de máquina virtual . . . . . . . . . . . . . . . . . . . . . . . .

Eliminación de perfiles de máquina virtual . . . . . . . . . . . . . . . . . . . .

Ver el registro de creación de máquina virtual . . . . . . . . . . . . . . . . . . . . . .

6

Configuración de McAfee Advanced Threat Defense para análisis de malware

Terminología . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Pasos de alto nivel para configurar el análisis de malware . . . . . . . . . . . . . . . . .

¿Cómo analiza el malware McAfee Advanced Threat Defense? . . . . . . . . . . . . . . .

Acceso por Internet a archivos de muestra . . . . . . . . . . . . . . . . . . . .

Administrar perfiles de analizador . . . . . . . . . . . . . . . . . . . . . . . . . .

Ver perfiles de analizador . . . . . . . . . . . . . . . . . . . . . . . . . . .

Crear perfiles de analizador . . . . . . . . . . . . . . . . . . . . . . . . . .

Editar perfiles de analizador . . . . . . . . . . . . . . . . . . . . . . . . . .

Eliminación de perfiles de analizador . . . . . . . . . . . . . . . . . . . . . .

Integración con McAfee ePO . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Configurar la integración con McAfee ePO . . . . . . . . . . . . . . . . . . . .

Integración con Data Exchange Layer . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración de la integración con Data Exchange Layer . . . . . . . . . . . . . .

Integración con McAfee Next Generation Firewall . . . . . . . . . . . . . . . . . . . .

Especificar servidor proxy para conectividad de Internet . . . . . . . . . . . . . . . . .

Especificación de configuración de proxy para tráfico de Global Threat Intelligence . . . .

Especificar la configuración del proxy de sitio de malware para el tráfico de malware . . .

Configuración del parámetro Syslog . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración de DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración de los ajustes de fecha y hora . . . . . . . . . . . . . . . . . . . . . .

Defina reglas YARA personalizadas para identificar malware . . . . . . . . . . . . . . . .

Creación del archivo de reglas YARA personalizadas . . . . . . . . . . . . . . . .

Importación del archivo de reglas YARA personalizadas . . . . . . . . . . . . . . .

Activación y desactivación de reglas YARA personalizadas . . . . . . . . . . . . . .

Modificar reglas YARA personalizadas . . . . . . . . . . . . . . . . . . . . . .

7

Análisis de malware

McAfee Advanced Threat Defense 3.4.2

241

241

245

246

246

249

250

251

254

254

254

256

257

258

259

259

260

261

262

266

266

270

273

276

276

277

279

Analizar archivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

73

104

137

162

188

228

228

231

232

233

238

239

239

279

Guía del producto

Contenido

Cargue archivos para su análisis mediante la aplicación web McAfee Advanced Threat Defense

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

280

Cargar archivos para su análisis mediante SFTP . . . . . . . . . . . . . . . . . . 286

Analizar URL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 287

¿Cómo analiza Advanced Threat Defense las direcciones URL? . . . . . . . . . . . . 287

Cargue URL para su análisis mediante la aplicación web Advanced Threat Defense . . . . 288

Configurar la página Analysis Status (Estado de análisis) . . . . . . . . . . . . . . . . . 290

Ver los resultados del análisis . . . . . . . . . . . . . . . . . . . . . . . . . . . . 294

Ver el informe Analysis Summary (Resumen del análisis) . . . . . . . . . . . . . . 296

Informe Dropped Files (Archivos depositados) . . . . . . . . . . . . . . . . . .

303

Disassembly Results (Resultados de desensamblaje) . . . . . . . . . . . . . . . . 303

Logic Path Graph (Gráfico de ruta lógica) . . . . . . . . . . . . . . . . . . . .

304

User API Log (Registro de las API de usuario) . . . . . . . . . . . . . . . . . . . 309

Descarga de resultados completos en un archivo .zip . . . . . . . . . . . . . . . . 309

Descargue la muestra original . . . . . . . . . . . . . . . . . . . . . . . . . 311

Trabajar con el panel McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . . 311

Monitores de análisis de malware . . . . . . . . . . . . . . . . . . . . . . . . 312

Monitor de estado de creación de máquina virtual . . . . . . . . . . . . . . . . . 317

Monitores de rendimiento de McAfee Advanced Threat Defense . . . . . . . . . . . . 317

8

Agrupación en clústeres de McAfee Advanced Threat Defense Appliances

El clúster de McAfee Advanced Threat Defense . . . . . . . . . . . . . . . . . . . . .

Requisitos previos y consideraciones . . . . . . . . . . . . . . . . . . . . . . . . .

Conexiones de red para un clúster de Advanced Threat Defense . . . . . . . . . . . . . .

¿Cómo funciona el clúster Advanced Threat Defense? . . . . . . . . . . . . . . . . . . .

Flujo de proceso para Network Security Platform . . . . . . . . . . . . . . . . .

Flujo de proceso para McAfee Web Gateway . . . . . . . . . . . . . . . . . . .

Pasos de nivel elevado para configurar un clúster de Advanced Threat Defense . . . . . . . .

Creación del clúster de McAfee Advanced Threat Defense . . . . . . . . . . . . . .

Supervisar el estado de un clúster de Advanced Threat Defense . . . . . . . . . . .

Envío de muestras a un clúster de Advanced Threat Defense . . . . . . . . . . . . .

Supervisar el estado del análisis de un clúster de Advanced Threat Defense . . . . . . .

Supervisar los resultados del análisis de un clúster de Advanced Threat Defense . . . . .

Modificación de las configuraciones de un clúster de McAfee Advanced Threat Defense . .

9

Comandos CLI para McAfee Advanced Threat Defense

319

320

321

323

327

329

330

331

335

340

340

341

342

345

Emisión de comandos CLI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Cómo emitir un comando a través de la consola . . . . . . . . . . . . . . . . . .

Emisión de comandos mediante SSH . . . . . . . . . . . . . . . . . . . . . .

Iniciar sesión en McAfee Advanced Threat Defense Appliance mediante un cliente SSH . .

Autocompletar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Sintaxis para CLI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Comandos obligatorios . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Inicie sesión en la CLI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Significado de “?” . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Administración de los discos de McAfee Advanced Threat Defense Appliance . . . . . . . . .

Lista de comandos CLI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

amas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

atdcounter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

informes de copia de seguridad . . . . . . . . . . . . . . . . . . . . . . . .

backup reports date . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Lista negra . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

clearstats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

cluster withdraw . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

createDefaultVms . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

db_repair . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

McAfee Advanced Threat Defense 3.4.2

319

345

345

346

346

346

346

347

347

347

347

348

348

348

348

349

349

350

350

350

350

Guía del producto

5

Contenido

deleteblacklist . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

deletesamplereport . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

diskcleanup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

dxlstatus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

docfilterstatus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Exit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

factorydefaults . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ftptest USER_NAME . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

gti-restart . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

help . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

heuristic_analysis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

install msu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

lbstats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

list . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

lowseveritystatus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

nslookup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

passwd . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ping . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

quit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

reboot . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

resetuiadminpasswd . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

resetusertimeout . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

restart network . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

route add/delete network . . . . . . . . . . . . . . . . . . . . . . . . . . .

samplefilter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set appliance dns A.B.C.D E.F.G.H WORD . . . . . . . . . . . . . . . . . . . .

set intfport . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set intfport auto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set intfport ip . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set intfport speed duplex . . . . . . . . . . . . . . . . . . . . . . . . . . .

set malware-intfport . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set mgmtport auto . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set mgmtport speed and duplex . . . . . . . . . . . . . . . . . . . . . . . .

set filesizes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set fips . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set ftp . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set heuristic_analysis . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set appliance gateway . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set appliance ip . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set appliance name . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set uilog . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set ui-timeout . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set waittime . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set whitelist . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show epo-stats nsp . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show filesizes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show fips . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show ftp . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show history . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show heuristic_analysis . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show intfport . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show msu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show nsp scandetails . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show route . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show ui-timeout . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

McAfee Advanced Threat Defense 3.4.2

351

351

351

351

351

352

352

353

353

353

353

356

356

356

356

357

357

357

358

358

358

358

359

359

359

360

360

360

360

360

361

361

361

362

363

363

363

363

364

364

364

364

365

365

365

366

366

367

367

367

367

367

368

368

369

369

Guía del producto

Contenido

show uilog . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show version . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

show waittime . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

shutdown . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

terminal . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

update_avdat . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Vmlist . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

watchdog . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

set malware-intfport mgmt . . . . . . . . . . . . . . . . . . . . . . . . . .

whitelist . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Índice

McAfee Advanced Threat Defense 3.4.2

369

369

370

370

370

370

371

371

371

371

372

373

Guía del producto

7

Contenido

8

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Prefacio

Esta guía le proporcionará toda la información que necesita para trabajar con su producto McAfee.

Contenido

Acerca de esta guía

Búsqueda de documentación de productos

Acerca de esta guía

Esta información incluye los destinatarios de la guía, las convenciones tipográficas y los iconos

utilizados, además de cómo está organizada.

Destinatarios

La documentación de McAfee se recopila y se redacta meticulosamente para el público al que va

destinada.

La información de esta guía está dirigida principalmente a:

•

Administradores: personas que implementan y aplican el programa de seguridad de la empresa.

•

Usuarios: personas que usan el equipo en el que se está ejecutando el software y que pueden

acceder a todas o algunas de sus funciones.

Convenciones

En esta guía se utilizan los siguientes iconos y convenciones tipográficas.

Título de libro, término o

énfasis

Título de un libro, capítulo o tema; introducción de un nuevo término;

énfasis.

Negrita

Texto que se enfatiza particularmente.

Datos introducidos por

el usuario, código,

mensajes

Comandos u otro texto que escribe el usuario; un ejemplo de código;

un mensaje que aparece en pantalla.

Texto de la interfaz

Palabras de la interfaz del producto, como los nombres de opciones,

menús, botones y cuadros de diálogo.

Azul hipertexto

Un vínculo a un tema o a un sitio web externo.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

9

Prefacio

Búsqueda de documentación de productos

Nota: Información adicional, como un método alternativo de acceso a

una opción.

Sugerencia: Sugerencias y recomendaciones.

Importante/atención: Consejo importante para proteger el sistema,

la instalación del software, la red, la empresa o los datos.

Advertencia: Consejo especialmente importante para prevenir daños

físicos cuando se usa un producto de hardware.

Búsqueda de documentación de productos

Una vez que se lanza un producto, la información del producto se introduce en el Centro de

conocimiento online de McAfee.

Procedimiento

10

1

Vaya a la ficha Centro de conocimiento del portal McAfee ServicePortal en http://support.mcafee.com.

2

En el panel Contenido de soporte:

•

Haga clic en Documentación de productos para localizar documentación de usuario.

•

Haga clic en Artículos técnicos para localizar artículos de la Base de conocimiento.

3

Seleccione No borrar mis filtros.

4

Introduzca un producto, seleccione una versión y haga clic en Buscar para que aparezca una lista

con documentos.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

1

Detección de malware y McAfee

Advanced Threat Defense

®

Año tras año, el malware ha evolucionado hasta convertirse en una herramienta muy sofisticada para

actividades dañinas tales como el robo de información valiosa, el acceso a los recursos de equipos

privados sin conocimiento del propietario y la alteración de las operaciones de empresas. Al mismo

tiempo, los avances tecnológicos proporcionan opciones ilimitadas de enviar archivos maliciosos a

usuarios desprevenidos. Cada día aparecen centenares de miles de nuevas variantes de malware que

hacen la detección de malware un trabajo cada vez más complejo. Las técnicas tradicionales

antimalware ya no son suficientes para proteger su red.

La respuesta de McAfee a este desafío es la solución McAfee Advanced Threat Defense. Se trata de un

appliance local que facilita la detección y prevención del malware. McAfee Advanced Threat Defense

proporciona protección frente a malware conocido, de tipo zero-day (día cero) y casi zero-day, todo

ello sin sacrificar ni un ápice de calidad en el servicio que ofrece a los usuarios de su red.

McAfee Advanced Threat Defense ofrece la ventaja adicional de ser una solución integrada. Además de

sus capacidades de detección de amenazas en múltiples niveles, su habilidad para integrarse

perfectamente con otros productos de seguridad McAfee le asegura que su red está protegida contra

malware y otras amenazas persistentes avanzadas (APTs en inglés).

Contenido

El escenario de amenaza de malware

La solución McAfee Advanced Threat Defense

El escenario de amenaza de malware

Denominamos malware a cualquier software capaz de verse envuelto en actividades hostiles a un

equipo, aplicación o red. McAfee Advanced Threat Defense está diseñado para detectar malware

basado en archivos.

Antiguamente, los usuarios solían recibir malware en forma de archivos adjuntos a correos

electrónicos. Con el aumento de aplicaciones de Internet, los usuarios solo han de hacer clic en un

vínculo para descargar un archivo. Hoy en día existen muchas opciones para el envío de estos

McAfee Advanced Threat Defense 3.4.2

Guía del producto

11

1

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

archivos: blogs, sitios de redes sociales, sitios web, mensajes de chat, correo electrónico web, paneles

de mensajes y muchos más. Los principales desafíos al intentar controlar este problema radican en

detectar el malware en el menor tiempo posible y evitar que se extienda a otros equipos.

Hay cuatro aspectos principales en una estrategia antimalware:

•

Detección de la descarga de archivos: Cuando un usuario intenta descargar un archivo de un

recurso externo, el producto de seguridad debe ser capaz de detectarlo.

•

Análisis del archivo en busca de malware: Debe ser capaz de verificar si el archivo contiene algún

malware conocido.

•

Bloquear futuras descargas del mismo archivo: A continuación, si el archivo resulta ser malicioso,

la protección antimalware debe evitar futuras descargas del mismo archivo o alguna de sus

variantes.

•

Identificar y solucionar los hosts afectados: El sistema de seguridad debe ser capaz de identificar el

host que ha ejecutado el malware y también los hosts a los que se haya extendido. A continuación,

debe ser capaz de poner en cuarentena los hosts afectados hasta que vuelvan a estar limpios.

La solución McAfee Advanced Threat Defense

Una solución de seguridad que dependa de un solo método o proceso no es adecuada para

proporcionar una protección completa y fiable contra los ataques de malware. Puede necesitar una

solución a varios niveles que ponga en juego varias técnicas y productos. La solución puede incluir

coincidencia con patrones, reputación global, emulación de programas, análisis estático y análisis

dinámico. Todos estos niveles deben estar perfectamente integrados para proporcionarle un único

punto de control para que pueda configurarlos y administrarlos fácilmente. Por ejemplo, la

coincidencia con patrones puede no ser capaz de detectar ataques de tipo zero-day (día cero). De

forma similar, el análisis estático consume menos tiempo que el análisis dinámico. Sin embargo, el

malware puede evitar el análisis estático mediante la ocultación de código. El malware también puede

evitar el análisis dinámico, retrasando su ejecución o usando una ruta de ejecución alternativa si

detecta que se está ejecutando en un recinto aislado. Por ello, es importante que la protección

antimalware use un enfoque en varios niveles.

Existen otros productos antimalware deMcAfee, líderes en su sector, para la Web, redes y endpoints.

Sin embargo, McAfee reconoce que una solución antimalware robusta requiere un enfoque en varios

niveles. El resultado de esta convicción es McAfee Advanced Threat Defense.

La solución McAfee Advanced Threat Defense consta principalmente de McAfee Advanced Threat

Defense Appliance y el software preinstalado. McAfee Advanced Threat Defense Appliance está

disponible en dos modelos. El modelo estándar es el ATD-3000. El modelo de gama alta es el

ATD-6000.

McAfee Advanced Threat Defense integra sus capacidades nativas con otros productos McAfee para

proporcionarle una defensa en varios niveles contra el malware:

12

•

Su mecanismo preliminar de detección consta de una lista negra local que detecta rápidamente el

malware conocido.

•

Se integra con McAfee® Global Threat Intelligence™ (McAfee GTI) a fin de buscar en la nube y

detectar malware que ya han identificado organizaciones de todo el mundo.

•

Tiene integrado el motor Gateway Anti-Malware Engine de McAfee por sus capacidades de

emulación.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

•

Tiene el motor Anti-Malware Engine de McAfee integrado por sus funciones de detección basadas

en firmas.

•

Analiza dinámicamente el archivo, ejecutándolo en un recinto aislado virtual. Basándose en el

comportamiento del archivo, McAfee Advanced Threat Defense determina si es malicioso o no.

1

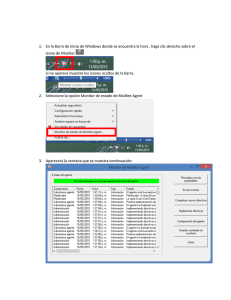

Figura 1-1 Componentes para el análisis de malware

McAfee Advanced Threat Defense 3.4.2

Guía del producto

13

1

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

Opciones de despliegue de McAfee Advanced Threat Defense

Puede desplegar McAfee Advanced Threat Defense de las siguientes maneras:

•

Despliegue autónomo: esta es la manera más sencilla de desplegar McAfee Advanced Threat

Defense. En este caso, no está integrado con otros productos externos de McAfee. Cuando el

appliance se despliega autónomamente, usted puede enviar manualmente los archivos

sospechosos mediante la aplicación web McAfee Advanced Threat Defense. Alternativamente,

puede enviar las muestras mediante un cliente FTP. Esta opción de despliegue se puede usar, por

ejemplo, durante la fase de comprobación y evaluación, para ajustar la configuración y analizar los

archivos sospechosos en un segmento aislado de la red. Además, los ingenieros de investigación

podrían usar la opción de despliegue autónomo para un análisis detallado del malware.

Figura 1-2 Un escenario de despliegue autónomo

14

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

•

1

Integración con Network Security Platform: este despliegue implica integrar McAfee Advanced

Threat Defense con Network Security Platform Sensor y Manager.

Dependiendo de la forma en que haya configurado la correspondiente directiva avanzada de

malware, un Sensor en línea detectará la descarga de un archivo y enviará una copia del mismo a

McAfee Advanced Threat Defense para su análisis. Si McAfee Advanced Threat Defense detecta

malware en un plazo de pocos segundos, Sensor puede bloquear la descarga. Manager muestra los

resultados del análisis de McAfee Advanced Threat Defense.

Si McAfee Advanced Threat Defense necesita más tiempo para completar el análisis, Sensor

permitirá la descarga completa del archivo. Si McAfee Advanced Threat Defense detecta malware

tras la descarga del archivo, informará a Network Security Platform y podrá usar Sensor para poner

el host en cuarentena hasta que esté limpio y solucionado. Puede configurar Manager para que

actualice todos los Sensors acerca de este archivo malicioso. Por tanto, si este archivo vuelve a

descargarse en cualquier punto de su red, los Sensors lo bloquearán automáticamente.

Para más información sobre cómo integrar Network Security Platform y McAfee Advanced Threat

Defense, consulte la Network Security PlatformGuía de integración más reciente.

Figura 1-3 Integración con Network Security Platform y McAfee ePO

McAfee Advanced Threat Defense 3.4.2

Guía del producto

15

1

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

•

Integración con McAfee® Web Gateway: puede configurar McAfee Advanced Threat Defense como

un motor adicional para la protección antimalware. Cuando un usuario de su red descarga un

archivo, el motor nativo McAfee Gateway Anti-Malware Engine en McAfee® Web Gateway analiza el

archivo y le asigna una calificación de malware. Basándose en esa calificación y en el tipo de

archivo, McAfee® Web Gateway envía una copia del mismo a McAfee Advanced Threat Defense para

realizar una inspección en profundidad y un análisis dinámico. Una página de progreso informa a

sus usuarios de que el archivo solicitado se está analizando en busca de malware. Basándose en el

nivel de gravedad del malware asignado por McAfee Advanced Threat Defense, McAfee® Web

Gateway decide si se debe bloquear el archivo o no. Si se bloquea, las razones se mostrarán a sus

usuarios. Puede consultar los detalles del malware detectado en el archivo de registro.

Figura 1-4 Integración con McAfee® Web Gateway

Este diseño garantiza que solo se envían a McAfee Advanced Threat Defense aquellos archivos que

realmente requieren un análisis en profundidad. Así se logra un buen equilibrio entre seguridad y

velocidad de descarga, lo que redunda en una mejor experiencia para sus usuarios. Para más

información sobre cómo integrar McAfee Advanced Threat Defense y McAfee® Web Gateway,

consulte la McAfee® Web Gateway Guía del producto, versión 7.4.

16

•

Integración con McAfee® ePolicy Orchestrator (McAfee ePO): esta integración permite que McAfee

Advanced Threat Defense recupere la información acerca del host de destino. Conociendo el

sistema operativo del host de destino, puede seleccionar un entorno virtual similar para el análisis

dinámico.

•

Integración con McAfee Next Generation Firewall (McAfee NGFW): McAfee Next Generation Firewall

integra funciones de seguridad de alta disponibilidad y capacidad de gestión. Integra funciones de

control de aplicaciones, sistema de prevención de intrusiones (IPS) y prevención de evasiones en

®

McAfee Advanced Threat Defense 3.4.2

Guía del producto

1

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

una única solución asequible. El cliente de McAfee Next Generation Firewall debe seguir los pasos

siguientes para integrar McAfee Next Generation Firewall con McAfee Advanced Threat Defense:

1

Crear un usuario denominado “ngfw” en Advanced Threat Defense después de iniciar sesión en

Advanced Threat Defense como "admin". Este usuario tiene los mismos privilegios que el

usuario "nsp".

2

Reiniciar amas desde la CLI.

3

Utilizar el usuario "ngfw" en SCM para llamadas de API REST.

No hay cambios en el protocolo SOFA existente para el envío de archivos. Dado que existe un

usuario “ngfw”, se presupone que todos los envíos de archivos a través del canal SOFA proceden de

appliances McAfee NGFW.

Advanced Threat Defense no es capaz de admitir McAfee Network Security Platform y McAfee Next

Generation Firewall en el mismo entorno.

Cómo las opciones de despliegue afrontan los cuatro aspectos principales del ciclo de proceso

antimalware:

•

Detección de la descarga de archivos: en cuanto un usuario accede a un archivo, el Sensor en línea

Network Security Platform o McAfee® Web Gateway lo detecta y envía una copia del archivo a

McAfee Advanced Threat Defense para su análisis.

•

Análisis del archivo en busca de malware: incluso antes de que el usuario acabe de descargar el

archivo, McAfee Advanced Threat Defense puede detectar malware conocido mediante fuentes

locales o en la nube.

•

Bloqueo de futuras descargas del mismo archivo: cada vez que McAfee Advanced Threat Defense

detecta un malware de gravedad media, alta o muy alta, actualiza su lista negra local.

•

Identificación y solución de los hosts afectados: la integración con Network Security Platform

permite poner el host en cuarentena hasta que se pueda limpiar y arreglar.

Ventajas de McAfee Advanced Threat Defense

Le presentamos algunas de las ventajas que le proporciona McAfee Advanced Threat Defense:

•

Es una solución local que tiene acceso a GTI en la nube. Además, puede integrarla con otros

productos de seguridad de McAfee.

•

McAfee Advanced Threat Defense no rastrea ni controla el tráfico de red. Analiza los archivos que

envía para análisis de malware. Esto significa que puede colocar McAfee Advanced Threat Defense

Appliance en cualquier punto de su red, siempre y cuando esté al alcance de los productos McAfee

integrados. También resulta posible para un McAfee Advanced Threat Defense Appliance dar

servicio a todos esos productos integrados (suponiendo que el número de archivos enviados quede

dentro de los niveles admitidos). Este diseño lo convierte en una solución antimalware escalable y

efectiva en costes.

•

McAfee Advanced Threat Defense no es un dispositivo en línea. Puede recibir archivos desde

Sensors IPS para analizarlos en busca de malware. Así que es posible desplegar McAfee Advanced

Threat Defense de manera que tenga todas las ventajas de una solución antimalware en línea, pero

sin ninguno de los inconvenientes.

•

Android es actualmente uno de los principales objetivos de los desarrolladores de malware. Con esa

integración, los dispositivos de bolsillo basados en Android de su red también están protegidos.

Puede analizar dinámicamente los archivos descargados por sus dispositivos Android como

teléfonos inteligentes y tabletas.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

17

1

18

Detección de malware y McAfee Advanced Threat Defense

La solución McAfee Advanced Threat Defense

®

•

Los archivos son analizados simultáneamente por varios motores. De esta forma, es posible

bloquear el malware conocido prácticamente en tiempo real.

•

Cuando McAfee Advanced Threat Defense analiza dinámicamente un archivo, selecciona la máquina

virtual analizadora que use el mismo sistema operativo y aplicaciones que el host de destino. Esto

es posible gracias a la integración con McAfee ePO o a través de una función pasiva de perfiles de

dispositivo de Network Security Platform. Esto le permite identificar el impacto exacto que tendría

en el host de destino, para que pueda tomar las medidas necesarias para remediarlo. También

significa que McAfee Advanced Threat Defense ejecuta el archivo tan solo en la máquina virtual

necesaria, reservando sus recursos para otros archivos.

•

Supongamos que un host ha descargado un malware de tipo zero-day (día cero), pero el Sensor

que ha detectado este archivo lo ha enviado a McAfee Advanced Threat Defense. Tras el análisis

dinámico, McAfee Advanced Threat Defense determina que el archivo es malicioso. Basándose en

su configuración de directiva avanzada de malware, Manager puede agregar este malware a la lista

negra de los Sensors en la red de su organización. Esta también podría estar en la lista negra de

McAfee Advanced Threat Defense. Así, las posibilidades de que el mismo archivo vuelva a entrar en

su red se ven disminuidas.

•

Podrá contener un malware de tipo zero-day (día cero) incluso si es la primera vez que se

descarga, poniendo a los hosts afectados en cuarentena hasta que se limpien y solucionen.

•

El empaquetamiento puede cambiar la composición del código o permitir que el malware evada la

ingeniería inversa. Por ello, es muy importante que el desempaquetamiento se realice

correctamente para poder obtener el código de malware para su análisis. McAfee Advanced Threat

Defense es capaz de desempaquetar el código de tal modo que el código original esté seguro para

el análisis estático.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

2

Configuración de McAfee Advanced

Threat Defense Appliance

Consulte este capítulo para obtener información acerca de McAfee Advanced Threat Defense Appliance

y su configuración.

Contenido

Acerca del dispositivo McAfee Advanced Threat Defense

Funciones del dispositivo McAfee Advanced Threat Defense

Antes de instalar McAfee Advanced Threat Defense Appliance

Especificaciones de hardware y requisitos de entorno

Configuración de McAfee Advanced Threat Defense

Acerca del dispositivo McAfee Advanced Threat Defense

Dependiendo del modelo, el dispositivo McAfee Advanced Threat Defense es un chasis de 1 U o 2 U de

bastidor con un procesador de la familia de productos Intel® Xeon® E5-2600. El dispositivo McAfee

Advanced Threat Defense se ejecuta en un kernel Linux 3.6.0 preinstalado y reforzado, que viene ya

cargado con el software McAfee Advanced Threat Defense.

El dispositivo McAfee Advanced Threat Defense está disponible en los siguientes modelos:

•

ATD-3000: este modelo estándar usa un chasis 1U.

•

ATD-6000: este modelo de gama alta usa un chasis 2U.

Funciones del dispositivo McAfee Advanced Threat Defense

Los dispositivos McAfee Advanced Threat Defense son servidores de alto rendimiento flexibles,

escalables y diseñados específicamente para analizar archivos sospechosos en busca de malware.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

19

2

Configuración de McAfee Advanced Threat Defense Appliance

Antes de instalar McAfee Advanced Threat Defense Appliance

A continuación se detallan las funciones principales del dispositivo McAfee Advanced Threat Defense:

•

Alojar el software McAfee Advanced Threat Defense que analiza los archivos en busca de malware.

•

Alojar la aplicación web McAfee Advanced Threat Defense.

•

Alojar las máquinas virtuales que se usan para el análisis dinámico de los archivos sospechosos.

Para consultar las cifras de rendimiento de ATD-3000 y ATD-6000, póngase en contacto con el soporte

de McAfee.

Antes de instalar McAfee Advanced Threat Defense Appliance

Esta sección describe las tareas que se deben completar antes de empezar a instalar McAfee Advanced

Threat Defense.

20

•

Lea toda la documentación que se suministra antes de la instalación.

•

Asegúrese de que ha elegido una ubicación adecuada para instalar McAfee Advanced Threat

Defense Appliance.

•

Compruebe que dispone de todo el equipo y los componentes necesarios descritos en este

documento.

•

Familiarícese con los puertos y conectores de la tarjeta de acceso a la red (NIC) de McAfee

Advanced Threat Defense Appliance, tal y como se describen en este documento.

•

Le recomendamos que tenga la siguiente información cuando configure McAfee Advanced Threat

Defense Appliance:

•

Dirección IPv4 a la que quiere asignar el Appliance.

•

Máscara de red.

•

Dirección de gateway predeterminada.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Configuración de McAfee Advanced Threat Defense Appliance

Antes de instalar McAfee Advanced Threat Defense Appliance

2

Advertencias y precauciones

Lea y siga estas advertencias de seguridad cuando instale el dispositivo McAfee Advanced Threat

Defense. La no observación de las mismas podría resultar en serios daños personales.

Encendido/apagado del dispositivo McAfee Advanced Threat Defense: el botón de encendido/apagado

del panel frontal del dispositivo McAfee Advanced Threat Defense no corta la corriente CA. Para cortar la

corriente CA en el dispositivo McAfee Advanced Threat Defense, deberá desenchufar el cable de

alimentación CA de la fuente de alimentación o de la toma de la pared.

Las fuentes de alimentación del sistema pueden producir altos voltajes y riesgo de descarga eléctrica

que podrían causar daños personales. Solo los técnicos de servicio especializados están autorizados a

retirar las cubiertas y acceder a los componentes internos del sistema.

Situaciones de riesgo relacionadas con dispositivos y cables: Es posible que existan situaciones de

riesgo eléctrico en los cables de alimentación, de teléfono y de comunicación. Apague el dispositivo

McAfee Advanced Threat Defense y desconecte los sistemas de telecomunicaciones, las redes, los

módems y ambos cables de alimentación conectados al dispositivo McAfee Advanced Threat Defense

antes de abrirlo. De lo contrario, podrían producirse daños personales o materiales.

Evite lesiones: levantar y fijar el dispositivo McAfee Advanced Threat Defense al bastidor es una tarea

para dos personas.

Este equipo está diseñado para usarse con una toma de tierra. Asegúrese de que el host está conectado

a una toma de tierra durante su uso.

No debe retirar la carcasa exterior del dispositivo McAfee Advanced Threat Defense. Hacerlo invalidaría

la garantía.

No opere el sistema a no ser que todas las tarjetas, cubiertas, paneles frontales y paneles posteriores

estén en su lugar. Los paneles y cubiertas evitan la exposición a los voltajes y corrientes peligrosas del

interior del chasis, contienen las interferencias electromagnéticas que podrían interferir con otro equipo

y dirigen el flujo de aire de ventilación a través del chasis.

Para evitar descargas eléctricas, no conecte circuitos de voltaje muy bajo (SELV) a los circuitos de

voltaje de red telefónica (TNV). Los puertos LAN contienen circuitos SELV, y los puertos WAN contienen

circuitos TNV. Algunos puertos LAN y WAN usan conectores RJ-45. Tenga cuidado al conectar los cables.

Restricciones de uso

Las siguientes restricciones se aplican al uso y operación del dispositivo McAfee Advanced Threat

Defense:

•

No debe retirar la carcasa exterior del dispositivo McAfee Advanced Threat Defense. Hacerlo

invalidaría la garantía.

•

El dispositivo McAfee Advanced Threat Defense no es un servidor de uso general.

•

McAfee prohíbe el uso del dispositivo McAfee Advanced Threat Defense para cualquier otros

propósito que no sea el de operar la solución McAfee Advanced Threat Defense.

•

McAfee prohíbe la modificación o instalación de cualquier hardware o software en el dispositivo

McAfee Advanced Threat Defense que no sea parte de la operativa normal de McAfee Advanced

Threat Defense.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

21

2

Configuración de McAfee Advanced Threat Defense Appliance

Antes de instalar McAfee Advanced Threat Defense Appliance

Desempaquete el envío

1

Abra la caja.

2

Saque la primera caja de accesorios.

3

Compruebe que ha recibido todas las partes que aparecen listadas en Compruebe el paquete en la

página 22.

4

Extraiga el dispositivo McAfee Advanced Threat Defense.

5

Coloque el dispositivo McAfee Advanced Threat Defense tan cerca del lugar de instalación como le

sea posible.

6

Coloque la caja de forma que el texto esté en la posición correcta.

7

Abra las solapas superiores de la caja.

8

Saque la caja de accesorios que contiene la caja del dispositivo McAfee Advanced Threat Defense.

9

Extraiga el kit de railes deslizantes.

10 Saque el material de relleno que rodea el dispositivo McAfee Advanced Threat Defense.

11 Extraiga el dispositivo McAfee Advanced Threat Defense de la bolsa antiestática.

12 Guarde la caja y materiales de relleno para su posterior uso en caso de que necesitara trasladar o

enviar el dispositivo McAfee Advanced Threat Defense.

Compruebe el paquete

Los siguientes accesorios se envían en el paquete de McAfee Advanced Threat Defense Appliance:

22

•

McAfee Advanced Threat Defense Appliance

•

Accesorios detallados en la Hoja de contenido

•

Juego de raíles deslizantes sin herramientas

•

Bisel frontal con llave

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Configuración de McAfee Advanced Threat Defense Appliance

Antes de instalar McAfee Advanced Threat Defense Appliance

2

Paneles frontales y posteriores de McAfee Advanced Threat Defense Appliance

Figura 2-1 Vista frontal de ATD-3000 con bisel

Figura 2-2 Vista lateral de ATD-3000 sin bisel

Figura 2-3 Panel frontal de ATD-3000 y de ATD-6000

Etiqueta

Descripción

1

Botón ID de sistema con luz indicadora de actividad integrada

2

Botón NMI (hundido, use una herramienta para pulsarlo)

3

Luz indicadora de actividad de NIC 1

4

• ATD-3000: luz indicadora de actividad de NIC 3

• ATD-6000: sin utilizar

5

Botón de reinicio de sistema

6

Luz indicadora de estado del sistema

7

Botón de encendido con luz indicadora integrada

8

Luz indicadora de actividad del disco duro

9

• ATD-3000: luz indicadora de actividad de NIC 4

• ATD-6000: sin utilizar

10

Luz indicadora de actividad de NIC 2

Se incluye un bisel opcional bloqueable con McAfee Advanced Threat Defense Appliance, que puede

instalar para cubrir el panel frontal.

Figura 2-4 Panel posterior del appliance ATD-3000

McAfee Advanced Threat Defense 3.4.2

Guía del producto

23

2

Configuración de McAfee Advanced Threat Defense Appliance

Antes de instalar McAfee Advanced Threat Defense Appliance

Etiqueta Descripción

1

Módulo de fuente de alimentación 1

2

Módulo de fuente de alimentación 2

3

Puerto de administración (NIC 1). Esta es la interfaz eth-0. Los comandos set appliance

y set mgmtport se aplican a esta interfaz. Por ejemplo, al usar el comando set

appliance ip, la dirección IP correspondiente se asigna a esta interfaz.

4

NIC 2. Esta es la interfaz eth-1. Esta interfaz está desactivada de forma predeterminada.

• Para activar o desactivar esta interfaz, utilice el comando set intfport. Por ejemplo,

set intfport 1 enable

• Para asignar la información de IP a esta interfaz, utilice set intfport <eth 1, 2, or

3> ip <IPv4 address> <subnet mask>

Por ejemplo, set intfport 1 ip 10.10.10.10 255.255.255.0

• No es posible asignar la gateway predeterminada a este puerto. Sin embargo, puede

configurar una ruta en esta interfaz para dirigir el tráfico a la gateway deseada. Para

configurar una ruta, utilice route add network <IPv4 subnet> netmask <netmask>

gateway <IPv4 address> intfport 1

Por ejemplo, route add network 10.10.10.0 netmask 255.255.255.0 gateway

10.10.10.1 intfport 1. Este comando dirige todo tráfico del comando 10.10.10.0 a

10.10.10.1 a través de NIC 2 (eth-1).

5

NIC 3. Esta es la interfaz eth-2. La nota descrita para NIC 2 también se aplica a esta

interfaz.

6

NIC 4. Esta es la interfaz eth-3. La nota descrita para NIC 2 también se aplica a esta

interfaz.

7

Conector de vídeo

8

Puerto A de serie RJ45

9

Puertos USB

10

Puerto RMM4 NIC

11

Puertos/conectores del módulo I/O (no se usan)

12

Ranuras adaptadoras para complementos de la tarjeta riser número 1 y 2

Figura 2-5 Panel posterior del appliance ATD-6000

Etiqueta Descripción

24

1

Puertos USB

2

Puertos USB

3

Puerto de administración. Esta es la interfaz eth-0. Los comandos set appliance y set

mgmtport se aplican a esta interfaz. Por ejemplo, al usar el comando set appliance ip,

la dirección IP correspondiente se asigna a esta interfaz.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Configuración de McAfee Advanced Threat Defense Appliance

Especificaciones de hardware y requisitos de entorno

2

Etiqueta Descripción

4

Puertos/conectores adicionales del módulo I/O. Estas son las interfaces eth-1, eth-2 y

eth-3 respectivamente. Estas interfaces están desactivadas de manera predeterminada.

• Para activar o desactivar una interfaz, utilice el comando set intfport. Por ejemplo,

use set intfport 1 enable para activar eth-1.

• Para asignar la información de IP a una interfaz, utilice set intfport <eth 1, 2, or

3> ip <IPv4 address> <subnet mask>

Por ejemplo, set intfport 1 ip 10.10.10.10 255.255.255.0

• No es posible asignar la gateway predeterminada a este puerto. Sin embargo, puede

configurar una ruta en esta interfaz para dirigir el tráfico a la gateway deseada. Para

configurar una ruta, utilice route add network <IPv4 subnet> netmask <netmask>

gateway <IPv4 address> intfport 1

Por ejemplo, route add network 10.10.10.0 netmask 255.255.255.0 gateway

10.10.10.1 intfport 1. Este comando dirige todo tráfico del comando 10.10.10.0 a

10.10.10.1 a través de eth-1.

5

Conector de vídeo

6

NIC 1 (actualmente no se usa)

7

NIC 2 (actualmente no se usa)

8

Puerto A de serie RJ45

9

Puertos/conectores del módulo I/O (no se usan)

10

Ranuras adaptadoras para complementos de la tarjeta riser

11

Puerto RMM4 NIC

12

Módulo de fuente de alimentación 2

13

Módulo de fuente de alimentación 1

14

Ranuras adaptadoras para complementos de la tarjeta riser

Especificaciones de hardware y requisitos de entorno

Especificaciones

ATD-3000

ATD-6000

Dimensiones

• 734,66 de largo x 438 de ancho x • 712 de largo x 438 de ancho x 87,3

43,2 de alto (en milímetros)

de alto (en milímetros)

• 29 de largo x 17,25 de ancho x

1,70 de alto (en pulgadas)

• 28 de largo x 17,24 de ancho x 3,43

de alto (en pulgadas)

Factor de forma

1U montable en bastidor, encaja en

un bastidor de 19 pulgadas

2U montable en bastidor, encaja en un

bastidor de 19 pulgadas

Peso

15 kg

22,7 kg

Almacenamiento

• Espacio en disco duro: 2 x 4 TB

• Espacio en disco duro: 4 x 4 TB

• SSD: 2 x 400 GB

• SSD: 2 x 800 GB

Máximo consumo

eléctrico

2 x 750 W

2 x 1600 W

Fuente de

alimentación

redundante

Corriente alterna, conmutable en

funcionamiento

Corriente alterna, conmutable en

funcionamiento

Voltaje de CA

100 - 240 V a 50 - 60 Hz. 5,8 A

100 - 240 V. 50 - 60 Hz. 8,5 A

McAfee Advanced Threat Defense 3.4.2

Guía del producto

25

2

Configuración de McAfee Advanced Threat Defense Appliance

Especificaciones de hardware y requisitos de entorno

Especificaciones

ATD-3000

ATD-6000

Temperatura de

operación

De +10 °C a +35 °C (+50 °F a +

95 °F), con una tasa máxima de

cambio de temperatura no superior

a 10°C por hora

De +10 °C a +35 °C (+50 °F a + 95

°F), con una tasa máxima de cambio

de temperatura no superior a 10°C

por hora

Temperatura no

operativa

De -40 °C a +70 °C (-40 °F a +158 De -40 °C a +70 °C (-40 °F a +158

°F)

°F)

Humedad relativa

(sin condensación)

• Operativa: de 10% a 90%

• Operativa: de 10% a 90%

• No operativa: de 90% a 35°C

• No operativa: 50% a 90% con una

temperatura húmeda máxima de

28°C (a temperaturas de 25°C a

35°C)

Altitud

Operativo hasta 3050 metros

(10.000 pies)

Operativo hasta 3050 metros (10.000

pies)

Certificaciones de

seguridad

UL 1950, CSA-C22.2, No. 950,

EN-60950, IEC 950, EN 60825,

21CFR1040 CB licencias e informes

cubren todas las variantes

nacionales

UL 1950, CSA-C22.2, No. 950,

EN-60950, IEC 950, EN 60825,

21CFR1040 CB licencias e informes

cubren todas las variantes nacionales

Certificación EMI

FCC Part 15, Class A (CFR 47)

(USA) ICES-003 Class A (Canadá),

EN55022 Class A (Europa),

CISPR22 Class A (Internacional)

FCC Part 15, Class A (CFR 47) (USA)

ICES-003 Class A (Canadá), EN55022

Class A (Europa), CISPR22 Class A

(Internacional)

Ruido acústico

Potencia acústica: 7,0 BA en

condiciones operativas a

temperatura ambiente típica de

oficina (23 +/- 2 °C).

Potencia acústica: 7,0 BA en

condiciones operativas a temperatura

ambiente típica de oficina (23 +/- 2

°C).

Resistencia a

choques, en

operativa

Semiseno, pico de 2 G, 11

milisegundos

Semiseno, pico de 2 G, 11

milisegundos

Resistencia a

choques,

desempaquetado

Trapezoidal, 25 G, cambio de

Trapezoidal, 25 G, el cambio de

velocidad de 136 pulgadas/segundo velocidad se basa en el peso del

(de 40 a 80 libras)

paquete

Resistencia a

choques,

empaquetado

Caída libre sin paquete desde una

altura de 24 pulgadas (de 40 a 80

libras)

• Peso del producto: de 40 a 80

• Altura de caída libre sin paquete =

18 pulgadas

• Altura de caída libre con paquete

(un solo producto) = N/A

Vibración

Desempaquetado: Aleatoria, de 5

Hz a 500 Hz, con una media

cuadrática de 2,20 G

Desempaquetado: Aleatoria, de 5 Hz a

500 Hz, con una media cuadrática de

2,20 G

Empaquetado: Aleatoria, de 5 Hz a

500 Hz, con una media cuadrática de

1,09 G

ESD (Descarga

electrostática)

26

+/-12 KV (excepto el puerto I/O:

+/- 8 KV), según las

especificaciones del test Intel®

Environmental

McAfee Advanced Threat Defense 3.4.2

Descarga en aire: 12,0 kV

Descarga al contacto: 8,0 kV

Guía del producto

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

Especificaciones

ATD-3000

ATD-6000

Requisitos de

refrigeración del

sistema, en BTU/

hora

• Máximo 460 W: 1570 BTU/hora

• Máximo 460 W: 1570 BTU/hora

• Máximo 750 W: 2560 BTU/hora

• Máximo 750 W: 2560 BTU/hora

Memoria

192 GB

256 GB

2

Números de puerto

Tabla 2-1

Números de puerto

Cliente

Servidor

Puerto

predeterminado

Configurable Descripción

Cualquiera

(equipo de

sobremesa)

McAfee Advanced

Threat Defense

TCP 443 (HTTPS)

No

Acceso a la aplicación

web McAfee Advanced

Threat Defense

Cualquiera

(cliente FTP)

McAfee Advanced

Threat Defense

TCP 22 (SFTP)

No

Acceso al servidor FTP

en McAfee Advanced

Threat Defense

Sensor

McAfee Advanced

Threat Defense

TCP 8505

No

Canal de comunicación

entre Sensor y McAfee

Advanced Threat

Defense

Manager

McAfee Advanced

Threat Defense

TCP 443 (HTTPS)

No

Comunicación entre

Manager y McAfee

Advanced Threat

Defense a través de las

API RESTful.

McAfee

McAfee ePO

Advanced

Threat Defense

TCP 8443

Sí

Consultas de

información de host.

tunnel.message

McAfee

.trustedsource

Advanced

Threat Defense .org

TCP 443 (HTTPS)

No

Consultas de

reputación de archivos.

List.smartfilter

McAfee

.com

Advanced

Threat Defense

TCP 80 (HTTP)

No

Actualizaciones de

URL.

Cualquiera

(cliente SSH)

TCP 2222 (SSH)

No

Acceso a CLI

TCP 443 (HTTPS)

No

Actualizaciones del

motor Gateway

Anti-Malware Engine

de McAfee y el motor

Anti-Malware Engine

de McAfee.

McAfee Advanced

Threat Defense

wpm.webwasher.com

McAfee

Advanced

Threat Defense

Configuración de McAfee Advanced Threat Defense

En este capítulo se describe cómo preparar McAfee Advanced Threat Defense Appliance para que lo

configure.

Contenido

Instalar o quitar las asas del bastidor

Instalar o quitar el dispositivo del bastidor

McAfee Advanced Threat Defense 3.4.2

Guía del producto

27

2

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

Encienda McAfee Advanced Threat Defense Appliance

Manipulación del bisel frontal

Conecte el cable de red

Configuración de la información de red para McAfee Advanced Threat Defense Appliance

Instalar o quitar las asas del bastidor

•

Para instalar un asa de bastidor, debe alinearla con los dos orificios en el lateral del dispositivo

McAfee Advanced Threat Defense y sujetar el asa del bastidor al dispositivo mediante dos tornillos,

como se muestra en la imagen.

Figura 2-6 Instalar las asas del bastidor

•

Para quitar una de las asas del bastidor, quite los dos tornillos que sujetan el asa del bastidor, y

después retire el asa del sistema del servidor, como se muestra en la imagen.

Figura 2-7 Quitar las asas del bastidor

Instalar o quitar el dispositivo del bastidor

Use el kit de montaje en bastidor incluido con el dispositivo McAfee Advanced Threat Defense para

instalar la unidad en un bastidor de cuatro postes de 19 pulgadas. El kit puede usarse con la mayoría

de los bastidores estándar del sector. Use las abrazaderas para fijar los cables del dispositivo McAfee

Advanced Threat Defense al bastidor.

28

McAfee Advanced Threat Defense 3.4.2

Guía del producto

2

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

Procedimiento

1

En la parte frontal del bastidor, coloque el rail de montaje izquierdo o derecho en el lado

correspondiente, de manera que su soporte de montaje esté alineado con los orificios del bastidor.

Asegúrese de seguir las advertencias de seguridad. Cuando decida dónde quiere colocar el

dispositivo McAfee Advanced Threat Defense dentro del bastidor, recuerde que siempre debe cargar

el bastidor de abajo arriba. Si está instalando múltiples dispositivos McAfee Advanced Threat

Defense, empiece usando primero la posición inferior.

Figura 2-8 Instalación de los railes deslizantes

2

En la parte posterior del bastidor, tire del soporte de montaje (extendiendo el rail de montaje) de

forma que quede alineado con los orificios del bastidor.

Asegúrese de que los railes están al mismo nivel en ambos lados del bastidor.

Figura 2-9 Instalar el rail en el bastidor

3

Encaje el rail en el bastidor y fíjelo.

4

Repita estos pasos para fijar el segundo rail de montaje al bastidor.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

29

2

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

5

Tire de ambos railes hasta su máxima extensión.

Figura 2-10 Railes completamente extendidos

6

Con la ayuda de otra persona, levante el dispositivo McAfee Advanced Threat Defense e instale el

chasis en ambos lados del rail simultáneamente.

Figura 2-11 Instale el dispositivo en el raíl

Suelte primero la ruedecilla posterior, después la del medio y finalmente la frontal.

Levantar y fijar el dispositivo McAfee Advanced Threat Defense al bastidor es una tarea para dos

personas.

7

Si es necesario, puede unir el bisel bloqueable a la parte frontal del dispositivo a fin de protegerlo.

8

Levante y libere la lengüeta de desbloqueo y empuje el dispositivo dentro del bastidor.

Figura 2-12 Levante y libere la lengüeta de desbloqueo y empuje el dispositivo dentro del bastidor

9

Para extraer el dispositivo McAfee Advanced Threat Defense del bastidor, levante y libere la

lengüeta de desbloqueo junto a la ruedecilla frontal del chasis y sáquelo de los railes.

Esto debe hacerse simultáneamente en ambos lados y por tanto requiere dos personas.

30

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

2

Encienda McAfee Advanced Threat Defense Appliance

McAfee Advanced Threat Defense Appliance tiene preinstaladas fuentes de alimentación redundantes.

McAfee Advanced Threat Defense Appliance se suministra con dos cables de alimentación específicos

para su país o región.

Procedimiento

1

Enchufe un extremo del cable de CA al primer módulo de alimentación en el panel de la parte

posterior y, a continuación, el otro extremo del cable a un módulo de fuente de alimentación

adecuado.

2

Enchufe un extremo del cable de CA al segundo módulo de alimentación en el panel de la parte

posterior y, a continuación, el otro extremo del cable a una toma de corriente adecuada. McAfee

Advanced Threat Defense se enciende sin pulsar el botón de encendido en el panel frontal.

El botón de encendido en el panel frontal no enciende/apaga la alimentación de corriente alterna.

Para desconectar McAfee Advanced Threat Defense Appliance de la alimentación CA, debe

desenchufar ambos cables de alimentación CA del módulo de alimentación o de la toma de corriente

de la pared.

Manipulación del bisel frontal

Puede quitar el bisel frontal si es necesario, y después volver a colocarlo. Sin embargo, antes de

colocar el bisel frontal deberá instalar las asas del bastidor.

Procedimiento

1

Siga estos pasos para quitar el bisel frontal.

a

Desbloquee el bisel si está bloqueado.

b

Saque el extremo izquierdo del bisel frontal del asa del bastidor.

c

Gire el bisel frontal en sentido contrario al de las agujas del reloj para soltar las pestañas del

extremo derecho del asa del bastidor.

Figura 2-13 Retirada del bisel frontal

McAfee Advanced Threat Defense 3.4.2

Guía del producto

31

2

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

2

Siga estos pasos para volver a colocar el bisel frontal.

a

Bloquee el extremo derecho del bisel frontal en el asa del bastidor

b

Gire el bisel frontal en el sentido de las agujas del reloj hasta que el extremo izquierdo encaje

con un clic

c

Bloquee el bisel, si fuera necesario.

Figura 2-14 Instalación del bisel frontal

Conecte el cable de red

Procedimiento

1

Conecte un cable Ethernet de categoría 5e o 6 en el puerto de administración, que se encuentra en

el panel posterior.

2

Conecte el otro extremo del cable al dispositivo de red correspondiente.

Configuración de la información de red para McAfee Advanced

Threat Defense Appliance

Una vez completada la instalación y la configuración iniciales, puede gestionar McAfee Advanced

Threat Defense Appliance desde un equipo remoto o servidor de terminal. Para hacerlo, debe

configurar McAfee Advanced Threat Defense Appliance con la información de red requerida.

Procedimiento

1

Conecte un cable de consola (número de serie RJ45 a DB9) al puerto de consola (puerto A de serie

RJ45) en el panel posterior de McAfee Advanced Threat Defense Appliance.

Figura 2-15 Conecte el puerto de consola

32

McAfee Advanced Threat Defense 3.4.2

Guía del producto

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

2

2

Conecte el otro extremo del cable directamente al puerto COM del equipo o puerto del servidor de

terminal que esté usando para configurar McAfee Advanced Threat Defense Appliance.

3

Ejecute HyperTerminal desde un equipo con Microsoft Windows con la siguiente configuración.

4

Nombre

Configuración

Tasa de baudios

115200

Número de bits

8

Paridad

Ninguna

Bit de señal de detención

1

Flujo de control

Ninguna

Cuando se le pida que inicie sesión, inicie sesión en McAfee Advanced Threat Defense Appliance

usando el nombre de usuario predeterminado cliadmin y la contraseña atdadmin.

Puede escribir help o ? para obtener instrucciones sobre el funcionamiento de la sintaxis integrada

de comandos. Para obtener una lista de todos los comandos, escriba list.

5

En el símbolo del sistema, escriba set appliance name <Name> para establecer el nombre de

McAfee Advanced Threat Defense Appliance.

Debe introducir los valores que se muestran entre los caracteres <>, excluyendo los caracteres <>.

Ejemplo: set appliance name matd_appliance_1

El nombre de McAfee Advanced Threat Defense Appliance puede ser una serie de hasta 25

caracteres alfanuméricos. Esta serie debe empezar por una letra y puede incluir guiones, guiones

bajos y puntos, pero no espacios.

6

Para configurar la dirección IP del puerto de administración y la máscara de subred de McAfee

Advanced Threat Defense Appliance, escriba set appliance ip <A.B.C.D><E.F.G.H>

Especifique una dirección de 32 bits, escrita como cuatro series de números de 8 bits, separados

por puntos, de la forma <A.B.C.D>, donde A, B, C y D son números de ocho bits entre 0 y 255.

<E.F.G.H> representa la máscara de subred.

Por ejemplo: set appliance ip 192.34.2.8 255.255.255.0

Cuando establezca la dirección IP por primera vez o cuando la modifique, debe reiniciar McAfee

Advanced Threat Defense Appliance.

7

Establezca la dirección de la gateway predeterminada.

set appliance gateway <A.B.C.D>

Use la misma convención que para el comando set appliance ip (establecer IP de Appliance).

Por ejemplo: set appliance gateway 192.34.2.1

8

9

Configure la velocidad del puerto y la configuración de dúplex para el puerto de administración

mediante uno de los comandos siguientes:

•

set mgmtport auto: configura el puerto de administración en modo automático para velocidad

y dúplex.

•

set mgmtport speed (10|100) duplex (full|half): fija la velocidad en 10 o 100 Mbps en

dúplex medio o completo.

Para comprobar la configuración, escriba show.

Esto muestra los detalles de la configuración actual.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

33

2

Configuración de McAfee Advanced Threat Defense Appliance

Configuración de McAfee Advanced Threat Defense

10 Para comprobar la conectividad de la red, haga ping a otros hosts de la red. Cuando se le pida,

escriba ping <IP address>

Aparecerá el mensaje host <ip address> is alive (el host <dirección IP> está conectado), que

indica que la operación se ha realizado correctamente. Si no se ha podido acceder al host,

aparecerá el mensaje failed to talk to <ip address> (error de comunicación con <dirección

IP>).

11 Cambie la contraseña de McAfee Advanced Threat Defense Appliance mediante el comando passwd.

La contraseña debe tener entre 8 y 25 caracteres, reconoce entre mayúsculas y minúsculas, y

puede incluir caracteres alfanuméricos o símbolos.

McAfee le recomienda encarecidamente que elija una contraseña con una combinación de caracteres

que sea fácil de recordar para usted pero difícil de adivinar para otra persona.

34

McAfee Advanced Threat Defense 3.4.2

Guía del producto

3

Acceso a la aplicación web McAfee

Advanced Threat Defense

La aplicación web McAfee Advanced Threat Defense está alojada en el dispositivo McAfee Advanced

Threat Defense. Si es un usuario de McAfee Advanced Threat Defense con acceso web, puede acceder

a la aplicación web McAfee Advanced Threat Defense desde un equipo remoto mediante el navegador

compatible.

Mediante la aplicación web McAfee Advanced Threat Defense, puede:

•

Supervisar el estado y rendimiento del dispositivo McAfee Advanced Threat Defense.

•

Administrar McAfee Advanced Threat Defense usuarios y sus permisos.

•

Configurar McAfee Advanced Threat Defense para análisis de malware.

•

Cargar archivos manualmente para su análisis.

•

Supervisar el progreso del análisis y ver los resultados del mismo.

Contenido

Requisitos del cliente McAfee Advanced Threat Defense

Acceso a la aplicación web McAfee Advanced Threat Defense

Requisitos del cliente McAfee Advanced Threat Defense

A continuación presentamos los requisitos del sistema para los sistemas cliente conectados a la

aplicación web McAfee Advanced Threat Defense.

•

Sistema operativo del cliente: Microsoft Windows XP, Microsoft Windows Server 2003, Microsoft

Windows Server 2008, Microsoft Windows 7 y Microsoft Windows 8.0

•

Navegadores: Internet Explorer 9 y posterior, Firefox y Chrome.

McAfee Advanced Threat Defense 3.4.2

Guía del producto

35

3

Acceso a la aplicación web McAfee Advanced Threat Defense

Acceso a la aplicación web McAfee Advanced Threat Defense

Acceso a la aplicación web McAfee Advanced Threat Defense

Procedimiento

1

Desde el equipo cliente, abra una sesión con uno de los navegadores compatibles.

2

Use lo siguiente para acceder a la aplicación web McAfee Advanced Threat Defense:

3

36

•

URL: https://<nombre del host o dirección IP de McAfee Advanced Threat Defense Appliance>

•

Nombre de usuario predeterminado: admin

•

Contraseña: admin

Haga clic en Log In (Inicio de sesión).

McAfee Advanced Threat Defense 3.4.2

Guía del producto

4

Administración de Advanced Threat

Defense

Puede usar la aplicación web McAfee Advanced Threat Defense para administrar configuraciones como