Descargar IpTables Cortafuegos

Anuncio

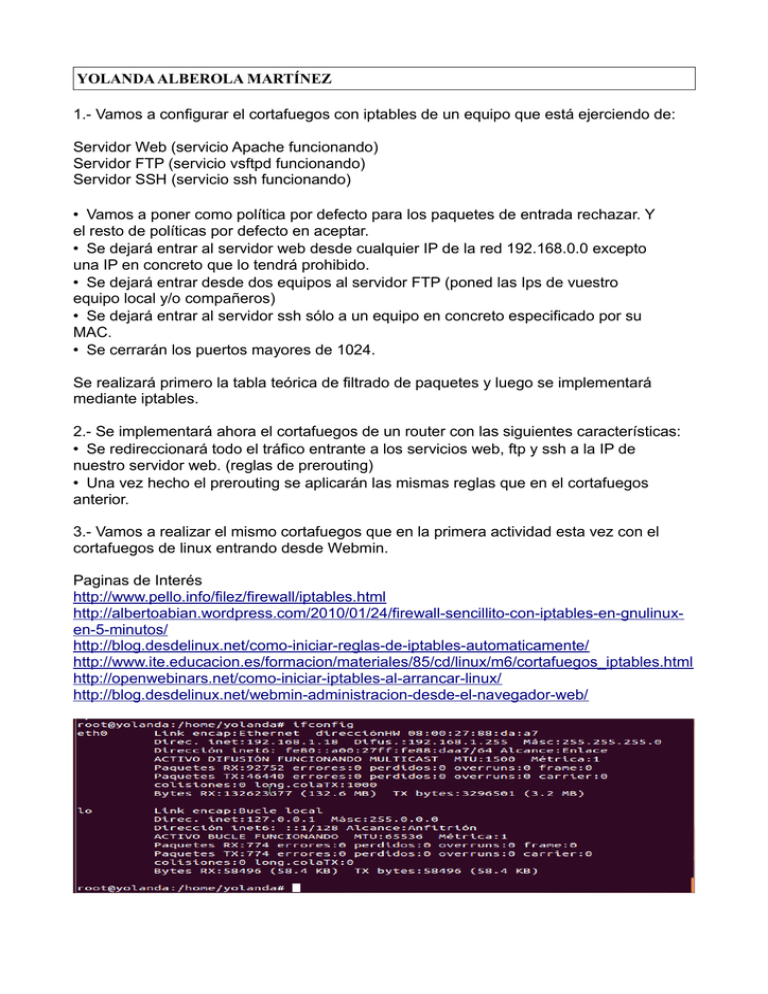

YOLANDA ALBEROLA MARTÍNEZ 1.- Vamos a configurar el cortafuegos con iptables de un equipo que está ejerciendo de: Servidor Web (servicio Apache funcionando) Servidor FTP (servicio vsftpd funcionando) Servidor SSH (servicio ssh funcionando) • Vamos a poner como política por defecto para los paquetes de entrada rechazar. Y el resto de políticas por defecto en aceptar. • Se dejará entrar al servidor web desde cualquier IP de la red 192.168.0.0 excepto una IP en concreto que lo tendrá prohibido. • Se dejará entrar desde dos equipos al servidor FTP (poned las Ips de vuestro equipo local y/o compañeros) • Se dejará entrar al servidor ssh sólo a un equipo en concreto especificado por su MAC. • Se cerrarán los puertos mayores de 1024. Se realizará primero la tabla teórica de filtrado de paquetes y luego se implementará mediante iptables. 2.- Se implementará ahora el cortafuegos de un router con las siguientes características: • Se redireccionará todo el tráfico entrante a los servicios web, ftp y ssh a la IP de nuestro servidor web. (reglas de prerouting) • Una vez hecho el prerouting se aplicarán las mismas reglas que en el cortafuegos anterior. 3.- Vamos a realizar el mismo cortafuegos que en la primera actividad esta vez con el cortafuegos de linux entrando desde Webmin. Paginas de Interés http://www.pello.info/filez/firewall/iptables.html http://albertoabian.wordpress.com/2010/01/24/firewall-sencillito-con-iptables-en-gnulinuxen-5-minutos/ http://blog.desdelinux.net/como-iniciar-reglas-de-iptables-automaticamente/ http://www.ite.educacion.es/formacion/materiales/85/cd/linux/m6/cortafuegos_iptables.html http://openwebinars.net/como-iniciar-iptables-al-arrancar-linux/ http://blog.desdelinux.net/webmin-administracion-desde-el-navegador-web/ Lo primero que tenemos que realizar en nuestro Linux es instalar el servidor Web le indicaremos el siguiente comando “ apt-get install apache2”. También instalamos el servidor FTP con el comando “ apt-get install vsftpd”. Y por ultimo instalamos el servidor SSH con el mando “apt-get install ssh”. Realizamos la tabla teórica de filtrado de paquetes. En nuestro caso utilizaremos la IP 192.168.1.0 IP Origen Puerto Origen IP Destino Puerto Destino Entrada 192.168.1.32 - 192.168.1.18 80 Denegada 192.168.1.0 - 192.168.1.18 80 Permitida 192.168.1.255 - 192.168.1.18 20:21 Permitida 192.168.1.45 - 192.168.1.18 20:21 Permitida 00:1D:72:F8:76:62 - 192.168.1.18 22 Permitida - 192.168.1.18 1024 Denegada - Cogeremos la Mac de mi PC personal Realizamos los IPTABLES. Realizaremos un Script en el que dispondremos la secuencia de reglas que queremos aplicar en nuestro sistema. -F : Borra todas las reglas. -P : Establece la política por defecto (como DROP, REJECT o ACCEPT) Denegar por IP → iptables -A INPUT -s (IP) -d (IP) -p tcp –dport 80 -j DROP Permitir por IP → iptables -A INPUT -s (IP) -D (IP) -p tcp –dport 80 -j ACCEPT Por MAC → iptables -A INPUT -m mac –mac-source (MAC) -p tcp –dport 22 -j ACCEPT IPTABLES -F → realiza la conexión con el servidor SSH IPTABLES – P INPUT DROP → rechaza todos los paquetes IPTABLES -A INPUT -s (192.168.1.32) -d (192.168.1.18) -p tcp –dport 80 -j DROP → denegamos el acceso a esa IP. IPTABLES -A INPUT -s (192.168.1.0) -d (192.168.1.18) -p tcp –dport 80 -j ACCEPT → permite cualquier equipo de la red. IPTABLES -A INPUT -s (192.168.1.255) -d (192.168.1.18) -p tcp –dport 20:21 -j ACCEPT → permitimos al equipo de esa IP acceder al servidor FTP. IPTABLES -A INPUT -s (192.168.1.45) -d (192.168.1.18) -p tcp –dport 20:21 -j ACCEPT → permitimos al equipo de esa IP acceder al servidor FTP. IPTABLES -A INPUT -m mac –mac-source (00:1D:72:F8:76:62) -p tcp –dport 22 -j ACCEPT → permite a la mac acceder al servidor SSH en el puerto 22. IPTABLES -A INPUT -d (192.168.1.18) -p tcp –dport 1024 -j DROP → cerramos el puerto que sea mayor de 1024. Una vez terminado damos permiso al script y realizamos un ls Lo ejecutamos nos unos errores en el código. Comprobamos cómo quedan las reglas Al indicar iptables -L debería de aparecer nuestra tabla de iptables Nos debería de aparecer en la parte de : target → Drop / Accept prot → tcp source → IP´s de origen destination → IP de destino tcp dpt:http y otra linea con la MAC