Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en

Anuncio

Comunicaciones II

Curso 2000/2001

Práctica 1:

Introducción al protocolo TCP/IP

y a sus aplicaciones en Internet.

Profesor: María del Carmen Romero Ternero [ mcromero@dte.us.es ]

Ingeniería Técnica Informática de Gestión

Facultad de Informática y Estadística

Dpto. de Tecnología Electrónica

Universidad de Sevilla

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Objetivos

Con esta primera práctica introductoria se quiere que la lectura previa de la documentación proporcionada y la

realización de la sesión de laboratorio acerque al alumno al conocimiento y la familiarización del protocolo

TCP/IP, así como a sus perspectivas prácticas, tales como su configuración y explotación a nivel de usuario

básico. Además, se darán a conocer aplicaciones prácticas, apoyadas en nociones teóricas, de los niveles de red,

transporte y aplicación de dicho protocolo.

Indice

1.

2.

3.

4.

Protocolos de comunicación. Modelo TCP/IP frente a modelo OSI.

Direcciones.

Software de red.

Aplicaciones: configuración de TCP/IP, netstat, winipcfg, ping, traceroute, arp, telnet, correo electrónico,

navegación y ftp.

Glosario.

Anexo A. Configuración detallada del acceso a la red utilizando una tarjeta de red.

Anexo B. Creación y configuración detalladas de un acceso telefónico a redes.

Anexo C. Comandos FTP.

Anexo D. Lista de extensiones de países utilizadas en dominios.

Evaluación

La realización de la práctica es voluntaria.

En caso de realizarla, el alumno deberá rellenar un cuestionario, que constará de varias preguntas breves

sencillas acerca del contenido de la documentación y/o de lo visto en la sesión de laboratorio. La nota de evaluar

las respuestas a dichas cuestiones oscilará entre +0 y +0,5 sobre la nota final de teoría, en función del número de

respuestas correctas.

Bibliografía

[C.2.0 INT / COL] "Guía visual de Internet."

Manuel Colmena Asensio. Ed. Paranifo, 1998.

[C.2.0 INT / GRA-2] "Cómo funciona internet."

Preston Gralla. Ed. Prentice Hall, 1996.

[C.2.0 TCP / BAY] "TCP/IP en Windows 95: Ejemplos prácticos"

E.Baydal, M. Sánchez. Servicios de publicaciones de la U.P. de Valencia.

[C.2.0 INT / SUA] "Manual avanzado de Internet. Edición 2000"

Joaquín Mª Suárez, Óscar Rodrigo González. Ed. Anaya Multimedia, 1999.

[C.2.0 INT / TAL] "Internet. Redes de Computadores y Sistemas de Información."

Sergio Talens Oliag, José Hernández Orallo. Ed. Paraninfo, 1997.

http://168.243.1.4/investigacion/tutoriales/tcp-ip.html

http://lg.msn.com/intl/es/tutorial/

http://ayuda.lasalle.es/ManualInternet/toc.htm

http://www.emanuales.com

http://www.cursosymanuales.com

http://www.todoprogramas.com

Ingeniería Técnica en Informática de Gestión. 2000/2001

2 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

1.

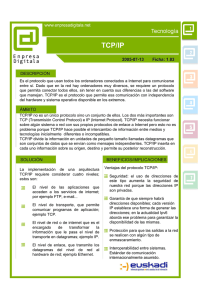

PROTOCOLOS DE COMUNICACIÓN. Modelo TCP/IP frente a modelo OSI.

Un protocolo de comunicación es un conjunto de reglas que indican cómo se debe llevar a cabo un

intercambio de datos o información. Para que dos o más nodos en una red puedan intercambiar información es

necesario que trabajen con el mismo conjunto de reglas, es decir, con un mismo protocolo de comunicaciones.

Debido a la gran variedad de protocolos que fueron surgiendo, se hizo necesaria su estandarización y, para ello,

la ISO (International Standards Organization) emitió un modelo de referencia para la interconexión de sistemas

abiertos, tomándose un diseño estructurado en capas que dio lugar a un modelo jerárquico conocido como

modelo de referencia OSI (Open Systems Interconnection).

CA P A S

P ro c e s os d e u su a rio s fin a le s

Ser v icio de in fo rm ación dist ribuida

T ra n s fe re n c ia d e a rc h iv o s

E je c u c ió n d e tra b a jo s re mo to s

In te rc a mb io d e me n s a je s

A p lic a c ió n

Ser v icio de int e rc am bio de m e n sa jes

in depen dient e de la sint ax is

N ego c iac ió n d e s in t a xis d e t ran s feren c ia y

t ran s fo rm acio n es d e rep res en t ació n d e d at o s

D iálo go y s in cro n iz ació n d e co n t ro l p ara en t id ad es d e

ap licació n

P re s e n ta c ió n

S e s ió n

Ser v icio de int e rc am bio de m e n sa jes

in depen dient e de la re d

T ran s feren cia d e m en s aj es p u n t o a p u nt o

M an ejo d e erro res , fra gm en t ac ió n

E n ru t am ien t o d e p aq u et es ,

d irecc io n am ien t o

C reació n d e fram es , d at o s t ran sp aren t es

C o n t ro l d e erro res

D efin icio n es m ec án ic as y eléct ricas d e l a

in t erfaz d e red

T ra n s p o rte

Re d

(p a quet es)

En la c e

(fram e s)

F ís ic o

(bit s)

C o n ex ión física a la r ed de dato s

Re d d e c o mu n ic a c ió n d e d a to s

Figura 1. Capas del Modelo OSI, relaciones entre niveles y funciones.

Por otro lado, en ARPA (Advanced Research Projects Agency, de EEUU) definieron un conjunto de reglas

bastantes robustas para establecer la interconexión de computadoras y lograr el intercambio de información, que

eran capaces de soportar muchos tipos problemas o errores que surgieran en la subred. Fue así como se definió el

conjunto de protocolos de TCP/IP. El modelo TCP/IP consta de 4 capas principales que se han convertido en un

estándar a nivel mundial, sobre todo por su utilización en Internet.

Ingeniería Técnica en Informática de Gestión. 2000/2001

3 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Figura 2. Capas del modelo TCP/IP.

Modelo de referencia OSI

Nivel

Función

7

Aplicación

6

Presentación

5

Sesión

Transporte

4

3

2

1

Red

Enlace de datos

Físico

Suite o conjunto de protocolos TCP/IP

Protocolo

Telnet

FTP

HTTP

SMTP

TCP

UDP

ICMP

RIP

IP

Ethernet

DNS

Token Ring

OSPF EGP

ARP

RARP

Otros medios

Figura 3. Correspondencia entre el modelo de referencia OSI y los protocolos de cada nivel en el modelo TCP/IP.

Las capas del modelo TCP/IP son menos que las del modelo de referencia OSI, pero son muy robustas.

Normalmente, cuando se habla de TCP/IP, se relaciona automáticamente como el protocolo sobre el que

funciona la red Internet . Esto, en cierta forma es cierto , ya que esta familia de protocolos está bastante

extendida para la conexión a Internet y es un auténtico sistema abierto, pues los protocolos y sus

implementaciones están disponibles públicamente.

El nombre TCP/IP es debido a los dos protocolos principales de esta familia :

El protocolo TCP, que funciona en el nivel de transporte del modelo de referencia OSI , proporcionando un

transporte fiable de datos.

El protocolo IP, que funciona en el nivel de red del modelo OSI , y permite el encaminamiento de nuestros

datos hacia otras máquinas.

Ingeniería Técnica en Informática de Gestión. 2000/2001

4 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Hay que tener en cuenta una serie de particularidades sobre las que ha sido diseñado TCP/IP:

Los programas de aplicación no conocen el hardware que se utiliza para realizar la comunicación (modem ,

tarjeta de red, ...).

La comunicación no está orientada a la conexión de dos máquinas, es decir, que cada paquete de

información es independiente y puede viajar por caminos diferentes entre dos mismas máquinas.

El interfaz de usuario debe ser independiente del sistema, de ese modo, los programas no necesitan conocer

sobre qué tipo de red trabajan.

El uso de la red no impone ninguna topología en especial.

En definitiva, el conjunto de protocolos TCP/IP permite la comunicación entre diferentes máquinas que ejecutan

sistemas operativos completamente distintos.

Bajo estas peculiaridades, se apoya algo que, hoy por hoy, se está convirtiendo en algo tan natural y cotidiano

como el que dos personas, sin conocimientos de comunicaciones, puedan jugar en un juego multiusuario a través

de la red o tener charlas en tiempo real.

2. Direcciones.

2.1.

Direcciones IP.

El protocolo TCP/IP asigna un número único a cada máquina conectada, que consta de 32 bits y se

representa en cuatro grupos de 8 bits cada uno, en formato decimal y separados por un punto, como por ejemplo,

150.217.131.78.

Las direcciones IP están constituidas por una parte que indica la dirección de la red y otra que indica la dirección

de la máquina dentro de esa red. El número de bits que se asignan al identificador de la red y al identificador de

la máquina depende de las necesidades de cada red, así podemos encontrar direcciones del tipo r.m.m.m, r.r.m.m,

r.r.r.m (r ≡ identificador de red; m ≡ identificador de la máquina) o direcciones multicast1. Estas direcciones no

se asignan aleatoriamente, sino que es el organismo internacional InterNIC2 (Inter Network Information Centers)

el que hace las funciones de registro de direcciones Internet y de nombres de dominio. El InterNIC asigna las

direcciones de red y el administrador local las de máquina.

Hay 5 clases distintas de direcciones:

Clase

A

B

C

D

E

1

2

Rango

0.0.0.0 a 127.255.255.255

128.0.0.0 a 191.255.255.255

192.0.0.0 a 223.255.255.255

224.0.0.0 a 239.255.255.255

240.0.0.0 a 247.255.255.255

Formato

Nº nodos

Asignación

r.m.m.m

r.r.m.m

r.r.r.m

r.r.r.r

-

224

216

256

todos

-

Grandes redes estatales

Universidades y grandes empresas

Pequeñas organizaciones y empresas, y proveedores

Direcciones multicast (distribución)

Reservadas para uso futuro

Permiten el envío de información a grupos de máquinas, en vez de a una máquina concreta.

En España, ES-NIC.

Ingeniería Técnica en Informática de Gestión. 2000/2001

5 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

2.2.

DNS (Domain Name Service).

Lo habitual es que a cada equipo se le pueda conocer con un nombre del tipo maquina.dominio o

maquina.subred.organizacion.pais, que es un formato más fácil de recordar que el númerico de las direcciones

IP.

El DNS es un servicio3 de nombres encargado de traducir esas direcciones lógicas o textuales de máquinas a

direcciones IP numéricas. Ninguna de estas direcciones se asigna arbitrariamente, sino que hay que registrar

ambas en los NIC. Esto es básicamente por dos motivos:

-

Seguridad: podrían darse conflictos debidos a direcciones repetidas en distintos equipos.

-

Comodidad: permite realizar cierta correspondencia de las direcciones IP con las direcciones físicas, pues

los NIC distribuyen tablas a ciertos nodos especiales de encaminamiento en la red para que consigan

relacionar unas con otras.

Las consultas a un servidor DNS se realizan en modo cliente-servidor:

•

Cuando una aplicación quiere "resolver'' un nombre, pregunta por él a un servidor de DNS

•

El servidor investiga por su cuenta y devuelve al cliente la dirección IP pedida.

A una máquina siempre hay que indicarle a qué servidores de DNS debe preguntar para resolver nombres.

A la dirección del tipo maquina.subred.organización.pais se le denomina nombre de dominio completamente

cualificado y puede estar formado por un número indeterminado de subdominios separados por puntos. En

función de la relevancia de la organización, pueden ser oscilar entre dos y cinco o seis. Por ejemplo,

microsoft.com es el nombre del dominio asignado a Microsoft, us.es es el dominio asociado a la Universidad de

Sevilla y dentro de él se definen subdominios como fie.us.es que es el asociado a la Facultad de Informática y

Estadística.

Hay ciertos dominios finales que se refieren al ámbito de su uso en la red, puedes ver algunos ejemplos en el

Anexo D.

Visto esto, podemos ser capaces de conocer, a partir de la dirección, información acerca de su localización

geográfica o de su ámbito de actuación, prestando atención al nombre del dominio y a su última extensión.

2.3.

Direcciones de correo electrónico.

El formato es muy sencillo: posee una parte que identifica a la persona usuaria de la dirección y otra

parte que indica la máquina o dominio donde está registrado el usuario, ambas separadas por un símbolo @. Es

decir, login-usuario@maquina.dominio4, que en el caso de la facultad sería login_usuario@fie.us.es.

2.4.

Direcciones de recursos (URL, Uniform Resource Locator).

Esta notación permite expresar a qué servicio específico de una máquina concreta queremos acceder. El

URL está formado por el nombre del protocolo (http, ftp), el dominio o nombre de la máquina donde se

3

De nivel de aplicación.

Ingeniería Técnica en Informática de Gestión. 2000/2001

6 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

encuentra el servidor y el nombre del archivo al que se quiere acceder. Por ejemplo, el URL:

http://www.fie.us.es/planes/itig.html

Los servicios más comunes y las acciones asociadas a cada uno de ellos en los clientes de www son:

Función

Sintaxis5

Ftp

Accede al servidor de FTP anónimo indicado en

el URL y leer el fichero especificado

ftp://usuario:contraseña@maqui

na:puerto/ruta

ftp://rediris.es

http

Accede a un servidor de hipertexto y, si el

fichero es una página de hipertexto, muestra su

contenido, sino se pasa a una aplicación auxiliar

o se almacena en disco, dependiendo del visor y

del tipo de fichero

Accede a un grupo de debate para leer las

noticias. Aunque es necesario un servidor, si el

URL no lo incluye, se usa el más próximo

Establece sesiones remotas con la máquina

indicada como servidor

Precede a una dirección de correo electrónico

Accede a un servidor WAIS (Wide Area

Information Server)

http://usuario:contraseña@maqu

ina:puerto/ruta?parametros

http://www.fie.us.es/docencia/de

ptos/

telnet://usuario:contraseña@ma

quina:puerto

mailto:usuario@maquina

wais://maquina:puerto/basedatos

/tipoescr/rutaescr?busqueda

telnet://jaguar.pue.udlap.mx

Hace referencia a un archivo local a nuestra

máquina

file://maquina/ruta

file://c:/temp/ejemplo.txt

Nombre

news o

nntp

Telnet

mailto

wais

File

Ejemplo

news://maquina:puerto/nombregr news://www.fie.us.es

upo/articulo

mailto:mcromero@dte.us.es

wais://wais.com

Tabla 1. Clasificación de protocolos y servicios de URL.

3. Software de red.

Para conectarse a Internet a través de TCP/IP es necesario un determinado software que permita a nuestro

sistema y a los programas de red utilizar dicho protocolo para acceder a todos los servicios ofrecidos en Internet.

Hay diversas formas de realizar la conexión a Internet, pero las más habituales son tener cuenta en un servidor de

una universidad u otra organización conectada a Internet, tener acceso desde su propia empresa, ir a un terminal

público o local de conexión o tener un PC, un módem y el número de teléfono de un proveedor a través del cual

conectarse.

Internet

Figura 4. Conexión directa a Internet.

4

5

Si se conoce la dirección IP de la máquina que actúa como servidor de correo, también se puede: login-usuario@x.x.x.x

La cursiva indica que ese campo es opcional.

Ingeniería Técnica en Informática de Gestión. 2000/2001

7 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Internet

Red local

+

,

-

.

#

.

0

*

(

"

#

$

%

&

'

(

"

%

/

.

(

$

#

1

)

!

%

*

'

%

Figura 5. Conexión indirecta por red local.

Internet

H

I

J

K

L

M

N

O

P

M

>

2

3

4

5

6

6

7

4

3

7

P

Q

R

S

R

T

U

V

9

:

;

<

8

=

>

?

:

F

:

G

L

;

9

8

6

O

8

@

>

:

?

A

B

D

C

8

D

@

<

D

E

E

Figura 6. Conexión indirecta por módem a través de un proveedor de Internet.

Independientemente del tipo de conexión que se utilice, se tendrán que seguir una serie de pasos:

1.

Configurar el equipo físico, que implica la instalación de la tarjeta de red o el módem, según el caso, en

nuestro ordenador. En función del equipo, es necesario conocer algunos parámetros del hardware instalado,

como el tipo de tarjeta (marca y modelo), las interrupciones que emplea, el puerto al que se conecta el

módem, entre otras.

2.

Instalar el software de red, es decir, los drivers de red6. Normalmente, este tipo de software es

proporcionado junto con las tarjetas de red, con el módem o con el propio sistema operativo.

3.

Configurar nuestro equipo para utilizar el protocolo TCP/IP, que implica configurar el software del sistema

o de los drivers de red. Para ello se requieren una serie de parámetros que debe proporcionar el

administrador de la red7 o el proveedor de la conexión8.

6

7

Son programas que se encargan de gestionar un dispositivo para enviar y recibir a través de él la información en formato TCP/IP.

Si se está en una red local.

Ingeniería Técnica en Informática de Gestión. 2000/2001

8 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

4.

Instalar programas específicos para poder acceder a los servicios: correo, sesión remota, FTP, WWW... Hay

programas de este tipo que pueden ser comerciales, shareware o freeware.

Los sistemas operativos actuales incorporan todas las herramientas necesarias para la conexión, sólo es necesario

instalar el hardware y el resto9 de los elementos vienen integrados en el sistema, por lo que la configuración

requerida es mínima, haciendo que los dos primeros pasos de la lista anterior sean innecesarios. Este tipo de

sistemas y dispositivos son los que se denominan "plug & play".

4. Aplicaciones.

Protocolo

SMTP

(Simple Mail Transfer Protocol)

TELNET

(TELecommunicating NETworks)

FTP

(File Transfer Protocol)

NNTP

(Network News Transfer Protocol)

HTTP

(Hypertext Transfer Protocol)

UDP

(User Datagram Protocol)

TCP

(Transmission Control Protocol)

IP

(Internetworking Protocol)

ICMP

(Internet Control Messanges

Protocol)

PPP

(Point to Point Protocol)

Funcionalidad

Nivel del modelo TCP/IP

Correo electrónico

Aplicación

Sesión remota

Aplicación

Transferencia de archivos

Aplicación

Distribución de grupos de debate

Aplicación

Protocolo de transporte de ficheros

de hipertexto del WWW,

incluyendo documentos MIME

Servicio de transporte de datos sin

conexión (datagramas)

Servicio de transporte de datos con

conexión

Envío y recepción de paquetes

Aplicación

Transporte

Transporte

Red

Regula la transmisión de mensajes

de error y control entre los host y

las gateways.

Red

Envío de paquetes IP a través de

líneas serie, es decir, conectarse a

una red local para obtener acceso a

Internet mediante un módem.

Enlace

Tabla 2. Protocolos universalmente utilizados en Internet.

8

9

Si se está conectado mediante un proveedor.

Drivers de red, software cliente...

Ingeniería Técnica en Informática de Gestión. 2000/2001

9 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Nivel de red y transporte: Configuración del equipo para usar TCP/IP.

En esta práctica vamos a ver cómo se realiza dicha configuración en un sistema Windows.

Para configurar una conexión TCP/IP se necesitan una serie de datos, sea cual sea el sistema sobre el que se

trabaje. La cantidad de datos requeridos depende de cómo se realice la asignación de direcciones IP del equipo, y

eso va en función del tipo de conexión que se tenga:

☞ Manual. Si se configura de forma manual, el usuario es el encargado de introducir todos los datos necesarios

para configurar el equipo dentro de una red TCP/IP. Este método se utiliza cuando el equipo posee asignada

una dirección IP fija.

☞ Dinámica a través de un servidor. En este caso, un servidor se encarga de suministrar los datos necesarios

para conectarnos a la red. Este método es el que emplean los proveedores de conexión a particulares, de

modo que los usuarios llaman a un número proporcionado por el proveedor que tiene varias líneas

(módems).

☞ Dinámica sin mediar un servidor. En este otro caso, el equipo adquiere una dirección IP dentro de un posible

rango de direcciones posibles, pero sin conectarse con ningún servidor. Este método es útil para conexiones

esporádicas y de portátiles.

En el caso de la configuración manual, los datos requeridos son:

-

Dirección IP de la pasarela10. La pasarela es la encargada de encaminar la información desde nuestra red

hacia el exterior.

-

Dirección IP del servidor de DNS. Transforman nuestras direcciones en formato de nombres a formato IP,

no es imprescindible, pero sí aconsejable indicar al menos una.

-

Dirección IP de nuestra máquina. Hay que cuidar que se esté indicando la dirección correcta, pues de lo

contrario podrían surgir conflictos en la red al haber dos máquinas con la misma dirección IP.

-

Máscaras de red. Se utilizan para dividir un dominio en subdominios. Este dato debe proporcionarlo el

administrador del sistema, y serán direcciones del tipo 255.0.0.0, 255.255.0.0 ó 255.255.255.0, en función

de cómo esté configurada la red.

-

Nombre de nuestra máquina. Este no es imprescindible, pues ya se nos asigna uno en el DNS.

-

Nombre del dominio. Para que el DNS funcione correctamente debemos dar nuestro nombre de dominio, de

esa forma, se puede acceder a otras máquinas que estén en nuestra misma red sin tener que especificar el

dominio.

Si la asignación de direcciones IP es dinámica mediante un servidor, los datos necesarios son:

-

El nombre del servidor de nombres, que será el encargado de suministrar la dirección IP a nuestra máquina,

-

y el dominio al que pertenecemos.

-

Además, dependiendo del sotfware que se utilice, puede ser necesario conocer qué tipo de protocolo de

asignación emplea el servidor (DHCP).

Ingeniería Técnica en Informática de Gestión. 2000/2001

10 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Cuando la asignación sea dinámica sin servidor, hay que conocer:

-

El rango de direcciones disponibles para nuestra máquina,

-

las direcciones IP de nuestra pasarela

-

y la dirección y dominio de nuestro DNS.

A) Utilizando una tarjeta de red para la conexión.

La tarjeta de red es un dispositivo físico que permite conectar el ordenador con la red.

Generalmente, se dispone de dos modelos de tarjetas de red para dos tipos de bus más extendidos entre los PC's:

ISA y PCI.

Por norma general, las tarjetas de red suelen ser plug & play, por lo que la instalación de las mismas se reduce a

la configuración de los datos de red necesarios para nuestro equipo, en función del tipo de conexión que

tengamos. En el anexo A, se detallan los pasos necesarios para preparar la conexión.

B) Utilizando un módem para la conexión.

El programa "Acceso telefónico a redes" permite configurar múltiples conexiones y el almacenamiento de las

mismas para su posterior utilización. En el Anexo B, se detallan los pasos necesarios para preparar una conexión

de esta índole.

En los apartados siguientes vamos a ver varias aplicaciones, que guardan cierta relación entre sí y que funcionan

con el protocolo TCP/IP en el nivel de red y transporte.

Nivel de red y transporte: Ver la configuración de red de nuestro equipo.

W

Netstat11

Este comando nos puede ser muy util para saber qué conexiones TCP/IP tenemos activas en el momento de

ejecutarlo. Si se ejecuta:

netstat /?

Y saldrá una lista de posibles modificadores de dicho comando.

W

Winipcfg y nslookup

Ejecutando este comando, nos saldrá una ventana informándonos de los diferentes valores de nuestra red. Puede

ser realmente útil para verificar la configuracion de tu máquina. Se ejecuta desde Inicio -> Ejecutar o bien desde

una ventana de MS-DOS.

Si quieres obtener esa misma información pero trabajando en entornos UNIX, puedes utilizar el comando

análogo nslookup.

10

También conocida como puerta de enlace o gateway

11

X

Y

Z

[

Z

\

Z

]

Z

^

Z

_

Y

`

a

[

b

Z

c

d

e

f

g

h

e

i

j

k

l

m

n

Ingeniería Técnica en Informática de Gestión. 2000/2001

11 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Nivel de red y transporte: Medida de tiempos de respuestas y encaminamiento de paquetes.

o

Ping12

Este comando permite comprobar si una máquina está activa y es alcanzable desde nuestro equipo, así como

obtener medidas temporales de los paquetes que viajan (ida y vuelta) a través de la red y medidas de las pérdidas

de paquetes producidas bien por errores en la red o bien por saturación de tráfico. Su formato es:

ping dirección_máquina_destino13

La salida que produce este comando es una línea por cada paquete recibido por la máquina destino en el orden

de llegada de los mismos y una estadística de los paquetes enviados, recibidos y perdidos, así como los tiempos

medios de recorrido desde nuestra máquina a la destino.

q

r

u

s

t

v

q

y

w

r

r

q

x

s

z

t

{

v

r

|

o

Traceroute14

Es otra aplicación sencilla, que permite visualizar el camino que han tomado los paquetes enviados a través de la

red. Esto puede ser útil para conocer las rutas existentes, si hay algún encaminador que rechace nuestros

paquetes o en qué saltos se producen mayores retrasos. Su formato de es:

En UNIX/linux

En Windows

p

p

traceroute dirección_máquina_destino15

tracert dirección_máquina_destino

12

Se puede ejecutar desde UNIX y desde una ventana de MS-DOS.

La dirección de la máquina destino puede ser en formato textual (DNS) o en formato IP.

14

Si el comando no está disponible en MS-DOS ni en UNIX, existen páginas webs que permiten realizar el camino visual que siguen los

paquetes enviados desde nuestro equipo hasta la máquina que introducimos como parámetro. Dos ejemplos son:

http://vws.wantree.com.au/cgi-bin/traceroute y http://noc.iccom.com/traceroute.html

15

Al igual que con el comando ping, la dirección se puede pasar en formato DSN o en formato IP.

13

Ingeniería Técnica en Informática de Gestión. 2000/2001

12 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Para usar esta utilidad, abrimos una ventana MS-DOS y escribimos tracert, sin parámetros y nos listará el menu

de opciones disponibles.

}

Arp16

Permite mostrar y modificar las tablas de traducción de direcciones IP a físicas usadas por el protocolo de

resolución de direcciones (ARP). Si se utiliza sin parámetros se listan todas las posibles opciones que ofrece.

Además de estas herramientas sencillas en modo texto, se pueden encontrar en la red otras que poseen la misma

utilidad y funcionalidad, pero que son capaces de representar la información de forma gráfica. Se pueden

descargar algunas de ellas en http://www.todoprogramas.com/cat.asp?cat= /utilidades/redes.

Nivel de aplicación: Sesión remota, correo, navegación y transferencia de ficheros.

De todas las utilidades que se van a exponer, se verán aplicaciones en modo texto, con UNIX (conectados a

través de la cuenta de usuarios a murillo.fie.us.es), así como aplicaciones en modo gráfico, con Windows.

Servicios de

valor añadido

Bases de datos, comercio, finanzas, publicaciones, software, ocio,

videoconferencias, debates, telefonía, teletrabajo, educación,

teleadministración...

Nivel de aplicación

Nivel de transporte

Nivel de red

Nivel de enlace

Nivel físico

HTTP, Telnet, FTP, SMTP, WWW, DNS ...

T CP, UDP ...

IP, ICMP ...

SLIP, PPP...

RT C, RDSI, cable, radio, satélite ...

Figura 7. Clasificación de niveles de Internet.

16

Puede ser utilizado tanto en MS-DOS como en entornos UNIX.

Ingeniería Técnica en Informática de Gestión. 2000/2001

13 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

~

Sesión remota (TELNET).

¿Qué es una sesión remota? Es la conexión con una máquina remota servidora mediante el protocolo Telnet.

La conexión se realiza de tal forma que parece que nuestro teclado y monitor fuesen los de dicha máquina.

El inicio de la sesión remota se consigue tecleando telnet máquina_remota17 en Ejecutar de la opción Inicio de

Windows o en la línea de comando de una ventana de MS-DOS.

Para abrir una sesión remota en una máquina es necesario estar dado de alta como usuario en dicha máquina con

una contraseña asociada. Al iniciar la sesión ambos parámetros serán solicitados.

Una vez abierta la sesión, se puede trabajar dentro de la cuenta de usuario asignada.

Correo electrónico (SMTP).

¿Qué es un cliente de correo? Es una aplicación que permite gestionar el correo electrónico, es decir, recibir,

enviar, reenviar y guardar emails, adjuntar ficheros y guardar direcciones en una libreta de direcciones, entre

otras posibles funcionalidades. Existen multitud de clientes de correo, tanto para entornos de línea de comando

como para entornos gráficos.

La forma de configurarlos es muy similar: hay que incluir el nombre completo del usuario, la dirección de

correo, los servidores18 de correo de entrada (POP3 o IMAP19) y salida (SMTP).

Las ventajas del protocolo IMAP son que los mensajes siempre permanecen almacenados en el servidor y

siempre se puede tener acceso al buzón actualizado, de forma que se puede acceder a los mensajes desde

cualquier máquina que pueda conectarse a nuestro servidor de correo. Además, si se utiliza un módem para la

conexión, la descarga de los mensajes es más rápida, pues primero se baja la cabecera de los mensajes. Sin

embargo, tiene el inconveniente de que no todos los servidores soportan este tipo de protocolo.

Las ventajas del protocolo POP3 son que los mensajes son descargados de una sola vez y, una vez descargados,

pueden leerse sin tener que mantener conexión a la red. Opcionalmente, se puede indicar que guarde una copia

de los mensajes en el servidor. Casi todos los servidores soportan este protocolo. Sin embargo, ocurre que

mensajes ya leidos desde una máquina aparecen como nuevos al leerlos en otra máquina; además POP3 no

funciona tan bien como IMAP para conexiones lentas y no se puede acceder a todas las carpetas de mail desde

múltiples máquinas.

17

18

Al igual que con ping y traceroute se puede poner el parámetro máquina_remota en formato DSN o IP.

Este dato debe proporcionarlo el administrador del servidor o el proveedor.

Ingeniería Técnica en Informática de Gestión. 2000/2001

14 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

A continuación se exponen algunos ejemplos de cliente de correo:

Pine, que es un cliente de correo de línea de comando para UNIX.

Outlook Express (Microsoft), que es un cliente de correo para plataformas Windows.

Netscape Messenger (Netscape), que también es un cliente de correo para entornos gráficos y que se

encuentra disponible para múltiples plataformas.

Sirvan a modo de ejemplo algunos de los aspectos de configuración que requieren estos dos ejemplos de clientes

de correo para entornos gráficos:

Netscape Messenger

Outlook Express

19

Generalmente, el servidor POP3 se trae los mensajes del servidor a la máquina local (a menos que se le indique explícitamente lo

contrario), mientras que el servidor IMAP mantiene los mensajes en el servidor y pueden ser visualizados posteriormente desde otra

máquina.

Ingeniería Técnica en Informática de Gestión. 2000/2001

15 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Una vez configurados los datos necesarios acerca del usuario y del servidor de correo del mismo, su utilización

es bastante intuitiva, ya que todas las funciones están marcadas con botones o se encuentran en las opciones de

menú de los programas. No obstante, algunas de las características comunes a casi todos los clientes de correo

son:

Definición de alias. Esto sirve para facilitar la introducción de las direcciones de correo y para organizar las

direcciones en grupos.

Copias de los mensajes enviados. Los clientes suelen tener por defecto una carpeta donde se van guardando

los mensajes que se van enviando.

Organización del correo en varios buzones.

Réplica de mensajes.

Reenvío (o Forward).

Inclusión de ficheros de texto y binarios y utilización de HTML en el mensaje.

Inclusión de firma en los mensajes.

Soporte para aplicaciones auxiliares20 y MIME.

A la hora de seleccionar un cliente hay que considerar además de lo visto, cómo vamos a usar el correo: si se va

a leer el correo siempre desde el mismo ordenador personal y no se comparte, resulta más adecuado utilizar un

cliente de correo de entorno gráfico; mientras que si se va a querer acceso desde cualquier máquina puede ser

apropiado emplear un cliente local en la máquina o máquinas que gestionan el correo21, de este modo, basta con

tener acceso a un cliente de Telnet para poder acceder al correo. No obstante, es perfectamente factible usar

ambos tipos de clientes para una misma cuenta de usuario.

20

21

Programas de codificación/decodificación de ficheros, visores de gráficos, vídeo o reproductores de sonido para mensajes multimedia...

Generalmente sistemas UNIX.

Ingeniería Técnica en Informática de Gestión. 2000/2001

16 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Existe otra modalidad de acceso a correo, mediante una cuenta de correo web, en la que se puede leer y escribir

correo a través de una página web. Todos debéis tener una cuenta de correo web por la universidad, probad a ver

en la dirección http://jade.us.es/correo/, de cualquier forma hay muchos servidores que proporcionan correo web

gratuitamente, un ejemplo en http://www.mixmail.com

Navegación (HTTP).

¿Qué es un navegador22? Es un programa que interpreta y representa páginas web, y que permite buscar

información, ya sea introduciendo palabras relacionadas o descendiendo por una jerarquía temática de enlaces de

hipertexto.

El WWW se basa en el protocolo HTTP para la transferencia de información. Dicho protocolo descansa sobre un

modelo petición/respuesta. ¿En qué consiste esto? Un cliente establece una conexión con el servidor, donde están

almacenadas las páginas webs, le envía una petición y el servidor responde enviando la información solicitada o

una página de error.

La mayor parte de las comunicaciones HTTP son iniciadas por el programa cliente (por el usuario) y consisten

en una petición que debe ser aplicada a un recurso en algún servidor origen.

§

Í

Î

Ï

Ð

Ñ

Ò

¨

©

ª

«

¬

­

¡

®

¯

¡

©

¢

°

©

¯

£

¤

¬

±

¬

²

³

°

¬

¥

­

´

¦

µ

±

Á

Å

®

¶

¢

¬

¯

³

Ð

·

¸

¹

º

»

¼

½

¾

¿

À

Á

Â

½

¾

»

Ã

Ä

»

Ã

»

¼

Æ

Ç

È

É

Ê

Ë

Ì

È

Figura 8. Interacción cliente/servidor utilizando el protocolo HTTP.

Al igual que para el correo electrónico, es posible navegar en modo texto con una cuenta UNIX, mediante el

comando lynx.

En modo gráfico, son dos los navegadores más conocidos: Netscape e Internet Explorer. Aunque ambos son muy

similares23 hay ciertas diferencias a la hora de interpretar la página que vaya a cargarse. Un simple ejemplo de

ello es la etiqueta de parpadeo24 de texto, que sólo es implementada por Netscape.

Otra aplicación de la web son los motores de búsqueda o, simplemente, buscadores, que son servidores web a

lo que se les especifica un término, lo busca en las páginas que componen su registro y muestra todas las

direcciones URL de su registro en las que aparece dicho término.

22

O también conocido como browser.

Sobre todo desde que en Enero de 1997 el W3C presentara el estándar HTML 3.2, y, posteriormente, el primer borrador público del

estándar oficial HTML 4.0, en el que se incorporan las especificaciones sobre tablas, frames, scripts, hojas de estilo, accesibilidad por

distintos medios, e internacionalización (incluyendo el uso de Unicode). Para saber más sobre este tema visite

http://www.wmaestro.com/webmaestro/docs/cap6.html

24

<BLINK> Texto que parpadea </BLINK>

23

Ingeniería Técnica en Informática de Gestión. 2000/2001

17 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Ó

Ó

Ô

Ô

Õ

Õ

Transferencia de ficheros (FTP).

FTP es un programa que se utiliza para transferir información, almacenada en ficheros, de una máquina

remota a otra local, o viceversa.

Para poder realizar esta operación es necesario conocer la dirección, ya sea la DNS o la IP, de la máquina a la

que nos queremos conectar para realizar la transferencia.

Es importante distinguir entre lo que se considera máquina local y máquina remota:

•

Máquina local, es aquella desde donde nos conectamos para hacer la transferencia, es decir, donde

ejecutamos ftp.

•

Máquina remota, es aquella a la que nos conectamos para transferir información.

Los pasos que hay que seguir para hacer FTP de una máquina (local) a otra (remota), son los siguientes:

1. Entrar en la máquina local (es decir, en la que vamos a trabajar físicamente)

2.

Una vez dentro, nos conectaremos a la máquina remota, para lo cual haremos ftp, de una de las dos

formas siguientes:

Ö

×

ê

Ø

ë

í

Ù

Ú

Û

Ü

Ý

Þ

ß

à

á

â

Ù

ã

ä

ß

å

æ

ç

è

é

ì

î

ï

ð

ñ

ò

ó

ô

õ

ö

÷

ø

ù

ú

û

ü

ý

þ

õ

ÿ

û

Una vez hecho esto nos preguntará el nombre de usuario y la palabra clave, es decir:

!

"

#

$

%

donde el nombre_de_usuario puede ser el user name (login) de una cuenta en la máquina a la que voy a acceder;

o bien anonymous : para poder acceder al servidor de ficheros de la máquina remota. En este caso es aconsejable

(y a veces obligatorio) introducir como palabra clave, la dirección de correo electrónico.

Una vez hecho esto, ya se ha establecido comunicación con la máquina remota a través de FTP, por lo que

desaparece el prompt del sistema y aparece el de ftp "FTP>". A partir de este momento ya se pueden utilizar los

comandos25 específicos del FTP.

La transferencia de ficheros se puede hacer tecleando ftp desde la línea de comandos en UNIX, mediante el

navegador tecleando ftp://ruta en el campo de dirección o utilizando alguna aplicación cliente de ftp para

entornos gráficos, como por ejemplo el ws_ftp o el CuteFTP26.

25

Para ver los comandos disponibles, teclear ? o help. Al final de esta documentación se adjunta un anexo con los comandos más utilizados,

Anexo C.

26

http://www.cuteftp.com

Ingeniería Técnica en Informática de Gestión. 2000/2001

18 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Glosario de términos.

Archie: Es una herramienta de búsqueda para FTP que busca por nombres de programa. Sin saber el nombre exacto de un

programa, podemos introducir una parte y Archie buscará a partir de esa información.

ARP: Proviene de Address Resolution Protocol. Es el protocolo de resolución de direcciones (de nivel de red) y es

responsable de convertir las direcciones IP a direcciones de red físicas.

Cliente: Programa o dispositivo que realiza peticiones a un servidor para que le suminstre ciertos servicios.

DHCP: Proviene de Dinamic Host Configuration Protocol. Este protocolo es usado para grandes redes y actúa dando

información de la red de forma dinámica a los equipos conectados, tales como la dirección IP, la máscara de subred, el

servidor de DNS, la pasarela, etc. Asigna esos parámetros cuando el equipo lo requiere.

Freeware: Se denomina de esta forma a aquellas aplicaciones de libre distribución por la red y que se pueden utilizar de

forma gratuita.

Gateway o puerta de enlace o pasarela: es la máquina que se encarga de conectar una red con otra u otras.

Gopher: Es una tecnología que se utiliza para buscar información, sin necesidad de saber dónde está almacenada esa

información, ya que se puede buscar a través de directorios o carpetas desde un servidor de gopher. La interfaz de Gopher es

siempre de texto en forma de menús. No hay imágenes y se pasa de carpeta en carpeta hasta que llega a un archivo, que se

puede descargar. Se usa una estructura similar a la del contenido del disco duro en Windows 95/98. Nos permite navegar por

servidores FTP. Ya prácticamente no hay clientes de Gopher porque los navegadores Web sirven perfectamente como

navegadores de Gopher.

Hipertexto: Texto que contiene referencias o enlaces a otras partes del mismo texto (dentro de la misma página) o a otros

textos (otras páginas), permitiendo una lectura no lineal de los mismos.

ICMP: (Internet Control Message Protocol) se utiliza en el nivel de red para comunicar mensajes de error y otras condiciones

que requieran atención especial. Tipos de mensajes ICMP: petición/respuesta de echo (ping), red/máquina inalcanzable,

red/máquina desconocida, redirección para red/máquina, puerto inexistente.

IMAP: Proviene de Internet Message Access Protocol.

ISP: Proviene de Internet Service Provider, que es lo que llamamos el proveedor, es decir, una empresa especializada que

proporciona un enlace a la red Internet.

MIME: Proviene de Multipurpose Internet Mail Extensions, y se refiere a extensiones del formato de texto permitido en los

documentos de correo y que posibilita añadir ficheros de todo tipo (binario, audio, video, etc), reconociendo el formato para

lanzar las aplicaciones asociadas.

Motor de búsqueda o buscador: (search engine) Es un programa, ubicado en un sitio de Internet, que recibe un pedido de

búsqueda, lo compara con las entradas de su base de datos y devuelve el resultado. Algunos de los más conocidos son:

Yahoo, Altavista, Lycos, Infoseek, Ozú.

Página web: Documento con cierto formato que incorpora texto, hipervínculos o enlaces, imágenes, animaciones y sonido y

que constituye la base de la navegación en la Web. El formato más sencillo es el HTML, que atribuye un comportamiento

estático a la página; posteriormente, han ido surgiendo otros lenguajes de script (o etiquetas) que requieren un procesamiento

previo por parte del cliente27 o del servidor28. Estos lenguajes complementan al HTML y cada uno de ellos se pueden usar

conjuntamente con el HTML, añadiendo funcionalidades y posibilitando un comportamiento dinámico a la página. Algunos

ejemplos de scripts del lado cliente son los applets de Java y javascript, mientras que ejemplos de scripts del lado servidor

son CGI (Common Gateway Interface), ASP (Active Server Pages), JSP (Java Server Pages) y PHP (Hypertext

Preprocessor).

Plug & play: Significa "enchufar y usar". Es el reconocimiento inmediato de un dispositivo por parte de la computadora.

Esto facilita mucho la instalación del dispositivo, pues sólo requiere de una configuración mínima por parte del usuario.

POP3: Proviene de Post Office Protocol.

PPP: Proviene de Point-to-Point Protocol (Protocolo Punto a Punto) y está definido en RFC 1661. Proporciona un método

para transmitir paquetes a través de enlaces serie (módem) punto a punto. La finalidad es establecer una conexión, punto a

27

28

Se procesan al cargar la página en el navegador. Son los lenguajes de script del lado cliente.

Se procesan antes de enviar la página desde el servidor hacia el cliente (navegador). Son los lenguajes de script del lado servidor.

Ingeniería Técnica en Informática de Gestión. 2000/2001

19 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

punto, entre el ordenador local y otro remoto, que es quien crea el acceso a Internet para el ordenador local que actúa como

estación de paso. Corrige las deficiencias de SLIP y tiene 3 componentes: encapsulación de datagramas IP en una línea serie,

protocolo de control del enlace (Establecimiento, configuración y chequeo del enlace) y protocolos de control para diferentes

redes (IP, OSI, AppleTalk, DECnet).

Router: Es un sistema/dispositivo que se encarga de distribuir el tráfico en la red, determinando cuál es el camino más

adecuado para que viajen por los distintos nodos de la red paquetes de datos hasta llegar a su destino final.

RTC: Proviene de Red Telefónica Conmutada. Es una red de teléfono diseñada primordialmente para la transmisión de voz,

aunque pueda también transportar datos, como es el caso de la conexión a Internet a través de la red conmutada.

SLIP: Proviene de Serial Line IP (Línea Serie IP) y es el protocolo utilizado para gestionar el protocolo Internet (IP) en

líneas seriales tales como circuitos telefónicos o cables RS-232, interconectando dos sistemas. SLIP está definido en RFC

1055 pero no es un estándar oficial de Internet y está siendo reemplazado por el protocolo PPP.

Servidor: Máquina que comparte sus recursos con otras máquinas clientes que los solicitan.

Servidor FTP: Es un servidor que se comunica con el protocolo FTP y que permite que los clientes que se conectan puedan

traerse y/o almacenar en el servidor archivos de todo tipo.

Servidor web: Es un servidor que se comunica con el protocolo HTTP y que permite que los clientes que se conectan puedan

traerse y acceder a las páginas web que posee almacenadas en su jerarquía de directorios. El papel del servidor a la hora de

enviar estas páginas será más o menos activo en función de si lo que solicita el cliente es una página estática o una página

dinámica.

Shareware: Se denomina así a un sistema de venta de software en el que es posible probar gratuitamente el producto, aunque

de forma limitada, por un determinado periodo de tiempo antes de abonar por él. Transcurrido ese tiempo deben comprarse o

desinstalarse. Si se decide su compra, se abona al autor y esto da derecho a recibir el programa definitivo, así como manuales

impresos, soporte técnico, actualizaciones, rebajas en nuevas compras, etc. Los programas shareware son de libre distribución

y se permite su copia.

Terminal: Es un sistema de entrada y salida, que habitualmente son la pantalla y el teclado, que permite la conexión, ya sea

remota o local, con una máquina servidora. También un ordenador completo puede actuar como terminal.

URL: Proviene de Uniform Resource Locator y es una referencia a una dirección de cualquier recurso Internet, ya sea correo

electrónico, FTP, telnet o una página web.

WAIS: Proviene de Wide Area Information Server. El WAIS es un servicio de búsqueda de información en la red por

palabra clave o frases. Los motores WAIS buscan en el texto completo de cada fichero y devuelve una lista de todos los

documentos que contengan la palabra clave indicada. La mayor parte de los buscadores en el Web utiliza el método WAIS.

W3C: Proviene de World Wide Web Consortium, que es una organización creada en 1994 para conseguir el máximo

potencial de la WWW, desarrollando protocolos comunes que mejoran su evolución y aseguran su interoperabilidad,

mediante publicación de estándares. Para más información: http://www.w3.org

WWW: Proviene de World Wide Web, y es un servicio que combina multimedia e hipertexto para navegar por Internet.

Utiliza de base el formato HTML y para la comunicación emplea el protocolo HTTP. Se denomina normalmente Web.

Ingeniería Técnica en Informática de Gestión. 2000/2001

20 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Anexo A. Configuración detallada de un acceso con tarjeta de red.

Para acceder a la red con nuestro equipo mediante una tarjeta de red es preciso seguir una serie de pasos que son

lo que se detallan a continuación:

1.

Lo primero es abrir la carcasa del equipo. Una vez abierto, se procede a pinchar la tarjeta en su slot de bus

correspondiente. Este paso se obviaría en caso de que la tarjeta de red ya estuviese instalada físicamente en

nuestro equipo.

2.

Una vez realizada la instalación física, hay que llevar a cabo la configuración de la tarjeta a bajo nivel

(interrupciones, entrada/salida...), sin embargo, por norma general, casi todas las tarjetas actuales suelen ser plug

& play, por lo que este paso no sería necesario. Al reiniciar W95/98, autodetectará la configuración del sistema y

encontrará el hardware del adaptador (si Windows 95/98 no avisa de que ha detectado el adaptador, debe haber

algún problema con el propio adaptador o con el entorno del sistema).

3.

A continuación se procede a la configuración de los datos de red, tales como la dirección IP del equipo, la

dirección de la pasarela, las máscaras de subred, etc. Estos datos nos serán suministrados por el administrador de

nuestro entorno de trabajo o por el proveedor a través del cual accedemos a la red.

Para insertar esos datos debemos dirigirnos a Inicio -> Configuración -> Panel de control -> Red. Dentro de esta

ventana podremos ver diversas opciones:

Configuración: es en esta opción donde se puede agregar la nueva tarjeta de red. Agregar -> Adaptador ->

Agregar, se selecciona el driver del adaptador apropiado, ya sea de la lista dada, ya sea desde un disquete29 que

habitualmente proporciona el proveedor de la tarjeta. Es en esta opción también donde se puede instalar el

protocolo TCP/IP y dar los valores adecuados a cada parámetro de la configuración de red.

NOTA: Para que la instalación sea completada, aparecerá algún mensaje indicando que es necesario el CD de Windows 9x, así que hay que

tenerlo a mano.

29

Los drivers son distintos en función del sistema operativo que se utilice. Generalmente, los drivers para Windows 9x están bajo el

directorio a:\win9x o a:\drivers\win9x del disquete donde se proporcionan los drivers.

Ingeniería Técnica en Informática de Gestión. 2000/2001

21 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Identificación: en esta otra opción se nos permite asignar un nombre a nuestro equipo y a nuestro grupo de

trabajo, así como una descripción opcional de nuestro equipo con la información que consideremos oportuna.

Con estos datos es como será identificado nuestro equipo en la red.

Control de acceso: esta opción nos permite indicar si queremos tener el control de acceso por recursos o por

usuarios. Lo habitual es tener la primera opción marcada.

4.

Finalmente, para comprobar que todos los pasos anteriores han sido realizados adecuamente, realizamos

pruebas de funcionamiento sobre la red, ya conectados.

NOTA: En Windows NT el proceso es bastante similar, salvo por que las opciones de configuración varian un poco.

Ingeniería Técnica en Informática de Gestión. 2000/2001

22 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Anexo B. Creación y configuración detalladas de un acceso telefónico a redes.

Para preparar una conexión, se selecciona el icono "Mi PC" y hace doble click en "Acceso telefónico a redes", de

esa forma se ejecutará un asistente con los siguientes pasos:

1.

Asignar un nombre a la conexión

2.

Seleccionar el módem, pulsar Configurar y comprobar que los datos son correctos en la opción General.

3.

En la opción Conexión hay que comprobar que los datos del módem son correctos (8 bits de datos, ninguna

paridad y 1 bit de parada).

Ingeniería Técnica en Informática de Gestión. 2000/2001

23 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

4.

En la pestaña Opciones marcar lo deseado y pulsar Aceptar.

5.

Pulsar Siguiente. Introducir el número de teléfono proporcionado por el proveedor, cambiar el código según

el país y pulsar Finalizar. La conexión ya está creada.

Ingeniería Técnica en Informática de Gestión. 2000/2001

24 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

6.

Hacer click en el botón derecho del ratón sobre el icono de la conexión recién creada y seleccionar

Propiedades. En la pestaña General hay que indicar el tipo de servidor (PPP o SLIP) y desactivar Utilizar

código de país y código de área para llamadas locales.

Ingeniería Técnica en Informática de Gestión. 2000/2001

25 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Para mayores detalles o cuestiones relacionadas con este tema consulta [C.2.0 INT / COL] indicado en la

bibliografía.

Ingeniería Técnica en Informática de Gestión. 2000/2001

26 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Anexo C. Comandos FTP.

Comando

close

bye

quit

? [comando]

help [comando]

lcd directorio-local

lcd unidad:

cd directorio-remoto

lls directorio-local

dir directorio-remoto

ls directorio-remoto

! comando

delete fichero-remoto

delete ficheros-remotos

rmdir directorio-remoto

mkdir directorio-remoto

pwd

type ascci|binary

get fich_remoto

get fich_remoto fich_local

mget lista_de_nombres_fich_remotos

put fich_local

put fichero-local fichero-remoto

mput lista-nombres_fich_locales

Funcionalidad

Termina la sesión de FTP, pero no sale del programa

Termina la sesión de FTP y sale del programa

Da una lista de los comandos del FTP de la máquina local

Para moverse de un directorio a otro en la máquina local

Para cambiar de una unidad de disco a otra, en el caso particular de que la

máquina local esa un PC

Para moverse de un directorio a otro en la máquina remota

Para listar el contenido de un directorio en la máquina local

Para listar el contenido de un directorio en la máquina remota

Para ejecutar un comando en la máquina local

Para borrar un fichero en la máquina remota

Para borrar varios ficheros en la máquina remota

Para borrar un directorio en la máquina remota

Para crear un directorio en la máquina remota

Para saber el directorio en el que se está, en la máquina remota

Con FTP se puede realizar la transferencia de información en dos formatos

diferentes: ascii y binario. Por defecto, la transferencia se hace en modo ascii.

Con este comando se indica el tipo de transferencia.

Para transferir un fichero de la máquina remota a la local

Para transferir un fichero de la máquina remota a la local cambiándole el

nombre

Transferir varios ficheros de la máquina remota a la local

Transferir un fichero de la máquina local a la remota

Transferir un fichero de la máquina local a la remota cambiándole el nombre

Transferir varios ficheros de la máquina local a la remota

Algunos servidores ftp anónimos:

ftp://ftp.fie.us.es

ftp://ftp.rediris.es

ftp://ftp.microsoft.com

Ingeniería Técnica en Informática de Gestión. 2000/2001

27 de 28

Comunicaciones II.

Práctica 1: Introducción al protocolo TCP/IP y a sus aplicaciones en Internet.

Anexo D. Lista de extensiones de países utilizadas en dominios.

.ZW

EXTENSION

.AQ

.AR

.AT

.BB

.BE

.BG

.BO

.BR

.BS

.BZ

.CA

.CH

.CL

.CN

.CR

.CU

.DE

.DK

.EC

.ES

.EE

.EG

.FI

.FJ

.FR

.GB

.GR

.HK

.HU

.IE

.IL

.IN

.IS

.IT

.JM

.JP

.KR

.LK

.LT

.LV

.MX

.MY

.NA

.NI

.NL

.NO

.NZ

.PE

.PG

.PH

.PK

.PL

.PR

.PT

.PY

.SE

.SG

.SU

.TH

.TN

.TR

.TT

.TW

.UK

.US

.UY

UBICACION

EJEMPLO

New Zealand

Argentina

atina.ar

Austria

Barbados

Belgium

ub4b.buug.be

Bulgaria

Bolivia

unbol.bo

Brazil

fpsp.fapesp.br

Bahamas

Belize

Canada

cs.ucb.ca

Switzerland

switch.ch

Chile

uchdcc.uchile.cl

China

Costa Rica

huracan.cr

Cuba

Germany

Denmark

dkuug.dk

Ecuador

ecuanex.ec

España

Estonia

kbfi.ee

Egypt

Finland

funet.fi

Fiji

France

inria.inria.fr

England

Greece

csi.forth.gr

Hong Kong

Hungary

sztaki.hu

Ireland

nova.ucd.ie

Israel

relay.huji.ac.il

India

shakti.ernet.in

Iceland

isgate.is

Italy

deccnaf.infn.it

Jamaica

Japan

jp-gate.wide.ad.jp

South Korea

kum.kaist.ac.kr

Sri Lanka

cse.mrt.ac.lk

Lithuania

ma-mii.lt.su

Latvia

Mexico

Malaysia

rangkom.my

Namibia

Nicaragua

uni.ni

Netherlands

sering.cwi.nl

Norway

ifi.uio.no

New Zealand

waikato.ac.nz

Peru

desco.pe

New Guinea

ee.unitech.ac.pg

Philippines

Pakistan

Poland

Puerto Rico

sun386-gauss.pr

Portugal

ptifm2.ifm.rccn.pt

Paraguay

ledip.py

Sweden

sunic.sunet.se

Singapore

nuscc.nus.sg

Russians

Thailand

Tunisia

spiky.rsinet.tn

Turkey

Trinidad & Tobago

Taiwan

twnmoe10.edu.tw

United Kingdom

ess.cs.ucl.ac.uk

United States

isi.edu

Uruguay

seciu.uy

Zimbabwe

zimbix.uz.zw

Esta es una lista de los dominios de primer nivel más comunes

que te encontrarás:

COM - empresa comercial (con fines de lucro)

EDU - institución educativa o investigadora de los EEUU

GOV - organización de gobierno de EEUU

MIL - organización militar

NET - una red

ORG - organización o institución sin ánimo de lucro u

organización internacional que no encaja en otros dominios

Ejemplo:

lilac.berkeley.edu

&

'

8

(

:

J

K

I

9

T

V

^

k

t

W

u

t

M

n

v

x

U

.

Z

y

r

P

L

\

+

=

A

K

\

`

1

B

L

_

i

+

<

M

^

c

-

9

P

]

h

,

?

N

Z

h

+

@

Q

h

R

a

`

j

`

,

;

N

`

j

2

C

-

A

,

D

?

3

E

/

=

-

F

.

G

H

2

4

D

5

B

6

/

B

7

H

z

{

|

}

~

~

|

{

]

Z

a

x

[

]

x

2

;

<

S

^

^

+

=

Z

Z

\

b

]

c

a

^

]

_

^

`

a

a

`

`

d

Z

\

^

s

x

?

[

g

*

<

O

f

q

0

=

N

[

m

/

>

Y

Z

p

w

I

X

m

-

:

J

c

o

,

9

L

_

m

+

=

U

[

l

*

<

L

U

a

)

;

x

z

~

x

z

~

EXTENSION UBICACIÓN EJEMPLO

.VE

Venezuela

.ZA

South Africa hippo.ru.ac.za

Ingeniería Técnica en Informática de Gestión. 2000/2001

28 de 28

{

~

e