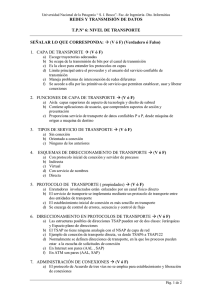

Tema III

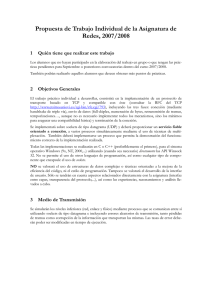

Anuncio