Consejos seguridad

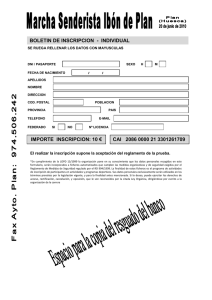

Anuncio