Vulnerabilidad de Seguridad/UNAM-CERT UNAM

Anuncio

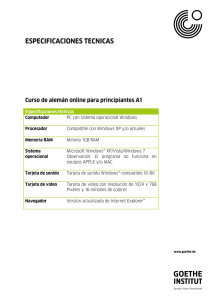

UNAM-CERT Vulnerabilidad de Seguridad/UNAM-CERT UNAM-CERT Departamento de Seguridad en Cómputo DGSCA-UNAM Vulnerabilidad de Seguridad UNAM-CERT-2009-029 Vulnerabilidades en el servicio Wireless LAN AutoConfig podría permitir la ejecución remota de código Esta actualización de seguridad resuelve una vulnerabilidad reportada de manera privada en el servicio Wireless LAN AutoConfig. La vulnerabilidad podría permitir la ejecución remota de código si un cliente o servidor con una interfaz de red inalámbrica habilitada recibe wireless frames maliciosos. Sistemas sin una tarjeta de red inalámbrica habilitada no corren el riesgo de esta vulnerabilidad. Fecha de Liberación: 8 de Septiembre de 2009 Ultima Revisión: 10 de Septiembre de 2009 Fuente: Microsoft Corp. CVE ID: CVE-2009-1132 Sistemas Afectados Microsoft Windows Microsoft Windows Microsoft Windows Microsoft Windows Windows Server 2008 for 32-bit Systems and Windows Server 2008 for 32-bit Systems Service Pack 2* Windows Server 2008 for x64-based Systems and Windows Server 2008 for x64-based Systems Service Pack 2* Windows Vista, Windows Vista Service Pack 1, and Windows Vista Service Pack 2 Windows Vista x64 Edition, Windows Vista x64 Edition Service Pack 1, and Windows Vista x64 Edition Service Pack 2 < KB970710 < KB970710 < KB970710 < KB970710 1 UNAM-CERT Riesgo Crítico Problema de Vulnerabilidad Remoto Tipo de Vulnerabilidad Ejecución Remota de Código I. Índice de explotabilidad Vulnerabilidad de ejecución remota de código en el análisis de frame inalámbrico CVE-2009-1132 Código de explotación inconsistente. II. Descripción Vulnerabilidad de ejecución remota de código en el análisis de frame inalámbrico CVE-2009-1132 Una vulnerabilidad de ejecución remota de código existe en la forma en que el servicio Wireless LAN AutoConfig (wlansvc) analiza frames específicos recibidos sobre la red inalámbrica. La vulnerabilidad podría permitir la ejecución remota de código si un cliente o servidor con una interfaz de red inalámbrica habilitada recibe wireless frames maliciosos. III. Impacto Vulnerabilidad de ejecución remota de código en el análisis de frame inalámbrico CVE-2009-1132 Si un usuario accede al sistema con privilegios de administrador, un atacante que explote exitosamente esta vulnerabilidad podría entonces tomar control completo sobre el sistema afectado. Un atacante podría entonces instalar programas; ver, modificar o eliminar datos; o crear nuevas cuentas con todos los privilegios. Usuarios cuyas cuentas están configuradas para tener menos privilegios sobre el sistema podrían ser menos impactados que usuarios que operan con privilegios de administrador. IV. Solución 1. Windows Vista, Windows Vista Service Pack 1, and Windows Vista Service Pack 2 2. Windows Vista x64 Edition, Windows Vista x64 Edition Service Pack 1, and Windows Vista x64 Edition Service Pack 2 3. http://www.microsoft.com/downloads/details.aspx?familyid=ac3f6800-bc3e-4b35-a482-54e1a2da1ab5 4. Windows Server 2008 for x64-based Systems and Windows Server 2008 for x64-based Systems Service Pack 2* V. Referencias http://www.microsoft.com/technet/security/Bulletin/MS09-sep.mspx http://www.microsoft.com/technet/security/bulletin/MS09-049.mspx Índice de explotabilidad 2 UNAM-CERT El Departamento de Seguridad en Cómputo/UNAM-CERT agradece el apoyo en la elaboración ó traducción y revisión de éste Documento a: • Mayra Villeda (mvilleda at seguridad dot unam dot mx) • Francisco Carlos Martínez Godínez (fmartinez dot seguridad at gmail dot com) • Manuel I. Quintero Martínez (mquintero at seguridad dot unam dot mx) UNAM-CERT Equipo de Respuesta a Incidentes UNAM Departamento de Seguridad en Cómputo incidentes at seguridad.unam.mx phishing at seguridad.unam.mx http://www.cert.org.mx http://www.seguridad.unam.mx ftp://ftp.seguridad.unam.mx Tel: 56 22 81 69 Fax: 56 22 80 47 Referencias 3