View/Open - Instituto Politécnico Nacional

Anuncio

Instituto Politécnico Nacional

Centro de Investigación en Computación

DIRECTORIO DE ADMINISTRACION DE

APLICACIONES, LLAMADAS DE SISTEMA

Y UTILITARIOS DEL SISTEMA OPERATIVO LINUX

T

E

S

I

S

QUE PARA OBTENER EL GRADO DE

MAESTRO EN CIENCIAS DE LA COMPUTACIÓN

P R E S E N TA

EL ING. MANUEL ALEJANDRO SOTO RAMOS

DIRECTOR DE TESIS: DR. FELIPE ROLANDO MENCHACA GARCIA

MÉXICO, D.F.

Junio 2008

RESUMEN

Los sistemas informáticos se han convertido en parte fundamental de nuestro

método de vida, cada día incrementa el número de actividades relacionadas

con el almacenamiento e intercambio de información en formato electrónico. De

la misma forma, también han incrementado el número de amenazas

informáticas orientadas a obtener, manipular, negar o destruir la información

almacenada en los sistemas electrónicos.

Como consecuencia, la seguridad informática en la actualidad es un aspecto al

que se le presta mucha atención, la mayoría de las acciones se enfocan en la

prevención, pero no es algo que se pueda garantizar debido a que depende de

múltiples factores, los cuales abarcan desde el mismo código del programa,

pasando por los mecanismos y las políticas de seguridad del lugar hasta llegar

a la actuación del usuario del equipo. De modo tal, que la detección y el tiempo

de respuesta ante intrusiones toma relevancia.

Con base a lo descrito anteriormente surge esta investigación, orientada al

conocimiento de las amenazas informáticas, las metodologías de los sistemas

de prevención y detección de intrusos, con las cuales se propone una

metodología de detecciones basada en la integridad de la información para los

sistemas operativos Linux.

Se implementa esta metodología en un entorno de red con un elemento de

análisis en cada cliente y un servidor que recopila, procesa y almacena la

información de manera automática en intervalos de tiempo previamente

establecidos, utilizando como referencia un directorio constituido por la

información sensible para el funcionamiento de cada uno de los sistemas.

Algunas de las contribuciones de este trabajo son la reducción del tiempo de

detección de intrusiones en los directorios del sistema operativo y la generación

de reportes en un elemento centralizado, lo que permite el análisis de varios

equipos de cómputo.

Las pruebas realizadas permiten determinar la capacidad de detección de

intrusiones de la herramienta propuesta, determinar la cantidad de recursos

utilizados y el tiempo requerido para el análisis de los equipos de cómputo.

ABSTRACT

The computer systems have become an essential part of our method of life,

every day increases the number of activities related to the storage and

exchange of information in electronic format. In the same way, also they have

increased the number of cyber threats aimed at obtaining, handling, deny or

destroy the data stored in electronic systems.

As a result, computer security at present is an aspect to which have much

attention, most actions are focused on prevention, but is not something that can

be guaranteed because it depends on many factors, which include from the

same program code, through the mechanisms and security policies of the place

until it reaches the user's performance of the computer. So, that the detection

and the response time before intrusions take relevance

With base to the described thing previously, this research oriented to the

knowledge of cyber threats, methods of prevention systems and intrusion

detection, which proposes a methodology based on detections integrity of

information for Linux operating systems.

This methodology is implemented in a networked environment with an element

of analysis in each client and a server that collects, processes and stores

information automatically at intervals of time previously established, using as

references a directory consisting of sensitive information for operation of each

of the system.

Some of the contributions of this work are the reduction of intrusion detection

time of intrusions in the directories operating system and the generating reports

in a centralized element, allowing the analysis of several computers counting.

The realised tests conducted to determine the ability of intrusion detection tool

of the proposal, determine amount of used resources and the time required for

analysis of the computers.

A mis padres que me regalaron

lo mas maravilloso que existe

en este mundo.......

La vida y su amor.

Por ser mi maestro, guía, ejemplo, cómplice, motivador y todas las cosas que es

imposible describir; Por ser mi amigo y confiar en mi, por los momentos que me

regalas de tu tiempo aun cuando ya es de madrugada, por todo el cariño que me has

dado, espero darte muchos momentos de satisfacción como este, es la única forma en

que puedo devolver lo que tu haces por mi Papá

Por preocuparte siempre, por tus regaños y caricias, por alentarme y brindarme un

hogar lleno de amor, por darme consejos y ser una persona triunfadora que trabaja

cada día por su familia, por los días que nos hacías falta y no te teníamos cerca;

gracias Mamá.

A Faby por ser mi hermanita y compartir muchos años de travesuras y juegos, a Dany

por su buen humor en cualquier momento (aun en los peores), a Giovanni por su

ejemplo de esfuerzo y actitud, a Luis Antonio por ser parte de un nuevo ciclo dentro

de nuestra vidas, a todos les agradezco la infinidad de veces que me han ayudado. Se

que siempre estaremos juntos por encima de las diferencias que lleguemos a tener.

Por la cantidad interminable de veces que interrumpiste mi trabajo para compartir tu

tiempo conmigo. Porque tu llegada a nuestra familia le dio un giro a nuestras vidas,

trajiste la tranquilidad y armonía de regreso, llenas de color y vida la casa con tus

risas, por todas las veces que subiste las escaleras para abrazarme y hacer que

renovara las ideas plasmadas en este trabajo, te quiero muchísimo Luisma.

A mis “hermanos” los Chuchos por haberme invitado a ser parte de esta hermandad,

por ganar esos dos campeonatos y por todos los partidos que perdimos. De forma

especial, por aquel día en que me salvaron de cometer un error hubiera evitado que

estuviera donde hoy estoy y ser lo que soy, por aquel viaje a Puebla, les estaré

siempre agradecido.

Por escucharme siempre, acompañarme en las etapas difíciles, por brindarme un buen

consejo, hacerme poner siempre los pies en la tierra, enseñarme el valor de las cosas

y de las personas, por crecer junto a mi, por jugar conmigo y por hacerme ver siempre

mis errores sin maquillaje; por buscar lo mejor para mi y ser ese tipo de persona que

me hace sentir seguro de tener un buen amigo, gracias Compaigre.

A Marco Antonio Fragozo Olvera, mi papí, por los años de amistad y ser siempre

alguien que me apoya en lo que me propongo, por tu forma de enseñarme tantas

cosas de esta vida, por ser como un hermano mayor para mi, gracias por incluirme

en tu familia, que Dios te cuide siempre y tengas la felicidad junto a Faby.

Casi 10 años de camino juntos con altibajos, diferencias y promesas que regularmente

hemos cumplido. No siempre será así, tendremos caminos separados pero quisiera

contar contigo si algún día lo necesito, cuídate y mucha suerte David.

A mis amigos del CONA, los profesores Ángeles, Silver, Mónica, Sonia, Raúl, Jose

Jorge, Charly, Paty y Neta por hacerme la estancia dentro del trabajo muy divertida,

por sus consejos, apoyo, bromas y por dejarme ser parte de ese grupo.

A todos mis niños, siempre me motivaron a crecer como persona, no seré el mejor

profesor que tengan, pero nunca dejare de intentarlo. Gracias por todas las muestras

de afecto que me han brindado desde mi llegada al plantel, me permitieron compartir

conocimientos con ustedes y espero haberlos motivado a ser mejores cada día.

A Paty por acompañarme en el camino de este trabajo, hubiera terminado muchísimo

tiempo después sin tu ayuda, gracias por doblegar mi obsesión de hacerlo todo y

hacerme ver mis errores, por hacer de un instante común algo especial....

cuando puedo compartirlo contigo.

A los niños CIC: Adrian, Adriana, Obdulia, Edgar, Lilis, Arrianita, Hector, Isma, David,

Mochis, Josué y todos los del niños del cic-fut, gracias por regalarme de su tiempo y

dejarme conocerlos.

Al doctor Felipe Rolando Menchaca le agradezco todo el tiempo que me regalo y

compartió sus conocimientos, por todo el apoyo que me brindo desde mi llegada a

este centro pero sobre todo, por ser un gran ejemplo de motivación y superación.

A mis sinodales por el tiempo invertido en la revision del material y la aportación de su

experiencia en este trabajo.

Al CONACYT por el apoyo brindado para la realización de los estudios dentro de este

centro.

Si pudiera escribir el nombre de todas las personas

que han colaborado a que presente este trabajo

necesitaría bastantes hojas, si debiera agradecer

a todas las personas que me han apoyado, enseñado

y acompañado hasta el día de hoy; ocuparía mas

hojas que las de esta tesis; por esta razón, les estoy

agradecido por su aportación a la realización de mis

metas y les pido una disculpa, ya que sin ser menos

importantes omití su nombre.

Índice.

Índice

Pág.

Lista de figuras…………………………………………………………………….… VI

Lista de tablas………………………………………………………………………… VIII

INTRODUCCIÓN.

Antecedentes……………………………………………...……………....... IX

Planteamiento del problema……………………………………………….

IX

Objetivos……..………………………………...…………………………….

X

Justificación…………………………………………………...……………... XI

Beneficios Esperados………………………………………………......….

XII

Alcances…………………………………………………………………….... XIV

Límites………………………………………..………………………............ XV

Organización de la Tesis……………………………………………...……. XV

CAPÍTULO 1. ESTADO DEL ARTE.

1.1 Historia de los sistemas de auditoria y detección de intrusos….……. 2

1.2 Estructura de los sistemas de detección de intrusos……………….. 3

1.2.1 Definición de IDS……..…………………………………………… 3

1.2.2 Elementos de los sistemas de identificación de intrusos………. 5

1.2.2.1 Fuentes de Información…………...………………………….. 5

1.2.2.2 Análisis………………………………………..…………............. 6

1.2.2.3 Respuesta……………………………………………..…………. 6

1.2.2.4 Capacidades de generación de reportes y archivado………. 7

1.2.2.5 Estrategia de Control………………………………………….. 7

1.2.2.6 Tiempo de análisis…………………………………………….. 8

1.2.3 Métodos de detección de anomalías……………………………… 8

1.2.3.1 Métodos detección de anomalías alternativas……………… 9

1.3. Situación actual de los sistemas IDS………………………………... 12

1.4 Herramientas de detección de intrusos en Linux………………….… 13

1.4.1. Snort…………..………………………………………………………14

1.4.2. Tripwire………………………………………………………………. 14

1.4.3. Inotify…………………………..………………………………….… 16

I

Índice.

Pág.

CAPÍTULO 2. MARCO TEÓRICO.

2.1 La seguridad informática………………………………………………..… 17

2.1.1 Elementos a proteger………………………………………………... 17

2.1.2 Intrusos o atacantes…………………………………………………. 18

2.1.3 Amenazas lógicas……………………………………………………. 19

2.1.4 Los mecanismos de prevención más habituales en Linux……… 21

2.1.5 Canales de comunicación seguros SSH………………………….. 23

2.1.6 Estándares de seguridad…………………………………………… 26

2.2 Arquitectura del sistema operativo Linux………………………….......

27

2.2.1 Breve historia de GNU/Linux…………………………………..…..

28

2.2.2 Distribuciones Linux………………………………………………...

28

2.2.3 Características generales de Linux……………………………….. 29

2.2.4. Directorios en Linux………………………………………………… 30

2.2.4.1 Sistema de directorios……………………………………….. 31

2.2.4.2 Las cuentas de los usuarios………………………………... 33

2.2.4.3 Mecanismos de protección……………………………….… 33

2.2.4.4 Los archivos de inicialización del sistema…………..…….. 35

2.2.4.5 Detección de archivos que comprometen la seguridad....

35

2.4.4.6 Modificación del sistema de directorios……………….….

35

2.4.4.7 Modificación del esquema de permisos…………………..

38

2.2.4.8 Escalamiento de permisos………………………………….. 38

2.2.4.9 Detección de modificaciones en los archivos del sistema. 39

2.2.5 Procesos……………………………………………………………… 40

2.2.6 Intérprete de comandos…………………………………………….

41

2.2.7 Sistema de almacenamiento de sucesos………………………..

42

2.2.7.1 El demonio syslogd…. ………………………………………..….. 42

2.2.7.2 Auditoria de seguridad……………………………………………

2.3 Entorno de trabajo del servidor de monitoreo………………….…….

42

43

2.3.1 Servidor de páginas web…………………………………………... 43

2.3.2 Servidor de base de datos………………………………………...

43

2.4 Comentarios finales……………………………………………………...

44

II

Índice.

Pág.

CAPÍTULO 3. ANÁLISIS Y DISEÑO DEL SISTEMA.

3.1 Análisis y diseño del sistema de detección de intrusos....................... 45

3.2 Requerimientos……………………………………………………………. 45

3.3 Análisis de los requerimientos………………………………………….. 47

3.4 Arquitectura general del sistema…..………………………………..……. 48

3.4.1 Capas de diseño…………………………………………………….. 51

3.4.2 Tiempos de respuesta y de análisis…………………………..….

52

3.4.3 Uso de recursos……………………………………………………... 52

3.4.4 Plataformas………………………………………………………….. 52

3.5 Descripción de los procesos……………………………..……………..

53

3.6 Modelo funcional…………………………………………………………. 55

A) Conexión segura…………………………………………………… 56

B) Análisis de sistema cliente……………………………………….. 58

C) Búsqueda de cambios…………………………………………..… 60

D) Base de datos modificaciones……………………………………... 62

E) Impresión de informes…………………………………………….. 64

F) Generación de perfil de usuario………………………………..… 66

G) Administración y actualización de cambios…………………....

68

H) Sistema de respaldo………………………………………………. 70

CAPÍTULO 4. IMPLEMENTACIÓN DEL SISTEMA.

4.1 Estructura de la aplicación…………………………………………….… 73

4.2 Sistema de detección de intrusos DAYUSOL………………………… 74

4.2.1. Entorno de red………………………………………………………. 75

4.2.2. Canal de comunicación seguro…………………………………… 76

4.2.3 Análisis de sistema (sensor)……………………………………….. 77

4.2.4. Directorio de aplicaciones…………………………………………

79

4.2.4.1. Detección de modificaciones……………………………………... 80

4.2.4.2. Base de datos intrusiones………………………………………. 82

4.2.4.3. Generación de perfil de usuario………………………………..

82

4.2.4.4. Políticas de análisis de integridad……………………………...

82

4.3 Administración y actualización de cambios…………………………….. 85

III

Índice.

Pág.

4.3.1. Base de datos de estadísticas y reportes de incidentes………

85

4.3.2. Reportes de intrusiones usando correo electrónico……………. 87

4.4 Respaldo de archivos……………………………………………………. 87

4.4.1. Políticas de respaldo de información…………………………….. 87

4.4.2. Respaldo y restauración de datos …..…………………………… 88

4.4.3. Espacio y encriptación…………………………………………….. 88

4.5. Comentarios finales……………………………………………………… 88

CAPÍTULO 5. PRUEBAS DEL SISTEMA DAYUSOL

5.1 Sistema de directorios del cliente DAYUSOL……………………….

89

5.1.1 Utilitarios del sistema DAYUSOL………………………………… 91

5.2. Actualización de cambios de DAYUSOL……………………………. 93

5.3. Interfaz grafica de usuario y reportes………………………………..

93

5.3.1. Alarma de DAYUSOL mediante correo electrónico……………. 96

5.4. Análisis de fiabilidad e integridad de los sistemas DAYUSOL……… 97

5.4.1. Técnicas utilizadas para la evaluación

de detección de intrusos... ……………………………………. 97

5.4.1.1. Modificaciones DAYUSOL……………………………………... 98

5.4.1.2. Instalación de software mediante gestores de paquetes....... 100

5.4.1.3. Modificación de permisos, usuario, grupo, guid………..…

102

5.5. Pruebas de rendimiento para DAYUSOL en el cliente………………. 106

5.5.1. Pruebas de rendimiento para el cliente 192.168.1……………… 106

5.5.2. Utilización de recursos en el cliente 192.168.1.10…………....

107

5.4.3. Utilización de recursos en el cliente 192.168.1.11………........ 108

5.4.3. Utilización de recursos en el cliente 192.168.1.20……………. 109

5.5. Comentarios finales……………………………………………………. 110

CAPITULO 6. CONCLUSIONES Y TRABAJOS A FUTURO

6.1. Conclusiones………………………………………………………..……. 111

6.2. Trabajos a futuro……………………………………………………..… 112

IV

Índice.

Pág.

BIBLIOGRAFÍA…...…………………………………..……………………………..… 113

GLOSARIO………………………………………………..………………………….… 115

ANEXO 1. Manual de usuario……………………………………………………….. 119

ANEXO 2. Políticas y código fuente…………………………………………..…. 123

V

Índice de figuras.

Índice de figuras

Nombre

Pág

Figura 1.1. Tipos de intrusiones…………………………………………………..

Figura 1.2. Clasificación de los IDS………………………………………………

Figura 1.3. Estado de arte de los IDS…………………………………………….

Figura 1.4. Diagrama de flujo de Tripwire………………………………………..

Figura 1.5. Generacion de reportes de Tripwire…………………………………

Figura 1.6. Reportes de Tripwire Enterprise……………………………………..

4

7

12

15

16

16

Figura 2.1. Arquitectura cliente-servidor de SSH………………………………..

Figura 2.2. Arquitectura de SSH…………………………………………………..

Figura 2.3. Canal de comunicación cifrado usando SSH………………………

Figura 2.4. Autenticación de SSH usando llaves públicas……………………..

Figura 2.5. Sistema de directorio de archivos Linux.……………………………

Figura 2.6. Arquitectura del sistema operativo Linux…………………………...

24

25

26

26

33

37

Figura 3.1. Esquema general del sistema………………………………………..

Figura 3.2. Modelo funcional………………………………………………………

Figura 3.3. Diagrama de estados…………………………………………………

Figura 3.4. Gráfico de Estados de Conexión Segura…………………………...

Figura 3.5. Diagrama de actividades del sistema Conexión Segura………….

Figura 3.6. Gráfico de Estados de Análisis de sistema…………………………

Figura 3.7. Diagrama de actividades del sistema Análisis……………………..

Figura 3.8. Gráfico de estados de Búsqueda de cambios……………………..

Figura 3.9. Diagrama de actividades del sistema Análisis……………………..

Figura 3.10. Gráfico de estados de Base de datos modificaciones…………...

Figura 3.11. Diagrama de actividades del sistema Base de datos

modificaciones………………………………………………………..……………..

Figura 3.12. Gráfico de Estados de Impresión de Informes…………………...

Figura 3.13. Diagrama de actividades del sistema Impresión de Informes…..

Figura 3.14. Gráfico de Estados de Generación de perfil de usuarios………..

Figura 3.15. Diagrama de actividades del sistema Impresión de Informes.....

Figura 3.16. Gráfico de Estados de Administración y actualización de

cambios………………………………………………………………………………

Figura 3.17. Diagrama de actividades del sistema administración y

actualización de cambios…………………………………………………………..

Figura 3.18. Gráfico de Estados del sistema Respaldos……………………….

Figura 3.19. Diagrama de actividades del sistema Respaldos………………...

Figura 3.20. Casos de uso del IDS……………………………………………….

Figura 3.21. Arquitectura de la metodología propuesta………………………...

48

55

56

57

57

58

59

60

61

62

Figura 4.1. Arquitectura de DAYUSOL…………………………………………..

Figura 4.2. Diagrama de entorno de red DAYUSOL…………………………...

Figura 4.3. Integridad de archivos utilizando funciones compendio…………..

Figura 4.4. Estructura del directorio de usuarios DAYUSOL…………………..

Figura 4.5. Estructura detallada del directorio REMOTO………………………

Figura 4.6. Búsqueda de modificaciones………………………………………...

Figura 4.7. Dase de datos Entidad-Relación de DAYUSOL…………………...

74

75

76

79

80

81

86

63

64

65

66

67

68

69

70

71

71

72

VI

Índice de figuras.

Nombre

Figura 5.1. Escenario de pruebas de DAYUSOL………………………………..

Figura 5.2. Árbol de directorio de cliente de DAYUSOL………………………..

Figura 5.3. Árbol de directorio de cliente de DAYUSOL después la de

detección de intrusos……………………………………………………………….

Figura 5.4. Líneas del archivo de reporte después la de detección de

intrusos……………………………………………………………………………….

Figura 5.5. Contenido del archivo instalados…………………………………….

Figura 5.6. Árbol de directorio de cliente de DAYUSOL con los respaldos de

/etc y /usr…………………………………………………………………………….

Figura 5.7. Consulta del estado de los clientes en DAYUSOL2008…………..

Figura 5.8. Tablas de la base de datos DAYUSOL208…………………………

Figura 5.9. Interfaz REPORTE DE RED…………………………………………

Figura 5.10. Interfaz REPORTE DE HOST………………………………………

Figura 5.11. Interfaz REPORTE DETALLADO………………………………….

Figura 5.12. Reportes en formato electrónico (.PDF)…………………………..

Figura 5.13. Bandeja de entrada de correo electrónico con los reportes de

DAYUSOL……………………………………………………………………………

Figura 5.14. Contenido del correo electrónico enviado por DAYUSOL………

Figura 5.15. Elementos detectados por DAYUSOL en el cliente Router……..

Figura 5.16 Elementos detectados por DAYUSOL en el cliente Moniton…….

Figura 5.17. Elementos detectados por DAYUSOL en el cliente Alexin……...

Figura 5.18. Elementos detectados por DAYUSOL en la instalación de

paquetes con APT…………………………………………………………………..

Figura 5.19. Registros de DAYUSOL 2008 de los paquetes instalados con

APT……………………………………………………………………….................

Figura 5.20. Reporte de RED de DAYUSOL posterior a la intrusión Zeus y

Remote Shell….………………………………………………………………….....

Figura 5.21. Reporte de HOST de DAYUSOL posterior a la intrusión Zeus y

Remote-Shell………………………………………………………………………..

Figura 5.22. Reporte DETALLADO de DAYUSOL posterior a la intrusión

Zeus y Remote-Shell……………………………………………………………….

Figura 5.23. Correo electrónico recibido debido a la intrusión Zeus y

Remote-Shell………………………………………………………………………..

Figura 5.24. Detección del montaje de dispositivos en el mismo análisis de

la intrusión Zeus y Remote-Shell………………………………………………….

Figura 5.25 Recursos utilizados por DAYUSOL en cliente Router……………

Figura 5.26 Recursos utilizados por DAYUSOL en cliente Moniton…………..

Figura 5.27 Recursos utilizados por DAYUSOL en cliente Alexin…………….

Figura 5.28 Recursos utilizados por DAYUSOL en cliente Alex-lap-hp………

Figura 5.28 Carga de trabajo durante el análisis con DAYUSOL en cliente

Alex-lap-hp…………………………………………………………………………..

Pag

89

90

90

91

92

92

93

93

94

95

96

96

97

97

98

99

100

101

102

103

104

104

105

105

107

108

109

110

110

VII

Índice de tablas.

Índice de tablas.

Nombre

Pág.

Tabla 2.1. Posibles combinaciones de permisos……………………………….... 34

Tabla 3.1. Nivel de riesgo de directorios en el sistema operativo Linux……….

Tabla 3.2. Parámetros de validación de permisos de los archivos……………..

Tabla 3.3. Política de propiedades de archivo……………………………………

Tabla 3.4. Política integridad de archivo…………………………………………..

Tabla 3.5. Procesos principales del IDS propuesto………………………………

Tabla 3.6. Crear perfil del cliente…………………………………………………...

Tabla 3.7. Instalar perfil del cliente…………………………………………………

Tabla 3.8. Programación de ejecución…………………………………………….

Tabla 3.9. Establecer método de autenticación…………………………………..

Tabla 3.10. Establecer método de conexión………………………………………

Tabla 3.11. Establecer estructura de análisis……………………………………..

Tabla 3.12. Establecer métodos de análisis de integridad………………………

Tabla 3.13. Establecer métodos de impresión de reportes de análisis………...

Tabla 3.14. Mostar estado del cliente……………………………………………...

Tabla 3.15. Descripción de Conexión segura……………………………………..

Tabla 3.17. Descripción análisis del cliente……………………………………….

Tabla 3.18. Descripción de búsqueda de cambios……………………………….

Tabla 3.19. Descripción de base de datos de modificaciones…………………..

Tabla 3.20. Descripción de impresión de informes……………………………….

Tabla 3.21. Descripción de generación de perfil de usuario…………………….

Tabla 3.22. Descripción de administración y actualización de cambios……….

Tabla 3.23. Descripción del sistema de respaldos……………………………….

49

50

50

50

53

53

54

54

54

54

54

54

55

55

56

58

60

62

64

66

68

69

Tabla 4.1. Especificaciones del entorno de red de DAYUSOL………………….

Tabla 4.2. Especificaciones del SSH implementado en DAYUSOL……………

Tabla 4.3. Especificaciones de estructura de archivos en DAYUSOL…………

Tabla 4.4. Especificaciones de compendios en DAYUSOL……………………..

Tabla 4.5. Resumen de sensores de DAYUSOL…………………………………

Tabla 4.6. Directorio de aplicaciones de DAYUSOL……………………………..

Tabla 4.7. Estructura de políticas de DAYUSOL…………………………………

Tabla 4.8. Estructura de políticas de DAYUSOL…………………………………

Tabla 4.9. Políticas y riesgo implementados en DAYUSOL…………………….

Tabla 4.10. Programaciones de análisis utilizadas en DAYUSOL……………...

Tabla 4.11. Base de datos de estadísticas y reportes de DAYUSOL………….

75

76

77

78

78

80

83

83

84

85

86

Tabla 5.1. Resumen de modificaciones en el cliente Router……………………

Tabla 5.2. Resumen de modificaciones en el cliente Moniton…………………..

Tabla 5.3. Resumen de modificaciones en el cliente Alexin…………………….

Tabla 5.4. Resumen de modificaciones con la instalación de paquetes……….

Tabla 5.5. Características de hardware del cliente Router………………………

Tabla 5.6. Características de hardware del cliente Miniton……………………..

Tabla 5.7. Características de hardware del cliente Alexin……………………….

Tabla 5.8. Características de hardware del cliente Alex-lap-hp………………...

98

99

100

101

106

106

108

109

VIII

Introducción.

INTRODUCCIÓN.

Este apartado plantea los antecedentes, la definición del problema, la

justificación, los objetivos que se buscan alcanzar; además de los

beneficios esperados al término del proyecto de investigación.

Antecedentes.

La seguridad informática es un aspecto al que se le presta mucha atención en la actualidad;

como consecuencia del valor que se le ha dado a la información almacenada en los equipos

de cómputo y al desarrollo de grandes redes como lo es internet; las empresas e

instituciones aceptan los riesgos de este entorno de intercomunicaciones distribuido y se

preocupan cada vez mas por la seguridad de sus sistemas.

Una parte importante de la seguridad de la información en los equipos de cómputo recae en

el sistema operativo, la forma en que está diseñado, las políticas de seguridad que

implementa, la gestión de los usuarios y los permisos de realizar determinadas tareas, el

tiempo que transcurre entre la detección de un error en la programación (bug) y la

corrección de este, además de los sistemas de protección instalados [1].

Un sistema de protección utilizado en los equipos de cómputo actualmente es la detección

de intrusos (IDS), básicamente es una herramienta que permite al administrador del sistema

detectar ataques informáticos, monitorear su comportamiento, incrementar la seguridad y

reducir las vulnerabilidades frente ataques de diversas características [2]. Lo que se

persigue con esta herramienta es disminuir los incidentes de ataques a los que se ven

sometidos los sistemas informáticos, el manejo de estos cuando ya se han realizado, las

medidas que se deben tomar para restaurar el sistema y las adecuaciones para evitar que

sucedan otra vez, además de la generación de reportes de incidentes para tener un análisis

de los riesgos a los que se enfrentan.

En este contexto, es necesario realizar un análisis de los marcos de referencia de la

administración del sistema operativo, las amenazas informáticas existentes, las

metodologías de funcionamiento de los sistemas de detección de intrusos y las herramientas

que se implementan para este propósito.

El presente trabajo de tesis aborda el diseño de una metodología y su implementación para

la de detección de modificaciones en el sistema operativo Linux; hace uso del conocimiento

de las amenazas informáticas existentes, el almacenamiento de los informes del sistema, los

conceptos de integridad de la información, las técnicas criptográficas que proporcionan la

base de autenticación y la certificación de los usuarios en sistemas electrónicos.

Planteamiento del Problema.

Se ha observado un incremento notable de usuarios de equipo de cómputo con plataformas

Linux en los últimos años [3]; gradualmente, también ha crecido el número de software

malicioso generado para este sistema operativo [4]. Por esta razón, muchos desarrolladores

en todo el mundo se dan a la tarea de crear programas que mejoren la seguridad de los

sistemas, sin embargo no siempre se puede estar completamente protegido.

En algún momento, el equipo presentará vulnerabilidad y esta será aprovechada por alguien

con malas intenciones; por lo que existe la posibilidad de una intrusión, si el sistema no

cuenta con las herramientas necesarias para la detección, el administrador podría pasar

IX

Introducción.

días en saber que ha sucedido un ataque informático, mientras mas tiempo transcurra

desde la intrusión, el volumen de información que podría ser afectada se incrementa [1].

Este aspecto se vuelve más complejo en un entorno de red, donde el número de equipos de

cómputo se incrementa.

Con base en los aspectos anteriores, surge esta investigación enfocada a proporcionar una

metodología de detección de intrusos de los sistemas de archivos de los equipos de

cómputo en un entorno de red, con el fin de identificarlas, determinar una posible intrusión y

recaudar evidencia suficiente para sustentar la tomar de decisiones sobre las medidas

necesarias para contrarrestar el posible daño realizado.

Objetivos.

Objetivo General.

El objetivo que se plantea esta tesis es desarrollar e implementar una metodología de

detección de modificaciones del sistema de archivos Linux, con la capacidad de reconocer

intrusiones, tipificarlas y generar un informe. En base a una política de seguridad, determinar

la fiabilidad del sistema de archivos de acuerdo a los elementos detectados y el riesgo que

representan para el óptimo funcionamiento o integridad de la información almacenada.

Objetivos Específicos.

• Analizar la estructura de directorios del sistema operativo Linux y definir el

riesgo de seguridad que representa la modificación de cada uno de ellos.

• Diseñar una metodología que permita obtener las propiedades significativas

de los archivos del sistema operativo y validar la integridad de la información

contenida en cada uno de ellos.

• Crear un sistema de directorios en un elemento central dentro de una red, el

cual permita almacenar la información de identificación de los archivos

obtenida previamente de cada equipo de cómputo.

• Diseñar e implementar una base de datos que permita almacenar los datos de

las modificaciones detectadas.

• Implementar una herramienta informática que permita el análisis,

almacenamiento, determinación de las probables intrusiones, generación de

reportes de elementos detectados y actualización del estado de cada equipo.

• Implementar un entorno de red que

reconocimiento y detección de intrusiones.

permita

realizar

pruebas

de

• Analizar el uso de recursos de hardware necesarios para el análisis de

detección de modificaciones implementado.

X

Introducción.

Justificación.

La seguridad de los sistemas informáticos es uno de los principales problemas con

los que podemos encontrarnos hoy en día. Resulta de vital importancia la

conservación, almacenamiento e integridad de la información en formato electrónico,

ya que esta ha pasado de ser un elemento abstracto de baja importancia, a ser

considerada incluso como un activo dentro del capital de las empresas [5].

La tarea de análisis de un equipo de computo requiere de herramientas de

procesamiento electrónico de información y conocimiento de las amenazas

informáticas, debido a que el proceso de instalación, configuración y revisión de

múltiples sistemas resulta tedioso, en ocasiones, es imposible de realizar por una

sola persona dedicada a la seguridad informática, por lo cual se automatizan

algunas de estas tareas, con lo que se consigue reducir notablemente el tiempo de

respuesta ante incidentes informáticos.

Algunos factores como el aumento de las amenazas informáticas, la necesidad de

conectarse a redes de dispositivos a gran escala como internet y un bajo

cumplimiento de las políticas de seguridad, incrementan el riesgo de ser víctimas de

un ataque informático. Para enfrentar estas amenazas, existen herramientas para

hacer de un sistema Linux un elemento confiable para el procesamiento de la

información, la mayoría de ellas de uso libre en versiones básicas, algunas otras con

costo para versiones de tipo empresarial, pero en general, son herramientas

independientes y la instalación es opcional a la distribución del sistema operativo [6].

Un elemento de seguridad en los sistemas Linux es el sistema de bitácoras, el cual

consiste en llevar un registro de casi todos los procedimientos, recursos, usuarios y

errores que se generan durante el uso del equipo de cómputo. Este elemento es

flexible, debido a que permite almacenar información dependiendo de reglas

configurables, pero, no existe una metodología para revisar esta información y

determinar elementos que comprometan la integridad del sistema. Por lo tanto se

tiene un volumen de información muy grande, sin clasificar y casi imposible de

revisar minuciosamente por parte del administrador del sistema [6].

La revisión de la integridad de la información almacenada toma relevancia debido a

la probabilidad de las modificaciones que pudieran presentarse sin autorización,

estas modificaciones sobre la información sensible del sistema podrían comprometer

su funcionamiento.

Otro elemento consiste en la revisión de las llamadas al sistema, el cual permite una

restricción sobre el tipo de contenido que se ejecuta dentro de un entorno Linux, esta

técnica requiere para su correcta aplicación una base de comportamiento de cada

uno de los ejecutables del sistema y la verificación de este, se aplica en tiempo real

por lo que se puede bloquear contenido no deseado [6].

Los elementos de seguridad descritos anteriormente permiten detectar intrusiones,

en un escenario ideal, un sistema de detección necesita reconocer las variaciones

en la estructura de los sistemas de archivos, programas, procesos o permisos de

ejecución en cuanto ocurren, es decir en tiempo de ejecución; pero esto, exige

XI

Introducción.

demasiados recursos al sistema y merman su rendimiento. Otra opción disponible

consiste en analizar un proceso o acción cuando ha finalizado su ejecución y se han

registrado los cambios, con el objetivo de saber que objeto fue ejecutado o

modificado, bajo que privilegios y por cuanto tiempo [7].

Las herramientas de detección pueden pertenecer al sistema operativo o instalarse

de manera opcional y permiten la reducción del tiempo de respuesta ante un

incidente informático [6].

Beneficios Esperados.

Con el desarrollo de este trabajo de investigación, se pretende contar con una metodología

para generar un directorio de referencia consistente en las aplicaciones, llamadas al sistema

y algunos utilitarios del sistema operativo Linux. Esta metodología será implementada en un

entorno de red, lo que permitirá la ejecución de un banco de pruebas específicas, que sirva

como referencia para determinar su confiabilidad y el desempeño de esta en ambientes de

trabajo reales.

La herramienta a desarrollar cumplirá con los siguientes aspectos:

1. Proporcionar confiabilidad y validación del software instalado por el administrador del

sistema, utilizando técnicas de criptografía y una base de datos en un medio de

almacenamiento seguro.

2. Reducir la ejecución de código no autorizado o modificado por parte de los usuarios del

sistema, restringiendo las aplicaciones que les son permitidas dependiendo de su actividad

específica.

3. Implementar la metodología presentada para obtener reportes de los análisis realizados a

los equipos de cómputo y obtener reportes fáciles de entender en el menor tiempo posible.

4. Con lo anterior se pretende reducir el tiempo de detección de cambios de la estructura de

directorios del sistema operativo, proporcionando al administrador un informe oportuno del

estado del equipo.

Alcances.

La herramienta de seguridad generada en este trabajo permitirá analizar cotidianamente las

modificaciones de programas que trabajan con el sistema operativo Linux; tomando como

base el reporte emitido, el administrador determinara las estrategias a seguir después de

que el sistema de archivos muestre alguna modificación.

Los análisis de los equipos se efectuarán en intervalos de tiempo bien definidos y sin la

intervención o supervisión del administrador del sistema, la conexión, análisis y

almacenamiento de los cambios será trabajo directo de la aplicación. El sistema de

detección de intrusiones permitirá el análisis de varios equipos de cómputo dentro de un

entorno de red, considerando un esquema cliente - servidor para la implementación.

XII

Introducción.

Límites.

La capacidad de análisis y de almacenamiento de información depende del número de

clientes analizados, de las prestaciones de hardware y de la tecnología de red utilizada para

la transferencia de datos.

Esta herramienta constituye una opción dentro de las herramientas de protección de los

sistemas informáticos, no existe una a solución integral o única, deben utilizarse

conjuntamente un grupo de elementos de protección y prevención para obtener un sistema

informático fiable; los elementos mas utilizados son los firewalls, analizadores de red y

monitores de recursos [1]. Además, al ser una herramienta pasiva, es necesaria la

intervención humana para las tareas de configuración, diseño de políticas de seguridad y la

determinación de procedimientos o estrategias a seguir cuando reporta una posible intrusión

o modificaciones del sistema de archivos.

Organización de la Tesis.

La información documental de este trabajo se encuentra organizada de la siguiente manera:

Capítulo 1. Estado del arte de los sistemas actuales de identificación de intrusos y las

técnicas que implementan.

Capítulo 2. Proporciona los conceptos básicos de seguridad informática, las

amenazas existentes y los fundamentos sobre el funcionamiento de la herramienta

de detección de intrusos.

Capítulo 3. Se muestra el modelo de los subsistemas planteados para cumplir los

objetivos y los cuales se utilizarán para la generación de la metodología de detección

de modificaciones del sistema de archivos, así mismo, se describe la arquitectura de

los procedimientos de análisis del sistema, los métodos de autenticación, las

técnicas de certificación y la codificación electrónica.

Capítulo 4. Se resumen los pasos necesarios para la implementación de la

herramienta de seguridad propuesta y los recursos utilizados para cumplir este

propósito. También se describe la generación de la base de datos y los esquemas de

seguridad utilizados en el desarrollo del sistema informático.

Capítulo 5. Se describen las pruebas realizadas a la herramienta desarrollada y los

resultados obtenidos, los criterios considerados para la evaluación de la herramienta

en cuestiones de fiabilidad, recursos de carga en el cliente, entre otros aspectos.

Capítulo 6. Se analizan los objetivos frente a los logros obtenidos, se establecen

recomendaciones y se proponen trabajos futuros.

XIII

Capitulo 1. Estado del arte.

CAPITULO 1. ESTADO DEL ARTE.

Este capítulo presenta el estado actual de los sistemas de

detección de intrusiones existentes, los desarrollos que se han

realizado en materia de seguridad informática y las técnicas

utilizadas para la detección de anomalías.

A finales de la década de los noventas, muy poca gente tomaba en serio el tema de la

seguridad de las computadoras; por una parte, la red de intercomunicación mas

grande del mundo llamada Internet, iba creciendo exponencialmente, redes

importantes se adherían a ella cada día; por otro lado, el desarrollo tecnológico

disminuyo el precio de los sistemas informáticos y puso al alcance de miles de

usuarios la adquisición de equipos de cómputo. En 1988, se protagonizo el primer gran

incidente de la seguridad informática, un programa desarrollado por Robert Tappan

Moris se convirtió en el gusano de Internet, miles de equipos de cómputo conectados

a la red se vieron inutilizados durante días, se calcula que el costo de la reparación

por el daño causado por el gusano fue de entre 200 y hasta 53,000 dólares en cada

equipo infectado [6].

Desde ese momento, el tema de la seguridad en sistemas operativos y redes ha sido

un factor vital para los administradores de sistemas informáticos. Poco después de

este incidente, la agencia DARPA (Defense Advanced Research Projects Agency)

creó el CERT (Computer Emergency Response Team), un grupo formado en su mayor

parte por voluntarios calificados de la comunidad informática, cuyo objetivo principal es

facilitar una respuesta rápida a los problemas de seguridad que afectan a los equipos

de computo.

Con esta referencia y a casi 20 años de distancia, podemos hacer un análisis similar,

tomando ahora como elemento fundamental el crecimiento de los usuarios con

sistemas operativos sobre plataforma Linux y su acceso a Internet. El número de

usuarios que utilizan el sistema operativo Linux ha crecido de manera sorprendente

[3], no solo son usuarios que realizan aplicaciones de trabajos escolares o pequeños

desarrollos de software. En la actualidad, se tienen servidores de correo, páginas web,

bases de datos, entre muchas otras aplicaciones; hay empresas muy grandes

utilizando esta plataforma, incluso, algunos países como Brasil, Venezuela, Ecuador,

India, Sudáfrica, China y Corea del Sur han decidido hacer oficial el uso de software

de código abierto en sus dependencias gubernamentales[3]. Por otro lado, el acceso a

la red mas grande del mundo se ha vuelto algo casi indispensable; la convergencia de

tecnologías de comunicación le ha permitido un desarrollo vertiginoso, hoy se puede

acceder a internet desde muchas partes, utilizando diferentes tipos de conexión

(alambrica, inalámbrica) y una variada cantidad de dispositivos (teléfonos móviles,

PALM, PC). Esto implica, que el número de usuarios conectados e intercambiando

información sea extremadamente grande, pero por desgracia, varios de ellos no tienen

las mejores intensiones y en algún momento pretenderán obtener beneficios de una

manera no adecuada, podrían ganar acceso a información o algún otro recurso que no

le pertenezca, incluso hacer un mal uso de ellos o destruirlos.

Por estas razones, debemos hacer hincapié en la necesidad de contar con sistemas

que procesen, almacenen e intercambien nuestra información de manera fiable,

comenzaremos a describir los términos de la seguridad informática, los riesgos que

existen, los métodos para proveer de fiabilidad al sistema operativo, los avances en

materia de prevención y las soluciones disponibles para hacer frente a esta

problemática.

1

Capitulo 1. Estado del arte.

Dentro de este trabajo de investigación nos enfocaremos a los equipos de cómputo y

los elementos que permiten brindarle seguridad. Uno de los aspectos fundamentales

es el sistema operativo, la seguridad en este punto se implementa haciendo uso de

mecanismos propios de su diseño como son: protección de la memoria, control de

acceso a los archivos, protección de los recursos del sistema, entre otros. Estos

elementos no son suficientes y requieren el complemento de otras herramientas de

análisis, prevención y manejo de errores.

En el mundo existe un gran número de herramientas que permiten realizar análisis

completos del sistema operativo Linux, algunos realizan auditorías y otros permiten

establecer mecanismos de seguridad, con el fin de evitar que los ataques se repitan;

estas herramientas han evolucionado de la misma forma en que lo ha hecho el

sistema operativo, algunas han sido incluidas como módulos de una distribución, otras,

han incrementado su funcionalidad desde su aparición hasta llegar a ser de tipo

empresarial [1]. Entre estas herramientas de seguridad destacan los sistemas de

detección de intrusiones (IDS), los cuales son elementos de software o hardware que

automatizan el proceso de monitorear los eventos que ocurren en equipos de cómputo

o red, analizándolos en busca de signos de problemas de seguridad.

Las herramientas de detección de intrusos basadas en host permiten incrementar la

seguridad en los sistemas informáticos, mediante el análisis de anomalías o de uso

indebido del equipo; la información proporcionada por estos elementos, permite

determinar las características de las violaciones, las técnicas necesarias para

solucionar el problema específico y generación de reportes de eventos [7].

1.1 Historia de los sistemas de auditoria y detección de intrusos.

La seguridad en los sistemas de información se remonta a los primeros elementos de

comunicación existentes en la década de los 50s, la empresa Bell Telephone System,

de Estados Unidos, estableció la necesidad de utilizar auditorías mediante el

Procesamiento Electrónico de Datos (EDP), rompiendo con el anterior sistema basado

en los tradicionales informes de papel. Posteriormente, el Departamento de Defensa

empleó numerosos recursos en los años 70 para la investigación de políticas de

seguridad, directrices y pautas de control de lo que denominaban sistemas de

confianza. Estos esfuerzos culminaron con la Iniciativa de Seguridad de 1977 [2]. Los

Sistemas de Confianza son aquellos sistemas que emplean los suficientes recursos de

hardware y software para permitir el procesamiento simultáneo de una variedad de

información confidencial o clasificada, el documento publicado por el Departamento de

Defensa trata el tema de las auditorías y los objetivos de un mecanismo de monitoreo

[7].

A medida que el número de ordenadores crecía, también lo hacia el número de

eventos a analizar al grado de que esta tarea se volvía humanamente imposible.

James P. Anderson fue la primera persona en documentar la necesidad de un

mecanismo que automatizara la revisión de los eventos de seguridad y describió el

concepto de Monitor de Referencias en 1980 [2]. Propuso un sistema de clasificación

que distinguía entre ataques internos y externos, basado en si los usuarios tenían

permiso de acceso o no al ordenador y debía distinguir entre el comportamiento

normal o inusual de las cuentas basándose en patrones de uso, creados a partir del

análisis de estadísticas de comportamiento de usuario.

2

Capitulo 1. Estado del arte.

Entre 1984 y 1986 se desarrollo el Sistema Experto de Detección de Intrusos (IDES),

un modelo que definía un sistema de detección de intrusiones en tiempo real. Este

proyecto proponía una correspondencia entre actividad anómala y el uso indebido,

entendiendo por anómala, aquella actividad inusual en un contexto estadístico [4].

Usaba perfiles para describir a los sujetos del sistema (principalmente usuarios), y

reglas de actividad para definir las acciones que tenían lugar (eventos de sistema o

tiempos de CPU).

En la década de los 90s, en la Universidad de California, fue desarrollado el Sistema

de Monitoreo de Red (NSM) para trabajar en una estación UNIX de Sun. Fue el primer

sistema de detección de intrusiones que monitoreaba el tráfico de red, utilizando los

datos del propio tráfico como principal fuente de datos [2]. Los anteriores sistemas

utilizaban los eventos de sistema o registraban las pulsaciones de teclado. El

funcionamiento del NSM es la base de los sistemas de detección de intrusiones de red

hoy en día.

1.2 Estructura de los sistemas de detección de intrusos.

La detección de intrusiones es el fruto de la aplicación del Procesamiento Electrónico

de Datos (EDP) a las auditorías de seguridad, utilizando mecanismos de identificación

de patrones y métodos estadísticos [4].

1.2.1 Definición de IDS.

La detección de intrusiones es el proceso de monitorear los eventos que ocurren en un

sistema de computadoras o en una red, y analizarlos en busca de signos de

intrusiones, las que se definen como intentos de comprometer la confidencialidad,

integridad, disponibilidad, o traspasar los mecanismos de seguridad de una

computadora o una red [4]. Las intrusiones son causadas por atacantes que acceden

al sistema por Internet, usuarios del sistema que intentan ganar privilegios adicionales

para los cuales no están autorizados, y usuarios autorizados que usan indebidamente

los privilegios que tienen. Los sistemas de detección de intrusiones, o SDI (también

conocidos como IDS, siglas en inglés), son productos de hardware o software que

automatizan este proceso de monitoreo y análisis [7].

La detección de intrusos se puede realizar a partir de la caracterización anómala del

comportamiento y del uso que hacen de los recursos del sistema. Este tipo de

detección pretende cuantificar el comportamiento normal de un usuario. Para una

correcta distinción hay que tener en cuenta las tres distintas posibilidades que existen

en un ataque:

•

Penetración externa: Se define como la intrusión que lleva a cabo un usuario o

un sistema de computadores no autorizado desde otra red.

•

Penetración interna: Es aquella que lleva a cabo el usuario interno que excede

sus permisos de acceso.

•

Abuso de recursos: Se define como el abuso que un usuario lleva a cabo sobre

unos datos o recursos de un sistema al que está autorizado su acceso.

3

Capitulo 1. Estado del arte.

La idea central de este tipo de detección es el hecho de que la actividad intrusiva es

un subconjunto de las actividades anómalas [4]. Sin embargo en la mayoría de las

ocasiones una actividad intrusiva resulta del agregado de otras actividades

individuales que por sí solas no constituyen un comportamiento intrusivo de ningún

tipo; las diferentes intrusiones que puede reconocer un IDS son:

1. Intrusivas pero no anómalas. Se les denomina falsos negativos y en este caso la

actividad es intrusiva pero como no es anómala no se consigue detectarla. Se

denominan falsos negativos porque el sistema erróneamente indica ausencia de

intrusión.

2. No intrusivas pero anómalas. Se denominan falsos positivos y en este caso la

actividad es no intrusiva, pero como es anómala el sistema la detecta como intrusiva.

Se denominan falsos positivos, porque el sistema erróneamente indica la existencia de

intrusión.

3. Ni intrusiva ni anómala. Son negativos verdaderos, la actividad es no intrusiva y se

indica como tal.

4. Intrusiva y anómala. Se denominan positivos verdaderos, la actividad es intrusiva y

es detectada.

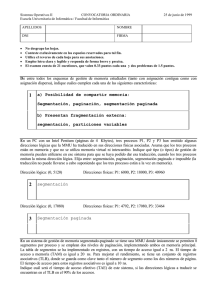

El la figura 1.1 se muestra gráficamente las intrusiones que puede reconocer un IDS,

considerando si la intrusión esta dentro de lo normal o anómalo y la correspondencia

de estos con los ataques o un evento inofensivo.

Figura 1.1. Tipos de intrusiones [4].

4

Capitulo 1. Estado del arte.

1.2.2 Elementos de los sistemas de identificación de intrusos.

A continuación se mencionan los principales elementos de un sistema de identificación

de intrusos, los cuales difieren de acuerdo a las técnicas implementadas para la

realización de cada uno de ellos.

1.2.2.1 Fuentes de Información.

Se describen las diferentes fuentes de información de eventos usadas para determinar

si una intrusión ha tenido lugar. Estas fuentes pueden provenir de diferentes niveles

del sistema, siendo mas comunes las de monitoreo de red, host, y aplicación.

•

Basados en Red: La mayoría de los sistemas de detección de intrusiones

comerciales son basados en red. Estos IDS detectan ataques capturando y

analizando paquetes de red. Escuchando en un segmento de red o un switch,

un IDS basado en red puede monitorear el tráfico de red afectando a múltiples

hosts que estén conectados al segmento de red, y de esta manera proteger a

estos hosts. Los IDS basados en red a menudo consisten de un conjunto de

sensores de propósito simple o hosts ubicados en varios puntos de una red.

Estas unidades monitorean el tráfico de red, realizando un análisis local del

tráfico y reportando ataques a una consola de administración central. Como los

sensores están limitados a ejecutar el IDS, pueden ser asegurados más

fácilmente contra ataques. Muchos de estos sensores están diseñados para

ejecutarse en modo furtivo, para hacer más difícil para un atacante determinar

su presencia y ubicación [2].

•

Basados en Host: Operan sobre información recolectada de un sistema de

cómputo individual. (Los IDS basados en aplicación son un subconjunto de los

IDS basados en Host) Este punto de ventaja permite analizar actividades con

gran confiabilidad y precisión, determinando exactamente que procesos y

usuarios están involucrados en un ataque particular sobre el sistema operativo.

Adicionalmente, a diferencia de los IDS basados en red, estos IDS pueden

“ver” el resultado de un ataque frustrado, ya que pueden acceder y monitorear

directamente los archivos de datos y procesos del sistema usualmente blancos

de los ataques. Los IDS basados en host normalmente utilizan dos tipos de

fuente de información, los seguimientos de auditoria del sistema operativo, y

los logs del sistema. Los seguimientos de auditoria del sistema operativo son

usualmente generados en el núcleo del sistema, y por esto son más detallados

y mejor protegidos que los logs. Sin embargo, los logs del sistema son mucho

menos obtusos y mucho más pequeños que las auditorias, y son además

mucho más fáciles de entender. Algunos IDS basados en host están diseñados

para soportar una infraestructura de IDS de administración y reportes

centralizada que puede permitir una simple consola de administración analizar

varios hosts. Otros generan mensajes en formatos que son compatibles con

sistemas de administración de red [2][4].

•

Basados en aplicación: Los IDS basados en aplicación son un subconjunto

especial de los IDS basados en Host que analizan los eventos que ocurren

dentro de una aplicación de software. La fuente común de información utilizada

por los IDS basados en aplicación son los archivos log de las transacciones de

las aplicaciones.

5

Capitulo 1. Estado del arte.

La habilidad para interactuar con la aplicación directamente, con conocimiento

especifico de la aplicación, incluido en el motor de análisis, permite a los IDS

basados en aplicación detectar comportamiento sospechoso cuando los

usuarios autorizados exceden su autorización. Esto es porque tales problemas

aparecen más comúnmente en la interacción entre el usuario, los datos, y la

aplicación [2].

1.2.2.2 Análisis.

La parte de los sistemas de detección de intrusiones que realmente organiza e

interpreta los eventos derivados de las fuentes de información, decidiendo cuando

esos eventos indican que están ocurriendo intrusiones o que ya han ocurrido. Los tipos

más comunes de análisis son detección de uso indebido y detección de anomalías.

•

Detección de usos indebidos (misuse): El análisis encuentra algo conocido

como malo. Para encontrar usos indebidos se comparan firmas con la

información recogida en busca de coincidencias. Es la técnica usada por la

mayoría de los sistemas comerciales [2][4][7].

•

Detección de anomalías: Busca patrones anormales de actividad. Para la

detección de anomalías se manejan técnicas estadísticas que definen de forma

aproximada lo que es el comportamiento usual o normal. Hay puntos fuertes y

débiles asociados con esta aproximación, y parece ser que los IDS más

efectivos usan mayormente métodos de detección de usos indebidos con

componentes de detección de anomalías. Utilizan técnicas como: Detección de

umbral, medidas estadísticas, medidas basadas en reglas, incluyendo redes

neuronales, algoritmos genéticos y modelos de sistemas inmunes [2][4][7][9].

1.2.2.3 Respuesta

El conjunto de acciones que el sistema toma una vez este detecta una intrusión.

Típicamente son agrupadas en medidas activas y pasivas, donde las activas

involucran alguna intervención automatizada por parte del sistema, y las pasivas

involucran reportar por parte del IDS a los humanos, sus hallazgos, de quienes se

espera tomen alguna acción basados en esos reportes[2][1].

•

Respuestas activas: Afectan al progreso del ataque, pueden ser llevadas a

cabo de forma automática por el sistema, o mediante intervención humana.

Estas acciones pueden ser de diversa naturaleza; no obstante, la mayoría se

pueden clasificar en estas tres categorías principales: ejecutar acciones contra

el intruso, corregir el entorno y recopilar más información. Se debe tener gran

cuidado en cuanto a las acciones a tomar y obtener asesoramiento legal antes

de realizar cualquier respuesta al ataque [4][7].

•

Respuestas pasivas: Consisten en el envío de información al responsable

dejando en él la toma de decisiones. En los primeros detectores de intrusiones,

todas las respuestas eran pasivas. Por muy afinados que sean los mecanismos

de respuesta automática, hay ocasiones en que un sistema no tiene la

responsabilidad suficiente para tomar una decisión. Las alarmas por pantalla

son una de las alarmas más comunes entre los sistemas de detección de

intrusiones.

6

Capitulo 1. Estado del arte.

Un mensaje en una ventana indica al usuario que se ha cometido una posible

intrusión, acompañando a veces el mensaje con información adicional, como la

dirección del posible atacante, el protocolo usado, etc. Muchas veces, el

contenido de estas alarmas puede ser configurado. Otra de las posibles

formas de recibir respuestas pasivas es a través del correo electrónico o

mensajes a un teléfono móvil. Algunos sistemas de detección de intrusiones

comerciales están integrados con mecanismos de gestión de redes [2][4].

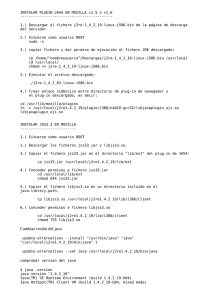

En la Figura 1.2 se muestra la clasificación de los IDS de acuerdo a las fuentes de

información, las técnicas de análisis y las estrategias de respuesta que implementan,

todas ellas descritas anteriormente

Figura 1.2. Clasificación de los IDS [2].

1.2.2.4 Capacidades de generación de reportes y archivado.

Muchos de los IDS comerciales, proveen capacidades para generar reportes y otros

documentos de información detallada. Algunos pueden dar reportes de los eventos del

sistema e intrusiones detectadas sobre un periodo particular (por ejemplo una semana

o un mes). Algunos proveen estadísticas o logs generados por el IDS en formatos

apropiados para la inclusión en un sistema de bases de datos [1][7].

1.2.2.5 Estrategia de Control.

Estrategia de control se refiere a como los elementos de un IDS están controlados, y

además, como la entrada y la salida del IDS es administrada [1][7].

•

Centralizada: Bajo estrategias de control centralizadas, toda la monitorización,

detección y los reportes son controlados directamente desde una ubicación

central.

7

Capitulo 1. Estado del arte.

•

Parcialmente distribuida: La monitorización y la detección son controladas

desde un nodo de control local, con reportes jerárquicos a una o más

ubicaciones centrales.

•

Totalmente distribuida: La monitorización y la detección se hacen usando una

aproximación basada en agentes, donde las decisiones de respuesta se toman

en el lugar de análisis.

1.2.2.6 Tiempo de análisis.

Es el tiempo que pasa entre los eventos que son monitorizados y el momento que se

realiza el análisis de dichos eventos.

•

Basado en Intervalos (Modo Batch): El flujo de información desde los puntos de

monitorización a los motores de análisis no es continuo; la información es

manejada de una manera similar a los esquemas de comunicación

“almacenamiento y envío”. Muchos de los primeros IDS basados en host

usaban este esquema de tiempo, ya que confiaban en los registros de auditoria

del sistema operativo, los cuales eran generados como archivos. Los IDS

basados en intervalos no pueden desempeñar respuestas activas [2].

•

Tiempo real (Continuos): Operan con alimentación de información continua

desde las fuentes de información. Este es el esquema de tiempo predominante

para los IDS basados en red, los cuales consumen información desde los flujos

de tráfico de red. El término tiempo real es usado en el control de procesos.

Esto significa que la detección desempeñada por un IDS de tiempo real

produce resultados lo suficientemente rápido como para permitir al IDS tomar

acciones que afecten el progreso del ataque detectado [2].

1.2.2 Métodos de detección de anomalías.

Los detectores de anomalías identifican comportamiento inusual o anormal

(anomalías) en un host o una red. Funcionan sobre la suposición de que los ataques

son diferentes de la actividad normal (legítima) y pueden por lo tanto ser detectados

por sistemas que identifican estas diferencias. Los detectores de anomalías

construyen perfiles representando el comportamiento normal de los usuarios, hosts, o

conexiones de red. Estos perfiles son construidos de datos históricos recolectados

sobre un período normal de operación. Posteriormente, los detectores recogen datos

de eventos y usan una variedad de medidas para determinar cuando las actividades

monitoreadas se desvían de lo normal.

Las medidas y técnicas usadas en la detección de anomalías incluyen:

•

Detección de umbral [4]. Este sistema es conocido también como detección de

umbral y disparador (threshold and trigger). En este caso, se cuenta el número

de veces que ocurren los elementos que forman los perfiles de cada usuario, y

se comparan estos datos con valores de umbral (algún nivel establecido como

permisible).

8

Capitulo 1. Estado del arte.

•

Medidas estadísticas [4]. Los sistemas estadísticos pueden ser de tipo

paramétrico o no paramétrico. Los primeros son aquellos cuyas distribuciones

son conocidas de antemano, para encajar en un patrón particular. Por ejemplo,

en las primeras versiones de IDES, la distribución utilizada era la Gaussiana o

normal. La mayoría de las primeras soluciones basadas en medidas

estadísticas utilizaban aproximaciones de tipo paramétrico. Los enfoques

estadísticos no paramétricos, por tanto, trabajan con perfiles de

comportamiento que no se basan en distribuciones preestablecidas, en cambio

son “aprendidas” de un conjunto de valores históricos, observados sobre el

tiempo.

•

Medidas basadas en reglas [4]. Son similares a las medidas estadísticas no

paramétricas, en que los datos observados definen el uso de patrones

aceptable, pero difiere en que esos patrones son especificados como reglas,

no como cantidades numéricas.

Otras medidas utilizadas para este propósito son las redes neuronales, algoritmos

genéticos y modelos de sistemas inmunes, solo las dos primeras métricas son usadas

en los IDS actuales. Desafortunadamente, los detectores de anomalías y los IDS

basados en ellos producen frecuentemente un gran número de falsas alarmas, ya que

los patrones normales de comportamiento de usuario y sistema pueden variar

ampliamente. A pesar de este defecto, la detección de anomalías se hace valida

porque son capaces de detectar nuevas formas de ataques, a diferencia de los IDS

basados en firmas que dependen de encontrar patrones de ataques pasados.

1.2.2.1 Métodos detección de anomalías alternativas.

Aparte de los métodos de detección antes mencionados, han ido apareciendo nuevas

soluciones, aplicables a la detección de usos indebidos o a la detección de anomalías,

las posibilidades en el campo de la detección son enormes. Cualquier sistema

relacionado con técnicas de aprendizaje, reducción de datos, o toma de decisiones se

puede aplicar de algún modo a la detección de intrusiones. Estas técnicas son

utilizadas en conjunción con otras más tradicionales, para refinar los procesos de

detección.

•

Sistema inmune: Consiste en aprovechar las similitudes existentes entre el

sistema inmune del organismo y la detección de intrusiones, basadas en la

identificación de lo que es propio al sistema y lo ajeno al mismo. El sistema es

capaz de reconocer comportamientos extraños al organismo (antígenos). Los

antígenos, en el contexto de un sistema computacional con usuarios y

comportamientos individuales; estas técnicas no deberían utilizarse de forma

única, sin el apoyo de algún otro mecanismo de detección complementario.

Algunos ataques, tales como los de condición de carrera, enmascaramiento, o

violaciones de políticas de sistema no hacen uso de procesos privilegiados, por

lo que no son detectados por este enfoque [2].

•

Genética: Los algoritmos genéticos también son de gran utilidad en la

detección de intrusiones, son un método de análisis de datos avanzado, un

algoritmo genético es una búsqueda basada en la mecánica de la selección

natural y de la genética natural. Combina la supervivencia del más apto entre

estructuras de secuencias con un intercambio de información estructurado,

aunque aleatorio, para constituir así un algoritmo de búsqueda que tenga algo

9

Capitulo 1. Estado del arte.

de las genialidades de las búsquedas humanas. Cada solución será

representada a través de una cadena de 0s y de 1s o cromosomas que se

verán entonces sometidos a una imitación de la evolución de las especies:

mutaciones y reproducción por combinación. Como se favorece la

supervivencia de los más "aptos" (las soluciones más correctas), se provoca la

aparición de híbridos cada vez mejores que sus padres. Al despejar los

elementos más aptos, se garantiza que las generaciones sucesivas estarán

cada vez más adaptadas a la resolución del problema. Para utilizar algoritmos

genéticos en la detección de intrusiones, los desarrolladores han definido

vectores de hipótesis para los datos de eventos, donde los vectores pueden

indicar si ha habido una intrusión o no. Entonces, la hipótesis se somete a

prueba para determinar si es válida. Con los resultados de la prueba, se

desarrolla una versión mejorada (evolucionada) de la hipótesis. Este proceso

se repite hasta encontrar una solución [2].

•

Minería de datos (Data mining): Según apuntan algunos, la minería de datos es

el sucesor de la estadística clásica. Ambos llevan al mismo fin, el cual es

construir modelos compactos y comprensibles que relacionen la descripción de

una simulación y un resultado relacionado con dicha descripción. Su diferencia

reside en que las técnicas de minería de datos construyen su modelo de forma

automática, mientras que las técnicas estadísticas clásicas deben ser

manejadas por un profesional. La detección de intrusiones que utiliza técnicas

de minería de datos es similar a la basada en reglas. Intenta descubrir patrones

fiables de características de sistema que puedan definir pautas de

comportamiento de sistema y usuario. Estos conjuntos de características de

sistema son procesados mediante métodos de inducción por motores de

detección que identifican tanto anomalías como usos indebidos. La minería de

datos extrae modelos a partir de grandes cantidades de información. Tiene la

peculiaridad de encontrar relaciones ente los datos que serían más difíciles de

detectar mediante otros métodos de análisis. Entre los algoritmos disponibles

para aplicar la minería de datos sobre datos de auditoría predominan tres:

clasificación, análisis de enlace, y análisis de secuencia.

Clasificación: Asigna los datos a una serie de categorías predefinidas. Los

algoritmos de clasificación determinan clasificadores, tales como árboles de

decisión o reglas. En la detección de intrusiones, los clasificadores deciden si

los datos de auditoría pertenecen a una categoría normal o anómala.

Análisis de enlace: Identifica las relaciones y correlaciones entre los campos en

el cuerpo de los datos. Un algoritmo de análisis de enlace óptimo reconoce el

conjunto de características de sistema más adecuado para revelar intrusiones.

Análisis de secuencia: Crea patrones de secuencias. Estos algoritmos pueden

identificar aquellos eventos que suelen ocurrir juntos, y proporcionar medidas

estadísticas de tiempo para mejorar la detección de intrusiones. Estas medidas

ayudan en la detección de ataques basados en denegación de servicio.

Una de las ventajas de la minería de datos es que mejoran el rendimiento, la

manejabilidad y reducen el tiempo de trabajo, además de su rapidez, también

son considerados por su sencillez. Estas técnicas permiten trabajar con

importantes cantidades de información sin problemas [2][4].

10

Capitulo 1. Estado del arte.

•

Detección basada en agentes: Los agentes son aplicaciones de software que

realizan funciones de monitorización en máquinas. Funcionan de forma

autónoma, es decir, son sólo controlados por el sistema operativo, no por otros

procesos. Los agentes están siempre en funcionamiento, siendo posible la

comunicación y cooperación entre ellos si es necesario. El grado de

complejidad de los agentes es variable. Pueden realizar tareas sencillas como

registrar el número de ocasiones en que un usuario entra al sistema, o más

complejas como la búsqueda de evidencias de ciertos ataques, de acuerdo con

determinados parámetros. Además, tienen la capacidad de responder de forma

muy precisa ante posibles intrusiones, por ejemplo, modificando prioridades de

procesos y de acuerdo a sus características, los agentes se pueden utilizar

tanto en detección de anomalías como de usos indebidos.

Como estos agentes se pueden comunicar entre sí, pueden realizar de forma

individual tareas simples, de forma que la tarea conjunta sea más compleja, sin

embargo, este sistema también tiene sus desventajas, si un monitor falla, los

datos enviados por los transmisores-receptores conectados a él, dejarán de

llegar[2][4][7].

•

Sistemas trampa (Honeypot): En vez de repeler las acciones de los atacantes,

utilizan técnicas para monitorizarlas y registrarlas, para así aprender de ellos,

un honeypot no es un sistema de detección de intrusiones, pero puede ayudar

a mejorar sus métodos de detección y aportar nuevos patrones de ataque. Esta

diseñado para engañar a los intrusos, poder estudiar sus actividades, y así

aprender de sus métodos. Se basa en la idea de conocer al enemigo para

poder combatirlo, los sistemas están diseñados para imitar el comportamiento

de aquellos sistemas que puedan ser de interés para un intruso, comúnmente,

poseen mecanismos de protección para que un atacante con éxito no pueda

acceder a la totalidad de la red [2][4].

•

Verificador de integridad de archivos: Un verificador de integridad de ficheros

es una herramienta utilizada por sistemas de detección de intrusiones,

normalmente los basados en máquina, para mejorar sus capacidades. Aplican

funciones resumen, u otros métodos de cifrado robustos, a ficheros críticos de

sistema, comparando los resultados con una base de datos de referencia, y

comunicando los posibles cambios o diferencias.

Hay varias razones por las que utilizar este tipo de herramientas para detectar

intrusiones. Un atacante puede alterar o eliminar ficheros para no dejar

evidencias de su actividad. Además, puede querer instalar algún troyano que le

permita obtener el control de la máquina. O incluso puede dejar una puerta

trasera que le deje volver a entrar en el sistema. Los verificadores de integridad

de ficheros no sólo pueden servir para detectar intrusiones a través de los

cambios encontrados en ficheros. También son de gran ayuda durante un

análisis forense, facilitando la identificación del ataque o método utilizado [8].

Además, ayudan a devolver a la normalidad un sistema, optimizando el

proceso de restauración [2][4][7].

En la Figura 1.3 se presentan las estrategias de análisis de detección de anomalías y

usos indebidos, además de la clasificación de las técnicas implementadas, esto

representa el estado actual de los sistemas de identificación de intrusos.

11

Capitulo 1. Estado del arte.

Figura 1.3. Estado de arte de los IDS.

1.3. Situación actual de los sistemas IDS.

A pesar de todos los avances realizados, estos sistemas no tienen el nivel de madurez

deseado. La mayoría comparte una serie de aspectos pendientes de ser mejorados;

sus principales puntos débiles y necesidades podrían ser descritos en los siguientes

aspectos:

Falsos positivos. Son aquellas alarmas que emite el detector cuando identifica

erróneamente un ataque o intrusión. El problema llega cuando el número de este tipo

de alarmas es inaceptablemente alto. Este inconveniente se agrava con los falsos

negativos, en los que el detector no reconoce un ataque cuando ha ocurrido [2].

Heurística. Este tipo de detectores contiene una base de datos con patrones de

ataques que comparan con la actividad que analizan. Un ataque conocido, modificado

ligeramente, puede ser totalmente indetectable por un detector de este tipo. La

adopción de técnicas heurísticas, tal como han hecho los fabricantes de antivirus, es

sólo una de las medidas que utilizarán los IDS en el futuro para corregir esta situación

[2].

Estandarización. Los productos de detección de intrusiones actuales no utilizan ningún

estándar en diversos aspectos de su metodología. La adopción de estándares no sólo

solucionaría problemas de compatibilidad y entendimiento entre los productos

existentes; sino que permitiría a las empresas que se dedican al desarrollo de estos

productos afrontar de forma conjunta un problema común [2].

Algunos de los aspectos en los que sería aplicable un estándar son: un protocolo de

comunicación, un lenguaje genérico para la detección de alarmas, o una definición de

un conjunto de reglas para personalizar el motor de detección. Hay algunos

organismos que han dedicado importantes esfuerzos en el ámbito de la

12

Capitulo 1. Estado del arte.

estandarización y normalización de los IDSs, pero muchos de los fabricantes de

detectores de intrusiones prefieren patentar sus propias soluciones antes que adoptar

un estándar [7].

Encriptación. Compartir el mismo medio físico para establecer diferentes

comunicaciones obliga a utilizar algún tipo de algoritmo de cifrado para proteger la