tópico de graduación

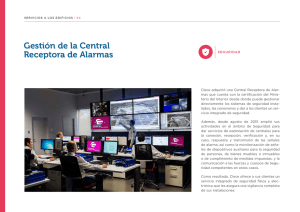

Anuncio