Un virus informático es un malware que tiene por

Anuncio

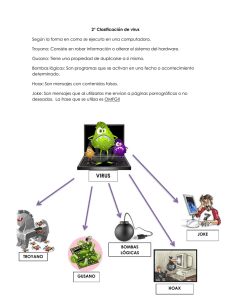

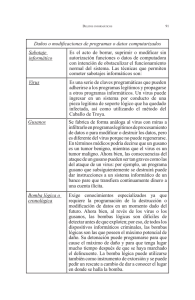

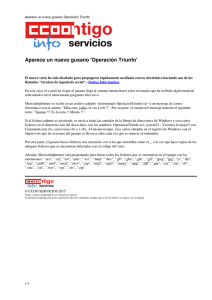

Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al del programa infectado y se graba en disco, con lo cual el proceso de replicado se completa. Historia Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más “benignos”, que solo se caracterizan por ser molestos. Los virus informáticos tienen, básicamente, la función de propagarse, no se replican a sí mismos por que no tienen esa facultad como el gusano informático, depende de un software para propagarse, son muy dañinos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil. El funcionamiento de un virus informático es conceptualmente simple. El primer virus que atacó a una máquina IBM Serie 360 (y reconocido como tal), fue llamado Creeper, creado en 1972 por Robert Frankie Morrillo. Este programa emitía periódicamente en la pantalla el mensaje: “I’m a creeper… catch me if you can!” (soy una enredadera, agárrenme si pueden). Para eliminar este problema se creó el primer programa antivirus denominado Reaper (segadora). Sin embargo, el término virus no se adoptaría hasta 1984, pero éstos ya existían desde antes. Sus inicios fueron en los laboratorios de Bell Computers. Cuatro programadores (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) desarrollaron un juego llamado Star Wars, el cual consistía en ocupar toda la memoria RAM del equipo contrario en el menor tiempo posible. Después de 1984, los virus han tenido una gran expansión, desde los que atacan los sectores de arranque de disquetes hasta los que se adjuntan en un correo electrónico Empecemos explicando como prevenir los virus es muy sencillo no hay que comprarse antivirus de 3.000.000.000.000 $ no con el mismo avast free antivirus sirve es gratis sirve es muy simple solo hay que revisar los archivos descarg0ados y si hay algun archivo que no encaja se elimina todo tambien vale para gusanos y troyanos pero eso es mas complicado de borrar. Qué es un gusano Qué es un troyano informático Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar. Un troyano informático, caballo de Troya o Trojan Horse está tan lleno de artimañas como lo estaba el mitológico caballo de Troya del que se ha tomado el nombre. A primera vista el troyano parece ser un programa útil, pero en realidad hará daño una vez instalado o ejecutado en tu ordenador. Los que reciben un troyano normalmente son engañados a abrirlos porque creen que han recibido un programa legítimo o archivos de procedencia segura. Cuando se activa un troyano en tu ordenador, los resultados pueden variar. Algunos troyanos se diseñan para ser más molestos que malévolos (como cambiar tu escritorio agregando iconos de escritorio activos tontos), mientras que otros pueden causar daño serio, suprimiendo archivos y destruyendo información de tu sistema. También se conoce a los troyanos por crear puertas traseras o backdoors en tu ordenador permitiendo el acceso de usuarios malévolo a tu sistema, accediendo a tu información confidencial o personal. A diferencia de los virus y gusanos, los troyanos ni se auto replican ni se reproducen infectando otros archivos. los troyanos son muy difíciles de eliminar sin que el antivirus los detecte y ay que tener mucho cuidado existen unos tipos de troyanos que se expanden a todos los archivos sobre todo los ocultos Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente. Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder. En ataques de gusano recientes, como el del gusano Blaster Worm, el gusano está diseñado para hacer un túnel en tu sistema y permitir que usuarios malévolos controlen remotamente tu ordenador. Nueva variante del Mydoom (identificada como Win32/Mydoom.R o NewHeur_PE por NOD32 ), está recomprimida con MEW y se envía masivamente por correo electrónico utilizando su propio motor SMTP. El remitente es siempre falso. > CARACTERISTICAS Existe una posible infección cuando está presente alguno de los siguientes archivos en el sistema: c:\windows\java.exe c:\windows\services.exe Análisis: El gusano es un archivo de 28,832 bytes o 25,771 bytes. Puede llegar en un mensaje como el siguiente: Dear user of [dominio], We have received reports that your account was used to send a large amount of unsolicited email messages during the last week. Obviously, your computer had been compromised by a recent virus and now contains a trojaned proxy server. We recommend you to follow our instructions in the attachment file in order to keep your computer safe. Have a nice day, [dominio] support team. Asunto: [uno de los siguientes] Ejemplo 2: - click me baby, one more time - delivery failed - Delivery reports about your e-mail - error - hello - hi error - Mail System Error - Returned Mail - Message could not be delivered - report - Returned mail: Data format error - Returned mail: see transcript for details - say helo to my litl friend - status - test - The original message was included as attachment - The/Your m/Message could not be delivered The message was undeliverable due to the following reasons: Texto del mensaje: Ejemplo 3: El texto del mensaje es creado con varios componentes seleccionados al azar por el gusano: Your message could not be delivered within [número al azar] days: Host [servidor] is not responding. The following recipients could not receive this message: Ejemplo 1: Your message could not be delivered because the destination server was unreachable within the allowed queue period. The amount of time a message is queued before it is returned depends on local configura-tion parameters. Most likely there is a network problem that prevented delivery, but it is also possible that the computer is turned off, or does not have a mail system running right now. <[dirección]> Please reply to postmaster@[dominio] if you feel this message to be in error. The original message was received at [hora] from [dominio] ----- The following addresses had permanent fatal errors ----<[dirección]> ----- Transcript of session follows ----... while talking to host [dominio]: >>> MAIL From:[dirección] <<< 50$d Refused unknown 554 <[dirección]>... Mail quota exceeded 554 <[dirección]>... Service unavailable Session aborted, reason: lost connection <<< 550 MAILBOX NOT FOUND User unknown The original message was included as attachment Ejemplo 4: Your message could not be delivered Datos adjuntos: [nombre]+[extensión] Donde [extensión] es una de las siguientes: .bat .cmd .com .exe .pif .scr .zip Y [nombre] es una parte o toda la dirección de correo a la que se envía, o una de las siguientes palabras: attachment document file instruction letter mail message readme text transcript Ejemplos: Si la dirección es "juan@micorreo.com" el adjunto puede ser alguno de los siguientes: - juan@micorreo.zip - micorreo.com - juan@micorreo.com Cuando se ejecuta, crea los siguientes archivos en el sistema infectado: c:\windows\java.exe c:\windows\services.exe De acuerdo a la versión del sistema operativo, las carpetas "c:\windows" y "c:\windows\system32" pueden variar ("c:\winnt", "c:\winnt\system32", "c:\windows\system"). Modifica o crea las siguientes entradas en el registro: HKLM\SOFTWARE\Microsoft\Windo ws\CurrentVersion\Run JavaVM = c:\windows\java.exe Services = c:\windows\services.exe HKCU\Software\Microsoft\Daemon HKLM\SOFTWARE\Microsoft\Daemo n Acciones: El gusano busca direcciones de correo en la máquina infectada y se envía en forma masiva a todas ellas, utilizando su propio motor SMTP (Simple Mail Transfer Protocol), por lo que no depende del cliente de correo instalado. Las direcciones del remitente son siempre falsas, de modo que los mensajes pueden parecer ser enviados por cualquier persona, que ni siquiera podría estar infectada. Para propagarse, el gusano extrae direcciones de correo de archivos con las siguientes extensiones en el equipo infectado: .adb .asp .dbx .ht* .ph* .pl* .sht* .tbb .tx* .wab Esto incluye las bases de mensajes del Outlook y la libreta de direcciones. Adicionalmente, el gusano realiza consultas a máquinas de búsqueda en Internet, utilizando los nombres de dominios de las direcciones encontradas en las máquinas infectadas, y luego examina los resultados para extraer nuevas direcciones. El gusano utiliza las siguientes máquinas de búsqueda, en un porcentaje diferente en cada caso: www.google.com search.lycos.com search.yahoo.com www.altavista.com También intenta copiarse en aquellas carpetas cuyos nombres contengan algunos de estos textos: userprofile yahoo.com El componente SERVICES.EXE, es un troyano que actúa como un servidor de puerta trasera (backdoor), el cuál permite el acceso remoto a usuarios no autorizados, comprometiendo la seguridad de la computadora infectada. Una vez en memoria, intenta conectarse con otros sistemas infectados, probando direcciones al azar por el puerto 1034. INSTRUCCIONES PARA > ELIMINARLO 1. Desactive la restauración automática en Windows XP/ME. 2. Ejecute un antivirus actualizado y elimine los archivos infectados. 3. Desde Inicio, Ejecutar, escriba REGEDIT y pulse Enter para acceder al Registro del sistema. 4. Elimine bajo la columna "Nombre", las entradas "JavaVM" y "Services", en la siguiente clave del registro: HKLM\SOFTWARE\Microsoft \Windows\CurrentVersion\Run 5. Elimine la carpeta "Daemon" en las siguientes claves del registro: HKEY_CURRENT_USER\Software\ Microsoft\Daemon HKEY_LOCAL_MACHINE\SOFTW ARE\Microsoft\Daemon 6. Cierre el editor del registro. 7. Reinicie el equipo y ejecute un antivirus actualizado para eliminar toda presencia del gusano.