8. HIDS Snort en Ubuntu

Anuncio

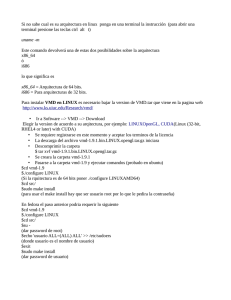

Tema 7 de Seguridad Actividad 8 HIDS Snort en Linux Primero, nos descargamos Snort a través de estos comandos: wget https://www.snort.org/downloads/snort/daq-2.0.4.tar.gz wget https://www.snort.org/downloads/snort/snort-2.9.7.0.tar.gz sudo apt-get install flex bison tar xvfz daq-2.0.4.tar.gz cd daq-2.0.4 ./configure make make install Ahora nos vamos al directorio anterior donde hemos descargado el segundo paquete, y ejecutamos: sudo apt-get install libpcap-dev sudo apt-get install libpcre3-dev sudo apt-get install libdumbnet-dev sudo apt-get install zlibc sudo apt-get install zlib1g-dev tar xvfz snort-2.9.7.0.tar.gz cd snort-2.9.7.0 ./configure --enable-sourcefire make make install Ahora descargamos las reglas para detectar amenazas: wget https://www.snort.org/downloads/community/community-rules.tar.gz tar xvfz community.tar.gz -C /etc/snort/rules Para usar Snort en Linux se utilizan los siguientes comandos: -v: Muestra en pantalla la dirección IP y las cabeceras TCP/UDP/ICMP. Pone snort en modo sniffer. -l: Sirve para especificar el directorio donde se almacenarán los ficheros de log generados por snort. -c: Se utiliza para especificar el directorio del archivo de configuración snort.conf -d: Incluye todas las cabeceras de la capa de red (TCP, UPD e ICMP) -e: Incluye las caberas de la capa de enlace. -i: Indica la interfaz donde se obtienen los datos.