estudio sobre la tecnología carrier ethernet para la

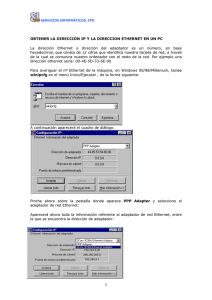

Anuncio