Windows. NT

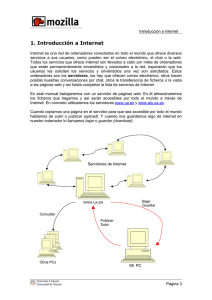

Anuncio