Informe_Final

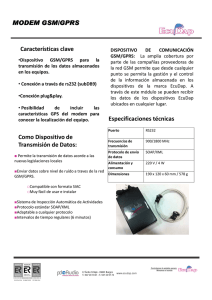

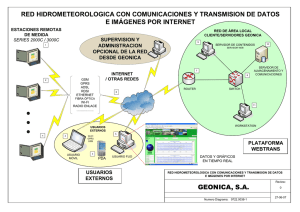

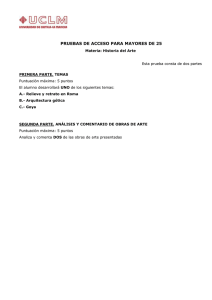

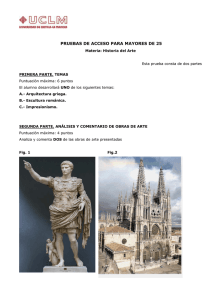

Anuncio