39 KB

Anuncio

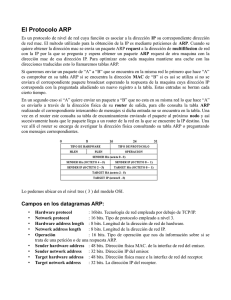

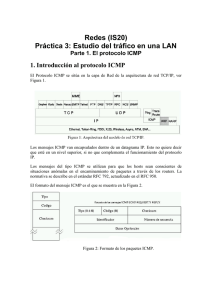

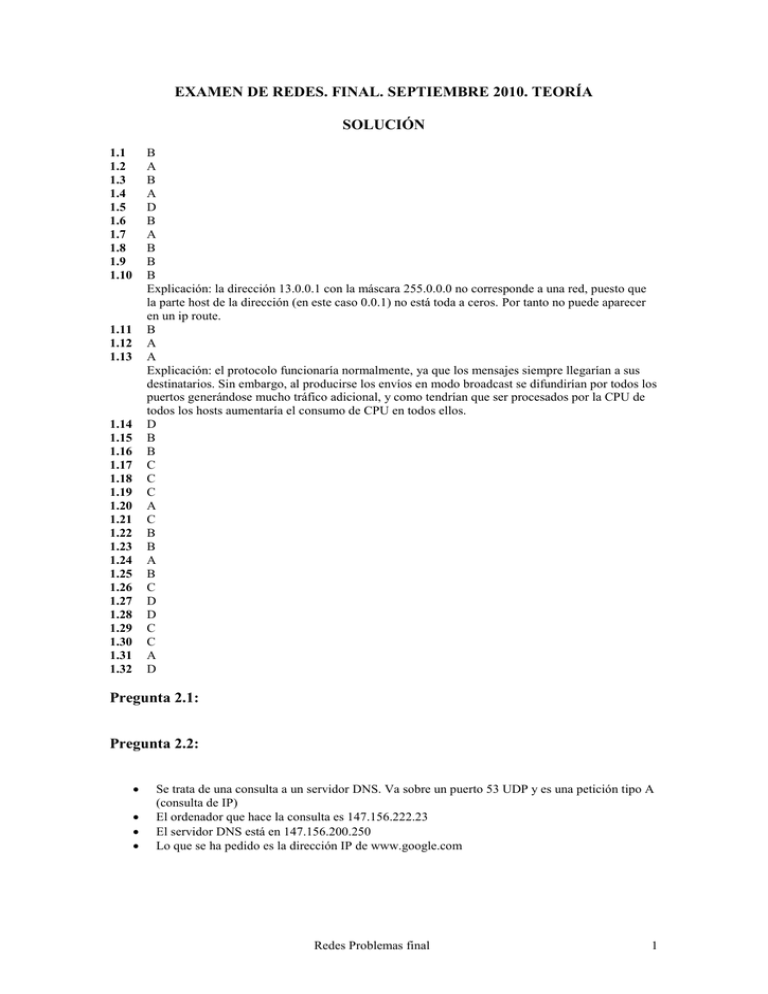

EXAMEN DE REDES. FINAL. SEPTIEMBRE 2010. TEORÍA SOLUCIÓN 1.1 1.2 1.3 1.4 1.5 1.6 1.7 1.8 1.9 1.10 B A B A D B A B B B Explicación: la dirección 13.0.0.1 con la máscara 255.0.0.0 no corresponde a una red, puesto que la parte host de la dirección (en este caso 0.0.1) no está toda a ceros. Por tanto no puede aparecer en un ip route. B A A Explicación: el protocolo funcionaría normalmente, ya que los mensajes siempre llegarían a sus destinatarios. Sin embargo, al producirse los envíos en modo broadcast se difundirían por todos los puertos generándose mucho tráfico adicional, y como tendrían que ser procesados por la CPU de todos los hosts aumentaría el consumo de CPU en todos ellos. D B B C C C A C B B A B C D D C C A D 1.11 1.12 1.13 1.14 1.15 1.16 1.17 1.18 1.19 1.20 1.21 1.22 1.23 1.24 1.25 1.26 1.27 1.28 1.29 1.30 1.31 1.32 Pregunta 2.1: Pregunta 2.2: Se trata de una consulta a un servidor DNS. Va sobre un puerto 53 UDP y es una petición tipo A (consulta de IP) El ordenador que hace la consulta es 147.156.222.23 El servidor DNS está en 147.156.200.250 Lo que se ha pedido es la dirección IP de www.google.com Redes Problemas final 1 EXAMEN DE REDES. FINAL. SEPTIEMBRE 2010. LABORATORIO SOLUCIÓN L.1-1 C L.1-2 C L.1-3 B L.1-4 B L.1-5 C L.1-6 B L.1-7 A L.1-8 B L.1-9 D L.1-10 B L.1-11 A L.1-12 B L.1-13 C L.1-14 C L.1-15 D Pregunta L 2.1: La conexión del puerto 5 con el 6 comunicaría las dos VLANs existentes, pares y nones, propagando el tráfico broadcast de ambas VLANs, es decir los mensajes ARP Request. Sin embargo puesto que los ordenadores de ambas VLANs ya tenían direcciones IP de dos redes IP diferentes esta propagación no tiene ninguna utilidad práctica, más allá de crear un poco de tráfico en la red y carga en los hosts. Al haber configurado los hosts S1 y S2 con una dirección e router inexistente cualquier intetno de estos hosts de enviar un paquete a cualquier destino que no esté en su misma red IP fallará. Así pues S1 solo podrá comunicar con N1 y S2 solo con N2. Sin embargo en sentido contrario la comunicación discurrirá normalmente, por ejemplo N1 podrá enviar tráfico a S2 y N2 a S1 ya que su router por defecto sí que existe. La mejor solución sería no haber hecho el puente entre los puertos 5 y 6 del conmutador sur y haber dejado a S1 y S2 el router por defecto inicial, RN. De esta forma se habría mantenido la comunicación en toda la maqueta. Pregunta L 2.2: El parámetro ‘per_source’ especifica el número máximo de conexiones permitidas desde una misma dirección IP. El parámetro ‘instances’ especifica el número máximo de conexiones permitidas en total. En este caso el número de conexiones totales quedaría limitado a 5 como máximo, tanto si provienen de la misma como si provienen de diferentes direcciones IP. Redes Problemas final 2 EXAMEN DE REDES. FINAL. SEPTIEMBRE 2010. PROBLEMAS SOLUCIÓN Problema 1: Con un MSS de 536 bytes el paquete IP será de 536+40 =576 bytes. Por su parte los paquetes de ACK son siempre de 40 bytes (la cabecera IP más la cabecera TCP, sin datos). Por cada dos paquetes que recibe el TCP cliente envía un ACK, lo cual da un ratio descendente/ascendente de 1152/40 = 28,8. Si tenemos un caudal descendente de 10240 Kb/s el cuadal ascendente mínimo necesario será de: 10240 Kb/s / 28,8 = 356 Kb/s Para un MSS de 1460 bytes el resultado sería: Tamaño del paquete IP: 1460+40 = 1500 bytes Ratio descendente/ascendente: 3000 / 40 = 75 Caudal ascendente: 10240 Kb/s / 75 = 137 Kb/s Problema 2: Posible Solución (no es la única): Debería aplicarse un sistema de criptografía pública. La privada queda descartada ante la imposibilidad de almacenar las claves de cada vehículo con los que me cruzo además de que generaría otros problemas de seguridad. Sería necesario que cada vez que se fabrique un vehículo generar una nueva clave privada que se instalaría a bordo del vehículo. Además de tener una organización centralizada que guarde un certificado en cada vehículo con la clave pública del vehículo. El certificado vendría firmando por la autoridad de certificación Cada vez que ese vehículo comunique a otro enviará los datos que quiera informar firmados con su clave privada y su certificado digital (que le ha pasado la autoridad) El vehículo que recibe los datos comprueba el certificado digital que va correctamente firmado por la autoridad y ya con la clave pública del vehículo que le ha enviado la información es capaz de descifrar la información que ha recibido. En un posible futuro los vehículos se comunicarán entre sí. Así mi coche podrá recibir información del vehículo precedente cuando éste haya pisado el freno o cuando vaya a realizar una determinada maniobra. También podrá recibir información del vehículo con el que me cruzo informándome que de donde viene se ha encontrado con una congestión. Para poder llevar a cabo todo esto será necesario establecer alguna seguridad en la arquitectura general del sistema y las comunicaciones entre vehículos. Si no es así alguien con un ordenador portátil situado en la orilla de la carretera o en un coche podría estar informando incorrectamente a todos los vehículos cercanos. Describe una arquitectura de seguridad general para todo este sistema. ¿Qué instalarías en los coches?¿Qué debería enviar cada coche en cada comunicación para evitar problemas de seguridad? Redes Problemas final 3 Problema 3: El proceso completo de pregunta-respuesta originado por el envío de un ICMP Echo Request entre dos hosts que se encuentran separados por un router es el siguiente: 1. 2. 3. 4. 5. 6. 7. 8. Host emisor (A) envía ARP Request buscando a su router (R) (envío broadcast) Router (R) responde con ARP Reply a host emisor (A) (envío unicast) Host emisor (A) envía ICMP Echo Request a router (R) (envío unicast) Router (R) envía ARP Request buscando a host de destino (B) (envío broadcast) Host de destino (B) responde con ARP Reply a router (R) (envío unicast) Router (R) envía ICMP Echo Request a host de destino (B) (envío unicast) Host de destino (B) responde con ICMP Echo Reply a router (R) (envío unicast) Router (R) envía ICMP Echo Reply a host emisor (A) (envío unicast) Si el ping funciona es porque el router tiene configuradas sus dos interfaces con las direcciones del router por defecto de A y B, 90.0.0.1 y 90.0.1.1. Pero no sabemos si 90.0.0.1 es E0 y 90.0.1.1. E1, o a la inversa. Puesto que hay una conexión directa entre el hub y el switch cualquiera de las dos posibilidades funcionaría. La clave para averiguarlo nos la da el hecho de que C haya capturado ocho paquetes, es decir todos. Si E0 tuviera la dirección 90.0.0.1 y E1 la 90.0.1.1 entonces C no habría capturado los paquetes 5, 6 y 7, que son envíos unicast y no habrían llegado al hub. En cambio si E0 fuera la dirección 90.0.1.1 y E1 la 90.0.0.1, es decir, si las interfaces del router estuvieran ‘cambiadas’, entonces los paquetes se verían obligados a pasar todos por el cable que une el hub con el switch, y consecuentemente serían todos capturados por C. Así pues la configuración que tenemos es: E0 C IP: 90.0.1.1/24 D E1 R IP: 90.0.0.1/24 A B IP: 90.0.0.3/24 Rtr.: 90.0.0.1 IP: 90.0.1.3/24 Rtr.: 90.0.1.1 Aunque en la figura hemos supuesto que las máscaras del router son /24, igual que las de los hosts, esto no lo podemos asegurar a partir de los datos del enunciado, ya que el ping habría funcionado igualmente con máscaras más largas, hasta /29 como máximo (que abarcaría del 90.0.01 al 90.0.0.6 como direcciones útiles). No podrían las máscaras ser de menos de 24 bits ya que en ese caso las dos redes se solaparían. Sabemos pues que las máscaras del router deben estar en el rango 24-29. Las tramas capturadas por C serán las siguientes: Num. Paq. 1 2 3 4 5 6 7 8 MAC origen A R (E1) A R(E0) B R (E0) B R(E1) MAC destino FF A R(E1) FF R(E0) B R(E0) A Ethertype ARP ARP IP ARP ARP IP IP IP Contenido paquete ARP Request ¿Quién es 90.0.0.1? ARP Reply: Soy yo (R (E1)) ICMP Echo Request a 90.0.1.3 ARP Request ¿Quién es 90.0.1.3? ARP Reply: Soy yo (B) ICMP Echo Request a 90.0.1.3 ICMP Echo Reply a 90.0.0.3 ICMP Echo Reply a 90.0.0.3 En cuanto a la captura en D tendríamos solo las dos tramas broadcast, ya que el switch filtra el resto: Num. Paq. MAC origen MAC destino Ethertype Contenido paquete 1 A FF ARP ARP Request ¿Quién es 90.0.0.1? 2 R(E0) FF ARP ARP Request ¿Quién es 90.0.1.3? Redes Problemas final 4