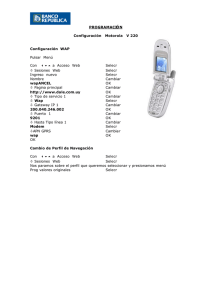

monitoreo remoto de un servidor

Anuncio