Redes Informáticas

Anuncio

REDES INFORMATICAS

Redes Informáticas

Centro de Capacitación EducArte – Versión BORRADOR 1/30

REDES INFORMATICAS

INDICE

INDICE .......................................................................................................................................................................... 2

Componentes de un PC .................................................................................................................................................. 3

SUBSISTEMA............................................................................................................................................................... 3

TARJETA DE RED (network interfase car.-nic) .......................................................................................................... 3

MODELOS MÁS COMUNES ...................................................................................................................................... 3

PARAMATROS DE RED BÁSICOS ........................................................................................................................... 4

SISTEMA DE NUMERACION .................................................................................................................................... 4

CONVERSIÓN A DECIMALES ................................................................................................................................. 4

MEDIDAS DE INFORMACIÓN .................................................................................................................................. 4

Redes.............................................................................................................................................................................. 5

Redes de datos .......................................................................................................................................................... 5

LAN .......................................................................................................................................................................... 5

WAN......................................................................................................................................................................... 5

Ancho de banda digital ............................................................................................................................................. 5

Diferencias en el A.d B. De los medios.......................................................................................................................... 5

Ancho de banda de las tecnologías WAN. ..................................................................................................................... 6

Tecnología

Ancho de banda Max ........................................................................................................................... 6

Acceso a Internet en Uruguay ........................................................................................................................................ 6

Modelo OSI.................................................................................................................................................................... 6

ENCAPSULAMIENTO ................................................................................................................................................. 7

Modelo TCP/IP .............................................................................................................................................................. 7

CAPAS DEL MODELO TCP/IP ................................................................................................................................... 7

DISPOSITIVOS LAN.................................................................................................................................................... 7

Topologías de red ........................................................................................................................................................... 7

1 -Topología se bus................................................................................................................................................... 7

TOPOLOGÍA LOGICA ................................................................................................................................................. 8

Topología de transmisión de TOKENS .................................................................................................................... 8

DISPOSITIVOS LAN BASICOS .................................................................................................................................. 8

SEÑALES DE RED ..................................................................................................................................................... 10

SITUACIÓN QUE PUEDEN OCURRIR CON UN BIT ............................................................................................ 11

Medios mas comunes ................................................................................................................................................... 12

CABLEADO ESTRUCTURADO ............................................................................................................................... 13

Colisiones y dominios de colisión ................................................................................................................................ 14

Capa II ......................................................................................................................................................................... 15

Capa III ........................................................................................................................................................................ 16

Erutamiento .................................................................................................................................................................. 17

Direcciones IP dentro del encabezado IP ..................................................................................................................... 17

Direcciones IP .............................................................................................................................................................. 18

Dirección IP como numeros decimales ........................................................................................................................ 19

Identificador de red ..................................................................................................................................................... 19

Principios básicos de la división en subredes. .............................................................................................................. 19

Clase A......................................................................................................................................................................... 19

Clase B ......................................................................................................................................................................... 19

Clase C ......................................................................................................................................................................... 20

Creación de una subred ........................................................................................................................................... 20

Protocolo de capa III ............................................................................................................................................... 21

Capa IV ........................................................................................................................................................................ 23

Capa de transporte ............................................................................................................................................. 23

TCP .............................................................................................................................................................................. 24

UDP ............................................................................................................................................................................. 24

FIREWALL ................................................................................................................................................................. 24

REDES PRIVADAS VIRTUALES (VPN).................................................................................................................. 25

SERVIDORES WEB ................................................................................................................................................... 25

Redes y Comunicación de datos................................................................................................................................... 25

ANSI/TIA/EIA-568-A (Alambrado de Telecomunicaciones para Edificios Comerciales) ......................................... 25

TIA/EIA 568-B.3 ......................................................................................................................................................... 25

Cables de fibra...................................................................................................................................... 25

Conectores de fibra .............................................................................................................................. 25

Propósito del Estándar EIA/TIA 568-A: ...................................................................................................................... 26

Campo del Estándar EIA/TIA 568-A ........................................................................................................................... 26

Subsistemas de la norma ANSI/TIA/EIA-568-A ......................................................................................................... 26

Estándar ANSI/TIA/EIA-569 de Rutas y Espacios de telecomunicaciones para Edificios Comerciales .................... 27

TIA/EIA-570-A............................................................................................................................................................ 29

ANSI/TIA/EIA 607 ...................................................................................................................................................... 30

Centro de Capacitación EducArte – Versión BORRADOR 2/30

REDES INFORMATICAS

Componentes de un PC

CPU

MEMORIAS

ALMACENAMIENTO

INTERFRACES

BUS

SUBSISTEMA

Placa de circuito impreso (PCB)

Microprocesador

Mem rom (epron)

Mam ram

Disco duro

Disketteras

Unidades ópticas

Pen drives

Unidades zr

Mather board

Tarjeta de videos

Tarjeta de sonido

Tarjeta de red

MODEM

Puerto paralelo

Puerto serial

Puerto usb

Puerto 1394 firewire

TARJETA DE RED (network interfase car.-nic)

Es una placa de circuito impreso (PCB) provea las capacidades de comunicación de red desde y hacia un PC. Se

denomina también adaptados Lan, se conecta en la placa madre utilizando una ranura de expansión isa o pci (en la

actualidad se incluye

en muchas cosas) y tiene un puerto de conexión de red (sí tiene mas de un tipo de

conexión un solo puerto se puede utilizar a la vez).

Se comunica con la red a través de una conexión serial y hacia el interior del PC en forma paralela.

Serial

A

B

1 solo BIT a la vez

Paralelo

A

B

Grupo de bits

Cada tarjeta para funcionar necesita contar con un IRQ, una dirección de ELS, y un bloqueo de MEM superior. En

los Sist. modernos la IRQ podría ser compartida con otro dispositivo pero no es recomendable.

MODELOS MÁS COMUNES

-Davicom 9102 (a-f)

-Realtek RTL 8029

8139

-Sis 900

-Vía VT6103

-Intel

-3 com.

Centro de Capacitación EducArte – Versión BORRADOR 3/30

REDES INFORMATICAS

PARAMATROS DE RED BÁSICOS

Dirección IP: Es un valor que identifica de forma individual a cada equipo dentro de una red. En Sist. Decimal se

expresa como 4 números cuyo valor esta entre 0 y 155, separados por puntos.

(xxx.yyy.zzz.nnn)

Mascara de subred: es un valor que permite la creación de subgrupos lógicos de equipos dentro de una red física. El

formato que adopta es el mismo de la dirección IP, pero utiliza una variedad de valores numéricos mas reducido

Ej: 255.0.0.0

255.255.256.252

Pureta de enlace (gateway): Es la dirección IP de equipo que permite a la red interna la salida hacia otras redes

(Internet)

Servidores DNS: son las direcciones de los equipos encargados de hacer la traducción de nombres de red a

direcciones IP. Se requieren básicamente para la correcta navegación en Internet. Existen servidores DNS públicos

que mantienen tablas actualizadas con las direcciones IP asignadas a los servidores existentes a Internet.

Un

ejemplo de ellos son los de Adinet

-200.40.30.245

-200.40.220.245

Grupo de trabajo: Sirve para organizar las redes en grupos no excluyentes que facilitan el acceso a los equipos

próximos.

SISTEMA DE NUMERACION

Sistema binario: Es un sistema de numeración digital de base 2 (todos los valores se codifican utilizando solo dos

dígitos (=, 0, 1)). La transferencia de datos en todos los sistemas de red se hace en forma binaria por lo cual la unidad

básica con la que vamos a trabajar es el BIT.

Sistema decimal: es el sistema de numeración que utilizamos en forma cotidiana. Tiene base 10 (para codificar

valores se usan los dígitos (0 al 9).

Para un PC no resulta un lenguaje natural por lo cual internamente los valores van a ser convertido siempre a binario

para ser procesados.

CONVERSIÓN A DECIMALES

543210

101001

1*2º= 1

0*21

0*22

1*23

0*24

1*25=32

i=0

(valor del bit, 2n)

1

8

32

41

i=n

n= indices

543210

101001

CONVERSIÓN DE DECIMAL A BINARIO

41%2=20 y resto 1

20%2=10 y resto 0

10%2=5 y resto 0

5%2=2 y resto 1

2%2=1 y resto 0

o sea 41 en binario es 101001

MEDIDAS DE INFORMACIÓN

1 bit

1 byte = 8 bit = 1 carácter

1 Kbyte= 1024 bytes

1 M byte=1024 k bytes

1 G byte = 1024 m bytes

1 Tera byte = 1024 G byte

Centro de Capacitación EducArte – Versión BORRADOR 4/30

REDES INFORMATICAS

1 Peta byte = 1024 tera byte

Redes

Es un sistema de objetivo interconectados. Las redes de datos interconectan medios informaticos y dispositivos de

Networking

Redes de datos

Surgieron como resultado de las aplicaciones informáticas creadas credas para las empresas. Al principio, las P.C

operaban de forma individual, lo cual resultaba poco eficiente a la hora de trasladar o compartir información.

A principio de los 80 hubo una expansión considerable de las infraestructuras de red. Si embargo esta expansión

resulto caóticas en varios sentidos, muchas tecnologías habían sido creadas con implementaciones especificas de

hardware y software. Las mismas no eran compatibles entre sí, complicando de esta manera la comunicación entre las

distintas redes.

Una de las primeras soluciones en esta materia fue la creación de estándares que dio lugar a la aparición de las redes

de área local (Lan). Las mismas tenían una limitación importante en cuanto al área que eran capaces de cubrir, por lo

que pronto no fueron suficientes para cubrir las crecientes necesidades de las empresas.

De esta manera se comenzaron a desarrollar las tecnologías para las redes de área metropolitanas (Wan).

Para facilitar su estudio vamos a dividir su estudio en categorías. Lan y Wan

LAN

Están diseñadas para: Operar dentro de un área geográfico limitado (500m como

máximo)

Permitir que varios usuarios accedan simultáneamente a los

medios con

un ancho de banda alto.

Proporcionar conectividad continua a los servicios locales

Conectar dispositivos físicamente adyacentes.

Obs. Los LAN están compuestos de: Computadoras, nic, medios de Nutworking, dispositivos de control de trafico y

periféricos. Permiten compartir de forma eficiente elementos como archivos, impresoras, y Tb. La comunicación

interna (sistema de mensajeria)

WAN

La función principal de estas redes es la interconexión de redes de tipo LAN. Gracias a esto las empresas pudieron

intercomunicar sucursales, comunicarse ente si, compartir información y recursos y tener acceso a Internet. Las

tecnologías desarrolladas para este topo de redes son las mismas disponibles para el acceso a Internet en la actualidad

Tecnologías WAN más comunes

MODEM

R D S I (red digital de Serv. Integrados, I S D N)

DSL O ADSL

TRAME RELAY

ATM

Series portadoras T1 y T3 (EEUU, canado) y E1 y E3 (Europa y América)

SONET (Red óptica sincrono)

Ancho de banda digital

El uso del termino de ancho de banda para descubrir las capacidades de una red es algo que las redes Lan y Wan

tienen en común.

Lo definimos como la medición de la cantidad de información que pueda fluir desde un lugar a otro de la red a un

tiempo determinado. Existen dos usos para el termino ancho de banda, uno hace referencia a las señales analógicas y

el otro a las digitales. En las comunicaciones de red todas las transferencias se hacen en forma digital por lo cual

vamos a usar el termino siempre en este sentido.

Dado que la unidad de tiempo básica utilizada a las magnitudes es el “S”, y la unidad básica de la información es el

BIT, la medida usada para el ancho de banda es el BIT/S (b/s-bps). Las magnitudes más frecuentes se basan en esa

unidad: kbps y mbps

Diferencias en el A.d B. De los medios

Le llamamos medio a la materia físico a través del cual fluyen las señales de red (cable, fibra óptica aire, etc.)

El ancho de bandas siempre tiene limitaciones. Los diferentes medios poseen distintas limitaciones (física en la

mayoría de las cosas) en cuanto al ancho de banda máximo disponible y en cuanto a la distancia máxima entre los

disp.

Medio

Ancho de banda max

Disancia max

Cable coaxil fino 50 (ohm)

10-100 Mbps

185m (metros)

Cable coaxil grueso 50

10-100 Mbps

500m

Por trenzado no blindado cat. 5

10 Mbps

100m

Por trenzado no blindad mejorado (5E)

100 Mbps

100m

Fibra óptica multimodo

100 Mbps

2000m

Fibra óptica monomodo

1000 Mbps

3000m

Inalámbricas

11-54 Mbps

aprox. 100m

Centro de Capacitación EducArte – Versión BORRADOR 5/30

REDES INFORMATICAS

Todas estas medidas son las utilizadas en redes Lan. Las tecnológicas Wan poseen ancho de banda normalmente mas

reducidos pero soportan distancias muy superiores de conexión.

Ancho de banda de las tecnologías WAN.

Tecnología

Ancho de banda Max

MODEM

RDSI

Frame Relay

T1

T3

E1

E3

STS-1

STS-3

STS-48

DSL/ADSL

56 Kbps

128 Kbps

56-1544 Kbps

1,544 Mbps

44,736 Mbps

2,048 Mbps

34,368 Mbps

51,840 Mbps

155,251 Mbps

2,488320 Gbps

64 Kbps en adelante

Acceso a Internet en Uruguay

La mayoría de los usuarios de Internet en nuestro país tienen acceso por teléfono y MODEM a Internet. La única

tecnología Wan de B.A que se comercializa es la ADSL. Solo dos empresas poseen salidas internacional (Dedicado

y AntelData.), mientras que el resto subcontratan a los servidores de estas companias.

Sistema

Ancho de banda

MODEM

56 Kbps

Antel Data (ADSL)

256 Kbps/64 Kbps

512 Kbps/128 Kbps

768 Kbps/192 Kbps

1024 Kbps/256 Kbps

Dedicado (ADSL)

128 Kbps/128 Kbps

256 Kbps/256 Kbps

Modelo OSI

Es un modelo teórico de referencia que sirve como base para la estructuración de los procesos de comunicación de

red. Si bien las tecnologías de red actuales no se ajustan fielmente al modelo están basadas en el mismo,

generalmente resumiendo o agrupando las estepas de comunicación.

La estructura organiza en 7 niveles (denominados capas) a los procesos de red:

7 Aplicación

Usuario

6 Presentación

5 Sección

4 Transporte

3 Red

2 Enlace de datos

1 Física

7 Aplicación: Es la copa del modelo más cercano al usuario. Su función es suministrar servicios de red a las

aplicaciones (elementos fuera del modelo. De todas las copas en lo único que no proporciona servicios a otra copa.

En particular establece la disponibilidad de los potenciales socios de comunicación, sincroniza y establece acuerdos

sobre los procesos de recuperación de errores y control de la integridad de los datos.

6- Presentación: Garantiza que la información de la copa 7 de u sistema pueda ser leida por su correspondiente en

otro sistema. De ser necesario traduce varios formatos a un formato común.

5- Sección: Establece, administra y finaliza las secciones entre 2 hosts que sé estan comunicando. Proporciona

servicios a la copa de presentación sincronizada tb. El intercambio de datos entre las copas 6 de los hosts.

Además ofrece pautas para la transferencia, para el tipo de servicio y un registro de excepciones acerca de las copas

superiores.

4- Transporte: Segmenta los datos originales en el hosts emisor u los re ensambla en un bluque de datos en el hosts

receptor. Es el vinculo entre los asuntos referentes a las aplicaciones y los referentes al transporte físico de los datos.

Es responsable de la confiabilidad del transporte entre 2 hosts. Para lo cual utiliza sistema de detección y

recuperación de errores.

3- Red: Es una copa compleja que proporciona conectividad y selección de ruta entre 2 hosts que pueden estar

ubicados en red geográficamente.distintos.

2- Enlace de datos: Proporciona el trafico de datos a través del enlace físico. Se ocupa del direccionamiento físico, la

topología de red, el acceso ala red, la notificación de errores, la entrega ordenada de tramas y el control de flujo.

Centro de Capacitación EducArte – Versión BORRADOR 6/30

REDES INFORMATICAS

1- Física: Define las especificaciones eléctricas, mecánicas de procedimiento y funcionales para activar, mantener y

desactivar el enlace físico entr los hosts. Entre otras causas fija los niveles de voltaje, la temporizacion de cambios de

voltaje, la vel. De los datos físicos, la distancia de la transmisión wan y los los conectores físicos.

ENCAPSULAMIENTO

Es el proceso por el cual se preparan los datos rodeándolos con la información de protocolo necesaria para que se

unan al transito de una red.

Etapas:

1- Creación de los datos (esto se hace a nivel software- capas 5, 6 y 7)

2- Empaquetar los datos para ser transportados (creación de segmentos- capa 4)

3- Anexar la dirección de red al encabezado de los datos (capa 3)

4- Anexar la dirección local al encabezado de los datos (creación de trama- capa 2)

5- Realiza la conversión a bits para la transmisión (capa 1)

Modelo TCP/IP

Es el modelo mas comúnmente utilizado tanto en redes LAN como WAN.

Se basa en el modelo OSI paro organiza la comunicación en 4 etapas. Algunas de las cuales cumplen la función de

varias capas del modelo de referencia.

CAPAS DEL MODELO TCP/IP

Capa 4

Capa de aplicación: Incluye los detalles de las capas 5, 6 y 7 del modelo OSI. Maneja protocolo de

alto nivel (http, ftp, etc) aspectos de presentación codificación, y centro de dialogo.

Capa 3

Capa de transporte: Maneja la confiabilidad, el control de flujo y la detención de errores para los

datos empaquetados. Utiliza 2 protocolos pasibles: TCP y UDP

Capa 2

Capa de Internet: El propósito de esta capa es asegurar que los paquetes enviados desde cualquier

origen en la Internet Work llegan su destino independientemente de las rutas y de las redes que tengan que recorren

hasta llegar alli. El protocolo especifico utilizado por esta capa es el protocolo IP.

Capa 1

Capa de acceso a red: Se ocupa de los aspectos que requieren un paquete IP para realizar un enlace

físico. Se incluyen en esta capa todos los detalles de las tecnologías LAN y WAN. Nuclea las funciones de las capas

1 y 2 del modelo OSI.

TRACERT

host de destino (IP dirección Internet)

VISUALROUTE

DISPOSITIVOS LAN

Topologías de red

La topología define la estructura de una red. Al hablar de topología podemos dividirlas en dos partes: La topología

física, que es la disposición real de los cables y la topología lógica que define la forma en que los hosts acceden a los

medios.

Topologías físicas

1 -Topología se bus

utiliza un solo seguimiento central (backbone) al que todos los hosts se conectan de forma directa.

2- Topología de anillo

Centro de Capacitación EducArte – Versión BORRADOR 7/30

REDES INFORMATICAS

Conecta cada hosts con el siguiente y al ultimo con el primero creando un anillo físico de cable.

3 -Topología de estrella

Conecta todos los cables con un punto central de concentración. Por lo general este punto es un HUB o SWITH.

4 - Topología de estrella extendida

Se desarrolla a partir de la topología de estrella conectando los HUBS o SWITCHES entre si.

Esto permite extender la longitud y el tamaño de la red.

5 -Topología jerarquías

Se desarrolla de forma similar a la estrella expandida pero en lugar de conectarHUBS y SWITCHES entre si el

sistema se conecta con un computador que centro el trafico de la red.

6 -Topología en maya

Se utiliza cuando no puede existir ninguna interrupción en la comunicaciones

Ej. En los sistemas de central de maquinaria de algunas empresas cada hosts posee sus propias conecciones con los

demas.

Este diseño se observa por ej. Internet.

TOPOLOGÍA LOGICA

En la forma que los hosts se comunican a través del medio. Los 2 tipos mas comunes de topología lógica son:

- Topología de Broacast cada hosts envía sus datos hacia todos los

las estaciones de trabajo na siguen ningún orden para utilizar la red, sino que el primero que entra es el primero que

se sirve (first in first served)

Topología de transmisión de TOKENS

Se controla el acceso a la red mediante la transmisión de un Tokens electrónico a cada hosts de forma secuencial.

Cuando un hosts recibe un Tokens queda habilitado para transmitir datos cuando no tiene mas dato para enviar el

hosts transmite el Tokens al siguiente y se repite el proceso.

DISPOSITIVOS LAN BASICOS

-Hosts: Son dispositivos que se conectan de forma directa a un segmento de Red. Se incluye entre ellos computadoras

(tanto clientes como servidores), impresoras, scaners, y otros dispositivos. Todo hosts posee por lo menos una tarjeta

de red.

- Tarjetas de red: En términos de aspecto una NIC consiste en una placa de circuito

Centro de Capacitación EducArte – Versión BORRADOR 8/30

REDES INFORMATICAS

impreso relativamente pequeña que se coloca en una ranura de expansiona ISA o PCI.

En las computadoras portátiles generalmente se usan tarjetas de red PCMCIA.

Esta dirección se usa para controlar la comunicación de datos para el hosts.

Hay cosas en las que el tipo de conector de la tarjeta no concuerde con el tipo de medios que se desea utilizar para

lograr la conexión se usa un TRANSCEEIVER (transmisor- receptor)

El TRANSLEIVER convierte un tipo de señal o conector en otro.

Son dispositivos de la capa 1 ya que solo analiza bits.

-Simbología: No existen símbolos extandars para los nic sino que se da a entender que siempre que exista un hosts

existe alguna clase de tarjeta de red.

Medir las funciones básica de las medidas consiste en transportar un flujo de datos de forma de bits a través de una

red. Por lo general los medios limitan las señales a un cable (la excepción son los Lan inalámbricas W-LAN) .

Cualquiera sea el caso se considera a los medios dispositivos de la capa 1.

-Las REDES se pueden desarrollar con varios tipos de medios distintos, teniendo cada uno de ellos sus ventajas y

desventajas.

-Al realizar una instalación se debe considerar:

Longitud da cable ( distancia max. Entre hosts)

Costo

La facilidad de instalación ( factibilidad )

-Los mas comunes son:

Token ring

Fibra optica

Ethernet

-Repetidores: Uno de los problemas que existen con la instalaciones de la red mas comunes (cable UTP) es que la

distancia entre hosts tiene un tope de 100m. Cuando se necesita extender la red por encime de ese valor se debe

utlizar un dispositivo denominado Repetidor. El propósito del mismo es regenerar y retemporizar ( voltaje y

frecuencia) las señales de red a nivel de los bits para permitir que viaje a mayor distancia a través de los medios.

Si se esta trabajando con una red de cable UTP a 10 mbits hay que tener en cuenta, al extender la red la norma 5-4-3.

Dicha norma establece que se pueden seguir los seguimientos de red utilizando 4

repetidores pero solo 3 de los seguimientos puede tener hosts.

El termino repetidor normalmente se refiere a un dispositivo con 1 solo puerto de entrada y un puerto de salida. Sin

embargo en la actualidad también se utiliza el termino repetidor mulitipuerto para referirse a algunos modelos de

HUBS básicos.

Se clasifican como dispositivos de la capa 1 y normalmente se representan con el siguiente símbolo

HUB. El propósito de un HUB es regenerar y retemporizar las señales de red a nivel de bits para un numero

relativamente parte de Hosts ( 8. 16, o mas) utilizando un proceso denominado concentración. En algunos

casos al HUB se lo denomina repetidor multipuerto.

Se utilizan generalmente por 2 razones: para crear un punto central de conexión para los medios de cable y

para aumentar la confiabilidad de la red. Esto lo hace al permitir que cualquier cable falle sin interrumpir el

trafico en la totalidad de la red. Esta es una de las principales diferencias con las topologías de de bus y

anillo.

Se considera dispositivos de la capa 1 ya que solo envían los bits que reciben a todos los puertos.

Hay distintas clasificaciones de los HUB

1)a) Activos: Toman energía desde un suministro externos para regenerar las señales de red. Esto permite extender la

distancia entre Hosts como con los repetidores.

100m

100m

H1

HUB

H2

b) Pasivo: Simplemente dividen la señal entre múltiples Hosts no regeneran los bits y por lo tanto no extienden la

red.

Falta dibujo

2)a) Inteligentes: Tienen capacidad de administración del trafico de la red y pueden en algunos casos ser

programados.

b) No inteligentes: simplemente forman una señal entrante y la repiten a cada uno de los puertos sin capacidad de

administración.

El símbolo común mente utilizado para representar un HUB es 2

Puentes: es un dispositivo diseñado para conectar des segmentos LAN. El propósito del puente es filtrar el trafico de

modo que el trafico local de cada red siga siendo local pero permitiendo la conectividad con el otro segmento. Para

esta tarea verifica la dirección Mac de destino de los datos, de modo de determinar si se debe permitir el pasje de los

mismos

Centro de Capacitación EducArte – Versión BORRADOR 9/30

REDES INFORMATICAS

Switch: Así como los HUBS son llamados repetidores multipuertos, los Switch se consideran como puentes

mulitipuertos. La diferencia principal entre Hosts y Switch es la capacidad de tomar direcciones basándose en las

direcciones mac. Debido a esto hacen que las comunicaciones sean mas eficientes dado que los datos son enviados

solo a través del puerto (boca) al que esta conectado el Hosts de destino. Se suministra entonces a cada puerto el

ancho de banda total.

Todo Switch cuenta con una memoria interna, a la cual se vacía si se interrumpe la alimentación cuando se enciende

un switch funciona temporalmente como un HUB hasta que arme la tabla de direcciones Mac asignadas a cada boca.

El símbolo para el Switch es

Router: es un dispositivo que trabaja a nivel de la capa 3 del modelo OSI. De esta forma puede tomar decisiones

basándose en grupos de direcciones de red en lugar de direcciones mac.

El propósito de un Router es examinar los datos entrantes, elegir cual es la mejor ruta para ellos y enviarlos a través

del puerto de salida adecuado. Permiten que prácticamente cualquier equipo se pueda comunicar con otro en

cualquier parte del mundo. Constituyen de esta forma la columna vertebral de Internet.

El símbolo del Router es

SEÑALES DE RED

El termino señal se refiere a las redes a un voltaje eléctrico, un patrón de luz o una onda electromagnética modulada.

Las señales analógicas tienen las siguientes características:

Son ondulatorias

Tienen un voltaje que varia continuamente a función del tiempo.

frecuencia

amplitud

tiempo

Señales digitales se caracterizan por tener curvas de voltajes sobre tiempo (v/s) que muestran unas variaciones

pulsante. La señales digitales de las fuentes modernas se pueden representar a través de una onda rectangular que

tenga transiciones casi instantáneas desde estados de voltajes bajos a estados de voltajes altos, sin ondulaciones.

Representación de bits en un medio físico

1- Medio eléctrico

Un bits en un medio eléctrico es una señal eléctrica que se codifica normalmente como un impulso de 0 Volts

para el 0 binario y + 5 Volts para el 1, aunque existen codificaciones mas complejas.

Para poder funcionar correctamente el sistema necesita una conexión a tierra de referencia colocada cerca de los

circuitos digitales del equipo. Las placa de circuito normalmente usan el gabinete como punto de conexión a

tierra.

2- Medio óptico

En el caso de las señales ópticas normalmente el 0 binario se codifica como una

Centro de Capacitación EducArte – Versión BORRADOR 10/30

REDES INFORMATICAS

Señas luminosa de poca intensidad u oscuridad plena mientras que el 1 se representa

Con un pulso de alta luminosidad.

3- Medio inalámbrico

Para las señales inalámbricas el 0 binario se representa como una ráfaga de onda de poca amplitud y el 1 como

una ráfaga de una amplitud mayor.

SITUACIÓN QUE PUEDEN OCURRIR CON UN BIT

123456-

Propagación

Atenuación

Reflexión

Ruido

Problemas de temporizacion

Colisiones

1-

Propagación: Significa desplazamiento. De esta forma un bloque de energia que representa un bit se

desplaza a través de un medio de un lugar a otro.

La velocidad de propagación va a depender del tipo de materia del medio, de la geometría utilizada y de la

frecuencia de los pulsos. El tiempo que tarda un bit en desplazarse de un extremo a otro del medio y

regresar se denomina RTT (tiempo de ida y vuelta).

El hecho que un bit tarde poco tiempo en trasladarse a través del medio generalmente no representa un

problema en la red. Sin embargo con las velocidades de transmisión de las redes actuales a veces se deben

tener en cuanta 2 situaciones

a) Si el tiempo de programación es demasiado largo puede suceder que el bit legue a destino demasiado

tarde y sea descartado. Si la demora de propagación es demasiado corta es posible que se deba reducir la

velocidad de los bits o que se deban guardar temporalmente (Buffering) para que el resto del equipamiento

de red pueda alcanzar al bit.

2- Atenuación: Es la perdida de fuerza de la señal. Un ejemplo de esto seria el hecho

de que un bit en un medio eléctrico pierde amplitud a medida de que la señal se

desplaza por el cable. Para disminuir la atenuación se pueden utilizar materiales

de buena calidad y cuidar la geometría del sistema (el posicionamiento de los

cables). No importa cuanto cuidado se tenga, siempre existe atenuación cuando

existe resistencia eléctrica. La atenuación también se producen en las señales

ópticas ya que la fibra óptica observa y dispersa parte de la energía a medida que

el pulso luminoso se desplace. Por ultimo también existe atenuación con las ondas de radio y las

microondas, ya que estas son absorbidas y dispersadas por moléculas especificas de la atmósfera.

Una de las formas mas comunes de resolver el problema de la atenuación es el uso de repetidores cada

distancia relativamente

3- Reflexión: Es el rebote de una parte de la energía que compone el bit de vuelta

al origen.

En las señales eléctricas se produce cuando los impulsos tropiezan con una discontinuidad. Esta se puede

manifestar como:

Un ángulo cerrado en el cableado, el uso de cable con resistencia eléctrica diferente, dispositivos de red,

entre otros.

Para las señales ópticas la reflexión se puede producir al llegar la señal al conector del dispositivo. En el

mismo la luz debe atravesar un vidrio que refleja una pequeña cantidad, la que normalmente no genera

complicaciones.

En el caso de las ondas de radio y las microondas 1b se produce reflexión al atravesar la señal distintas

capas capas en la atmósfera.

4- Ruido: Son adiciones deseadas a las señales de voltaje, ópticas o electromagnéticas. Ninguna señal se puede

producir completamente libre al ruido. Lo importante es mantener la relación entre señal y ruido lo mas

alto posible.

Diafonía: Se produce cuando el ruido eléctrico en un cable tiene su origen en señales de otros alambres del

cable. Es común este efecto cuando 2 alambres están colocados muy cerca uno de otro y no están trenzados.

Para manejar este problema se debe cuidar la terminación de los cables y utilizar por trenzado de buena

calidad.

Ruido térmico: Se produce debido al movimiento aleatorio de electrones y si bien es inevitable por lo

general es insignificante en relación a la señal.

Ruido de la línea de corriente alterna y ruido de la conexión a tierra de referencia de la señal: Son los 2

factores de ruido mas importantes en las redes modernas.

Las instalaciones eléctricas de un tiempo a esta parte se realizan utilizando cables ocultos en la pared, pisos

y techos. Como consecuencia de esto, dentro de los edificios el ruido de las líneas de alimentación se

encuentra en todo el entorno.

Si no es considerado puede generar una interferencia que imposibilita la comunicación de red.

Para reducir este efecto es recomendable repetir una distancia mínima 20m entre los cables de red y de

alimentación. Otra posibilidad es utilizar cable con blindaje o blindar los cables normales.

Respecto a la conexión a tierra de diferencia de señal debería estar separado de la conexión a tierra

eléctrica. Este aislamiento mantendría los picos de voltajes y la fuga de electricidad fuera de la conexión de

Centro de Capacitación EducArte – Versión BORRADOR 11/30

REDES INFORMATICAS

referencia. En los dispositivos informáticos el chasis se utiliza como conexión a tierra para dos sistemas por

lo cual los problemas de la tierra eléctrica normalmente provoca alteraciones en la comunicación de la red.

Para reducir la incidencia de este modo de trabajo es recomendable que la tierra de los equipos informáticos

se separe del resto del edificio.

Otro problema que existe es por la longitud de los cables de tierra. Si son demasiados largos pueden actuar

como una antena para el ruido eléctrico y provocar interferencia en las señales.

Interferencia electromagnético y de radio frecuencia: Algunas fuentes de de impulso eléctricos ejemplo:

sistemas de iluminación, motores electicos o sistema de radio pueden afectar la calidad de las señale.

Cada alambre dentro de un cable puede conectar como una antena.

Cuando esto sucede el alambre absorbe señal eléctrica de los demás alambres y de fuentes externas. Si los

ruidos resultantes alcanzan pueden que los nic no discriminen al mismo de la señal. Esto es un problema

principalmente porque las redes usan frecuencia en la región de 1 a 100 m MAZ que es donde la señales de

radio, de la TV y otros aparatos tienen también sus frecuencias operativos.

Hay varias formas de limitar esta interferencia. Una seria aumentar el tam. O los cables conductores. Otra

forma seria mejorar el tipo de material aislante. Cualquiera de estas formas aumentan el costo de la

instalación considerablemente es mas común que se trabaje simplemente con cable de par trenzado de

buena calidad y se reduzca la longitud de los segmentos.

5- Ruido a señales electromagnéticas.

Los factores principales de interferencia a estos sistemas son dispositivos que trabajan en el mismo grupo

de frecuencias que las redes, ej tele controles remotos, etc.

problemas de temporizacion

Dispersión: Se produce cuando la señal se ensancha en el tiempo. Si es muy grave un bit puede confundirse

con los adyacentes.

Se puede solucionar cuidando la geometría, limitando las longitudes y utilizando un mismo tipo de cable.

En la fibra óptica se controla usando luz láser y en las comunicaciones inalámbricas mediante la selección de

frecuenciasFluctuación de fase: Se predice cuando el reloj interno del emisor no esta sincronizado con el del receptor.

Los ciclos de envíos no se corresponden con los de lectura y la información se destruye. Para reducir este

efecto conviene usar material de red y dispositivo del mismo fabricante.

Latencia: Se denomina también retraso y se produce por 2 motivos:

_Longitud de los segmentos de la red.

_Numero de circuitos electrónicos que debe atravesar el bit para llegar a destino.

6- Colisiones: Una colisión se produce cuando 2 bits de 2 hosts distintos que intentan comunicarse se

encuentran simultáneamente en un medio compartido. En el caso de los medios de cobre los voltajes de los

dos impulsos eléctricos se suman y provocan un nivel de voltaje que esta fuera de la escala, con lo cual

ambos bits se destruyen. Las diferencias tecnológicas controlan las colisiones de diferente forma. Algunas,

como Ethernet se encarga de un cierto nivel de colisiones administrando los turnos para transmitir en el

medio compartido. En otros, las colisiones son parte normal en el funcionamiento de la red, sin embargo

un exceso de colisiones puede hacer que la red sea mas lenta o detenerla por completo.

Algunas tecnologías manejan las colisiones asignando turnos para transmitir la información.

Medios mas comunes

UTP (unshielded twisted pair)

El cable de par trenzado no blindado esta compuesto por 4 pares de hilo. Cada uno de los 8 hilos individuales esta

revestido de un material aislante (plástico). Además cada par esta trenzado. El UTP se basa solamente en el efecto de

cancelación de los pares para limitar la degradación de señal produce por la EMI y la RFC. Para reducir mas la

diafonía entre pares diferentes, la cantidad de trenzados en los pares de hilo varían.

El par trenzado usado pare redes tiene hilo de cobre calibre 22 o 24 (aprox. 0,43 mm de diámetro) y una resistencia

de 100 ohm. El hecho de que el cable tenga un diámetro pequeño (0.5 m) puede ser ventajoso durante la instalación .

Entre las ventajas de este tipo de cables resalta la facilidad de instalación y la economía. De hecho es el medio que

tiene una relación costo / velocidad mas favorable. Otra ventaja es su fan, el cual permite la utilización de conductos

de cableado relativamente pequeños. Además el uso de los conectores RJ45 con su esquema interno de cruzamiento

reduce aun mas las fuentes potenciales de ruido en la red.

Entre las desventajas podemos citar que la distancia que abarca la señal si uso de repetidores es la menor entre todos

los cableados y además al no tener blindaje resulta ser el medio mas susceptible a interferencias eléctricas.

UTP:

Centro de Capacitación EducArte – Versión BORRADOR 12/30

REDES INFORMATICAS

STP (shrdelded twisted pair)

El cable de par trenzado blindado combina las técnicas de cancelación y blindaje. La de par de hilo esta trenzado y

envuelto en un papel mecánico.

Además los 4 pares están a su vez envueltos en una maya o papel metálico. El cable utilizado generalmente es de 150

ohm. El STP reduce el ruido eléctrico tanto adentro del cable como fuera del cable y también la interferencia de ruido

frecuencia.

En comparación con el UTP, el STP brinda mayor protección ante toda clase de interferencia pero es bastante mas

caro y su instalación es mas difícil.

Los materiales de blindaje deben estar conectados a tierra en ambos extremos.

Si esto no se cumplen pasan a funcionar como antenas captándolas interferencias del medio.

STP:

Viste un tipo de cable que constituye un híbrido entre el UTP y C/STP denominado UTP blindado. Este cable posee

el blindaje de los 4 pares pero no los blindajes individuales.

Coaxial:

El cable coaxial esta compuesto por dos elementos conductores. Uno de estos elementos ubicados en el centro es un

conductor de cobre, el cual esta rodeado de un revestimiento flexible. Sobre este revestimiento hay una maya

metálica tejida o una hoja metálica que funciona como segundo cable del circuito y también hace las veces de

blindaje para el conductor interno. A su vez este blindaje esta cubierto por la envoltura del cable.

Provee ciertas ventajas como por ejemplo que puede abarcar una distancia mayor que el UTP y el STP sin recurrir al

uso de repetidores.

Pero al mismo tiempo presenta desventajas, la principal de ellos es el costo y el tamaño de los cables.

CABLEADO ESTRUCTURADO

Existen determinados estándares utilizados internacionalmente para definir el orden y el esquema de cruzamiento

utilizando al armar los conectores de red. Esos esquemas varían depende de los dispositivos que van a ser

interconectados.

Los esquemas posibles son 2:

1) Cable directo:

Host a concentrador/rpetidor

Ambos extremos

A

B 1-blanco/naranja

1

8

2- naranja

3- blanco/verde

4-azul

5-blanco/azul

6-verde

7-blanco/marron

8-marron

2) Cable cruzado

Dispositivos iguales

extremo “A”

1

8

1-blanco/naranja

Centro de Capacitación EducArte – Versión BORRADOR 13/30

REDES INFORMATICAS

2- naranja

3- blanco/verde

4-azul

5-blanco/azul

6-verde

7-blanco/marron

8-marron

Extremo “B”

1

8

1-blanco/verde

2- verde

3- blanco/naranja

4-azul

5-blanco/azul

6-naranja

7-blanco/marron

8-marron

Obs. Algunos concentradores poseen un puerto especial con cruzamiento interno que se puede usar para

conectarlo con otro concentrador a través de un cable directo (uplink). Muchos hubs y switches modernos

poseen auto detección de cruzamiento en todos los puertos (AUTO MDI/MDI-X).

Ping

IP_destino

Ping

IP_destino -t

Repetir hasta presionar CTRL + C

Ping

IP_destino -t TamañoPaquete

hasta 65000 bytes

Ej: Ping 192.186.0.1 -1

65000

-t

DOS

Denial of service

512 Kbps

128 Kbps 128 Kbps 128 Kbps 128 Kbps

128 kbps

128 kbps

128 kbps

128 kbps

Algunas redes se encuentran directamente conectadas. En ellas todos los hosts comparten la capa 1.

Existen los siguientes tipos:

Entornos de medios compartidos: Se producen cuando múltiples hosts tienen acceso al mismo medio en

forma simultanea.

Entarno extendido de medios compartidos: Es un tipo especial de entorno en el que los dispositivos de red

aumentan el alcance para que se pueda implementar acceso múltiple o mas usuario.

Entorno a red punto a punto: Cada dispositivo se conecta a otro dispositivo único a través de un enlace

exclusivo.

Redes de conexión indirectas:

Se encuentran cuando existen algunos dispositivos de red de capas superiores y/o una distancia geográfica grande

entre dos hosts que se comunican. Existen dos tipos:

Conmutadas pos circuitos: Es una red en la que se mantienen circuitos eléctricos reales durante la

comunicación, ej: el servicio telefónico.

Conmutadas por paquetes: En lugar de dedicar un enlace como conexión de circuito exclusivo entre dos

hosts, el origen manda mensajes en paquetes. La de paquete contiene suficiente informacion para que llegue

al hosts de destino correcto. La ventaja es que muchos host puede compartir el mismo enlace.

Colisiones y dominios de colisión

En una red pequeña y de baja velocidad es posible implementar un sistema por el cual solo dos equipos envíen datos,

cada un por turnos.

El problema en las redes grande es que hay muchos hosts conectados, cada uno de los cuales necesita enviar miles de

bits/s.

Como resultado del exceso de trafico en la red se puede producir problemas graves, y la probabilidad de esto aumenta

si todos los dispositivos están conectados a un mismo cable o por medio de dispositivos no filtrantes como los

repetidores.

Centro de Capacitación EducArte – Versión BORRADOR 14/30

REDES INFORMATICAS

El área dentro de la red donde los paquetes se originan y pueden colisionar se denomina dominio de colisión. Ej: un

cable podría estar conectado a otro a través de transceires, repetidores, panel de conexión o hubs, siendo todas estas

interacciones que extienden los dominios de colisión.

Hubs y dominio de colisión:

Cualquier señal que entre en un puerto del hub se regenera, retemporiza, y se envía desde todos los demás puertos.

Por lo tanto, si bien son útiles para conector grandes consta de equipos, extienden los dominios de colisión. El

resultado final es el deterioro del rendimiento de la red si todos los equipos exigen un ancho de bada elevada

simultáneamente.

Segmentación de los dominios de colisión:

Se puede reducir el tam de los dominios de colisión utilizando dispositivos inteligentes con la capacidad de filtrado

de datos. Ejs: de este tipo de dispositivos son los puentes, Switches y Routers. Estos pueden eliminar a mayor o

menor medida el trafico innecesario en in red.

Capa II

La capa 1 desempeña un papel clave para la comunicación de red pero cada una de sus funciones tiene limitaciones.

La capa 2 se ocupa de ellas ofreciendo soluciones.

Ej: En la capa 1 no puede comunicarse con las capas de nivel superior, la capa 2 lo hace a través del control de enlace

lógico (LLC). La capa 1 no puede identificarlos equipos, la capa 2 usa un proceso de redireccionamiento ( dirección

mac). La capa 1 solo traslada corriente de bits, la capa 2 usa el entra mac lo para organizar o agrupar los bits. La capa

1 no puede decidir que equipo transmitirá los datos desde in grupo en el que todos están tratando de realizar la

transmisión al mismo tiempo, la capa 2 usa un sistema llamado control de acceso al medio (mac).

Control de enlace lógico (LLC)

La sub capa de enlace lógica proporciona versatilidad en los servicios de la capa de red que esta por encima de ella,

mientras se comunica de forma efectiva con las diversas tecnologías que están por debajo. El LLC transporta los

datos de protocolo de la red (capa 4), un paquete IP (capa 3), y agrega mas información de control para ayudar a

entregar ese paquete IP en el destino. Luego de este proceso el paquete pasa a la subcapa mac para que esta le

adicione los datos necesarios y lo ecapsule.

Direcciones Mac:

Las direcciones mac se expresan utilizando el sistema Hexadecimal. El mismo se eligió ya que puede representar

cualquier bits utilizando solo 2 simbolos.

Las direcciones tienen 48 bits de largo y se expresan como 12 dígitos hexadecimal. Los primeros 6, que son

administrados por el IEEE, identifican al fabricante u de ese modo son conocidos como identificados exclusivos de

organización (OUI). Los 6 restantes coponen el numero de serie de la interfase u otro valor administrado por el

fabricante especifico.

Las direcciones mac se denominan también dirección física o dirección gravada (BIA), ya que estas, están gravadas

en una memoria ram y se copian en la ram cuando se inicializa la tarjeta de red.

Existen dos formatos para expresar las direcciones mac:

0000.0C.12.3456

00-00-0C-12-34-36

Uso de las direcciones mac por parte de la nic

Las redes actuales son redes de brodcast. Todas la estaciones ven todas las tramas. Cada estación debe examinar cada

trama para determinar si es un destino.

Cuando 1 dispositivo desea enviar datos a otro, abre una ruta de comunicación usando la dirección mac ha tarjeta de

red de cada dispositivo verifica su dirección mac coincide con la dirección de destino físico que transporta el paquete

de datos. Si no es así el paquete se descarta.

Si los datos de dirección coinciden de tarjeta hace una copia, quita los datos agregados de la copa 2, y los entrega a

las copas superiores.

Entramado

Las corrientes de bits por si solas no bastan para que las comunicaciones puedan llevarse a cabo. El entramado agrega

a los datos información esencial de direccionamiento y control entre lo cual se encuentra que equipos se comunican,

cuando comienza y cuando termina la comunicación. Un registro de los errores producidos, quien tiene el turno para

enviar datos, etc.

Formato de trama generico:

Hay varios tipo de tramas que se describen en diferentes estándares. Una trama genérica tiene secciones denominadas

campos, cada uno formado por varios bytes.

Los nombres de los campos son:

A- Campo de inicio de trama

B- Campo de dirección

C- Campo de longitud/tipo/control

D- Campo de datos

E- Campo de secuencia de verificación de trama (FCS)

Centro de Capacitación EducArte – Versión BORRADOR 15/30

REDES INFORMATICAS

F-

Campo de fin de trama

A)Campo de inicio de trama,

Las diferentes tecnologías tienen diferentes formas para iniciar el comienzo de una trama, pero todas las tramas de

cualquier tecnología tiene una secuencia de bytes de inicio y simbolización.

B) Campo de dirección

Todos los tramas contienen informacion de denominación, ej, la dirección mac de los equipos de origen y destino.

C) Campo de longitud/tipo/control.

La mayoría de las tramas tienen campos especializados.

En algunas tecnologías existe el campo “longitud” que de fin el trama de la tramas.

Otras tienen un cenp “tipo” que especifica el protocolo de la capa 3 que realiza la petición de aviso.

También hay algunas tecnologías que no usan estos campos.

D- Campo de datos.

La razón del entamado es hacer que los datos de las capas superiores. Viajen desde el bests de origen al de destino. El

paquete de datos que se desea enviar se pone en dos partes. En primer lugar el mensaje que se debe enviar, y en

segundo, los bytes de encapsulados de las copas de red y de transporte.

Junto con estos datos se envían a veces algunos bytes adicionales. Estos se denominan bytes de rellenos, y se arreglan

para que las tramas tengan una longitud mínima con fines de temporizacion.

E- Campo de FCS

Todas las tramas están expuestas a tener errores de diferentes orígenes. El campo de secuencia de verificación de

trama contiene un numero calculado por el equipo de origen y que se basa en los datos de trama. Cuando el equipo se

destina recibe la trama vuelve a calcular el numero FCS y lo compara con el que estaba incluido en el trama. Si los

números son diferentes, se asume que se produjo un error, se descarta la trama, y se le pide al origen que vuelva a

realizar la transmisión.

Hay tres formas principales para calcular el FCS:

1- Verificación por redundancia cíclica (CRC): Ejecuta cálculos polinemicos con los datos (mas usado)

2- Paridad de dos dimensiones se agrega un noveno bit a cada byte de modo que la secuencia tenga siempre un

numero par o impar de 1 binarios.

3- Checksum Internet suma los valores de todos los bits de datos. Por campo de fin de trama: Las mayoría de

las veces existe una secuencia formal de bytes que se denomina delimitador de fin de trama.

Control de acceso al medio.

Definición: Se refiere a los productos que determinan cual de los equipos en un entorno de medios compartidos (o sea

en un dominio de colisión) puede transmitir datos tanto Mac como LLC son sub capas de la capa 2. en forma amplia

existen dos categorías de control de acceso al medio: Deterministicas (por turnos), y no Deterministicas (el primero

que llega es el primero que se sirve).

Producto Mac Deterministicas.

Utilizan la forma de trabajo de “esperar hasta que llegue el turno”.

El mas extendidos de estos productos es el denominado “toukenring”. En un red de este tipo los hosts se ubican en

forma de anillo. Y un touken de datos especial., de 3 bytes de longitud, circula alrededor del mismo .

Cuando un hosts desea transmitir, toma el touken, transmite los datos durante un tiempo determinado y luego coloca

el touken nuevamente en el anillo, donde otro hosts puede decidir dejarlo pasar o tomarlo.

Protocolo Mac no deterministico

Utilizan un enfoque en el cual el primero que transmite controla el medio (FCF).

A fines de los 70 la universidad de Hawai desarrollo y utilizo un sistema de comunicación por radio cuyo protocolo

permitía que cualquier persona transmitiera cuando quiera. Si 2 personas hablaban a la vez se producían colisiones de

ondas radiales que podían ser detectadas por los oyentes.

Con el tiempo el sistema Aloha se transformo en un protocolo Mac moderno denominado “acceso múltiple con

detección de portadora y detección de colisiones” (CSMA/CD).

Este sistema es bastante sencillo todos los hosts esperan a que el medio compartido este libre, momento en el cual se

puede realizar al transmisión. Si dos hosts transmiten a la vez se produce una colisión y los datos de ambos se

destruyen. Todos los hosts del sistema “escuchan” la colisión, esperan a que el medio quede libre de nuevo. E intentar

retrasmitir.

Capa III

La capa de red se ocupa de la navegación de los dato a través de la red. En particular su función es encontrar la mejor

ruta posible para poder determinar el destino de los datos los dispositivos de la capa 3 utilizan un esquema de

direccionamiento.

Identificadores.

Existen algunos protocolos que no tienen capa de red. Los mismos solo se pueden usar en redes internas pequeñas

(Net Bios). Estos protocolos normalmente solo usan un nombre (ej: la dirección Mac) para identificar al hosts a la

Centro de Capacitación EducArte – Versión BORRADOR 16/30

REDES INFORMATICAS

red. El problema con este sistema es que a medida que la red aumenta de tamaño, se hace cada vez mas difícil

organizar todos los nombres.

Las direcciones de capas de red usan un esquema de direccionamiento jerárquico que permite la existencia de

direcciones únicas mas allá de los limite de una red, junto a un método que hace posible encontrar una ruta por lo cual

la información viaja a través de diferentes redes. La direcciones Mac usan un esquema de direccionamiento plano que

hace que sea difícil ubicar los dispositivos es otras redes.

Los dispositivos de red necesitan un esquema de direccionamiento que les permita enviar dato a través de la

internetwork (e sun conjunto de redes formado por múltiples segmentos que utilizan el mismo tipo de

direccionamiento). Hay varios protocolos de capa de red con diferentes esquemas de direccionamiento que permite

enviar datos a través de una internetwork, siendo el mas extendido el TCP/IP.

Segmentación y sistemas autónomos.

Cuando una red LAN o WAN crece, puede que sea necesario o aconsejable para el control de trafico que esta sea

dividida en porciones mas pequeñas denominadas segmentos de red. Esto de cómo resultado que la velocidad se

transforme en un grupo de redes.

En la actualidad existe un gran numero de redes, redes separadas son comunes en oficinas, escuelas negocios e

incluso existen redes internas en los países (Uruguay Net). Existen redes separadas (sistemas autónomos) es

conveniente que se comuniquen ente si a través de una internet. Esta comunicación debe hacerse a través de

esquemas de direccionamiento y ……… adecuados.

De no ser así el flujo de trafico se congestionaría y ni las redes locales ni la internet funcionaria.

Comunicación entre redes separadas.

Internes es un conjunto de segmentos de red unidos entre si para que sea posible compartir la inf.

Los sistemas autónomos operan en su mayor parte de la misma con empresas conocidas como “Proveedores de

sistemas de Internet” (ISP), que ofrecen servicios que interconectan múltiples segmentos de red.

Dispositivos de red de copa III.

Los routers son los dispositivos de Internet Working que operan en esta capa. Pueden interconectar segmentos de red

o redes enteras. Hacen pasar paquetes de datos entre las redes tomando como base la información de la capa de red.

Los routers toman decisiones lógicas con respecto a la mejor ruta para el envió de datos y luego dirigen los paquetes

hacia es segmento y el puerto de salida adecuado

El enrutamiento a veces de denomina conmutación de capa III.

Erutamiento

Determinación de la ruta:

Los servicios de enrutamiento utilizan la información de topología de red al enviar las rutas. La determinación de ruta

es el proceso que utiliza el router para elegir el segmento salto del paquete hacia su destino. Para esta tarea los routers

cuentan con una tabla de enrutamiento, lo cual funciona como …………………. Que muestra las rutas disfunible

hacia un destino.

Los routers también pueden tomar decisiones basándose en la densidad del trafico y la velocidad del envase.

Direccionamiento de capa de red:

La dirección de red ayuda el router a identificar una ruta dentro de la “nube de red”. Además de la dirección de re.

Los protocolos de red utilizan algún tipo de dirección de hosts o nudos. Para algunos protocolos el administrada de la

red asigna direcciones en forma manual y para otros el asignar direcciones es una operación parcial o totalmente

automática. En el primer caso incluimos entre otros al protocolo TCP/IP y en el segundo al protocolo IPX usado en

redes NOVELL.

Sin el direccionamiento de la capa de red no se puede producir el enrutamiento. Los routers requieren direcciones de

red para garantizar el envió correcto de los paquetes. Sino existieran alguna estructura de direccionamiento genérico,

los paquetes no podrían enviarse a través de una Internetwork.

Capa III y movilidad del computador.

Los dispositivas de red tienen una dirección mac y una dirección de red. Cuando se trata la de físicamente un equipo

a una red diferente, el mismo conserva sin cambio la dirección mac. Paro se le debe asignar una nueva dirección de

red.

Comparación entre direccionamiento plano y jerárquico.

Existen dos tipos de direccionamiento. Un esquema de direccionamiento plano asigna a un dispositivos la segunda

dirección disponible. No se tiene en cuanta ninguna estructura en el esquema de direccionamiento. El esquema de

direccionamiento jerárquico utiliza dirección con una estructura especifica y no asignadas al azar.

Direcciones IP dentro del encabezado IP

Datagramas de capa de red.

El protocolo de internet (IP) la implementación mas popular de un esquema de direccionamiento de red jerárquico. A

medida que los datos fluyen por las diferentes copas, los mismos son encapsulados en cada una. En las copas de red

Centro de Capacitación EducArte – Versión BORRADOR 17/30

REDES INFORMATICAS

los datos se encapsulan en paquetes llamados datogramas IP (que incluyen información de direccionamiento y de

control de la capa 3).

El protocolo se ocupa en si de determinar la forma del encabezado IP. Pero no se ocupa de los datos en si.

Campos de copa de red.

El datagrama de la capa III se transforma en los datos de la capa II. De la misma forma al paquete IP esta formado

por los datos de las capas superiores mas el encabezado IP, que se compone de:

Versión: Indica la versión de IP utilizado (4bits)

Longitud del encabezado de IP: Indica la longitud del encabezado del datagrama en palabras de 32 bits (4 bits)

Tipo de servicio: especifica el nivel de importancia qie le ha sido asignado por un protocolo de capas superiores

particular (8 bits)

Longitud total: Especifica la longitud de todo el paquete IP, en byts (16 bit)

Identificación: Contiene un numero entero que identifica el datagrama actúa (16 bits)

Señaladores: Un campo de 3 bits en el que los 2 bitd de orden inferior controlan la fragmentación. 1 bits especifica

si el paquete puede fragmentarse y el segundo si el paquete es el ultimo fragmento en una serie de paquetes

fragmentados (3 bits).

Desplazamiento de fragmentos (UFFSET). El campo que se utiliza para ayudar a reunir los fragmentos de

datagramas.

Tiempo de existencia: Mantener un contador cuyo valor decrece, por incrementos de 1, hasta llegar a 0. Cuando se

llega a ese punto se descorta el datagrama, impidiendo así que entre en un bucle infinito (8 bits).

Protocolo: Indica cual es el protocolo de copa superior que recibe los paquetes entrantes después que se ha

completado el procesamiento IP (8bits).

Suma de comprobación del encabezado: Ayuda a garantizar la integridad del encabezado IP (16 bits).

Dirección origen: Especifica el nudo emisor (32 bits).

Dirección destino: Especifica el nudo receptor (32 bits).

Opciones: Permite establecer opciones del protocolo, ej: a nivel de seguridad (longitud variable).

Datos: Contiene información de copas superiores (longitud variable, hasta un mínimo de 64 Kbyte).

Relleno: Se agregan 0 (ceros) adicionales a este campo para garantizar que el encabezado sea múltiplo de 32 bits.

Campos origen y destino del encabezado IP.

Estos campos consisten en direcciones IP de 32 bits. La dirección IP contiene la información necesaria para entrar el

paquete a través de una red.

Direcciones IP

Una dirección IP se representa mediante un numero binario de 32 dígitos.

Para simplificar su presentación normalmente se expresan como nº/s de notación decimal separados por puntos. Los

32 bits se dividen en 4 octetos. El valor decimal máximo de cada octeto es de 255.

Campos de la dirección IP.

El numero de red de una dirección IP identifica la red a la cual se encuentra conectado un dispositivo la porción de

hosts de una dirección IP identifica el dispositivo especifico de la red.

Como las direcciones IP están formados por 4 octetos se puede usar 1, 2 o 3 de los mismos para identificar la red y lo

mismo para el hosts.

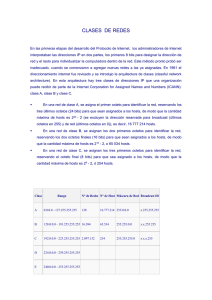

Clases de dirección IP.

Hay 3 clases de dirección IP que una organización puede recibir de parte del registro Clase A, B y C. En la actualidad

ARIN reserva las direcciones de clase A para los gobiernos y las direcciones de clase B para las medianas empresas.

Para todos los demás solicitantes se asignan direcciones de clase C.

Clase A

Cuando esta escrito en formato binario, el primer bit de la dirección de clase A siempre es 0. Los administradores

internos de la red asignan los 24 bits restantes. En decimal, el primer valor de una dirección de clase A esta ente 0 y

126 (el 127 comienza con un bit 0 pero esta reservado para fines especiales como el LOOPBACK INTERNO

127.0.0.1.

A cada una de las redes que utilizan una dirección IP de clase A se les puede asignas

16 777 214 direcciones IP posibles para los dispositivos conectados.

Clase B

Los primeros 2 bits de una dirección de clases B son siempre 1, 0. Los 2 primeros octetos identifican el numero de

red asignado por ARIN.

Los administradores internos asignan los 16 bits restantes. Las direcciones de clase B siempre tienen valores que van

del 128 al 191 en su primer octeto.

Cada velocidad con un esquema de dirección IP de clase B puede tener asignados los 534 direcciones IP.

Clase C

Centro de Capacitación EducArte – Versión BORRADOR 18/30

REDES INFORMATICAS

Los primeros bits de una dirección de clase C siempre son 1, 1, 0. Los 3 primeros octetos identifican el numero de

red. Las direcciones IP de clase C siempre tienen valores que van del 192 al 223 en su primer octeto.

A cada red de clase C se le puede asignar hasta 254 direcciones IP.

Dirección IP como numeros decimales

Las direcciones IP identifican un dispositivo en una red y la red misma a la que se encuentra conectado. Para trabajar

mas cómodamente se usa una notación decimal punteado la base a la asignación de la ARIN. Los routers son capaces

de redireccionar los paquetes con mayor eficiencia.

Propósitos de los identificadores de red y las direcciones de brodcost:

Para la dirección de red se reserva una dirección IP que contiene 0/s binarios en todos los bits de la porción de hosts.

Un routers usa la dirección de red para guiarse al enviar datos en Internet.

Si se desea enviar datos a todos los dispositivos de una red se necesita usar una dirección de brodcost. Las direcciones

IP de brodcast contienen unos binarios en toda la parte de la dirección que corresponde al hosts.

192.168.0.0

192.168.0.255

RED

BROADCAST

84.0.0.0

RED

84.255.255.255

BROADCAST

Identificador de red

El ID de red es la porción de red de una dirección IP. La importancia de la misma redice en que los hosts un una red

solo puede comunicarse directamente con dispositivos que tienen el mismo ID de red. Incluso aunque compartan el

mismo segmento físico, si tienen diferentes números de red, generalmente no pueden comunicarse ente si, a menos

que halla otro dispositivo que pueda efectuar una colección ente las redes (routers).

Principios básicos de la división en subredes.

Direccionamiento IP clásico.

Los administradores de red necesitan a veces dividir las redes, especialmente los de clase A y B, en redes mas

pequeñas. Estas divisiones se denominan subredes y proporcionan flexibilidad de direccionamiento.

De manera similar a lo que ocurre con la porción de hosts de las direcciones de clase A, B y C, las direcciones de

subred son asignadas en forma local. Además, tal como ocurre con otras direcciones IP, cada dirección de subred es

única.

Subred:

Las direcciones de subred incluyen la porción de red de clase A, B o C además de un campo de subred y un campo de

hosts. El campo de subred y el campo de hosts se crean a partir de la porción de hosts original.

La capacidad de deside como dividir la porcion de hosts original en los nuevos campos de subred y de hosts ofrece

flexibilidad para el direccionamiento al administrador de red.

Para crear una dirección de subred, se piden prestados bits de la parte original de hosts y se los designa como campo

de subred.

La cantidad mínima de bits que se puede pedir prestado es 2. si fuera a pedir solo uno entonces solo tendría el numero

de red y el numero de broadcast. La cantidad máxima que se puede pedir prestado puede ser cualquier numero que

2 bits restentes para el numero de hosts.

deje 0

Propósito de las subred.

La razón principal para usar una subred es reducir el tamaño de un dominio de broadcost. Los broadcost se envían a

todos los host de una red o subred. Cuando el trafico de broadcost empieza a consumir una porción demasiado grande

del ancho de banda disponible es conveniente la creación de subred.

Mascara de subred

La mascara de subred no es una dirección. Sin embargo determina que parte de la dirección IP corresponde al campo

de red y que parte al campo del hosts. Tiene una longitud de 32 bits y se divide en 4 octetos (igual que la dirección

IP).

Para determinar la mascara de subred para una dirección IP de subred particular, se debe seguir estos pasos:

1- Expresar la dirección IP de subred en forma binaria

2- Combinar la porción de red y subred por todos ...........

3- Combinar la porción de host por todos ceros

4- Convertir la expresión nuevamente a notación decimal punteado

Clase A

11111111.00000000.00000000.00000000

255.0.0.0

Clase B

11111111.11111111.00000000.00000000

255.255.0.0

Centro de Capacitación EducArte – Versión BORRADOR 19/30

REDES INFORMATICAS

Clase C

11111111.11111111.11111111.00000000

255.255.255.0

Creación de una subred

Intervalo de bits necesario para la creación de subred.

Para crear subredes, se debe ampliar la porción de enrutamiento de la dirección. Internet reconoce las redes como un

todo identificados por la dirección de clase A, B o C, que define 8,16 o 24 bits de enrutamiento. El campo de subred

se transforma en bits de enrutamiento a direcciones, de modo que los ruters de la organización reconocer diferentes

ubicaciones o subredes dentro de toda la red.

El campo de subred siempre se ubica inmediatamente a continuación del numero de red. Es decir que los bits que se

piden prestados deben ser los primeros bits de campo de host por defecto.

La mascara de subred es la herramienta que utiliza el ruters para determinar cuales son los bits que corresponden a

enrutamiento y cuales al hosts.

Clase C

255.255.255.0

00000000

11/000000

2 bits

subred

sin subred

6 bits

hosts

22—subred

26--- host por subred

4 64(-2) host

mascara de subred

255.255.255

.0.......63

.64.....127

.128.....191

.192......255

.256....320

.321......384

.385.......448

449.......512

determinación del tamaño de la mascara de red.

La mascara de subred usa el mismo formato que las direcciones IP. Por defecto, si no se pide ningún bit prestado la

mascara de subred para una red de clase B seria 255.255.00. si se quisiera dividir en 256 subredes se deberían partir 8

bits. Con esta estructura obtenemos una mascara de subred 255.255.255.0.

Calculo de la mascara de subred y la dirección IP

Siempre que se trabaja con subredes. Es importante considerar la cent de % adicionales que se están creando cada vez

que se pide prestado 1 bit.

El mínimo de bit que se puede pedir es de 2, con la cual se crean 4 subredes posibles 2 2.

Cada vez que se pide prestado otro bit del campo de hosts, la cantidad de subred creada aumenta por una potencia de

2 (se duplica).

De esta manera pidiendo prestado 3 bits se puede crear 8 subredes (23), con 4 bit se pueden crear 16 (24) y así

sucesivamente.

Calculo de hosts para la división de subredes

Cada vez que se pide prestado 1 bit de un campo de hosts, quede un bit menos restante que se puede usar para el

numero de hosts ,por lo tanto,cada vez que se toma otro bit de campo de hosts, la cantidad de direcciones de hosts que

se pueden asignar se reduce en una potencia de 2.

Ej.: En una red de clase C, si se piden prestados 3 bits para la subred, el tamaño del campo de hosts se reduce a 5 bits

y la cantidad de dirección que se puede asignar a cada subred se reduce a 32 (2 5). La cantidad de nº/s de hosts

utilizables se reduce en definitiva a 30 por subred.

Configuración de IP en un diagrama de red.

Centro de Capacitación EducArte – Versión BORRADOR 20/30

REDES INFORMATICAS

Al configurar los routers: para interconectar subredes cada interface (boca) debe conectarse a un segmento de red

diferente. Luego cada uno de estos segmentos se transformara en una subred individual. Se debe seleccionar una

dirección de cada subred diferente para asignarla a la interfase del routers que se conecta a esa subred. Cada

segmento de una red debe tener 1 nº de red/subred diferente.

Direcciones privadas.

Hay ciertas direcciones en cada clase de direcciones IP que no estan asignadas. Estas direcciones se denominan

direcciones privadas. Estas direcciones pueden ser utilizadas por los hosts que usan “traducción de dirección de red”.

(NAT), o un servidor proxy, para conectarse a una red publica (Internet), o también por los hosts que no se conectan

a Internet.