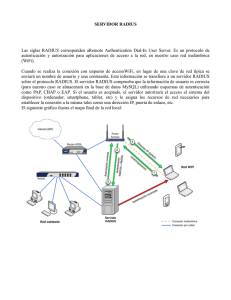

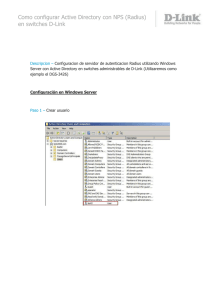

guia para escritura de documento cientifico

Anuncio