Guía de instalación de Certificado Digital IZENPE para Mac OS

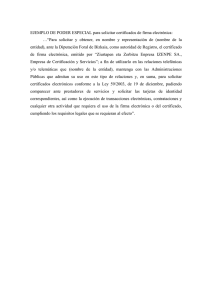

Anuncio

Manual de Instalación Certificado Digital Izenpe Mac OSX Mac OS X 10.10 – Yosemite Izenpe s.a. 2015 Esta obra está bajo la licencia Reconocimiento-No comercial-Compartir bajo la misma licencia 3.0 de Creative Commons. Puede copiarla, distribuirla y comunicarla públicamente siempre que especifique su autor y no se utilice para fines comerciales. La licencia completa puede consultarla en http://creativecommons.org/licenses/by-nc-sa/3.0/deed.es. Izenpe, s.a. no podrá ser considerada responsable de eventuales errores u omisiones en la edición del documento. 2/ Índice de contenido 1.Introducción........................................................................................................... 4 2.Estructura y Alcance del Documento.....................................................................4 3.Hardware y Aplicaciones Soportadas.....................................................................5 3.1.Algunos De Los Lectores Soportados..............................................................5 3.2.Tarjetas Inteligentes Soportadas De Forma Nativa........................................5 3.3.Tarjetas Inteligentes Soportadas Mediante El Uso De Librerías PKCS#11 Externas:............................................................................................................... 6 3.4.Aplicaciones Soportadas.................................................................................6 4.Requisitos Software para la Instalación.................................................................7 4.1.Configuración de los lectores..........................................................................7 4.2.Descarga e Instalación del Middleware de Izenpe..........................................7 4.3.Instalación de los Drivers para Lectores Bit4id............................................10 4.4.Descarga e Instalación de JAVA JRE de Oracle.............................................11 5.Descarga e Instalación de los Certificados Izenpe...............................................13 5.1.Forma 1 – Modo Automático.........................................................................14 5.2.Forma 2 – Modo Manual...............................................................................17 6.Configuración de las aplicaciones........................................................................22 6.1.Navegadores web.......................................................................................... 22 6.1.1.Firefox...............................................................................................22 Instalación de módulo para certificados.......................................................22 Comprobación del módulo de Applet Java....................................................24 6.1.2.Safari................................................................................................. 25 6.2.Envío de correos firmados digitalmente.......................................................27 6.2.1.Thunderbird......................................................................................27 Instalación de módulo para certificados.......................................................27 Configuración de los certificados previamente instalados...........................29 Envío de un correo firmado digitalmente en Thunderbird...........................29 6.2.2.Mail................................................................................................... 29 7.Ejemplo de uso de las aplicaciones......................................................................30 7.1.Identificación en sitios web...........................................................................30 7.1.1.Firefox...............................................................................................30 Prueba de Firma en Izenpe..........................................................................30 7.1.2.Safari................................................................................................. 33 Prueba de Firma en Izenpe..........................................................................33 7.2.Envío de correos firmados digitalmente.......................................................37 7.2.1.Thunderbird......................................................................................37 Configuración cuenta de correo con certificado..........................................37 Envío de correo firmado digitalmente..........................................................39 Verificación de firma digital en correo.........................................................40 8.Otras aplicaciones adicionales.............................................................................42 8.1.Gestor de la Tarjeta de Izenpe......................................................................42 8.2.Cambio de PIN usando Firefox.....................................................................43 3/ 9.Incompatibilidades conocidas (Importante).........................................................44 9.1.DNIe.............................................................................................................. 44 9.2.Tarjetas Antiguas de Izenpe..........................................................................45 9.3.No se encontraron dispositivos criptográficos..............................................45 10.Anexo para Sistemas Móviles.............................................................................48 10.1.iOS.............................................................................................................. 48 11.Acerca de............................................................................................................ 49 4/ 1. Introducción Izenpe, en un esfuerzo por apoyar y facilitar el uso de sus certificados a los usuarios de software libre y open source en la Comunidad Autónoma Vasca ha desarrollado diversas guías con el objetivo de detallar los pasos necesarios para instalar y configurar los certificados digitales de Izenpe sobre el sistema operativo GNU/Linux, MacOSX y Windows. En este caso se describirá el proceso a seguir en la versión de Mac OS X 10.10 Yosemite, para lograr utilizar los certificados digitales de Izenpe con las aplicaciones más importantes que dan acceso a los servicios ofrecidos por la administración pública vasca. 2. Estructura y Alcance del Documento El documento se estructura en 5 secciones secuenciales que detallan minuciosamente el proceso completo de instalación, configuración y uso de los certificados digitales de Izenpe en Mac OS X: ● ● ● ● ● Requisitos de Hardware (Lectores) y Software (Aplicaciones externas). Descarga e Instalación del Middleware de Izenpe. Descarga e Instalación de los certificados para Izenpe. Configuración y ejemplos de uso para las distintas aplicaciones soportadas. Errores conocidos, consejos y soluciones. Cada una de estas secciones explica las tareas necesarias para llevar a cabo el proceso completo. Este documento pretende servir de manual de instalación para todas aquellas plataformas hardware sobre las que es capaz de funcionar Mac OS X 10.6, 10.7, 10.8, 10.9 y 10.10 5/ 3. Hardware y Aplicaciones Soportadas 3.1. Algunos De Los Lectores Soportados En este documento no es posible dar cabida a todos los dispositivos hardware existentes en el mercado. Por ello desde Izenpe se ha decido dar soporte de manera oficial a los siguientes lectores USB de tarjetas criptográficas: ● ● ● PC Twin (Gemalto) PCT-combi (Giesecke & Devrient) Minilector EVO (Bit4id) Todos ellos pueden ser adquiridos o a través de la tienda web de Izenpe (http://www.izenpedenda.com/) o en cualquier otro proveedor autorizado. Además otros lectores podrán funcionar siempre según la disponibilidad de drivers. Nota Importante: El lector de tarjetas ha de ser compatible PC/SC. 3.2. Tarjetas Inteligentes Soportadas De Forma Nativa El Universal Middleware de Izenpe para Mac consiste en un módulo de librería que expone una API compatible con la especificación PKCS#11 v2.11. Dicho módulo ofrece al software que utilizan las diversas interfaces de programación la posibilidad de utilizar las tarjetas inteligentes soportadas como tokens criptográficos. La siguiente lista consta de las tarjetas que son compatibles con el módulo de Izenpe. Gemalto Classic TPC: o FileSystem full compliant PKCS#11 con objetos de 2048 bit o FileSystem de Firma electrónica con validez legal con objetos de 2048 bit Giesecke&Devrient (StarCOS 2.3) o FileSystem full compliant PKCS#11 con objetos de 1024 bit Incard Incrypto34 V2 con filesystem: CNS + Firma electrónica + FullP11: o FileSystem CNS conforme a las especificaciones CNS del CNIPA (v.1.1.3) (FS CNS) o FileSystem de Firma electrónica con validez legal (FS DS-v1.0) o FileSystem full compliant PKCS#11 (FS FullP11) Incard Touch&Sign2048: o Todos los filesystem soportados en la tarjeta Incrypto34v2 más: FileSystem full compliant PKCS#11 (FS FullP11), con objetos de 2048 bit FileSystem de Firma electrónica reconocida (FS DS-v2.0), con tres pares de claves de 2048bit o con tres pares de claves de 1024bit más tres pares de claves de 2048bit. 6/ 3.3. Tarjetas Inteligentes Soportadas Mediante El Uso De Librerías PKCS#11 Externas: Incard CryptoSmartCard16 (SetecOS) Incard CryptoSmartCardE4H (Starcos) Incard M4.01a FS1111 (Siemens CardOS/M4) Gemplus (GemGATE 32K) Gemplus (GemGATE CardOS M4) Siemens (Siemens CardOS M4.01) Siemens (Siemens CardOS M4) Siemens (Siemens CIE) Siemens (Siemens SISS – HPC) Siemens (Siemens CardOS M4.01a) Athena (ASECard Crypto) Ghirlanda (M4cvToken) Gemplus (SIM TIM) Oberthur (Cosmo 64 RSA dual interface) Oberthur (Oberthur Cosmo64). 3.4. Aplicaciones Soportadas Para acceder a los servicios ofrecidos por Izenpe es necesario disponer de herramientas y aplicaciones que hagan uso de los certificados de Izenpe. Las aplicaciones que se explicarán en este documento son: ● ● ● Navegadores Web ○ Firefox 38.0.5 ○ Safari 8.0 Clientes de correo: ○ Thunderbird 24 Versión de Java ○ Java Oracle Version 8 Update 45 7/ 4. Requisitos Software para la Instalación 4.1. Configuración de los lectores Para instalar y configurar nuestro lector, primeramente tendremos que asegurarnos si es compatible o no con nuestro sistema (Mac Os X Yosemite). Si ha sido comprado en Izenpedenda o ha sido suministrado por Izenpe, 100% que será compatible, sino, dependiendo del distribuidor y del tipo de lector podrá valer o no. Hay algunos lectores que vienen con su propio software de instalación y otros que son compatibles y funcionan con el software que viene instalado nativamente en todos los equipos Mac OS X. Para estos últimos, no habrá que realizar ningún paso. Si se trata de un lector de tarjetas criptográficas del fabricante Bit4id, disponemos de un instalador de drivers que se descarga a la vez que el Middleware de Izenpe. (Lo veremos en el siguiente apartado). 4.2. Descarga e Instalación del Middleware de Izenpe Para la descarga del Middleware, iremos a la web de izenpe y en el apartado Software encontraremos para descargar el archivo que nos interesa. www.izenpe.com Seleccionamos Middleware Izenpe para Mac Os y le damos a Guardar Archivo. 8/ Nota: Por defecto se guardará en la carpeta descargas, lo podemos mover al escritorio para manejarlo mejor. Una vez finalizada la descarga, hacemos doble clic sobre el archivo y se descomprime generando un directorio con dos archivos: El Middleware de Izenpe y un paquete de drivers para los lectores del fabricante bit4id. → → Hacemos doble clic sobre el .dmg y comenzamos la instalación del Middleware de Izenpe. Continuamos todos los pasos que nos indica el instalador, aceptamos la licencia, le damos al botón de instalar. 9/ Cuando nos pida el usuario y la contraseña del equipo, los introducimos y le damos a “OK” Cuando finalice la instalación, será necesario reiniciar el sistema. Cuando estemos preparados le daremos al botón de Reiniciar. Se cierra la instalación y se reinicia automáticamente el equipo. 10/ 4.3. Instalación de los Drivers para Lectores Bit4id Como hemos observado en el punto anterior, junto con el Middleware de Izenpe se descarga un paquete de drivers para lectores del fabricante Bit4id. Si hacemos doble clic sobre el .mpkg se abrirá el asistente de instalación que nos guiará en todo el proceso. Cuando nos pida el usuario y la contraseña del usuario, los introducimos y le damos a “OK” Al finalizar la instalación, si se ha completado correctamente nos pedirá reiniciar el equipo. 11/ 4.4. Descarga e Instalación de JAVA JRE de Oracle Para que funcione correctamente el Applet que gestiona la conexión a las webs y la firma de documentos online (Applet de Idazki), es necesario tener instalada en el equipo la última versión de Java JRE de Oracle. Hasta hace algún tiempo, MAC gestionaba su propia versión de java mediante las actualizaciones del sistema. Esta austeridad con java, a diferencia de otros sistemas operativos tenia como principal ventaja el evitar tener que instalarlo independientemente y como principal desventaja todos los problemas que existían con la compatibilidad en los diferentes entornos de ejecución. Con el cambio de política, Oracle pone a disposición de los usuarios de MAC un instalador con la última versión, el cual descargaremos e instalaremos en nuestro equipo. Descarga de Java JRE -> http://www.java.com/es/download/mac_download.jsp?locale=es Abrimos el archivo descargado y ejecutamos el instalador haciendo “doble click” sobre el .pkg 12/ Se nos abre el asistente de instalación, hacemos “click” en Continuar y por último en Instalar. Cuando nos pida el usuario y la contraseña del usuario, los introducimos y le damos a “OK” Cuando finalice la instalación, no será necesario reiniciar el equipo. Dispondremos de un menú de configuración (por si fuera necesario), en Preferencias del sistema → Complementos → Java 13/ 5. Descarga e Instalación de los Certificados Izenpe Izenpe ha dispuesto una jerarquía de autoridades de certificación y subordinadas para dar respuesta a las diferentes necesidades que se presentan al acceder a los diferentes servicios que se proporcionan a través de internet y certifica a sus usuarios con distintos perfiles según el caso. Para ver el gráfico mas grande: https://servicios.izenpe.com/images/CAS-IZENPE-2011.gif 14/ 5.1. Forma 1 – Modo Automático Izenpe ha desarrollado una serie de instaladores especiales para cada plataforma, cuyo objetivo es conseguir que la descarga e instalación de los certificados no sea tan aparatosa como solía requerirse por las características del software vigentes hasta la fecha. En este caso el instalador que nos interesa es un .dmg, compatible para todas las versiones de los sistemas Mac OS X. Para la descarga de los certificados, iremos a la web de izenpe.com y en el apartado Puesta en marcha de los certificados (Software Izenpe) encontraremos el archivo para su descarga. Seleccionamos Certificado Izenpe para Mac y le damos a Guardar Archivo. Nota: Por defecto se guardará en la carpeta Descargas, Nota2: La versión de los certificados tiene que ser la 1.2.0.0 ya que trae mejoras de seguridad con los certificados SHA2. De tener la versión 1.1.0.0 habría que actualizarla. Una vez descargado, hacemos doble clic sobre el .dmg para desempaquetarlo, arrastramos su contenido (IzenpeCertificates) al escritorio y hacemos doble click para comenzar la instalación. 15/ Si nos sale este mensaje, debemos darle a abrir, confiando que el archivo es seguro. Si tenemos los tres navegadores instalados, se nos marcaran las casillas automáticamente, solo tendremos que darle a continuar para seguir con la instalación. Si solo tenemos Firefox, dejaremos solo marcada la casilla de Firefox y le daremos a continuar hasta que la instalación finalice. Si esta el cliente de correo Thunderbird instalado, se importarán automáticamente. 16/ Si se desea se puede comprobar si la instalación ha sido exitosa consultando los certificados instalados en tu navegador. Ruta: Firefox → Preferencias → Avanzado → Cifrado → Certificados → Autoridades 17/ 5.2. Forma 2 – Modo Manual Si el paso anterior no esta disponible por algún motivo, siempre podemos realizar la descarga e instalación de cada certificado a mano. Un proceso bastante costoso. Estos certificados, están disponibles en la web: www.izenpe.com Descarga de certificados. Enlace Directo a los certificados→ https://servicios.izenpe.com/jsp/descarga_ca/descarga.htm 18/ Para descargar los certificados hay que hacer “click” sobre las imágenes que tienen dibujada una flecha blanca en un recuadro azul, y guardar el certificado para su posterior importación. Según la estructura de autoridades certificadoras definidas por Izenpe, cada tarjeta únicamente va a ser validada contra una autoridad raíz y una subordinada. Ello significa que no es estrictamente necesario importar todos los certificados de todas las autoridades certificadoras, ya que el aplicativo en cuestión no va a utilizarlas con nuestra tarjeta. Sin embargo, si no se conoce adecuadamente el funcionamiento de la jerarquía de autoridades se recomienda instalar todas las de la columna SHA2. Es fundamental importar los certificados raíz de las autoridades certificadoras en Firefox para poder realizar los procesos de autenticación y firma en los sitios web. Si el navegador no dispone de dichos certificados el servidor rechazará el acceso al mismo. Para importarlos en el menú Firefox → Preferencias hacemos “click” sobre Avanzado y a continuación sobre la pestaña de Cifrado. Por último hacemos “click”, como se ve en la imagen, sobre el botón Ver Certificados y sobre la pestaña Autoridades para importar los certificados de las autoridades certificadoras raíz y sus subordinadas. 19/ Importamos todos los certificados de las autoridades certificadoras raíz y subordinadas de Izenpe, uno a uno, haciendo “click” en el botón Importar: 20/ A la hora de importar los certificados raíz el navegador nos preguntará acerca de la confianza que depositamos sobre el certificado. Existen 3 categorías de confianza: ● ● ● Confianza en verificaciones sobre sitios web Confianza en verificaciones sobre usuarios de correo Confianza en verificaciones sobre desarrolladores de software Marcamos las 3 categorías. Este proceso hay que realizarlo para todos y cada uno de los certificados. Podemos comprobar que aparecen los nuevos certificados: 21/ 22/ 6. Configuración de las aplicaciones 6.1. Navegadores web 6.1.1. Firefox Instalación de módulo para certificados En el menú Firefox → Preferencias hacemos “click” sobre Avanzado y a continuación sobre la pestaña de Cifrado, como vemos en la imagen. Por último volvemos a hacer “click” sobre el botón Dispositivos de seguridad. El Administrador de dispositivos es una herramienta que permite gestionar los módulos de seguridad de Firefox. Por defecto viene provisto de 2 módulos de seguridad, uno para la gestión de los certificados raíz que vienen instalados por defecto y otro para todos aquellos certificados no externos que vayamos añadiendo, junto con las librerías necesarias. 23/ Para añadir el nuevo módulo de seguridad que necesitamos hacemos “click” sobre el botón Cargar. Se nos abre una ventana que nos permite definir un nuevo módulo PKCS#11 en el que: ● Nombre del módulo: un nombre genérico que haga referencia al módulo de seguridad para el Middleware. Introducimos un nombre cualquiera. Por ejemplo: Izenpe ● Archivo del módulo: le damos a Examinar y navegaremos hasta la ruta donde se encuentra el archivo libbit4ipki.dylib (/System/Library/Izenpe/pkcs11/libbit4ipki.dylib). Después, hacemos “click” en aceptar y veremos como se nos añade el nuevo módulo. 24/ Si por un casual se añade el módulo, pero aparece vacío, puede ser que necesite reiniciar el equipo. Asegúrate de que tanto el lector como la tarjeta están correctamente conectados al PC. Comprobación del módulo de Applet Java Tenemos que comprobar si esta activado el Complemento de Java en el Navegador. En caso negativo, lo activaremos. Lo veremos en: Herramientas → Complementos → Plugins 25/ 6.1.2. Safari Para que nos funcione correctamente en Safari, tenemos que realizar una serie de comprobaciones. Para ello vamos a Safari → Preferencias → Pestaña de Seguridad – – – – Comprobar que estén permitidos los módulos (pugins). Permitir Java. Permitir JavaScript Comprobar si esta desactivado el Ocultar Automáticamente las Ventanas Emergentes. Si lo tenemos como en la imagen. Iremos a la sección “Gestionar ajustes de sitios web...” 26/ Aquí lo que haremos será confiar en el applet de java para todas las webs seleccionando la opción “Ejecutar en modo no seguro” 27/ 6.2. Envío de correos firmados digitalmente Para poder enviar correos firmados es necesario disponer de un certificado que tenga definido como atributo su uso extendido de la clave concretamente la Protección de correo electrónico (OID 1.3.6.1.5.5.7.3.4). Solo algunas de las tarjetas de Izenpe cuentan con dicha extensión. 6.2.1. Thunderbird El proceso de configuración de Thunderbird es muy similar al de Firefox. Instalación de módulo para certificados Para la instalación de los certificados y del módulo PKCS#11 la ruta es la siguiente: Thunderbird → Preferencias → Avanzado → Certificados → Dispositivos de Seguridad Para añadir el nuevo módulo de seguridad que necesitamos hacemos “click” sobre el botón Cargar. 28/ Se nos abre una ventana que nos permite definir un nuevo módulo PKCS#11 en el que: ● Nombre del módulo: un nombre genérico que haga referencia al módulo de seguridad para el Middleware. Introducimos un nombre cualquiera. Por ejemplo: Izenpe ● Archivo del módulo: le damos a Examinar y navegaremos hasta la ruta donde se encuentra el archivo libbit4ipki.dylib (/System/Library/Izenpe/pkcs11/libbit4ipki.dylib). Después, hacemos “click” en aceptar y veremos como se nos añade el nuevo módulo. Nota: Si por un casual al añadir el modulo aparece vacío, puede ser que necesite reiniciar el equipo. Asegúrate de que tanto el lector como la tarjeta están correctamente conectados al PC. 29/ Configuración de los certificados previamente instalados Para instalar los certificados de Izenpe, basta con ejecutar el instalador de Izenpe y seleccionar Thunderbird en su menú de instalación. Si has seguido los pasos anteriores del manual, es muy probable que ya los tengas instalados (sino, importarlos manualmente con la Forma 2), en cuyo caso, abriremos el Administrador de Certificados en Thunderbird y modificaremos su confianza tal y como se muestra en la imagen: Thunderbird → Preferencias → Avanzado → Certificados → Ver Certificados → Autoridades → Seleccionar todos los certificados de Izenpe → Editar Confianza → Activar las tres casillas. Nota: Al entrar en la pestaña Ver Certificados, si tienes el módulo correctamente instalado y la tarjeta en el lector, te pedirá el código pin. Envío de un correo firmado digitalmente en Thunderbird El siguiente proceso lo veremos en un apartado posterior de este manual. 6.2.2. Mail En la fecha de redacción de este documento no hay posibilidad de firma con el programa nativo Mail debido a que no soporta ni tiene integrado el módulo PKCS#11 necesario para el correcto uso de las tarjetas criptográficas de Izenpe. Si que es posible enviar correos firmados digitalmente siempre que se disponga de un certificado personal del tipo PKCS#12 30/ 7. Ejemplo de uso de las aplicaciones 7.1. Identificación en sitios web 7.1.1. Firefox Una vez hayamos instalado los certificados, cargado el modulo pkcs11, comprobado el java y configurado el Firefox, podemos proceder a realizar una prueba para ver si los accesos a los sitios web y la prueba de firma funcionan correctamente. Prueba de Firma en Izenpe Cuando todo este correcto. Accedemos a la web de Izenpe (http://www.izenpe.com/), hacemos “click” sobre Gestiona tu certificado y a continuación en Prueba de Firma. Permitiremos las Ventanas Emergentes La primera vez que accedamos es posible que nos aparecerá una advertencia relacionada con permitir o no permitir las ventanas emergentes. En este caso, emergente. permitiremos la ventanas Si nos da la opción de permitir siempre para este sitio, la elegiremos. 31/ Nos saldrá una advertencia de seguridad en la cual es muy importante ACTIVAR la casilla de CONFIAR SIEMPRE y después darle a EJECUTAR. Después se nos cargará una página en la que tendremos que poner unos datos para realizar la prueba de firma. No tienen por que ser reales, tal y como se muestra en la imagen. 32/ Le damos a firmar y nos pedirá el pin de nuestra tarjeta, lo introducimos y le damos a Aceptar. – Elegiremos nuestro certificado con el que queremos firmar y le damos a aceptar. Si nuestro certificado es válido para acceder a la aplicación y no está revocado la aplicación nos permitirá el acceso con las mismas garantías que lo hacemos de forma presencial. 33/ Se procesa la firma y cuando se complete nos aparecerá un mensaje confirmando que todo ha ido correctamente. Nota: Es importante que cuando acabemos de realizar las gestiones oportunas cerremos la sesión del sitio web así como el navegador para evitar que otras personas puedan acceder a Internet con nuestros credenciales. 7.1.2. Safari Prueba de Firma en Izenpe Para realizar la prueba de firma y ver que todo esta correcto, seguiremos los siguientes pasos: – – Entramos en la web de www.izenpe.com Vamos al apartado Gestiona tu Certificado → Prueba de Firma 34/ – Si nos sale una advertencia de seguridad de java, activaremos la casilla de CONFIAR SIEMPRE en el contenido de este editor y le daremos seguidamente a PERMITIR. – Después se nos cargará una página en la que tendremos que poner unos datos para realizar la prueba de firma. No tienen por que ser reales, tal y como se muestra en la imagen. 35/ – Le damos a firmar y nos pedirá el pin de nuestra tarjeta, lo introducimos y le damos a Aceptar. – Elegiremos nuestro certificado con el que queremos firmar y le damos a aceptar. Si nuestro certificado es válido para acceder a la aplicación y no está revocado la aplicación nos permitirá el acceso con las mismas garantías que lo hacemos de forma presencial. Se procesa la firma y cuando se complete nos aparecerá un mensaje confirmando que todo ha ido correctamente. 36/ Nota: Es importante que cuando acabemos de realizar las gestiones oportunas cerremos la sesión del sitio web así como el navegador para evitar que otras personas puedan acceder a Internet con nuestros credenciales. 37/ 7.2. Envío de correos firmados digitalmente Una vez realizada la instalación de los certificados y del modulo de Izenpe, será necesario asociar la cuenta de correo electrónico con el certificado de la tarjeta con la que vamos a firmar el correo. Veamos como realizar dicha tarea en los distintos clientes de correo. 7.2.1. Thunderbird Configuración cuenta de correo con certificado En el menú Herramientas → Configuración de las cuentas hacemos “clic” sobre el apartado de Seguridad en la cuenta correspondiente. A continuación seleccionamos el certificado para el firmado digital. Nos llegará a pedir el pin de la tarjeta. Tenga en cuenta, que quizá su certificado no cumpla los requisitos para poder firmar correos y/o cifrar mensajes. En cuyo caso, después de escribir el pin de la tarjeta, este paso le dará error, no encontrando ningún certificado válido. 38/ Opcionalmente, podemos seleccionar el certificado que se utilizaría si cifrásemos el mensaje. En conjunto, dependiendo de lo que se haya elegido, quedaría tal y como se muestra en la imagen: 39/ Envío de correo firmado digitalmente Para enviar un correo firmado digitalmente es necesario indicarlo. Si no tenemos marcada la opción de firmar digitalmente todos los correos salientes, podemos hacerlo manualmente a través de la pestaña Seguridad → Firmar digitalmente este mensaje. Observaremos que aparecerá un check afirmativo de confirmació n, como el siguiente: 40/ Verificación de firma digital en correo Mail nos muestra una cabecera con información sobre la seguridad, en la cual aparece que el correo esta firmado. Thunderbird nos muestra un icono de un sobre cerrado y sellado, que indica que el correo está firmado digitalmente. Si hacemos clic en el sobre, nos mostrara la información de la firma digital. 41/ En caso que no sea válida nos avisará de ello. Observaremos este icono: Los motivos pueden ser varios: – – – El correo ha sido modificado. No hemos importado los certificados raíz de las autoridades certificadoras y sus subordinadas. No confiamos en la CA de la que proviene. He aquí un pequeño ejemplo del posible error: 42/ 8. Otras aplicaciones adicionales 8.1. Gestor de la Tarjeta de Izenpe Si hemos realizado la instalación del Middleware, encontraremos en nuestra carpeta de aplicaciones, un icono como el de la imagen: Con esta aplicación podremos cambiar el PIN de la tarjeta, desbloquearla introduciendo el PUK (por si hemos introducido tres veces el PIN mal y se ha bloqueado), y consultar la información de tu tarjeta. 43/ 8.2. Cambio de PIN usando Firefox En el menú Firefox → Preferencias pinchamos sobre Avanzado y a continuación sobre la pestaña de Cifrado, como vemos en la imagen. Por último pinchamos sobre el botón Dispositivos de seguridad y seguido a Cambiar contraseña Nos aparecerá una ventana que nos permite cambiar el PIN, previa introducción del PIN actual. Nota: Recomendamos el uso de la propia aplicación de Izenpe, no obstante, se explica el cambio con Firefox por ser la manera que ha predominado hasta la actualidad. 44/ 9. Incompatibilidades conocidas (Importante) 9.1. DNIe A diferencia de Izenpe que tiene sus propio Middleware para el uso de sus tarjetas, la instalación del DNIe en Linux y Mac, usa las librerías OpenSC para hacer funcionar la lectura del mismo, lo que provoca incompatibilidades en la funcionalidad de ambos dispositivos a la vez. Si antes de realizar la de Izenpe, se dispone ya de la instalación del DNIe, merece la pena probar si también es capaz de leer la tarjeta de Izenpe, en caso afirmativo, solo realizaremos la instalación de los certificados de Izenpe y no la del Middleware. Si aun así, se pretende usar, tanto el DNIe como las tarjetas Izenpe en el mismo equipo, hay una posibilidad, aunque no vamos a entrar mucho en detalle. Los pasos serian: 1. Realizar la instalación del DNIe, siguiendo las guías de www.dnielectronico.es 2. Asegurarte de que el DNIe funciona correctamente en Firefox y puedes realizar gestiones. 3. Crear un nuevo perfil en Firefox, de nombre Izenpe, ejecutando en un terminal el siguiente comando y siguiendo su asistente: firefox -P 4. Lanzar Firefox desde el terminal con: firefox -P Izenpe y realizar la instalación del módulo, de los certificados y demás apartados explicados este manual. 5. Crear dos lanzadores (accesos directos) para Firefox y editar su comando de ejecución, para que uno abra el perfil default donde estará instalado el DNIe y el otro ejecute el perfil Izenpe donde previamente hemos realizado la instalación. Nota Importante: Izenpe no se hace responsable del soporte o problemas relacionados con el DNIe. Mostramos esta solución como ayuda orientativa a posibles usuarios que se aventuren a realizar ambas instalaciones y/o configuraciones en el mismo sistema. 45/ 9.2. Tarjetas Antiguas de Izenpe Con el cambio de fabricante en las tarjetas de Izenpe, se producen dos casos a destacar: · Las tarjetas antiguas (anteriores al 2012), funcionan con el nuevo Middleware y la nueva instalación. · Las tarjetas nuevas, no funcionan en instalaciones antiguas (realizadas con las librerías OpenSC). Necesitan el nuevo Middleware para que funcionen correctamente. versión de ejecución de java actual en el sistema, parámetros de seguridad y negociación... 9.3. No se encontraron dispositivos criptográficos Es el error mas común de todos los producidos por los usuarios. Surge cuando queremos entrar en una aplicación web vía certificado digital pero el sistema no lo esta reconociendo correctamente. A continuación damos unas claves para identificar tu tipo de error en concreto y solucionarlo. Se puede deber a las siguientes causas: – Lector o Tarjeta no conectados al equipo. Procederemos a cerrar los navegadores (Firefox o Safari), desenchufaremos el lector y lo conectaremos en otra entrada USB del equipo, junto con la tarjeta insertada. Probar un par de veces inclusive reiniciando el equipo. Si no llega a funcionar después de lo anterior, saltaremos a otro caso. – Módulo Pkcs11 no añadido correctamente en Firefox. 46/ Si estamos accediendo a la web con Firefox, es posible que el modulo no este correctamente añadido, para ello revisar la pagina 17 de este mismo manual. – Lector no compatible con MAC. En cuyo caso, el Pin Manager (dándole a información) mostrara que no encuentra ningún lector, y en el Firefox nos aparecerá el modulo pkcs11 de Izenpe vacío. Podemos verlo en las siguientes imágenes: La solución depende de cada lector, quizá tenga drivers para MAC pero se los tengas que descargar e instalar o simplemente no funcione. 47/ Un lector bastante común es el PCT-combi cuyos drivers solo se encuentran para Windows pero no para Linux ni para MAC. También son muy comunes las incompatibilidades con algunos lectores para el DNIe. Para evitar estos problemas, consultar con Izenpe el tipo de lector. También puedes adquirir 100% seguro uno de ellos en la web de → Izenpedenda ― No se ha confiado en el módulo de java. Asegurarnos de que hemos permitido ejecutar el modulo de java en modo no seguro para la web en la que estamos tratando de hacer la firma tal y como lo hemos explicado anteriormente en este mismo documento. 48/ 10. Anexo para Sistemas Móviles 10.1. iOS A día de hoy en las versiones de iOS 6 en adelante no es necesario la instalación de certificados raíz para poder navegar sin avisos de error por paginas que los soliciten, están ya incluidos en el navegador del sistema. 49/ 11. Acerca de Este documento ha sido elaborado por la empresa Irontec Internet y Sistemas sobre GNU/Linux. Para la elaboración del presente documento se ha desarrollado una cuidadosa metodología de análisis y puesta en funcionamiento, garantizado la adecuación del documento a las necesidades de los usuarios. Si el lector considera que hay algún aspecto erróneo o encuentra alguna errata, puede trasladarla mediante email a cau-izenpe@izenpe.net e intentaremos incluirla en próximas revisiones del documento.