Esteganografía y puzzles de Sudoku

Anuncio

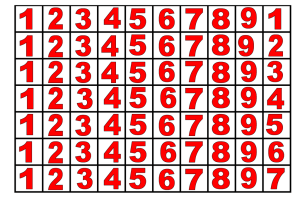

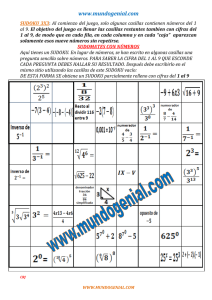

Esteganografía y puzzles de Sudoku BACHILLERATO DE INVESTIGACION/EXCELENCIA IES Politécnico-Soria. Abril 2015 María Rodríguez Carro. Justificación. Necesidad del ser humano de transmitir información de modo seguro. Necesidad de encontrar un algoritmo para ocultar información cifrada que pase desapercibida (Esteganografía), y en caso de ser detectada, no pueda ser descifrada (Criptografía). Antecedentes. Criptografía: Es la ciencia dedicada a estudiar métodos para codificar mensajes secretos y cuyo objetivo último es la imposibilidad de que nadie pueda descifrarlos. Métodos criptográficos: o La scitala espartana. o o Cilindro de Jefferson. El cifrario de Julio César. o Máquina Enigma. o Frecuencia de las letras. o Basados en Teoría de números. Criptografía. Cifrado de César: Palabra: MARIA RODRIGUEZ CARRO Cifrado: ODULD URGULJXHC FDUUR Codificación binaria. 01001101 01100001 01110010 11000011 10101101 01100001 00100000 01010010 01101111 01100100 01110010 11000011 10101101 01100111 01110101 01100101 01111010 00100000 01000011 01100001 01110010 01110010 01101111 Marco teórico. Imágenes digitales. BMP. PNG. GIF JPG. TIFF Modelo RGB. Objetivos. Objetivos Generales. 1. Conocer y aplicar técnicas básicas de criptografía y esteganografia. 2. Implementar un algoritmo esteganografico, basado en puzzles de sudoku, para ocultar información en imágenes. Objetivos particulares. 1. Conocer el significado de la criptografía y sus raíces matemáticas. 2. Conocer la matemática que subyace en un puzzle de sudoku. 3. Conocer la relación entre criptografía y estenografía. Esteganografía. Protocolos. Esteganografía: Es el arte y la ciencia de escribir mensajes ocultos tal que nadie sospeche de su existencia. Protocolos. Herodoto. Siglo XV – huevo cocido. Segunda Guerra Mundial. Tintas invisibles. Archivos multimedia: En documentos de cualquier tipo, en imágenes, en audio, en video. Esteganografía en imágenes. LSB. Ejemplo de esteganografía: Ocultamiento de la letra “A”. Si se tiene parte de una imagen con píxeles con formato RGB (3 bytes), su representación original podría ser la siguiente (3 píxeles, 9 bytes): (1 1 0 1 1 0 1 0) (0 1 0 0 1 0 0 1) (0 1 0 0 0 0 1 1) (0 0 0 1 1 1 1 0) (0 1 0 1 1 0 1 1) (1 1 0 1 1 1 1 1) (0 0 0 0 1 1 1 0) (0 1 0 0 0 1 1 1) (0 0 0 0 0 1 1 1) El mensaje a cifrar es ‘A’ cuya representación ASCII es (1 0 0 1 0 1 1 1), entonces los nuevos píxeles alterados serían: (1 1 0 1 1 0 1 1) (0 1 0 0 1 0 0 0) (0 1 0 0 0 0 1 0) (0 0 0 1 1 1 1 1) (0 1 0 1 1 0 1 0) (1 1 0 1 1 1 1 1) (0 0 0 0 1 1 1 1) (0 1 0 0 0 1 1 1) (0 0 0 0 0 1 1 1) Esteganografía en cualquier archivo.(1) Ejemplo de esteganografía: Ocultamiento de un archivo en una imagen. Necesitamos: Una imagen jpeg, un archivo de texto y un compresor (Winrar). Imagen original. Soria.jpeg Esteganografía en cualquier archivo.(2) A UN OLMO SECO Al olmo viejo, hendido por el rayo y en su mitad podrido, con las lluvias de abril y el sol de mayo algunas hojas verdes le han salido. ¡El olmo centenario en la colina que lame el Duero! Un musgo amarillento le mancha la corteza blanquecina al tronco carcomido y polvoriento. No será, cual los álamos cantores que guardan el camino y la ribera, habitado de pardos ruiseñores. Ejército de hormigas en hilera va trepando por él, y en sus entrañas urden sus telas grises las arañas. Antes que te derribe, olmo del Duero, con su hacha el leñador, y el carpintero te convierta en melena de campana, lanza de carro o yugo de carreta; antes que rojo en el hogar, mañana, ardas, de alguna mísera caseta, al borde de un camino; antes que te descuaje un torbellino y tronche el soplo de las sierras blancas; antes que el río hasta la mar te empuje por valles y barrancas, olmo, quiero anotar en mi cartera la gracia de tu rama verdecida. Mi corazón espera también, hacia la luz y hacia la vida, otro milagro de la primavera. Antonio Machado Esteganografía en cualquier archivo.(3) Imagen Soria.jpg + Olmo.doc SoriaOlmo.jpeg Concepto matemático de sudoku. El Sudoku es un tipo especial de Cuadro Latino, de n x n, que consiste en asignar n símbolos distintos a una matriz cuadrada donde cada uno de los n símbolos ocupa exactamente una celda en cada renglón y columna. Grupo de simetrías de un sudoku. D4 Grupo D4 (8 movimientos). Reflexion (respecto de las diagonales o respecto del punto medio de los lados). Rotacion (0o, 90o, 180o y 270o). Otros Movimientos. Permutación de los dígitos 1, 2, . . . , 9. Permutación de las columnas 1 a 3, 4 a 6 o 7 a 9. Permutación de las filas 1 a 3, 4 a 6 o 7 a 9. Resolviendo sudokus. Técnicas de resolución … ¿Cuál es la cantidad mínima de cuadrados llenos que debe tener un Sudoku para tener solución única? 17. ¿Cuántos soluciones válidas existen para un Sudoku 9x9?. 6670903752021072936960 ( Calculado por Bertram Felgenhauer en 2005). Algoritmo de Sanmitra Ljeri et al. Los datos secretos se convierten a Base-9. Se construye una matriz 27x27 repitiendo el mismo sudoku. Se elige un píxel de la imagen y se modifica su información RGB mediante un complejo algoritmo, para dejar el cambio imperceptible al ojo humano. Una propuesta nueva. (1) El algoritmo anterior es “malo”. Codificamos en base-9 los datos secretos. Seleccionamos uno de los píxeles de una imagen. Leemos su información RG del modelo RGB y buscamos los dos valores o coordenadas en el subcuadrado 3x3 de la matriz 256x256. Los sudokus y subcuadrados de la matriz no serán iguales sino equivalentes puesto que les habremos aplicado alguno de los movimientos antes mencionados. Una propuesta nueva. (2). Supongamos que: Deseamos ocultar el 6. Elegimos un píxel (123, 156, 89). En tabla 256x256 obtenemos 5. El píxel modificado quedaría (122,155, 89). Para extraer la Información: Hay que poseer: Las dos imágenes. La tabla de sudoku 256x256. Caso práctico. 121 122 123 154 155 1 0 2 6 4 7 156 8 3 5 Conclusiones. La integración de una técnica criptográfica y una técnica esteganografica basada en puzzles de sudoku contribuye a la transmisión segura de datos. VENTAJAS: Con pocos datos, (17) tenemos una clave ROBUSTA. Los ficheros contenedores no tienen por qué ser forzosamente imágenes, cualquier medio es válido (audio, video, ejecutables, etc.). La esteganografia es una técnica en constante evolución. A medida que sus herramientas se hacen mas avanzadas, las técnicas empleadas en el estegoanalisis también son más complejas. Cabe la posibilidad de que se dé un uso inadecuado o, incluso, delictivo de este tipo de técnicas. Reforzar y potenciar la esteganografia, implica una mayor dificultad en su detección en usos delictivos. Proponemos seguir avanzando en esta tecnología pero teniendo la posibilidad de neutralizar posibles usos malintencionados. Gracias por su atención.