Presentación Word

Anuncio

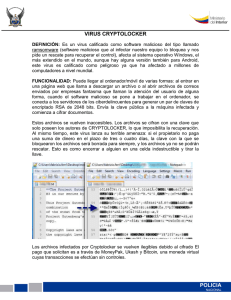

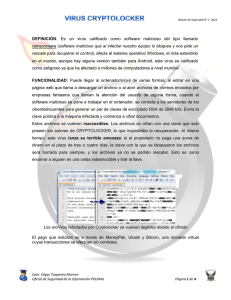

SEGURIDAD INFORMATICA Virus, Troyanos y Malware …….. JORNADAS TECNOLOGICAS 1 Cómo defenderte de CryptoLocker, el “malware” más letal Tabla de contenidos 1. Fundamentos de Seguridad informática 2. Porque es necesaria la seguridad informática 3. Tendencia Actual 4. CryptoLocker 2 Cómo defenderte de CryptoLocker, el “malware” más letal Fundamentos de Seguridad informática La Seguridad informática o seguridad perimetral es el área que se enfoca a la protección de la infraestructuras informática y todo lo relacionado con esta. En general, cuando se habla de la seguridad en un sistema informático se hace referencia a los activos (recursos del sistema necesarios para que ése funcione), amenaza (evento, individuo o entidad que presenta un riesgo para el sistema), impacto (medición de las consecuencias de la materialización de un riesgo o amenaza), vulnerabilidad (posibilidad de que una amenaza tenga lugar), ataque, desastre o contingencia. Para minimizar el impacto negativo provocado por ataques, existen procedimientos y mejores prácticas que facilitan la lucha contra las actividades delictivas y reducen notablemente el campo de acción de los ataques. Uno de los pasos más importantes en seguridad, es la educación, comprender cuáles son las debilidades más comunes que pueden ser aprovechadas y cuáles son sus riesgos asociados, permitirá conocer de qué manera se ataca un sistema informático ayudando a identificar las debilidades y riesgos para luego desplegar de manera inteligente estrategias. “Si utilizas al enemigo para derrotar al enemigo, serás poderoso en cualquier lugar a donde vayas.” Sun Tzu, El arte de la guerra Sin embargo, más allá de cualquiera de los esquemas de seguridad que una organización pudiera plantear, existen estrategias de ataque que se basan en el engaño y que están netamente orientadas a explotar las debilidades del factor humano: la Ingeniería Social. Los atacantes saben cómo utilizar estas metodologías y lo han incorporado como elemento fundamental para llevar a cabo cualquier tipo de ataque. EL PRIMER VIRUS El primer virus atacó a una máquina IBM Serie 360 (y reconocido como tal). Fue llamado Creeper, creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «I'm a creeper... catch me if you can!» («¡Soy una enredadera... agárrame si puedes!»). Para eliminar este problema se creó el primer programa antivirus denomin ado Reaper (cortadora). Sin embargo, el término virus no se adoptaría hasta 1984, pero éstos ya existían desde antes. Sus inicios fueron en los laboratorios de Bell Computers. Cuatro programadores (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) desarrollaron un juego llamado Core War, el cual consistía en ocupar toda lamemoria RAM del equipo contrario en el menor tiempo posible. Después de 1984, los virus han tenido una gran expansión, desde los que atacan los sectores de arranque de disquetes hasta los que se adjuntan en correos electrónicos. Si bien esta técnica es utilizada en cualquier ámbito, en lo que a informática se refiere, consiste en la obtención de información sensible y/o confidencial de un usuario cercano a un sistema u organización explotando ciertas características que son propias del ser humano. 3 Cómo defenderte de CryptoLocker, el “malware” más letal La seguridad informática es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas, orientados a proveer condiciones seguras y confiables, para el procesamiento de datos en sistemas informáticos. Consiste en asegurar que los recursos del sistema de información (material informático o programas) de una organización sean utilizados de la manera que se decidió y que el acceso a la información allí contenida, así como su modificación, sólo sea posible a las personas que se encuentren acreditadas y dentro de los límites de su autorización. ► Principios de Seguridad Informática Para lograr sus objetivos la seguridad informática se fundamenta en tres principios, que debe cumplir todo sistema informático: ►Confidencialidad: Se refiere a la privacidad de los elementos de información almacenados y procesados en un sistema informático, Basándose en este principio, las herramientas de seguridad informática deben proteger el sistema de invasiones y accesos por parte de personas o programas no autorizados. Este principio es particularmente importante en sistemas distribuidos, es decir, aquellos en los que los usuarios, computadores y datos residen en localidades diferentes, pero están física y lógicamente interconectados. ►Integridad: Se refiere a la validez y consistencia de los elementos de información almacenados y procesador en un sistema informático. Basándose en este principio, las herramientas de seguridad informática deben asegurar que los procesos de actualización estén bien sincronizados y no se dupliquen, de forma que todos los elementos del sistema manipulen adecuadamente los mismos datos. Este principio es importante en sistemas descentralizados, es decir, aquellos en los que diferentes usuarios, computadores y procesos comparten la misma información. ►Disponibilidad: Se refiere a la continuidad de acceso a los elementos de información almacenados y procesados en un sistema informático. Basándose en este principio, las herramientas de seguridad informática deber reforzar la permanencia del sistema informático, en condiciones de actividad adecuadas para que los usuarios accedan a los datos con la frecuencia y dedicación que requieran, este principio es importante en sistemas informáticos cuyos compromiso con el usuario, es prestar servicio permanente. Necesidad de un enfoque global para la atenuación de riegos Frecuentemente, la seguridad de los sistemas de información es objeto de metáforas. A menudo, se la compara con una cadena, afirmándose que el nivel de seguridad de un sistema es efectivo únicamente si el nivel de seguridad del eslabón más débil también lo es. De la misma forma, una puerta blindada no sirve para proteger un edificio si se dejan las ventanas completamente abiertas. Lo que se trata de demostrar es que se debe afrontar el tema de la seguridad a nivel global y que debe constar de los siguientes elementos: Concienciar a los usuarios acerca de los problemas de seguridad Seguridad lógica, es decir, la seguridad a nivel de los datos, en especial los datos de la empresa, las aplicaciones e incluso los sistemas operativos de las compañías. Seguridad en las telecomunicaciones: tecnologías de red, servidores de compañías, redes de acceso, etc. Seguridad física, o la seguridad de infraestructuras materiales: asegurar las habitaciones, los lugares abiertos al público, las áreas comunes de la compañía, las estaciones de trabajo de los empleados, etc. 4 Cómo defenderte de CryptoLocker, el “malware” más letal Porque es necesaria la seguridad informática La información constituye el activo más importante de las empresas, pudiendo verse afectada por muchos factores tales como robos, incendios, fallas de disco, virus u otros. Desde el punto de vista de la empresa, uno de los problemas más importantes que debe resolver es la protección permanente de su información crítica. Debido a la existencia de personas ajenas a la información, también conocidas como piratas informáticos o hackers, que buscan tener acceso a la red empresarial para modificar, sustraer o borrar datos, teniendo como resultado la violación de los sistemas, provocando la pérdida o modificación de los datos sensibles de la organización, lo que puede representar un daño con valor de miles o millones de euros. La necesidad de implantar un sistema de seguridad informática y de la información es lógica y apremiante para toda empresa, ya que no solo implica la posible sustracción de información o pérdida de la misma, sino las responsabilidades legales frente a tercero. 5 Cómo defenderte de CryptoLocker, el “malware” más letal Tendencia Actual Una vez conocidas las vulnerabilidades y ataques a las que está expuesto un sistema es necesario conocer los recursos disponibles para protegerlo. Mientras algunas técnicas son evidentes (seguridad física por ejemplo) otras pautas no lo son tanto e incluso algunas pueden ocasionar una sensación de falsa seguridad. Muchas de las vulnerabilidades estudiadas son el resultado de implementación incorrecta de tecnologías, otras son consecuencias de la falta de planeamiento de las mismas pero, como ya se ha mencionado, la mayoría de los agujeros de seguridad son ocasionados por los usuarios de dichos sistemas y es responsabilidad del administrador detectarlos y encontrar la mejor manera de cerrarlos. A continuación mencionaremos algunos protocolos y utilidades de seguridad: FIREWAL: es un sistema ubicado entre dos redes y que ejerce la una política de seguridad establecida. Es el mecanismo encargado de proteger una red confiable de una que no lo es (por ejemplo Internet). 6 Cómo defenderte de CryptoLocker, el “malware” más letal ANTIVIRUS: son programas cuyo objetivo es detectar y/o eliminar virus informáticos, Un antivirus compara el código de cada archivo con una BD de los códigos de los virus conocidos, por lo que es importante actualizarla periódicamente a fin de evitar que un virus nuevo no sea detectado. También se les ha agregado funciones avanzadas, como la búsqueda de comportamientos típicos de virus o la verificación contra virus en redes de computadores. COPIAS DE SEGURIDAD: La información constituye el activo más importante de las empresas, pudiendo verse afectada por muchos factores tales como robos, incendios, fallas de disco, virus u otros. Desde el punto de vista de la empresa, uno de los problemas más importantes que debe resolver es la protección permanente de su información crítica. La medida más eficiente para la protección de los datos es determinar una buena política de copias de seguridad o backups. Este debe incluir copias de seguridad completa (los datos son almacenados en su totalidad la primera vez) y copias de seguridad incrementales (solo se copian los ficheros creados o modificados desde el último backup). Es vital para las empresas elaborar un plan de backup en función del volumen de información generada y la cantidad de equipos críticos. Un buen sistema de respaldo debe contar con ciertas características indispensables: Continuo El respaldo de datos debe ser completamente automático y continuo. Debe funcionar de forma transparente, sin intervenir en las tareas que se encuentra realizando el usuario. Seguro Muchos software de respaldo incluyen cifrado de datos, lo cual debe ser hecho localmente en el equipo antes del envío de la información. Remoto Los datos deben quedar alojados en dependencias alejadas de la empresa. ACTUALIZACIONES: Mantener los sistemas de información con las actualizaciones que más impacten en la seguridad. CONTRASEÑAS: difíciles de averiguar que, por ejemplo, no puedan ser deducidas a partir de los datos personales del individuo o por comparación con un diccionario, y que se cambien con la suficiente periodicidad. Las contraseñas, además, deben tener la suficiente complejidad como para que un atacante no pueda deducirla por medio de programas informáticos. El uso de certificados digitales mejora la seguridad frente al simple uso de contraseñas. 7 Cómo defenderte de CryptoLocker, el “malware” más letal PRINCIPALES AMENAZAS A LA SEGURIDAD INFORMÁTICA Un ataque informático es un intento organizado e intencionado causada por una o más personas para causar daño o problemas a un sistema informático o red. Los ataques en grupo suelen ser hechos por bandas llamados "piratas informáticos" que suelen atacar para causar daño, por buenas intenciones, por espionaje, para ganar dinero, entre otras. Los ataques suelen pasar en corporaciones. Un ataque informático consiste en aprovechar alguna debilidad o falla en el software, en el hardware, e incluso, en las personas que forman parte de un ambiente informático; para obtener un beneficio, por lo general de condición económica, causando un efecto negativo en la seguridad del sistema, que luego pasa directamente en los activos de la organización. Consecuencias Los ataques informáticos tienen varias series de consecuencias o daños que un VIRUS puede causar en un sistema operativo. Hay varios tipos de ataques los cuales los más notables o reconocidos son los siguientes: Ingeniería Social Ingeniería Social Inversa Trashing (Cartoneo) Ataques de Monitorización Ataques de Autenticación Denial of Service (DoS) Ataques de Modificación – Daños Phishing Pharming El caso más común hoy en día se da cuando un atacante, por medios informáticos o personales, obtiene su información personal y la utiliza ilegalmente. Conocido como El robo de identidad o usurpación de identidad es la apropiación de la identidad de una persona: hacerse pasar por esa persona, asumir su identidad ante otras personas en público o en privado, en general para acceder a ciertos recursos o la obtención de créditos y otros beneficios en nombre de esa persona. 8 Cómo defenderte de CryptoLocker, el “malware” más letal Existen varios métodos para obtener datos de la información personal: correos falsos: esta técnica permite pasar a un atacante por una organización, banco o empresa verdaderos para obtener información que garantice acceso a algún recurso que usted utilice en esa organización, banco o empresa. personal: cualquier persona maliciosa podría obtener información que escuchó o vio de parte suya que le garantice acceso a algún recurso valioso. ataque organizado: cualquier atacante podría intentar superar la seguridad de un banco, empresa u organización para obtener información personal de los clientes para luego acceder a algún recurso de esa empresa o cliente. ataque a servidores de almacenamiento de información online: el atacante puede tratar de obtener datos de un servidor de almacenamiento de datos en la nube; obteniendo contraseñas, DNI, cuentas bancarias, etc. LSSI: La legislación española1 LSSI, artículo 10) obliga a cualquier autónomo que tenga una página web, o cualquier persona con página web que ponga adsense o recomendaciones de libros de Amazon, a poner su nombre y apellidos completo, su DNI y la dirección de su domicilio personal2 frente a multas que superan los 30001 euros por infracción grave. Con esos datos, es razonablemente fácil el robo de identidad, y dar de baja la línea fija, el ADSL, o modificar aspectos del recibo de la luz o del agua al particular al que la ley le ha obligado a poner sus datos en Internet. 9 Cómo defenderte de CryptoLocker, el “malware” más letal Cryptolocked CryptoLocker, es un programa malicioso conocido como ransomware. Algunos ransomware sólo se congela la computadora y le pide que pagar una cuota. (Estas amenazas generalmente se puede desbloquear sin tener que pagar para arriba, con un programa antivirus decente como una herramienta de recuperación.) CryptoLocker es diferente: el equipo y el software siguen trabajando, pero sus archivos personales, como documentos, hojas de cálculo e imágenes, son cifrados. Los delincuentes retienen la única copia de la clave de descifrado en su servidor - no se guarda en el equipo, por lo que no se pueden abrir los archivos sin su ayuda. Forma de infección ❶ CryptoLocker utiliza técnicas de ingeniería social, para conseguir que sea el propio usuario quien lo ejecute. Concretamente la victima recibe un correo, simulando provenir de una empresa de logística, que lleva adjunto un ZIP con contraseña. SISTEMAS CIFRADOS Cifrado Simetrico El cifrado simétrico consiste en el uso de una misma llave para cifrar y descifrar el mensaje cifrado. El hecho de que exista un secreto compartido entre emisor y receptor constituye una vulnerabilidad que ha sido resuelta únicamente por el cifradoasimétrico. Cuando el usuario abre el zip introduciendo la contraseña que le viene en el email, cree que dentro hay un fichero PDF y al abrir el falso PDF es cuando ejecuta el troyano. CryptoLocker se aprovecha de la política de Windows de ocultar las extensiones por defecto, de tal forma que el usuario es engañado “gracias” a esta característica de Windows. ❷ Tras esto todos los datos del disco duro en los que el usuario tenga permisos de escritura, quedan encriptados, incluidas unidades de red (mapeadas) o discos duros externos conectados por USB (con letra asignada). Realiza una copia de sí mismo en una ruta del perfil del usuario (AppData, LocalAppData) Crea una entrada en los autoruns para asegurarse la ejecución al reinicio. Ejecuta dos procesos de sí mismo fichero. Uno es el principal y otro para proteger el proceso original frente a cierres. Cifrado Asimetrico Con el cifrado asimétrico el problema del secreto compartido se resuelve: los mensajes se cifran con una clave pública, y sólo el receptor con su clave privada podrá descifrarlo. El "virus" CryptoLocker usa cifrado asimétrico. Esta nueva variante cifra los archivos con la extensión .encrypted Las primeras versiones de CryptoLocker en lugar de utilizar una implementación personalizada criptográfica como muchas otras familias de malware, utilizan criptografía fuerte certificada de terceros ofrecida en este caso por CryptoAPI de Microsoft. Mediante el uso de una adecuada ejecución y siguiendo las mejores prácticas, los autores de malware han creado un programa robusto que es difícil de eludir. El malware utiliza el "RSA y AES Cryptographic Provider Cómo defenderte de CryptoLocker, el “malware” más letal 10 Microsoft Enhanced" (MS_ENH_RSA_AES_PROV) para generar las llaves y para cifrar los datos con algoritmos RSA (CALG_RSA_KEYX) y AES (CALG_AES_256). Cada archivo se cifra con una llave AES única, que a su vez se cifra con la clave pública RSA recibida desde el servidor C2. La clave cifrada, una pequeña cantidad de metadatos y el contenido de archivos cifrados se vuelven a escribir en el disco, reemplazando el archivo original. Los archivos cifrados sólo se pueden recuperar mediante la obtención de la clave privada RSA retenida exclusivamente por los creadores del malware. También hay una variante llamada TeslaCrypt que se aprovecha de una vulnerabilidad en Adobe Flash Player (usa el Angler Exploit Kit) y además secuestra partidas guardadas de juegos. Algunas variantes, además de cifrar los ficheros del equipo infectado, roban la libreta de direcciones para lograr nuevas víctimas a quién enviar estos mensajes maliciosos. Para empeorar todo, falsifica la dirección del remitente. Así, es probable que la dirección que se muestra en el correo sea la de uno de nuestros contactos. En esta variante encripta archivos de ofimática, pst, pdf, jpg, wmv, mp4, m4a, vbs, zip. No afecta a mp3, gif, png, rar o exe. Las primeras variantes de CryptoLocker (también llamadas TorrentLocker) utilizaban un cifrado con AES-256 con CTR(Counter) que consiguió ser descifrado y ahora son cifrados con AES-256-CBC (Cipher-block chaining) ❸ El malware no revela su presencia a la víctima hasta que todos los archivos específicos han sido cifrados. La víctima se presenta con una pantalla de bienvenida que contiene instrucciones. En versiones anteriores se mostraba un temporizador de cuenta atrás. 11 Cómo defenderte de CryptoLocker, el “malware” más letal En cada carpeta afectada del pc, te genera un .txt y un .html con la siguiente "solución", con enlaces a la red tor. (relays tor) Contenido del Fichero: INSTRUCCIONES_DESCIFRADO.txt =================================================== ============================ !!! NOS CIFRAR SUS ARCHIVOS CON Crypt0L0cker !!! =================================================== ============================ Los archivos más importantes (incluidos los de los discos de red, USB, etc): fotos, vídeos, documentos, etc. se cifran con nuestro virus Crypt0L0cker. La única manera de restaurar los archivos es pagarnos. De lo contrario, se perderán los archivos. Utilice este enlace para pagar por la recuperación de los archivos: http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php?user_code=1e cyep9&user_pass=9071 ­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­ ­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­­ [=] ¿Qué pasó con mis archivos? Sus archivos importantes: fotos, vídeos, documentos, etc. se cifran con nuestro virus Crypt0L0cker. Este virus utiliza muy fuerte algoritmo de cifrado ­ RSA­2048. Fracción del algoritmo de cifrado RSA­2048 es imposible sin la llave especial de descifrado. [=] ¿Cómo puedo restaurar mis archivos? Sus archivos ahora son inservibles e ilegibles, puede comprobar que al tratar de abrirlos. La única manera de restaurarlos es utilizar nuestro software de descifrado. Usted puede comprar este software de descifrado en nuestro sitio web (http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php?user_code=1 ecyep9&user_pass=9071). 12 Cómo defenderte de CryptoLocker, el “malware” más letal ¿Cómo recuperar los archivos y ficheros secuestrados? Usando un backup (copia de seguridad) Usando versiones anteriores Shadow copy (Volume Snapshot Service, Volume Shadow Copy Service, VSS) Usar herramientas específicas. Ver en Otras soluciones ¿Cómo restaurar archivos cifrados por Crypt0L0cker? ► Método 1: copias de seguridad El primer y mejor método para restaurar los datos es una copia de seguridad reciente. Si no tienes backup ¿qué estas esperando para hacerlo? ► Método 2: Software de recuperación de archivos Parece que cuando CTB-Locker cifra un archivo, primero hace una copia del mismo, codifica la copia y luego elimina el original. Debido a este procedimiento se puede usar un software de recuperación de archivos como RStudio o Photorec para intentar recuperar algunos de los archivos originales. Es importante tener en cuenta que cuanto más se utilice la computadora, más difícil será recuperar los archivos eliminados sin cifrar. ► Método 3: Instantáneas de volumen de Windows (Shadow Volume Copies) Como último recurso, puede tratar de restaurar los archivos a través de las instantáneas de volumen automática de Windows, siempre y cuando las mismas se encuentren activadas en el sistema operativo. Desafortunadamente, el malware intentará eliminar las instantáneas, pero a veces no logra hacerlo y esta copia puede utilizarse para restaurar los archivos. Cómo defenderte de CryptoLocker, el “malware” más letal 13 PREGUNTAS «Mi sistema no es importante para un hacker» Esta afirmación se basa en la idea de que no introducir contraseñas seguras en una empresa no entraña riesgos pues « ¿quién va a querer obtener información mía?». Sin embargo, dado que los métodos de contagio se realizan por medio de programas automáticos, desde unas máquinas a otras, estos no distinguen buenos de malos, interesantes de no interesantes, etc. Por tanto abrir sistemas y dejarlos sin claves es facilitar la vida a los virus y de posibles atacantes. Otra consideración respecto a esta afirmación que la llevan a ser falsa es que muchos ataques no tienen otro fin que el destruir por destruir sin evaluar la importancia. «Estoy protegido pues no abro archivos que no conozco» Esto es falso, pues existen múltiples formas de contagio, además los programas realizan acciones sin la supervisión del usuario poniendo en riesgo los sistemas, si bien la medida es en sí acertada y recomendable. «Como tengo antivirus estoy protegido» En general los programas antivirus no son capaces de detectar todas las posibles formas de contagio existentes, ni las nuevas que pudieran aparecer conforme los ordenadores aumenten las capacidades de comunicación, además los antivirus son vulnerables a desbordamientos de búfer que hacen que la seguridad del sistema operativo se vea más afectada aún, aunque se considera como una de las medidas preventivas indispensable. «Como dispongo de un cortafuegos (firewall) no me contagio» Esto únicamente proporciona una limitada capacidad de respuesta. Las formas de infectarse en una red son múltiples. Unas provienen directamente de accesos al sistema (de lo que protege un firewall) y otras de conexiones que se realizan (de las que no me protege). Emplear usuarios con altos privilegios para realizar conexiones puede entrañar riesgos, además los firewalls de aplicación (los más usados) no brindan protección suficiente contra técnicas de suplantación de identidad (spoofing). En todo caso, el uso de cortafuegos del equipo y de la red se considera altamente recomendables. «Tengo un servidor web cuyo sistema operativo es un Unix actualizado a la fecha y por tanto seguro» Puede que esté protegido contra ataques directamente hacia el núcleo, pero si alguna de las aplicaciones web (PHP, Perl, Cpanel, etc.) está desactualizada, un ataque sobre algún script de dicha aplicación puede permitir que el atacante abra una shell y por ende ejecutar comandos en el unix. También hay que recordar que un sistema actualizado no está libre de vulnerabilidades sino que no se tiene ninguna de las descubiertas hasta el momento. Cómo defenderte de CryptoLocker, el “malware” más letal 14 Documento elaborado por: Kconsultora de Comunicaciones y Energías. Teléfono de contacto: 959 22 99 09 E-Mail:info@ktelecom.es Web: www.ktelecom.es Parque Huelva Empresarial, Nave 3 CP: 21007 Huelva (España) Cómo defenderte de CryptoLocker, el “malware” más letal 15 Cómo defenderte de CryptoLocker, el “malware” más letal 16