Guía de redes inalámbricas

Anuncio

Fedora 13

Guía de redes

inalámbricas (Wireless)

Redes inalámbricas y móviles, visión general para Fedora Linux

Scott Radvan

Guía de redes inalámbricas (Wireless)

Fedora 13 Guía de redes inalámbricas (Wireless)

Redes inalámbricas y móviles, visión general para Fedora Linux

Edición 1.4

Autor

Scott Radvan

sradvan@redhat.com

Copyright © 2010 Red Hat, Inc..

The text of and illustrations in this document are licensed by Red Hat under a Creative Commons

Attribution–Share Alike 3.0 Unported license ("CC-BY-SA"). An explanation of CC-BY-SA is available

at http://creativecommons.org/licenses/by-sa/3.0/. The original authors of this document, and Red Hat,

designate the Fedora Project as the "Attribution Party" for purposes of CC-BY-SA. In accordance with

CC-BY-SA, if you distribute this document or an adaptation of it, you must provide the URL for the

original version.

Red Hat, as the licensor of this document, waives the right to enforce, and agrees not to assert,

Section 4d of CC-BY-SA to the fullest extent permitted by applicable law.

Red Hat, Red Hat Enterprise Linux, the Shadowman logo, JBoss, MetaMatrix, Fedora, the Infinity

Logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries.

For guidelines on the permitted uses of the Fedora trademarks, refer to https://fedoraproject.org/wiki/

Legal:Trademark_guidelines.

Linux® is the registered trademark of Linus Torvalds in the United States and other countries.

Java® is a registered trademark of Oracle and/or its affiliates.

XFS® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States

and/or other countries.

All other trademarks are the property of their respective owners.

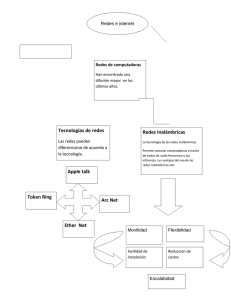

Una visión general de las tecnologías basadas en IEEE 802.11 y otras redes móviles y su

implementación en Fedora Linux

Prefacio

v

1. Convenciones del Documento .......................................................................................... v

1.1. Convenciones Tipográficas ................................................................................... v

1.2. Convenciones del documento ............................................................................... vi

1.3. Notas y Advertencias .......................................................................................... vii

2. !Necesitamos tu opinión! ................................................................................................ vii

1. Introducción

1.1. ¿Quiénes deberían leer esta guía? ...............................................................................

1.2. ¿Qué es una LAN inalámbrica? ....................................................................................

1.3. Historia de las LANs inalámbricas .................................................................................

1.4. Beneficios de las LANs inalámbricas .............................................................................

1.5. Consideraciones ...........................................................................................................

1.6. Soporte inalámbrico en Linux ........................................................................................

1.7. Disclaimer ....................................................................................................................

1

1

1

2

2

2

3

3

2. Estándares

5

2.1. Estándares y entidades reguladoras .............................................................................. 5

2.2. Estándares definidos .................................................................................................... 5

3. Hardware y comunicaciones

7

3.1. Componentes de una LAN inalámbrica .......................................................................... 7

3.2. Tipos de tarjetas .......................................................................................................... 7

3.3. Tipos de antenas ....................................................................................................... 10

3.4. Modos de conexión .................................................................................................... 11

3.5. Canales ..................................................................................................................... 12

4. Seguridad

4.1. Problemas específicos ................................................................................................

4.2. Wired Equivalent Privacy (WEP) .................................................................................

4.3. Wi-Fi Protected Access (WPA) ....................................................................................

4.4. MItos acerca de la seguridad inalámbrica ....................................................................

4.5. Buenas costumbres ....................................................................................................

13

13

13

14

15

16

5. Fedora y las redes inalámbricas

5.1. Hardware ...................................................................................................................

5.2. Controladores, Chipsets, Dispositivos ..........................................................................

5.3. Usando NetworkManager ............................................................................................

5.4. Usando la interfaz de lina de comandos ......................................................................

19

19

19

19

25

6. Otras tecnologías inalámbricas

6.1. CDMA ........................................................................................................................

6.2. GPRS ........................................................................................................................

6.3. DECT ........................................................................................................................

6.4. EV-DO .......................................................................................................................

6.5. HSDPA ......................................................................................................................

27

27

27

27

27

27

7. Otros recursos

29

A. Historial de revisiones

31

Índice

33

iii

iv

Prefacio

1. Convenciones del Documento

Este manual utiliza varias convenciones para resaltar algunas palabras y frases y llamar la atención

sobre ciertas partes específicas de información.

1

En ediciones PDF y de papel, este manual utiliza tipos de letra procedentes de Liberation Fonts .

Liberation Fonts también se utilizan en ediciones de HTML si están instalados en su sistema. Si no,

se muestran tipografías alternativas pero equivalentes. Nota: Red Hat Enterprise Linux 5 y siguientes

incluyen Liberation Fonts predeterminadas.

1.1. Convenciones Tipográficas

Se utilizan cuatro convenciones tipográficas para llamar la atención sobre palabras o frases

específicas. Dichas convenciones y las circunstancias en que se aplican son las siguientes:

Negrita monoespaciado

Utilizada para resaltar la entrada del sistema, incluyendo comandos de shell, nombres de archivo y

rutas. También se utiliza para resaltar teclas claves y combinaciones de teclas. Por ejemplo:

Para ver el contenido del archivo my_next_bestselling_novel en su directorio

actual de trabajo, escriba el comando cat my_next_bestselling_novel en el

intérprete de comandos de shell y pulse Enter para ejecutar el comando.

El ejemplo anterior incluye un nombre de archivo, un comando de shell y una tecla clave. Todo se

presenta en negrita-monoespaciado y distinguible gracias al contexto.

Las combinaciones de teclas se pueden distinguir de las teclas claves mediante el guión que conecta

cada parte de una combinación de tecla. Por ejemplo:

Pulse Enter para ejecutar el comando.

Pulse Control+Alt+F1 para cambiar a la primera terminal virtual. Pulse

Control+Alt+F7 para volver a su sesión de Ventanas-X.

La primera oración resalta la tecla clave determinada que se debe pulsar. La segunda resalta dos

conjuntos de tres teclas claves que deben ser presionadas simultáneamente.

Si se discute el código fuente, los nombres de las clase, los métodos, las funciones, los nombres de

variables y valores de retorno mencionados dentro de un párrafo serán presentados en Negritamonoespaciado. Por ejemplo:

Las clases de archivo relacionadas incluyen filename para sistema de archivos,

file para archivos y dir para directorios. Cada clase tiene su propio conjunto

asociado de permisos.

Negrita proporcional

Esta denota palabras o frases encontradas en un sistema, incluyendo nombres de aplicación, texto de

cuadro de diálogo, botones etiquetados, etiquetas de cajilla de verificación y botón de radio; títulos de

menú y títulos del sub-menú. Por ejemplo:

1

https://fedorahosted.org/liberation-fonts/

v

Prefacio

Seleccionar Sistema → Preferencias → Ratón desde la barra del menú principal

para lanzar Preferencias de Ratón. En la pestaña de Botones, haga clic en la cajilla

ratón de mano izquierda y luego haga clic en Cerrar para cambiar el botón principal

del ratón de la izquierda a la derecha (adecuando el ratón para la mano izquierda).

Para insertar un caracter especial en un archivo de gedit, seleccione desde la barra

del menú principal Aplicaciones → Accesorios → Mapa de caracteres. Luego,

desde la barra del menú mapa de caracteres elija Búsqueda → Hallar…, teclee el

nombre del caracter en el campo Búsqueda y haga clic en Siguiente. El caracter

buscado se resaltará en la Tabla de caracteres. Haga doble clic en este caracter

resaltado para colocarlo en el campo de Texto para copiar y luego haga clic en el

botón de Copiar. Ahora regrese a su documento y elija Editar → Pegar desde la

barra de menú de gedit.

El texto anterior incluye nombres de aplicación; nombres y elementos del menú de todo el sistema;

nombres de menú de aplicaciones específicas y botones y texto hallados dentro de una interfaz

gráfica de usuario, todos presentados en negrita proporcional y distinguibles por contexto.

Itálicas-negrita monoespaciado o Itálicas-negrita proporcional

Ya sea negrita monoespaciado o negrita proporcional, la adición de itálicas indica texto reemplazable

o variable. Las itálicas denotan texto que usted no escribe literalmente o texto mostrado que cambia

dependiendo de la circunstancia. Por ejemplo:

Para conectar a una máquina remota utilizando ssh, teclee ssh

nombredeusuario@dominio.nombre en un intérprete de comandos de shell. Si la

máquina remota es example.com y su nombre de usuario en esa máquina es john,

teclee ssh john@example.com.

El comando mount -o remount file-system remonta el sistema de archivo

llamado. Por ejemplo, para volver a montar el sistema de archivo /home, el comando

es mount -o remount /home.

Para ver la versión de un paquete actualmente instalado, utilice el comando rpm -q

paquete. Éste entregará el resultado siguiente: paquete-versión-lanzamiento.

Observe las palabras en itálicas- negrita sobre — nombre de usuario, domain.name, sistema de

archivo, paquete, versión y lanzamiento. Cada palabra es un marcador de posición, tanto para el texto

que usted escriba al ejecutar un comando como para el texto mostrado por el sistema.

Aparte del uso estándar para presentar el título de un trabajo, las itálicas denotan el primer uso de un

término nuevo e importante. Por ejemplo:

Publican es un sistema de publicación de DocBook.

1.2. Convenciones del documento

Los mensajes de salida de la terminal o fragmentos de código fuente se distinguen visualmente del

texto circundante.

Los mensajes de salida enviados a una terminal se muestran en romano monoespaciado y se

presentan así:

books

vi

Desktop

documentation

drafts

mss

photos

stuff

svn

Notas y Advertencias

books_tests

Desktop1

downloads

images

notes

scripts

svgs

Los listados de código fuente también se muestran en romano monoespaciado, pero se presentan

y resaltan de la siguiente manera:

package org.jboss.book.jca.ex1;

import javax.naming.InitialContext;

public class ExClient

{

public static void main(String args[])

throws Exception

{

InitialContext iniCtx = new InitialContext();

Object

ref

= iniCtx.lookup("EchoBean");

EchoHome

home

= (EchoHome) ref;

Echo

echo

= home.create();

System.out.println("Created Echo");

System.out.println("Echo.echo('Hello') = " + echo.echo("Hello"));

}

}

1.3. Notas y Advertencias

Finalmente, utilizamos tres estilos visuales para llamar la atención sobre la información que de otro

modo se podría pasar por alto.

Nota

Una nota es una sugerencia, atajo o enfoque alternativo para una tarea determinada.

Ignorar una nota no debería tener consecuencias negativas, pero podría perderse de

algunos trucos que pueden facilitarle las cosas.

Importante

Important boxes detail things that are easily missed: configuration changes that

only apply to the current session, or services that need restarting before an update

will apply. Ignoring a box labeled 'Important' won't cause data loss but may cause

irritation and frustration.

Advertencia

Las advertencias no deben ignorarse. Ignorarlas muy probablemente ocasionará

pérdida de datos.

2. !Necesitamos tu opinión!

Para darnos tu opinión sobre esta guía, contacta a su autor o declara un bug en https://

bugzilla.redhat.com/. Por favor selecciona el componente adecuado para esta guía.

vii

viii

Introducción

Debido a la creciente demanda de entornos de red convenientes, y de acceso más flexible

tanto a Internet como a los recursos corporativos de una empresa mediante áreas de cobertura

geográficamente mayores, la utilización de entornos de red inalámbricos ha aumentado notablemente

a lo largo de estos últimos años.

No solo las herramientas de acceso inalámbrico a los datos han obtenido en años recientes una

amplia penetración en el mercado, sino que el costo del hardware relacionado ha disminuido

notablemente, haciendo todo esto aún más accesible. El Wi-Fi pareciera estar en todos lados: en

laptops, PDAs, teléfonos celulares y enrutadores, y existe además tal cantidad de redes inalámbricas

en numerosas áreas urbanas, que la sobrepoblación del espectro radiofónico público puede ocurrir en

cualquier momento.

Esta guía ofrece una introducción de nivel avanzado sobre los estándares pasados, presentes y

futuros del entorno de red inalámbrico IEEE 802.11, además detallar conceptos, componentes de

hardware, aspectos relacionados con la seguridad, y sus relaciones con Fedora Documentation Linux.

Si el foco de atención principal de esta guía estará puesto sobre la tecnología inalámbrica específica

basada en IEEE 802.11, serán también mencionadas otras tecnologías móbiles diferentes, y sus

relaciones con Fedora Documentation y con Linux. Si bien algunas partes de esta guía contienen

información detallada propia de Fedora Documentation y otros sistemas operativos basados en Linux,

sin embargo, muchos de los temas y conceptos aquí abordados están relacionados con todos los

sistemas opertativos, fabricantes y entornos.

1.1. ¿Quiénes deberían leer esta guía?

Debería leer esta guía si está interesado en una introducción a las tecnologías inalámbricas, y cómo

ellas son implementadas en Fedora Documentation o en otros sistemas operativos basados en

Linux. Otros lectores podrán obtener información general acerca de cómo funcionan los entornos

inalámbricos, el hardware relacionado, y otros temas afines como ser, por ejemplo, los métodos

estándar y los procesos de seguridad.

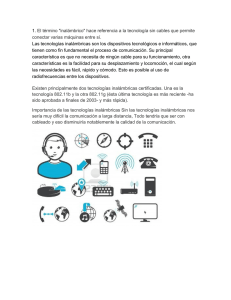

1.2. ¿Qué es una LAN inalámbrica?

Una LAN inalámbrica (denominada WLAN en el resto de esta guía por la inicial de Wireless

en inglés), es una red local inalámbrica que permite a las computadoras o a otros dispositivos,

comunicarse entre sí a través de tecnologías de frecuencias radiofónicas (RF por las iniciales

en inglés de Radio Frequency). Permite al usuario poder trasladarse y no obstante permanecer

conectado a su red sin la necesidad de utilización de cables, como lo haría un sistema Ethernet

tradicional.

El Instituto de ingenieros electrónicos y técnicos (IEEE, por las iniciales en inglés de Institute

of Electrical and Electronics Engineers) es una organización global sin fines de lucro que ha

implementado y que continua desarrollando un conjunto de estándares para las comunicaciones

inalámbricas. Esta familia de estándares es conocida como IEEE 802.11 y consiste en los

estándares y protocolos vigentes que definen cómo deben ser establecidas las comunicaciones

entre computadoras a través de WLAN. Los estándares serán discutidos luego con más detalle. Si

bien comúnmente se hace referencia a las redes inalámbricas como redes Wi-Fi, éste es solamente

un término producto del marketing, elegido por la Wireless Ethernet Compatibility Alliance (hoy

conocida como la Alianza Wi-Fi). Cuando se hacer referencia a Wi-Fi, la tecnología subyacente es

generalmente una WLAN, o un dispositivo operando dentro de los estándares de la IEEE de la familia

802.11.

1

Capítulo 1. Introducción

1.3. Historia de las LANs inalámbricas

Si bien las comunicaciones inalámbricas no son algo nuevo, Norman Abramson, en 1970 mientras

era profesor de la Universidad de Hawaii, encabezó el desarrollo de lo que se conoce como la primer

red computacional que utilizaba comunicaciones inalámbricas. Denominada ALOHAnet, habilitó

comunicaciones sin cables entre un pequeño conjunto de islas y es la red pionera entre todas las

redes inalámbricas que existen hoy en día, al mismo tiempo que algunos de sus conceptos eran

tomados prestados para el desarrollo de Ethernet. Más información puede encontrarse en la página

1

en Wikipedia de ALOHAnet (en inglés) .

Las LANs inalámbricas bajo las normas IEEE 802.11 no fueron mayormente utilizadas antes de la

introducción del estándar 802.11b en 1999. Con mayor cantidad de dispositivos disponibles, mayor

cantidad de datos y hardware menos costoso, los accesos inalámbricos hoy en día se encuentran

masificados. El IEEE ha ratificado recientemente el estándar 802.11n. Con este agregado se

solucionan algunos problemas en la seguridad y en el desempeño a los que nos referimos con mayor

detalle más adelante.

1.4. Beneficios de las LANs inalámbricas

Las LANs inalámbricas ofrecen movilidad y conveniencia, permitiendo conexiones desde casi

cualquier ubicación dentro del área de cobertura. Además, la instalación de una WLAN es, en

muchos casos, más sencilla de realizar que una red cableada, debido a la ausencia de necesidad

de instalar cables en las paredes, o centros de datos. Una WLAN adecuadamente diseñada puede

ser instalada relativamente rápido, y también puede ser trasladada de forma más sencilla hacia una

nueva ubicación.

1.5. Consideraciones

Las LANs inalámbricas introducen determinados despliegues y factores de utilización que deberían

ser considerados. Un sistema Ethernet por lo general contiene su fuente de energía viajando

adecuadamente encerrada dentro de un cable. Como los elementos que constituyen una WLAN

dependen gravemente en las comunicaciones radiofónicas a través del aire, el hecho que una

WLAN sea un medio libre introduce numerosos factores. El desempeño y confiabilidad de una

LAN inalámbrica dependen de las condiciones atmosféricas, obstrucciones físicas, otras WLANS,

interferencias y propagación de ondas radiofónicas características de los fundamentos de las leyes

de la física. Por lo tanto, la utilización de una WLAN es generalmente algo no tan confiable o tan veloz

como un sistema cableado. Sin embargo, recientes desarrollos en los estándares de comunicación

que aprovechan algunas de estas anomalías atmosféricas para su propio beneficio, han alivianado

notablemente estos inconvenientes. La confiabilidad y el desempeño de una WLAN depende de un

correcto despliegue, el cual tenga en cuenta todas las condiciones anteriormente mencionadas.

Las preocupaciones relacionadas con la seguridad son también otro factor a tener en cuenta. Si se

la compara con un sistema cableado, una WLAN se extiende sobre un área de cobertura que es

imposible de controlar en su totalidad, y que es mucho más impredecible. Por ejemplo, muchas redes

inalámbricas utilizadas en el hogar pueden ser detectadas desde la calle. Un comercio puede, sin

darse cuenta, dejar su red a disposición de un competidor en un edificio cercano. Por lo tanto, existen

numerosos mecanismos de seguridad para las tecnologías IEEE 802.11. Y ellos serán detallados más

adelante.

1

http://en.wikipedia.org/wiki/ALOHAnet

2

Soporte inalámbrico en Linux

1.6. Soporte inalámbrico en Linux

Linux ofrece soporte para numerosos dispositivos inalámbricos. Los adaptadores de clientes se

encuentran disponibles por lo general bajo la forma PCI, PCI Express, Mini-PCI, USB, ExpressCard,

Cardbus y PCMCIA. Muchos de estos adaptadores están soportados por defecto en el kernel Linux

mediante controladores de código abierto, disponibles en Fedora Documentation. Su dispositivo

seguramente estará soportado. Sin embargo, para conocer un resumen de los controladores y

dispositivos actualmente soportados en Linux y en Fedora Documentation, consulte la siguiente URLA

en Linuxwireless.org: http://linuxwireless.org/en/users/Devices. Más adelante ofrecemos información

específica acerca de la configuración y de la activación de una wlan en Fedora Documentation.

1.7. Disclaimer

Todos los productos ilustrados o a los que de alguna manera se hace referencia en esta guía,

han sido colocados solo con el propósito de ser una referencia. Con ellos no se intentan ofrecer ni

pruebas acerca de su funcionamiento, ni garantías de soporte.

3

4

Estándares

Las indistrias WLAN y de comunicaciones radiofónicas están reguladas por varias y diferentes

organizaciones. Estas entidades desarrollan e implementan estándares y regulaciones que

incluyen límites sobre factores como ser, por ejemplo, el poder de salida, la altura de la antena, la

compatibilidad de hardware, la ubicación de la frecuencia y la utilización y la administración general

del espectro de difusión. En este capítulo ofrecemos una introducción sobre estas organizaciones y

acerca de sus responsabilidades. Tenga en cuenta que pueden existir regulaciones locales propias

del área en que usted se encuentre, y que estas regulaciones pueden ser diferentes a las que aquí

detallamos. Cuando se despliegue una WLAN, los requerimientos legales de la autoridad de su

comunidad deberían ser prioritarios.

2.1. Estándares y entidades reguladoras

• ITU-R - El sector de Radio comunicaciones del la Unión Internacional de Telecomunicaciones (ITU,

por las iniciales en inglés de International Telecommunications Union).

El ITU-R administra espectros de difusión mundiales, las órbitas satelitarias, y su principal objetivo

es el de mantener las comunicaciones libres de interferencias. Puede encontrarse más información

en la página oficial de ITU-R: http://www.itu.int/ITU-R/index.asp.

• Alianza Wi-Fi - Una asociación mundial sin fines de lucro que nuclea a más de 300 compañías en

más de 20 países.

La Alianza Wi-Fi, anteriormente conocida como la Alianza inalámbrica de compatibilidad ethernet

(WECA, por las iniciales en inglés de Wireless Ethernet Compatibility Alliance), se asegura de que

los productos WLAN de hoy en día mantengan un cierto nivel de interoperabilidad. Esto se realiza

mediante la realización de una serie de certificados probados sobre los productos. Más detalles

acerca de esta Alianza y acerca de sus programas pueden encontrarse en http://www.wi-fi.org/

certified_products.php.

• IEEE - El Instituto de ingenieros eléctricos y electrónicos (Institute of Electrical and Electronics

Engineers) es también una organización mundial sin fines de lucro, con más de 375.000 miembros

en más de 160 países.

La IEEE es un grupo de profesionales trabajando en pos del avance de la tecnología, "fomentando

la excelencia y la innovación tecnológica para el beneficio de la humanidad". En términos de esta

guía, el foco principal está puesto en el grupo de trabajo IEEE 802.11 del proyecto IEEE 802, si

bien el IEEE posee numerosos proyectos y estándares más. El grupo de trabajo 802.11 define los

estándares para las LANs inalámbricas. Mayor información acerca del IEEE y del grupo de trabajo

802.11 puede encontrarse aquí: http://www.ieee802.org/11/.

2.2. Estándares definidos

• 802.11 - El primer estándar 802.11 (referido a menudo como el 802.11 Primo), fue inicialmente

publicado en el año 1997 por el IEEE. El estándar 802.11 sólo ofrece soporte para velocidades de

hasta 2 Mbps (megabits por segundo) en la banda de frecuencia no licenciada de 2.4 GHz ISM (por

las iniciales en inglés de Industrial, Scientific y Medical). El equipamiento conformado para este

estándar está considerado como heredado y ya no se fabrica más. Sin embargo, está considerado

como el fundamento de la IEEE 802.11 para WLANs, y ha definido muchos de los conceptos aún

vigentes hoy en día bajo los nuevos estándares. La última revisión del estándar 802.11 Primo fue

publicada como IEEE Std. 802.11-2007.

5

Capítulo 2. Estándares

• 802.11b - Creado en 1999 como una expansión del estándar original, 802.11b ofrece soporte para

una tasa de datos máxima de 11 Mbps. Publicado como IEEE Std. 802.11b-1999, el estándar

802.11b define la utilización de la misma banda de 2.4 GHz definida en el 802.11 Primo, y el foco

principal detrás del desarrollo del 802.11b fue el de poder incrementar las tasas de datos. Este

estándar permitió un incremento gigantesco de la utilización de WLANs, y es considerado como

uno de los catalizadores de la popularidad con que hoy en día goza el Wi-Fi.

• 802.11a - El estándar 802.11a, también creado en 1999 como otra extensión del estándar

802.11 Primo, define diferentes técnicas de modulación para comunicaciones, y opera sobre

una frecuencia más alta que la de el 802.11 Primo, o el 802.11b. Publicado como IEEE Std.

802.11a-1999, el estándar 802.11a opera en la banda de 5 GHz UNII (por las iniciales en inglés

de Unlicensed National Information Infrastructure). Los equipos que operan bajo este estándar no

son compatibles con aquellos que lo hacen bajo el 802.11b, ya que utilizan diferentes frecuencias

y técnicas de comunicación. La frecuencia más alta utilizada por el 802.11a por lo general acorta

el rango de comunicación y su habilidad de penetrar construcciones. Sin embargo, posee las

ventajas de poder transmitir tasas de datos más altas (hasta 54 Mbps), y además no interfiere con

la mayor cantidad de equipamiento existente en el mercado de 2.4 GHz, ya que la banda de 5 GHz

se encuentra mucho menos poblada. El equipamiento que conforma este estándar 802.11a está

considerado más oscuro, pero sin embargo hoy en día todavía puede encontrarse en uso.

• 802.11g - Publicado en el 2003 como IEEE Std. 802.11g-2003, este estándar es compatible con

el 802.11b, y es posible transmitir tasas de datos superiores a los 54 Mbps. Como utiliza la misma

banda de 2.4 GHz, los dispositivos que conforman el estándard 802.11g son susceptibles de la

misma interferencia, y pueden sufrirla si el epectro se encuentra sobresaturado. Los dispositivos

que se encuentren trabajando bajo el estándar 802.11g pueden ser configurados para comunicarse

directamente con dispositivos 802.11b, en lo que se conoce como el modo mixto.

• 802.11n - Esta reciente enmienda (ratificada en septiembre del 2009 como IEEE Std. 802.11n-2009)

introduce numerosas características como ser, por ejemplo, rangos de comunicación y tasas de

transferencia mucho mayores (hasta 100 Mbps o más que el rendimiento tipico), y una nueva

tecnología conocida como de entrada y salida multiple (o MIMO por las iniciales en inglés de

multiple-input and multiple-output). Esta tecnología utiliza antenas múltiples y múltiples conexiones

inalámbricas para poder alcanzar estas tasas, y es mucho más resistente a la interferencia sin

por ello necesitar de un incremento significativo de poder para poder transmitir los datos. MIMO

también ofrece la posibilidad de utilizar multipath para su propio beneficio (con pocas palabras,

multipath es una anomalía atmosférica donde una señal adopta diferentes rutas, y arriba al

receptor en diferentes momentos, provocando un factor de desempeño negativo cuando se utilizan

estándares antiguos). Numerosos productos ya existían en el mercado antes que este estándar

fuera completamente ratificado. A menudo conocidos como "Pre N" o "Boceto N", estos dispositivos

no estaban completamente garantizados para funcionar correcta y totalmente bajo este estándar,

ni siquiera para ser compatibles con él. Estos dispositivos provisorios tampoco eran garantizados

para ser compatibles entre los mismos modelos de diferentes fabricantes. En el momento en que se

escribe esta guía, existe la preocupación acerca de que los dispositivos 802.11n podrían interferir

enormemente con la operatibilidad de los dispositivos y las redes 802.11b y 802.11g. Sin embargo,

no existe casi ninguna duda acerca de que el estándar 802.11n representa la próxima generación

de equipamientos inalámbricos, y que ofrece numerosas nuevas características que solucionarán

los problemas y las limitaciones de los equipos anteriores.

6

Hardware y comunicaciones

Este capítulo ofrece una introducción acerca de algunos productos disponibles para LANs

inalámbricas, la función que cumplen, y demás detalles acerca de su operación.

3.1. Componentes de una LAN inalámbrica

Para poder realizar exitosamente comunicaciones con WLAN, es necesario determinado hardware. A

grandes rasgos, el hardware puede categorizarse como siendo transmisor, antena, receptor, o alguna

combinación entre ellos.

• Transmisor - Un transmisor, como un dispositivo activo, inicia una señal electromagnética, que da

comienzo al proceso de comunicación inalámbrico. Generalmente, el transmisor envía esta señal

hacia una antena luego que los datos hayan sido recibidos por la estación que los originó (p.ej., la

computadora).

• Antena - Una antena actúa como dispositivo intermediario en WLAN. Específicamente, puede

propagar una señal como señal AC, luego que haya sido recibida por un transmisor, y luego genera

en forma pasiva la forma de la onda para que pueda viajar a través del aire. La forma y el recorrido

que adoptan las ondas electromagnéticas dependen del tipo de antena, su propósito y el área

de cobertura con que se la ha diseñado. Una antena también realiza el proceso inverso de esta

operación, al recibir señales y transmitirlas a un receptor.

• Receptor - Un receptor completa la comunicación electromagnética en una WLAN al tomar una

señal (generalmente de una antena), y transmitirla a la computadora de una manera tal en que

pueda ser comprendida por ella (como ser, por ejemplo, en 1nos y 0os binarios).

3.2. Tipos de tarjetas

Los adaptadores de cliente inalámbricos permiten la unión y la comunicación en una WLAN de las

computadoras de escritorio o móbiles. Por lo general, los adaptadores se encuentran disponibles bajo

la forma de PCI, PCI Express, Mini-PCI, USB, ExpressCard, Cardbus y PCMCIA. Este capítulo ofrece

detalles e imágenes de ejemplo de tres de los tipos de adaptadores más utilizados: USB, PCMCIA/

Cardbus, y PCI.

• USB - Estos adaptadores son especialmente útiles para los usuario móbiles, ya que permiten

un rápido acceso a cualquier máquina que tenga un puerto USB. Pueden ser configurados

rápidamente y establecer conexiones entre los equipos. La antena está incluida en una unidad

integral, y los adaptadores son aproximadamente del mismo tamaño que el de una memoria flash

USB:

7

Capítulo 3. Hardware y comunicaciones

• PCMCIA/Cardbus - Diseñado para laptops, estos adaptadores pueden tener una antena integrada;

sin embargo, algunos modelos ofrecen soporte para conectar una antena externa y poder modificar

las necesidades de la señal a ser emitida, o aumentar las capacidades de recepción:

8

Tipos de tarjetas

• PCI - Estos adaptadores se encuentran disponibles para equipos de escritorio con zócalos PCI

estándares. Por lo general tienen asociada una antena externa, y ofrecen soporte para conectar

otras antenas en el caso de necesitarse un tipo de señal en particular, o para incrementar la

potencia:

9

Capítulo 3. Hardware y comunicaciones

3.3. Tipos de antenas

Existen disponibles tres tipos de categorías fundamentales de antenas para LANs inalámbricas:

Omnidireccional, Semidireccional y Altamente direccional.

• Omnidireccional - Las Antenas omnidireccionales han sido diseñadas para enviar una señal en

todas las direcciones. Si bien de acuerdo a las leyes fundamentales de la física es imposible que

una señal sea enviada de manera perfecta hacia todas las direcciones con la misma potencia, el

esfuerzo de una antena de este tipo está puesto al servicio de ofrecer una cobertura general en

todas las direcciones. Este es el tipo de antena más comúnmente encontrado en los adapatdores

de cliente y puntos de acceso, ya que en esas situaciones lo que se busca es una cobertura

aceptable en un área esférica general alrededor de la antena.

• Semidireccional - Las Antenas semidireccionales se han diseñado para ofrecer una cobertura de

señal directa y específica sobre áreas muy extensas. Un ejemplo de antena semidireccional es el

de la Antenna Yagi.

• Altamente direccional - Las Antenas altamente direccionales son utilizadas para enlaces de punto a

punto; por ejemplo, entre dos edificios. Ellas envían su señal en forma de rayo muy estrecho, pero

por sobre una gran distanciam y por lo general son utilizadas para enlaces dedicados.

10

Modos de conexión

3.4. Modos de conexión

Por lo general los clientes se conectan en uno de estos dos modos: adhoc o mediante una

infraestructura. En el modo adhoc se utilizan dos estaciones comunicándose directamente una con la

otra sin la necesidad de un punto central que administre las comunicaciones. Este método es también

conocido como modo de par-a-par. El modo predeterminado y más utilizado es conocido como

modo de infraestructura. Este modo utiliza un Punto de acceso inalámbrico (WAP, por las iniciales en

inglés de Wireless Access Point), que no es otra cosa que un dispositivo central administrando las

transmisiones entre los clientes. Diríjase a los enlaces que ofrecemos a continuación para conocer

más detalles acerca de los Puntos de acceso:

1

De Wikipedia.org (en inglés) : En entornos de red computacionales, un punto de acceso inalámbrico

(WAP) es un dispositivo que permite que los dispositivos de comunicación inalámbricos puedan

conectarse a una red inalámbrica mediante la utilización de Wi-Fi, Bluetooth o estándares

relacionados. Por lo general, el WAP se conecta a una red cableada y puede retransmitir datos entre

los dispositivos inalámbricos (como ser por ejemplo computadoras o impresoras), y los dispositivos

cableados en la red.

Los puntos de acceso son comunes en entornos hogareños, y ofrecen diferentes características

que las que ofrecen aquellos utilizados en comercios o entornos empresariales. Los WAPs a nivel

consumidor son por lo general incluidos en puertas de enlace de banda ancha, y pueden ofrecerse

diversas funciones con un mismo dispositivo. Por lo general algunas de estas funciones son un switch

para acceso cableado, funcionalidad de enrutador, modem de banda ancha y cortafuegos de red.

Generalmente se utiliza una antena omnidireccional, o un esquema de varias antenas conocido como

1

http://en.wikipedia.org/wiki/Wireless_access_point

11

Capítulo 3. Hardware y comunicaciones

diversidad de antenas. A menudo también, los WAPs poseen una interfaz de red incluida para su

propia configuración, que puede ser accedida desde un navegador web.

3.5. Canales

Los dispositivos 802.11b y 802.11g (los más comunes) por lo general se los define como operando a

2.4 GHz (gigahertz). De hecho, la señales para estos dispositivos pueden operar sobre una o sobre

once (11) secciones diferentes (o canales) dentro de la banda de 2.4 GHz. Algunas regiones permiten

la operación sobre trece (trece) canales, sin embargo, la Comisión Federal de Comunicaciones de los

Estados Unidos (FCC) define once (11) canales. Lo que esto significa es que usted puede configurar

tanto su adaptador inalámbrico como su punto de acceso para que funcionen en frecuencias apenas

diferentes que las de otras redes en su área, para evitar así interferencias y congestiones. Cada

uno de estos canales cubren un rango de frecuencia de 22 MHz. En otras palabras, un dispositivo

operando en cada uno de estos canales puede operar en hasta 11 MHz sobre cada lado de las

frecuencias "centrales" que mostramos en la tabla a continuación.

Channel number

Center Frequency (GHz)

1

2.412

2

2.417

3

2.422

4

2.427

5

2.432

6

2.437

7

2.442

8

2.447

9

2.452

10

2.457

11

2.452

Tabla 3.1. Frecuencias de canales IEE 802.11b and 802.11g

Si estudiamos las frecuencias utilizadas en estos once (11) canales, y tomamos en cuenta que

cada canal puede operar sobre rangos de 11 MHz en cada lado (+/-) de la frecuencia central, los

canales 1, 6 y 11 nunca se superpondrán entre ellos. Los canales que están separados por al menos

cinco otro canales (o por al menos 2.5 MHz) no se superponen. Esta importante noción puede

utilizarla cuando tenga problemas de congestionamiento inalámbrico. Por ejemplo, en un edificio de

departamentos con tres redes inalámbricas que se encuentren cerca unas de otras, puede evitar

el congestionamiento haciendo que estas redes se ejecuten sobre canales que se encuentren lo

suficientemente separados unos de los otros, como ser por ejemplo, 1, 6 y 11. Un área altamente

congestionada podría no ofrecer la libertad para hacer esto, pero no obstante, es un dato útil para

tener en cuenta.

12

Seguridad

En este capítulo detallamos aspectos y características de las WLANs IEEE 802.11, incluyendo

algunos problemas propios de la utilizacion de medios de acceso inalámbricos. Además se describen

los mecanismos de cifrado; algunos mitos de la seguridad inalámbrica; las mejores costumbres a ser

adoptadas a la hora de configuración y utilización una WLAN; y algunos recursos extra para futuras

lecturas.

4.1. Problemas específicos

Como se ha descrito en Sección 1.5, “Consideraciones”, una WLAN utiliza un medio libre. Esto

introduce algunos desafíos para poder lograr una seguridad realmente efectiva. El modelo de

seguridad estándar, conocido como CIA por las iniciales en inglés de Confidentiality, Integrity and

Availability (Confidencialidad, Integridad y Disponibilidad), puede ser aplicado a los elementos propios

de las transmisiones de datos inalámbricas. Este modelo compuesto por tres niveles es un marco

general para evaluar los riesgos que podría llegar a correr determinada información vital, y poder así

establecer una política de seguridad. A continuación se describe cómo el modelo CIA se aplica en las

WLANs:

• Confidencialidad - Este aspecto del modelo CIA establece que la información vital solo debe estar

disponible para un conjunto de individuos previamente definido, y que tanto la utilización como la

transmisión no autorizada debería ser restringida. Es importante prestarle atención a este elemento

del modelo CIA cuando se esté utilizando una WLAN simplemente porque la señal puede viajar

fácilmente más allá de los límites tradicionales de la red, atravesando paredes y otros objetos,

ya que es debido a esto puede quedar a disposición de usuarios no autorizados, de una manera

mucho más sencilla.

• Integridad - Este elemento del modelo establece que la información no debería ser alterada de

modo de quedar o incompleta o incorrecta, y que a los usuarios no autorizados se les debería

restringir la posibilidad de modificar o destruir información importante. De manera muy similar

al elemento condifencialidad, establece que permitir a los usuarios no autorizados mayores

oportunidades de introducirse en la red, puede comprometer el nivel de integridad de los datos.

Por otro lado, la verificación de la integridad de los datos es un aspecto que también se encuentra

integrado en el mecanismo utilizado para su comunicación y su cifrado.

• Disponibilidad - Este aspecto del modelo CIA establece que la información debería ser accesible

sólo para los usuarios autorizados, en cualquier momento en que sea necesaria. La disponibilidad

es una garantía de que la información puede ser obtenida con una frecuencia y durante un período

de tiempo acordado previamente. Este elemento se aplica a todo el equipamiento de la red - es

decir, que un servicio de red se encuentre disponible cuando se lo necesite, y que no es diferente si

el equipo o la red es inalámbrica. Es importante poseer conocimientos suficientes del hardware y de

cómo opera una LAN inalámbrica para poder ofrecer capacidades de red confiables a lo largo del

tiempo, especialmente en entornos complicados o en donde la confiabilidad es crucial.

4.2. Wired Equivalent Privacy (WEP)

1

De Wikipedia.org (en inglés) : Wired Equivalent Privacy (WEP), es un algoritmo ya obsoleto para

asegurar redes inalámbricas IEEE 8021.11. Las redes inalámbricas transmiten sus mensajes

utilizando frecuencias radiofónicas, y por ello son más susceptibles a ser "oídos" por usuarios

no autorizados, que los transmitidos sobre redes cableadas. Cuando en 1997 [1] se introdujo, la

1

http://en.wikipedia.org/wiki/Wired_Equivalent_Privacy

13

Capítulo 4. Seguridad

intención de WEP era la de ofrecer una confidencialidad comparable a la de una red cableada

tradicional. Desde principios del 2001, mediante diferentes criptoanálisis fueron identificándose

numerosas debilidades serias en este algoritmo, cuya consecuencia es la certeza de que hoy en

día, una conexión WEP puede ser vulnerada completamente en minutos con programas que se

encuentran al alcance de cualquiera.

El protocolo WEP no ofrece ningún soporte para mecanismos de administración de llaves, y en la

mayoría de los entornos, la misma llave es compartida por varios clientes. En un entorno donde

las llaves no son modificadas regularmente, puede generarse el problema de utilizar WEP como

protocolo defectuoso. WEP utiliza llaves que deben ser compartidas tanto por el cliente como por el

punto de acceso, y además, por todas las estaciones que quieran enviar o recibir datos. Todos estos

elementos deben conocer la llave. Por lo general, a estas llaves se las define con una longitud de 64

o de 128 bits. De hecho, las llaves actuales son o bien de 40 o bien de 104 bits de longitud, y los 24

bits restantes en cada configuración representan lo que se denomina el Vector de inicacilzación (IV,

por las iniciales en inglés de Initialization Vector). Este IV es utilizado en combinación con la llave para

cifrar los datos cuando sea necesario. La implementación del mecanismo utilizado para combinar el

IV y la llave secreta en el protocolo WEP posee numerosas fallas, que permiten que sea algo sencillo

para un usuario malicioso poder recuperar estas llaves:

• Longitud de IV insuficiente - Los 24 bits reservados para el IV no permiten la necesaria complejidad

criptográrfica.

• IV es enviado como texto simple - El IV es enviado sobre la red bajo el formato de texto simple

(no cifrado). Una vez que durante algún ataque hayan sido adquiridos suficientes IVs, existen

herramientas gratuitas al alcance de cualquiera para poder rápidamente analizar estos IVs y extraer

la llave WEP.

• IVs debiles - Algunos de los IVs generados no ofrecen suficiente aleatoriedad, y esto puede ser

utilizado para extraer la llave.

• El IV es parte de una llave cifrada - Como un atacante puede observar sin ningún problema 24 bits

de cada llave en texto simple, la capacidad de poder deducir el resto de la llave se convierte en un

proceso matemático básico.

Hoy en día se lo considera a WEP como un algoritmo desactualizado, y no es recomendable

su utilización. Sin embargo, habría que tener en cuenta que muchas de sus deficiencias surgen

simplemente por ser una implementación precaria de sus mecanismos subyacentes, y que esto no

necesariamente quiere decir que los mecanismos actuales sean en sí mismos erróneos.

4.3. Wi-Fi Protected Access (WPA)

WPA (Acceso Wi-Fi protegido) es un programa de certificaciones creado por la Alianza Wi-Fi para

solucionar algunos de los problemas en la seguridad de WEP, como por ejemplo la debilidad de

los encabezados IV a los que nos referíamos recién. WPA2, la nueva tecnología de cifrado para

LANs inalámbricas, es el método recomendado para asegurar redes inalámbricas, si bien es posible

que determinadio harware antiguo no ofrezca soporte ni para WPA, ni para WPA2. A menudo se

hace referencia a estas tecnologías como WPA-PSK y WPA2-PSK para la mayoría de los usuarios

hogareños, ya que utilizan una Llave pre compartida (Pre-Shared Key, en inglés), de modo que no

son necesarios mecanismos dedicados de autenticación (cuando sí lo deben utilizarse en entornos

comerciales o corporativos).

WPA-PSK funciona como una versión mejorada de WEP al ofrecer los siguientes mecanismos:

14

MItos acerca de la seguridad inalámbrica

• Longitud IV - WPA ofrece un Vector de inicialización de 48 bits, aumentando la complejidad

criptográfica de los datos cifrados.

• Métodos de autenticación dedicados - WPA introduce la posibilidad de utilizar servidores 802.1x.

Estos operan como mecanismos de autenticación dedicados para los usuarios, como por ejemplo,

RADIUS.

WPA2 avanza un poco más al ofrecer soporte para el Código de protocolo de autenticación de

encadenamiento de mensajes cifrados de bloque (CCMP por las iniciales en inglpes de Cipher

Block Chaining Message Authentication Code Protocol). Sin embargo, necesita mucho poder de

procesamiento ya que utiliza el algoritmo AES (Estándar de cifrado avanzado).

Con el crecimiento de las redes inalámbricas alrededor del mundo, habilitar la posibilidad de

establecer comunicaciones seguras es algo de importancia suprema. La utilización de WPA

(preferentemente WPA2 con el algoritmo AES), es lo recomendado para cifrar su red inalámbrica. Si

bien son posibles algunos ataques exitosos sobre WPA con el método de "fuerza bruta" utilizando el

algoritmo TKIP, es posible aliviar este riesgo en gran medida utilizando una poderosa llave aleatoria,

siguiendo un método de seguridad por capas, y utilizando técnicas secundarias para asegurar su red

LAN inalámbrica, además de confiar exclusivamente en el cifrado.

4.4. MItos acerca de la seguridad inalámbrica

• "WEP is suficiente para el cifrado." - WEP (las iniciales en inglés de Wired Equivalent Privacy) es

una técnica de cifrado heredada y no es recomendable su utilización. WEP es una solución de

cifrado precariamente implementada para asegurar redes inalámbricas, y si bien podría detener

a la mayoría de los atacantes inexpertos, hoy en día existen herramientas sencillas que permiten

adquirir de forma remota la llave de cifrado, y obtener acceso a todas las transmisiones en cuestión

de minutos.

• "El filtrado de dirección MAC detiene a los atacantes." - Las direcciones MAC (las iniciales en inglés

de Media Access Control) son identificadores asociados a cada adaptador de red y a cada punto de

acceso inalámbricos, y están diseñados para que cada uno de los adaptadores y puntos de acceso

en el mundo posean una dirección MAC diferente. Muchos creen que esto les permite un alto nivel

de seguridad, ingresando estas direcciones MAC en sus configuraciones inalámbricas de modo

de permitir solamente el acceso desde las direcciones indicadas. Si bien esto también detendrá

a la mayoría de los atacantes novatos, las direcciones MAC permitidas pueden ser descubiertas

de manera muy sencilla por un atacante y luego de haber sido "espiado", robar la identidad de un

usuario legitimo, y engañar al punto de acceso haciéndole pensar que el atacante es este usuario

legítimo. Esta es una de las formas más sencillas de ataques inalámbricos. Además, mantener

una lista con las direcciones MAC permitidas es una tarea bastante pesada en entornos con gran

cantidad de equipos.

• "Deshabilitar las transmisiones ESSID detiene a los atacantes." - Muchos puntos de acceso ofrecen

la posibilidad de esconder o deshabilitar las transmisiones de la red ESSID (por las iniciales en

inglés de Extended Service Set IDentifier), de una forma similar al nombre de la red. No solo

existen disponibles herramientas gratuitas que exponen cualquier ESSID escondida enviando

datos especiales al punto de acceso, sino que deshabilitar estas transmisiones puede en realidad

dejar abierta una debilidad en la seguridad: Si un atacante descubriera la ESSID escondida, podría

configurar su propio punto de acceso con la misma ESSID, creando lo se senomina un punto de

acceso de tipo "tacita de miel", al que los clientes se intentarían asociar, exponiendo luego mayores

detalles de la red.

15

Capítulo 4. Seguridad

• "Para cuestiones relacionadas con la seguridad, es suficiente solo WPA." - Si bien WPA y WPA2

representan lo más reciente en el cifrado inalámbricao, confiar solo y exclusivamente en ellos

nunca será una buena idea. Las llaves WPA débiles pueden recuperarse utilizando métodos de

ataque basados en diccionario, y su red inalámbrica puede quedar a disposición de algún equipo, o

a otro tipo de vulnerabilidades.

Recuerde que la seguridad en computación es un proceso, y no un producto. Las redes inalámbricas

no son diferentes al resto - sin tomar en cuenta el tamaño, por supuesto . No existen soluciones de

seguridad "infalibles", no importa lo que algunos fabricantes le hayan hecho creer.

Si bien la implementación de algunos de los métodos considerados recién son mayormente

inefectivos, y aquí son tratados como mitos, utilizarlos como elementos suplementarios podría ofrecer

algo de tranquilidad mental, de acuerdo a su entorno, claro está. Lo importante que hay que recordar

es que los problemas surgen cuando se confía solamente en una única solución, y se ha abandonado

una metodología de trabajo por capas.

4.5. Buenas costumbres

• Modifique las contraseñas en enrutadores y puntos de acceso - Los enrutadores inalámbricos

y los puntos de acceso se venden con una contraseña predeterminada (como ser, por ejemplo

"admin", o "password") para sus interfaces de configuración. Los atacantes tienen acceso a los

nombres de usuario y a las contraseñas predeterminadas de la mayoría de los modelos que hoy

en día existen en el mercado. Modifique estas contraseñas predeterminadas por algunas más

complicadas, de modo que un atacante no pueda obtener acceso a sus páginas de configuración, y

que pueda modificarlas, simplemente porque conocía la contraseña predeterminada de un modelo

en particular.

• Modifique el SSID predeterminado - El SSID representa el nombre de la red. Los atacantes también

conocen el SSID predeterminado de la mayoría de los dispositivos inalámbricos, y el hecho de dejar

ese valor predeterminado revela información acerca de su red que puede ser aprovechada por un

atacante para vulnerar sus dispositivos, o utilizar el conocimiento que tiene del modelo/fabricante

del dispositivo para su propio beneficio. Otra buena idea es la de modificar el SSID regularmente.

• Utilice WPA o WPA2 - Como se ha explicado en Sección 4.2, “Wired Equivalent Privacy (WEP)”,

WEP es considerado una solución precaria para el cifrado inalámbrico. Utilizar WPA o WPA2 con

una llave poderosa y compleja mediante el algoritmo AES es lo más recomendable.

• Modifique regularmente las llaves - Las llaves deberían ser modificadas constantemente. Si es

posible, re-genere su llave de cifrado desde la interfaz de configuración del punto de acceso,

o utilice generadores en línea como el que se encuentra disponible en este enlace: http://

www.speedguide.net/wlan_key.php

• Dishabilite DHCP - Numerosos enrutadores y puntos de acceso ofrecen un servidor DHCP (por

las iniciales en inglés de Dynamic Host Configuration Protocol), que distribuye direcciones IP

a las estaciones inalámbricas - una dirección IP es esencial para que una computadora pueda

comunicarse con Internet. Si su enrutador o su punto de acceso ofrece este tipo de soporte, tenga

en cuenta la idea de deshabilitar el servidor DHCP interno, y asigne manualmente direcciones IP a

los clientes que uested considere permitidos. Esto puede detener a algunos atacantes que de otra

manera no podrían descubrir el rango o tipo de direcciones IP que están siendo utilizadas.

• Habilite el cortafuegos del enrutador - Como con cualquier otra conexión a Internet, un cortafuegos

le ayudará a filtrar y bloquear conexiones no solicitadas, y si tiene alguno disponible, debería

habilitarlo.

16

Buenas costumbres

• Seguridad desde el punto de vista del cliente - Continúe adoptando buenas costumbres para su

propio sistema. Utilice anti virus actualizados y software anti spyware/malware. Utilice cortafuegos,

deshabilite los servicios innecesarios, e instale los últimos parches y actualizaciones que el

fabricante de su sistema operativo haya emitido.

Algunas de las prácticas recomendadas al configurar una red inalámbrica podrían no detener a un

atacante experimentado, pero sin embargo, utilizar diferentes métodos de seguridad como parte de

una metodología de trabajo por capas, le ayudarán a proteger sus datos, y a mantener la seguridad

de su red. Una vez más, recuerde que la seguridad es un proceso, y no un producto.

17

18

Fedora y las redes inalámbricas

Este capítulo cubre los detalles específicos para Fedora Documentation y el soporte para dispositivos

de redes inalámbricas en el kernel de Linux. También incluye instrucciones que muestran como usar

la interfaz de las herramientras gráficas y de linea de comandos (CLI) para configurar una conexión

de red inalámbrica sensilla.

5.1. Hardware

Antes de comprar hardware inalámbrico para Fedora Documentation es una buena idea hacer

primero una cierta investigación para estar seguro que existe soporte para el hardware. La marca y

el modelo de un adaptador de cliente particular puede no ser el factor más importante al decidir sobre

el hardware, lo que es importante en términos de Linux es el chipset subyacentes que se utiliza, la

publicidad del hardware inalámbrico rara vez se basa en su chipset.

El chipset es lo que el controlador de Linux por lo general reconoce, y aunque las características

generales que son importantes (por ejemplo soporte 802.11g o 802.11n, los niveles de potencia de

salida), la marca no siempre es importante para la infraestructura de Fedora Documentation. Por

ejemplo, una tarjeta inalámbrica de marcada como un producto de Netgear en realidad podría utilizar

un chipset Atheros en sus mecanismos internos.

5.2. Controladores, Chipsets, Dispositivos

Diríjase a http://linuxwireless.org/en/users/Drivers por actualizaciones de la lista de controladores

disponibles para Linux. Clic en el controlador para encontrar la lista de dispositivos soportados si esta

disponible.

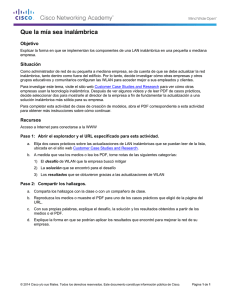

5.3. Usando NetworkManager

Esta sección demuestra como configurar una conexión inalámbrica en Fedora Documentation usando

NetworkManager. Usted puede configurar una conexion cableada o inalámbrica con NetworkManager,

y cambiar entre diferentes conexiónes si es posible, ya que el servidor puede elegir la mejor

conexión disponible. NetworkManager solo puede funcionar cuando los controladores del dispositivo

subyasente se encuentran instalados y configurados apropiadamente. En esta sección se proveen

capturas de pantalla para configurar una conexión de red inalámbrica simple usando la interfaz grafica

povista por Fedora Documentation. Este es un solo ejemplo y demuestra lo simple que es configurar

una conexión de red inalámbrica en Fedora Documentation usando NetworkManager.

1. Primero, este seguro que la interfaz inalámbrica en cuestión (usualmente wlan0 o eth1) esta

controlada por NetworkManager. Para esto haga clic en Sistema>Administración>Red:

19

Capítulo 5. Fedora y las redes inalámbricas

2. Ingrese la contraseña de root (administrador) para ganar los privilegios requeridos para iniciar

NetworkManager y haga clic en Aceptar:

20

Usando NetworkManager

3. En la solapa Disposivitos, seleccione la interfaz inalámbrica y haga click en Editar:

Si usted no ve una interfaz inalámbrica en esta ventana, esto puede significar que su interfaz

inalámbrica no esta soportada o configurada apropiadamente. Esté seguro de tener una placa

soportada y que esta es apropiadamente colocada y encendida. Muchas notebooks tiene

dispositivos físicos con interruptores en alguna parte del chasis, si esta presente, este seguro de

que se encuentra encendido.

4. En la solapa General, verifique que Controlado por NetworkManager esta habilitado y

haga clic en Aceptar:

21

Capítulo 5. Fedora y las redes inalámbricas

Cierre la ventana de Configuración de Red y guarde los cambios si realizó alguno. Ahora la

interfaz es controlada por NetworkManager, los siguiente pasos le mostraran como usarlo para

conectar a una red inalámbrica.

5. Haga clic sobre el icono de redes en el panel. Como se muestra en la imágen siguiente,

aparecerá una lista de redes cercanas disponibles. El nombre que aparece será el mismo que su

SSID o nombre de red configurado en su punto de acceso. El nombre de las redes disponibles en

esta imagen ha sido borroneado:

22

Usando NetworkManager

Simplemente haga clic en su red. Dependiendo de que tipo de cifrado este usando, aparecerá

uno de los siguiente diálogos.

23

Capítulo 5. Fedora y las redes inalámbricas

Note la diferencia en el tipo de la opción Seguridad inalámbrica en las imagenes. Esto

representa los diferentes tipos de cifrado que las redes utilizan. Fedora Documentation detectará

cual tipo es el utilizando y presentará la opcion correcta para que usted ingrese la clave.

6. Ingrese su clave/contraseña (WEP o WPA) en el campo disponible y haga clic en Conectar. Si

el punto de acceso esta utilizando DHCP y se encuentra configurado apropiadamente, Fedora

Documentation se conectará y el acceso a la red deberia ser funcional.

24

Usando la interfaz de lina de comandos

5.4. Usando la interfaz de lina de comandos

Los siguientes pasos demuestran como configurar una conexión de red inalámbrica en Fedora

Documentation a travez de la interfaz de linea de comandos (CLI) utilizando el comando iwconfig.

Este es solo un ejemplo y demuestra lo simple que es configurar una conexión de red inalámbrica en

Fedora Documentation utilizando el comando iwconfig. Se recomienda utilizar NetworkManager

como método de configuración de redes inalámbricas, generalmente no es necesario saber como

usar iwconfig.

1. Primero este seguro de que NetworkManager no esta contrando la interfaz de red. Desmarque

la opción Controlado por NetworkManager como se muestra en la imagen disponible aqui:

Sección 5.3, “Usando NetworkManager” en el Paso 4, luego haga clic en Aceptar y guarde los

cambios.

2. Reinicie la máquina para estar seguro de que NetworkManager no esta controlando la interfaz de

red.

iwconfig es una utilidad de lina de comandos para establecer los parametros de una interfaz de red

que puede conectarse a redes inalámbricas. Abra la terminal y ejecute su - e ingrese la contraseña

root/administrador para cambiar al usuario root. Ejecute iwconfig sin parametros para mostrar

cuales son las interfaces con capacidad inalámbricas:

[usuario@localhost ~]$ su Password:

[root@localhost ~]# iwconfig

lo

no wireless extensions.

eth0

wlan0

no wireless extensions.

unassociated Mode:Managed Frequency=2.427 GHz

Access Point: Not-Associated

Bit Rate:0 kb/s

Tx-Power=20 dBm

Sensitivity=8/0

Retry limit:7

RTS thr:off

Fragment thr:off

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0

Missed beacon:0

[root@localhost ~]#

Note que wlan0 es una interfaz inalámbrica funcional, y en este momento no esta asociada a

ninguna red.

La siguiente salida muestra el uso de iwconfig para conectar a un red inalámbrica simple con

ESSID miRed y con clave WEP 16a12bd649ced7ce42ee3f383f:

[root@localhost ~]# iwconfig wlan0 essid miRed key 16a12bd649ced7ce42ee3f383f

[root@localhost ~]# ifconfig wlan0 up

[root@localhost ~]# dhclient wlan0

Una vez ingresado este comando, ejecute iwconfig wlan0 para ver los detalles de la conexión:

[root@localhost ~]# iwconfig wlan0

25

Capítulo 5. Fedora y las redes inalámbricas

wlan0

26

IEEE 802.11g ESSID:"miRed"

Mode:Managed Frequency:2.427 GHz Access Point: 00:1D:A2:88:A9:41

Bit Rate:54 Mb/s

Tx-Power=20 dBm

Sensitivity=8/0

Retry limit:7

RTS thr:off

Fragment thr:off

Encryption key:16A1-2BD6-49CE-D7CE-42EE-3F38-3F

Security mode:open

Power Management:off

Link Quality=84/100 Signal level=-43 dBm Noise level=-85 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:7

Missed beacon:12

Otras tecnologías inalámbricas

IEEE 802.11 no es el único método disponible de acceso a datos móviles. Muchas de las tecnologías

móviles que describimos a continuación son muy conocidas para obtener acceso a Internet desde

teléfonos celulares y otros dispositivos móviles, ofreciendo conectividad desde dentro de las áreas

de cobertura del teléfono celular. Con la aparición de las video llamadas, y otras aplicaciones que

necesitan de un mayor ancho de banda, la posibilidad de alcanzar velocidades superiores y de mayor

capacidad son características de gran demanda en los dispositivos móviles de hoy.

6.1. CDMA

CDMA (las iniciales en inglés de Code Division Multiple Access), es método de canal de ingreso

utilizado por numerosas tecnologías radiofónicas para acceso celular. Originalmente era una

tecnología militar, y se utilizaba para transmitir sobre diferentes frecuencias, en lugar de sobre una

sola. CDMA es la plataforma sobre la cual se han construido los servicios 3G modernos, y utiliza un

espectro ensanchado para establecer las comunicaciones, utilizando niveles de potencia muy bajos,

lo que hace menos probable que CDMA provoque interferencias en otros sistemas.

6.2. GPRS

GPRS (las iniciales en inglés de General Packet Radio Service) es un servicio de datos móvil,

disponible tanto para los sistemas celulares 2G como 3G. La tasa típica de transferencia de datos es

de 56-114 kbit/s.

Linux ofrece soporte para varios dispositivos y métodos de conexión GPRS (Serial, USB, Bluetooth).

Diríjase a la siguiente URL (en inglés) para conocer una guía detallada acerca de cómo utilizar GPRS

en Linux: http://www.xs4all.nl/~ernstagn/GPRS-HOWTO/.

6.3. DECT

DECT (Digital Enhanced Cordless Telecommunications) es un estándar para teléfonos sin cable

(cordless). Algunas de las características de este sistema son una vida de la batería más extensa,

auriculares múltiples con los cuales poder realizar llamadas internas, rango ampliado, y una

mejor operatividad y claridad de las llamadas en entornos congestionados. Mayor información

acerca de DECT puede hallarse en la siguiente URL (en inglés): http://en.wikipedia.org/wiki/

Digital_Enhanced_Cordless_Telecommunications.

6.4. EV-DO

EV-DO (Evolution-Data Optimized) es un estándard para comunicaciones inalámbricas (wireless),

utilizado a menudo para banda ancha inalámbrica que ofrece un rendimiento de hasta 3 Mbps. Un

usario puede sin ningún tipo de inconvenientes transitar entre diferentes celdas, pudiendo incluso

utilizar las mismas celdas como teléfonos celulares ordinarios. Ofrece la capacidad, a los usuarios

que se encuentren fuera de los límites de los servicios DSL, de poder acceder a conexiones a

Internet de alta velocidad. La siguiente URL (en inglés), ofrece mayores detalles acerca de EV-DO novedades, consejos y análisis de productos: http://www.evdoinfo.com/.

6.5. HSDPA

HSDPA (High-Speed Downlink Packet Access) está considerado como un servicio móvil 3.5G, y

ofrece velocidades teóricas de descarga de hasta 14.4 Mbps. Es el protocolo utilizado por teléfonos

27

Capítulo 6. Otras tecnologías inalámbricas

celulares y ha sido diseñado para incrementar tanto la velocidad como el alacance. Diríjase a

la siguiente URL para obtener mayor información acerca de HDSPA: http://www.tech-faq.com/

hsdpa.shtml.

28

Otros recursos

Recursos IEEE

• Página principal del IEEE

1

2

• Acerca del IEEE

• Página principal del Grupo de Trabajo 802.11

3

4

• IEEE en Wikipedia.org

Recursos generales sobre conectividad inalámbrica

• Como funciona WiFi (Howstuffworks.com)

5

• Detalles y recursos sobre WiFi (About.com)

6

• El ABCs para asegurar su red inalámbrica (Arstechnica.com)

7

8

• Wireless Security - How WEP works (Plynt.com)

• Acceso Protegido Wi-Fi (WPA) (Wikipedia.org)

9

10

• Detalles generales sobre conectividad inalámrbica en la casa/oficina (home-wlan.com)

29

30

Apéndice A. Historial de revisiones

Revisión 1.0

12 Nov 2009

Scott Radvan sradvan@redhat.com

Publicación inicial en SVN, agregados recursos y URLs, nuevas imágenes

Revisión 1.1

16 Nov 2009

Scott Radvan sradvan@redhat.com

Revisión mayor, removido el estado borrador, preparado para publicación

Revisión 1.2

6 Jan 2010

Scott Radvan sradvan@redhat.com

Publicado en d.fp.o CVS, cambios y pruebas menores

Revisión 1.3

1 Mar 2010

Actualización para Fedora 13

Scott Radvan sradvan@redhat.com

31

32

Índice

33

34