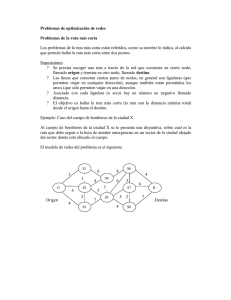

análisis de protocolos de enrutamiento para redes de sensores

Anuncio