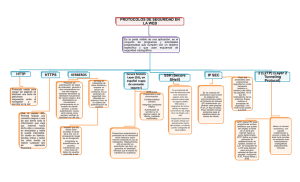

TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA TEMA 4. SEGURIDAD INFORMÁTICA. 1. NECESIDAD DE SEGURIDAD. PRINCIPIOS DE LA SEGURIDAD INFORMÁTICA. 2. TIPOS DE SEGURIDAD a. Seguridad Activa y Pasiva. b. Seguridad Física y Lógica. Principales Medidas 3. VULNERABILIDADES DE LOS SISTEMAS DE INFORMACIÓN: AMENAZAS Y FRAUDES a. Software malicioso, herramientas antimalware y antivirus, protección y desinfección. b. Amenazas y fraudes en las personas. i. Software para proteger a la persona. Control parental. ii. Responsabilidad digital. iii. Hábitos orientados a la protección de la intimidad y de la persona 4. SEGURIDAD EN REDES, INTERNET Y REDES SOCIALES a. Seguridad en redes cableadas (Cortafuegos, Proxy) e inalámbricas b. Seguridad en Internet: criptografía y protocolos seguros c. Redes sociales, acoso y convivencia en la red. d. La propiedad intelectual y la distribución del software. Intercambio de archivos en redes P2P. 5. LAS LEYES NOS PROTEGEN: LEGISLACIÓN 6. DIRECCIONES WEB SOBRE SEGURIDAD 1 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA 1. NECESIDAD DE SEGURIDAD. PRINCIPIOS DE SEGURIDAD INFORMÁTICA. La seguridad informática es el conjunto de medidas encaminadas a proteger el hardware, el software, la información y las personas. La necesidad de seguridad es una constante que ha acompañado a la historia del ordenador. Es necesario asegurar tanto la máquina como la información que contiene, así como garantizar la seguridad de los usuarios, Cualquier fallo en la seguridad puede tener consecuencias graves de tipo económico, social o personal. La revolución de Internet y su continua evolución conllevan un cambio radical en la forma de entender los riesgos informáticos. La irrupción del Big data y el Internet de las cosas obligará a elaborar nuevas estrategias de seguridad. La seguridad informática consiste en asegurar que los recursos de un sistema informático (datos, hardware y software) son bien utilizados y no pueden ser accedidos por personas no acreditadas. Seguridad es un concepto asociado a la certeza, falta de riesgo o contingencia. No siendo posible la certeza absoluta, el elemento de riesgo está siempre presente, independientemente de las medidas que tomemos, por lo que debemos hablar de niveles de seguridad. La seguridad absoluta no es posible, y en adelante entenderemos que la seguridad informática es un conjunto de técnicas encaminadas a obtener altos niveles seguridad en los sistemas informáticos. Los principales objetivos de la seguridad informática son: Detectar los posibles problemas y amenazas a la seguridad, minimizando y gestionando los riesgos. Garantizar la adecuada utilización de los recursos y de las aplicaciones de los sistemas. Limitar las pérdidas y conseguir la adecuada recuperación del sistema en caso de un incidente de seguridad. Cumplir con el marco legal y con los requisitos impuestos a nivel organizativo. PRINCIPOS DE SEGURIDAD INFORMÁTICA Un sistema seguro consiste en garantizar los principios de seguridad informática son (CIDAN): Confidencialidad: garantizar que la información solamente será accesible al personal autorizado. Integridad: propiedad que busca mantener los datos libres de actualizaciones no autorizadas Disponibilidad: la información debe encontrarse accesible a quien debe acceder a ella. Autenticación: confirmación de la identidad de un usuario, comprobando que es quien dice ser. No repudio: permite comprobar la participación de las partes en una comunicación. ALTA DISPONIBILIDAD: se refiere a la capacidad de que aplicaciones y datos se encuentren operativos para los usuarios autorizados en todomomento y sin interrupciones, debido a su carácter crítico. El objetivo es mantener el sistema funcionando las 24horas del día, 7 dias a la semana, 365 dias al año, manteniéndolo a salvo de interrupciones previstas (paralizamos el sistema para realizar cambios o mejoras) o imprevistas (apagón, error del hw/sw, problemas de seguridad, desasatre natural, virtus , accidentes, caída involuntaria del sistema). Las métricas para medir la disponibilidad y fiabilidad de un sistema son: El tiempo medio entre fallos, que mide el tiempo medio transcurrido hasta que un dispositivo falla. El tiempo medio de recuperación, que mide el tiempo medio tomado en restablecerse la situación normal una vez que se ha producido el fallo. 2 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA 2. TIPOS DE SEGURIDAD: 2.1. SEGURIDAD ACTIVA Y PASIVA. La seguridad activa es el conjunto de acciones encaminadas a proteger el ordenador y su contenido (contraseñas seguras, antivirus actuaqlizados…). Se trata de reducir las vulnerabilidades todo lo posible, prevenir ataques o errores, es preventiva. Medidas: Antivirus, firewall, encriptación de datos. La seguridad pasiva es la que intenta minimizar el impacto y los efectos causados por un posible daño, accidentes (hacer copias de seguridad de los datos, SAI frente a cortes de luz…). Es decir, se consideran acciones posteriores a un ataque o incidente (es paliativa). Comprende: 2.2. Copias de seguridad. Imágenes y restauración Seguridad física y ambiental Sistemas de alimentación ininterrumpida (SAI) SEGURIDAD FISICA Y LOGICA. SEGURIDAD FÍSICA Cuando hablamos de seguridad física nos referimos a todos aquellos mecanismos --generalmente de prevención y detección-- destinados a proteger físicamente cualquier recurso del sistema; estos recursos son desde un simple teclado hasta una cinta de backup con toda la información que hay en el sistema, pasando por la propia CPU de la máquina. Dependiendo del entorno y los sistemas a proteger esta seguridad será más o menos importante y restrictiva, aunque siempre deberemos tenerla en cuenta. A continuación mencionaremos algunos de los problemas de seguridad física con los que nos podemos enfrentar y las medidas que podemos tomar para evitarlos o al menos minimizar su impacto. Protección del hardware El hardware es frecuentemente el elemento más caro de todo sistema informático y por tanto las medidas encaminadas a asegurar su integridad son una parte importante de la seguridad física de cualquier organización. Problemas a los que nos enfrentamos: Acceso físico Desastres naturales Alteraciones del entorno Acceso físico Si alguien que desee atacar un sistema tiene acceso físico al mismo todo el resto de medidas de seguridad implantadas se convierten en inútiles. 3 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA De hecho, muchos ataques son entonces triviales, como por ejemplo los de denegación de servicio; si apagamos una máquina que proporciona un servicio es evidente que nadie podrá utilizarlo. Otros ataques se simplifican enormemente, p. ej. si deseamos obtener datos podemos copiar los ficheros o robar directamente los discos que los contienen. Incluso dependiendo el grado de vulnerabilidad del sistema es posible tomar el control total del mismo, por ejemplo reiniciándolo con un disco de recuperación que nos permita cambiar las claves de los usuarios. Este último tipo de ataque es un ejemplo claro de que la seguridad de todos los equipos es importante, generalmente si se controla el PC de un usuario autorizado de la red es mucho más sencillo atacar otros equipos de la misma. Para evitar todo este tipo de problemas deberemos implantar mecanismos de prevención (control de acceso a los recursos) y de detección (si un mecanismo de prevención falla o no existe debemos al menos detectar los accesos no autorizados cuanto antes). Para la prevención hay soluciones para todos los gustos y de todos los precios: analizadores de retina, tarjetas inteligentes, videocámaras, vigilantes jurados…. En muchos casos es suficiente con controlar el acceso a las salas y cerrar siempre con llave los despachos o salas donde hay equipos informáticos y no tener cableadas las tomas de red que estén accesibles. Para la detección de accesos se emplean medios técnicos, como cámaras de vigilancia de circuito cerrado o alarmas, aunque en muchos entornos es suficiente con qué las personas que utilizan los sistemas se conozcan entre si y sepan quien tiene y no tiene acceso a las distintas salas y equipos, de modo que les resulte sencillo detectar a personas desconocidas o a personas conocidas que se encuentran en sitios no adecuados. Desastres naturales Además de los posibles problemas causados por ataques realizados por personas, es importante tener en cuenta que también los desastres naturales pueden tener muy graves consecuencias, sobre todo si no los contemplamos en nuestra política de seguridad y su implantación. Algunos desastres naturales a tener en cuenta: Terremotos y vibraciones Tormentas eléctricas Inundaciones y humedad Incendios y humos Los terremotos son el desastre natural menos probable en la mayoría de organismos ubicados en España, por lo que no se harán grandes inversiones en prevenirlos, aunque hay varias cosas que se pueden hacer sin un desembolso elevado y que son útiles para prevenir problemas causados por pequeñas vibraciones: No situar equipos en sitios altos para evitar caídas, No colocar elementos móviles sobre los equipos para evitar que caigan sobre ellos, Separar los equipos de las ventanas para evitar que caigan por ellas o qué objetos lanzados desde el exterior los dañen, Utilizar fijaciones para elementos críticos, Colocar los equipos sobre plataformas de goma para que esta absorba las vibraciones, 4 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA Otro desastre natural importante son las tormentas con aparato eléctrico, especialmente frecuentes en verano, que generan subidas súbitas de tensión muy superiores a las que pueda generar un problema en la red eléctrica. A parte de la protección mediante el uso de pararrayos, la única solución a este tipo de problemas es desconectar los equipos antes de una tormenta (qué por fortuna suelen ser fácilmente predecibles). En entornos normales es recomendable que haya un cierto grado de humedad, ya que en si el ambiente es extremadamente seco hay mucha electricidad estática. No obstante, tampoco interesa tener un nivel de humedad demasiadoa elevado, ya que puede producirse condensación en los circuitos integrados que den origen a un cortocircuito. En general no es necesario emplear ningún tipo de aparato para controlar la humedad, pero no está de más disponer de alarmas que nos avisen cuando haya niveles anómalos. Otro tema distinto son las inundaciones, ya que casi cualquier medio (máquinas, cintas, routers ...) que entre en contacto con el agua queda automáticamente inutilizado, bien por el propio líquido o bien por los cortocircuitos que genera en los sistemas electrónicos. Contra ellas podemos instalar sistemas de detección que apaguen los sistemas si se detecta agua y corten la corriente en cuanto estén apagados. Hay que indicar que los equipos deben estar por encima del sistema de detección de agua, sino cuando se intente parar ya estará mojado. Por último mencionaremos el fuego y los humos, que en general provendrán del incendio de equipos por sobrecarga eléctrica. Contra ellos emplearemos sistemas de extinción, que aunque pueden dañar los equipos que apaguemos (aunque actualmente son más o menos inocuos), nos evitarán males mayores. Además del fuego, también el humo es perjudicial para los equipos (incluso el del tabaco), al ser un abrasivo que ataca a todos los componentes, por lo que es recomendable mantenerlo lo más alejado posible de los equipos. Alteraciones del entorno En nuestro entorno de trabajo hay factores que pueden sufrir variaciones que afecten a nuestros sistemas que tendremos que conocer e intentar controlar. Deberemos contemplar problemas que pueden afectar el régimen de funcionamiento habitual de las máquinas como la alimentación eléctrica, el ruido eléctrico producido por los equipos o los cambios bruscos de temperatura. Electricidad Quizás los problemas derivados del entorno de trabajo más frecuentes son los relacionados con el sistema eléctrico que alimenta nuestros equipos; cortocircuitos, picos de tensión, cortes de flujo ... Para corregir los problemas con las subidas de tensión podremos instalar tomas de tierra o filtros reguladores de tensión. Para los cortes podemos emplear Sistemas de Alimentación Ininterrumpida (SAI), que además de proteger ante cortes mantienen el flujo de corriente constante, evitando las subidas y bajadas de tensión. Estos equipos disponen de baterias que permiten mantener varios minutos los aparatos conectados a ellos, permitiendo que los sistemas se apaguen de forma ordenada (generalmente disponen de algún mecanísmo para comunicarse con los servidores y avisarlos de que ha caido la línea o de que se ha restaurado después de una caida). Por último indicar que además de los problemas del sistema eléctrico también debemos preocuparnos de la corriente estática, que puede dañar los equipos. Para evitar problemas se pueden emplear esprais antiestáticos o ionizadores y tener cuidado de no tocar componentes metálicos, evitar que el ambiente esté excesivamente seco, etc. Ruido eléctrico El ruido eléctrico suele ser generado por motores o por maquinaria pesada, pero también puede serlo por otros ordenadores o por multitud de aparatos, y se transmite a través del espacio o de líneas eléctricas cercanas a nuestra instalación. 5 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA Para prevenir los problemas que puede causar el ruido eléctrico lo más barato es intentar no situar el hardware cerca de los elementos que pueden causar el ruido. En caso de que fuese necesario hacerlo siempre podemos instalar filtos o apantallar las cajas de los equipos. Temperaturas extremas No hace falta ser un genio para comprender que las temperaturas extremas, ya sea un calor excesivo o un frio intenso, perjudican gravemente a todos los equipos. En general es recomendable que los equipos operen entre 10 y 32 grados Celsius. Para controlar la temperatura emplearemos aparatos de aire acondicionado. Protección de los datos Además proteger el hardware nuestra política de seguridad debe incluir medidas de protección de los datos, ya que en realidad la mayoría de ataques tienen como objetivo la obtención de información, no la destrucción del medio físico que la contiene. En los puntos siguientes mencionaremos los problemas de seguridad que afectan a la transmisión y almacenamiento de datos, proponiendo medidas para reducir el riesgo. Eavesdropping La interceptación o eavesdropping, también conocida por ''passive wiretapping'' es un proceso mediante el cual un agente capta información que va dirigida a él; esta captación puede realizarse por muchísimos medios: sniffing en redes ethernet o inalámbricas (un dispositivo se pone en modo promiscuo y analiza todo el tráfico que pasa por la red), capturando radiaciones electromagnéticas (muy caro, pero permite detectar teclas pulsadas, contenidos de pantallas, ...), etc. El problema de este tipo de ataque es que en principio es completamente pasivo y en general difícil de detectar mientras se produce, de forma que un atacante puede capturar información privilegiada y claves que puede emplear para atacar de modo activo. Para evitar que funcionen los sniffer existen diversas soluciones, aunque al final la única realmente útil es cifrar toda la información que viaja por la red (sea a través de cables o por el aire). En principio para conseguir esto se deberían emplear versiones seguras de los protocolos de uso común, siempre y cuando queramos proteger la información. Hoy en día casi todos los protocolos basados en TCP permiten usar una versión cifrada mendiante el uso del TLS. Copias de seguridad Es evidente que es necesario establecer una política adecuada de copias de seguridad en cualquier organización; al igual que sucede con el resto de equipos y sistemas, los medios donde residen estas copias tendrán que estar protegidos físicamente; de hecho quizás deberíamos de emplear medidas más fuertes, ya que en realidad es fácil que en una sola cinta haya copias de la información contenida en varios servidores. Lo primero que debemos pensar es dónde se almacenan los dispositivos donde se realizan las copias. Un error muy habitual es almacenarlos en lugares muy cercanos a la sala de operaciones, cuando no en la misma sala; esto, que en principio puede parecer correcto (y cómodo si necesitamos restaurar unos archivos) puede convertirse en un problema serio si se produce cualquier tipo de desastre (como p. ej. un incendio). Hay que pensar que en general el hardware se puede volver a comprar, pero una pérdida de información puede ser ireemplazable. Así pues, lo más recomendable es guardar las copias en una zona alejada de la sala de operaciones; lo que se suele recomendar es disponer de varios niveles de copia, una que se almacena en una caja de seguridad en un lugar alejado y que se renueva con una periodicidad alta y otras de uso frecuente que se almacenan en lugares más próximos (aunque a poder ser lejos de la sala donde se encuentran los equipos copiados). 6 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA Para proteger más aun la información copiada se pueden emplear mecanísmos de cifrado, de modo que la copia que guardamos no sirva de nada si no disponemos de la clave para recuperar los datos almacenados. Soportes no electrónicos Otro elemento importante en la protección de la información son los elementos no electrónicos que se emplean para transmitirla, fundamentalmente el papel. Es importante que en las organizaciones que se maneje información confidencial se controlen los sistemas que permiten exportarla tanto en formato electrónico como en no electrónico (impresoras, plotters, faxes, teletipos, ...). Cualquier dispositivo por el que pueda salir información de nuestro sistema ha de estar situado en un lugar de acceso restringido; también es conveniente que sea de acceso restringido el lugar donde los usuarios recogen los documentos que lanzan a estos dispositivos. Además de esto es recomendable disponer de trituradoras de papel para destruir todos los papeles o documentos que se quieran destruir, ya que evitaremos que un posible atacante pueda obtener información rebuscando en nuestra basura. La seguridad física se refiere a aspectos físicos del Centro de Proceso de Datos (CPD): suelo y techo técnico, puertas cerradas con llave, biometría, seguridad contra incendios o inundaciones, etc… El activo más importante que poseen las organizaciones es la información, por tanto deben existir técnicas más allá de la seguridad física que la aseguren. Estas técnicas las brinda la seguridad lógica. SEGURIDAD LÓGICA La seguridad lógica consiste en la aplicación de barreras y procedimientos que resguarden el acceso a los datos, que solo se permita acceder a ellos a las personas autorizadas para hacerlo. La seguridad lógica se basa, en gran medida, en la efectiva administración de los permisos y el control de acceso a los recursos informáticos, basados en la identificación, autenticación y autorización de los accesos. La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información. Involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información. El acceso a los archivos de datos y programas sólo se permitirá al personal autorizado. Los principales objetivos que persigue la seguridad lógica son: Restringir el acceso a los programas y archivos Asegurar que se estén utilizando los datos, archivos y programas correctos en y por el procedimiento correcto. MEDIDAS DE SEGURIDAD LÓGICA: Control de acceso lógico: Política de contraseñas Política de usuarios y grupos del Sistema Operativo en red. Criptografía (de clave asimétrica: Certificados digitales) Actualización de sistemas y aplicaciones software. Antivirus, antiespías…. Firewall o Cortafuegos: control del tráfico de red. Proxy (intermediario entre el cliente y el servidor web) Protocolos seguros: HTTPS, IPSec, TSL, SSL… CONTROL DE ACCESO LÓGICO Política de contraseñas. Seguridad de contraseñas. 7 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA Control de acceso a la BIOS, Control de acceso al sistema: a la cuenta de usuario, a las carpetas… Política de usuarios y grupos Principios de la Seguridad lógica Algunas de las amenazas que deberían combatir los administradores de sistemas son los accesos y modificaciones no autorizados a datos y a aplicaciones. La seguridad lógica se basa en la efectiva administración de los permisos y el control a los recursos informáticos basados en la identificación, autenticación y autorización de accesos. CONTROL DE ACCESO LÓGICO Es la principal defensa de los sistemas, permiten prevenir el acceso a personas no autorizadas y al ingreso de la información de los mismos. Se pueden implementar directamente en la BIOS, en el sistema operativo, sobre los sistemas de aplicación, en un paquete específico de seguridad y en cualquier otra aplicación. Se emplean 2 procesos para la tarea de controlar el acceso: Identificación: Cuando el usuario se da a conocer al sistema Autenticación: La verificación del sistema a la identificación del usuario Existen 4 tipos que permitan realizar la autenticación de la identificación del usuario, las cuales pueden ser utilizadas: - Algo que el usuario solamente conozca (una clave, un pin…) - Algo que la persona posee (tarjeta...) - Algo que el individuo es (huella digital, voz…) - Algo que el individuo es capaz de hacer (patrones de escritura) Los sistemas de control de acceso protegidos con contraseña, suelen ser un punto crítico de la seguridad y por ello suelen recibir distintos tipos de ataques, los más comunes: - Ataque de fuerza bruta: Se intenta obtener la clave realizando todas las combinaciones posibles hasta encontrar la correcta, es aún más sencillo si la clave es corta. - Ataque de diccionario: Obtienen la clave probando todas las palabras del diccionario o palabras comunes del usuario. Una forma sencilla de evitar este tipo de ataques se establece un número máximo de tentativas, de esta manera se bloquea el sistema automáticamente después de exceder este número máximo. La seguridad se basa en gran medida en la efectiva administración de los permisos de acceso a los recursos informáticos. - Roles: En este caso los derechos de acceso y políticas de seguridad, pueden agruparse de acuerdo con el rol de los usuarios. Pueden controlarse a tares de la función, perfil o rol del usuario que requiere dicho acceso. - Limitaciones a los servicios: Se refieren a las restricciones que dependen de parámetros propios de la utilización de la aplicación o preestablecidos por el administrador del sistema. - Modalidad de acceso: Se refiere al modo de acceso que se le permite al usuario los recursos y la información. Ejemplo: lectura, escritura, ejecución borrado, todas las anteriores. - Ubicación y horario: Permite limitar el acceso de los usuarios a determinadas horas del día o a determinados días de la semana. - Administración: Ya planteado los controles de accesos se deben tener una excelente administración de los mismos, involucrando la implementación, seguimientos, pruebas y modificaciones sobre los accesos de los usuarios al sistema. También requiere determinar cuál será el nivel de seguridad en los 8 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA datos, se debe clasificar la información para los diferentes usuarios que accederán al sistema los cuales requieren también distintas medidas y niveles de seguridad. - Administración del personal y usuarios. Llevan 4 pasos: 1. Definición de puestos: Debe enfocarse en la separación de las funciones; es decir, tener en claro el puesto que desempeñe cada uno de los usuarios del sistema otorgándoles permisos mínimos de acceso. 2. Determinación de la sensibilidad del puesto: Se debe realizar un análisis profundo antes de asignar los permisos a los usuarios, tomando en cuenta que si algunos de dichos privilegios son arriesgados permitiendo alterar procesos, fraudes o mostrar cierta información confidencial. 3. Elección de la persona para cada puesto: Revisar el nivel de confiabilidad y grado de experiencia antes de asignarle el cargo a dicha persona. 4. Entrenamiento inicial y continuo del empleado: Se debe presentar las políticas de seguridad y su responsabilidad en cuanto la persona ingrese a trabajar. IDENTIFICACION Para conseguir que la contraseña sea segura tomemos en cuenta los siguientes criterios: Que no sea corta: Mínimo de 8 caracteres Combina letras, números y símbolos (.,-…) Mientras menos tipos de caracterese haya más larga debe ser Si no contiene ningún tipo de símbolos debe ser más larga No limitarse a caracteres comunes No ser una palabra incluida en el diccionario. ACTUALIZACIONES DE SISTEMAS Y APLICACIONES Los ciberdelicuentes se aprovechan de las vulnerabilidades que requieren una actualización inmediata de los sistemas, los fabricantes de software actualizan sus sistemas cada vez que encuentran agujeros de seguridad. 3. VULNERABILIDADES DE LOS SISTEMAS DE INFORMACIÓN 3.1. MALWARE O SOFTWARE MALICIOSO, HERRAMIENTAS ANTIMALWARE Y ANTIVIRUS, PROTECCIÓN Y DESINFECCIÓN. VIRUS: programa que se instala sin el permiso del usuario con el objetivo de causar daños. Puede autorreplicarse e infectar a otros ordenadores. Para propagarse puede valerse de memorias portátiles, software , correo electrónico, internet… GUSANO: programa malicioso cuya finalidad es desbordar la memoria del sistema reproduciéndose a si mismo. TROYANO: tipo de virus en el que se han introducido, camufladas en otro programa, instrucciones encaminadas a destruir la información almacenada en los discos o bien a recabar información. Suelen estar alojados en archivos aparentemente inofensivos, como una imagen o un archivo de música, y se instalan al abrir el archivo que los contiene. KEYLOGER: es un tipo de programa que se encarga de obtener y memorizar las pulsaciones que se realizan en el teclado. Puede usarse para espiar de forma remota, con el objetivo de obtener contraseñas del usuario. SPYWARE: o software espía, se puede considerar que son los troyanos, el adware y los hijackers. ADWARE: (de advertisement software) es software de publicidad incluida en programas que la muestran despues de instalarse. El problema viene cuando estos programas actúan como spyware, incluyendo código para recoger información personal del usuario. 9 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA HIJACKERS O SECUESTRADORES: son programas que secuestran a otros programas para usar sus derechos o para modificar su comportamiento. El caso más habitual es el ataque a un navegador, modificando la página de inicio y redireccionando las páginas de búsqueda sin el consentimiento del usuario. HERRAMIENTAS ANTIMALWARE: ANTIVIRUS Un antivirus es un software que analiza las distintas unidades y dispositivos del PC, así como el flujo de datos entrante y saliente, revisando el código de los archivos, para buscar y eliminar malware. Emplea una base de datos con distintos virus. El antivirus puede detectar virus y solo a veces identificarlos. Podemos estar tranquilos si tenemos un antivirus instalado y actualizado. Existen antivirus libres (Avast, Avira, Avg…) HACKERS Y CRACKERS Los hackers son expertos informáticos que, en principio, solo se plantean retos intelectuales. El hacker no tiene por qué pretender causar daños; de hecho existen empresas de hacking ético (white hacking) que ayudan a las personas y empresas a saber cuál es su nivel de seguridad frente a hackers maliciosos. A veces se confunde a los hackers con piratas informáticos (black hackers) , que intentan atentar contra la seguridad de sistemas en la red y lucrarse con ello. Los crackers son personas que se dedican a cambiar el funcionamiento de un programa comercial o bien a realizar aplicaciones que obtengan números de serie validos para usarlos sin licencia (piratearlos). OTRAS TÉCNICAS Y CONCEPTOS SPAM O CORREO BASURA: son mensajes de correo electrónico que inundan la red con l finalidad de anunciar productos, a veces de dudosa legalidad, para que los usuarios los compren. Se envían de forma masiva porque está demostrado que uno de cada 12 millones de coreos enviados obtiene una respuesta positiva. HOAXES: son cadenas de correo iniciadas por empresas para poder recopilar las direcciones de correo de muchos usuarios y posteriormente hacer mailing (spam). Se aprovechan de la bondad, la credulidad y la superstición de las personas. Es u na práctica no ilegal en la actualidad. PHARMING: es una práctica que consisten en redirigir un nombre de dominio a otra máquina distinta, de forma que un usuario que introduzca una URL acceda a la página web del atacante. De este modo se puede, por ejemplo, suplantar la pagina web de un banco para obtener claves de la víctima. COOKIES: son archivos de texto que se almacenan en el ordenador a través del navegador cuando visitamos una página web, para que esta web los lea en visitas posteriores. No son un riesgo ni una amenaza mientras solo pretendan facilitarnos el acceso al sitio. Se puede considerar spyware no malicioso. LA INGENIERÍA SOCIAL es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica que pueden usar ciertas personas, tales como investigadores privados, criminales, o delincuentes informáticos, para obtener información, acceso o privilegios en sistemas de información que les permitan realizar algún acto que perjudique o exponga la persona u organismo comprometido a riesgo o abusos. RAMSOMWARE: (del inglés ransom, ‘rescate’, y ware, por software) es un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción. Algunos tipos de ransomware cifran los archivos del sistema operativo inutilizando el dispositivo y coaccionando al usuario a pagar el rescate.Normalmente un ransomware se transmite tanto como un troyano como un gusano, infectando el sistema operativo, por ejemplo, con un archivo descargado o explotando una vulnerabilidad de software. En este punto, el ransomware se iniciará y cifrará los archivos del usuario con una determinada clave, que sólo el creador del ransomware conoce y proveerá al usuario que la reclame a cambio de un pago. Un ANTIVIRUS es un software cuyo objetivo es detectar o eliminar virus informáticos. Con el transcurso del tiempo, los antivirus han evolucionado hacia programas más avanzados que además de buscar y detectar virus informáticos consiguen bloquearlos, desinfectar archivos y prevenir una infección de los mismos. Actualmente son capaces de reconocer otros tipos de malware como spyware, gusanos, troyanos, etc. Existen antivirus gratuitos, como Avast, AVG o Avira. 10 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA 3.2. AMENAZAS Y FRAUDES EN INTERNET SCAM: un correo electrónico o página web fraudulenta, que pretende estafar económicamente por medio del engaño, generalmente presentado como donación a recibir, lotería o premio al que se accede previo envío de dinero. Las cadenas de mail engañosas pueden ser scams si hay pérdida monetaria y hoax cuando sólo hay engaño. Las denominadas PTC (Pay to Click) pueden convertirse en Scam al dejar de pagar en los plazos especificados en ellos. Comienzan alargando los plazos de pago, sin previo aviso, y terminan desapareciendo de la red llevándose jugosas ganancias por el dinero invertido de miles de usuarios. Phishing o “pescar” es una técnica que consiste en simular o copiar una página web, generalmente de entidades bancarias. Se hace un envío masivo de correos para que los que son clientes de la entidad accedan y faciliten sus datos de usuario y contraseña mediante alguna excusa (actualización, verificación…). Una vez el usuario teclea sus datos, los delincuentes pueden proceder a operar con los mismos. Los estafadores consiguen simular a la perfección las páginas web, logrando así que los usuarios no se percaten del engaño. El phishing no es exclusivo de las páginas de entidades bancarias. Se recomienda no adquirir productos en páginas webs desconocidas y que no inspiren confianza, acudiendo preferiblemente a comercios con servidores seguros. HOAX (BULOS): Se trata de bulos e historias inventadas, que no son más que eso, mentiras solapadas en narraciones cuyo fin último es destapar el interés del lector o destinatario. Dichas comunicaciones pueden tener como finalidad última: Conseguir dinero -como en el ejemplo expuesto convirtiéndose en scam-, propagar un virus o generar un reacción masiva frente a una entidad. Últimamente, este tipo de comunicaciones se están recibiendo en teléfonos móviles Loterías falsas: Falso premio de loterías, el usuario recibe un correo electrónico donde le notifican que tiene un premio de lotería, si un usuario contesta a este correo le solicitaran a continuación todos datos bancarios para un falso ingreso del premio. En otros casos se le solicita un parte del premio que tendrá que enviarlo a un país para poder cobrar el premio completo. En todos los casos el premio es falso. Subasta falsa: Oferta de artículos a muy bajo precio (telefonía móvil generalmente), el pago siempre es por adelantado, pueden también usar sitios falsos imitando grandes casas de subasta en línea como ebay. La mejor medida: la prevención. Hay un sitio que ayuda a detectar si un correo es scam o no (http://scamomatic.com/ ) o también se puede descargar esta ayuda para Internet Explorer 6 o superior y firefox Site Advisor de McAfee (http://www.siteadvisor.com/). Existen muchos sitios especializados en mantener una lista actualizada con todos los sitios que se han convertido en Scam. Utilizando cualquier buscador, se puede buscar como "lista de scams" y se obtendrán muchos sitios que contienen esas listas actualizadas. 4. SEGURIDAD EN REDES, INTERNET Y REDES SOCIALES 4.1. SEGURIDAD EN REDES DE ORDENADORES 4.1.1. SEGURIDAD EN REDES CABLEADAS CORTAFUEGOS (FIREWALL) Es un sistema de defensa que controla y filtra el tráfico de entrada y salida a una red. El cortafuegos se configura para que controle el tráfico de los puertos (las conexiones de nuestro ordenador se hacen a través de puertos), y nos muestre alertas para pedir confirmación de cualquier programa que utilice la conexión a internet. Es muy importante realizar esta configuración con criterio. Normalmente están incorporado en los sistemas operativos , pero existen otros de software libre o propietario (ZoneAlarm, Firestarter…). 11 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA PROXY: es un software que funciona como intermediario entre las peticiones que hace un cliente y el servidor web. El proxy intercepta las peticiones del cliente y las reenvía al servidor. Fines: seguridad, rendimiento , bloquear o filtrar contenidos, anonimato, balanceo de carga, ... El proxy puede hacer de caché guardando las páginas más visitadas, para no tener que pedirlas de nuevo al servidor, reduciendo así el tráfico en la red. CRIPTOGRAFÍA. CIFRADO DE CLAVE SIMETRICA Y ASIMETRICA La criptografía es la ciencia de cifrar y descifrar mensajes o informaciones mediante técnicas especiales, que emplean un algoritmo y una o varias claves de cifrado/descifrado. La criptografía simétrica es un método criptográfico en el cual se usa una misma clave para cifrar y descifrar mensajes. Las dos partes que se comunican (emisor y receptor) deben ponerse de acuerdo de antemano sobre la clave a usar. Una vez ambas tienen acceso a esta clave, el remitente cifra un mensaje usándola, lo envía al destinatario y éste lo descifra con la misma clave. La criptografía de clave asimétrica es un método criptográfico en el cual se usa una pareja de claves: Clave privada: será custodiada por su propietario y no se dará a conocer a ningún otro. Clave pública: conocida por todos los usuarios. Esta pareja de claves es complementaria: lo que cifra una sólo lo puede descifrar la otra y viceversa. Es imposible conocer una clave a partir de la otra. Estos sistemas de cifrado se basan en funciones resumen o funciones hash de un solo sentido, que aprovechan propiedades particulares, por ejemplo, los números primos. Una función en un solo sentido es aquella cuya computación es fácil, mientras que su inversión resulta extraordinariamente difícil. Por ejemplo, es fácil multiplicar dos números primos juntos para obtener un compuesto, pero es difícil factorizar uno compuesto en sus componentes primos. Algunos algoritmos empleados como funciones hash son MD5 y SHA. Un CERTIFICADO DIGITAL es un fichero informático generado por una entidad de servicios de certificación que asocia unos datos de identidad a una persona física, organismo o empresa confirmando de esta manera su identidad digital en Internet. El certificado digital es válido principalmente para autenticar a un usuario o sitio web en internet por lo que es necesaria la colaboración de un tercero que sea de confianza para cualquiera de las partes que participe en la comunicación. El nombre asociado a esta entidad de confianza es Autoridad Certificadora pudiendo ser un organismo público o empresa reconocida en Internet (Como la Fabrica Nacional de Moneda y Timbre:FNMT) El certificado digital tiene como función principal autenticar al poseedor pero puede servir también para cifrar las comunicaciones y firmar digitalmente. En algunas administraciones públicas y empresas privadas es requerido para poder realizar ciertos trámites que involucren intercambio de información delicada entre las partes. 4.1.2. SEGURIDAD EN REDES INALAMBRICAS: Las redes inalámbricas, al funcionar con ondas electromagnéticas, tienen el inconveniente de que cualquier intruso con un dispositivo móvil puede intentar acceder a la red. Debemos por tanto configurarla de forma que sólo puedan acceder a ella los usuarios acreditados. A continuación figuran algunas opciones de seguridad de redes inalámbricas: Acceso protegido WiFi (WPA2) 12 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA WPA2, Wi-Fi Protected Access, en español «Acceso Wi-Fi protegido», es un sistema para proteger las redes inalámbricas, creado para corregir las deficiencias del sistema previo, Wired Equivalent Privacy (WEP). WPA adopta la autenticación de usuarios mediante el uso de un servidor, donde se almacenan las credenciales y contraseñas de los usuarios de la red. Para no obligar al uso de tal servidor para el despliegue de redes, WPA permite la autenticación mediante una clave precompartida, que de un modo similar al WEP, requiere introducir la misma clave en todos los equipos de la red. WPA2, creado para corregir las deficiencias del sistema previo (WPA), utiliza el algoritmo de cifrado AES (Advanced Encryption Standard), que es más seguro que el de WPA. Filtrado MAC Una dirección MAC es el identificador único asignado por el fabricante a una pieza de hardware de red (como una tarjeta inalámbrica o una tarjeta Ethernet). «MAC» significa Media Access Control, y cada código tiene la intención de ser único para un dispositivo en particular. Una dirección MAC consiste en seis grupos de dos caracteres, cada uno de ellos separadoS por dos puntos. 00:1B:44:11:3A:B7 es un ejemplo de dirección MAC. 4.2. SEGURIDAD EN INTERNET 4.2.1. RIESGOS DE INTERNET Pese a las infinitas posibilidades que ofrece Internet como infraestructura económica y cultural para facilitar muchas de las actividades humanas y contribuir a una mejor satisfacción de nuestras necesidades y a nuestro desarrollo personal, el uso de Internet también conlleva riesgos. Riesgos relacionados con la información Las personas frecuentemente necesitamos información para realizar nuestras actividades, y muchas veces la podemos obtener en Internet de manera más rápida, cómoda y económica que en el "mundo físico". No obstante hemos de considerar posibles riesgos: Acceso a información poco fiable y falsa. Existe mucha información errónea y poco actualizada en Internet, ya que cualquiera puede poner información en la red. Dispersión, pérdida de tiempo. A veces se pierde mucho tiempo para localizar la información que se necesita, es fácil perderse navegando. Acceso a información inapropiada y nociva. Existen webs que pese a contener información científica, pueden resultar inapropiadas y hasta nocivas por el modo en el que se abordan los temas o la crudeza de las imágenes. Acceso a información peligrosa, inmoral, ilícita. Existe información poco recomendable y hasta con contenidos considerados delictivos. La globalidad de Internet y las diferentes culturas y legislaciones de los países hacen posible la existencia de estas páginas web en el ciberespacio. Riesgos relacionados con la comunicación Las personas muchas veces necesitamos comunicarnos. Internet nos ofrece infinidad de canales y oportunidades (e-mail, chats, weblogs...), aunque conllevan algunos riesgos: Bloqueo del buzón de correo. El adjuntar grandes archivos a los correos sin pedir previamente autorización al receptor del mensaje puede bloquear temporalmente su buzón de correo. Recepción de "mensajes basura". Ante la carencia de una legislación adecuada, por e-mail se reciben muchos mensajes de propaganda no deseada (spam) o con virus. Recepción de mensajes personales ofensivos. Al comunicarse en los foros virtuales, como los mensajes escritos (a menudo mal redactados y siempre privados del contacto visual y la 13 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA interaccción inmediata con el emisor) se prestan más a malentendidos que pueden resultar ofensivos para algunos de sus receptores Pérdida de intimidad. En ocasiones, hasta de manera inconsciente al participar en los foros, se puede proporcionar información personal, familiar o de terceras personas a gente desconocida. Acciones ilegales. Difundir determinadas opiniones o contenidos, insultar o amenazar a través de Internet... puede acarrear responsabilidades judiciales. Malas compañías. Especialmente en los chats, se puede entrar en contacto con personas que utilizan identidades falsas con oscuras intenciones. Riesgos relacionados con actividades económicas. En internet se pueden llevar a cabo operaciones con repercusión económica, pudiendo suponer estas algunos riesgos como estafas, robos, negocios ilegales, delitos de propiedad intelectual, compras inducidas por publicidad abusiva o a menores sin autorización paterna. Riesgos relacionados con la tecnología A veces por limitaciones tecnológicas, a veces por actos de sabotaje y piratería, y que aún resultan incontrolables: virus,spam, troyanos, spywares, etc. Riesgos relacionados con adicciones El uso de internet también puede causar adicción, pudiendo considerar que una persona la padece cuando ésta es incapaz de controlar el tiempo que está conectado. Además de que Internet puede ser usado para potenciar otras adicciones como juego, compras compulsivas, pornografía, etc. A pesar de que la mayoría de estos riesgos son los mismos que nos podemos encontrar en el mundo real, internet los potencia al: Facilitar el acceso a la información Favorecer el anonimato Conceder accesibilidad permanente Facilitar comunicación interpersonal 4.2.2. TUNNELING, VPN Y PROTOCOLOS SEGUROS Hoy día existe un gran número de individuos, compañías, computadoras, lectores de tarjetas magnéticas…. se comunican usando una variedad de canales (teléfono, correo electrónico, radio.. ) o dispositivos físicos (tarjetas bancarias, móviles . . . ). Un protocolo de seguridad define las reglas que gobiernan estas comunicaciones, diseñadas para que el sistema pueda soportar ataques de carácter malicioso. Protegerse contra todos los ataques posibles es generalmente muy costoso, por lo cual los protocolos son diseñados bajo ciertas premisas con respecto a los riesgos a los cuales el sistema está expuesto. Existen varios protocolos posibles. Las distintas compañías que instalan y administran este tipo de redes elige unos u otros protocolos. En todos los casos se cran túneles entre origen y destino. Dentro de estos túneles viaja la información, bien por una conexión normal (en este caso no se encriptan los datos) o bien por una conexión VPN. El protocolo IP Sec es uno de los más empleados. Este se basa en GRE que es un protocolo de tunneling. Este protocolo también se utiliza de forma conjunta con otros protocolos como PPTP. Algunos protocolos de seguridad en Internet: Hypertext Transfer Protocol Secure (HTTPS) TSL Y SSL Generic Routing Encapsulation (GRE 47) Point-to-Point Tunneling Protocol (PPTP) IP Sec Protocolo de tunelado nivel 2 (L2TP) 14 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA Secure shell (SSH) Leer Anexo 1. Protocolos seguros TUNNELING Se conoce como túnel o tunneling a la técnica que consiste en encapsular un protocolo de red sobre otro (protocolo de red encapsulador) creando un túnel de información dentro de una red de computadoras. El uso de esta técnica persigue diferentes objetivos, dependiendo del problema que se esté tratando, como por ejemplo la comunicación de islas en escenarios multicast, la redirección de tráfico, etc. La técnica de tunelizar se suele utilizar para transportar un protocolo determinado a través de una red que, en condiciones normales, no lo aceptaría. Otro uso de la tunelización de protocolos es la creación de diversos tipos de redes privadas virtuales. VPN: RED PRIVADA VIRTUAL Una red privada virtual (RPV), en inglés: Virtual Private Network (VPN), es una tecnología de red de computadoras que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada.1 Esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos. Ejemplos comunes son la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet, permitir a los miembros del equipo de soporte técnico la conexión desde su casa al centro de cómputo, o que un usuario pueda acceder a su equipo doméstico desde un sitio remoto, como por ejemplo un hotel. Todo ello utilizando la infraestructura de Internet. 4.2.3. FIRMA Y CERTIFICADO DIGITAL Un certificado digital o certificado electrónico es un fichero informático generado por una entidad de servicios de certificación que asocia unos datos de identidad a una persona física, organismo o empresa confirmando de esta manera su identidad digital en Internet. El certificado digital es válido principalmente para autenticar a un usuario o sitio web en internet por lo que es necesaria la colaboración de un tercero que sea de confianza para cualquiera de las partes que participe en la comunicación. El nombre asociado a esta entidad de confianza es Autoridad Certificadora pudiendo ser un organismo público o empresa reconocida en Internet. El certificado digital tiene como función principal autenticar al poseedor pero puede servir también para cifrar las comunicaciones y firmar digitalmente. En algunas administraciones públicas y empresas privadas es requerido para poder realizar ciertos trámites que involucren intercambio de información delicada entre las partes. Una firma digital es un mecanismo criptográfico que permite al receptor de un mensaje firmado digitalmente identificar a la entidad originadora de dicho mensaje (autenticación de origen y no repudio), 15 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA y confirmar que el mensaje no ha sido alterado desde que fue firmado por el originador (integridad). La firma digital se aplica en aquellas áreas donde es importante poder verificar la autenticidad y la integridad de ciertos datos, por ejemplo documentos electrónicos o software, ya que proporciona una herramienta para detectar la falsificación y la manipulación del contenido 4.3. SEGURIDAD EN LAS REDES SOCIALES: ACOSO Y CONVIVENCIA EN LA RED Ten cuidado con lo que publicas, porque aunque lo borres queda registrado . Cuida tu identidad digital En las redes sociales tenemos mucha información personal, fotografías nuestras y de nuestros familiares, información sobre nuestros gustos... por lo que resulta un campo interesante para personas malintencionadas. Con tanta información al alcance, se pueden producir situaciones como el robo de identidad o la suplantación de identidad. Robo de identidad: Alguien se ha hecho con nuestra cuenta y se hace pasar por nosotros publicando o enviando mensajes en nuestro nombre. Ha accedido a través de nuestra contraseña. Suplantación de identidad: Alguien ha creado un perfil con nuestros datos y fotografías para que la gente piense que somos nosotros. Tanto en un caso como en otro, el delincuente puede utilizar nuestra imagen y nuestros datos para realizar acciones delictivas. Para evitar este problema, debemos tener mucho cuidado en entornos no seguros: equipos compartidos o públicos y redes WiFi no confiables. Si es posible, lo más prudente es no acceder desde estos sitios. Si lo hacemos, debemos recordar cerrar siempre la sesión al terminar, y no permitir recordar la contraseña. También debemos denunciar al centro de seguridad de la red social cualquier sospecha de suplantación, tanto si somos nosotros las víctimas como si sospechamos que pueden estar suplantando a otra persona. Si pensamos que la suplantación de identidad puede haber ido más lejos y que se han realizado actos delictivos con nuestra identidad, debemos denunciarlo ante las Fuerzas y Cuerpos de Seguridad del Estado (FCSE). Suplantación de identidad, robo de identidad y ciberacoso son algunos de los delitos más frecuentes en redes sociales. Actúa frente a los acosadores Algunas personas utilizan las redes sociales para intimidar a otros usuarios mediante insultos, amenazas, fotos comprometidas o difusión de rumores falsos. También podemos ser víctimas de ciberacoso. Al ciberacoso están expuestos tanto los menores como los adultos, pudiendo generar situaciones verdaderamente dramáticas y complicadas. Si en una red social sufrimos algún tipo de acoso, tenemos que ignorar y bloquear al acosador y guardar las pruebas del acoso: sacar pantallazos y no borrar los mensajes, por ejemplo. Además, debemos informar de la situación al centro de seguridad de la red social y denunciar el acoso a las Fuerzas y Cuerpos de Seguridad del Estado. Consejos finales Las redes sociales son estupendas herramientas de comunicación con otras personas, pero debemos utilizarlas de forma segura. Para ello: - Configura adecuadamente la privacidad de tu perfil. - Filtra la información que subes a Internet. Ten en cuenta que una vez subida pierdes el control de la misma. - Piensa antes de publicar algo, ya que una vez publicado no sabes si saldrá de la red social. Podrán utilizar esa información en tu contra. - Revisa las aplicaciones instaladas y ten cuidado con publicaciones sospechosas, aunque provengan de contactos conocidos. - Las principales redes sociales se toman muy en serio los problemas de seguridad de sus usuarios. Si tienes problemas, contacta con ellos a través de los mecanismos de contacto o de denuncia que facilitan. 16 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA - Asegúrate de que tus contactos en las redes sociales son realmente quienes crees que son. No nos conformemos con ver la foto, el nombre o que es amigo de nuestros amigos. - Al igual que en la vida real, en las redes sociales también debemos ser respetuosos y tratar con educación a nuestros contactos. No envíes mensajes ofensivos a ningún contacto. Debes ser respetuoso y tratar con educación a tus contactos. - No compartas fotos ni vídeos en los que aparezcas en situaciones comprometidas (sexting). - No te olvides de leer la política de privacidad y las condiciones del servicio antes de usarlo. El grooming (en español «acicalando») es una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del infante y poder abusar sexualmente de él. Sexting (contracción de sex y texting) se refiere al envío de mensajes sexuales (eróticos o pornográficos), por medio de teléfonos móviles. 5. LAS LEYES NOS PROTEGEN: LEGISLACIÓN Para hablar de seguridad en la red y los derechos que te asisten como internauta o como usuario de redes sociales debes saber que te ampara la Ley Orgánica de Protección de Datos, LOPD. Las empresas tienen la obligación que cumplir con la LOPD. Los empresarios deben cumplir con tres leyes: LOPD, LSSICE y la Ley de Propiedad Intelectual. Ley Orgánica de Protección de Datos, LOPD Ley 34/2002, de 11 de julio de Servicios de la Sociedad de Información y Comercio Electrónico, más conocida como Ley de Servicios de la Sociedad de Información (LSSI o LSSICE), es una ley aprobada en España en 2002. Ley de la Propiedad Intelectual: Real Decreto Legislativo 1/1996, de 12 de abril, por el que se aprueba el texto refundido de la Ley de Propiedad Intelectual, regularizando, aclarando y armonizando las disposiciones legales vigentes sobre la materia. AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS. ( La Agencia Española de Protección de Datos (AEPD), creada en 1993, es el organismo público encargado de velar por el cumplimiento de la Ley Orgánica de Protección de Datos de Carácter Personal en España. Tiene su sede en Madrid y su ámbito de actuación se extiende al conjunto de España. Es la autoridad pública independiente encargada de velar por la privacidad y la protección de datos de los ciudadanos. El objetivo de este espacio es, por un lado, fomentar que los ciudadanos conozcan sus derechos y las posibilidades que la Agencia les ofrece para ejercerlos y, por otro, que los sujetos obligados tengan a su disposición un instrumento ágil que les facilite el cumplimiento de la normativa. (su web: https://www.agpd.es) Es un ente de derecho público con personalidad jurídica propia y plena capacidad pública y privada que actúa con independencia de la Administración pública en el ejercicio de sus funciones. Su principal misión es velar por el cumplimiento de la legislación de protección de datos por parte de los responsables de los ficheros (entidades públicas, empresas privadas, asociaciones, etc.) y controlar su aplicación a fin de garantizar el derecho fundamental a la protección de datos personales de los ciudadanos. La AEPD lleva a cabo sus potestades de investigación fundamentalmente a instancias de los ciudadanos, aunque también está facultada para actuar de oficio. La Agencia es estatutaria y jerárquicamente independiente y se relaciona con el Gobierno a través del Ministerio de Justicia. En España, además, existen agencias de protección de datos de carácter autonómico en Cataluña3 y en el País Vasco,4 con un ámbito de actuación limitado a los ficheros de titularidad pública declarados por las Administraciones autonómicas y locales de sus respectivas comunidades autónomas. 17 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA 5. DIRECCIONES WEB SOBRE SEGURIDAD INFORMATICA: INCIBE: Instituto Ciberseguridad Español https://www.incibe.es/ Oficina de Seguridad del Internauta |: https://www.osi.es/ https://www.incibe.es/protege-tu-empresa/blog Agencia de la Unión Europea para la seguridad de la información https://www.enisa.europa.eu/ http://www.cert.org/ La División CERT es una organización dedicada a garantizar que la tecnología apropiada y las prácticas de gestión de sistemas se utilizan para resistir los ataques a los sistemas en red y para limitar los daños y garantizar la continuidad de los servicios críticos a pesar de los ataques, accidentes o fracasos. www.pantallasamigas.net http://seguridad-redes-sociales.blogspot.com.es/ ANEXO I. PROTOCOLOS SEGUROS Hypertext Transfer Protocol (HTTPS) El Protocolo seguro de transferencia de hipertexto, más conocido por sus siglas HTTPS, es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de datos de Hipertexto, es decir, es la versión segura de HTTP. El puerto estándar para este protocolo es el 443. El sistema HTTPS utiliza un cifrado basado en SSL/TLS para crear un canal cifrado (cuyo nivel de cifrado depende del servidor remoto y del navegador utilizado por el cliente) más apropiado para el tráfico de información sensible que el protocolo HTTP. De este modo se consigue que la información sensible (usuario y claves de paso normalmente) no pueda ser usada por un atacante que haya conseguido interceptar la transferencia de datos de la conexión, ya que lo único que obtendrá será un flujo de datos cifrados que le resultará imposible de descifrar. Generic Routing Encapsulation (GRE 47) Es el protocolo de Encapsulación de Enrutamiento Genérico. Se emplea en combinación con otros protocolos de túnel para crear redes virtuales privadas. El GRE está documentado en el RFC 1701 y el RFC 1702. Fue diseñado para proporcionar mecanismos de propósito general, ligeros y simples, para encapsular datos sobre redes IP. El GRE es un protocolo cliente de IP que usa el protocolo IP 47. Este protocolo es normalmente usado con VPN de Microsoft entre servidores con acceso remoto (RRAS) configurados para el enrutamiento entre redes de área local. Esquema: GRE se encarga del encapsulamiento de los datos para enviarlos por un túnel, pero él no crea no los túneles, de eso de encarga el protocolo PPTP u otro que estemos empleando. El proceso de encapsulamiento tienen los siguientes pasos: El paquete IP con los datos se transmite desde el Ecliente al servidor E-RRAS. Se le añade la cabecera del PPP y se cifra todo junto obteniendo un ‘fragmento PPP’. Los datos cifrados se colocan dentro de un paquete GRE con su correspondiente cabecera. Se envía el paquete GRE del servidor E-RRAS al servidor R-RRAS a través de Internet. Este envía se realiza por una conexión VPN creada anteriormente. El servidor R-RRAS elimina el encabezados GRE, descifra, elimina el encabezado PPP y transmite los datos (paquete IP) a el Rcliente. 18 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA Los datos cifrados se colocan dentro de un paquete GRE con su correspondiente cabecera. Esquema: Formato de un paquete GRE Point-to-Point Tunneling Protocol El Protocolo de Túnel Punto a Punto (PPTP) encapsula los paquetes (frames) del Protocolo Punto a Punto (Point-toPoint Protocol, PPP) con datagramas IP para transmitirlos por una red IP como Internet o una intranet privada. El PPTP utiliza una conexión TCP conocida como la conexión de control de PPTP para crear, mantener y terminar el túnel, y una versión modificada de GRE, para encapsular los paquetes (frames) PPP como datos para el túnel. Las cargas de los paquetes encapsulados pueden estar encriptadas o comprimidas o ambas cosas. El PPTP supone la disponibilidad de una red IP entre un cliente PPTP (un cliente de túnel que utiliza el protocolo PPTP) y un servidor PPTP (un servidor de túnel que utiliza el protocolo PPTP). El cliente PPTP podría estar ya conectado a una red IP por la que puede tener acceso al servidor PPTP, o podría tener que llamar telefónicamente a un servidor de acceso de red (Network Access Server, NAS) para establecer la conectividad IP como en el caso de los usuarios de accesos telefónicos para Internet. La autentificación que ocurre durante la creación de una conexión VPN con PPTP utiliza los mismos mecanismos de autentificación que las conexiones PPP, tales como el Protocolo de Autentificación Extendible (Extensible Authentication Protocol, EAP), el Protocolo de Autentificación con Reto/Negociación de Microsoft (Microsoft Challenge-Handshake Authentication Protocol, MS-CHAP), el CHAP, el Protocolo de Autentificación de Claves Shiva (Shiva Password Authentication Protocol, SPAP) y el Protocolo de Autentificación de Claves (Password Authentication Protocol, PAP). El PPTP hereda la encriptación, la compresión o ambas de las cargas PPP del PPP. Para servidores PPTP sobre Internet, el servidor PPTP es un servidor VPN con PPTP con una interfase con Internet y una segunda interfase con la intranet. IP Sec IP Sec es un grupo de extesiones de la familia del protocolo IP pensado para proveer servicios de seguridad a nivel de red, de un modo transparente a las aplicaciones superiores. IP Sec está ya explicado en su trabajo correspondiente: I Pv 6 e IP Sec Protocolo de tunelado de nivel 2 (L2TP) Es un componente de creación importante para las VPN de acceso. Es una extensión del protocolo Punto a Punto, fundamental para la creación de VPNs. L2TP combina las mejores funciones de los otros dos protocolos tunneling. Layer 2 Forwarding (L2F) de Cisco Systems y Point-to-Point Tunneling (PPTP) de Microsoft. L2TP es un estándar emergente, que se encuentra actualmente en codesarrollo y que cuenta con el respaldo de Cisco Systems, Microsoft, Ascend, 3Com y otros líderes en la industria de la conectividad. A continuación una serie de términos relacionados con este protocolo: L2TP Access Concentrator (LAC): Se añade un dispositivo LAC a los componentes físicos de la red conmutada; como la red telefónica convencional o RDSI, o se coloca con un sistema de terminación PPP capaz de gestionar el protocolo L2TP. Un LAC sólo necesita implementar el medio sobre el cual opera el L2TP para admitir el tráfico de una o más LNS. Puede “tunelizar” cualquier protocolo que incluya el PPP. LAC es el iniciador de las llamadas entrantes y el receptor de las llamadas salientes. L2TP Network Server (LNS): Un LNS opera sobre cualquier plataforma con capacidad de terminación PPP. LNS gestiona el lado del servidor del protocolo L2TP. Ya que L2TP se apoya sobre el medio al que llegan los túneles L2TP, LNS sólo puede tener un único interfaz LAN o WAN, aunque es capaz de terminar las llamadas entrantes en cualquiera de la amplia gama de los interfaces PPP LAC (asíncronos, RDSI, PPP sobre ATM, PPP sobre Frame Relay). Network Access Server (Servidor de acceso a la red): NAS es un dispositivo que proporciona a los usuarios acceso temporal a la red bajo demanda. Este acceso es punto a punto, de uso típico en líneas de la red telefónica convencional o RDSI. En la implementación Cisco, un NAS sirve como LAC. Secure shell (SSH) Tradicionalmente en sistemas Unix en el momento de entrar en el sistema, tanto el login como el password, así como el resto de la sesión, se transmiten a través de nuestra LAN o incluso a través de routers y nodos ajenos al 19 TIC 2 TEMA 4. SEGURIDAD INFORMÁTICA nuestro en texto claro. Esto quiere decir que cualquiera que tenga activado un sniffer puede capturar nuestras sesiones con el potencial peligro que ello conlleva. La manera de evitar que alguien pueda espiar nuestras claves y sesiones, es utilizar una herramienta muy potente, fácil de instalar y muy cómoda para el usuario ssh/sshd actúan basándose en la arquitectura cliente/servidor , en este caso concreto sshd se ejecuta en el servidor en un puerto (el defecto es el 22) a la espera de que alguien utilizando un cliente ssh se conecte para ofrecerle una sesión segura encriptándola de extremo a extremo.Todo es como en una sesión telnet tradicional, pero con la particularidad de que todas las comunicaciones serán encriptadas. El manejo de cualquier programa cliente de SSH es muy sencillo. Básicamente hay que introducir el servidor al que te quieres conectar (por ejemplo fanelli.sindominio.net) y que algoritmo de encriptación quieres usar (por ejemplo 3DES). Si no se dispone de un programa cliente de SSH, puede bajarse de Internet. Transport Layer Security (TLS; en español «seguridad de la capa de transporte») y su antecesor Secure Sockets Layer (SSL; en español «capa de puertos seguros») son protocolos criptográficos que proporcionan comunicaciones seguras por una red, comúnmente Internet.1 Se usan certificados X.509 y por lo tanto criptografía asimétrica para autentificar a la contraparte con quien se están comunicando2 , y para intercambiar una llave simétrica. Esta sesión es luego usada para cifrar el flujo de datos entre las partes. Esto permite la confidencialidad del dato/mensaje, y códigos de autenticación de mensajes para integridad y como un producto lateral, autenticación del mensaje.Varias versiones del protocolo están en aplicaciones ampliamente utilizadas como navegación web, correo electrónico, fax por Internet, mensajería instantánea, y voz-sobre-IP (VoIP). Una propiedad importante en este contexto es forward secrecy, para que la clave de corta vida de la sesión no pueda ser descubierta a partir de la clave asimétrica de largo plazo 20