AMPLIACIÓN DE

SISTEMAS OPERATIVOS

,

AMPLIACION DE

SISTEMAS OPERATIVOS

José Manuel Díaz Martínez

sanz y torres

MARCAS REGISTRADAS. Los nombres de los productos (hardware, software, sistemas operativos, etc.)

que aparecen en este libro pueden ser marcas registradas por sus fabricantes. El autor ha utilizado

exclusivamente estos nombres con el propósito de identificar los productos y sin intención de infringir

las marcas ni perjudicar a los propietarios de sus derechos.

AMPLIACIÓN DE SISTEMAS OPERATIVOS

Todos los derechos reservados. Queda prohibida, salvo excepción prevista en la ley, cualquier forma

de reproducción, distribución, comunicación pública y transformación de esta obra sin contar con la

autorización de los autores yjo editores. La infracción de los derechos mencionados puede ser cons­

titutiva de delito contra la propiedad intelectual.

© José Manuel Díaz Martínez

© EDITORIAL SANZ Y TORRES, S. L.

cj Pinos Alta, 49 - 28029 Madrid

� 902 400 415 - 91 314 55 99

www.sanzytorres.com

libreria@sanzytorres.com

www.sanzytorres.com/editorial

editorial@sanzytorres.com

ISBN: 978-84-15550-17-4

Depósito legal: M-26492-2012

Portada:

Masterline. S. L. cj Las Minas, 1, 28250 Torrelodones (Madrid)

Composición:

Autor

Impresión:

Jacaryan, S. A., Avda. Pedro Díez, 3, 28019 Madrid

Encuadernación:

Felipe Méndez, S. A., cj Del Carbón, 6 y 8, Poi. lnd. San José de Valderas 2, 28918 Leganés (Madrid)

"

Indice general

Prefacio

XIII

Lista de acrónimos y abreviaturas

XIX

l. Sistemas Operativos Basados en UNIX (SOBUNIX): introducción general

1.1.

1 .2.

1 .3.

1 .4.

1 .5 .

1 .6.

1 .7 .

1 .8 .

l. 9.

1 . 1 O.

1.11.

Introducción . . . . . . . . . . . . . . .

Cronología histórica de los SOBUNIX . . . .

Compatibilidad entre los SOBUNIX . . . . .

Características principales de los SOBUNIX .

Interfaces con los usuarios disponibles e n SOBUNIX

1 .5. 1 . Intérpretes de comandos . . .

1 .5.2. Interfaces de usuario gráficas . . . . . . . .

1 . 5 . 3 . Llamadas al sistema . . . . . . . . . . . .

Introducción a la gestión de archivos en SOBUNIX

Seguridad y protección en SOBUNIX .

l.7 .l. Identificadores reales . . . . . .

1 .7 .2. Máscara de modo de un archivo

1 .7 . 3 . Identificadores efectivos . . . .

l.7 .4. Implementación de la seguridad

Resumen . . . . . . .

Lecturas recomendadas

Autoevaluación

Ejercicios . . . . . . .

2. SOBUNIX: implementación y control de procesos multihilos

2. 1 . Introducción . . . . . . . . . . . . . . . . . . . . . . . . .

2.2. Implementación de los procesos multihilos en SOBUNIX .

2.2. 1 . Conceptos fundamentales . . . . . . . . . . . . .

2.2.2. Estructuras de datos asociadas a los procesos multihilos

2.3. Control de procesos multihilos en SOBUNIX . . . . . . . . . .

VII

1

2

2

5

5

7

7

19

22

23

25

25

27

32

33

35

36

37

40

45

46

46

46

49

56

Ampliación de sistemas operativos

vm

20 30 1 . Creación de procesos e invocación de otros programas

20 3020 Terminación de procesos

20 30 30 Notificación de eventos: señales

20 3 .40 Control de hilos de usuario: librerías de hilos

20 3050 Grupos de procesos y sesiones

20 3060 El sistema de archivos procfs

Resumen

Lecturas recomendadas

Autoevaluación

Ejercicios

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

56

63

67

76

79

81

84

85

85

88

o

2.40

20 50

2060

2070

o

o

o

o

o

o

o

o

o

o

o

o

o

o

3. SOBUNIX: planificación, sincronización y mecanismos IPC

93

30 1 . Introducción

3020 Planificación de procesos multihilos en SOBUNIX

3020 1 . Características generales

302020 Dos ejemplos ilustrativos de la planificación en SOBUNIX

302030 Expropiación del procesador

30 30 Mecanismos de sincronización del núcleo en SOBUNIX

30 30 1 . Cerrojos

30 3020 Semáforos

3.40 Dormir/despertar y colas de hilos dormidos en S OBUNIX

3050 Mecanismos de comunicación entre procesos en SOBUNIX

3050 1 . Mecanismos IPC del System V

30 5020 Otros mecanismos IPC

3060 Resumen

3 7 Lecturas recomendadas

3080 Autoevaluación

3090 Ejercicios

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

94

94

94

95

1 09

1 10

111

1 13

1 16

1 18

1 19

133

135

136

136

1 38

o

o

4. SOBUNIX: administración de memoria

143

40 1 . Introducción

4020 Gestión del espacio de direcciones virtuales de un proceso en

SOBUNIX

40 20 1 . Organización del espacio de direcciones virtuales de un proceso

402020 Mapeado de archivos en memoria

402030 Estructuras de datos gestionadas por el núcleo asociadas al espacio de direcciones virtuales de un proceso

402.40 Memoria anónima

402050 Memoria compartida

40 20 60 Operaciones sobre el espacio de direcciones virtuales de un proceso

402070 Creación del espacio de direcciones virtuales de un proceso

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

o

1 44

1 45

1 45

1 48

1 52

1 55

1 57

1 59

1 60

Índice general

4.3. Traducción de direcciones virtuales a direcciones físicas en

SOBUNIX . . . . . . . . . . . . . . . . . .

4. 3 . 1 . Tablas de páginas y MMU . . . . .

4.3.2. Tratamiento de los fallos de página

4.4. Gestión de la memoria física en SOBUNIX

4.4. 1 . Estructuras de datos utilizadas en la gestión de la memoria física .

4.4.2. Reemplazamiento de páginas . . .

4.4. 3 . Intercambio de procesos . . . . . . . .

4.4.4. Asignación de memoria principal . . .

4. 5 . Gestión del área d e intercambio en SOBUNIX .

4. 6. Gestión de la memoria perteneciente al núcleo en SOBUNIX

4.6. 1 . Espacio de direcciones virtuales del núcleo

4.6.2. Asignación de la memoria del núcleo

4.7. Resumen . . . . . . .

4.8 . Lecturas recomendadas

4. 9. Autoevaluación

4. 1 0. Ejercicios . . . . . . .

161

161

1 65

1 66

1 66

1 68

171

1 72

173

1 77

1 77

1 78

18 1

182

18 2

184

5. SOBUNIX: gestión de archivos y gestión de la E/S

5. 1. Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5.2. Gestión de archivos en SOBUNIX: características principales y

llamadas al sistema

5 .2. 1 . Archivos .

5. 2.2. Directorios

5 . 2 . 3 . Enlaces . .

5 .2.4. Sistemas de archivos

5. 3 . Capa nodo virtual/sistema de archivos virtual

5 . 3 . 1 . Nodos virtuales . . . . . . . . . . . .

5 . 3 .2. S istemas de archivos virtuales . . . .

5 . 3 . 3 . Análisis d e nombres de rutas en SOBUNIX

5.4. El sistema de archivos UFS . . . . . . . . . . . .

5 .4. 1 . Características principales . . . . . . . .

5 .4.2. Estructura de un sistema de archivos UFS

5 .4. 3 . Implementación de directorios e n UFS .

5 .4.4. Gestión de un sistema UFS .

5 . 5 . Gestión d e la E/ S e n SOBUNIX

5 . 5 . 1. Perspectiva general . . .

5.5.2. Archivos de dispositivos

5 . 5 . 3 . Subsistema de E/ S . .

5 .5.4. Drivers de los dispositivos de E/ S

5 . 5 . 5 . Tratamiento d e las interrupciones

.

IX

187

•

•

o

o

o

o

o

o

187

18 8

188

1 95

1 97

200

202

203

206

208

209

209

210

21 1

212

216

216

217

219

220

22 1

x

Ampliación de sistemas operativos

5.6.

5. 7.

5.8 .

5.9.

5. 10.

Conectores . . . . . .

Resumen . . . . . . .

Lecturas recomendadas

Autoevaluación

Ejercicios . . . . . . .

6. SOBUNIX: el sistema operativo Linux

6. 1 . Introducción . . . . . . . . . . . . .

6.2. Consideraciones generales sobre Linux .

6.2. 1 . Orígenes de Linux . . . . . .

6.2.2. Versiones del núcleo de Linux

6.2.3. Distribuciones Linux . . . . .

6 . 3 . Gestión de procesos e hilos en Linux .

6.3. 1 . Estructuras del núcleo asociadas a las tareas .

6.3.2. Creación de procesos e hilos en Linux

6 . 3 . 3 . Hilos del núcleo en Linux . . . . . . . . . .

6.4. Planificación en Linux . . . . . . . . . . . . . . . .

6.4. 1 . Planificador usado en las versiones del núcleo de Linux anteriores a la 2.6.23

6.4.2. Planificador utilizado a partir de la versión 2.6.23 del núcleo de Linux

6.5. Gestión de memoria en Linux . . . . . . . . . . . .

6.5. 1 . Gestión del espacio de direcciones virtuales

6.5.2. Gestión de la memoria física . . . . . . . .

6.6. Gestión de archivos en Linux . . . . . . . . . . . .

6.6. 1 . Implementación de la capa nodo virtual/sistema de archivos virtual en Linux

6.6.2. El sistema de archivos EXT2 .

6.6. 3 . E l sistema d e archivos EXT3 .

6.6.4. El sistema de archivos EXT4 .

6. 7. Resumen . . . . . . .

6.8 . Lecturas recomendadas

6.9. Autoevaluación

6. 1 O. Ejercicios

. . . . . .

.

7. El sistema operativo MS-DOS

7 . 1 . Introducción . . . . . . . . . . . . . . . . .

7.2. Consideraciones generales sobre MS-DOS .

7.2. 1 . Cronología histórica . . . . . . . .

7.2.2. Características principales de MS-DOS

7.2.3. Estructura del sistema operativo MS-DOS .

7.2.4. Llamadas al sistema .

7.2.5. Arranque de MS-DOS

7.2.6. Interfaz con el usuario

222

224

226

226

229

231

23 1

232

232

232

233

233

234

239

240

24 1

242

247

250

250

252

26 1

26 1

263

267

268

269

270

270

272

273

274

274

274

275

276

277

278

279

Índice general

7.3. Implementación y control de procesos en MS-DOS

7 . 3 . 1 . Creación y ejecución de un proceso

7.3 .2. Terminación de un proceso .

7.4. Gestión de memoria en MS-DOS .

7.5. Gestión de archivos en MS-DOS

7 . 5 . 1 . Archivos . . . . . .

7.5.2. Directorios . . . . .

7 . 5 . 3 . Sistemas de archivos

7.6. El sistema de archivos FAT .

7.6. 1 . Estructura de un sistema FAT

7.6.2. Implementación de directorios en un sistema FAT .

7 . 6 . 3 . Localización d e los clusters de datos d e u n archivo en u n sistema FAT

7.7. Gestión de la E/S en MS-DOS . . .

7.7. 1 . Subsistema de E/S . . . . . .

7.7.2. Drivers de dispositivos E/S . .

7 . 7 . 3 . Manej adores de interrupciones

7.8 . Resumen . . . . . . .

7.9. Lecturas recomendadas

7. 1 O. Autoevaluación

7. 1 1 . Ejercicios . . . . . . .

8. El sistema operativo Windows

8 . 1 . Introducción . . . . . . . .

8 .2. Consideraciones generales sobre Windows .

8 .2. 1 . Cronología histórica . . . . . . . .

8 .2.2. Características principales de Windows

8 .2.3. Estructura del sistema operativo Windows .

8 .2.4. Implementación de la API Win32 .

8 .2.5. Interfaz con el usuario de Windows

8 .2.6. Llamadas al sistema en Windows

8 .2.7. El registro de Windows .

8 .2.8 . Arranque de Windows

8 .2.9. Objetos del núcleo . . .

8 .2. 1 0. Seguridad en Windows .

8 .3 . Implementación, control y planificación de procesos multihilos en Windows

8 . 3 . 1 . Implementación de los procesos multihilos en Windows

8 .3.2. Control de procesos multihilos en Windows . . . . . . . . . .

8 . 3 . 3 . Planificación de procesos multihilos en Windows . . . . . . .

8 .4. Sincronización y comunicación entre procesos multihilos en Windows

8 .4. 1 . Mecanismos de sincronización usados por el sistema operativo

8 .4.2. Mecanismos de sincronización entre procesos multihilos disponibles en Windows

XI

28 3

28 3

28 4

28 4

28 7

28 7

28 9

28 9

290

290

29 1

292

292

292

294

294

295

2 96

296

297

299

300

300

300

302

303

305

306

307

308

3 10

3 10

311

313

313

316

319

325

325

325

XII

Ampliación de sistemas operativos

8 .4.3. Mecanismos de comunicación entre procesos multihilos disponibles en Windows

8 .5 . Gestión de memoria en Windows . . .

8 .5 . 1 . Administrador de memoria . .

8 . 5.2. Gestión de la memoria virtual

8 .5 . 3 . Traducción de direcciones . .

8 .5.4. Gestión de la memoria física .

8 .5 . 5 . Respaldo d e páginas e n memoria secundaria .

8 .6. Gestión de archivos en Windows . . . . . . . . . . .

8 . 6. 1 . Funciones de l a API Win32 asociadas a l a gestión de archivos y directorios

8 .6.2. Sistemas de archivos . . .

8 .7. El sistema de archivos NTFS . . . . . . . . . . . .

8 .7. 1 . Características principales . . . . . . . . .

8 .7.2. Estructura en el disco de un sistema NTFS

8 .7 . 3 . Estructura d e un directorio e n NTFS . . . .

8 .7 .4. Localización de archivos en un sistema NTFS .

8 .8 . Gestión de E/S en Windows . . . . . . . .

8 .8 . 1 . Subsistema de E/S . . . . . . . . . . .

8 .8 .2. Drivers de dispositivos en Windows . .

8 .8 . 3 . Gestión d e interrupciones e n Windows .

8 .9. Resumen . . . . . . .

8 . 10. Lecturas recomendadas

8 . 1 1 . Autoevaluación

8 . 1 2. Ejercicios . . . . . . .

327

328

328

329

332

335

338

339

339

340

341

341

344

348

349

35 1

35 1

352

354

356

358

358

361

A. Soluciones completas de los ejercicios

A . 1 . Soluciones ejercicios capítulo 1 .

A.2. Soluciones ejercicios capítulo 2 .

A . 3 . Soluciones ejercicios capítulo 3 .

A.4. Soluciones ejercicios capítulo 4 .

A.5. Soluciones ejercicios capítulo 5 .

A.6. Soluciones ejercicios capítulo 6 .

A.7. Soluciones ejercicios capítulo 7 .

A.8 . Soluciones ejercicios capítulo 8 .

363

Bibliografía

401

Índice alfabético

403

363

375

38 0

38 7

38 9

392

395

397

Prefacio

Sobre el autor

José Manuel Díaz Martínez es profesor titular de universidad en el Departamento de Informática

y Automática de la Escuela Técnica Superior de Ingeniería Informática de la Universidad Nacional de

Educación a Distancia (UNED). Desde el año 2001 imparte docencia en asignaturas relacionadas con

la materia Sistemas Operativos. Asimismo ha escrito diferentes materiales para el aprendizaje de esta

materia entre ellos el libro [Díaz et al., 2011].

A quién va dirigido este libro

Este libro está concebido para ser la bibliografía básica de la asignatura Ampliación de Sistemas

Operativos que se imparte en el tercer curso del Grado en Ingeniería en Tecnologías de la Información

de la UNED. Asimismo puede resultar de utilidad a estudiantes de Escuelas de Ingenierías o Facultades

de Ciencia que tengan en sus planes de estudio asignaturas relacionadas con los sistemas operativos. Por

supuesto este libro también puede ser utilizado por cualquier persona interesada en esta materia.

Objetivos

En el Grado en Ingeniería en Tecnologías de la Información de la UNED la materia Sistemas Opera­

tivos se diversifica en dos asignaturas: Sistemas Operativos y Ampliación de Sistemas Operativos. En la

asignatura Sistemas Operativos que se imparte en el segundo curso se adquieren los fundamentos básicos

de los sistemas operativos: descripción y control de procesos, planificación de procesos, comunicación

y sincronización de procesos, interbloqueo, administración de memoria, memoria virtual, gestión de la

E/S, gestión de archivos y seguridad y protección.

Por otra parte en la asignatura Ampliación de Sistemas Operativos que se imparte en el tercer curso

se pretende consolidar y practicar con los fundamentos básicos de los sistemas operativos adquiridos en

la asignatura Sistemas Operativos. Para lograr este objetivo en esta asignatura se estudian los sistemas

operativos basados en UNIX (BSD, System V, Solaris, Linux, etc) y los sistemas operativos MS-DOS y

Windows. Este estudio se realiza tanto desde un punto de vista interno, describiendo las características

principales del núcleo de estos sistemas operativos, como desde un punto de vista externo, describiendo

y practicando con las llamadas al sistema y comandos disponibles en estos sistemas operativos.

xm

Ampliación de sistemas operativos

XIV

_

__

___

----------

Este libro tiene como objetivo fundamental explicar, de la forma más clara posible, las características

internas y externas de los Sistemas Operativos Basados en UNIX (SOBUNIX) y de los sistemas opera­

tivos MS-DOS y Windows. Como resultado del estudio y aprendizaje de los contenidos de este libro el

estudiante será capaz de:

•

Conocer las características generales de los SOBUNIX.

•

Conocer los comandos básicos de los intérpretes de comandos de los SOBUNIX.

•

Conocer las principales llamadas al sistema disponibles en los SOBUNIX.

•

Conocer la implementación y control de los procesos multihilos de los SOBUNIX.

•

Conocer la planificación de procesos multihilos, los mecanismos de sincronización del núcleo y

los mecanismos IPC de los SOBUNIX.

•

Saber cómo se realiza la administración de memoria en los SOBUNIX.

•

Saber cómo se realiza la gestión de archivos y la gestión de la E/S en los SOBUNIX.

•

Conocer las particularidades del sistema operativo Linux.

•

Conocer las características generales del sistema operativo MS-DOS .

•

Conocer los comandos básicos del intérprete de comandos de MS-DOS .

•

Conocer la implementación y control de los procesos en MS-DOS .

•

Saber cómo se realiza la administración de memoria en MS-DOS .

•

Conocer cómo se realiza la gestión de archivos y la gestión de la E/S en MS-DOS .

•

Conocer las características generales del sistema operativo Windows.

•

Conocer los principales llamadas al sistema del sistema Windows.

•

Conocer la implementación, control y planificación de los procesos multihilos en Windows.

•

Conocer los mecanismos de sincronización del núcleo y los mecanismos de comunicación entre

procesos de Windows.

•

Saber cómo se realiza la administración de memoria en Windows.

•

Saber cómo se realiza la gestión de archivos y la gestión de la E/ S en Windows.

Prefacio

xv

(�onocimientos previos necesarios

Para comprender adecuadamente los contenidos de este libro es necesario conocer los fundamentos

básicos de la materia Sistemas Operativos: [Silberschatz et. al, 2002] , [Stallings, 2005] , [Tanenbaum ,

2009 ] y [Díaz et al., 20 1 1 ] . También es necesario tener conocimientos básicos de programación en C :

1 Kernighan y Ritchie, 199 1 ] y [Gottfried, 2005] .

Organización

Los contenidos de este libro se organizan en ocho capítulos. Conviene señalar que en la organización

propuesta se ha tenido en cuenta el hecho de que muchos SOBUNIX son de código abierto a diferencia

de MS-DOS y Windows que son de código cerrado. Por ello se ha preferido dedicar más de la mitad

del libro al estudio de los S OBUNIX, ya que el estudiante interesado podrá acceder al código fuente de

diversos miembros de esta familia de sistemas operativos.

En el capítulo 1 se realiza una introducción a los SOBUNIX. En primer lugar se comentan la cro­

nología histórica , la compatibilidad y las características principales de los SOBUNIX. En segundo lugar

se describen los interfaces con los usuarios disponibles en los SOBUNIX. En tercer lugar se realiza una

introducción a la gestión de archivos en SOBUNIX. Finalmente, se describe como se implementa la

seguridad y la protección en los SOBUNIX.

El capítulo 2 está dedicado la implementación y control de procesos multihilos en los SOBUNIX . En

la primera parte del capítulo se trata la implementación de los procesos multihilos: conceptos fundamen­

tales y principales estructuras de datos. En la segunda y última parte se trata el control de los procesos

multihilos: creación, invocación y terminación de procesos, notificación de eventos mediante señales,

librerías de hilos, grupos de procesos y sesiones, y el sistema de archivos procfs.

El capítulo 3 está dedicado a la planificación, sincronización y mecanismos IPC de los SOBUNIX.

En la primera parte del capítulo se describen las características generales de la planificación de procesos

multihilos. En esta parte, a modo de ejemplo, se estudia la implementación de la planificación de dos

SOBUNIX ilustrativos : BSD 4.3 y Solaris. Posteriormente se incluyen diferentes consideraciones sobre

la expropiación del procesador. En la segunda parte del capítulo se describen los principales mecanismos

de sincronización del núcleo de los SOBUNIX: cerrojos y semáforos. También se incluyen algunas

consideraciones sobre la implementación de las operaciones de dormir y despertar y sobre las colas

de procesos o hilos dormidos. En la tercera y última parte se describen los principales mecanismos

IPC disponibles en los SOBUNIX: los mecanismos IPC del System V (semáforos, colas de mensajes y

memoria compartida), las señales y las tuberías.

El capítulo 4 está dedicado a la administración de memoria en los SOBUNIX. En primer lugar se

estudia la gestión del espacio de direcciones virtuales de un proceso. En segundo lugar se describe la tra­

ducción de direcciones virtuales a direcciones físicas. En tercer lugar se analiza la gestión de la memoria

física . En cuarto lugar se describe la gestión del área de intercambio. Finalmente se describe la gestión

de la memoria del propio núcleo.

El capítulo 5 está dedicado al estudio de la gestión de archivos y la gestión de la E/S en los SO­

BUNIX. En primer lugar se explican las características principales de los archivos, los directorios, los

XVI

Ampliación de sistemas operativos

enlaces y los sistemas de archivos en los SOBUNIX. Asimismo se enumeran y describen las principales

llamadas al sistema disponibles en los SOBUNIX para la gestión de estos elementos. En segundo lugar

se describe la capa nodo virtual/sistema de archivos virtual utilizada en la mayoría de los SOBUNIX

modernos para poder soportar diferentes tipos de sistemas de archivos. En tercer lugar se explica cómo

se analizan los nombres de rutas en los SOBUNIX. En cuarto lugar se describe el sistema de archivos

UFS , el cual es utilizado en diversos SOBUNIX. En cuarto lugar se describe la gestión de la E/S en

los SOBUNIX. El capítulo finaliza con una introducción a los conectores que son uno de los principales

mecanismos utilizados en S OBUNIX para implementar las conexiones en red.

El capítulo 6 está dedicado al estudio de las particularidades del sistema operativo Linux, uno de los

miembros más populares de la familia de SOBUNIX. En primer lugar se incluyen una serie de conside­

raciones generales sobre Linux. En segundo lugar se describe el modelo de proceso multihilo utilizado

en Linux. En tercer lugar se estudia la planificación de procesos multihilos en Linux. En cuarto lugar

se estudia la implementación de la gestión de memoria. Finalmente se estudian los sistemas archivos

nativos de Linux: EXT2, EXT3 y EXT4.

El capítulo 7 está dedicado al estudio del sistema operativo MS-DOS . En primer lugar se realizan

una serie de consideraciones generales. En segundo lugar se describen la implementación y el control

de procesos. En tercer lugar se estudia la gestión de memoria. En cuarto lugar se estudia la gestión de

archivos y el sistema de archivos FAT- 1 2. Finalmente se estudia la gestión de la E/S.

El capítulo 8 está dedicado al estudio del sistema operativo Windows. En primer lugar se realizan

una serie de consideraciones generales sobre Windows. En segundo lugar se describe la implementación,

control y planificación de procesos multihilos. En tercer lugar se estudian los mecanismos de sincroniza­

ción del núcleo y los mecanismos IPC. En cuarto lugar se estudia la gestión de memoria. En quinto lugar

se describe la gestión de archivos y el sistema de archivos NTFS . Finalmente se estudia la gestión de la

E/S .

E l libro también contiene u n apéndice A en el que s e incluyen las soluciones completas de los ejer­

cicios incluidos al final de cada capítulo, la mayoría de los cuales han sido propuestos en exámenes.

Cómo usar el libro

Este libro está pensado para la educación a distancia, por ello sus contenidos han sido organizados

y seleccionados para un aprendizaje progresivo y secuencial. Además se incluyen bastantes figuras y

ejemplos que ayudan a comprender los contenidos expuestos.

Por otra parte, el estudiante dispone de cuestiones de autoevaluación y de las soluciones de todos

los ejercicios para poder comprobar si efectivamente ha asimilado los contenidos y ha alcanzado los

objetivos marcados.

Todos los capítulos tienen una estructura uniforme. En primer lugar, se enumeran los objetivos do­

centes del capítulo. En segundo lugar, se realiza una introducción a los contenidos del capítulo. En tercer

lugar, se incluyen los contenidos propiamente dichos. En cuarto lugar, se realiza un resumen de los con­

tenidos, el cual ayuda a fijar los contenidos más importantes. En quinto lugar, se incluyen las lecturas

recomendadas. En sexto lugar, se incluyen las cuestiones de autoevaluación, a través de las cuales el estu­

diante puede establecer el grado de asimilación de los contenidos y deducir qué contenidos debe repasar.

Prefacio

XVII

Jiinalmente, se plantean varios ejercicios con los que practicar o ampliar los contenidos aprendidos . Se

recomienda intentar hacer cada ejercicio antes de mirar su solución en el apéndice A.

Sobre las unidades de almacenamiento de la información usadas en este libro

La unidades básicas de almacenamiento u organización de la información son el bit (símbolo b) y el

O o un 1 , que se utiliza para representar una

pareja de posibles estados, por ejemplo: encendido y apagado, presente y ausente, etc. Un byte son ocho

bits contiguos. En la siguiente tabla se incluyen los prefijos que se utilizan en este texto para especificar

los múltiplos de las unidades anteriores, de acuerdo con el SI y el estándar 1 54 1 del IEEE.

byte (símbolo B). Un bit es un dígito binario, es decir, un

Prefijo

kibi

kilo

mebi

mega

gibi

giga

tebi

tera

pebi

peta

exbi

exa

Símbolo

Ki

k

Mi

M

Gi

G

Ti

T

Pi

Valor

21U

10

3

220

1 06

230

10

9

240

1 01

2

250

p

1 01 5

Ei

E

1

10 8

260

Sistema de unidades

IEEE 1 54 1

SI

IEEE 1 54 1

SI

IEEE 1 54 1

SI

IEEE 1 54 1

SI

IEEE 1 54 1

SI

IEEE 1 54 1

SI

Contacto con el autor: envío de erratas, comentarios y sugerencias

Pese al esfuerzo realizado por explicar lo mej or posible los contenidos incluidos en este libro y evitar

la existencia de erratas el autor es consciente de que seguramente habrá fracaso en su objetivo, por este

motivo estará encantado de recibir en la dirección

a s o@di a . uned . e s

todas las erratas, comentarios y sugerencias que los lectores deseen enviar. Además en la página web

h t tp: / / www . uned . e s / 7 1 0 2 3 0 1 6 /ma t e r i a l e s . html

se irán recopilando todas las erratas que se vayan detectando así como las aclaraciones a los contenidos

del libro que sean necesarias.

Lista de acrónimos y abreviaturas

ALPCs

APC

API

ASCII

BCPL

BIOS

BSD

BSS

CD

CDE

CFS

CPU

DACL

DLL

DPC

DVD

E/S

EFS

EGID

EMS

EUID

EXT

EXT2

EXT3

EXT4

FAT

FCB

FFS

FIFO

FSD

GDI

Advanced Local Procedure Calls

Asynchronous Procedure Call

Application Program Interface

American Standard Code for Information

Interchange

Basic Combined Programming Language

Basic Input-Output System

Berkeley Software Distribution

Block Started by Symbol

Compact Disc

Common Desktop Environment

Completely Fair Scheduling

Central Processing Unit

Discretionary Access Control List

Dynamic Link Library

Deferred Procedure Call

Digital Versatile Disc

Encryption File System

Effective Group IDentifier

Expanded Memory Specifications

Effective U ser IDentifier

EXTended filesystem

Second EXTended filesystem

Third EXTended filesystem

Fourth EXTended filesystem

File Allocation Table

File Control B lock

Fast File System

First Input - First Output

File System Driver

Graphics Device Interface

XIX

Llamadas a procedimientos locales avanzados

Llamadas a procedimientos asíncronos

Interfaz de programas de aplicación

Código estándar americano para el intercam­

bio de información

Lenguaje de programación combinado básico

Sistema básico de Entrada/Salida

Distribución de software de B erkeley

B loque inicializado con símbolos

Disco compacto

Entorno de escritorio común

Planificación completamente j usta

Unidad central de procesamiento

Lista de acceso discrecional

Librería de enlace dinámico

Llamadas a procedimientos aplazados

Disco versátil digital

Entrada/Salida

Encriptación del sistema de archivos

Identificador de grupo efectivo

Especificaciones de memoria expandida

Identificador de usuario efectivo

Sistema de archivos extendido

Segundo sistema de archivos extendido

Tercer sistema de archivos extendido

Cuarto sistema de archivos extendido

Tabla de asignación de archivos

B loque de control del archivo

S istema de archivos rápido

Primero en entrar primero en salir

Driver del sistema de archivos

Interfaz de dispositivos gráficos

XX

Ampliación de sistemas operativos

GID

GNU

GPL

GUI

HAL

HAT

IFS

IP

IPC

IRP

IRQL

KDE

LPC

LRU

LSI

LWPID

MFT

MIT

MMU

M S-DOS

msgid

MULTICS

mutex

NFS

NTFS

NUMA

Nodo-i

Nodo-s

Nodo-v

npi

OSF

PAE

PCs

PEB

PID

PFRA

PGID

PnP

POS IX

procfs

PSP

R/W

RAM

RFS

Group IDentifier

GNU is Not Unix

General Public License

Graphical U ser Interface

Hardware Abstraction Layer

Hardware Address Translation

Installable File System

Internet Protocol

InterProcess Communications

1/0 Request Packet

Interrupt Request Level

K Desktop Environment

Local Procedure Call

Least Recently U sed

Large S cale lntegration

LightWeight Process IDentifier

Master File Table

Massachusetts Institute of Technology

Memory Management Unit

MicroSoft-Disk Operating System

Message queue identification

MULTiplexed Information and Computing

Service

mutual exclusion

Network File System

New Technology FileSystem

Non-Uniform Memory Access

Open Software Foundation

Physical Address Extension

Personal Computers

Process Environment Block

Process IDentifier

Page Frame Reclaiming Algoritm

Process Group IDentifier

Plug-and-Play

Portable Operating System Interface based

on UNIX

process file system

Program Segment Prefix

Reader/Wri ter

Random Access Memory

Remote File Sharing

Identificador de grupo

GNU No es Unix

Licencia pública general

Interfaz de usuario gráfica

Capa de abstracción del hardware

Traducción de direcciones hardware

Sistemas de archivos instalables

Protocolo de Internet

Comunicaciones entre procesos

Paquete de petición de E/ S

Nivel de petición de interrupción

Entorno de escritorio K

Llamada a procedimiento local

Usada menos recientemente

Integración a gran escala

Identificación de proceso ligero

Tabla de archivos maestra

Instituto Tecnológico de Massachusetts

Unidad de gestión de memoria

Sistema operativo de disco de Microsoft

Identificación de la cola de mensajes

Servicio de cálculo e información multiplexada

exclusión mutua

Sistema de archivos en red

Sistema de archivos de tecnología nueva

Acceso a memoria no uniforme

Nodo índice

Nodo sombra

Nodo virtual

Nivel de prioridad de la interrupción

Fundación de software abierto

Extensión de dirección física

Computadores personales

Bloque de entorno del proceso

Identificador de proceso

Algoritmo de reclamo de marcos de página

Identificador de grupo de procesos

Conectar y usar

Interfaz de sistema operativo portable basada

en UNIX

sistema de archivos de procesos

Prefijo del segmento del programa

Lector/Escritor

Memoria de acceso aleatorio

Compartición de archivos remotos

Lista de acrónimos y abreviaturas

ROM

RPCs

S5FS

SAV

SAM

SCB

semid

SFT

shmid

SI

SID

SOBUNIX

SUA

Read Only Memory

Remote Procedure Calls

System V FileSystem

sus

Single UNIX Specification

Transmission Control Protocol

Thread Environment Block

Thread Group IDentifier

Task IDentifier

Translation Lookaside Buffer

Terminate and Stay Resident

U ser Datagram Protocol

UNIX File System

User IDentifier

Uniform Memory Access

Universal Serial Bus

Virtual Address Descriptor

Virtual File System

Virtual Memory

Windows Driver Model

Extended Memory Specifications

TCP

TEB

TGID

TID

TLB

TSR

UDP

UFS

UID

UMA

USB

VAD

VFS

VM

WDM

XMS

Security Account Manager

Stream Control Block

Semaphore identification

System File Table

Shared memory identification

Le Systéme International d'Unités

Session IDentifier

Subsystem for Unix-based Applications

XXI

Memoria de sólo lectura

Llamadas a procedimientos remotos

Sistema de archivos del S ystem V

Sistema de Archivos Virtual

Administrador de cuentas de seguridad

B loque de control del flujo

Identificación del semáforo

Tabla de archivo del sistema

Identificación de la memoria compartida

S istema Internacional de unidades

Identificador de sesión

Sistemas Operativos Basados en UNIX

Subsistema para aplicaciones basadas en

UNIX

Especificación única de UNIX

Protocolo de control de transmisión

Bloque de entorno del hilo

Identificador de grupo de hilos

Identificador de tarea

Buffer de traducción de vista lateral

Terminar y permanecer residente

Protocolo datagrama de usuario

Sistema de archivos UNIX

Identificador de usuario

Acceso a memoria uniforme

Bus universal en serie

Descriptor de direcciones virtuales

Sistema de archivos virtual

Memoria virtual

Modelo de drivers de Windows

Especificaciones de memoria extendida

Capítulo 1

Sistemas Operativos Basados en UNIX

(SOBUNIX): introducción general

Objetivos docentes

Los objetivos docentes de este capítulo son los siguientes :

•

Conocer el origen y la evolución del sistema operativo UNIX y de los principales Sistemas Ope­

rativos Basados en UNIX (SOBUNIX).

•

Saber cuáles son los principales estándares de compatibilidad soportados por los SOBUNIX.

•

Conocer las características principales de los SOBUNIX.

•

Conocer el funcionamiento y la implementación de las interfaces de usuario de los SOBUNIX:

interfaz de línea de comandos (intérpretes de comandos) e interfaz gráfica.

•

Conocer las principales acciones que de forma general realiza el núcleo de un SOBUNIX para

atender una llamada al sistema.

•

Conocer los comandos básicos asociados a la gestión de archivos y directorios disponibles en los

intérpretes de comandos de los SOBUNIX.

•

Conocer la estructura básica y las características de los archivos de comandos (shell scripts) de los

SOBUNIX.

•

Conocer los conceptos de objeto de archivo abierto, descriptor de archivo y nodo virtual (nodo-v).

•

Saber cómo se implementa la seguridad y la protección en los SOBUNIX.

1

2

Ampliación de sistemas operativos

1.1.

Introducción

El sistema operativo UNIX nacido a principios de los años setenta ha sido tomado como base de un

gran número de sistemas operativos. En este texto se usará el término SOBUNIX para referirse tanto al

UNIX original como a los diferentes Sistemas Operativos Basados en UNIX.

En este primer capítulo se realiza una introducción general a los SOBUNIX. En primer lugar se

describen la cronología histórica, los estándares de compatibilidad y las principales características de

los S OBUNIX. En segundo lugar se describe el funcionamiento y la implementación de los dos tipos

de interfaz de usuario disponibles en los SOBUNIX: interfaz de línea de comandos e interfaz gráfica.

Además se comentan las acciones que de forma general realiza el núcleo de un SOBUNIX para atender

las llamadas al sistema.

En el caso de la interfaz de línea de comandos se define qué es un intérprete de comandos, se enu­

meran los principales tipos de intérpretes de comandos, se analiza la estructura de los comandos, se

introducen algunos comandos básicos asociados a la gestión de archivos y directorios, se explica qué

son las variables del intérprete de comandos y las variables de entorno, y se explica qué son, cómo se

construyen y cómo se ejecutan los archivos de comandos (shell scripts). En el caso de las interfaces de

usuario gráficas (Graphical U ser Interfaces, GUis) de los SOBUNIX, se describe el sistema X Windows,

las librerías widgets toolkits y los entornos de escritorio.

En tercer lugar se realiza una breve introducción a la gestión de archivos en los SOBUNIX para

presentar los conceptos de objeto de archivo abierto, descriptor de archivo y nodo virtual (nodo-v), los

cuales se utilizan en los siguientes capítulos.

Finalmente se describen los elementos que de forma general utilizan los SOBUNIX para implementar

la seguridad y la protección de los datos de los usuarios: los identificadores reales, los identificadores

efectivos y la máscara de modo de un archivo.

1.2.

Cronología histórica de los SOBUNIX

A finales de los años 60 los laboratorios Bell propiedad de AT&T, General Electric y el MIT cola­

boraron para desarrollar el sistema operativo de tiempo compartido MULTIC S . Las primeras versiones

de este sistema operativo tuvieron un rendimiento deficiente y su éxito comercial fue escaso. Por estos

motivos, entre otros, los laboratorios Bell decidieron desvincularse del proyecto; aunque mantuvieron a

Ken Thompson, uno de los programadores de Bell que había colaborado en MULTICS, pendiente del

proyecto.

Thompson por iniciativa propia decidió escribir en lenguaje ensamblador una versión reducida de

MULTICS para el minicomputador PDP-7. Brian Kernighan, compañero de Thompson en Bell, con­

sideraba al sistema operativo desarrollado por Thompson una versión capada de MULTICS . Por ello,

haciendo gala de un gran sentido del humor, lo bautizó inicialmente con el nombre de UNICS . Nótese

que UNICS en inglés suena igual que la palabra inglesa eunuchs, que significa eunucos en español. Por

simplificar su escritura el nombre de UNICS fue sustituido finalmente por el nombre de UNIX.

Sistemas Operativos Basados en UNIX (SOBUNIX) : introducción general

3

Cuando los responsables de los laboratorios Bell vieron el trabajo de Ken Thompson quedaron gra­

tamente impresionados y decidieron darle apoyo económico para que portara UNIX a la familia de mini­

computadores PDP- 1 1 , bastante popular por aquella época. Puesto que programar en lenguaje ensambla­

dor es bastante tedioso, Thompson decidió que para portar UNIX a la familia PDP- 1 1 reescribiría UNIX

en un lenguaje de alto nivel. En primer lugar se decantó por utilizar el lenguaje B que el mismo había

desarrollado basándose en BCPL; pero este lenguaje tenía algunas deficiencias importantes, por ejemplo

no soportaba estructuras de datos, por lo que pronto se dio cuenta que no era el lenguaj e más apropiado.

Dennis Ritchie, otro programador de laboratorios Bell, desarrolló en 1 972 un lenguaje de progra­

mación de alto nivel al que llamó C. Además escribió un compilador de C para los minicomputadores

PDP- 1 1 . El lenguaje C [Kemighan y Ritchie, 1 99 1 ] es un lenguaje muy flexible que crea un código

bastante eficiente. Ante sus notables ventajas, Thompson decidió reescribir UNIX en C. Para esta tarea

contó con la ayuda de Ritchie. Escrito en C el código de UNIX era mucho más conciso y compacto,

además posibilitaba su portabilidad no solo a la familia PDP- 1 1 sino también a otras arquitecturas.

En 1 974 se dio a conocer públicamente la nueva versión de UNIX [Ritchie y Thompson, 1 974] . Ello

propició que muchas universidades se interesaran por este sistema operativo. Como la legislación esta­

dounidense vigente no permitía a AT &T comercializar directamente UNIX, AT &T no tuvo inconveniente

en otorgar licencias de UNIX a las universidades con fines educativos y de investigación. Las copias de

UNIX que AT &T distribuyó a las universidades incluían también su código fuente lo que propició que la

comunidad universitaria aportara sugerencias e ideas para mej orar UNIX.

El departamento de computación de la Universidad de California en Berkeley, fue mucho más lejos,

ya que modificó tanto el código fuente que desarrolló y distribuyó su propio UNIX al que llamó BSD

(Berkeley Software Distribution). Las versiones BSD 1 .0 y BSD 2.0 no modificaban el UNIX original

de AT&T simplemente consistían en aplicaciones y utilidades. Es la versión BSD 3 . 0 lanzada en 1 979

la que se considera un sistema operativo completo como tal y la que hizo que BSD se convirtiera en

un fuerte competidor del UNIX original de AT&T. Las siguientes versiones de BSD fueron BSD 4.0 en

1 98 0, BSD 4. 1 en 1 98 1 , BSD 4.2 en 1 98 3 , BSD 4.3 en 1 98 6 y BSD 4.4 en 1 993 .

Por su parte AT&T sacó la versión 7 de UNIX en 1 979, que sería la última del UNIX original con

una amplia distribución, ya que la versión 8 que se liberó en 1 98 5 y las versiones 9 y 1 O que se liberaron

a finales de los 8 0 sólo fueron adquiridas por unas pocas universidades.

Aparte de las universidades, algunas empresas fabricantes de computadores y de software también

obtuvieron licencias de UNIX y produjeron sus propias distribuciones. Un ejemplo es el sistema Xenix,

desarrollado por Microsoft Corporation y Santa Cruz Operation (SCO) a principios de los años 8 0, que

era una adaptación del UNIX versión 7 a las máquinas lntel 8 08 6. Xenix fue una de las primeras distri­

buciones comerciales de UNIX. Señalar que Microsoft centró sus esfuerzos en otros sistemas operativos

y vendió sus derechos de Xenix a SCO, con lo que el sistema operativo pasó a llamarse SCO Xenix.

Debido a la proliferación de distribuciones de UNIX, AT &T también decidió entrar en el negocio a

través de una compañía filial. Así en 1 98 1 lanzó el sistema System III, la variante comercial del UNIX

versión 7. Poco después, en 1 98 3, lanzaría el sistema System V Release 1 , o abreviadamente SVR l .

Las siguientes versiones fueron SVR2 en 1 98 4, SVR3 en 1 98 7 y SVR4 en 1 98 8 . Señalar que el sistema

System V incorporó características de otras distribuciones de UNIX, como BSD.

4

Ampliación de sistemas operativos

El conjunto de las principales distribuciones comerciales de UNIX aparecidas en la década de los

ochenta lo completan SunOS , AIX y HP-UX. El sistema SunOS de la compañía Sun Microsystems era

una adaptación de BSD para sus máquinas Sun. El que SunOS se basará en BSD y no en el UNIX de

AT&T no es casual ya que Bill Joy, uno de los socios fundadores en 1 98 2 de Sun Microsystems, era

también uno de los creadores de BSD. Conviene señalar que a partir de su versión 4.0 de 1 98 8 , debido

a un acuerdo entre S un Microsystems y AT&T, S unOS también pasó a incorporar características del

System V. De hecho, la versión 5 . 0 de SunOS , comercializada en 1 992 con el nombre de Solaris 2,

estaba basada exclusivamente en SVR4, en cuyo desarrollo también había colaborado Sun.

El sistema AIX fue distribuido por IBM y el sistema HP-UX por Hewlett-Packard. Ambos esta­

ban basados inicialmente en el sistema System III de AT&T, aunque luego se basaron en el System V

incluyendo también características de BSD.

Otros proyectos y sistemas basados en UNIX aparecidos en la década de los 8 0 y principios de los 90

que merecen ser mencionados por su importancia y porque el objetivo de su desarrollo no era el beneficio

económico son: GNU, MINIX y Linux. El proyecto GNU fue propuesto en 1 98 3 por Richard Stallman y

pretendía crear un sistema parecido a UNIX que pudiese ser distribuido libremente y que hiciese resurgir

el espíritu de colaboración desinteresada que existió a fi nales de los 70. Aunque el proyecto GNU nunca

ha llegado a crear un sistema operativo como tal, ya que en sus inicios no se llegó a escribir un núcleo

adecuado y luego optaron por Linux, si que generó diversas aplicaciones, como el compilador de C gcc

o el editor emacs, que han sido incorporadas en otros SOBUNIX. Actualmente el proyecto GNU sigue

vivo y cuenta con una amplia comunidad de colaboradores.

El sistema MINIX basado en el funcionamiento del UNIX versión 7 fue desarrollado en 1 98 7 por

Andrew S. Tanenbaum con fines educativos; por ello su código es abierto y no muy extenso. Por su parte,

el sistema Linux, también de código abierto fue desarrollado a principios de los 90 por Linus B. Torvalds

(ver sección 6.2. 1 ) .

Volviendo al origen d e todo, e n 1 98 9 AT&T creó la división Unix Systems Laboratories (USL) y en

ella delegó el desarrolló y la comercialización del System V. En 1 99 1 , la compañía Novell adquirió parte

de USL y creo la filial Univel. Univel lanzó en 1 992 el sistema UnixWare para computadores personales.

UnixWare estaba basado en SVR4 y Netware (un sistema operativo de red). En 1 993 Novell se hizo con

el resto de USL, aunque en 1 995 la vendió junto con Univel a SCO la cual continuó con el desarrollo

del System V. De hecho la versión 7.0 de su sistema UnixWare lanzada en 1 997 estaba basada en SVR5 .

SCO también basó su sistema OpenServer en SVR5 .

Con respecto al sistema BSD su desarrolló llegó a su fin con la distribución B S D 4.4-Lite Release 2

aparecida en 1 995. Pese a ello han seguido desarrollándose sistemas operativos basados total o parcial­

mente en BSD. Algunos de estos sistemas son libres y de código abierto, como por ejemplo: NetBSD,

OpenBSD y FreeBSD. Otros son sistemas comerciales, como por ejemplo, Mac OS X de Apple.

En la actualidad la familia de SOBUNIX sigue muy viva y es muy amplia. Algunos son sistemas

comerciales, como por ejemplo: Solaris 1 0 de Sun aparecido en 2005 contando como núcleo con SunOS

5 . 1 0, AIX 7. 1 de IBM aparecido en 20 1 1 , HP-UX 1 1 .3 1 de HP aparecido en 2009 y Mac OS X 1 0.8 de

Apple aparecido en 20 1 2. Otros son sistemas libres como MINIX 3 . 2 de 20 1 2, OpenSolaris 2009.06 de

2009, NetBSD 5 . 1 .2 de 20 1 2, OpenBSD 5.0 de 20 1 1 , FreeB SD 9.0 de 20 1 2 y Linux 3 . 3 . 6 de 20 1 2 .

Sistemas Operativos Basados en UNIX (SOBUNIX) : introducción general

1.3.

5

Compatibilidad entre los SOBUNIX

La gran variedad de SOBUNIX resultaba un serio problema para los desarrolladores de aplicaciones

software. Las diferencias existentes entre unos SOBUNIX y otros propiciaban que una misma aplicación

pudiera no funcionar correctamente en todos los sistemas.

Para intentar resolver este problema se han creado diferentes estándares, también denominados nor­

mas o especificaciones, para definir una API para los SOBUNIX. Una aplicación que es desarrollada

usando una API definida por un determinado estándar tiene garantizado que puede ser ejecutada en todos

los sistema operativos que soporten dicho estándar. Una API queda definida, entre otros elementos, por el

conjunto de llamadas al sistema que pueden invocarse. Aparte del API los estándares también definen las

reglas que deben seguir los intérpretes de comandos (shells) y los archivos de órdenes para los intérpretes

(shell scripts).

Entre los diferentes estándares que aparecieron destaca el estándar POSIX que es soportado por

bastantes sistemas operativos. Este estándar fue desarrollado en 1 98 8 por IEEE teniendo en cuenta las

características comunes existentes en los sistemas System V y BSD. POSIX consta de diferentes docu­

mentos o extensiones los cuales se conocen con el nombre de familia IEEE Std 1 003, siendo el IEEE Std

1003 . 1 su documento base. También POS IX dispone de un conjunto de tests que permiten certificar que

un sistema cumple el estándar.

Otro estándar que cada vez está más en auge es el estándar SUS, sobre todo desde que IEEE cobra

una cantidad no despreciable por proporcionar la documentación del estándar y los test de POSIX. Este

estándar fue desarrollado en 1 997 por The Open Group, un consorcio formado por empresas y agencias

gubernamentales que se creó en 1 996 con la unión de X/Open y OSF. Este consorcio también certifica

que un sistema cumple con el estándar SUS . Dicha certificación identifica y aprueba a un sistema basado

en UNIX.

Desde su versión 3 de 200 1 , SUS es compatible con POSIX, ya que el documento base de ambos

estándares ha sido desarrollado por The Austin Group un grupo de trabajo en el que participan el IEEE

y The Open Group, entre otros. Ejemplos de sistemas operativos que cumplen con SUS versión 3 (equi­

valentemente también se dice que son sistemas UNIX 03) son: AIX 6. 1 , HP-UX 1 1 . 3 1 , Mac OS X 1 0 . 6

y Solaris 10.

Los sistemas basados en UNIX de distribución libre no suelen pasar procesos de certificación pero

suelen soportar algún estándar. Por ejemplo, Linux y MINIX son plenamente compatibles con alguna

versión de POSIX.

1.4.

Características principales de los SOBUNIX

Las características principales de los SOBUNIX son:

•

Son sistemas de tiempo compartido, también denominados sistemas interactivos. Aunque algunos

incluso soportan también aplicaciones de tiempo real.

•

Son sistemas multiprogramados y multiusuario, con soporte para multiprocesamiento.

6

Ampliación de sistemas operativos

•

El núcleo está escrito en su mayor parte en lenguaje C, lo que facilita su portabilidad a distintas

arquitecturas.

•

El núcleo posee una estructura de tipo monolítica o simple.

•

La planificación se realiza a nivel de procesos o de hilos del núcleo usando un algoritmo de plani­

ficación basada en múltiples colas de planificación y realimentación.

•

Disponen entre otros de los siguientes mecanismos de comunicación y sincronización entre proce­

sos: tuberías, semáforos, memoria compartida y colas de mensajes.

•

No suelen implementar ninguna estrategia de tratamiento de interbloqueos. Dichas estrategias si

se quieren implementar deben hacerse a nivel de los programas de aplicación.

•

Administran la memoria principal e implementan la memoria virtual usando la técnica de demanda

de página.

•

Consideran a los archivos como una secuencia de bits y delegan en las aplicaciones la interpreta­

ción de los mismos.

•

Soportan tanto el acceso secuencial como el acceso aleatorio a los archivos .

•

E n los nombres d e archivos distinguen entre minúsculas y mayúsculas.

•

Soportan una estructura de directorios de gráfica acíclica. El directorio raíz se denota con el sím­

bolo' 1 ', que además se usa para separar los componentes del nombre de ruta de un archivo.

•

Los SOBUNIX modernos implementan una capa nodo virtual/sistema de archivos virtual para

poder soportar diferentes tipos de sistemas de archivos.

•

Cada sistema de archivos se monta en un directorio del sistema de archivos principal. Con lo que

todos los sistemas de archivos quedan integrados dentro de una única estructura de directorios.

•

Los dispositivos de E/S se integran dentro del sistema de archivos mediante el uso de archivos de

dispositivos modo bloque y archivos de dispositivos modo carácter. Lo que permite operar sobre

ellos con las mismas llamadas al sistema que se utilizan para operar sobre los archivos.

•

Permiten especificar los permisos de acceso (lectura, escritura y ejecución) a un archivo o directo­

rio de forma independiente para el usuario propietario del archivo, el grupo de usuarios propietario

y el resto de usuarios.

Conviene señalar que cada SOBUNIX puede implementar estas características de distinta forma.

Además cada SOBUNIX puede poseer características particulares no disponibles en el resto de SOBU­

NIX.

Sistemas Operativos Basados en UNIX (SOBUNIX) : introducción general

1.5.

7

Interfaces con los usuarios disponibles en SOBUNIX

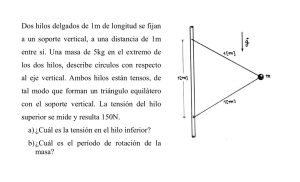

Los SOBUNIX soportan dos posibles tipos de interfaz de usuario (ver Figura 1 . 1 ) : inteifaz de línea

de comandos implementada mediante un intérprete de comandos e inteifaz de usuario gráfica (GUI) .

Nótese que desde una interfaz gráfica también se puede disponer de una interfaz de línea de comandos.

A través de estos interfaces un usuario puede invocar a otros programas o aplicaciones. Desde el

punto de vista de su ejecución tanto los interfaces como los programas tendrán asociado cada uno al

menos un proceso monohilo o multihilo. Un proceso (o un hilo) para solicitar los servicios del núcleo del

sistema operativo tiene que realizar las llamadas al sistema correspondientes. Típicamente una llamada al

sistema se realiza mediante la invocación de una función de la librería estándar C de llamadas al sistema.

Modo

Usuario

}

Il

Usuarios

Otros programas

Librería estándar C de

llamadas al sistema

f------1

Núcleo del sistema operativo

}

Modo

Núcleo

Hardware

Figura 1.1 - Interacción de los usuarios con un S OBUNIX

En las siguientes secciones se describen los intérpretes de comandos que implementan las interfaces

de línea de comandos, la implementación de las interfaces gráficas y el tratamiento de las llamadas al

sistema.

1.5.1.

Intérpretes de comandos

Definición e intérpretes más conocidos

Un intérprete de comandos (shell) es un programa que acepta un comando 1 introducido por un usua­

rio a través del dispositivo de entrada estándar (por defecto el teclado) y ejecuta su código asociado.

El resultado de la ejecución se muestra, generalmente, en el dispositivo de salida estándar (por defecto

la pantalla) . Una vez finalizada la ejecución del comando el intérprete queda a la espera de recibir otra

orden por parte del usuario.

Cada SOBUNIX suele incluir por defecto en su distribución un determinado intérprete de comandos,

pero el usuario si así lo desea puede utilizar otro. Entre los intérpretes de comandos más conocidos se

encuentran los siguientes:

1 0tro término sinónimo de comando es orden. En este texto se utilizan ambos términos indistintamente.

8

Ampliación de sistemas operativos

•

Bourne shell (sh). Este intérprete fue escrito a finales de los setenta por Steve B ourne. Se distribuyó

inicialmente con el UNIX version 7 de AT &T.

•

e shell (c sh) . Intérprete escrito a finales de los setenta por Bill Joy. Se distribuyó inicialmente con

BSD 2.0.

•

TENEX e shell ( t c sh) . Este intérprete se basa en C shell y supone una mej ora del mismo. La pri­

mera versión de este intérprete fue escrita Ken Greer a finales de los setenta. Aunque en los ochenta

y en los noventa continuaron su desarrollo, Paul Placeway y Wilfredo S ánchez, respectivamente.

Este intérprete se distribuye, entre otros sistemas, en FreeB SD y Mac OS X.

•

Korn shell (ksh) . Este intérprete fue escrito a principios de los ochenta por David Korn. Es com­

patible con B ourne shell e incluye características de C shell. Se ha distribuido, entre otros, en los

sistemas SVR4, AIX y HP-UX.

•

Bourne-Again shell (ba sh) . Fue escrito a finales de los ochenta por Brian Fax para el proyecto

GNU. Este intérprete se distribuye, entre otros sistemas, en Linux.

•

A lmquist shell (ash). Fue escrita por Kenneth Almquist a finales de los ochenta. Se distribuyó

inicialmente con BSD 4.3.

•

Z shell ( z sh) . Fue escrito por Paul Falstad en 1 990. Se considera un intérprete muy completo ya

que incluye características de TENEX C shell, B ourne-Again shell y Korn shell, entre otros.

La mayoría de los intérpretes enumerados se han ido mejorando posteriormente y han incluido tam­

bién, por motivos de compatibilidad, las especificaciones POSIX. El usar un intérprete u otro suele ser

muchas veces una cuestión de gustos, ya que todos incluyen unas características básicas similares. Las

principales diferencias entre los intérpretes se encuentran en las características adicionales y avanzadas

que pueden soportar y cómo las implementan, como por ejemplo: la corrección automática de la sintaxis

de los comandos, el histórico de comandos, el autocomplementado de órdenes y el lenguaje soportado

para la escritura de archivos de comandos (shell scripts).

Estructura de los comandos

Un comando es una cadena de caracteres que de forma general tiene la siguiente estructura:

nombre_c omando - op_l - op_2 . . . - op_M arg_l arg_2

. . . arg_N

En dicha estructura nombre_c omando es el nombre del comando que se desea ejecutar, - op_j con

j = 1 , 2, . . . ,M son opciones que permiten configurar el comportamiento del programa, y arg_i con

i = 1 , 2, . . . ,N son los argumentos que acepta el programa.

Cada opción se escribe con el prefijo' -', aunque existe la posibilidad de agrupar todas las opciones

y usar un único prefijo:

nombre_c omando - op_l op_2 . . . op_M arg_l arg_2 . . . arg_N

Sistemas Operativos Basados en UNIX (SOBUNIX) : introducción general

9

Si se desea conocer el significado, las opciones y los argumentos de un determinado comando, se

puede consultar el manual de ayuda del sistema desde el propio intérprete mediante la orden:

man nombre_c omando

El manual de ayuda se divide en secciones. Cada sección se identifica mediante un entero positivo y

está asociada a un determinado tipo de recurso: comandos, llamadas al sistema, funciones de librerías,

archivos del sistema, macros, etc. A su vez cada sección se divide en páginas, donde cada página está

asociada a un determinado recurso identificado por su nombre. Conviene señalar que no todos los re­

cursos disponibles están documentados en el manual de ayuda. Para acceder a una página dentro de una

determinada sección se debe especificar el número de la sección antes del nombre del recurso:

man número s e c c i ón nombre recurso

En ocasiones un mismo nombre designa a diferentes recursos. Por defecto se muestra la primera

página que se encuentra en el manual asociada a dicho nombre. Para mostrar todas las páginas asociadas

a un mismo nombre hay que usar la opción - a :

man - a nombre

Para ir avanzando por la información de una página del manual se debe ir presionando la tecla

[ intro ] o [ e spac i o ] . Asimismo para volver hacia atrás se debe presionar la tecla [ b ] . Si se desea

salir del manual se debe presionar la tecla [ q l . Para conocer las opciones y el funcionamiento del manual

de ayuda se puede consultar su propia página del manual:

man man

Aparte de este manual de ayuda principal existen otros manuales de ayuda específicos de ciertos

programas que se pueden consultar usando el comando i n f o .

e

Ejemplo 1 . 1

Supóngase que e l directorio d e trabajo actual e s 1 expo r t / home 1 j m y que en e l mismo existen, entre

otros, el subdirectorio Documento s . Para conocer el nombre de ruta absoluta del directorio de trabaj o

actual s e puede usar e l comando pwd. Luego s i e n la línea d e comandos del intérprete s e escribe l a orden

pwd

en la pantalla aparece como respuesta

/ expo r t / home / j m

Nótese que en este caso el comando ha sido escrito sin opciones ni argumentos.

Para acceder a otro directorio, es decir, para cambiar el directorio de trabajo actual, se puede usar el

comando cd, el cual admite como argumento el nombre de ruta absoluto o relativo del directorio. Por

ejemplo, si se desea acceder al subdirectorio Document o s se puede escribir la orden:

10

Ampliación de sistemas operativos

cd / expo rt / home / j m / Documen t o s

o equivalentemente:

c d Do cumen t o s

En el primer caso s e ha utilizado e l nombre d e ruta absoluto del directorio y e n e l segundo e l nombre de

ruta relativo.

Para regresar al directorio de trabaj o anterior se puede escribir la orden

cd / expo r t / home / j m

o equivalentemente la orden

cd . .

Donde " . . " hace referencia el directorio padre del directorio actual.

Para mostrar en pantalla un listado de los nombres de los archivos y directorios contenidos en el directorio

de trabajo actual se puede usar el comando l s . Este comando admite diferentes opciones que permiten

establecer la información que se mostrará sobre los archivos y directorios listados. Por ejemplo, la orden

ls -F

introduce al final del nombre de los directorios e l símbolo 1 para diferenciarlos del resto de archivos.

1

1

Otro ejemplo, la orden

ls -i

muestra el número de nodo-i asociado al archivo o directorio correspondiente.

Las dos órdenes anteriores se pueden escribir en una sola orden de la siguiente forma:

ls

-Fi

Para conocer todas las opciones que acepta e l comando l s s e puede consultar su página del manual de

ayuda

man l s

Para borrar l a pantalla del intérprete de comandos se puede usar l a orden c l ear. S i se desea cerrar la

ventana del intérprete se puede pulsar la combinación de teclas [ c ontro l ] + [ dl o usar el comando

exi t .

•

Sistemas Operativos Basados en UNIX (SOBUNIX) : introducción general

11

E l número d e comandos soportados por los intérpretes de los SOBUNIX e s elevado. En l a Tabla 1 . 1

se recopilan algunos comandos básicos asociados principalmente a la gestión de archivos y directorios.

A lo largo de éste y los restantes capítulos se irán presentando más comandos para la realización de otras

tareas.

Comando

cat

cd

cp

f ind

grep

ls

more

mkdir

mv

mvdi r

pwd

rm

rmdir

Utilidad

Encadenar y mostrar el contenido de archivos

Cambiar de directorio de trabaj o

Copiar archivos o directorios

B uscar un archivo

B uscar una cadena de texto en varios archivos

Listar los archivos y directorios de un directorio

Mostrar página a página el contenido de un archivo

Crear directorio

Mover de directorio o renombrar archivos

Cambiar de ubicación u n directorio

Mostrar el nombre de ruta del directorio de trabaj o actual

Borrar archivos o directorios

B orrar directorio

Tabla 1.1 - Algunos comandos básicos asociados a la gestión de archivos

y

directorios en SOBUNIX

Con el fin de reducir la longitud de la cadena de caracteres asociada a una orden, la mayoría de los

intérpretes de comandos de SOBUNIX soportan el uso de comodines (wild cards) en los argumentos de

las órdenes. Un comodín es un carácter especial que hace que el intérprete trate el argumento de una

determinada forma. Entre los comodines más frecuentemente soportados se encuentran los siguientes :

•

e

' *' . Este comodín sustituye a cualquier cadena de caracteres.

•

' ? ' . Este comodín sustituye a cualquier carácter.

•

" [ c l c 2 . . . eN ] " . Este comodín significa que se debe sustituir por uno solo de los caracteres c j

j = 1 , . . . , N incluidos dentro de los corchetes.

Ejemplo 1.2

Supóngase que en el directorio de trabajo actual existen los archivos prueba . e, t raba j o l . txt y

t raba j o 2 . txt . Supóngase además que se desea copiar en el subdirectorio Document o s los archivos

con extensión txt. Para realizar esta acción se podría usar la siguiente orden:

.

cp t raba j o l . txt t rabaj o 2 . txt Documen t o s

También s e podría reducir la longitud d e l a orden haciendo u s o del comodín' *' :

12

Ampliación de sistemas

operativos

cp * . txt Document o s

En este caso e l comodín 1 * 1 sustituye a todas las cadenas de caracteres posibles, por lo que el intérprete

busca en el directorio de trabajo todos los archivos cuyo nombre terminan en 11 • txt 11 •

Asimismo si se sabe que el subdirectorio Document o s es el único que empieza por el carácter 1 D 1 enton­

ces la orden se podría haber escrito aún de forma más reducida:

cp * . txt D *

Usando e l mismo ejemplo s e puede ilustrar el uso de los comodines 1 ? 1 y 11 [ l 11 :

cp trabaj o ? . txt Documen t o s

cp traba j o [ 1 2 ] . txt Documentos

En la primera orden el comodín 1 ? 1 permite sustituir a los caracteres 1 1 1 y 1 2 1 • En la segunda orden se

fuerza a que se sustituya por los caracteres 1 1 1 y 1 2 1 •

•

En los SOBUNIX cuando se ejecuta un programa se crea un proceso para el cual se abren por defecto

tres archivos (ver sección 5 . 2 . 1 ) : el archivo de entrada estándar, el archivo de salida estándar y el archivo

de salida de errores estándar. El archivo de entrada estándar está asociado por defecto al teclado (ver

sección 5 .5), mientras que los archivos de salida estándar y salida de errores estándar están asociados por

defecto a la pantalla.

Los intérpretes de comandos en los SOBUNIX soportan el redireccionamiento de la E/S, es decir,

permite cambiar los archivos de entrada y salida estándar de los comandos que ejecutan. Para ello se

pueden usar los siguientes operadores :

•

Operador 1 < 1 • Permite redireccionar la entrada estándar hacia otro archivo.

•

Operador 1 > 1 • Permite redireccionar la salida estándar hacia otro archivo. La salida se empieza a

almacenar desde el comienzo del archivo, con lo que se sobreescribe su contenido.

•

Operador 1 > > 1 • Permite redireccionar la salida estándar hacia otro archivo. La salida se empieza a

almacenar a partir del final del archivo, con lo que no se eliminan los datos que ya existieran en el

mismo.

•

Operador 1 2 > 1 • Permite redireccionar la salida de errores estándar hacia otro archivo. La salida se

empieza a almacenar desde el comienzo del archivo, con lo que se sobreescribe su contenido.

•

Operador 1 2 > > 1 • Permite redireccionar la salida de errores estándar hacia otro archivo. La salida

se empieza a almacenar a partir del final del archivo, con lo que no se eliminan los datos que ya

existieran en el mismo.

Sistemas Operativos Basados en UNIX (SOBUNIX) : introducción general

13

También es posible encadenar órdenes de tal forma que la salida de una orden se convierta en la

entrada de otra orden. Para ello hay que utilizar una tubería (ver sección 3.5 .2) la cual se representa

mediante el carácter ' 1 '.

e

Ejemplo 1.3

Supóngase que se escribe la siguiente orden:

s o r t < da t o s . da t > o rdenado s . txt

Esta orden invoca al comando s o r t que ordena por orden alfabético las líneas del archivo da t o s . da t

pasado como entrada. L a salida del comando s e guarda e n e l archivo o rdenado s . t x t .

Por s u parte l a orden

l s -F 1 sort

utiliza una tubería para que la salida d e la orden l s - F s e convierta e n la entrada d e la orden s o r t cuya

salida se mostrará en la salida estándar, en este caso la pantalla.

•

Otra característica de los intérpretes de comandos de los SOBUNIX que resulta muy útil para aho­

rrarse escribir ordenes largas o complicadas de recordar que se usen frecuentemente, es la posibilidad de

asignar un nombre o alias a una determinada orden o cadena de órdenes. De esta forma, las invocaciones

de dicha orden se realizan usando su alias correspondiente.

Para asignar un alias a una orden o cadena de órdenes se usa el comando a l i a s . También es posible

deshacer la asignación de un alias, para ello se debe usar el comando una l i a s . Es importante tener

en cuenta que por defecto la asignación de un alias tiene un carácter temporal, es decir, desaparece al

cerrarse el intérprete de comandos. Para hacer la asignación de un alias persistente, es decir, para que se

pueda utilizar un alias sin ser definido previamente cada vez que se abra el intérprete, se debe incluir su

asignación en los archivos de configuración del intérprete.

e

Ejemplo 1 .4

Supóngase que un usuario tiene que escribir con frecuencia la siguiente secuencia de órdenes:

cp * . txt Do cumen t o s ; cd Document o s ; l s - F

Para ahorrarse s u escritura puede asignarles u n alias, al que s e va a llamar por ejemplo c op i ar_txt, de

la siguiente forma:

a l i as copi ar_txt

=

' cp * . txt Document o s ; cd Document o s ; l s - F '

Si se desea quitar este alias simplemente habría que usar la orden:

una l i a s c op i ar_txt

•

14

Ampliación de sistemas operativos

Funcionamiento

Un intérprete de comandos de SOBUNIX es un archivo ejecutable que reside en un cierto directorio

del sistema de archivos, típicamente en el directorio / b i n . Cuando se invoca a un intérprete se crea

un proceso asociado a su ejecución. Este proceso en primer lugar ejecuta las órdenes establecidas en

los diferentes archivos de configuración del intérprete (ver la página del manual de ayuda del intérprete

correspondiente) con el objetivo de configurar las variables del intérprete de comandos. A continuación

muestra el apuntador (prompt) en pantalla que es un carácter o cadena de caracteres cuya aparición en

la pantalla sirve para indicar al usuario que ya puede escribir una orden.

El funcionamiento del intérprete depende del tipo de comando que se escriba. En general se distin­

guen dos tipos de comandos: externos e internos. Señalar que el comando type permite conocer el tipo

(interno o externo) de un comando.

Un comando externo es aquél cuyo código de ejecución se encuentra en un archivo ejecutable que

debe ser buscado por el intérprete. En general un comando externo es cualquier archivo ejecutable, como

por ejemplo: los programas de utilidad y aplicaciones suministrados en la distribución del S OBUNIX y

los programas de aplicación descargados o creados por los usuarios. También entran en esta categoría los

archivos de comandos (shell scripts) .

Un comando interno (built-in command) e s aquél cuyo código d e ejecución forma parte del código

del intérprete de comandos . En consecuencia no requiere ser buscado en un archivo ejecutable por el

intérprete, puesto que ya se encuentra cargado en su espacio de direcciones. Ejemplos de comandos

internos son cd, pwd y a l i a s .

Cuando s e teclea u n comando el intérprete lee el nombre d e l a orden y comprueba s i e s una orden

interna. En dicho caso analiza la sintaxis de la orden y si es correcta la ejecuta, en caso contrario muestra

un mensaje de error en la salida estándar.

Si no es un comando interno, entonces el intérprete busca el archivo ejecutable asociado al comando

externo. En el caso de que no lo localice mostrará un mensaje de error en la salida estándar. Si lo en­

cuentra crea un nuevo proceso asociado a la ejecución del archivo ejecutable y le pasa los indicadores y

argumentos del comando como parámetros.

En los SOBUNIX se suele usar el término trabajo (job) para designar al proceso o grupo de procesos

que se crean asociados a la ejecución de un comando introducido por el usuario en un intérprete de

comandos.

Un trabajo se puede ejecutar en primer plano (foreground) o en segundo plano (background). Si un

trabaj o se ejecuta en primer plano entonces puede interactuar con el usuario esperando por la recepción

de entradas y mostrando salidas. Por el contrario un trabaj o ejecutándose en segundo plano no puede

interactuar con el usuario.

En un intérprete de comandos, en un determinado instante de tiempo, solamente puede existir un