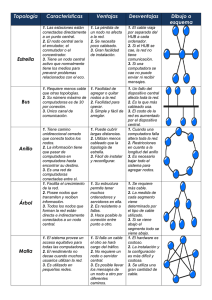

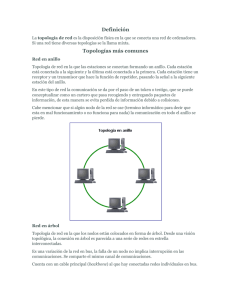

REDES Las redes son artefactos fabricados con hilos o cuerdas que se encuentran ligados entre sí como mallas. Son usadas para pescar, cazar o sujetar. El concepto de redes, sin embargo, también puede usarse como analogía en referencia a un conjunto de elementos interconectados y organizados para lograr un fin u objetivo común. De este modo, el concepto de redes puede designar diferentes realidades: una red telefónica que intercomunica una población; una red de transporte, ferroviaria o de carreteras, que permite la movilidad de un lugar a otro; las redes informáticas o de computadores, para el intercambio de información (internet, en sí, es una red), etc. TIPOS DE REDES Por topología: Según sea la distribución que tengamos pensada para el diseño de una red, será utilizado un tipo de topología específica. Entre las principales topologías de red tenemos las siguientes: 1. TOPOLOGIA DE BUS La topología de Bus se basa en un cable central, el cual lleva la información a todas las computadoras de la red, en forma de ramificaciones, de modo, que la información viaja de manera secuencial hacia los nodos de la red. Su desventaja se basa en su distribución secuencial de datos, por lo que, si se interrumpe el cable central, la red queda inutilizada. En la actualidad es muy poco utilizada. VENTAJAS: Esta topología es bien simple y fácil de arreglar. Es relativamente más económica ya que requiere menos cableado a diferencia de las otras topologías. La topología linear bus es especialmente cómoda para una red pequeña y temporera Desventajas: Topología conocida como una pasiva porque las computadoras no regeneran la señal. Red vulnerable a la atenuación, ya que pierde señal a través de la distancia del cable. Si se rompe el cable o uno de los usuarios decide desconectar su computadora de la red se rompe la línea. 2. TOPOLOGIA DE ANILLO Es un tipo de topología de red simple, en donde las estaciones de trabajo o computadoras, se encuentran conectadas entre sí en forma de un anillo, es decir, forman un círculo entre ellas. La información viaja en un solo sentido, por lo tanto, que si un nodo deja de funcionar se cae la red o deja de abastecer información a las demás computadoras que se encuentran dentro del anillo, por lo tanto, es poco eficaz. VENTAJAS Al sistema provee un acceso equitativo para todos los computadores Arquitectura muy solida Si un dispositivo u ordenador falla, la dirección de la información puede cambiar de sentido para que llegue a los otros dispositivos (en casos especiales) Desventajas Difícil de diagnosticar y reparar los problemas. El canal usualmente se degrada a medida que la red crece. Quien se encuentra enviando un archivo podrá ser visto por las estaciones intermedias antes de alcanzar la estación de destino 3. TOPOLOGIA DE ARBOL Este tipo de topología de red es una de las más sencillas. Como su nombre lo indica, las conexiones entre los nodos (terminales o computadoras) están dispuestas en forma de árbol, con una punta y una base. Es similar a la topología de estrella y se basa directamente en la topología de bus. Si un nodo falla, no se presentan problemas entre los nodos subsiguientes. Cuenta con un cable principal llamado Backbone, que lleva la comunicación a todos los nodos de la red, compartiendo un mismo canal de comunicación. VENTAJAS Se permite conectar mas dispositivos gracias a la inclusión de concentradores secundarios. Cableado punto a punto para segmentos individuales. Facilidad de resolución de problemas. DESVENTAJAS Se requiere mucho cable Es más difícil su configuración Si se viene abajo el segmento principal todo el segmento se viene abajo con el 4. TOPOLOGIA DE ESTRELLA Acá la distribución de la información va desde un punto central o Host, hacia todos los destinos o nodos de la red. En la actualidad, es muy utilizada por su eficiencia y simpleza. Se puede notar que el Host realiza todo el trabajo (una especie de servidor local que administra los servicios compartidos y la información). Por supuesto, cuenta con la ventaja que, si un nodo falla, la red continuará trabajando sin inconveniente, aunque depende del funcionamiento del Host. VENTAJAS: no se desconecta nunca. Centralización de la red. Fácil de prevenir daños y/o conflictos. Reconfiguración rápida. Posee un sistema que permite agregar nuevos equipos fácilmente. DESVENTAJAS Si el Hub (repetidor) o switch central falla, toda la red deja de transmitir. El cable viaja por separado del concentrador a cada computadora. Es costosa, ya que requiere más cable que las topologías BUS O ANILLO 5. TOPOLOGIA DE MALLA Esta topología de Malla es definida como topología de trama. Se trata de un arreglo de interconexión de nodos (terminales) entre sí, realizando la figura de una malla o trama. Es una topología muy utilizada entre las redes WAN o de área amplia. Su importancia radica en que la información puede viajar en diferentes caminos, de manera que, si llegara a fallar un nodo, se puede seguir intercambiando información sin inconveniente. VENTAJAS Es posible llevar los mensajes de un nodo a otro por diferentes caminos. Si falla un cable el otro se hará cargo del tráfico. Si un nodo desaparece o falla no afecta en absoluto a los demás nodos. No puede existir absolutamente ninguna interrupción en las comunicaciones. DESVENTAJAS Es más costosa que las demás topologías debido a que utiliza mayor cantidad de cableado. Tanto su instalación, configuración y mantenimiento son muy difíciles debido a que los ordenadores deben estar conectados entre si. Baja eficiencia de las conexiones o enlaces, debido a la existencia de enlaces redundantes TIPOS DE PROTOCOLO 1. IP (INTERNET PROTOCOL) Es un protocolo que pertenece al nivel de red; Es utilizado por los protocolos del nivel de transporte como TCP para encaminar los datos hacia su destino. IP tiene únicamente la misión de encaminar el datagrama, sin comprobar la integridad de la información que contiene. 2. PROTOCOLO TCP (TRANSMISION CONTROL PROTOCOL) Protocolo orientado a las comunicaciones y ofrece una transmisión de datos confiable. El TCP es el encargado del ensamble de datos provenientes de las capas superiores hacia paquetes estándares, asegurándose que la transferencia de datos se realice correctamente. 3. PROTOCOLO ARP (ADDRESS RESOLUTION PROTOCOL) El objetivo de este protocolo es el asociar un dispositivo IP, a un dispositivo de red, que a nivel físico posee una dirección de red. El ARP se utiliza en dispositivos de red local, ethernet que es el entorno más extendido en la actualidad. 4. HTTP (HYPERTEXT TRANSFER PROTOCOL, TRANSFERENCIA DE HIPERTEXTO) O PROTOCOLO DE Está diseñado para recuperar información y realizar búsquedas indexadas permitiendo con eficacia saltos hipertextuales, además, no solo permite la transferencia de textos HTML sino de un amplio y extensible conjunto de formatos. Permiten también la transferencia de textos de variados formatos. El protocolo HTTP fue desarrollado para resolver los problemas surgidos del sistema hipermedial distribuidos en diversos puntos de la red. 5. EL PROTOCOLO UDP (USER DATAGRAM PROTOCOL) Este protocolo está destinado a aquellas comunicaciones que se realizan sin conexión y que no cuentan con mecanismos para transmitir datagramas. Los datagramas UDP se encapsulan dentro de la parte de datos de un datagrama IP. Este protocolo puede resultar poco confiable excepto si las aplicaciones utilizadas cuentan con verificación de confiabilidad. 6. PROTOCOLO ICMP (PROTOCOLO DE CONTROL DE MENSAJES DE INTERNET) La operación de Internet es supervisada por los enrutadores. Al ocurrir algo inesperado, el ICMP que también se usa para probar Internet, informa del suceso. Se ha definido una docena de tipo de mensajes de ICMP. 7. SMTP (SIMPLE MAIL TRANSFER PROTOCOL) Este protocolo está compuesto por un conjunto de reglas que rigen el formato y la transferencia de datos en un envío de Correo Electrónico. SMTP suele ser muy utilizado por clientes locales de correo que necesiten recibir mensajes de e-mail almacenados en un servidor cuya ubicación sea remota. 8. FTP (FILE TRANSFER PROTOCOL) Este protocolo es utilizado para la transferencia remota de archivos, es decir se puede enviar un archivo digital de un lugar local a uno remoto o viceversa, donde el local suele la PC y el remoto el servidor Web. 9. EL PROTOCOLO SSH (SECURE SHELL) Este protocolo fue desarrollado para mejorar la seguridad en las comunicaciones de internet, esto lo consigue eliminando el envío de las contraseñas sin cifrar y mediante la encriptación de toda la información que se transmite. El SSH elimina el envío de aquellas contraseñas que no son cifradas y codificando toda la información transferida. REDES SOCIALES Las redes sociales son espacios abiertos al público general donde se pueden crear cuentas particulares y comenzar a interactuar con conocidos, amigos, familiares e incluso desconocidos. Llevan el nombre de 'red social' justamente por el hecho de que a través suyo la persona puede establecer una red de contactos muy compleja que incluso lleva a conectarse con personas que nunca había visto en persona. VENTAJAS Las redes sociales pueden tener muchas ventajas a nivel personal, siempre y cuando se utilicen correctamente. En la siguiente lista puede ver detalladamente cuáles son sus beneficios tanto a nivel personal como a nivel de empresa. 1. Comunicación Instantánea Comunicación: Todas las personas tienen la necesidad de relacionarse con otras. Las redes sociales ofrecen la oportunidad de compartir momentos especiales y ponerse en contacto con amigos, conocidos o desconocidos de cualquier parte del mundo con el que compartamos intereses. 2. Oportunidades laborales Marca personal: Las redes sociales pueden ser nuestra mejor carta de presentación. Una de sus ventajas es que se pueden considerar un currículum 2.0, con el que podemos aprovechar para desarrollar nuestra marca personal. Trabajo: Muchas empresas buscan a los posibles candidatos en redes sociales profesionales como Linkedin. Incluso investigan sus perfiles personales en otras redes como Facebook o Twitter para conocer mejor a sus candidatos. Por eso es tan importante configurar correctamente la privacidad de nuestros perfiles y ser muy cuidadosos con lo que subimos. 3. Información y entretenimiento Entretenimiento: Nos ofrecen información y entretenimiento a tiempo real y a la carta. Podemos elegir a quién seguir o qué medios de comunicación nos interesan para mantenernos informados en lo que pasa en cualquier lugar del mundo. 4. Denuncia Social Denuncia de situaciones: Gracias a las redes sociales salen a la luz situaciones que a los medios de comunicación les pasan desapercibidas. Además, facilita la labor de organizar acciones solidarias como pueden ser animales abandonados o personas que necesitan ayuda. 5. Compartir conocimientos e información Compartir: La opción de compartir conocimientos e información puede ser de gran ayuda para actividades formativas como sucede en grupos universitarios o de especialistas en diferentes disciplinas. DESVENTAJAS 1. Estafas en redes sociales Las estafas en las redes sociales a personas son cada día más comunes. Por ello es importante conocer cuáles son las estafas más comunes y cómo evitarlas. 2. Configuración de nuestra privacidad Privacidad: Es muy importante que revisemos la configuración de privacidad antes de empezar a subir contenidos o desvelar datos personales. Para ello debemos determinar la cantidad de datos que queremos o nos conviene publicar. 3. Cumplimiento de las normas de uso Normas de uso: Incumplir las normas de uso de las social media publicando contenidos indebidos puede traer como consecuencia el cierre del perfil. Daño de la marca: Un incumplimiento de las normas de uso, además de una pérdida de seguidores también podría suponer un daño en tu imagen de marca. 4. Suplantaciones de identidad Suplantaciones: Las suplantaciones de identidad las suelen sufrir personajes conocidos o empresas y pueden ser muy perjudiciales. Es una desventaja que escapa a nuestro control, ya que no depende del buen o mal uso que le demos a nuestras redes sociales. En nuestras manos solo queda denunciar a los responsables de cada red social la suplantación de identidad. 5. Ciberbullying y Grooming Son dos fenómenos que afecta sobre todo a niños y jóvenes menores de edad. Ciberacoso: El ciberacoso es la variante digital del acoso escolar que consiste en humillar a una persona de forma reiterada con mensajes insultantes y crueles o amenazas en redes sociales. Grooming: El grooming son adultos que, haciéndose pasar por jóvenes, entablan una relación de amistad y confianza con menores para convencerles para que les envíen imágenes eróticas. 6. Adicción a las redes sociales Pérdida de tiempo y adicción: dejar de lado las obligaciones o perder mucho tiempo en las redes sociales puede ser un problema grave, sobre todo para jóvenes que viven pendientes de la imagen que reflejen en las redes sociales. Adolescentes: Estas situaciones suelen ser más frecuentes en adolescentes. La mejor manera de solucionarlo es controlando sus hábitos y los contenidos que comparten en redes sociales. 7. Confundir el perfil personal con el profesional Errores de uso: de la misma manera que no nos comportamos igual con nuestros amigos que cuando estamos en el trabajo, en las redes sociales debemos hacer lo mismo. Pensar quién ve las publicaciones: A la hora de compartir nuestras fotos o momentos especiales tenemos que pensar en quién va a verlo. Facebook combina en una misma plataforma un medio de comunicación con los contactos personales, al estilo de una conversación -donde se puede hablar con todos o algunos, y ellos pueden hablar entre sí-, y un receptáculo de los más diversos contenidos, al modo de un portal muy completo. Sobre todo los menos familiarizados con las tecnologías han descubierto un medio para reencontrarse con amigos y familiares". La facilidad de uso (publicar algo, subir una foto o un video es muy sencillo, su popularidad hace que exista un botón "Facebook" en la mayoría de los dispositivos conectados a Internet) y su informalidad (cualquiera puede escribir como más le guste), le permitieron llegar incluso a quienes no solían participar de redes sociales.