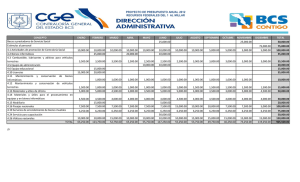

ACTIVIDAD DE APRENDIZAJE 4 Presentado por: Samuel Darío Góez David 1724712 - GESTIÓN DE LA SEGURIDAD INFORMÁTICA Medellín Antioquia, Colombia Año 2018 3.4 Actividades de transferencia del conocimiento. Informe: Análisis de caso: Simón III Siguiendo con el caso de Simón, y como asesor de la empresa y habiendo identificado los activos de información en la semana 3, Simón desea saber cuál es la valoración del riesgo presente en cada uno de los activos de la empresa y de qué manera puede aplicar las normas y metodologías de seguridad informática. 1. Eventos que pueden afectar los activos de información: Ataques informáticos externos. Errores u omisiones del personal de la empresa. Infecciones con malware. Terremotos. Tormentas eléctricas. Sobrecargas en el fluido eléctrico. 2. Identificación de activos. Tipo Servicios Definición Función que se realiza para satisfacer las necesidades de los usuarios. Datos/información Elementos de información que de alguna forma, representan el conocimiento que se tiene Elementos que nos permiten automatizar las tareas, Bienes materiales, físicos, destinados a soportar servicios. Dispositivos temporales o permanentes de los datos, soporte de las aplicaciones, proceso de la transmisión de datos. Instalaciones dedicadas como servicios de telecomunicaciones, centrándose en que son medios de transporte que llevan datos de un lugar a otro Dispositivos físicos que permiten almacenar información de forma permanente Lugar donde se hospedan los sistemas informáticos y comunicaciones Personas relacionadas con los sistemas de información Software Equipos informáticos Hardware Redes de telecomunicacione s. Soportes de información Instalaciones Personal Ejemplo Servicios que se presentan para las necesidades de la colectividad Base de datos, reglamentos, Programas, aplicativos. Computadores, video. Etc. Impresora, etc. beam, switche, Red local, internet, red telefónica, redes inalámbricas. Memorias USB, discos duros Edificios, oficinas. Administradores, usuarios. 3. Valoración de los activos. Escala de valoración Valor Descripción MB: muy bajo B: Bajo 1 2 Irrelevante para efectos prácticos Importancia menor para el desarrollo del proyecto M: Medio A: Alto MA: Muy alto. 3 4 5 Importante para el proyecto Altamente importante para el proyecto De vital importancia para los objetivos que se persigue. Escala de valoración Valor Descripción MB: muy bajo B: Bajo M: Medio A: Alto MA: Muy alto. 1 2 3 4 5 0 a 500.00 501.000 a 1.500.000 1.501.000 a 3.000.000 3.001.000 a 5.000.000 5.000.001 o mas 4. Identificación del riesgo. amenaza Fuego Descripción Incendios. Posibilidad que un incendio acabe con los recursos del sistema. Daños por agua Desastres naturales Contaminación electromagnética Inundaciones, Posibilidad que el agua acabe con los recursos del sistema Rayos, tormenta eléctrica, terremoto, etc Interferencias de radio, campos magnéticos, luz ultravioleta. Avería de origen físico o lógico Corte del suministro electico Fallos de servicios de comunicación Fallas en los equipos, programas. Cese de alimentación de la potencia eléctrica Cese de la capacidad de transmitir datos de un sitio a otro Degradación de los soportes de almacenamiento de la información Errores de usuario Por paso del tiempo Errores de administración Equivocaciones de personas con responsabilidades de instalación y operación Propagación inocente de virus, gusanos, troyanos, bombas lógicas. La información llega accidentalmente al conocimiento de personas que no deberían tener conocimiento de ella, sin que la información en sí misma se vea alterada Difusión de software dañino Escapes de información Alteración de la información Degradación de la información Divulgación de información Suplantación de la identidad del usuario Acceso no autorizado Modificación de la información Equivocaciones de las personas usando los servicios. Alteración accidental de la información. Esta amenaza sólo se identifica sobre datos en general, pues cuando la información está en algún soporte informático hay amenazas específicas. Revelación por indiscreción, Incontinencia verbal, medios electrónicos, soporte papel. Cuando un atacante consigue hacerse pasar por un usuario autorizado, disfruta de los privilegios de este para sus fines propios El atacante consigue acceder a los recursos del sistema sin tener autorización para ello, típicamente aprovechando un fallo del sistema de identificación y autorización. Alteración intencional de la información, con ánimo de obtener un beneficio o causar un perjuicio. Ataque destructivo Ingeniería social Vandalismo, terrorismo. Abuso de la buena fe de las personas para que realicen actividades que interesan a un tercero 5. Valoración del riesgo: Se debe realizar para que los directivos tomen las mejores decisiones, llegado el caso que se necesite actuar. La valoración del impacto puede medirse en función de varios factores: La pérdida económica si es posible cuantificar la cantidad de dinero que se pierde. La reputación de la empresa dependiendo si el riesgo pueda afectar la imagen de la empresa en el mercado o de acuerdo con el nivel de afectación por la pérdida o daño de la información. Valor MF: Muy frecuente F: Frecuente FN: Frecuencia normal PF: Poco frecuente descripción A diario Una vez al mes Una vez al año Cada varios años Probabilidad de la ocurrencia 75-100% 50% - 75% 25% - 50% 0-25% 6. MATRIZ CUALITATIVA. VULNERABILIDAD RIESGO IMPACTO PF FN F MF MA A MA MA MA A M A MA MA M B M A MA B MB B M A MB MB MB B M 7. MATRIZ CUANTITATIVA. Clase Valoración cualitativa Valoración cuantitativa Critico Muy alto 10 a 20 Grave Alto 5a9 Moderado Medio 4a6 8. REDUCCIÓN DE RIESGOS: A través de implementar medidas de protección se pueden reducir los riesgos. 9. MEDIDAS DE PROTECCIÓN: 10. CONTROL DE RIESGO: Es importante realizar estos controles ya que ayuda a mitigar o eliminar los riesgos encontrados. El objetivo es reducir el nivel de riesgo al que el sistema en estudio está expuesto, llevándolo a un nivel aceptable, y constituye la base inicial para la actividad siguiente de selección e implantación de controles.