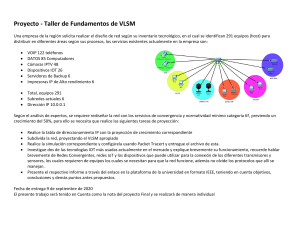

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

1

Una encuesta sobre Internet de las cosas: arquitectura,

tecnologías habilitadoras, seguridad y privacidad, y

Aplicaciones

Jie Lin∗, Wei Yu†, Nan Zhang‡, Xinyu Yang∗, Hanlin Zhang§, y Wei Zhao¶ ∗ Universidad de

Xi'an Jiaotong, correos electrónicos: jielin@xjtu.edu.cn , yxyphd@mail.xjtu.edu.cn

† Universidad

‡ Universidad

de Towson, correo electrónico: wyu@towson.edu

George Washington, correo electrónico: nzhang10@gwu.edu

§ Universidad

¶Universidad

de Qingdao, correo electrónico: hanlin@qdu.edu.cn

de Macao, correo electrónico: weizhao@umac.mo

Abstracto—Se ha propuesto que la computación de borde / niebla esté integrada

integrado con Internet de las cosas (IoT) para habilitar dispositivos de servicios informáticos implementados en el borde de la red, con el objetivo de mejorar la experiencia del

usuario y la resistencia de los servicios en caso de fallas. Con la ventaja de la arquitectura distribuida y cerca de los usuarios finales, la computación en el borde / niebla puede

proporcionar una respuesta más rápida y una mayor calidad de servicio para las aplicaciones de IoT. Por lo tanto, el IoT basado en la computación de borde / niebla se convierte

en una futura infraestructura en el desarrollo de IoT. Para desarrollar una infraestructura de IoT basada en computación de niebla / borde, primero se debe investigar la

arquitectura y puede procesar datos y almacenar datos en dispositivos de borde

de red, que están cerca de los usuarios finales, la computación de niebla / borde

puede proporcionar servicios con una respuesta más rápida y de mayor calidad,

en comparación con la computación en la nube [148]. Por lo tanto, la computación

arquitectura, las técnicas de habilitación y los problemas relacionados con la IoT, y luego se debe explorar la integración de la computación de niebla / borde y la IoT. Con este fin,

de niebla / borde es más adecuada para integrarse con Internet de las cosas (IoT)

este documento realiza una descripción general completa de IoT con respecto a la arquitectura del sistema, las tecnologías de habilitación, los problemas de seguridad y

para proporcionar servicios eficientes y seguros para un gran número de usuarios

privacidad, y presentar la integración de la computación de niebla / borde e IoT, y sus aplicaciones. En particular, este artículo explora en primer lugar la relación entre los

finales, y la IoT basada en computación de niebla / borde puede considerarse

sistemas ciberfísicos (CPS) y la IoT, los cuales desempeñan un papel importante en la realización de un mundo ciberfísico inteligente. Luego, se presentan las arquitecturas

existentes, las tecnologías de habilitación y los problemas de seguridad y privacidad en IoT para mejorar la comprensión del desarrollo de IoT de vanguardia. Para investigar el

IoT basado en la computación de niebla / borde, este documento también investiga la relación entre el IoT y la computación de niebla / borde, y discute problemas en el IoT

como la futura infraestructura de IoT. [dieciséis].

Para diseñar e implementar IoT basado en computación de niebla /

basado en computación de niebla / borde. Por último, se presentan varias aplicaciones, incluidas la red inteligente, el transporte inteligente y las ciudades inteligentes, para

borde, primero se deben investigar el concepto y las características de

demostrar cómo se implementa el IoT basado en la computación de borde / niebla en aplicaciones del mundo real. y aplicaciones. En particular, este artículo explora en primer

IoT. IoT puede conectar dispositivos e instalaciones ubicuos con varias

lugar la relación entre los sistemas ciberfísicos (CPS) y la IoT, los cuales desempeñan un papel importante en la realización de un mundo ciberfísico inteligente. Luego, se

redes para proporcionar servicios eficientes y seguros para todas las

presentan las arquitecturas existentes, las tecnologías de habilitación y los problemas de seguridad y privacidad en IoT para mejorar la comprensión del desarrollo de IoT de

aplicaciones en cualquier momento y lugar [9], [81]. Según la definición

vanguardia. Para investigar el IoT basado en la computación de niebla / borde, este documento también investiga la relación entre el IoT y la computación de niebla / borde, y

antes mencionada, se requieren dos características en IoT. Primero,

discute problemas en el IoT basado en computación de niebla / borde. Por último, se presentan varias aplicaciones, incluidas la red inteligente, el transporte inteligente y las

ciudades inteligentes, para demostrar cómo se implementa el IoT basado en la computación de borde / niebla en aplicaciones del mundo real. y aplicaciones. En particular, este

IoT es la extensión de la red o Internet [10], lo que significa que, en

artículo explora en primer lugar la relación entre los sistemas ciberfísicos (CPS) y la IoT, los cuales desempeñan un papel importante en la realización de un mundo ciberfísico

IoT, deben coexistir varias redes, y la interoperabilidad entre estas

inteligente. Luego, se presentan las arquitecturas existentes, las tecnologías de habilitación y los problemas de seguridad y privacidad en IoT para mejorar la comprensión del

redes es fundamental para la entrega de información y las aplicaciones

desarrollo de IoT de vanguardia. Para investigar el IoT basado en la computación de niebla / borde, este documento también investiga la relación entre el IoT y la computación de

de soporte [88], [7]. La interconexión es una cuestión de arquitectura

niebla / borde, y discute problemas en el IoT basado en computación de niebla / borde. Por último, se presentan varias aplicaciones, incluidas la red inteligente, el transporte

crítica en IoT [132]. En segundo lugar, las cosas conectadas en IoT ya

inteligente y las ciudades inteligentes, para demostrar cómo se implementa el IoT basado en la computación de borde / niebla en aplicaciones del mundo real. En primer lugar,

este artículo explora la relación entre los sistemas ciberfísicos (CPS) y el IoT, los cuales desempeñan un papel importante en la realización de un mundo ciberfísico inteligente.

no se limitan a dispositivos u objetos, sino que también pueden ser

Luego, se presentan las arquitecturas existentes, las tecnologías de habilitación y los problemas de seguridad y privacidad en IoT para mejorar la comprensión del desarrollo de

información, comportamientos humanos, etc. [120],

IoT de vanguardia. Para investigar el IoT basado en la computación de niebla / borde, este documento también investiga la relación entre el IoT y la computación de niebla /

borde, y discute problemas en el IoT basado en computación de niebla / borde. Por último, se presentan varias aplicaciones, incluidas la red inteligente, el transporte inteligente y

[124]. Por lo tanto, IoT debe incluir mecanismos que manejen la

conexión de objetos de una manera más amplia.

las ciudades inteligentes, para demostrar cómo se implementa el IoT basado en la computación de borde / niebla en aplicaciones del mundo real. En primer lugar, este artículo explora la relación entre los sistemas ciberfísicos (CPS) y el IoT, los cuales desempeñan un papel importante en la realización de un mundo ciberfísico inteligente. Luego, se presentan las arquitecturas existentes, las tecnología

Ha habido una serie de esfuerzos de investigación dedicados al

Palabras clave—Internet de las cosas, niebla / computación de borde, que permite

tecnologías, seguridad y privacidad, y aplicaciones.

desarrollo de sistemas prototípicos de IoT [132], [137]. No obstante, la

mayoría de los sistemas que se centran en aplicaciones específicas se

implementan en extranet o intranet y no interactúan entre sí. Según

YoNTRODUCCIÓN

La computación en el borde / niebla es una arquitectura organizada por

los dispositivos o clientes del borde de la red para proporcionar servicios

informáticos a los clientes o aplicaciones en el espacio entre los servidores

centrales de la red y los usuarios finales [148], [16]. En la computación de

niebla / borde, los datos masivos generados por diferentes tipos de

dispositivos de IoT se pueden procesar en el borde de la red en lugar de

transmitirlos a la infraestructura de nube centralizada debido a problemas

de ancho de banda y consumo de energía [117],

[104]. Porque la computación de niebla / borde está organizada como distribuida

1Copyright

(c) 2012 IEEE. El uso personal de este material está permitido. Sin

las características de IoT, la interconexión es un problema de

arquitectura crítico, estrictamente hablando, estos sistemas o

aplicaciones no son 'Internet de las cosas', sino la 'Red de las cosas', o

incluso pueden considerarse como 'Red de dispositivos'. , y se

perdieron las interacciones entre estas extranets e intranets [132],

[124]. Por lo tanto, IoT debería cubrir todas las cosas en redes a gran

escala, en las que deben coexistir varias redes, y pueden interactuar

entre sí a través de varios gateways y middlewares, apoyados por el

plano de control complejo [88]. Una visión es que se debe diseñar una

infraestructura de red generalizada que integre varias redes, y que

todos los sistemas o aplicaciones basados en IoT puedan

proporcionar sus servicios compartiendo de manera eficiente los

embargo, el permiso para usar este material para cualquier otro propósito debe

recursos de red y la información a través de la infraestructura de red

obtenerse del IEEE enviando una solicitud a pubs-permissions@ieee.org.

generalizada. Por ejemplo, en inteligente

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

2

ciudades [156], [14], si se puede implementar una infraestructura de red

se presentan claramente. Consideramos IoT como arquitecturas multicapa,

generalizada y es capaz de cubrir todas las regiones de una ciudad, las

divididas en capa de percepción, capa de red, capa de servicio y capa de

aplicaciones (red inteligente, transporte inteligente, atención médica

aplicación. Sobre la base de la arquitectura multicapa, se presentan las

inteligente, etc.) pueden compartir sus infraestructuras de red individuales

tecnologías habilitadoras y los problemas abiertos en cada capa. Después

para permitir la recopilación de datos y la entrega de información. En esta

de eso, se discuten las vulnerabilidades y los desafíos de seguridad, y se

visión, todo lo que está interconectado en la red se puede realizar porque

discuten los problemas de seguridad con respecto a la confidencialidad, la

todas las aplicaciones pueden interactuar entre sí fácilmente y compartir los

integridad, la disponibilidad y los problemas de privacidad en IoT. Además,

recursos de manera efectiva. La implementación de una infraestructura de

se presentan la integración de IoT y la computación de borde / niebla y

red generalizada también puede reducir el costo de implementación de la

problemas relacionados para permitir el diseño y la implementación de IoT

red [156].

basado en computación de niebla / borde. Por último, se presentan varias

Para tener una infraestructura de red generalizada, primero se

aplicaciones (red inteligente, transporte inteligente y ciudades inteligentes)

debe estudiar el desarrollo de IoT con respecto a las arquitecturas, las

para ilustrar cómo se implementará el IoT basado en la computación de

tecnologías habilitadoras y los posibles desafíos. En los últimos años,

borde / niebla en los sistemas basados en el IoT del mundo real.

varios artículos de encuestas publicados revisaron las tecnologías de

IoT desde diferentes aspectos. Por ejemplo, el trabajo de encuesta

El resto del documento está organizado de la siguiente manera:

realizado por Atzoriet al. en [10] presentó las tecnologías de

Introducimos la relación entre CPS e IoT en la Sección II. Presentamos

comunicación habilitadoras y las diferentes visiones de IoT, que

las arquitecturas de IoT en la Sección III. Presentamos las tecnologías

pueden ayudar a aquellos que quieran acercarse a este campo a tener

habilitadoras y los desafíos de IoT en la Sección IV. Presentamos los

una comprensión primaria de IoT. El trabajo de encuesta realizado por

problemas de seguridad y privacidad de IoT en la Sección V. La

Al-Fuqahaet al. en [7] presentó las tecnologías habilitadoras, los

integración de IoT y la computación de niebla / borde se presenta en la

protocolos y las posibles aplicaciones de IoT, en el que se proporcionó

Sección VI. Finalmente, concluimos el artículo en la Sección VIII.

una descripción general horizontal de IoT y se presentaron los desafíos

clave de IoT para señalar las direcciones futuras. También ha habido

una serie de esfuerzos de investigación dedicados a cuestiones de

seguridad y privacidad en IoT. Por ejemplo, el trabajo de encuesta

realizado por Andreaet al. en [8] presentó las vulnerabilidades de

seguridad y desafíos en IoT desde el punto de vista de aplicaciones,

II. CYBER-PAGHISICO SSISTEMAS (CPS) Y INTERNET DE

TBISAGRAS (IOT)

En esta sección, se aclara la relación entre CPS e IoT. A

continuación, primero damos una descripción general de CPS y

luego discutimos las diferencias clave entre CPS e IoT.

redes y sistemas físicos, y consideró los problemas de seguridad y

privacidad en tecnologías asociadas con sistemas físicos, redes,

software y cifrado. Sha et al. en [116] presentó desafíos, problemas y

A. Descripción general de CPS

En términos generales, se hace referencia a CPS como el sistema que

oportunidades en Internet de las cosas. Además de los documentos de

puede integrar de manera eficiente tanto componentes cibernéticos como

la encuesta antes mencionados, Bottaet al. en [18] consideró la

físicos a través de la integración de las tecnologías modernas de

integración de la computación en la nube y la IoT. Además, Wuet al. en

computación y comunicación [131], [5], con el objetivo de cambiar el

[132] propuso una nueva infraestructura de IoT, a saber, WInternet,

método de interacción entre los humanos, mundos cibernéticos y físicos.

que puede diseñarse y realizarse mediante las tecnologías actuales de

CPS enfatiza las interacciones entre los componentes cibernéticos y físicos y

Internet, y cumple diversos requisitos de IoT. Aunque se han realizado

tiene el objetivo de hacer que la supervisión y el control de los componentes

varios esfuerzos, la mayoría de las encuestas existentes solo se han

físicos sean seguros, eficientes e inteligentes aprovechando los

centrado en aspectos específicos de IoT. Esto requiere una encuesta

componentes cibernéticos [23].

exhaustiva de IoT para ayudar a los recién llegados a tener una

En CPS, 'Cyber' significa usar las tecnologías modernas de

comprensión general de la compleja disciplina de esta área de

detección, computación y comunicación para monitorear y controlar

investigación emergente.

eficazmente los componentes físicos, mientras que 'Físico' significa los

Para colmar la brecha, este documento primero revisa los esfuerzos

componentes físicos en el mundo real, y 'Sistema' refleja la

existentes en IoT y luego presenta la integración de la computación en

complejidad y diversidad. Basándonos en la aclaración, podemos ver

la niebla / borde e IoT y temas relacionados. En particular, estos

que un CPS consta de múltiples subsistemas distribuidos

documentos brindan una descripción general completa de IoT con

heterogéneos [50]. De manera similar al desarrollo de IoT, CPS se ha

respecto a arquitecturas, tecnologías habilitadoras, problemas de

desarrollado en numerosas áreas [50], [74], [72], incluidas las redes

seguridad y privacidad, y presentan las bases de IoT y aplicaciones

inteligentes, el transporte inteligente, etc.

basadas en la computación en el borde / niebla. Mientras tanto,

Como se muestra en [23], el CPS es la integración de componentes

también se presentan posibles problemas abiertos y desafíos en IoT.

físicos, sensores, actuadores, redes de comunicación y centros de control,

En particular, se explora en primer lugar la relación entre los sistemas

en los cuales se implementan sensores para medir y monitorear el estado

ciberfísicos (CPS) y la IoT. Tenga en cuenta que tanto CPS como IoT

de los componentes físicos, los actuadores se implementan para asegurar

enfatizan las interacciones entre el mundo cibernético y el mundo

las operaciones deseables. en componentes físicos y redes de comunicación

físico, y se confunden fácilmente entre sí. Además, la diferencia entre

se utilizan para entregar datos medidos y comentarios de retroalimentación

CPS e IoT no se ha distinguido claramente antes. La relación detallada

entre sensores, actuadores y centros de control. Los centros de control se

entre CPS e IoT puede ayudar a los recién llegados a comprender el

utilizan para analizar los datos medidos y enviar comandos de

concepto y las características de IoT. Luego, para proporcionar una

retroalimentación a los actuadores, asegurando que el sistema funcione en

mejor comprensión del estado del arte en el desarrollo de IoT, las

los estados deseados [144],

arquitecturas, las tecnologías habilitadoras y los desafíos en IoT.

[23].

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

3

tipos de redes y compartidas. Por ejemplo, en una ciudad inteligente, las

redes de previsión meteorológica inteligente, transporte inteligente y red

inteligente deben estar interconectadas e interactuar entre sí. Los datos del

transporte inteligente y la predicción meteorológica inteligente deben ser

procesados y extraídos y utilizados por la red inteligente para determinar

el estado y el brillo de las farolas para garantizar un uso eficiente de los

recursos energéticos, así como la seguridad del tráfico durante la noche.

En realidad, el plano de control en IoT es más complejo que el de

Internet y ha sido ignorado por la mayoría, si no todos. Recientemente,

Figura 1.

La integración de IoT y CPS

algunos esfuerzos se han centrado en el plano de control en IoT. Por

ejemplo, Wuet al. en [132] propuso una arquitectura de IoT, a saber,

B. Diferencia entre CPS e IoT

Según la descripción general de CPS, sabemos que tanto CPS como IoT

WInternet, que se centra en la interconexión de varias "Red de cosas"

en una red global a gran escala. En Internet, se innovó la arquitectura

interna de los nodos con capacidad informática incorporada para

tienen como objetivo lograr la interacción entre el mundo cibernético y el

garantizar que las aplicaciones críticas puedan interactuar con el

mundo físico [100]. En particular, CPS e IoT pueden medir la información de

espacio físico. Además, los protocolos (cálculo de Netlet y protocolo de

estado de los componentes físicos a través de dispositivos de sensores

comunicación de tuberías) se diseñaron para cumplir con los requisitos

inteligentes sin la intervención humana. Mientras tanto, tanto en CPS como

de las aplicaciones de IoT.

en IoT, la información del estado medido se puede transmitir y compartir a

Para resumir, la diferencia básica entre CPS e IoT es que, CPS se

través de redes de comunicación inalámbricas o cableadas. Después del

considera como un 'sistema', mientras que IoT se considera como

análisis de la información de estado medida, tanto CPS como IoT pueden

'Internet'. Los requisitos comunes tanto para CPS como para IoT son la

proporcionar servicios seguros, eficientes e inteligentes a las aplicaciones.

transmisión de datos en tiempo real, confiable y segura. Los distintos

Los esfuerzos existentes en aplicaciones de CPS y aplicaciones de IoT se han

requisitos para CPS e IoT se enumeran a continuación: para CPS, el

expandido a áreas similares (red inteligente, transporte inteligente, ciudad

objetivo principal es el control efectivo, confiable, preciso y en tiempo

inteligente, etc.).

real, mientras que para IoT, el intercambio y la gestión de recursos, el

Debido a las similitudes entre CPS e IoT, es una necesidad urgente

intercambio y la gestión de datos, la interfaz entre diferentes redes, La

aclarar la diferencia entre CPS e IoT para que los recién llegados

recopilación y almacenamiento de datos a gran escala y big data, la

puedan ingresar fácilmente a esta compleja disciplina. No obstante,

minería de datos, la agregación de datos y la extracción de

pocos esfuerzos existentes identifican claramente la diferencia entre

información y la calidad de servicio (QoS) de la red son servicios

CPS e IoT, y varios esfuerzos incluso han considerado que CPS e IoT

importantes.

son el mismo concepto. Por lo tanto, para llenar esta brecha, a

continuación se aclara la diferencia de CPS e IoT.

Como se mencionó anteriormente, la esencia de CPS es el 'sistema'

De hecho, una de las aplicaciones más representativas que integran

CPS e IoT son las ciudades inteligentes, en las que operan

simultáneamente varias aplicaciones de CPS, incluyendo Smart Gird,

y el objetivo principal de CPS es medir la información de estado de los

Smart Transportation, Smart Health, etc. Como se muestra en la Figura

dispositivos físicos y garantizar el funcionamiento seguro, eficiente e

1, las capas de comunicación de todos las aplicaciones están

inteligente de los dispositivos físicos. En CPS, la capa de sensor /

interconectadas como una red unificada para brindar servicio a las

actuador, la capa de comunicación y la capa de aplicación (control)

ciudades inteligentes.

están presentes. La capa de sensor / actuador se usa para recopilar

datos en tiempo real y ejecutar comandos, la capa de comunicación se

usa para entregar datos a la capa superior y los comandos a la capa

inferior, y la capa de aplicación (control) se usa para analizar datos y

III. ARQUITECTURA

En esta sección, mostramos varias arquitecturas existentes para IoT.

tomar decisiones. La Figura 1 ilustra las tres capas en CPS. A partir de

esta figura, podemos ver que CPS es una arquitectura vertical.

Por el contrario, IoT es una infraestructura de red para conectar

una gran cantidad de dispositivos y para monitorear y controlar

dispositivos mediante el uso de tecnologías modernas en el

ciberespacio. Por tanto, la clave de IoT es la "interconexión". El

objetivo principal de IoT es interconectar varias redes para que la

recopilación de datos, el intercambio de recursos, el análisis y la

gestión se puedan llevar a cabo a través de redes heterogéneas. Al

hacerlo, se pueden brindar servicios confiables, eficientes y

seguros. Por lo tanto, IoT es una arquitectura horizontal, que debe

integrar capas de comunicación de todas las aplicaciones CPS para

lograr la interconexión, como se muestra en la Figura 1. Observe

que la interconexión de varias redes no se limita solo a las

conexiones físicas. Plano de control (interfaces, middleware,

protocolos, etc.

A. Arquitectura de tres capas

Normalmente, la arquitectura de IoT se divide en tres capas básicas

[84]: (i) capa de aplicación, (ii) capa de red y (iii) capa de percepción,

que se describen con más detalle a continuación.

(I) Capa de percepción, también conocida como la capa del sensor, es

implementado como la capa inferior en la arquitectura de IoT [11]. La capa

de percepción interactúa con dispositivos y componentes físicos a través de

dispositivos inteligentes (RFID, sensores, actuadores, etc.). Sus principales

objetivos son conectar cosas en la red de IoT y medir, recopilar y procesar la

información de estado asociada con estas cosas a través de dispositivos

inteligentes implementados, transmitiendo la información procesada a la

capa superior a través de interfaces de capa.

(ii) Capa de red, también conocida como capa de transmisión, es

implementado como la capa intermedia en la arquitectura de IoT [68]. El

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

4

La capa de red se utiliza para recibir la información procesada

y subcapa de gestión de servicios. Además, la capa empresarial se

proporcionada por la capa de percepción y determinar las rutas para

extrae de la capa de aplicación y funciona como la capa superior de la

transmitir los datos y la información al centro de IoT, los dispositivos y

capa de aplicación para proporcionar solicitudes de servicio complejas.

las aplicaciones a través de redes integradas. La capa de red es la capa

más importante en la arquitectura de IoT, porque varios dispositivos

En la arquitectura IoT de cuatro capas basada en SoA, la capa de

(concentrador, conmutación, puerta de enlace, computación en la

percepción se realiza como la capa inferior de la arquitectura y se utiliza

nube funcionan, etc.) y varias tecnologías de comunicación (Bluetooth,

para medir, recopilar y extraer los datos asociados con los dispositivos

WiFi, Evolución a largo plazo (LTE), etc.) están integrados en esta capa.

físicos [52]. La capa de red se utiliza para determinar rutas y proporcionar

La capa de red debe transmitir datos hacia o desde diferentes cosas o

soporte de transmisión de datos a través de redes heterogéneas integradas

aplicaciones, a través de interfaces o puertas de enlace entre redes

[10], [47]. La capa de servicio se ubica entre la capa de red y la capa de

heterogéneas y utilizando diversas tecnologías y protocolos de

aplicación, proporcionando servicios para soportar la capa de aplicación

comunicación.

[10]. La capa de servicio consta de descubrimiento de servicios, composición

(iii) Capa de aplicación, también conocida como capa empresarial, es

de servicios, gestión de servicios e interfaces de servicios. Aquí, el

implementado como la capa superior en la arquitectura de IoT [7]. La capa de

descubrimiento de servicios se usa para descubrir las solicitudes de servicio

aplicación recibe los datos transmitidos desde la capa de red y usa los datos para

deseadas, la composición del servicio se usa para interactuar con los

proporcionar los servicios u operaciones requeridos. Por ejemplo, la capa de

objetos conectados y dividir o integrar los servicios para satisfacer las

aplicación puede proporcionar el servicio de almacenamiento para hacer una

solicitudes de servicio de una manera eficiente. la gestión de servicios se

copia de seguridad de los datos recibidos en una base de datos, o proporcionar el

utiliza para gestionar y determinar los mecanismos de confianza para

servicio de análisis para evaluar los datos recibidos para predecir el estado futuro

satisfacer las solicitudes de servicio, y las interfaces de servicio se utilizan

de los dispositivos físicos. Existen varias aplicaciones en esta capa, cada una con

para respaldar las interacciones entre todos los servicios proporcionados.

requisitos diferentes. Los ejemplos incluyen redes inteligentes, transporte

La capa de aplicación se utiliza para respaldar las solicitudes de servicio de

inteligente, ciudades inteligentes, etc. [133],

los usuarios. La capa de aplicación puede admitir una serie de aplicaciones,

[125].

La arquitectura de tres capas es básica para IoT y se ha

diseñado y realizado en varios sistemas [133]. Sin embargo, a

pesar de la simplicidad de la arquitectura multicapa de IoT, las

funciones y operaciones en la red y las capas de aplicación son

diversas y complejas. Por ejemplo, la capa de red no solo

necesita determinar rutas y transmitir datos, sino también

proporcionar servicios de datos (agregación de datos,

computación, etc.). La capa de aplicación no solo necesita

proporcionar servicios a clientes y dispositivos, también debe

proporcionar servicios de datos (minería de datos, análisis de

datos, etc.). Por lo tanto, para establecer una arquitectura

multicapa genérica y flexible para IoT, se debe desarrollar una

capa de servicio entre la capa de red y la capa de aplicación

para proporcionar los servicios de datos en IoT. Basado en

este concepto,

incluidas redes inteligentes, transporte inteligente, ciudades inteligentes,

B. Arquitectura basada en SoA

En términos generales, SoA es un modelo basado en componentes, que

etc.

IV. miNABLING TECNOLOGÍAS Y CDESAFÍOS EN

DSIFERENTE LAYERS

Sobre la base de las arquitecturas mencionadas anteriormente, IoT se

puede realizar con varias tecnologías habilitadoras. En esta sección, la

arquitectura de IoT basada en SoA de cuatro capas se toma como ejemplo

para presentar las tecnologías habilitadoras relevantes y los desafíos en

cada capa.

A. Capa de percepción

En la capa de percepción, la función principal es identificar y

rastrear objetos. Para lograr esta función, se pueden

implementar las siguientes tecnologías.

1) RFID: En general, RFID, como un componente sin contacto

tecnología de comunicación, se utiliza para identificar y rastrear objetos sin

contacto. Admite el intercambio de datos a través de señales de radio a

corta distancia [8], [163]. El sistema basado en RFID consta de una etiqueta

puede diseñarse para conectar diferentes unidades funcionales (también

RFID, un lector RFID y una antena [62]. La etiqueta RFID puede ser un

conocidas como servicios) de una aplicación a través de interfaces y

microchip conectado a una antena. Cada etiqueta RFID está adherida a un

protocolos [10], [87], [136]. SoA puede enfocarse en diseñar el flujo de

objeto y tiene su número de identificación único. Un lector RFID puede

trabajo de servicios coordinados y permitir la reutilización de componentes

identificar un objeto y obtener la información correspondiente consultando

de software y hardware, mejorando la viabilidad de SoA para su uso en el

la etiqueta RFID adjunta a través de las señales apropiadas [64]. Se utiliza

diseño de la arquitectura de IoT [10], [137]. Por lo tanto, SoA se puede

una antena para transmitir señales entre la etiqueta RFID y el lector RFID.

integrar fácilmente en la arquitectura de IoT, en la que los servicios de

En comparación con otras tecnologías, RFID tiene los siguientes beneficios

datos proporcionados por la capa de red y la capa de aplicación en la

[124],

arquitectura tradicional de tres capas se pueden extraer y formar una nueva

[51] (escaneo rápido, durabilidad, reutilización, almacenamiento grande,

capa, a saber, la capa de servicio (también conocida como la interfaz capa o

lectura sin contacto, seguridad, tamaño pequeño, bajo costo, etc.). Debido a

capa de middleware). Por lo tanto, en una arquitectura de IoT basada en

estos beneficios, RFID puede ser útil en la capa de percepción de IoT para

SoA, existen cuatro capas e interactúan entre sí [123], que son la capa de

identificar y rastrear objetos e intercambiar información.

percepción, la capa de red, capa de servicio y capa de aplicación. Vale la

2) Redes de sensores inalámbricos (WSN): WSN puede jugar un

pena señalar que, en algunos esfuerzos existentes, la capa de servicio se

papel importante en IoT [86], [66], [151], [95], [134], [34]. WSN puede

divide en dos subcapas, a saber, la subcapa de composición de servicios.

monitorear y rastrear el estado de los dispositivos y transmitir los datos de

estado al centro de control o los nodos del sumidero a través de múltiples

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

5

lúpulo [6], [69]. Por lo tanto, WSN puede considerarse como el puente

adicional entre el mundo real y el mundo cibernético [131]. En

comparación con otras tecnologías, WSN tiene una serie de beneficios,

que incluyen escalabilidad, recon fi guración dinámica, confiabilidad,

tamaño pequeño, bajo costo y bajo consumo de energía. Todos estos

beneficios ayudan a WSN a integrarse en diversas áreas con diversos

requisitos.

Tenga en cuenta que tanto RFID como WSN se pueden utilizar para la

adquisición de datos en IoT, y la diferencia es que RFID se utiliza

principalmente para la identificación de objetos, mientras que WSN se

utiliza principalmente para la percepción de parámetros físicos del mundo

real asociados con el entorno circundante [124]. .

3) Otros: Código de barras, también denotado código unidimensional,

almacena la información en varias líneas negras y espacios en blanco. Estas

líneas y espacios tienen diferentes anchos, organizados en una dirección

lineal o unidimensional, y están dispuestos con reglas de codificación

especiales [49]. La información incluida en el código de barras puede ser

leída por una máquina que escanea el código de barras con un haz de

infrarrojos [94].

Un código bidimensional registra la información utilizando píxeles

en blanco y negro dispuestos en el plano, en el que el píxel negro

representa un binario de '1' y el píxel blanco representa un binario de

dispositivos conectados mediante comunicaciones inalámbricas

[124]. En comparación con otros tipos de redes, LoWPAN tiene una

serie de ventajas (tamaños de paquetes pequeños, baja potencia,

ancho de banda reducido, etc.) [124]. Como mejora, el protocolo

6LoWPAN se diseñó combinando IPv6 y LoWPAN. En 6LoWPAN, los

paquetes IPv6 se pueden transmitir a través de redes IEEE

802.15.4 [99]. Debido al bajo costo y el bajo consumo de energía,

6LoWPAN es adecuado para IoT, en el que se incluyen una gran

cantidad de dispositivos de bajo costo. 6LoWPAN tiene varias

ventajas, incluida una gran conectividad y compatibilidad con

arquitecturas heredadas, bajo consumo de energía,

autoorganización ad-hoc, etc.

3) Zigbee: Zigbee es una tecnología de red inalámbrica,

firmado para comunicación a corto plazo con bajo consumo

energético [100]. En el protocolo Zigbee, se incluyen cinco capas:

la capa física, la capa MAC, la capa de transmisión, la capa de red y

la capa de aplicación [124]. Las ventajas de las redes Zigbee

incluyen bajo consumo de energía, bajo costo, baja velocidad de

datos, baja complejidad, confiabilidad y seguridad. La red Zigbee

puede admitir múltiples topologías, incluidas topologías de

estrella, árbol y malla [13].

4) Z-Wave: Z-wave es una comunicación inalámbrica a corto plazo

'0' [49]. Con reglas de codificación especiales, los píxeles en blanco y

tecnología con las ventajas de bajo costo, bajo consumo de energía y

negro pueden almacenar una cantidad significativa de información. En

gran confiabilidad [100]. El objetivo principal de Z-wave es

comparación con el código de barras, el código bidimensional tiene el

proporcionar una transmisión confiable entre una unidad de control y

beneficio de un alto contenido de información, alta confiabilidad, alta

uno o más dispositivos finales, y Z-wave es adecuado para la red con

robustez, etc. [124].

poco ancho de banda. Observe que no se pueden incluir más de 232

Además, la red de sensores RFID (RSN) es una integración del sistema

nodos (esclavos) en una red Z-wave, y todos los nodos (esclavos) serían

RFID y la red de sensores. En una RSN, la red de sensores puede cooperar

controlados por el controlador y tendrían capacidad de enrutamiento

con el sistema RFID para identificar y rastrear el estado de los objetos [139].

[100], [124]. La red Z-wave admite la tecnología de enrutamiento

En una RSN, se implementan pequeños dispositivos de detección basados

dinámico, y cada esclavo almacena una lista de rutas en su memoria,

en RFID y un lector de RFID, donde el lector de RFID funciona como un nodo

que es actualizada por el controlador [41].

receptor para generar datos y proporciona energía para las operaciones de

integradas. A continuación, se presentan algunos protocolos que pueden

Aunque tanto Zigbee como Z-wave admiten la comunicación

inalámbrica de corto alcance con bajo costo y bajo consumo de

energía, existen algunas diferencias entre ellos. La principal

diferencia entre Zigbee y Z-wave es la banda de frecuencia en la

que opera la capa física. En Zigbee, la banda de frecuencia de la

capa física es normalmente de 2,4 GHz, mientras que la banda de

frecuencia en la onda Z es inferior a 1 GHz (908,42 MHz

∼ 868,42 MHz) [124]. La red Zigbee puede admitir dispositivos finales

permitir la comunicación confiable y segura en IoT.

(esclavos) hasta 65000, mientras que la red Z-wave solo puede admitir

la red.

B. Capa de red

La capa de red se utiliza para determinar el enrutamiento y proporcionar

soporte de transmisión de datos a través de redes heterogéneas

1) IEEE 802.15.4: IEEE 802.15.4 es un protocolo diseñado

para la capa física y la capa MAC en redes de área personal inalámbricas

(WPAN) [7], [37]. El objetivo de IEEE 802.15.4 es centrarse en las redes de

232 dispositivos finales (esclavos) [124]. En comparación con la

arquitectura Zigbee, Z-wave es de implementación simple.

5) Transporte de telemetría de cola de mensajes (MQTT): Utilizando

área personal inalámbricas de baja velocidad (LR-WPAN), proporcionando

La técnica de publicación / suscripción, Message Queue Telemetry

las conexiones de baja velocidad de todas las cosas en un área personal con

Transport (MQTT) es un protocolo de mensajería, que se utiliza para

bajo consumo de energía, transmisión de baja velocidad y bajo costo [4 ]. La

recopilar datos medidos en sensores remotos y transmitir los datos a

pila de protocolos IEEE 802.15.4 se basa en el modelo de interconexión de

los servidores [7]. MQTT es un protocolo simple y liviano, y es

sistemas abiertos (OSI), en el que cada capa solo implementa partes de las

compatible con la red con bajo ancho de banda y alta latencia. MQTT

funciones de transmisión, y las capas inferiores pueden proporcionar

se puede implementar en varias plataformas para conectar cosas en

servicio a las capas superiores. IEEE

IoT a Internet y, por lo tanto, MQTT se puede usar como un protocolo

802.15.4 puede admitir bandas de 868 / 915M y 2.4Ghz, y la velocidad

de mensajería entre sensores / actuadores y servidores, lo que hace

de transmisión de datos en estas bandas puede alcanzar 20 kbps, 40

que MQTT juegue un papel importante en IoT.

kbps y 250 kbps, respectivamente [7]. IEEE 802.15.4 es una base para

6) Protocolo de aplicación restringida (CoAP): Constreñido

muchas tecnologías y protocolos de comunicación inalámbrica, como

El Protocolo de aplicación (CoAP) es un protocolo de mensajería basado en

Zigbee [63], WirelessHART [59], etc.

la arquitectura REST (Transferencia de estado REpresentacional) [7], [17],

2) 6LoWPAN: Redes de área personal inalámbricas de bajo consumo

(LoWPAN) están organizados por una gran cantidad de

[38]. Debido a que la mayoría de los dispositivos en IoT tienen recursos limitados

(es decir, pequeño almacenamiento y baja capacidad informática), HTTP

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

6

no se puede utilizar en IoT debido a su complejidad. Para superar el

que se puede implementar en nodos con recursos limitados para

problema, se propuso a CoAP modificar algunas funciones HTTP para

determinar rutas sobre enlaces de baja potencia y con pérdidas [7],

cumplir con los requisitos de IoT. En términos generales, CoAP es el

[129], [152]. Aunque estos protocolos se pueden integrar en IoT, se

protocolo de la capa de aplicación en la pila de protocolos 6LoWPAN y

requieren protocolos mejorados con más capacidades de seguridad,

tiene como objetivo permitir que los dispositivos con recursos

confiabilidad e interoperabilidad para avanzar en el desarrollo de IoT.

limitados logren interacciones RESTful. CoAP admite la comunicación

grupal y las notificaciones push, pero la transmisión no. La observación

de recursos, el transporte de recursos por bloques, el descubrimiento

de recursos, la interacción con HTTP y la seguridad son todas las

C. Capa de servicio

Como se describió anteriormente, la capa de servicio se encuentra entre

características importantes proporcionadas por CoAP [7], [38].

la capa de red y la capa de aplicación, y proporciona servicios eficientes y

7) Protocolo extensible de mensajería y presencia (XMPP):

Extensible Messaging and Presence Protocol (XMPP) es un

protocolo de mensajería instantánea basado en protocolos de

transmisión XML [7], [112]. XMPP hereda las características del

protocolo XML, por lo que XMPP tiene una gran escalabilidad,

direccionamiento y capacidades de seguridad, y se puede usar

para charlas multipartitas, transmisión de voz y video y

telepresencia. En XMPP, se incluyen los siguientes tres roles:

cliente, servidor y puerta de enlace, así como la comunicación

bidireccional es compatible entre dos partes de estos tres

roles. En particular, el servidor puede lograr la funcionalidad

de gestión de enlaces y enrutamiento de mensajes, la puerta

de enlace se utiliza para admitir la comunicación estable entre

sistemas heterogéneos y el cliente puede conectarse al

servidor según el protocolo TCP / IP y transmitir el contexto

según la transmisión XML. protocolo. Por lo tanto,

seguros a objetos o aplicaciones. En la capa de servicio, se deben incluir las

8) Servicio de distribución de datos (DDS): Servicio de distribución de datos

vice (DDS) es un protocolo de publicación / suscripción para soportar la

comunicación de dispositivo a dispositivo de alto rendimiento [7], [44]. DDS

fue desarrollado por Object-Manage-Group (OMG) y es un protocolo

centrado en datos, en el que se puede admitir la multidifusión para lograr

una gran calidad de servicio y alta confiabilidad [44]. La arquitectura de

publicación / suscripción sin intermediarios hace que DDS sea adecuado

para comunicaciones restringidas de IoT y de dispositivo a dispositivo en

tiempo real [7]. Además, DDS puede lograr una gran escalabilidad.

9) Protocolo de cola de mensajes avanzado (AMQP): AnuncioEl Protocolo de cola de mensajes avanzado (AMQP) es un protocolo de

siguientes tecnologías habilitadoras para asegurar que el servicio se pueda

proporcionar de manera eficiente: tecnología de interfaz, tecnología de

administración de servicios, tecnología de middleware y tecnología de

administración y uso compartido de recursos.

1) Interfaz: La tecnología de interfaz debe diseñarse en

la capa de servicio para garantizar el intercambio de información

eficiente y seguro para las comunicaciones entre dispositivos y

aplicaciones. Además, la interfaz debe gestionar de forma eficaz los

dispositivos interconectados, incluida la conexión, la desconexión, la

comunicación y el funcionamiento del dispositivo [137].

Para admitir aplicaciones en IoT, un perfil de interfaz (IFP)

se puede considerar como un estándar de servicio, que se

puede utilizar para facilitar las interacciones entre los servicios

proporcionados por varios dispositivos o aplicaciones. Para

lograr un IFP eficiente, se debe implementar Universal Plug

and Play (Upnp) [137], [45], [36]. A medida que se desarrollaba

IoT, se han realizado varios esfuerzos en la interfaz. Por

ejemplo, la Arquitectura de Integración SOCRADES (SIA) se

puede utilizar para proporcionar interacciones efectivas entre

aplicaciones y servicios [45], [108]. Como desarrollo de SoAIoT, Service Provisioning Process (SPP) tiene la funcionalidad

de proporcionar interacciones con aplicaciones y servicios

[137], [167]. Aunque se han desarrollado varias tecnologías de

interfaz para IoT, implementando tecnologías más efectivas,

seguras y

2) Gestión de servicios: La gestión del servicio puede

cola de mensajes estándar abierto que se utiliza para proporcionar

descubra de forma eficaz los dispositivos y las aplicaciones, y programe

servicio de mensajes (cola, enrutamiento, seguridad y confiabilidad,

servicios eficientes y fiables para satisfacer las solicitudes. Un servicio puede

etc.) en la capa de aplicación [7], [40]. AMQP se centra en los entornos

considerarse como un comportamiento, incluida la recopilación, el

orientados a mensajes y puede considerarse como un protocolo de

intercambio y el almacenamiento de datos, o una asociación de estos

middleware orientado a mensajes. Con AMQP, los clientes pueden

comportamientos para lograr un objetivo especial [10], [87]. En IoT, algunos

lograr una comunicación estable con middlewares de mensajes,

requisitos pueden cumplirse con un solo servicio, mientras que otros

incluso si estos clientes y middlewares son producidos por diferentes

requisitos deben cumplirse mediante la integración de varios servicios. Por

lenguajes de programación. Además, AMQP implementa varios tipos

tanto, el servicio se puede dividir en dos categorías en IoT: servicio primario

de arquitecturas de intercambio de mensajes, que incluyen

y servicio secundario [137]. El servicio primario, también conocido como

almacenamiento y reenvío, publicación y suscripción, distribución de

servicio básico, puede exponer las funcionalidades primarias en dispositivos

mensajes, cola de mensajes, enrutamiento basado en contexto y

o aplicaciones. Por el contrario, el servicio secundario puede lograr las

enrutamiento punto a punto [114].

funcionalidades auxiliares basadas en el servicio primario u otro servicio

10) Otros: Además de los protocolos de transmisión,

protocolos de comunicación y protocolos de mensajería, otros protocolos

secundario.

Para ocultar el detalle de implementación de los servicios y hacer que

también pueden desempeñar papeles importantes en IoT. Por ejemplo, Multicast

estos servicios se implementen de manera compatible en dispositivos y

DNS (mDNS) puede admitir la resolución de nombres en aplicaciones IoT [7], [55].

aplicaciones heterogéneos, se ha utilizado SoA para integrar servicios. A

Los clientes pueden utilizar el descubrimiento de servicios DNS (DNS-SD) para

través de esto, se puede proporcionar la confiabilidad y consistencia de los

descubrir los servicios deseados en una red especial a través de mDNS [7], [30]. El

servicios [137], [79]. Por ejemplo, la plataforma OSGi establecida por una

protocolo de enrutamiento para redes de baja potencia y con pérdidas es un

arquitectura dinámica de SoA es una plataforma modular eficaz para

protocolo de enrutamiento independiente del enlace,

implementar servicios. Para implementar un basado en SoA

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

7

servicio, las plataformas de composición de servicios deben desarrollarse

deben abordarse [25]: (i) Desafío de interoperabilidad es conectar

primero, y luego deben abstraerse las funcionalidades y capacidades de

dispositivos heterogéneos en la comunicación y el intercambio de

comunicación de los dispositivos. Por último, debería proporcionarse un

información, (ii) Desafío de escalabilidad debe ser operado de manera

conjunto común de servicios [137], [10]. En el servicio basado en SoA, cada

efectiva en un ambiente a pequeña escala o en un ambiente a gran

servicio ofrecido por un dispositivo o aplicación se puede considerar como

escala que podría involucrar una gran cantidad de objetos,

un servicio estándar, que se puede usar de manera efectiva y sencilla en

(iii) Desafío de la provisión de abstracción es proporcionar

varios dispositivos y aplicaciones heterogéneos sin ningún cambio. De esta

abstracciones en varios niveles, (iv) Desafío de interacción espontánea

forma, los requisitos de la IoT basada en SoA pueden satisfacerse de forma

es brindar el servicio confiable para eventos espontáneos, (v)

más rápida y eficiente [137].

Desafío de infraestructura fija es brindar servicios confiables sin

solicitar una infraestructura fija, y (vi) Desafío de multiplicidad es

admitir simultáneamente la comunicación entre dispositivos y

seleccionar o programar los servicios más adecuados para los

dispositivos de un conjunto masivo de servicios. El middleware

para IoT debe lograr confianza, seguridad y privacidad.

3) Middleware: Middleware es un programa de software o servicio

gramática que puede proporcionar una abstracción interpuesta entre

las tecnologías y aplicaciones de IoT [46], [154]. En middleware, los

detalles de las diferentes tecnologías están ocultos y las interfaces

estándar se proporcionan para permitir que los desarrolladores se

concentren en el desarrollo de aplicaciones sin considerar la

compatibilidad entre aplicaciones e infraestructuras [10]. Por lo tanto,

mediante el uso de middleware, los dispositivos y las aplicaciones con

diferentes interfaces pueden intercambiar información y compartir

recursos entre sí.

El middleware tiene los siguientes beneficios [10]: (i) el middleware

puede admitir varias aplicaciones, (ii) el middleware puede ejecutarse

en varios sistemas operativos y plataformas, (iii) el middleware puede

admitir la computación distribuida y la interacción de servicios entre

redes y dispositivos heterogéneos y aplicaciones, (iv) el middleware

puede soportar protocolos estándar, (v) el middleware puede

proporcionar interfaces estándar, proporcionando portabilidad y

protocolos estándar para permitir la interoperabilidad, y haciendo que

el middleware juegue un papel importante en la estandarización [25].

El middleware también puede proporcionar una interfaz estable de

alto nivel para las aplicaciones. Con interfaces estables, las aplicaciones

pueden funcionar de forma independiente en el hardware y el sistema

operativo. Esta característica hace que el middleware sea adecuado

para IoT, porque se integra una gran cantidad de dispositivos y redes

heterogéneos,

Se han desarrollado varios esfuerzos de investigación sobre middleware, que se pueden

dividir en cinco categorías [103], [25], que incluyen (i) middleware orientado a mensajes, (ii)

middleware semántico basado en web, (iii) basado en la ubicación middleware de servicio y

vigilancia, (iv) middleware de comunicación y (v) middleware generalizado. En particular, el

middleware orientado a mensajes puede proporcionar el intercambio de información confiable

entre varias plataformas y protocolos de comunicación (por ejemplo, AMQP, DDS, MQTT y XMPP)

[7], [25]. El middleware semántico basado en web puede proporcionar interacciones e

interoperabilidad entre varias redes de sensores. Entre los ejemplos de esta categoría se

incluyen el middleware basado en SoA [119], el middleware basado en tareas informáticas [43],

etc. El middleware de vigilancia y servicio basado en la ubicación integra las ubicaciones de los

dispositivos y otra información para proporcionar servicios de valor integrados [110]. El

middleware de comunicación puede proporcionar comunicaciones confiables entre dispositivos

y aplicaciones heterogéneos. En el middleware de comunicación, el middleware basado en RFID

(Fosstrak [2], etc.), el middleware basado en la red de sensores (TinyREST [82], etc.) y el control de

supervisión y adquisición de datos (SCADA) son ejemplos típicos. El middleware omnipresente

está diseñado para el entorno informático omnipresente y proporciona servicios en plataformas

4) Gestión y uso compartido de recursos: Varios heterogéneos

Las redes neous están integradas para proporcionar la entrega de datos

para todas las aplicaciones en IoT (transporte inteligente, red inteligente,

etc.). Para reducir el costo, algunas aplicaciones pueden compartir parte de

los recursos de la red para aumentar su utilización. En este caso, garantizar

que la información solicitada por varias aplicaciones se entregue a tiempo

es un tema desafiante en IoT. Los mecanismos de compartición de recursos

existentes se centran principalmente en la compartición del espectro, que

se utiliza para coordinar de manera eficiente múltiples redes en la misma

frecuencia para maximizar la utilización de los recursos de la red [165],

[127], [78]. El espectro compartido se puede dividir en tres dimensiones,

que incluyen tiempo, frecuencia y espacio. Si bien la mayoría de los

esquemas existentes se desarrollaron para comunicaciones de máquina a

máquina o de dispositivo a dispositivo, IoT se enfoca en redes de cosa a

cosa, en el que 'cosa' no solo se refiere a dispositivos o máquinas, sino que

también se refiere a comportamientos humanos y otros objetos. Por lo

tanto, diseñar un esquema de intercambio de recursos eficaz a través de

redes heterogéneas que sea adecuado para el entorno de IoT es un desafío

importante para el desarrollo futuro.

Además, los datos sin procesar en IoT se recopilan

mediante dispositivos inteligentes (RFID, sensores, etc.), y la

mayoría de estos dispositivos inteligentes tienen recursos

limitados y no pueden recolectar energía del medio ambiente.

Por tanto, debería considerarse un plan de ahorro de energía

en la gestión de recursos [109]. Se han realizado varios

esfuerzos sobre conservación y gestión de la energía en redes

de sensores, incluidos planes para mejorar la vida útil de los

sensores mediante la recolección de energía a partir de

recursos energéticos distribuidos [21], planes para reducir la

energía de los sensores mediante un plan de ciclo de trabajo

[98 ], protocolos de enrutamiento basados en energía para

equilibrar el consumo de energía y aumentar la vida útil de la

red de sensores [152], [151], etc. Aunque estos esfuerzos

pueden funcionar bien en el ahorro y la gestión de energía,

múltiples y heterogéneas [93]. El middleware basado en redes de sensores (TinyREST [82], etc.) y

el control de supervisión y adquisición de datos (SCADA) son ejemplos típicos. El middleware

omnipresente está diseñado para el entorno informático omnipresente y proporciona servicios

en plataformas múltiples y heterogéneas [93]. El middleware basado en redes de sensores

V. SSEGURIDAD Y PAGRIVACY

(TinyREST [82], etc.) y el control de supervisión y adquisición de datos (SCADA) son ejemplos

típicos. El middleware omnipresente está diseñado para el entorno informático omnipresente y

proporciona servicios en plataformas múltiples y heterogéneas [93].

Para integrar middleware en IoT, los siguientes desafíos

En esta sección, se presentan en primer lugar las características de

seguridad de IoT. Luego, se analizan en detalle los problemas de seguridad

y privacidad y las posibles soluciones.

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

8

A. Funciones de seguridad de IoT

(i) Con fi dencialidad: La confidencialidad puede garantizar que los datos

solo está disponible para usuarios autorizados durante todo el proceso

y no puede ser escuchado ni interferido por usuarios no autorizados.

confianza entre cada capa de IoT, confianza entre dispositivos y confianza

entre dispositivos y aplicaciones [8]. Con confianza, se puede hacer cumplir

la seguridad y la privacidad. Los sistemas de gestión de confianza deben

diseñarse para implementar estos objetivos de confianza en IoT.

En IoT, la confidencialidad es un principio de seguridad importante,

porque una gran cantidad de dispositivos de medición (RFID, sensores,

etc.) pueden integrarse en IoT. Por lo tanto, es fundamental garantizar

que los datos recopilados por un dispositivo de medición no revelen

información segura a sus dispositivos vecinos. Para lograr una gran

confidencialidad, se deben desarrollar y utilizar técnicas mejoradas,

incluidos los mecanismos seguros de gestión de claves, entre otros

[22].

(ii) Integridad: La integridad puede garantizar que los datos no se puedan

manipulado por interferencia intencionada o no intencionada durante la

entrega de datos en las redes de comunicación, proporcionando en última

instancia los datos precisos para los usuarios autorizados. La integridad es

importante para IoT, porque si las aplicaciones de IoT reciben datos

falsificados o alterados, se puede estimar el estado de operación erróneo y

se pueden realizar comandos de retroalimentación incorrectos, lo que

podría interrumpir aún más el funcionamiento de las aplicaciones de IoT.

Para lograr una integridad aceptable, se deben desarrollar y aplicar

mecanismos de integridad de datos seguros mejorados (esquemas de

filtrado de datos falsos, etc.) [144].

(iii) Disponibilidad: La disponibilidad puede garantizar que los datos y

B. seguridad

En esta sección, se presentan en detalle los desafíos de seguridad

en cada capa de la arquitectura de IoT. En el IoT basado en SoA, la

capa de servicio se establece mediante la extracción de la

funcionalidad de los servicios de datos en la capa de red y la capa de

aplicación. Por lo tanto, los desafíos de seguridad en la capa de servicio

se pueden atribuir a los desafíos en la red y las capas de aplicación. A

continuación, solo se presentan los desafíos de seguridad en la capa

de percepción, la capa de red y la capa de aplicación.

1) Capa de percepción: Como objetivo principal de la percepción

capa en IoT es recopilar datos, los desafíos de seguridad en esta capa se

centran en falsificar los datos recopilados y destruir los dispositivos de

percepción, que se presentan a continuación.

(i) Ataques de captura de nodos: En un ataque de captura de nodos, el

El adversario puede capturar y controlar el nodo o dispositivo en IoT

reemplazando físicamente todo el nodo o manipulando el hardware

del nodo o dispositivo [163]. Si un nodo se ve comprometido por el

ataque de captura de nodos, la información importante (clave de

comunicación de grupo, clave de radio, clave coincidente, etc.) puede

los dispositivos están disponibles para usuarios y servicios autorizados

quedar expuesta al adversario. El adversario también puede copiar la

siempre que se soliciten los datos y dispositivos. En IoT, los servicios se

información importante asociada con el nodo capturado a un nodo

solicitan comúnmente en tiempo real y los servicios no se pueden

malicioso y luego simular el nodo malicioso como un nodo autorizado

programar y proporcionar si los datos solicitados no se pueden entregar de

para conectarse a la red o sistema de IoT. Este ataque se denomina

manera oportuna. Por tanto, la disponibilidad también es un principio de

ataque de replicación de nodos. Un ataque de captura de nodos puede

seguridad importante. Una de las amenazas más graves para la

tener un impacto grave en la red. Para defenderse del ataque de

disponibilidad es el ataque de denegación de servicio (DoS), y se deben

captura de nodos, es necesario estudiar esquemas efectivos para

estudiar y aplicar técnicas mejoradas (protocolos de enrutamiento seguros

monitorear y detectar nodos maliciosos [15].

y eficientes, etc.) para garantizar la disponibilidad en IoT [83].

(iv) Identificación y autenticación: la identificación puede

asegurarse de que los dispositivos o aplicaciones no autorizados

no se puedan conectar a IoT, y la autenticación puede garantizar

que los datos entregados en las redes sean legítimos y que los

dispositivos o aplicaciones que soliciten los datos también sean

legítimos. En IoT, identificar y autenticar cada dato y objeto es

difícil, porque una gran cantidad de objetos diversos componen

un IoT. Por lo tanto, diseñar mecanismos eficientes para lidiar con

la autenticación de objetos o cosas es crítico en IoT [32].

(ii) Ataques de inyección de código malicioso: Además del nodo

ataque de captura, el adversario puede controlar un nodo o un

dispositivo en IoT inyectando código malicioso en la memoria del nodo

o dispositivo, lo que se denomina ataque de inyección de código

malicioso [143]. El código malicioso inyectado no solo puede realizar

funciones específicas, sino que también puede otorgar al adversario

acceso al sistema de IoT e incluso obtener el control total del sistema

de IoT. Para defenderse del ataque de inyección de código malicioso,

es necesario diseñar e integrar esquemas de autenticación de código

efectivos en IoT [143], [115].

(vi) Privacidad: La privacidad puede garantizar que los datos solo puedan

(iii) Ataques de inyección de datos falsos: Con el nodo capturado

controlado por el usuario correspondiente, y que ningún otro usuario

o dispositivo en IoT, el adversario puede inyectar datos falsos en lugar

puede acceder o procesar los datos. A diferencia de la

de los datos normales medidos por el nodo o dispositivo capturado, y

confidencialidad, que tiene como objetivo cifrar los datos sin ser

transmitir los datos falsos a aplicaciones de IoT [144]. Después de

espiados e interferidos por usuarios no autorizados, la privacidad

recibir los datos falsos, las aplicaciones de IoT pueden devolver

asegura que el usuario solo puede tener algunos controles específicos

comandos de retroalimentación erróneos o proporcionar servicios

basados en los datos recibidos y no puede inferir otra información

incorrectos, lo que afecta aún más la efectividad de las aplicaciones y

valiosa de los datos recibidos [145], [ 160], [107], [20]. La privacidad se

redes de IoT. Para defenderse de un ataque malicioso de este tipo, es

considera uno de los principios de seguridad importantes debido a la

necesario diseñar técnicas (esquemas de filtrado de datos falsos, etc.)

gran cantidad de dispositivos, servicios y personas que comparten la

que puedan detectar y eliminar de manera eficiente los datos falsos

misma red de comunicación en IoT.

antes de que las aplicaciones de IoT los reciban [72], [71].

(vii) Confianza: La confianza puede garantizar la seguridad antes mencionada

y objetivos de privacidad que se deben lograr durante las interacciones

entre diferentes objetos, diferentes capas de IoT y diferentes

aplicaciones. Los objetivos de confianza en IoT se pueden dividir en

(iv) Repetir ataques (o ataques de frescura): En IoT, el

El adversario puede usar un nodo o dispositivo malicioso para

transmitir al host de destino con información de identificación

legítima, que ha sido recibida por el host de destino, con el fin de

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

9

hacer que el nodo o dispositivo malintencionado obtenga la confianza de IoT [90],

[163]. El ataque de reproducción se lanza comúnmente en el proceso de

autenticación para destruir la validez de la certificación. Para mitigar el

ataque de reproducción, se deben diseñar y desarrollar técnicas (esquemas

Los ataques pueden ser generados por esquemas de ataque,

incluyendo Ping of Death, TearDrop, UDP fl ood, SYN fl ood,

Land Attack, etc. Es necesario desarrollar ataques para

proteger los sistemas de IoT [83].

de sellos de tiempo seguros, etc.) en IoT [31].

(v) Ataques de criptoanálisis y ataques de canal lateral: A

El ataque de criptoanálisis puede utilizar el texto cifrado

obtenido o texto plano para inferir la clave de cifrado que se

utiliza en el algoritmo de cifrado [158]. No obstante, la e fi

ciencia del ataque de criptoanálisis es baja. Para mejorar la

eficiencia, el adversario puede introducir nuevos ataques, a

saber, los ataques de canal lateral. Por ejemplo, en el ataque

de canal lateral investigado en IoT [138], el adversario podría

implementar algunas técnicas en los dispositivos de cifrado en

IoT para obtener la clave de cifrado, que se utiliza en IoT para

cifrar y descifrar datos. Uno de los ataques de canal lateral

típicos es el ataque de tiempo, en el que el adversario puede

obtener la clave de cifrado analizando la información de

tiempo necesaria para ejecutar el algoritmo de cifrado. Para

mitigar el ataque del canal lateral,

(ii) Ataques de suplantación: El propósito de los ataques de suplantación es

para que el adversario obtenga acceso completo al sistema de IoT y envíe

datos maliciosos al sistema [8]. En IoT, los ejemplos de ataques de

suplantación de identidad incluyen suplantación de IP [92], suplantación de

RFID [89], etc. En un ataque de suplantación de IP, el adversario puede

suplantar y registrar la dirección IP válida de otros dispositivos autorizados

en IoT, y luego acceder a la Sistema IoT para enviar datos maliciosos con la

dirección IP válida obtenida, haciendo que los datos maliciosos parezcan

válidos. En un ataque de suplantación de identidad RFID, el adversario

puede suplantar y registrar la información de una etiqueta RFID válida y

luego enviar datos maliciosos con esta identificación de etiqueta válida al

sistema IoT. La gestión segura de la confianza, la identificación y la

autenticación pueden ser posibles soluciones para defenderse del ataque

de suplantación de identidad [32], [28].

(iii) Ataques por sumideros: En un ataque de sumidero, un comprometido

(vi) Escuchas e interferencias: Debido a que la mayor parte de los

dispositivo o nodo reclama capacidades excepcionales de energía,

Los vicios en IoT se comunicarán a través de redes inalámbricas, la vulnerabilidad

computación y comunicación, de modo que más dispositivos o nodos

radica en el hecho de que la información entregada en enlaces inalámbricos

vecinos seleccionarán el dispositivo o nodo comprometido como el nodo de

puede ser escuchada por usuarios no autorizados [164], [42]. Para hacer frente a

reenvío en el proceso de enrutamiento de datos debido a las atractivas

las escuchas clandestinas, se requieren algoritmos de cifrado seguros y esquemas

capacidades [118]. Al hacer esto, el dispositivo o nodo comprometido puede

de gestión de claves. El adversario también puede enviar señales o datos de ruido

aumentar la cantidad de datos obtenidos antes de que se entreguen en el

para interferir con la información entregada en los enlaces inalámbricos. Para

sistema de IoT. Tenga en cuenta que un ataque de sumidero no solo puede

garantizar la precisión y la entrega oportuna de los datos, se requieren esquemas

romper la confidencialidad de los datos entregados, sino que también

de filtrado de ruido seguros y efectivos para filtrar los datos de ruido y restaurar

puede ser un paso fundamental para lanzar ataques adicionales (ataque

los datos originales [91].

DoS, etc.). Para defenderse del ataque del sumidero, es necesario estudiar y

(vii) Ataques de privación del sueño: En IoT, la mayoría de los dispositivos o

los nodos tienen capacidad de baja potencia. Para extender el ciclo de vida de los

dispositivos y nodos, los dispositivos o nodos están programados para seguir una

aplicar técnicas tales como protocolos de enrutamiento múltiple seguros

[57].

(iv) Ataques de agujeros de gusano: Se puede lanzar un ataque de agujero de gusano

rutina de suspensión para reducir el consumo de energía [113],

mediante dos dispositivos maliciosos cooperativos o nodos en IoT, en los

[8]. No obstante, el ataque de privación del sueño puede romper las

que los dos dispositivos maliciosos en diferentes ubicaciones pueden

rutinas de sueño programadas y mantener el dispositivo o los nodos

intercambiar información de enrutamiento con enlaces privados para lograr

despiertos todo el tiempo hasta que se apaguen. Para extender el ciclo

una transmisión falsa de un salto entre ellos, incluso si están ubicados lejos

de vida de estos dispositivos y nodos, el esquema de recolección de

uno del otro [67] . En un ataque de agujero de gusano, debido a que se

energía puede ser una posible solución, en la cual los dispositivos y

reducen los saltos de reenvío, se entregarán más datos a través de estos

nodos pueden recolectar energía del ambiente externo (solar, etc.

dos dispositivos o nodos maliciosos. Con acceso a más datos entregados, el

[21]). Además, otras técnicas, como el mecanismo de ciclo de trabajo

ataque de agujero de gusano puede provocar daños similares al ataque de

seguro para mitigar el ataque de privación del sueño, deben

sumidero. Para defenderse del ataque de un agujero de gusano, existen

estudiarse en IoT.

algunas técnicas defensivas posibles. Una técnica consiste en modificar los

2) Capa de red: Como objetivo principal de la red

protocolos de enrutamiento para mejorar la seguridad en el proceso de

La capa en IoT es transmitir los datos recopilados, los desafíos de seguridad en

selección de ruta [26], mientras que otras técnicas implican la

esta capa se centran en el impacto de la disponibilidad de los recursos de la red.

implementación de hardware seguro (GPS, antena dirigida, etc.).

Además, la mayoría de los dispositivos de IoT están conectados a redes de IoT a

través de enlaces de comunicación inalámbrica. Por lo tanto, la mayoría de los

(v) Ataque del Hombre en el Medio: En un hombre en el medio ataque

desafíos de seguridad en esta capa están relacionados con las redes inalámbricas

un dispositivo malicioso controlado por el adversario puede ubicarse

en IoT.

virtualmente entre dos dispositivos de comunicación en IoT [97]. Al robar la

(i) Ataques de denegación de servicio (DoS): Los ataques DoS pueden con-

información de identificación de los dos dispositivos normales, el dispositivo

sume todos los recursos disponibles en IoT atacando los protocolos de

malicioso puede ser un dispositivo intermedio para almacenar y reenviar

red o bombardeando la red de IoT con tráfico masivo, haciendo que

todos los datos, que se comunican entre estos dos dispositivos normales,

los servicios de los sistemas de IoT no estén disponibles [84]. El ataque

mientras que los dos dispositivos normales no pueden detectar la existencia

DoS se considera uno de los ataques más comunes y representa una

del dispositivo malicioso, y en su lugar, creen que se comunican

categoría de ataque que puede provocar que los servicios de los

directamente entre sí. El hombre en el medio del ataque puede violar la

sistemas de IoT no estén disponibles. Por lo tanto, DoS

confidencialidad, integridad y privacidad.

2327-4662 (c) 2016 IEEE. Se permite el uso personal, pero la reedición / redistribución requiere el permiso de IEEE. Consulte http://www.ieee.org/publications_standards/publications/rights/index.html para obtener más información.

Este artículo ha sido aceptado para su publicación en un número futuro de esta revista, pero no ha sido completamente editado. El contenido puede cambiar antes de la publicación final. Información de la cita: DOI 10.1109 / JIOT.2017.2683200, IEEE Internet of

Diario de cosas

10

de datos restringidos en IoT a través del monitoreo, la escucha, la

otros desafíos para las aplicaciones de IoT [8], [128], [155]. El

manipulación y el control de la comunicación entre los dos dispositivos

adversario puede infectar las aplicaciones de IoT con ataques de

normales. A diferencia de los ataques de captura de nodos maliciosos que

autopropagación maliciosos (gusanos, caballo de Troya, etc.) y luego

necesitan manipular físicamente el hardware de los dispositivos, el ataque

obtener o manipular datos confidenciales. Es necesario implementar

de intermediario puede iniciarse confiando únicamente en los protocolos de

un firewall confiable, detección de virus y otros mecanismos

comunicación utilizados en las redes de IoT. Los protocolos de

defensivos para combatir los ataques de virus / gusanos maliciosos en

comunicación seguros y los esquemas de gestión de claves, que pueden

las aplicaciones de IoT [111].

garantizar que la identificación y la información clave de los dispositivos

(iii) Scripts maliciosos: Los scripts maliciosos representan

normales no se filtren al adversario, pueden ser técnicas de defensa

scripts que se agregan al software, se modifican en el software y se

eficientes para proteger contra el ataque [83], [22].

eliminan del software con el propósito de dañar las funciones del