Determina los diferentes elementos de los servicios criptográficos

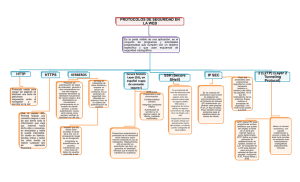

Anuncio

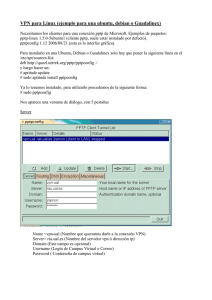

Determina los diferentes elementos de los servicios criptográficos. Clasifica los diferentes protocolos de cifrado para los datos. Compara los diferentes protocolos de integridad para los datos. 1.- Investigue en internet y explique qué relación tienen el almacenamiento de contraseñas en Microsoft Windows y las funciones HASH. No olvide citar correctamente los autores de los contenidos presentados según normativa APA. Al conectarse al sitio web de su banco se produce una conexión servidor / cliente web. Indique cuáles son los posibles protocolos que estarían participando de esta conexión. Explique cada uno de ellos. En base a la pregunta número 1 expongo: Investigue en internet y explique qué relación tienen el almacenamiento de contraseñas en Microsoft Windows y las funciones HASH En redes Windows y dominios de Active Directory las contraseñas son almacenadas de 2 formas determinadas: Función unidireccional de LAN Manager (LM OWF): El algoritmo LAN OWF se incluye en Windows para la compatibilidad con versiones anteriores del software y el hardware. Función unidireccional la OWF NT: Se aplica un algoritmo hash a la contraseña mediante el algoritmo MD4. Es usado para autenticación para los dominios Windows NT 4,0 y Active Directory. Las funciones unidireccionales es un término que a entender la transformación matemática unidireccional de los datos, lo cual convierte el cifrado de una manera tal que no se puede revertir. Teniendo esto en cuenta las funciones más utilizadas son la unidireccional de hash criptográfico el cual ocupan un algoritmo matemático que transforma cualquier bloque arbitrario de datos en una nueva serie de caracteres con una longitud fija En otras palabras, es un pequeño conjunto de datos que está vinculado matemáticamente a un conjunto mayor de datos (Archivos, mensajes, etc.) del que se calcula el hash. Si existiese un cambio en este conjunto mayor de datos, el hash cambia también, esto será útil para la suma de comprobación de integridad de los datos ya que valida si se ha cambiado o modificado en la trasmisión estos datos. Tambien Secure Hash Algorithm 2 sucesor de Secure Hash Algorithm 1 en Windows está destinado a ser esencial en los algoritmos que ayudan a encriptar los mensajes para proteger la privacidad en la internet y detectar que no sean modificados, estas son una especie de firma digital que certifica archivos y ficheros que están dentro de la red. SHA1 El algoritmo toma un mensaje de entrada de cualquier longitud inferior a los 264 bits y genera un resumen de mensaje de 160 bits. SHA2 Está compuesta por diferentes versiones, por ejemplo, SHA-224, SHA-256, SHA-384, SHA-512. MD5: Es uno de los algoritmos de reducción criptográficos de 128 bits es representada típicamente como un número de 32 símbolos hexadecimales. https://es.wikipedia.org/wiki/MD5 Al conectarse al sitio web de su banco se produce una conexión servidor / cliente web. Indique cuáles son los posibles protocolos que estarían participando de esta conexión. Para este caso los posibles protocolos serian SSL y TLS los cuales trabajan en las capas 4 a la 7 del modelo OSI aportando seguridad en la conectividad de los dispositivos, Integridad y privacidad de la información. SSL (Secure sockets layer): Se utiliza entre la capa de aplicación y la capa de transporte, es una tecnología estándar que mantiene segura una conexión a Internet, mantiene protegida la información confidencial que se envía entre dos sistemas e impide acceso maliciosos y modificación de datos que sean transmitidos. Es un protocolo que es utilizado en criptografía asimétrica y simétrica: Asimétrica: Utiliza 2 llaves diferentes en el emisor y otra en el receptor de la información encriptada Simétrica: Cifrar y descifrar la información con una única clave. TLS (Transport layer security): Es una versión actualizada y más segura de SSL, protocolo para cifrado simétrico RC2, RC4, IDEA (International Data Encryption Algorithm), DES (Data Encryption Standard), Triple DES o AES (Advanced Encryption Standard). https://www.digicert.com/es/what-is-ssl-tls-https/ Es una versión actualizada y más segura de SSL, protocolo para cifrado simétrico RC2, RC4, IDEA (International Data Encryption Algorithm), DES (Data Encryption Standard), Triple DES o AES (Advanced Encryption Standard). Para este caso es recomendable ocupar una red VPN (Virtual Private Network) ya que permite extender la red LAN sobre toda la red de internet, permitiendo establecer comunicaciones privadas de forma seguras, con autenticación y cifrado de los datos. Una VPN permite: Posibilidad de conectar a través de la internet dos o más puntos, sedes u organizaciones entre sí, usando para ello la conectividad a Internet. Facilita la conexión remota del personal de soporte técnico Para esta conexión se recomienda una arquitectura VPN Sitio a sitio (VPN Site-to-Site) ya que está diseñada para interconectar diferentes sedes, realizada por routers o los firewalls, de esta forma, toda la red se verá como «una» sola, aunque el tráfico viaje por varios túneles VPN. La VPN debe asegurar: Autenticación. Confidencialidad. Integridad. No repudio. Control de acceso (autorización). Registro de actividad. Calidad de servicio. Teniendo esto en cuenta y sumando a la seguridad los protocolos IPsec (Internet Protocol Security) los cuales trabajan en la capa de red del modelo OSI y en redes IPv4 se posicionan por encima de la cabecera IP, en redes IPv6 está integrado en la propia cabecera en la sección de “Extensiones”. Este protocolo IPsec es de cifrado simétrico el cual proporciona todos servicios que se necesitan para la comunicación de los datos de forma segura, cumpliendo con los servicios ya mencionados de autenticación, confidencialidad, integridad y no repudio. También este protocolo aplica un sistema de negociación para que los equipos finales negocien el mejor cifrado posible soportado, aplicar de un acuerdo las claves de intercambio, y también seleccionar los algoritmos de cifrado que tengan en común. Como ultimo los IPsec combina tecnologías de clave pública, algoritmos de cifrado simétricos (AES, Blowfish o 3DES), y algoritmos de hash (SHA256, SHA512 etc), así como certificados digitales basados en X509v3. IPsec (: permite mejorar la seguridad a través de algoritmos de cifrado robustos y un sistema de autentificación más exhaustivo. IPsec posee dos métodos de encriptado, modo transporte y modo túnel. Asimismo, soporta encriptado de 56 bit y 168 bit (triple DES). PPTP/MPPE: tecnología desarrollada por un consorcio formado por varias empresas. PPTP soporta varios protocolos VPN con cifrado de 40 bit y 128 bit utilizando el protocolo Microsoft Point to Point Encryption (MPPE). PPTP por sí solo no cifra la información. L2TP/IPsec (L2TP sobre IPsec): tecnología capaz de proveer el nivel de protección de IPsec sobre el protocolo de túnel L2TP. Al igual que PPTP, L2TP no cifra la información por sí mismo. Parte de la protección de la información que viaja por una VPN es el cifrado, no obstante, verificar que la misma se mantenga íntegra es igual de trascendental. Para lograr esto, IPsec emplea un mecanismo que si detecta alguna modificación dentro de un paquete, procede a descartarlo. Proteger la confidencialidad e integridad de la información utilizando una VPN es una buena medida para navegar en Wi-Fi públicos e inseguros incluso si no se desea acceder a un recurso corporativo. Finalmente, aquellos usuarios hogareños que deseen utilizar una red VPN, pueden elegir entre servicios corporativos y otros de pago. Es importante mencionar que aquellos libres suelen funcionar más lento que uno que no lo es. Criptografía híbrida Este sistema es la unión de las ventajas de los dos anteriores, debemos de partir que el problema de ambos sistemas criptográficos es que el simétrico es inseguro y el asimétrico es lento. El proceso para usar un sistema criptográfico híbrido es el siguiente (para enviar un archivo): Generar una clave pública y otra privada (en el receptor). Cifrar un archivo de forma síncrona. El receptor nos envía su clave pública. Ciframos la clave que hemos usado para encriptar el archivo con la clave pública del receptor. Enviamos el archivo cifrado (síncronamente) y la clave del archivo cifrada (asíncronamente y solo puede ver el receptor). Conexion Site to Site VPN con Protocolo IPSEC