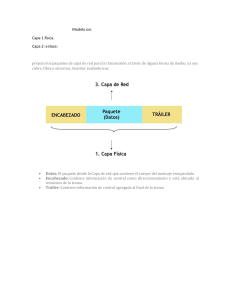

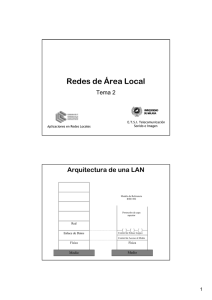

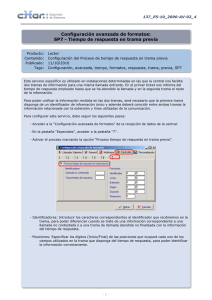

PROTOCOLOS:MAC,LLC y PPP DEPARTAMENTO DE ELÉCTRICA Y ELECTRÓNICA Y TELECOMUNICACIONES COMUNICACIÓN DE DATOS 2DO PARCIAL AUTORES: • ANDRADE HUGO • CHUQUIMARCA WALTER • VELASCO ANDRES NRC: 7608 TUTOR: ING. DARWIN LEONIDAS AGUILAR SALAZAR Sangolquí, 06 de julio del 2022 CAPA DE ENLACE La capa de enlace se divide en dos subcapas • Control de acceso al medio (MAC) • Control de enlace lógico (LLC) El control de acceso al medio (MAC) es el conjunto de mecanismos y protocolos de comunicaciones a través de los cuales varios "interlocutores" (dispositivos en una red, como computadoras, teléfonos móviles, etcétera) se ponen de acuerdo para compartir un medio de transmisión común (por lo general, un cable eléctrico o fibra óptica, o en comunicaciones inalámbricas el rango de frecuencias asignado a su sistema). PROTOCOLO MAC • Una red es un entorno en el que diferentes host y dispositivos comparten un medio de transmisión común. • Es necesario por ello establecer técnicas que permitan definir qué host está autorizado para transmitir por el medio común en cada momento. Esto se consigue por medio de una serie de protocolos conocidos con el nombre de Control de Acceso al Medio (protocolos MAC). • La esencia del protocolo MAC es garantizar la no colisión y facilitar la transferencia de paquetes de datos entre dos terminales de computadora. • Una colisión tiene lugar cuando dos o más terminales transmiten datos/información simultáneamente. • Esto conduce a una interrupción de la comunicación, lo que puede resultar costoso para las organizaciones que dependen en gran medida de la transmisión de datos . • Ethernet IEE 802.3 adaptador de cable • Wifi IEE 802.11 • Bluetooth 802.15 CARACTERISTICAS ■ Controlar el acceso al medio físico de transmisión por parte de los dispositivos que comparten el mismo canal de comunicación. ■ Agregar la dirección MAC del nodo fuente y del nodo destino en cada una de las tramas que se transmiten. ■ Efectuar detección y, si procede, corrección de errores de transmisión. ■ Descartar tramas duplicadas o erróneas. https://comunicaciondedatos.wordpress.com/2011/11/14/enlace/ CLASIFICACIÓN Según la forma de acceso al medio, los protocolos MAC pueden ser: Determinísticos: En los que cada host espera su turno para transmitir. No determinísticos: Se basan en el sistema de «escuchar y transmitir». ARQUITECTURA DE LOS ESTANDARES IEEE 802 PROTOCOLO TOKEN RING • Usa una topología de anillo en la que los datos se envían desde una maquina a la siguiente y así sucesivamente alrededor del anillo hasta que termina donde comenzó. • La transmisión de datos la realiza el equipo que tiene el token o testigo(serie especial de bits)de esa manera se evita las colisiones entre tramas Funcionamiento : • Cuando se inicia se genera un token viaja a través de la red preguntando a cada computadora quien quiere transmitir un dato. • Cuando una computadora decide enviar un dato toma el control y crea la trama de datos • Mientras una computadora usa el token ninguna computadora puede enviar datos • La trama avanza hasta llegar al destino, la computadora destino copia ese dato y marca la trama con el estado de recibido , la trama continua hasta el origen indicando que la transferencia fue exitosa • La computadora origen libera el token y lo deja libre. TRAMA TOKENRING CSMA • Acceso Múltiple con Escucha de Señal Portadora El protocolo CSMA consiste en: 1. Cuando una estación quiere transmitir ,primero detecta o verifico el canal para ver si alguien mas esta transmitiendo, al verificar si el canal esta en uso la estación espera y volverá a intentarlo mas tarde. 3.Practicamente como en una conversación el uno espera hasta que la otra persona deje de hablar. CSMA/CD Acceso múltiple con detección de colisiones (CSMA/CD) consiste en: 1. Oír antes de empezar a hablar (CS, Carrier Sense) 2. Hablar solo cuando los demás callan 3. Si mientras hablamos oímos que otro habla nos callamos (CD, Colision Detect) Dicho en pocas palabras el protocolo CSMA/CD consiste en ser educado y prudente 4, Cuando se detecta esta condición de colisión, la estación deja de transmitir esa trama, transmite una señal de atasco y luego espera un intervalo de tiempo aleatorio antes de intentar reenviar la trama Trama IEE 802.3 Preámbulo =10101010.. Delimitador de inicio trama 10101011 Direcciones de destino y origen MAC Tipo =08 (hexadecimal) PROTOCOLO LLC ■ Control de enlace lógico LLC («Logical Link Control») ■ Definen los procedimientos para el intercambio de tramas de información y de control entre cualquier par de puntos de acceso al servicio del nivel de enlace LSAP. ■ LLC está basado en HDLC PROTOCOLO LLC INTERFACES ■ Interfaz LLC – MAC: ■ Interfaz LLC FUNCIONES ■ Agrupar los bits a transmitir en forma de tramas (enmarcar) ■ Se ocupa de los errores de transmisión ■ Regula el flujo de las tramas (control de flujo) ■ Administra la capa de enlaces (gestión) ■ Traduce las tramas de las redes heterogéneas FORMATO DE LA TRAMA LLC ■ DSAP y SSAP : Puntos de acceso al servicio (SAP = Service Access Point) destino y fuente ■ En el caso de aplicaciones TCP/IP → DSAP = AA (hex); SSAP = AA (hex); ■ ORG:Código de organización En el caso de aplicaciones TCP/IP → ORG = 00 ■ Tipo - Identifica al protocolo de la capa superior al que pertenecen los datos Ejemplos: ● IP → Tipo = 2048 (0800 HEX) - ARP → Tipo = 2054 (0806 HEX) ■Control - Tiene el mismo significado que en HDLC - Especifica el tipo de trama e información adicional (número de secuencia, número de confirmación, bit P/F, etc.) FORMATOS DE TRAMA LLC Una trama LLC se denomina LLC Protocol Data Unit (LPDU) P = bit de sondeo configurado en “1” F = bit final configurado en “1” Z = bit de sondeo/final configurado en “0” o “1” CAMPO DSAP ■ El Punto de acceso al servicio de destino (DSAP) identifica el SAP de destino de la LPDU. El DSAP consta de seis bits de dirección, un bit de usuario (U) y un bit individual/de grupo (I/G) D-D-D-D-D-D-D-I/G ■ El bit U indica si la dirección está definida por IEEE (1) o por el usuario (0). El bit I/G indica si el SAP es una dirección de grupo (1) o una dirección individual (0). CAMPO SSAP ■ El Punto de acceso al servicio de origen (SSAP) identifica el SAP que originó la LPDU. El SSAP consta de seis bits de dirección, un bit de usuario (U) y un bit de comando/respuesta (C/R) S-S-S-S-S-S-U-C/R ■ El bit U indica si la dirección está definida por IEEE (1) o por el usuario (0). El bit C/R indica si la LPDU es un comando o una respuesta. Cuando se reciben las tramas LDPU, el bit C/R no se considera parte del SSAP. CAMPO DE CONTROL ■ El campo de control LPDU contiene información de comando, respuesta y número de secuencia. Hay tres tipos de tramas: Tramas I Tramas de supervisión Tramas sin numeración Aunque cada tipo tiene un formato diferente para el campo de control, puede distinguirlos fácilmente mediante un examen de dos bits en el campo de control. X-X-X-X-X-X-X-0 = I Frame X-X-X-X-X-X-0-1 = Supervisory Frame X-X-X-X-X-X-1-1 = Unnumbered frame CAMPO DE CONTROL LLC Servicios ofrecidos por LLC ■ Servicios orientados a conexión - Establecimiento de conexión -Tramas sin numerar: tipo SABM/SABME, UA - Transmisión de datos -Tramas de datos: tipo I -Tramas supervisoras: tipo RR, REJ, RNR (no se usan tramas SREJ) -Desconexión -Tramas sin numerar: tipo DISC, UA ■ Servicios sin conexión -Sólo transmisión de datos -Tramas sin numerar: UI PROTOCOLO PPP ■ El protocolo punto a punto (PPP) es un protocolo TCP/IP que se emplea para conectar un sistema informático a otro. ■ Las máquinas emplean PPP para comunicarse por la red telefónica o por Internet. ■ Existe una conexión PPP cuando dos sistemas están conectados físicamente por medio de una línea telefónica. ■ Podrá emplear PPP para conectar un sistema con otro. Por ejemplo, una conexión PPP establecida entre una sucursal y una oficina central permite a cada una de las oficinas transferir datos a la otra a través de la red. ■ El protocolo punto a punto (PPP) permite que haya interoperabilidad entre el software de acceso remoto de distintos fabricantes. ■ También permite que múltiples protocolos de comunicaciones de red utilicen una misma línea de comunicaciones física. DESCRIPCIÓN GENERAL ■ Protocolo WAN mas popular y ampliamente utilizado que ofrece las siguientes funciones ■ Control de la configuración del enlace de datos ■ Proporciona asignación dinámica de direcciones IP ■ Multiplexión de protocolo de Red ■ Configuración de enlace y verificación de la calidad del enlace ■ Detección de errores ■ Opciones de negociación para destrezas tales como negociación de la dirección de la capa de red y negociaciones de compresión de datos. ■ Las conexiones punto a punto se utilizan para conectar las LAN para dar servicio a las WAN del proveedor, y para conectar segmentos de LAN en una red empresarial. FUNCIONES DE CAPA ■ PPP busca resolver los problemas de conectividad mediante tres componentes básicos: ■ Un método para encapsular datagramas atravez de enlaces seriales utilizando PPP ■ Un protocolo de control de enlace (LCP) para establecer, configurar y probar la conexión de enlace de datos ■ Una familia de protocolos de red (NCP) para establecer y configurar distintos protocolos de capa de red ■ PPP utiliza arquitectura dividida en capas ■ Con sus funciones a nivel inferior, PPP puede utilizar – Medios físicos síncronos (RDSI) – Medios físicos asíncronos (Modem) ■ Con sus funciones de nivel superior, PPP soporta o encapsula varios protocolos de capa de red con los NCP. Estos protocolos de nivel superior incluyen los siguientes: – BCP: Protocolo de control de puente – IPCP: Protocolo de control de protocolo de internet – IPXCP: Protocolo de control de intercambio de paquetes de Internet FORMATOS DE TRAMA ■ Señalador: Indica el comienzo o fin de una trama (0111 1110) ■ Dirección: Formada por la dirección de broadcast estándar (1111 1111) ■ Control: Requiere la transmisión de datos del usuario en una trama no secuencial. Se suministra un servicio de enlace no orientado a conexión similar al de control de enlace lógico (LLC) tipo 1. ■ Protocolo: Identifica el protocolo encapsulado en el campo de datos de la trama. ■ Datos: Contiene el datagrama para el protocolo especificado en el campo protocolo (0 o + bytes) ■ FCS: Caracteres adicionales es que se agregan a una trama para fines de control de errores. ■ PPP suministra un método de 4 fases para establecer, configurar, mantener y terminar una conexión punto a punto. – – – – Establecimiento del enlace y negociación de la configuración. Determinación de la calidad del enlace Negociación de la configuración del protocolo de la capa de red Terminación del enlace AUTENTICACIÓN ■ La autenticación PPP es opcional, una vez establecido el enlace y seleccionado el protocolo de autenticación, se puede autenticar el par con uno de los siguientes métodos – PAP: Protocolo de autenticación de contraseña – CHAP: Protocolo de autenticación de saludo PAP • Mayor simplicidad • Utiliza un saludo de 2 vías • El nodo remoto envía un par de nombre de usuario/ contraseña de forma reiterada hasta que se acusa recibo de la autenticación o la conexión se termina. • No es un protocolo de autenticación solido (texto no cifrado) • El nodo remoto tiene control de la frecuencia y al temporización de los intentos de conexión • • • • CHAP Utiliza un saludo de tres vías Ofrece verificación periódica para mejorar la seguridad Protección contra intentos de reproducción El router local tiene el control de la frecuencia y al temporización de los pedidos de verificación. CONCLUSIONES Y RECOMENDACIONES ■ Point-to-Point Protocol (PPP) proporciona multiprotocolo LAN a WAN conexiones de manejo TCP / IP e Intercambio de paquetes (IPX) simultáneamente. Se puede utilizar a más de par trenzado, líneas de fibra óptica, y la transmisión por satélite. PPP proporciona el transporte a través de ATM, Frame Relay, RDSI y enlaces ópticos. En las redes modernas, la seguridad es una preocupación clave. PPP permite autenticar conexiones utilizando PAP o la más efectiva CHAP. ■ El protocolo LLC Es la más alta de las dos subcapas de enlace de datos definidas por el IEEE y la responsable del control de enlace lógico. La subcapa LLC maneja el control de errores, control del flujo, entramado, control de diálogo y direccionamiento de la subcapa MAC. Bibliografía • Uazuay. (12 de 08 de 2016). Obtenido de https://www.uazuay.edu.ec/sistemas/teleprocesos/multiplexacion#:~:text=La%20multiplexaci%C3% B3n%20por%20divisi%C3%B3n%20en,tiene%20posesi%C3%B3n%20exclusiva%20de%20su • MATLAB (2020): Simulink. Manual de usuario • IBM (2014). Aplicaciones, protocolos y servicios TCP/IP. Obtenido de https://www.ibm.com/docs/es/i/7.2?topic=networking-tcpip-applications-protocols-services • GoogleSites (2019). Redes Avanzadas 4. Obtenido de https://sites.google.com/site/redesavanzadas4/unidad-2 MUCHAS GRACIAS!