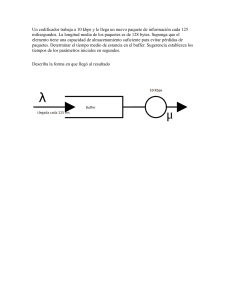

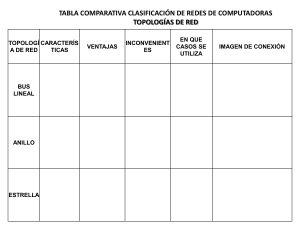

REDES V. 1. Imagine que ha entrenado a su San Bernardo, Byron, para que transporte una caja con tres cintas de 8 mm en lugar del barrilito de brandy. (Cuando se llene su disco, usted tendrá una emergencia.) Cada una de estas cintas tiene capacidad de 7 gigabytes. El perro puede trasladarse adondequiera que usted vaya, a una velocidad de 18 km/hora. ¿Para cuál rango de distancias tiene Byron una tasa de datos más alta que una línea de transmisión cuya tasa de datos (sin tomar en cuenta la sobrecarga) es de 150 Mbps? El perro puede llevar a 21 gigabytes, o 168 gigabits. Una velocidad de 18 km / hora es igual a 0,005 kilómetros / seg. El tiempo para viajar la distancia x km es x / 0.005 = 200x seg, produciendo una velocidad de datos de 168 / 200x Gbps o 840 / x Mbps. Para x <5.6 km, los perro tiene una tasa superior a la línea de comunicación. 2. Una alternativa a una LAN es simplemente un enorme sistema de compartición de tiempo con terminales para todos los usuarios. Mencione dos ventajas de un sistema cliente-servidor que utilice una LAN. El modelo de LAN se puede cultivar de forma incremental. Si la LAN es sólo un cable largo. No puede ser derribado por un solo fallo (si se replican los servidores) es probablemente más barato. Proporciona más potencia de cálculo y mejor interactiva interfaces. 3. Dos factores de red ejercen influencia en el rendimiento de un sistema cliente-servidor: el ancho de banda de la red (cuántos bits por segundo puede transportar) y la latencia (cuánto tiempo toma al primer bit llegar del cliente al servidor). Mencione un ejemplo de una red que cuente con ancho de banda y latencia altas. A continuación, mencione un ejemplo de una que cuente con ancho de banda y latencia bajas. Un enlace de fibra transcontinental podría tener muchos gigabits / seg de ancho de banda, pero la latencia también será alta debido a la velocidad de propagación de la luz sobre miles de kilómetros. En contraste, un módem de 56 kbps llamando a un ordenador en el mismo edificio tiene poco ancho de banda y baja latencia. 4. ¿Además del ancho de banda y la latencia, qué otros parámetros son necesarios para dar un buen ejemplo de la calidad de servicio ofrecida por una red destinada a tráfico de voz digitalizada? REDES V. Se necesita un tiempo de entrega uniforme de voz, por lo que el nivel de trepidación en la red es importante. Esto podría ser expresada como la desviación estándar de la el tiempo de entrega. Tener retardo corto pero gran variabilidad es en realidad peor que un retraso algo más largo y la baja variabilidad. 5. Un factor en el retardo de un sistema de conmutación de paquetes de almacenamiento y renvío es el tiempo que le toma almacenar y renviar un paquete a través de un conmutador. Si el tiempo de conmutación es de 10 ìseg, ¿esto podría ser un factor determinante en la respuesta de un sistema cliente-servidor en el cual el cliente se encuentre en Nueva York y el servidor en California? Suponga que la velocidad de propagación en cobre y fibra es 2/3 de la velocidad de la luz en el vacío. No. La velocidad de propagación es de 200.000 km / seg o 200 metros / microsegundos. en 10 microsegundos que la señal viaja a 2 km. Por lo tanto, cada conmutador añade el equivalente de 2 kilómetros de cable adicional. Si el cliente y el servidor están separados por 5000 kilómetros, atravesando incluso 50 interruptores agrega a sólo 100 km hasta la ruta de acceso total, que es sólo el 2%. Por lo tanto, retraso en el cambio no es un factor importante en estas circunstancias. 6. Un sistema cliente-servidor utiliza una red satelital, con el satélite a una altura de 40,000 km. ¿Cuál es el retardo en respuesta a una solicitud, en el mejor de los casos? La solicitud tiene que ir arriba y abajo, y la respuesta tiene que subir y bajar. La longitud total del camino recorrido es esto 160.000 kilómetros. La velocidad de la luz en el aire y el vacío es de 300.000 km / s, por lo que el retardo de propagación es solo 160000/300000 seg o alrededor de 533 mseg. 7. En el futuro, cuando cada persona tenga una terminal en casa conectada a una red de computadoras, serán posibles las consultas públicas instantáneas sobre asuntos legislativos pendientes. Con el tiempo, las legislaturas existentes podrían eliminarse, para dejar que la voluntad popular se exprese directamente. Los aspectos positivos de una democracia directa como ésta son bastante obvios; analice algunos de los aspectos negativos. REDES V. Obviamente no hay una única respuesta correcta aquí, pero los siguientes puntos parecen relevantes. El sistema actual tiene una gran cantidad de inercia (pesos y contrapesos) construido en él. Esta inercia puede servir para mantener las condiciones jurídicas, económicas y sistemas sociales sean un vuelco cada vez que un partido diferente llegue al poder. Además, muchas personas tienen fuertes opiniones sobre polémica cuestiones sociales, sin saber muy bien los hechos de la materia. Permitir mal dictámenes motivados a ser escrito en la ley puede ser indeseable. el potencial efectos de las campañas de publicidad por parte de grupos de interés especial de un tipo u otro también tienen que ser considerados. Otra cuestión importante es la seguridad. Mucho personas podrían preocuparse por un chico de 14 años hackear el sistema y la falsificación los resultados. 8.Cinco enrutadores se van a conectar en una subred de punto a punto. Los diseñadores podrían poner una línea de alta velocidad, de mediana velocidad, de baja velocidad o ninguna línea, entre cada par de enrutadores. Si toma 100 ms de tiempo de la computadora generar e inspeccionar cada topología, ¿cuánto tiempo tomará inspeccionarlas todas? Llame al routers A, B, C, D, y E. Hay diez líneas potenciales: AB, AC, AD, AE, BC, BD, BE, CD, CE y DE. Cada uno de estos tiene cuatro posibilidades (tres velocidades o sin línea), por lo que el número total de topologías es 410 = 1.048.576. En 100 ms cada uno, que se necesita 104,857.6 seg, o ligeramente más de 29 horas a inspeccionar todas. 9. Un grupo de 2n ! 1 enrutadores están interconectados en un árbol binario centralizado, con un enrutador en cada nodo del árbol. El enrutador i se comunica con el enrutador j enviando un mensaje a la raíz del árbol. A continuación, la raíz manda el mensaje al enrutador j. Obtenga una expresión aproximada de la cantidad media de saltos por mensaje para un valor grande de n, suponiendo que todos los pares de enrutadores son igualmente probables. El camino medio del router-router es el doble de la trayectoria media router raíz. Número de la niveles del árbol con la raíz como 1 y el nivel más profundo como n. El camino desde la raíz a nivel n requiere n - 1 lúpulo, y el 0,50 de los routers se encuentran en este nivel. El camino desde la raíz hasta el nivel n - 1 tiene 0,25 de los routers y una longitud de n - 2 saltos. Por lo tanto, la longitud media de camino, L, está dada por REDES V. l = 0.5 × (n - 1) + 0.25 x (n - 2) + 0.125 × (n - 3) +. . . O Esta expresión se reduce a l = n - 2 El camino medio del router-router es así 2n - 4. 10. Una desventaja de una subred de difusión es la capacidad que se desperdicia cuando múltiples hosts intentan acceder el canal al mismo tiempo. Suponga, por ejemplo, que el tiempo se divide en ranuras discretas, y que cada uno de los hosts n intenta utilizar el canal con probabilidad p durante cada parte. ¿Qué fracción de las partes se desperdicia debido a colisiones? Distinguir n + 2 eventos. Eventos 1 a través de n consisten en el correspondiente sede de intentar utilizar el canal, es decir, sin una colisión con éxito. El probabilidad de cada uno de estos eventos es p (1 - p) n - 1 en el Evento n + 1 es un ocioso canal, con probabilidad (1 - p) n. Evento n + 2 es una colisión. Dado que estos n + 2 eventos son exhaustivos, sus probabilidades deben sumar a la unidad. la robabilidad de una colisión, que es igual a la fracción de ranuras perdido, es entonces sólo 1 - np (1 - p) n - 1 - (1 - p) n. 11. Mencione dos razones para utilizar protocolos en capas. Una razón es porque al utilizar los protocolos en capas ayuda a romper el problema de diseño en partes más pequeñas y manejables, y la otra es la estratificación ya que los protocolos se pueden cambiar sin afectar a los mayores o menores. 12. Al presidente de Specialty Paint Corp. se le ocurre la idea de trabajar con una compañía cervecera local para producir una lata de cerveza invisible (como medida para reducir los desechos). El presidente indica a su departamento legal que analice la situación, y éste a su vez pide ayuda al departamento de ingeniería. De esta forma, el ingeniero en jefe se reúne con su contraparte de la otra compañía para discutir los aspectos técnicos del proyecto. A continuación, los ingenieros informan los resultados a sus respectivos departamentos legales, los cuales a su vez se comunican vía telefónica para ponerse de REDES V. acuerdo en los aspectos legales. Por último, los dos presidentes corporativos se ponen de acuerdo en la parte financiera del proyecto. ¿Éste es un ejemplo de protocolo con múltiples capas semejante al modelo OSI? No porque en el modelo de protocolo ISO, la comunicación física se lleva a cabo sólo en la capa más baja, no en cada capa. 13. ¿Cuál es la diferencia principal entre comunicación orientada a la conexión y no orientada a ésta? La comunicación orientada a la conexión tiene tres fases. En la fase de establecimiento se realiza una solicitud para establecer una conexión. Sólo después de esta fase se ha completado con éxito se puede iniciar la fase de transferencia de datos transportados datos. Luego viene la fase de liberación. En cambio la de comunicación sin conexión no tiene estas fases, simplemente envía los datos. 14. Dos redes proporcionan servicio confiable orientado a la conexión. Una de ellas ofrece un flujo confiable de bytes y la otra un flujo confiable de mensajes. ¿Son idénticas? Si es así, ¿por qué se hace la distinción? Si no son idénticas, mencione un ejemplo de algo en que difieran. Los flujos de mensajes y los flujos de bytes son diferentes. En una secuencia de mensajes, la red hace un seguimiento de límites de mensaje. En un flujo de bytes, no lo hace. Por ejemplo, supongamos que un proceso escribe 1024 bytes para una conexión y luego un poco más tarde, escribe otro 1024 bytes. El receptor luego hace una lectura de 2.048 bytes. Con una secuencia de mensaje, el receptor obtendrá dos mensajes, de 1024 bytes cada uno. Con un flujo de bytes, los límites del mensaje no cuentan y el receptor obtendrá la totalidad de 2048 bytes como una sola unidad. El hecho de que había originalmente dos mensajes distintos se pierde. 15. ¿Qué significa “negociación” en el contexto de protocolos de red? Dé un ejemplo. Negociación tiene que ver con la obtención de las dos partes a ponerse de acuerdo sobre algunos parámetros o valores que se utilizarán durante la comunicación. Tamaño máximo de paquete es un ejemplo, pero hay muchos otros. 16. En la figura 1-19 se muestra un servicio. ¿Hay algún otro servicio implícito en la figura? Si es así, ¿dónde? Si no lo hay, ¿por qué no? El servicio que se muestra es el servicio ofrecido por la capa a capa k l + 1 otro servicio que debe estar presente es inferior a la capa k, es decir, el servicio ofrecido a la capa k de la capa subyacente k -1. REDES V. 17. En algunas redes, la capa de enlace de datos maneja los errores de transmisión solicitando que se retransmitan las tramas dañadas. Si la probabilidad de que una trama se dañe es p, ¿cuál es la cantidad media de transmisiones requeridas para enviar una trama? Suponga que las confirmaciones de recepción nunca se pierden. La probabilidad, Pk, de un marco que requiere exactamente transmisiones k es la probabilidad de los primeros k-1 intentos en su defecto, pk − 1, los tiempos de la probabilidad de la transmisión k-ésimo teniendo éxito, (1-p). el número medio de transmisión es entonces sólo 18. ¿Cuál de las capas OSI maneja cada uno de los siguientes aspectos?: (a) Dividir en tramas el flujo de bits transmitidos. La capa de enlace de datos (b) Determinar la ruta que se utilizará a través de la subred. La capa de red 19. Si la unidad que se transmite al nivel de enlace de datos se denomina trama y la que se transmite al nivel de red se llama paquete, ¿las tramas encapsulan paquetes o los paquetes encapsulan tramas? Explique su respuesta? Los marcos encapsulan los paquetes. Cuando un paquete llega a la capa de enlace de datos, toda la cosa, cabecera, datos, y todo, se utiliza como el campo de datos de una trama. Todo el paquete se pone en un sobre (el marco), por así decirlo (suponiendo que encaja). 20. Un sistema tiene una jerarquía de protocolos de n capas. Las aplicaciones generan mensajes con una longitud de M bytes. En cada una de las capas se agrega un encabezado de h bytes. ¿Qué fracción del ancho de banda de la red se llena con encabezados? Para cada capa se tiene agregan h bytes como encabezado, por lo que tenemos hn y m longitud de mas, por lo que hay m + hn de ancho de banda, y tendremos 1/ (m +hn) la sección que se llena de fragmentos 21. Mencione dos similitudes entre los modelos de referencia OSI y TCP/IP. A continuación mencione dos diferencias entre ellos. Similitudes: ambos usan protocolos. Ambos tienen capa de aplicación, red y transporte REDES V. Diferencias: más números de capas en el TCP/IP, OSI no está configurado para internet 22. ¿Cuál es la principal diferencia entre TCP y UDP? TCP es conexión direccional y UDP un servicio sin dirección 23. La subred de la figura 1-25(b) se diseñó para resistir una guerra nuclear. ¿Cuántas bombas serían necesarias para partir los nodos en dos conjuntos inconexos? Suponga que cualquier bomba destruye un nodo y todos los enlaces que se conectan a él. Hay que realizar un análisis geográfico sobre qué base destruir. El número mínimo para desconectar los módulos son 3, según la topología No necesariamente deben ser esos módulos, ya que si nos damos cuenta vamos encontrando más REDES V. 24. Internet está duplicando su tamaño aproximadamente cada 18 meses. Aunque no se sabe a ciencia cierta, una estimación indica que en el 2001 había 100 millones de hosts en Internet. Utilice estos datos para calcular la cantidad esperada de hosts para el año 2010. ¿Cree que esto es real? Explique por qué. (100 000 000)x(2^6=64) 6 400 000 000 No creo que sea real, porque no se consideran los sitios perdidos y la tasa de perdición de estos. 25. Cuando un archivo se transfiere entre dos computadoras, pueden seguirse dos estrategias de confirmación de recepción. En la primera, el archivo se divide en paquetes, y el receptor confirma la recepción de cada uno de manera individual, aunque no confirma la recepción del archivo como un todo. En contraste, en la segunda estrategia la recepción de los paquetes no se confirma de manera individual, sino la del archivo completo. Comente las dos estrategias. Opción 1: hay un control de seguimiento por partes, lo que permite un seguimiento de que parte falta. Es necesario que diga que partes están disponibles Opción 2: confirma si todas las partes o bien el archivo fue transmitido exitosamente. El problema es que pudiera corromperse REDES V. 26. ¿Por qué ATM utiliza celdas pequeñas de longitud fija? Porque es más sencillo a la hora de construir hardware, además de no bloquear las líneas de comunicación. 27. ¿Qué tan grande era un bit, en metros, en el estándar 802.3 original? Utilice una velocidad de transmisión de 10 Mbps y suponga que la velocidad de propagación en cable coaxial es 2/3 la velocidad de la luz en el vacío. La velocidad seria de 200 000 km, por lo que sería 200m/useg, que serían los 10 bits, por lo que la longitud del bit sería de 20 metros 28. Una imagen tiene 1024 × 768 píxeles con 3 bytes/píxel. Suponga que la imagen no se encuentra comprimida. ¿Cuánto tiempo tomará transmitirla sobre un canal de módem de 56 kbps? ¿Sobre un módem de cable de 1 Mbps? ¿Sobre una red Ethernet a 10 Mbps? ¿Sobre una red Ethernet a 100 Mbps? 1024x768x3=2359296*8 = 18 874 368 18 874 368 / 56 000 = 337.04228 = 5 minutos, 37 segundos 18 874 368/ 1 000 000= 18.874368 segundos 18 874 368/ 10 000 000= 1.8874368 segundos 18 874 368/ 100 000 000 =0.18874368 segundos 29. Ethernet y las redes inalámbricas tienen algunas similitudes y diferencias. Una propiedad de Ethernet es que sólo se puede transmitir una trama a la vez sobre una red de este tipo. ¿El 802.11 comparte esta propiedad con Ethernet? Comente su respuesta. No necesariamente. Si pensamos en terminales, A, B, C, D y E y estas están conectadas, los módulos que sean vecinos pueden entablar comunicación a la par que los otros dos 30. Las redes inalámbricas son fáciles de instalar, y ello las hace muy económicas puesto que los costos de instalación eclipsan por mucho los costos del equipo. No obstante, también tienen algunas desventajas. Mencione dos de ellas. Desventaja numero 1.-Seguridad. Las redes inalámbricas tienen la particularidad de no necesitar un medio físico para funcionar. Esto fundamentalmente es una ventaja, pero se convierte en una desventaja cuando se piensa que cualquier REDES V. persona con una computadora portátil solo necesita estar dentro del área de cobertura de la red para poder intentar acceder a ella. Desventaja numero 2.- Interferencias. Las redes inalámbricas funcionan utilizando el medio radio electrónico en la banda de 2,4 GAZ. Esta banda de frecuencias no requiere de licencia administrativa para ser utilizada por lo que muchos equipos del mercado, como teléfonos inalámbricos, microondas, etc., utilizan esta misma banda de frecuencias. Además, todas las redes Wi-Fi funcionan en la misma banda de frecuencias incluida la de los vecinos. 31. Cite dos ventajas y dos desventajas de contar con estándares internacionales para los protocolos de red. Ventajas: Una ventaja es que si todos utilizan el estandart, todos pueden comunicarse entre si Otra ventaja es que el uso extenso de un estandart produce mejores niveles económicos como el uso de los chips VLSI. Una desventaja seria que los compromisos policos necesarios para alcanzar la estandarización frecuentemente nos lleva a estandarts muy pobres Otra desventaja es que cuando un estandart a sido ampliamente aceptado difícilmente podremos cambiarlo aun algo nuevo sea descubierto 32. Cuando un sistema tiene una parte fija y una parte removible (como ocurre con una unidad de CD-ROM y el CD-ROM), es importante que exista estandarización en el sistema, con el propósito de que las diferentes compañías puedan fabricar tanto la parte removible como la fija y todo funcione en conjunto. Mencione tres ejemplos ajenos a la industria de la computación en donde existan estándares internacionales. Reproductores de discos compactos Reproductores de audio cassettes cassttes Cámaras y rollo de 35 milimetros Ahora mencione tres áreas donde no existan. Europa y EEUU no están estandarizados dl todo REDES V. 33. Haga una lista de sus actividades cotidianas en las cuales intervengan las redes de computadoras. ¿De qué manera se alteraría su vida si estas redes fueran súbitamente desconectadas? 1.-Trabajos escolares 2.-Redes sociales 3.-Ventas por internet 4.-Trabajos de investigación 5.-Escuchar música 6.-Ver videos 7.-las comunicaciones Simplemente la vida como la conocemos no será posible ya que las redes de computadoras están en toda actividad que realizamos cotidianamente, de no existir todo seria mas tardado y no tendríamos la facilidad de comunicarnos como lo hacemos en la actualidad. 34. Averigüe cuáles redes se utilizan en su escuela o lugar de trabajo. Describa los tipos de red, las topologías y los métodos de conmutación que utilizan. Tipo de red: Ethernet Topología: Estrella Tipo de conmutación: En la conmutación de circuitos los equipos de conmutación deben establecer un camino físico entre los medios de comunicación previo a la conexión entre los usuarios. Este camino permanece activo durante la comunicación entre los usuarios, liberándose al terminar la comunicación. Ejemplo: Red Telefónica Conmutada. Su funcionamiento pasa por las siguientes etapas: solicitud, establecimiento, transferencia de archivos y liberación de conexión. La transmisión se realiza en tiempo real, siendo adecuado para comunicación de voz y video. Acaparamiento de recursos. Los nodos que intervienen en la comunicación disponen en exclusiva del circuito establecido mientras dura la sesión. No hay contención. Una vez que se ha establecido el circuito las partes pueden comunicarse a la máxima velocidad que permita el medio, sin compartir el ancho de banda ni el tiempo de uso. El circuito es fijo. Dado que se dedica un circuito físico específicamente para esa sesión de comunicación, una vez establecido el circuito no hay pérdidas de tiempo calculando y tomando decisiones de encaminamiento en los nodos intermedios. Cada nodo intermedio tiene una sola ruta para los paquetes entrantes y salientes que pertenecen a una sesión específica. REDES V. Simplicidad en la gestión de los nodos intermedios. Una vez que se ha establecido el circuito físico, no hay que tomar más decisiones para encaminar los datos entre el origen y el destino. 35. El programa ping le permite enviar un paquete de prueba a un lugar determinado y medir cuánto tarda en ir y regresar. Utilice ping para ver cuánto tiempo toma llegar del lugar donde se encuentra hasta diversos lugares conocidos. Con los resultados, trace el tiempo de tránsito sobre Internet como una función de la distancia. Lo más adecuado es utilizar universidades, puesto que la ubicación de sus servidores se conoce con mucha precisión. Por ejemplo, berkeley.edu se encuentra en Berkeley, California; mit.edu se localiza en Cambridge, Massachusetts; vu.nl está en Amsterdam, Holanda; www.usyd.edu.ause encuentra en Sydney, Australia, y www.uct.ac.zase localiza en Cape Town, Sudáfrica. 36. Vaya al sitio Web de la IETF, www.ietf.org, y entérese de lo que hacen ahí. Elija un proyecto y escriba un informe de media página acerca del problema y la solución que propone. The Internet Engineering Task Force (IETF®) The goal of the IETF is to make the Internet work better. The mission of the IETF is to make the Internet work better by producing high quality, relevant technical documents that influence the way people design, use, and manage the Internet.. El objetivo de la IETF is hacer que internet trabaje major produciendo documentos tecnicamente relevantes que influyan en la forma que la gente diseña, utiliza y admnistra la internet 37. La estandarización es sumamente importante en el mundo de las redes. La ITU y la ISO son las principales organizaciones oficiales encargadas de la estandarización. Vaya a los sitios Web de estas organizaciones, en www.itu.orgy www.iso.org, respectivamente, y analice el trabajo de estandarización que realizan. Escriba un breve informe sobre las cosas que han estandarizado. Iso international standarts se asegura que los productos y servicios sean seguros, confiables y de buena calidad. Para los negocios, es una herramienta estratégica que reduce costos minimizando los errores derroches e incrementando la productividad. Ellos ayudan a compañías a tner acceso a nuevos mercados, los ayuda a estar a nivel con los países desarrodados y facilitan el intercambio global haciéndolo gratis y justo. REDES V. Standares mas populares ISO 9000Qualitymanagement ISO 14000Environmentalmanagement ISO 3166 Country codes ISO 26000 Social responsibility ISO 50001Energymanagement ISO 31000Riskmanagement ISO 22000Food safety management ISO 27001Informationsecuritymanagement ISO 20121Sustainableevents ITU International Telecommunication Union : unión internacional de telecomunicaciones La Unión Internacional de Telecomunicaciones (UIT) es el organismo especializado de Telecomunicaciones de la Organización de las Naciones Unidas encargado de regular las telecomunicaciones a nivel internacional entre las distintas administraciones y empresas operadoras La UIT es la organización intergubernamental más antigua del mundo, con una historia que se remonta más de 130 años hasta 1865, fecha de la invención de los primeros sistemas telegráficos. Se creó para controlar la interconexión internacional de estos sistemas de telecomunicación pioneros. La UIT ha hecho posible, desde entonces, el desarrollo del teléfono, de las comunicaciones por radio, de la radiodifusión por satélite y de la televisión y, más recientemente, la popularidad de los ordenadores personales y el nacimiento de la era electrónica. La organización se convirtió en un organismo especializado de las Naciones Unidas en 1947. Posteriormente desde 1998 al año 2003 absorbió a varias organizaciones internacionales responsables del desarrollo tecnológico tales como la ITAA y el Consejo Internacional para la Administración Tecnológica (IBTA) La UIT: • Desarrolla estándares que facilitan la interconexión eficaz de las infraestructuras de comunicación nacionales con las redes globales, permitiendo un perfecto intercambio de información, ya sean datos, faxes o simples llamadas de teléfono, desde cualquier país; • Trabaja para integrar nuevas tecnologías en la red de telecomunicaciones global, para fomentar el desarrollo de nuevas aplicaciones tales como Internet, el correo electrónico y los servicios multimedia; • Gestiona el reparto del espectro de frecuencias radioeléctricas y de las órbitas de los satélites, recursos naturales limitados utilizados por una amplia gama de equipos incluidos los teléfonos móviles, las radios y televisiones, los sistemas de REDES V. comunicación por satélite, los sistemas de seguridad por navegación aérea y marítima, así como por los sistemas informáticos sin cable; • Se esfuerza por mejorar la accesibilidad a las telecomunicaciones en el mundo en desarrollo a través del asesoramiento, la asistencia técnica, la dirección de proyectos, los programas de formación y recursos para la información, y fomentando las agrupaciones entre las empresas de telecomunicaciones, los organismos de financiación y las organizaciones privadas; • Engloba a 188 Estados Miembros y a más de 450 entidades del sector privado, que trabajan juntos para desarrollar sistemas de telecomunicaciones mejores y más asequibles, y para ponerlos a disposición del mayor número posible de personas. Está compuesta por tres sectores: UIT-T: Sector de Normalización de las Telecomunicaciones (antes CCITT). UIT-R: Sector de Normalización de las Radiocomunicaciones (antes CCIR). UIT-D: Sector de Desarrollo de las Telecomunicaciones de la UIT (nuevo). La sede de la UIT se encuentra en Ginebra (Suiza). En general, la normativa generada por la UIT está contenida en un amplio conjunto de documentos denominados Recomendaciones, agrupados por Series. Cada serie está compuesta por las Recomendaciones correspondientes a un mismo tema, por ejemplo Tarificación, Mantenimiento, etc.Aunque en las Recomendaciones nunca se "ordena", solo se "recomienda", su contenido, a nivel de relaciones internacionales, es considerado como mandatorio por las Administraciones y Empresas Operadoras. 38. Internet está conformada por una gran cantidad de redes. Su disposición determina la topología de Internet. Internet no es una red centralizada ni está regida por un solo organismo. Su estructura se parece a una tela de araña en la cual unas redes se conectan con otras. No obstante hay una serie de organizaciones responsables de la adjudicación de recursos y el desarrollo de los protocolos necesarios para que Internet evolucione. Por ejemplo: la Internet EngineeringTaskForce (IETF) se encarga de redactar los protocolos usados en Internet. la Corporación de Internet para la Asignación de Nombres y Números (ICANN) es la autoridad que coordina la asignación de identificadores únicos en Internet, incluyendo nombres de dominio, direcciones IP, etc REDES V. En línea se encuentra una cantidad considerable de información acerca de la topología de Internet. En Internet se emplean varios formatos para identificar máquinas, usuarios o recursos en general. En Internet se emplean direcciones numéricas para identificar máquinas: las direcciones IP. Se representan por cuatro números, de 0 a 255, separados por puntos. Un servidor puede identificarse, por ejemplo, con la dirección IP 66.230.200.100. Para identificar a usuarios de correo electrónico se emplean las direcciones de correo electrónico, que tienen el siguiente formato: usuario@servidor_de_correo.dominio Para identificar recursos en Internet, se emplean direcciones URL (UniformResourceLocator, Localizador Uniforme de Recursos). Una dirección URL tiene la forma: http://nombre_de_empresa.dominio/abc.htm La arquitectura cliente-servidor El procedimiento empleado para intercambiar información en Internet sigue el modelo cliente-servidor. Los servidores son computadoras donde se almacenan datos. El cliente es la computadora que realiza la petición al servidor para que éste le muestre alguno de los recursos almacenados Los paquetes de información En Internet la información se transmite en pequeños trozos llamados "paquetes". Lo importante es la reconstrucción en el destino del mensaje emitido Protocolo TCP/IP Para intercambiar información entre computadores es necesario desarrollar técnicas que regulen la transmisión de paquetes. Dicho conjunto de normas se denomina protocolo. Hacia 1973 aparecieron los protocolos TCP e IP, utilizados ahora para controlar el flujo de datos en Internet. REDES V. El protocolo TCP (y también el UDP), se encarga de fragmentar el mensaje emitido en paquetes. En el destino, se encarga de reorganizar los paquetes para formar de nuevo el mensaje, y entregarlo a la aplicación correspondiente. El protocolo IPenruta los paquetes. Esto hace posible que los distintos paquetes que forman un mensaje pueden viajar por caminos diferentes hasta llegar al destino. La unión de varias redes (ARPANET y otras) en Estados Unidos, en 1983, siguiendo el protocolo TCP/IP, puede ser considerada como el nacimiento de Internet (Interconnected Networks[cita requerida] Utilice un motor de búsqueda para investigar más sobre la topología de Internet y escriba un breve informe sobre sus resultados. Topología de internet Tipos detopologias La topologíade red se define como una familia de comunicación usada por los ... la inserción del servicio deinternet desde el proveedor, ... Red de área local(sección Topologías físicas) La topologíade red define la estructura de una red. es la topología física, que ... Las topologías más comúnmente usadas son las siguientes: ... Punto neutro de servicios deInternet (PSI ) intercambian el tráfico deInternet entre sus redes. ... del 95% de las topologíasde conmutadores en Internet. ... IPCop Topologíasde red soportadas: Permite la implementación de diferentes topologíasde red, ya sea desde la simple LAN que sale a internet, ... Red no profesional(sección Internet, una red casera) La estructura deInternet a nivel mundial está llegando a ser una entropía, ya que ... cada una con topologías diferentes, las que se ponen a ... Canal de fibra(sección Topologías del canal de fibra) Topologías del canal de fibra ... RFC 4369: definiciones de objetos contemplados por el iFCP (protocolo del canal de fibra deInternet). ... REDES V. WiMAX(sección Acceso a Internet) Nicaragua S.A. Ofrece servicios deinternet en frecuencias de 2.5 y ... reutilización múltiple y el despliegue de redes inteligentes topologías. ... Red en malla La topologíade red mallada es una topologíade red en la que cada nodo está ... junto con otras topologías para formar una topología híbrida . ... Capa de transporte(sección Protocolos de transporte deinternet) Protocolos de transporte deinternet... diversas partes podrían tener diferentes topologías, anchos de banda, retardos, tamaños de paquete… ... Minidistribución de Linux red y es útil para monitorizar y analizar topologías en redes TCP/IP . diseñado para funcionar sobre redes, no sobre internet (DSL/Cablemodem). ... Televisión por cable proporcionar servicios de telefonía e Internet (véase triple play ). ... Aunque existen diversas topologíasde red a continuación se describe ... Taxonomía(sección Iniciativas taxonómicas en Internet) toman la topología del agrupamiento jerárquico realizado con algún ... para que sean accesibles por computadora o a través deInternet (Farr 2006). ... Red de distribución de energía eléctrica(sección Topologías típicas de redes de distribución) Topologías típicas de redes de distribución ... todo funciona con ella, televisión, internet, radio, licuadoras, refrigeradoras, lavadoras, ... Ethernet Ring ProtectionSwitching (APS) para topologías en anillo en la capa Ethernet , con la intención de proveer ... Enlaces externos : Categoría:InternetCategoría:Ethernet... REDES V. Certificación Cisco(sección Certificado Cisco de Experto en Internet) implementar todo tipo detopologíasde red usando protocolos como TCP/ ... (Certificado Cisco de Profesional deInternet), o CCSP (Certificado ... Red de mundo pequeño frecuentes de lo que se presupone y pronto aparecieron otras redes bajo esta categoría: un ejemplo muy claro es la topologíadeInternet . ... Resource location and distribution base protocol Tiene una arquitectura en capas equiparable al modelo deinterneten ... implementados mediante un plugin es permitir trabajar con distintas topologías. ... Distribución de grado la distribución de grado en diversas topologías, las más conocidas son: ... esta distribución, como puede ser internet , las redes sociales , etc.:\ ... Red inalámbrica mallada que se mezclan las dos topologíasde las redes inalámbricas, la ... acceso a la web municipal, a Internet , o a servicios en local (juegos en ... Vector de distancias InformationProtocol), que hasta 1988 era el único utilizado en Internet. ...topologías posibles por lo que sólo mitiga el problema sin solucionarlo. ...