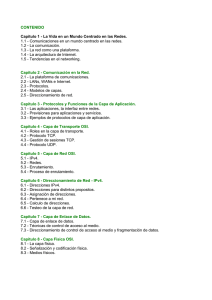

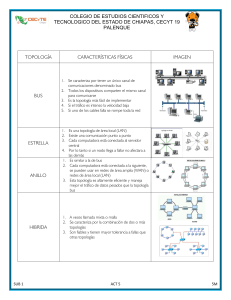

Realizar un mapa conceptual o mental del Libro de Top-Down (según las indicaciones dadas) METODOLOGIA DE DISEÑO DE RED TOP DOWN Historia de la Metodología TOP DOWN El diseño de red top-Down es una disciplina que creció del éxito de la programación de software estructurado y el análisis de sistemas estructurados. El objetivo principal del análisis de sistemas estructurado es representar más exacto las necesidades de los usuarios. Otro objetivo es hacer el proyecto manejable dividiéndolo en módulos que pueden ser más fácil de mantener y cambiar. El diseño de red top-Down es una metodología para diseñar redes que comienza en las capas superiores del modelo de referencia de OSI antes de mover a las capas inferiores El diseño de red top-down es también iterativo, es importante conseguir primero una vista total de los requerimientos de un cliente. El diseño de red top-down reconoce que el modelo lógico y el diseño físico pueden cambiarse cuando más información es juntada. Como la metodología top-down es iterativa, un acercamiento top-down deja a un diseñador de red ponerse "en un cuadro grande" primero y luego moverse en espiral hacia abajo según exigencias técnicas detalladas y especificaciones. Este modelo divide redes en núcleo, distribución, y capas de acceso. Fase I: Identificando objetivos y necesidades del cliente Parte 1. Análisis de los objetivos y limitaciones del negocio Los objetivos y limitaciones incluyen la capacidad de correr las aplicaciones de red que reúne los objetivos comerciales corporativos, y la necesidad de trabajar dentro de restricciones comerciales. Los objetivos comerciales y sus restricciones de sus clientes es un aspecto crítico del diseño de red, usted puede proponer un diseño de red que contara con la aprobación de su cliente. Uno de sus primeros objetivos en las etapas tempranas del diseño de un proyecto de red debe determinar quiénes son los funcionarios con poder de decisión. El entendimiento de la estructura corporativa también le ayudará a reconocer la jerarquía de dirección. Además del análisis de objetivos comerciales y determinación de la necesidad de su cliente de apoyar aplicaciones nuevas y existentes. se hace posible poner una lista de los objetivos comerciales en el diseño de alguna red típica: Ø Aumento de ingresos y ganancia. Ø Aumento de Cuota de mercado. Ø Expansión de nuevos mercados. Ø Aumente ventajas competitivas sobre compañías en el mismo mercado. Ø Reduzca gastos. Ø Aumente la productividad de empleado. Ø Acorte ciclos de desarrollo de producto. Ø Use la fabricación justo a tiempo. Ø Plan alrededor de escaseces componentes. Ø Ofrezca nuevos servicios de cliente. Ø Ofrezca el mejor soporte de cliente. Ø Abra la red a componentes claves (perspectivas, inversionistas, clientes, socios de negocio, proveedores, y empleados). Ø Construya relaciones y accesibilidad de información a un nuevo nivel, como una base para un modelo organizacional de red. Ø Evite la interrupción comercial causada por problemas de seguridad de red. Ø Evite la interrupción comercial causada por desastres naturales y poco naturales. Ø Modernice tecnologías anticuadas. Ø Reduzca los gastos de telecomunicaciones y red , incluso elevado asociado con redes separadas para voz, datos, y vídeo Parte 2. Análisis de los objetivos y limitaciones técnicas En este parte trata de analizar las metas técnicas de los clientes para implementar una nueva red o actualizar una existente. Uno de los principales objetivos es poder conversar con sus clientes en términos que ambos puedan entender. Los objetivos técnicos son adaptabilidad, disponibilidad, funcionalidad, seguridad, manejabilidad, utilidad, adaptabilidad, y factibilidad. Escalabilidad La escalabilidad se refiere de cuanto es capaz de dar soporte al crecimiento del diseño de la red. Uno de los principales objetivos para muchas empresas es que su red sea altamente escalable. El diseño de red que usted propone a un cliente debería ser capaz de adaptarse a aumentos del uso de red y el alcance. Disponibilidad La disponibilidad se refiere a todo el tiempo que una red está disponible a usuarios y es a menudo una meta difícil de alcanzar para los que diseñan la red, ésta puede ser expresada en porcentajes por año, mes, semana, día u hora comparado con tiempo total del periodo. La palabra disponibilidad se refiere a varios factores, como la exactitud, Metodología Top Down Marcos Huerta S. 21 rangos de error, estabilidad, y la cantidad de tiempo entre fracasos lo que refleja la disponibilidad de la red, también significa cuanto estrés puede manejar la red con rapidez, que la red pueda manejar los problemas incluyendo los de seguridad, brechas, desastres naturales y no naturales, errores humanos, fallas del hardware o software. Performance Cuando se analiza los requerimientos técnicos para el diseño de la red, se puede convencer a los clientes para aceptar la performance de la red, incluyendo rendimiento, exactitud, eficacia, tardanza, y tiempo de respuesta. Seguridad Las metas más deseadas de muchas empresas es que los problemas de seguridad no afecten a la habilidad de conducir los negocios de la empresa. La primera tarea para el diseño de la seguridad es planificar. Lo que significa que debemos reconocer las partes más vulnerables de la red, analizando los riesgos y encontrando requerimientos, alcanzando objetivos de seguridad significa hacer compensaciones. Manejabilidad (Administración) La administración de la red debe ser simplificada. Simplificarlos en paquetes de funciones de administración se entienden fácilmente y usados por administradores de red, se puede usar la terminología ISO para simplificar la discusión de las metas de los administradores de red con sus clientes, de la siguiente manera: Administración de funcionamiento, Administración de defecto, Administración de configuración, Administración de Seguridad y Administración de la contabilidad. Parte 3. Graficando la Red Existente Esto se basa en una ejecución en un mapa de una red y aprendiendo la localización de la mayoría de los dispositivos y segmentos en el trabajo de la red y identificando algunos métodos establecidos para el direccionamiento y nombramiento y también archivando, investigando los cables físicos, reservas que son muy importante en la característica de la infraestructura de la red. Ejecución de un Mapa de Red Para la mayoría de los diseñadores de red; la interconexión de dispositivos y segmentar de la red es un buen camino para comenzar la compresión del flujo circulatorio. El objetivo es obtener un mapa ya implementado de la red, algunos diseños de los clientes pueden tener mapas para un nuevo y mejor diseño de la red. Herramientas para la Ejecución de un Mapa de Red Para ejecutar un mapa de la existencia de la red, deberíamos invertir en una buena herramienta de diagrama de red. Tales como: Ø Visio Corporations. Ø Visio Profesional. Ø Visio Profesional Ships. ¿Que debería Incluir en un Mapa de Red? Usando las herramientas mencionadas deberá desarrollar un mapa de red en la cual deberá contener lo siguiente: Ø Conexiones WAN entre países y ciudades. Ø Edificios y pisos, y posibilidades cuartos y casetas. Ø Conexiones WAN y LAN entre edificios y entre campos. Ø Una indicación de la capa de datos (WAN, LANS). Ø El Número de servicios proveedor de WANS. Ø La localización de las líneas y interruptores, aunque no es necesario en el eje y centro. Ø La localización y alcance de redes virtuales (VPN’s), que conecta los servicios de los proveedores WAN. Ø La localización de las principales estructuras. Ø La localización de las mayores estaciones de ejecución de la red. Ø La localización y alcance de algunas LAN’s Virtuales (VLAN’s). Ø La topología de algunos sistemas de seguridad Firewall. Ø La localización de algunos sistemas de dial- in y dial out. Ø Algunas indicaciones de donde residen algunas estaciones de trabajo, aunque no necesariamente la localización explicita de cada estación de trabajo. Caracterizando el Direccionamiento y el Nombramiento de la Red Cuando dibuje los detalles de los mapas de la red, deberá incluir los sites, routers, segmentos de la red y servicios, aquí definirá el mejor método de direccionamiento que se pueda usar para su diseño de red. Caracterizando el Cableado y el Medio Es importante comprender el cableado que usa y la instalación eléctricos del diseño de la red con el objetivo de identificar posibles y potenciales problemas. Supervisando la Arquitectura Ambiental y Restricciones Cuando está investigando el cableado hay que poner mucha atención en los problemas ambientales. Supervisando el buen Funcionamiento de la Red existente La red existente te da una línea básica dimensional para poder medir y compara el performance del nuevo diseño de red propuesto. Analizando la Performance precisa de la Red Poder identificar la performance precisa de una red, seleccionar el tiempo para hacer estos análisis para poder determinar el momento exacto para poder realizarlo y determinar los problemas que presenta la red durante los periodos altos de tráfico. Analizando la Disponibilidad de la Red Para documentar características de disponibilidad de la red existente, junte cualquier estadística entre fallas y tiempo medio de reparación para las redes en conjunto así como segmentos de red principales. Compare estas estadísticas con la información en la que usted se ha juntado en MTBF y objetivos MTTR. Analizando la Utilización de la Red Utilización de red es una medida de cuanta ancho de banda está en el uso durante un intervalo de tiempo específico. La utilización es comúnmente especificada como un porcentaje de capacidad. Utilización del Ancho de Banda por Protocolo Para medir la utilización del ancho de banda por protocolo, coloque un analizador de protocolo en cada segmento de la red principal y llena una tabla. Si el analizador soporta porcentajes relativos y absolutos, especifique el ancho de banda usada por protocolos en comparación al total de ancho de banda en uso. Análisis de la Exactitud de Red Usted puede usar a un probador BER (también llamado BERT) en líneas seriales para probar el número de bits dañados comparados a los totales de bits. Analizando la Eficiencia de la Red Analizar la Tardanza y Tiempo de Respuesta El Chequeo del estado de los Routers principales, Switches, y Firewalls Parte 4. Caracterizando un diseño de trafico de red Este sección describe las técnicas para caracterizar el flujo de tráfico el volumen de tráfico, y el comportamiento de protocolo este sección se habla de la caracterización de la red existente en términos de flujo de tráfico y también cubre nuevas exigencias de diseño de red Esta sección reenfoca en exigencias de diseño y describe exigencias en términos de flujo de tráfico, carga, y comportamiento; y calidad de servicio (QoS) exigencias. Caracterizando el Flujo de Trafico identificar fuentes y destinos del tráfico de red y analizar la dirección y la simetría de datos que viajan entre fuentes y destinos La Identificación de las Principales Fuentes de Tráfico y Almacenamiento Documentar el Flujo de Tráfico en la Red Existente implica identificar y caracterizar flujos de tráfico individuales entre fuentes de tráfico y almacenes. La medición del comportamiento de flujo de tráfico puede ayudar a un diseñador de red a determinar qué trafico de routers deberían ser peer en los protocolos de encaminamiento que usan un sistema peering La Caracterización de Tipos de Flujo de Tráfico para Nuevas Aplicaciones de Red un flujo de red puede ser caracterizado por su dirección y simetría Algunas tecnologías de transmisión como la Línea de Suscriptor Digital Asimétrica (ADSL), son fundamentalmente asimétricas. Flujo de Tráfico de Terminal/host Flujo de Tráfico de Cliente/Servidor Flujo de Tráfico Punto a Punto Flujo de Tráfico de Servidor/Servidor Flujo de Tráfico de Cálculo Distribuido La Documentación de Flujo de Tráfico para Aplicaciones Nuevas y Existentes de la Red Caracterización de Carga de Tráfico El objetivo es evitar simplemente un diseño que tiene cualquier cuello de botella crítico, Para evitar cuellos de botella, usted puede investigar modelos de uso de aplicación El Cálculo de Carga de Tráfico Teórica Documentación de Patrones de uso de Aplicación Refinando Estimaciones de Carga de Tráfico causada por Aplicaciones La Estimación de Sobrecarga de Tráfico para Varios Protocolos Caracterización del Comportamiento del Tráfico usted tiene que entender el protocolo y el comportamiento de las aplicaciones además de flujos de tráfico y carga. Comportamiento de Broadcast/Multicast Eficacia de Red se refiere a si las aplicaciones y los protocolos usan el ancho de banda con eficacia Tamaño del Paquete Interacción de Protocolo Windowing y Control de Flujo Mecanismos de Recuperación de error Los mecanismos de recuperación de error mal diseñados pueden gastar el ancho de banda Caracterizando los Requerimientos de Calidad de Servicio Calidad de ATM de Especificaciones de Servicio Categoría de Servicio de Velocidad Binaria Constante Categoría de Servicio de Velocidad Binaria Variable Tiempo no real Servicio de Control de Carga Servicio Garantizado Documentación Requerimientos de QoS Resumen de Identificando objetivos y necesidades del cliente En este punto en el proceso de diseño de red, usted ha identificado las aplicaciones de red de un cliente y los requerimientos técnicas para un diseño de red que puede apoyar las aplicaciones. Este resume, "Identificando las Necesidades de Su Cliente y Objetivos." La Fase de análisis de requerimientos es la fase más importante en el diseño red de la metodología top down. La ganancia de un entendimiento sólido de los requerimientos de su cliente le ayuda a seleccionar tecnologías que encuentran los criterios de un cliente para el éxito. Usted debería ser capaz ahora de analizar los objetivos comerciales y técnicos de un cliente y estar listo a comenzar a desarrollar un diseño de red lógico y físico. "Diseño de Red Lógico," que diseñan una topología de red lógica, desarrollando el direccionamiento de capa de red y nombramiento del modelo, selección de switches y de protocolos de enrutamiento, y planificación de seguridad de red y estrategias de dirección. Fase II: Diseño de una Red Lógica Parte 5. Diseño de una topología de red es el primer paso en la fase de diseño lógica de la metodología de diseño de red Top Down Durante la fase de diseño de topología, usted identifica redes y puntos de interconexión, el tamaño y alcance de redes, y los tipos de dispositivos de funcionamiento entre redes que serán requeridos, pero no los dispositivos actuales Diseño de Red Jerárquica una topología de red que consiste en muchos interrelacionara componentes. Esta tarea es hecha más fácil si usted puede "dividir y triunfar" el trabajo y desarrollar el diseño en capas Una topología jerárquica típica esta dividida por tres capas: · Una Capa Core de routers y switches de alta velocidad que son optimizados para disponibilidad e performance. · Una Capa de distribución routers y switches para la implementación de políticas. Metodología Top Down Marcos Huerta S. 55 · Una Capa de Acceso que une en la parte inferior a usuarios vía switches y puntos de acceso inalámbricos. ¿Por qué Usar un Modelo de Diseño de Red Jerárquico? La utilización de un modelo jerárquico puede ayudarle a minimizar gastos. Usted puede comprar los dispositivos apropiados de funcionamiento entre redes para cada capa jerárquica, así evitando gastos de dinero en características innecesarios para una capa El diseño jerárquico facilita cambios. Cuando los elementos en una red requieren el cambio, el coste de hacer una mejora está contenido a un pequeño subconjunto de la red total. En cambio las grandes arquitecturas de red, los cambios tienden a afectar un número grande de sistemas. La sustitución de un dispositivo puede afectar numerosas redes debido a las interconexiones complejas ¿Cómo puede Usted Contar Cuando Usted Tiene un Diseño Bueno? Topología Plana Contra Jerárquicas Una topología de red plana es adecuada para redes muy pequeñas. Con un diseño de red plano, no hay ninguna jerarquía Cuando la red crece, sin embargo, una red plana es indeseable. La carencia de jerarquía hace los problemas más difícil. Topología WAN Plana Topologías de LAN Plana Topología Malla Contra Malla Jerárquica El Clásico Modelo Jerárquico de Tres Capas El modelo de tres capas permite la agregación de tráfico y filtrando en tres encaminamiento sucesivo o conmutación de niveles. Este hace el modelo jerárquico de tres capas escalable a redes internacionales grandes. La Capa Core es la columna vertebral rápida de las redes. Como la capa core es crítica para la interconectividad, La Capa de Distribución La capa de distribución de la red es el punto de demarcación entre el acceso y las capas core de la red. La capa de distribución tiene muchos roles, incluso el control del acceso a recursos por razones de seguridad, y control del tráfico de red que cruza el core por motivos de performance. La Capa de Acceso La capa de acceso proporciona a usuarios locales de segmento el acceso a las redes. Pautas para el Diseño de Red Jerárquico Topologías de Diseño de Red Redundante Caminos de Reserva Carga Compartida El objetivo primario de la redundancia es encontrar los requerimientos de disponibilidad. Un segundo objetivo es mejorar la performance soportando la carga compartida a través de enlacess paralelos. Diseño de Red Modular El diseño de red Top Down le deja perforar abajo a los componentes del diseño de red, y aplicar principios de diseño fundamentales a los componentes así como al diseño total. Modelo de Red Compuesto Empresarial El Modelo de Red Compuesto Empresarial es un modelo que los diseñadores de red pueden usar para simplificar la complejidad de redes grandes. E El diseño de una Topología de Diseño de Red de Campus El Protocolo Spanning Tree Convergencia de STP Selección del Puente de Raíz Guardia de Raíz El Proceso de Cambio de Topología STP Escalamiento que Atraviesa el Protocolo Spanning Tree Rápida Reconfiguración del Spanning Tree LANs virtuales Diseños de VLAN fundamentales LANs inalámbricos La colocación de un Punto de Acceso para Cobertura Máxima WLANs y VLANs Puntos de Acceso Inalámbricos Redundantes Despido y Carga que Comparte en LANes Conectados Servidor Redundante Estaciones-para-Router Redundantes Comunicación de Apple Talk de Estación de trabajo a router Comunicación Novell de Estación de trabajo a router de NetWare Comunicación de Estación de trabajo IP a router Protocolo de router de Reserva Caliente Protocolo de Balanceo de Carga Gateway El diseño de la Topología de Borde Empresarial Segmentos redundantes WAN Diversidad de Recorrido Las Conexiones Multihoming de Internet Redes Privadas Virtuales Site-to-Site VPNs Acceso remoto VPNs El Borde del Proveedor de Servicio Diseño de Topologías de Red Seguras La planificación para la Seguridad Física Reuniendo Objetivos de Seguridad con Topologías de Firewall Un firewall es un dispositivo que funciona como cortafuegos entre redes, permitiendo o denegando las transmisiones de una red a la otra. Resumen ste capítulo se concentró en técnicas para desarrollar una topología para un diseño de red. El diseño de una topología de red es el primer paso en la fase de diseño lógico de la metodología de diseño de red top down. Diseñando una topología lógica antes de una realización física, usted puede aumentar la probabilidad de encontrar los objetivos de un cliente para escalabilidad, adaptabilidad, e interpretación. Este capítulo habló de cuatro características de topologías de red: jerarquía, modularidad, redundancia y seguridad. Todas estas características pueden ser aplicadas a campus como a empresa diseño WAN. Las características no son mutuamente exclusivas. Su objetivo debería ser de diseñar arquitecturas de red jerárquicas, modulares, redundantes, y seguras basadas en los objetivos de su cliente. La jerarquía y la modularidad le dejan desarrollar una red que consiste en muchos componentes de interrelaciones en una manera fashion y estructurada. La utilización de un modelo jerárquico puede ayudarle a maximizar la performance de red, reducir el tiempo de implementar y fallas de un diseño, y minimizar gastos. Los diseños de red redundantes le dejan encontrar requerimientos para la disponibilidad de red duplicando componentes de red. La redundancia elimina un simple puntos de falla en la red. La redundancia también facilita la carga compartida que aumenta la performance de la red. La redundancia añade la complejidad y el costo de la red, sin embargo, y debería ser diseñado con el cuidado. Dependiendo de su particular diseño de red, usted debería planear una topología segura que protega routers core, puntos de demarcación, tendido de cables, switches, servidores, etcétera. La adición de uno o varios firewall a su topología puede ayudarle a proteger redes de empresa de los ataques de afuera . Después de completar una topología lógica para un cliente, usted debería seguir en la fase de diseño lógico diseñando el direccionamiento y nombramiento del modelo de red, selección de conmutación y protocolos de enrutamiento, y desarrollo de seguridad de red y estrategias de manejo. Estos temas son cubiertos en los siguientes fases. Haciendo un trabajo cuidadoso en la fase de diseño lógico puede aliviar su transición en el diseño de la realización física de la red. Esto también puede prepararle para el trabajo de seleccionar los correctos productos y tecnologías para su cliente. Parte 6. Diseño de un modelo de direccionamiento Pautas para Asignar Direcciones de Capa de Red Usando un Modelo Estructurado para el Direccionamiento de Capa de Red La Administración de Direcciones por una Autoridad Central Distribuyendo Autoridad para Direcciónamiento Usando Direccionamiento Dinámico para Sistemas Finales Direccionamiento Dinámico AppleTalk Direccionamiento Dinámico Novell NetWare Direccionamieno Dinámica IP El Protocolo de Configuración de Host Dinámico DHCP Relay Agent La Versión 6 de IP Dirección Dinámica Configuraciín de redes Cero La Utilización de Direcciones Privadas en un Ambiente IP Advertencias con Dirección Privada Traducción de Dirección de Red Usando un Modelo Jerárquico para Asignar Direcciones ¿Por qué usar un Modelo Jerárquico para Direccionamiento y Enrutamiento? Enrutamiento Jerárquica Enrutamiento de Interdominios sin Clase Encaminamiento sin Clases Contra Encaminamiento de Classful Ruta de Sumarización (Agregación) Subredes de Discontiguas Host Móviles Enmascaramiento de Subred de Longitud variable El diseño de un Modelo para Nombramiento Pautas para Asignar Nombres La Asignación de Nombres en un Ambiente IP El Sistema de Dominio de Nombre Nombres de DNS dinámicos Resumen Parte 7. Selección de los switching y protocolo de enrutamiento Tomar Decisiones como Parte del Proceso de Diseño de Red Top Down La Selección de puente y Protocolos Conmutados Puente Transparente Conmutación Transparente La conmutación y las Capas OSI Conmutación de Múltiples capas La Selección del Protocolo Spanning Tree PortFast UplinkFast y BackboneFast Descubrimiento de Enlaces Unidireccional Loop Guard Protocolos para Transportar Información VLAN Protocolo de Enlace de Inter-switch Protocolo Trunk de VLAN Selección de Protocolos de Enrutamiento Caracterización de Protocolos de Enrutamiento Vector de distancia Vs Estado de Enlace Protocolos de Enrutamiento Split-Horizon, Hold-Down y Poison-Reverse Caracteristicas del Protocolo VectorDistancia Protocolos de Enrutamiento Estado de Enlace Métrica de los Protocolo de Enrutamiento Protocolos Jerárquico contra Enrutamiento No jerárquicos Protocolos Interiores Vs Exteriores Protocolos de Enrutamiento con Clases Vs Protocolos de Enrutamiento sin Clases Dinámico Contra Estático y Enrutamiento por Defecto Enrutamiento a Petición Restricciones de Escalabilidad para Protocolos de Enrutamiento Convergencia de Protocolo de Enrutamiento Parte 8. Desarrollando Estrategias de seguridad de red Parte 9. Desarrollando Estrategias de manejo de red Fase III: Diseño de la red física Seleccion de Tecnología y Dispositivos de Red de Campus Diseño del Cableado LAN Topologia de Cableado Topologías de cableado de edificio Topologías de cableado-campus Tipos de Cables Tecnologia LAN Ethernet Ethernet y IEEE 802.3 Opciones de Tecnología de Ethernet Half-Duplex y Full-Duplex Ethernet 10-Mbps Ethernet NOTA 100-Mbps Ethernet Gigabit Ethernet 10-Gbps Ethernet Metro Ethernet Ethernet de alcance largo Cisco EtherChannel Redes de ATM de campus Caracteristicas de Optimización en Dispositivos de Funcionamiento entre redes de Campus Fase IV: Testeo, optimización y documentación de la red Testear el diseño de red