Procedimiento de Administración de Accesos y Seguridad Sybase

Anuncio

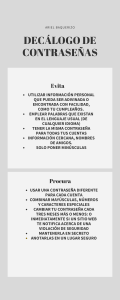

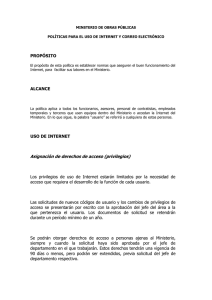

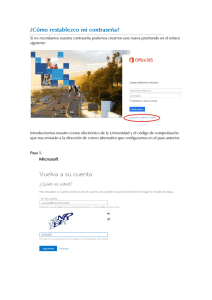

ADMINISTRACION DE ACCESOS Y SEGURIDAD OBJETIVO Administrar los permisos de acceso a las Bases de Datos en el ambiente de producción, pruebas y desarrollo de acuerdo con las indicaciones y autorizaciones con el fin de garantizar la seguridad de la información. ALCANCE Todas las cuentas de usuarios y contraseñas utilizadas en bases de datos. CONDICIONES GENERALES 1. CREACION DE CUENTAS DE ACCESO A LA BASE DATOS La administración de cuentas Sybase puede realizarse por Dbeaver, Sybase Central o cualquier herramienta gráfica de administración, que guía paso a paso cada proceso. De igual forma puede realizarse mediante una sesión isql con un usuario cuyo rol sea sso, para creación y modificación de logins y rol sa para administración de privilegios sobre objetos. a. Creación del login: sp_addlogin <nombre del login>, <password>, <nombre de la base de datos>, us_english b. Creación del usuario: La creación de un usuario implica la asignación a un grupo o perfil que cumple con los privilegios requeridos. (Si no existe un perfil con dichos privilegios, efectuar la creación del mismo, y posteriormente realizar las pruebas respectivas). Ubicado en la base de datos destino: sp_adduser <nombre de usuario>, <nombre del login>, <grupo>. Proceso para creación o modificación o eliminación: Proceso en ambiente productivo: No. DESCRIPCIÓN Área 1 2 3 Diligencia el formato Solicitud para la creación, modificación, eliminación de usuarios en las bases de datos (TE-P10-F15) y lo remite a la Mesa de Servicios a través de correo electrónico con los soportes requeridos. Revisa y verifica que la información este completa y que el solicitante sea una persona autorizada. • Si la información está completa. Remítase a la actividad número 4. RESPONSABLES Cargo Usuario Usuario Mesa de servicio Responsable Asignado Mesa de servicio Responsable Asignado • Si la información NO esta completa. Informa al usuario que debe completar la información. 4 5 Remítase a la actividad número 1. Solicitud de aprobación por parte del líder funcional. Realiza aprobación por parte del líder funcional. Mesa de servicio Responsable Asignado Pruebas Área funcional Área de operaciones TI 6 Escala la solicitud al líder del área de operaciones TI. 7 Mesa de Envía solicitud a Administrador servicio de Base de datos/administrador de sistemas para creación del Gestor de la configuración Desarrollo Gestor de la configuración Producción Líder funcional del área. Líder del área de operaciones TI Responsable Asignado 8 9 usuario. Crea el Perfil de Usuario y asocia los roles que se requieran de acuerdo a la información contenida en la solicitud Documenta y soluciona el caso en el Jira. En este momento finaliza el Procedimiento Base de datos Admin base de datos Base de datos Admin base de datos Ambiente pruebas y desarrollo Gestor de la configuración c) Reglas de construcción de las contraseñas Una contraseña debe estar compuesta por: • Mínimo Ocho (8) caracteres. • Al menos una letra en mayúscula. • Al menos una letra en minúscula. • Al menos un digito (0 a 9) o símbolo especial ($, #, @, etc.) Una contraseña no debe incluir: • El nombre o login del usuario. • El nombre del grupo al que pertenece la cuenta. • Nada que pertenezca al entorno privado o actividades del usuario, tal como: nombre, fechas significativas (cumpleaños, aniversarios), nombres de los hijos, números telefónicos etc. • No debe ser el número de identificación de la persona. • No debe ser una simple variación de una clave o frase contraseña utilizada previamente. Cambio de contraseñas Los sistemas de información obligan al usuario a cambiar su contraseña mínima cada 90 días. La clave de usuario debe ser diferente de sus tres (3) claves anteriores. En caso de olvido de la contraseña, la misma no podrá ser recuperada, se asignará una nueva contraseña. Los usuarios serán libres de cambiar su contraseña en cualquier momento. Entrada de contraseñas Solo se permitirán tres intentos de login. Si la contraseña no es correcta en el último intento permitido, la cuenta del usuario será bloqueada y el usuario deberá utilizar el procedimiento de recuperación de clave. Almacenamiento de la contraseña Se deben almacenar las contraseñas de forma cifrada e irreversible. Se prohíbe el almacenamiento de la contraseña de los usuarios en texto claro o el descifrado de las mismas. 6.2 DBA06_SYB002 ASIGNACIÓN DE PRIVILEGIOS A UN USUARIO O A UN GRUPO Para agregar privilegios se utiliza el siguiente comando: A un grupo: grant <privilegio> on <objeto> to <grupo> A un usuario específico: grant <privilegio> on <objeto> to <usuario> 6.3 DBA06_SYB003 REVOCACIÓN DE PRIVILEGIOS A un grupo: revoke <privilegio> on <objeto> to <grupo> A un usuario específico: revoke <privilegio> on <objeto> to <usuario> 6.4 DBA06_SYB004 CREACIÓN DE GRUPOS: Para crear un grupo o perfil se utiliza el siguiente comando: sp_addgroup <nombre del grupo> y después cambiar el perfil. Para cambiar un usuario de perfil se utiliza el siguiente comando: sp_change group <grupo>, <usuario> 6.5 DBA06_SYB005 REGLAS DE ASIGNACION DE PERMISOS A GRUPOS SYBASE La creación de grupos en Sybase permite la administración y gestión de los permisos asignados a los usuarios, sobre los objetos de base de datos. Una inadecuada asignación de permisos puede causar desde errores en la aplicación por insuficientes privilegios, hasta errores tan graves como el borrado o actualización de una tabla por parte de un usuario, que en principio debería tener un rol de solo consulta. Al grupo public pertenece todos los usuarios de la base de datos por default, no es controlable, por lo tanto, public no debe tener permisos sobre ningún objeto de una base de datos de producción. Los permisos sobre un objeto deben ser asignados desde los ambientes de Desarrollo y Pruebas, por el ingeniero que crea el objeto, con el fin de garantizar que cuenta con los suficientes privilegios para ser accedido. De forma tal que la asignación de permisos en el paso a producción esté totalmente depurada. La asignación de permisos a un grupo sobre un objeto en un paso a producción debe realizarse de acuerdo con estos principios: Matriz de grupos y roles Responsabilidades de los usuarios finales Un usuario final tiene las siguientes responsabilidades: a) Debe conservar sus contraseñas en secreto. b) No debe guardar las contraseñas de forma legible en medios impresos expuestos a otros usuarios o terceros a la universidad. c) No debe entregar su contraseña a nadie, incluso a los administradores o personal de soporte técnico, en caso de que ellos lo soliciten como condición para realizar un servicio. d) No se debe utilizar en sistemas externos. e) No se debe utilizar la función “Remember password” o “Recordar contraseña” en las herramientas f) No se deben prestar las contraseñas y no se deben utilizar las credenciales de acceso de usuarios retirados o en periodo de vacaciones.