DADOS E CRIMES NA INTERNET: Segurança dos dados e a persecução penal nos crimes virtuais (BRASIL)

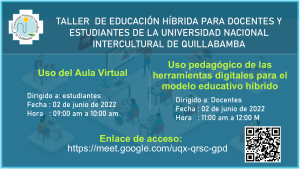

Anuncio