Una solución adaptada a las necesidades del cliente

Anuncio

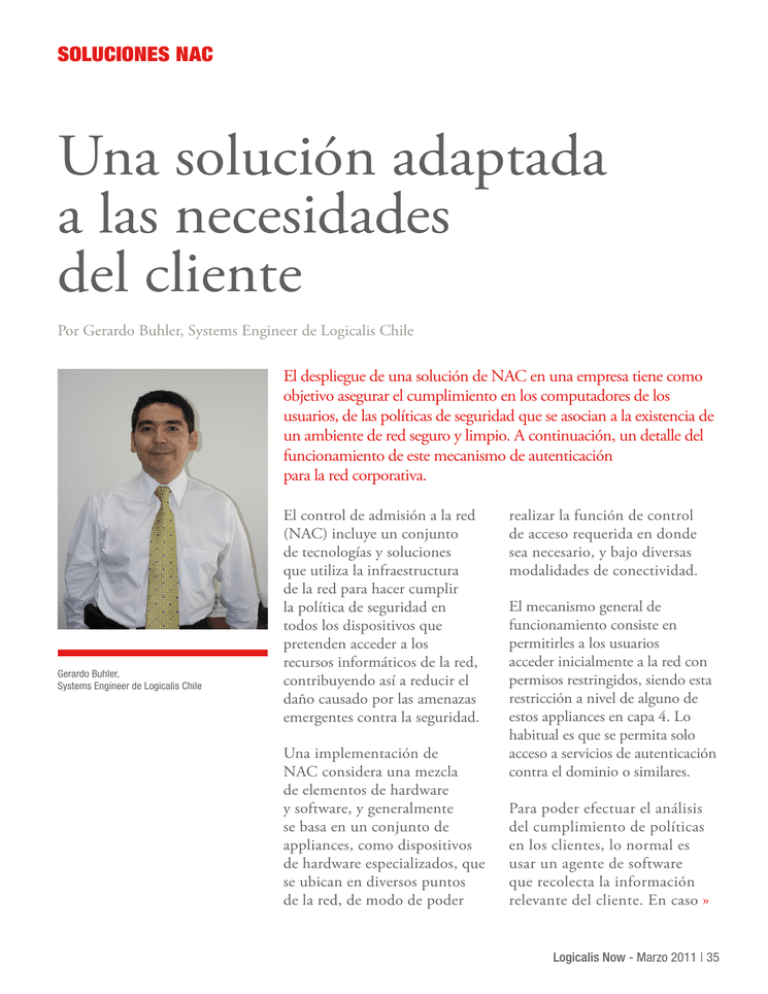

SOLUCIONES NAC Una solución adaptada a las necesidades del cliente Por Gerardo Buhler, Systems Engineer de Logicalis Chile El despliegue de una solución de NAC en una empresa tiene como objetivo asegurar el cumplimiento en los computadores de los usuarios, de las políticas de seguridad que se asocian a la existencia de un ambiente de red seguro y limpio. A continuación, un detalle del funcionamiento de este mecanismo de autenticación para la red corporativa. Gerardo Buhler, Systems Engineer de Logicalis Chile El control de admisión a la red (NAC) incluye un conjunto de tecnologías y soluciones que utiliza la infraestructura de la red para hacer cumplir la política de seguridad en todos los dispositivos que pretenden acceder a los recursos informáticos de la red, contribuyendo así a reducir el daño causado por las amenazas emergentes contra la seguridad. Una implementación de NAC considera una mezcla de elementos de hardware y software, y generalmente se basa en un conjunto de appliances, como dispositivos de hardware especializados, que se ubican en diversos puntos de la red, de modo de poder realizar la función de control de acceso requerida en donde sea necesario, y bajo diversas modalidades de conectividad. El mecanismo general de funcionamiento consiste en permitirles a los usuarios acceder inicialmente a la red con permisos restringidos, siendo esta restricción a nivel de alguno de estos appliances en capa 4. Lo habitual es que se permita solo acceso a servicios de autenticación contra el dominio o similares. Para poder efectuar el análisis del cumplimiento de políticas en los clientes, lo normal es usar un agente de software que recolecta la información relevante del cliente. En caso » Logicalis Now - Marzo 2011 | 35 SOLUCIONES NAC » de que el usuario no posea en forma previa el agente, es posible redirigir el tráfico web de los usuarios hacia un portal cautivo de autenticación. Después de una autenticación exitosa contra este portal, los usuarios pueden ser obligados a descargar el agente. Como alternativa, los usuarios pueden ser sólo autenticados, y opcionalmente se puede forzar al usuario a aceptar un formulario con términos de uso aceptable de la red. Si el usuario ya tiene instalado el agente en forma previa, se produce el proceso de 36 | Marzo 2011 - Logicalis Now autenticación estándar integrado al dominio de Microsoft, o bien con una base de datos de otro tipo y su respectiva validación de usuario y contraseña. Cuando la autenticación se hace usando las credenciales del usuario en el dominio de Windows, en general este proceso conocido como “single sign-on” resulta ser transparente para el usuario. Una vez que el usuario está autenticado, el agente chequea al cliente por vulnerabilidades conocidas del sistema operativo, versión actualizada del antivirus o antispyware, firmas de estos programas, entre otros. Estos chequeos son mantenidos como conjuntos de reglas en la plataforma de gestión de la solución NAC. Propiedades que definen al agente de software En función de la implementación específica de NAC, el agente de software puede ser configurado para chequear, instalar o actualizar un conjunto predefinido de características en el sistema del usuario. Por ejemplo, el “agente” podría gatillar un proceso de actualización del sistema operativo o del antivirus si detecta que no está acorde a la política vigente de parches o antigüedad de las firmas. » Alcances y requerimientos previos a una implementación de NAC 1. Red de datos Para la operación correcta de una solución NAC, se requiere que exista una VLAN de acceso o autenticación adecuada para los usuarios que aun no han sido autenticados o validados. Para operación fuera de banda, la infraestructura de red debe proporcionar aislamiento lógico en el borde, de modo que la autenticación inicial y tráfico de remediación sea ruteado a los appliance de NAC. Esto es relativamente simple en entornos de capa 2 (usando VLAN), pero se requiere un mecanismo para proveer continuidad a dichos segmentos sobre una red ruteada. Del mismo modo, para implementaciones fuera de banda, la solución requiere que los switches de acceso sean compatibles con la mensajería SNMP necesaria o bien con 802.1x (en función de la marca de la solución NAC), para el cambio de VLAN para los usuarios una vez que sean validados, así como detección de cambios respecto al estado de las puertas y las MAC en dichas puertas. La idea es poder detectar a los usuarios cada vez que se conecten a un switch que forme parte de la solución. 2. Máquinas de cliente Como se ha indicado, una operación óptima de una solución NAC considera el uso de agentes de software especializados en cada máquina de usuario. Aun cuando suele estar disponible el mecanismo de instalación basado en una página web de portal cautivo, esto presenta algunas desventajas: ∞∞ Para instalar al “agente” se requieren permisos de usuario que permitan instalar el software en el cliente o ejecutar un control Java o ActiveX. ∞∞ Pese a que el usuario es invitado a instalar el software, es voluntad de él hacer efectiva la instalación. Si decide no instalarlo, dado que no se validará su postura, no tendrá acceso a la red, lo que incidirá en llamados al Help Desk por problemas de conectividad. Debido a lo anterior, se recomienda la distribución masiva del “agente” mediante mecanismos propios de entorno Microsoft o usando herramientas complementarias. 3. Políticas de seguridad La implementación y configuración de una solución de NAC asume que el cliente cuenta con políticas de seguridad vigentes, puesto que esta tecnología es una herramienta de refuerzo y apoyo al cumplimiento de dichas políticas por parte de los usuarios. Logicalis Now - Marzo 2011 | 37 SOLUCIONES NAC Arquitecturas posibles La solución de NAC puede ser instalada de diversas maneras, según lo que mejor acomode al escenario de cada corporación. Eventualmente, múltiples arquitecturas pueden usarse en una única corporación. La implementación en línea es recomendada para NAC de clientes de acceso inalámbrico y acceso VPN. Por otro lado, la implementación fuera de banda es la recomendada para ambientes de producción cableados de alto rendimiento, como tráfico de producción, post » Una vez que el “agente” examina el sistema, informa al usuario del resultado a través de un mensaje de éxito o bien un mensaje de falla. Estos últimos indican explícitamente al usuario, en español si es deseado, por qué su postura de seguridad fue rechazada, sea por actualizaciones de Windows, antivirus, entre otras razones; y opcionalmente ofrecen instrucciones al cliente respecto a cómo proceder. A cualquier PC que falle durante el chequeo le será negado el acceso general a 38 | Marzo 2011 - Logicalis Now validación, ya que van directamente por la red de datos sin pasar a través del appliance de NAC. Por lo tanto, mientras el modo en línea es compatible con cualquier infraestructura de red, el modo fuera de banda requiere que la solución NAC se comunique con los switches de acceso mediante SNMP, o que interactúe usando 802.1x. la red. Es posible ubicar a los usuarios en cuarentena o remediación, es decir, se le otorgará un acceso limitado en tiempo y recursos de red disponibles para que pueda corregir las deficiencias detectadas. Transcurrido el tiempo definido, si el usuario no ha corregido dichos defectos, es bloqueado en su acceso a la red. Después de esto debe entonces reiniciar el proceso de validación de postura de seguridad. Los sistemas que pasen en forma adecuada el chequeo obtienen acceso a la red de la manera correspondiente a su rol, el cual debe ser acorde a las políticas de seguridad relacionadas con los permisos para los usuarios válidos en la red. Asimismo, de acuerdo a la política de seguridad que esté vigente, es posible requerir reautenticaciones y re-validaciones periódicas. Como también se puede determinar que en el caso de que un usuario se desconecte de la red por un tiempo determinado, se deba repetir el proceso de validación. Host Attempting Network Access Network Access Device Network-Based Enforcement Internet / Intranet IP Quarantine Zone Security Policy Enforcement Security Policy Creation Diagrama de implementación fuera de banda. Modelo de instalación Opciones Soluciones basadas en appliance: Modo de paso o detección del tráfico de usuario - Bridgeado o conmutado (capa 2 del modelo OSI) - Gateway IP real o ruteado (capa 3 del modelo OSI) - Detección de actividad por DHCP o reflejo de switches (port mirroring) Ubicación de los appliance - Centralizado (en datacenter) - Distribuido (por pisos o sucursales) Modelo de flujo del tráfico de usuarios - Dentro de banda (el appliance de NAC está siempre en la línea de tráfico del usuario). También llamada “en línea” - Fuera de banda (el appliance de NAC puede estar en línea con el tráfico del usuario sólo durante la detección, autenticación, validación de postura y remediación) Logicalis Now - Marzo 2011 | 39