Ejercicios unidad 3 Sistemas Operativos

Anuncio

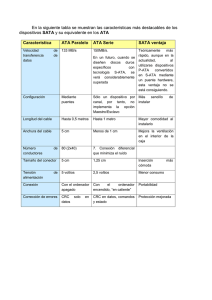

Ejercicios unidad 3 Sistemas Operativos 1- Investiga sobre la historia de los sistemas operativos. ¿Sabrías decir cuál fue el primer sistema operativo utilizado en los ordenadores personales? ¿ Y cuál el primer sistema operativo con interfaz de usuario gráfica? La informática tal y como se le conoce hoy día, surgió a raíz de la II Guerra Mundial, en la década de los 40. En esos años no existía siquiera el concepto de "Sistema Operativo" y los programadores interactuaban directamente con el hardware de las computadoras trabajando en lenguaje máquina (esto es, en binario, programando únicamente con 0s y 1s). El concepto de Sistema Operativo surge en la década de los 50. El primer Sistema Operativo de la historia fue creado en 1956 para un ordenador IBM 704, y básicamente lo único que hacía era comenzar la ejecución de un programa cuando el anterior terminaba. En los años 60 se produce una revolución en el campo de los Sistemas Operativos. Aparecen conceptos como sistema multitarea, sistema multiusuario, sistema multiprocesadores y sistema en tiempo real. Es en esta década cuando aparece UNIX, la base de la gran mayoría de los Sistemas Operativos que existen hoy en día. En los años 70 se produce un boom en cuestión de ordenadores personales, acercando estos al público general de manera impensable hasta entonces. Esto hace que se multiplique el desarrollo, creándose el lenguaje de programación C (diseñado específicamente para reescribir por completo el código UNIX). Como consecuencia de este crecimiento exponencial de usuarios, la gran mayoría de ellos sin ningún conocimiento sobre lenguajes de bajo o alto nivel, hizo que en los años 80, la prioridad a la hora de diseñar un sistema operativo fuese la facilidad de uso, surgiendo así las primeras interfaces de usuario. En los 80 nacieron sistemas como MacOS, MS-DOS, Windows. En la década de los 90 hace su aparición Linux, publicándose la primera versión del núcleo en septiembre de 1991, que posteriormente se uniría al proyecto GNU, un sistema operativo completamente libre, similar a UNIX, al que le faltaba para funcionar un núcleo funcional. Hoy en día la mayoría de la gente conoce por Linux al Sistema Operativo que realmente se llama GNU/Linux. http://www.fib.upc.edu/retro-informatica/historia/so.html Entre los primeros sistemas operativos tenemos el Fortran Monitor System ( FMS ) y el IBSYS de IBM. El primer sistema operativo que se empieza a utilizar en los ordenadores personales es el MS-DOS. El Xerox Alto, desarrollado en el Xerox PARC en 1973, fue el primer ordenador personal, así como el primero que utilizó la metáfora de escritorio y una interfaz gráfica de usuario. Pero no fue hasta los 80 cuando Apple las hizo mundialmente populares en sus ordenadores, posteriormente fueron copiadas por Microsoft con sus "Windows". 2- Busca información en diversas fuentes bibliográficas y explica el significado del término kernel. Kernel (Núcleo): Parte principal o programa interno más importante de un SISTEMA OPERATIVO, que reside en la memoria RAM todo el tiempo y que se encarga de gestionar el funcionamiento de todo el sistema. En la mayoría de los sistemas operativos, sólo el kernel puede acceder directamente al hardware. 7- Investiga sobre los diferentes escritorios presentes en las distribuciones GNU/Linux. Los entornos de escritorio más importantes y más utilizados en Linux son GNOME, KDE y XFCE (este último pensado para ordenadores con pocos recursos). 11- En un grupo de botones de opción, ¿Cuántas se pueden activar simultáneamente? ¿ Y cuántas se podrían activar en un grupo de casillas de verificación? En un grupo de botones de opción solo se puede activar una opción. En un grupo de casillas de verificación se pueden activar tantas opciones como se quiera. 14- Averigua el significado de los términos IDE y SATA. IDE (Integrated Device Electronics). Un tipo de disco duro que tiene la mayoría de los circuitos de control incorporado, para ahorrar espacio. La unidad se conecta a través de un cable de tipo cinta plana de 40 líneas. El puerto IDE o ATA (Advanced Technology Attachment) controla los dispositivos de almacenamiento masivo de datos, como los discos duros y ATAPI (Advanced Technology Attachment Packet Interface) además añade dispositivos como las unidades CD-ROM.. Los controladores IDE suelen estar incluidos en la placa madre y poseen dos conectores donde se conectan los cables IDE. Generalmente cada cable IDE puede conectar dos dispositivos, uno de ellos debe estar configurado como maestro y el otro como esclavo para determinar qué dispositivo se está usando. SATA: (Serial ATA) (acrónimo de Serial Advanced Technology Attachment) es una nueva interfaz de transferencia de datos entre la placa base y algunos dispositivos de almacenamiento, como puede ser el disco duro, u otros dispositivos de altas prestaciones que están siendo todavía desarrollados. Serial ATA sustituye a la tradicional Parallel ATA o P-ATA (estándar que también se conoce como IDE o ATA). El S-ATA proporciona mayores velocidades, mejor aprovechamiento cuando hay varios discos, mayor longitud del cable de transmisión de datos y capacidad para conectar discos en caliente (con la computadora encendida). En la actualidad hay dos versiones, SATA 1 de hasta 1,5 Gigabits por segundo (192 MB/s) y SATA 2 de hasta 3,0 Gb/s (384 MB/s) de velocidad de transferencia. 17- Localiza, utilizando un buscador web, algún programa que permita leer, desde Windows, el sistema de archivo EXT3 de GNU/Linux. Explore2fs, LTOOLS, EXT2FS ANYWHERE y RFS TOOL, … 19- ¿ Sabrías decir cuál es la extensión de los archivos en los que se almacenan las páginas webs de Internet?. Cita al menos el nombre de dos programas que sean capaces de leer dichas páginas webs. La extensión de éstos archivos es: htm o html. Internet explorer, Mozilla, Firefox, Opera, … 20- Investiga cuál es el formato estándar aprobado internacionalmente para los documentos de texto, y qué extensión tienen esos archivos El Formato de Documento Abierto para Aplicaciones Ofimáticas (en inglés, Open Document Format for Office Applications), también referido como OpenDocument u ODF, es un estándar de formato de fichero para el almacenamiento de documentos ofimáticos tales como hojas de cálculo, memorandos, gráficas y presentaciones. Su desarrollo ha sido encomendado a la organización OASIS y está basado en un esquema inicialmente creado por OpenOffice.org. Se detallan a continuación las extensiones más usuales de archivos ODF: Tipo de fichero Extensión Texto .odt Hoja de cálculo .ods Presentación .odp Dibujo .odg Gráfica u organigrama .odc Fórmula matemática .odf Imagen .odi 32- Averigua el significado de las siglas DHCP. DHCP: (Dynamic Host Configuration Protocol) es un protocolo de red para asignar, de forma automática, una dirección IP a cada ordenador cuando se une a la red y que utilizará mientras permanece conectado, en lugar de asignarle una dirección permanente. 33- Identifica la configuración IP de tu ordenador, y explica a que corresponde cada una de los valores configurados (dirección IP, máscara de Subred y Puerta de Enlace). Dirección IP: 192.168.1.34 Una dirección IP es un número que identifica de manera lógica y jerárquica a una interfaz de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP (Internet Protocol), Máscara de subred: 255.255.255.0 La máscara de subred es un código numérico que forma parte de la dirección IP de los computadores, tiene el mismo formato que la dirección IP, pero afecta sólo a un segmento particular de la red. Se utiliza para dividir grandes redes en redes menores, facilitando la administración y reduciendo el tráfico inútil, de tal manera que será la misma para ordenadores de una misma subred. Puerta de enlace: 192.168.1.1 Una puerta de enlace predeterminada es un dispositivo (un router o una computadora) que sirve como enlace entre dos redes informáticas, es decir, es el dispositivo que conecta y dirige el tráfico de datos entre dos redes. Generalmente en las casas, ese dispositivo es el router y Cable-Modem o DSL-Modem que conecta la red local de la casa (LAN) con Internet (WAN). En las empresas, muchas veces es una computadora la que dirige el tráfico de datos entre la red local y la red exterior, y, generalmente, también actúa como servidor proxy y firewall. Este dipositivo, al conectar dos redes de IP, poseerá: • una dirección IP privada: que servirá para identificarse dentro de la red local, • una dirección IP pública: que servirá para identificarse dentro de la red exterior. 35- Averigua el significado de los términos Spyware y Phishing. Spyware: software que monitoriza la actividad de un usuario en el ordenador sin su conocimiento e informa de ello a una localización central. La función más común que tienen estos programas es la de recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas El propósito de los programas espía puede ser supuestamente benigno:(aplicar los derechos de autor, mostrar publicidad dirigida) o muy malicioso (robo de contraseñas y números de tarjetas de crédito). La forma más común de tener un programa espía en el ordenador es porque lo hemos instalado nosotros mismos. Esto sucede cuando somos engañados para instalar software gratis que, supuestamente, hace algo más, como mejorar el rendimiento del equipo o permitir el acceso a un sitio web La mayoría de programas espía corre bajo Microsoft Windows, que antes permitía a los sitios Web descargar e instalar software en su ordenador de forma automática (ver ActiveX). Las versiones actuales de Windows piden permiso antes de instalar el software, pero es muy importante estar alerta y no dar este permiso de forma inapropiada. Por encima de todo, no haga clic en los botones de sitios web que se ofrecen para hacer algo a su ordenador, tal como chequearlo u optimizarlo. Utilidades para detectar y eliminar spyware pueden encontrarse en www.safernetworking.org y en www.adaware.es . Phishing: es una modalidad de estafa diseñada con la finalidad de robarle la identidad. El delito consiste en obtener información tal como números de tarjetas de crédito, contraseñas, información de cuentas u otros datos personales por medio de engaños. Este tipo de fraude se recibe habitualmente a través de mensajes de correo electrónico o de ventanas emergentes. En esta modalidad de fraude, el usuario malintencionado envía millones de mensajes falsos que parecen provenir de sitios Web reconocidos o de su confianza, como su banco o la empresa de su tarjeta de crédito. Dado que los mensajes y los sitios Web que envían estos usuarios parecen oficiales, logran engañar a muchas personas haciéndoles creer que son legítimos. La gente confiada normalmente responde a estas solicitudes de correo electrónico con sus números de tarjeta de crédito, contraseñas, información de cuentas u otros datos personales. Para que estos mensajes parezcan aun más reales, el estafador suele incluir un vínculo falso que parece dirigir al sitio Web legítimo, pero en realidad lleva a un sitio falso o incluso a una ventana emergente que tiene exactamente el mismo aspecto que el sitio Web oficial.Una vez que el usuario está en uno de estos sitios Web, introduce información personal sin saber que se transmitirá directamente al delincuente, que la utilizará para realizar compras, solicitar una nueva tarjeta de crédito o robar su identidad. 37- Con la ayuda de enciclopedias digitales, y consultando a tu profesor, analiza y estudia las diferencias entre los virus y los troyanos. ¿Sabrías explicar de dónde proviene el nombre de Troyano?. Un virus informático es un programa o software que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador. Se denomina troyano (o caballo de Troya, traducción del inglés Trojan horse) a un programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recabar información o controlar remotamente a la máquina anfitriona. Un troyano no es en sí un virus, aún cuando teóricamente pueda ser distribuido y funcionar como tal. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un "troyano" sólo tiene que acceder y controlar la máquina anfitriona sin ser advertido, Al contrario que un virus, que es un huésped destructivo, el troyano no necesariamente provoca daños porque no es su objetivo. 39- Explica cómo funciona un cortafuegos o firewall, y analiza si el de tu sistema operativo está activado o no? Un firewall o cortafuegos es un dispositivo que funciona como una barrera entre redes, permitiendo o denegando las transmisiones de una red a la otra. Un uso típico es situarlo entre una red local y la red Internet, como dispositivo de seguridad para evitar que los intrusos puedan acceder a información confidencial. Los cortafuegos pueden ser software, hardware, o una combinación de ambos. Todos los mensajes que entran o salen de la Intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea los que no cumplen los criterios de seguridad especificados. Es importante recordar que un cortafuegos no elimina problemas de virus del ordenador, sino que cuando se utiliza conjuntamente con actualizaciones regulares del sistema operativo y un buen software antivirus, añadirá cierta seguridad y protección adicionales para tu ordenador o red. Ejercicios del Final 3- ¿Qué son los elementos de interacción?. Enumera lo que conozcas. Permiten al usuario indicar las operaciones que desea realizar, así como seleccionar las opciones que los diferentes programas ofrecen para ello. Generalmente aparecen en los cuadros de diálogo. Botones de acción, cuadros de texto, cuadros de información numérica, botones de opción, solapas, botones de barras de herramientas, listas desplegables, casillas de verificación, pestañas de desplazamiento. 4- Completa la siguiente tabla con el nombre de alguna aplicación capaz de leer el formato de cada tipo de archivo. Formato del archivo o extensión Aplicación que puede leerlo JPG DOC ODT HTM o HTML MPG AVI WAV MP3 XLS ODS PPT ODP XMLExtensible Markup Language File 8- Paint Shop Pro, Photoshop, GIMP, … Microsoft Word Writer (OpenOffice); StarOffice Mozilla Firefox; Microsoft Explorer, Google Chrome Vlc, Windows Media Player Vlc, Windows Media Player Windows Media Player Winamp, Windows Media Player Real One Player Excel Calc (Open Office) PowerPoint Impress (Open Office) Mozilla Firefox, Eclipse, xml Marker Escribe en un documento de texto, las definiciones de archivo y carpetas: si lo consideras necesario, consulta algún libro especializado. ARCHIVO (Fichero, file): En informática, un archivo es un grupo de datos estructurados que son almacenados en algún medio y pueden ser usados por las aplicaciones. La forma en que una computadora organiza, da nombre, almacena y manipula los archivos se denomina sistema de archivos y suele depender del sistema operativo y del medio de almacenamiento (disco duro, disco óptico, etc.). Nombre y extensión: Cada archivo es individual y es identificable por un nombre y una extensión que identifica su formato. El formato (extensión) suele servir para identificar el contenido del archivo de forma que el sistema operativo sepa que programa debe abrirlo. La extensión suele constar de 3 o 4 caracteres. CARPETA (Directorio): Espacio en el disco duro donde se pueden almacenar archivos, siguiendo una estructura jerárquica.