en las empresas reina una falsa sensación de seguridad

Anuncio

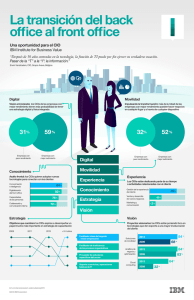

CASO DE ÉXITO: NÚCLEO S.A. SEGURIDAD INFORMÁTICA Tenemos un lugar que esta 100% certificado en lo que a materiales respecta, además de las validaciones y certificaciones realizadas por profesionales de CommScope durante la instalación, lo que nos asegura la garantía extendida del producto. Gabriel Marzorati, Gerente de IT de Núcleo. La Categoría 6A es el sistema de cableado preparado para soportar transmisiones en cableado de cobre UTP hasta 10Gbps (Giga bits por segundo). La ventaja de aplicar esta solución es que permite evitar el recableado del Data Center en los próximos 10 años, debido a que es el punto más crítico donde se concentra, se procesa y circula toda la información de la compañía y donde no se puede parar la operatoria del mismo porque el cableado haya quedado obsoleto. La obra fue realizada por personal altamente capacitado y supervisada por ingenieros de postventa de Logicalis. Todo el sistema de cableado ofrecido a Núcleo está homologado por Cisco, y es de Categoría 6 Aumentada UTP, instalados acorde a las normativas internacionales y con fibra óptica optimizada. Se proveyó al cliente del Software de Management, compatible con sistemas Simple Network Management Protocol (SNMP). Se trata de un software de gerenciamiento que no tiene límite para la información a administrar, ni depende de licencias para el mismo. El Data Center cuenta con cableado estructurado Categoría 6A. En las cabeceras de fila (HDA) se instalaron Racks abiertos de CommScope de 45U de altura, de 2 vías, fabricados en aluminio, de color negro, 6” de profundidad, 19” de ancho, y con capacidad para soportar 340 kg de carga. Para el caso se instalaron Racks MDA (Main Distribution Area), diseñados para soportar el cableado proveniente de los Racks del HDA, con gabinetes de networking con tapas laterales y puerta frontal y posterior micro perforado, con vías de entrada superior e inferior para cables. Los ordenadores verticales y horizontales también son de CommScope. “EN LAS EMPRESAS REINA UNA FALSA SENSACIÓN DE SEGURIDAD” Logicalis incluyó en su oferta los servicios de instalación y configuración del hardware y software de toda la solución. La instalación del software de Administración de Cableado Inteligente incluyó la instalación del Software en el servidor y creación básica de la base de datos con la creación de los equipos administrables en los Racks, y sincronización. La instalación incorporó también la creación de los switches administrables y sincronización, incorporación de los planos en CAD del Data Center, creación del cableado interrack de cobre UTP y FO entre los Racks EDA y HDA, y los Racks HDA y MDA. El proyecto incluyó una serie de cursos de capacitación oficiales que fueron proporcionados al personal de Núcleo S.A. con el objetivo de proporcionar el mayor nivel técnico posible acerca de la operación y mantenimiento de los productos ofertados. “Los materiales de Data Center están 100% certificados por profesionales de CommScope, lo que nos asegura la garantía extendida del producto”, concluyó el Marzorati. La seguridad de la información preocupa cada día más a las empresas. Por tal motivo, Ricardo Marques, Líder Técnico para el área de Internet Security Systems de América Latina de IBM, dialogó con Logicalis NOW acerca de cómo los hackers llegan a las organizaciones. 31 Según los expertos, a la hora de reflexionar acerca de la vulnerabilidad de las compañías, los empresarios tienen lo que se denomina como “falsa sensación de seguridad”. ¿De qué se trata específicamente este concepto? Se podría hacer una analogía con la época de la niñez. Para ese entonces, los niños dormían abrazados a su cobija u oso de peluche y se sentían protegidos. La constante evolución de las amenazas digitales crea un contexto tecnológico en el que nuevas técnicas y ataques son creados precisamente para explorar las deficiencias presentes en las tecnologías de protección. Principalmente, los antivirus y firewalls que son las “cobijas y osos de peluche” de muchas empresas. Son tecnologías que existen hace más de 20 años y no tienen la inteligencia suficiente para proteger los sistemas ante las nuevas amenazas en forma proactiva. Por ejemplo, el malware tipo “bot” actual no es un simple virus, por el contrario, es modular y tiene mecanismos de actualización remota, anti-detección, análisis de vulnerabilidades y otros recursos para los cuales la tecnología antivirus no tiene la capacidad para detectar, y los hackers lo saben. Las organizaciones tienen la percepción que estas tecnologías son suficientes para protegerse contra cualquier amenaza (nueva o vieja), y que todos los malwares son “virus”, por lo que el antivirus sería la solución, pero tal situación es una falacia. ¿Hay realmente una “falsa sensación de seguridad” en las empresas? Sí, pues no hay un entendimiento detallado sobre cómo las amenazas están constantemente cambiando y cómo las tecnologías pueden o no acompañar este proceso de evolución. El principal desafío que enfren- tan estas empresas es que la gran mayoría de ellas no cuentan con el apoyo de especialistas de seguridad de la información, sean éstos internos o consultores externos. Estos profesionales actúan como interlocutores entre la tecnología y los usuarios de la compañía. ¿Por qué los hackers buscan atacar a empresas de cualquier tamaño e industria? El hecho de que el hacker tenga acceso fácil a recursos como: ancho de banda, servidores publicados en la web, estaciones de trabajo, direcciones de Internet legítimas hace que estos recursos sean usados como base para atacar a otras empresas. Todo ello conlleva a que el esfuerzo del hacker en atacar a cualquier tipo de compañía valga la pena. Los expertos siempre enfatizan acerca de la importancia de ser “proactivos” a la hora de protegerse. ¿Cómo puede una empresa ser proactiva siendo que, por ejemplo una pyme, tiene tantas limitaciones en cuanto a recursos de personal y tecnológicos? Consideremos el principio de Pareto, también conocido como la regla del 80/20. Éste dice que el 80% de los efectos provienen del 20% de las causas. Muchos de los problemas actuales de seguridad pueden ser controlados por acciones proactivas en pequeña escala antes que se conviertan en un problema mayor. Por ejemplo: siempre mantener actualizados los aplicativos, los servidores y las estaciones de trabajo. Con esto podemos evitar la exploración de vulnerabilidades del sistema operativo, browsers y aplicativos. Al aplicar “parches” en una computadora, un trabajo que puede ser totalmente automatizado, es más barato que reaccionar contra la posible infección de un worm que Es clave entender los riesgos presentes en la empresa a fin de crear una estrategia para administrarlos. 32 puede causar pérdida de productividad y datos en centenas de máquinas. Ser proactivos y usar tecnologías y métodos que no dependen totalmente de la existencia de un ataque o del código del ataque, ayuda. Por ello es clave entender los riesgos presentes en la empresa de modo de crear una estrategia para administrarlos. Para estar lo más segura posible, ¿le conviene entonces a una compañía tercerizar este aspecto? La seguridad en los dispositivos móviles ¿Con soluciones gratuitas alcanza para estar seguros? Las soluciones gratuitas son recursos que pueden ayudar en las iniciativas de seguridad en empresas con poco presupuesto y como complemento para empresas que ya usan soluciones de mercado. Para la gran mayoría de los casos, es necesario contar con especialistas que hagan las instalaciones, configuraciones y las rutinas de ajustes periódicos. Por otro lado, la disponibilidad de actualizaciones del contenido de seguridad y avances tecnológicos en el software, dependen totalmente de la participación voluntaria de miembros de la comunidad. No hay garantías. En el caso de soluciones de mercado, el foco de la investigación y desarrollo puede ser enfocado en un tema específico, a una tendencia o como una iniciativa proactiva. Existe mucho valor en esta línea de acción. Sí, pues una empresa puede dedicarse a su área de especialidad que es “su negocio” y dejar que la empresa especialista en seguridad de la información trate con el constante desafío de defender sistemas, datos y aplicativos. Otro factor importante es definir los niveles de calidad de servicios (Service Level Agreements) de seguridad. ¿Es riesgoso subirse a la ola de cloud computing? Hay que estar atentos ya que los requerimientos de seguridad deben ser bien comunicados y documentados. Al considerar las iniciativas de “cloud” y sus modelos de software, infraestructura y plataforma, es importante que exista un proceso adecuado de selección del proveedor. El cliente debe recibir suficiente información sobre cómo son implementados y auditados los mecanismos de administración de riesgos, métodos de control de acceso, mecanismos de privacidad, interoperabilidad y disponibilidad. Muchos de los problemas actuales de seguridad pueden ser controlados por acciones proactivas en pequeña escala antes que se conviertan en un problema mayor. Ricardo Marques, Líder Técnico para el área de Internet Security Systems de América Latina de IBM. 33 NOTA DE TAPA LA MAYOR ENCUESTA DE SU TIPO EL ROL DEL CIO Un estudio global realizado por IBM a más de 2.500 Chief Information Officers (CIOs) a fines de 2009, revela que la utilización de la analítica para obtener una ventaja competitiva y mejorar la toma de decisiones de negocio ha pasado a ser la primera prioridad para estos ejecutivos. Bajo el nombre “La nueva voz del CIO”, IBM reveló los datos en base a ideas y visiones de más de 2.500 CIOs de 78 países, 19 industrias y organizaciones de todos los tamaños. El estudio confirma el rol cada vez más estratégico que desempeñan los CIOs como líderes visionarios y como promotores de la innovación y el crecimiento financiero. De acuerdo al informe, el 83% de los encuestados identificó la inteligencia de negocios y la analítica -la capacidad de ver patrones en grandes cantidades de datos y extraer conocimientos accionables- como la forma de mejorar la competitividad de sus organizaciones. La encuesta también reveló que la confiabilidad de los datos y la seguridad son preocupaciones cada vez más urgentes: 71% de los CIOs planea realizar inversiones adicionales en las áreas de administración del riesgo y el cumplimiento regulatorio. Otras conclusiones clave de la encuesta: * Los CIOs también continúan por el camino de la reducción sustancial de costos de energía: 76% tiene en marcha o en sus planes proyectos de virtualización. * 76% de estos ejecutivos tiene previsto construir una infraestructura fuertemente centralizada en los próximos cinco años. Más aún, más de la mitad de los CIOs espera implementar procesos de negocio de bajo costo, totalmente estandarizados. A medida que se transforma el rol del CIO también se transforman los tipos de proyectos que ellos lideran 34 en sus empresas, lo cual les permitirá dedicar menos tiempo y recursos a la administración de la infraestructura interna y más tiempo a la transformación, con el objetivo de ayudar a sus empresas a incrementar los ingresos. En definitiva, están transformando su infraestructura para enfocarse más en la innovación y en el valor de negocios en lugar de simplemente administrar la TI. En el estudio, los CIOs también identificaron los principales proyectos visionarios en los que ya están trabajando o que tienen previsto implementar en el futuro, que van desde la mejora de procesos hasta el aprovechamiento de tecnologías con un impacto financiero inmediato y en el largo plazo, tales como Inteligencia de Negocios y Analítica, Virtualización y Green IT, SOA y Administración de Servicios y Computación en Nube. Entre otras revelaciones, estos ejecutivos reconocen que una innovación exitosa requiere de un compromiso profundo con la empresa. De hecho, un 50% de su tiempo lo dedican a actividades que estimulan la innovación y ayudan a su organización a implementar nuevas tecnologías y administrar temas no relacionados con IT. Los CIOs están más activamente involucrados en definir una estrategia que permita flexibilidad y se adapte a los cambios, y a resolver los problemas de su empresa. Colaboración Las soluciones de colaboración ayudan a las organizaciones de todos los tamaños a mejorar las interacciones entre empleados, fomentar la innovación, agilizar el proceso de toma de decisiones y aumentar la capacidad de respuesta frente a los clientes y el mercado. 35