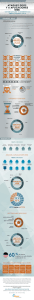

INTRODUCCIÓN COMO OPERA UN ATAQUE DOS / DDOS

Anuncio

“DoS es una forma de "protestas callejeras en Internet". Richard INTRODUCCIÓN Stallman El término se utiliza generalmente en relación con las redes de computadoras, pero no se limita a este campo; por ejemplo, también se utiliza en referencia a la gestión de recursos de la CPU. Los perpetradores de los ataques de denegación de servicio por lo general se dirigen a sitios o servicios web de alto perfil, tales como bancos, pasarelas de pago con tarjetas de crédito e incluso servidores de DNS raíz. Amenazas DoS también son comunes en los negocios como medio de eliminar en ciertos mercados. Ataques de denegación de servicio se consideran violaciones de la política de uso adecuado de Internet establecida por la Internet Architecture Board, y también violan las políticas de uso aceptable de prácticamente todos los proveedores de servicios de Internet. También constituyen comúnmente violaciónes de las leyes de naciones individuales. COMO OPERA UN ATAQUE DOS / DDOS En informática, una denegación de servicio (DoS) o denegación de servicio distribuida (DDoS) es un intento a hacer que una máquina o recurso de red no sea disponible para sus usuarios. Aunque los medios, los motivos y los objetivos de un ataque de denegación de servicio pueden variar, por lo general, consiste en los esfuerzos temporalmente o indefinidamente para interrumpir o suspender los servicios de un host conectado a Internet. Ataques DDoS (Distributed Denial of Service) suelen realizarse por dos o más personas o sistemas (bots, botnets). Un método común de ataque implica saturar el equipo de destino con solicitudes de comunicación externa tanto que no puede responder al tráfico legítimo. Estos ataques suelen dar lugar a una sobrecarga del servidor. En términos generales, los ataques DoS son realizados con el fin de consumir los recursos de un sistema informático de tal manera que ya no puede prestar el servicio o comunicar con los usuarios adecuadamente. Seed Security 2014 Los bots son ordenadores infectados con programas maliciosos que hacen que los ordenadores operen en contra de las intenciones de los propietarios y sin su conocimiento. Los bots reciben órdenes de sus "botmasters" y pueden formar redes distribuidas de para llevar a cabo ataques coordinados. Las botnets se han convertido en la plataforma preferida para lanzar ataques en Internet, incluyendo spam, phishing, fraude, keylogging, craqueo de licencias y denegación de servicio distribuida (DDoS). Está claro que las botnets se han convertido en la amenaza de seguridad más grave en Internet. METODOLOGÍA Se realizan pruebas contra la estabilidad y robustez de sistemas informáticos con el fin de causar que el servicio sea inaccesible o afectado de alguna manera negativa para el negocio. El trabajo se hace de manera remota. Un ataque de "Denegación de servicio" impide el uso legítimo de los usuarios al usar un servicio de red. El ataque se puede dar de muchas formas. Pero todas tienen algo en común: utilizan la familia de protocolos TCP/IP para conseguir su propósito. Un ataque DoS puede ser perpetrado de varias formas, aunque básicamente consisten en : - Consumo de recursos computacionales, tales como ancho de banda, espacio de disco, o tiempo de procesador. - Alteración de información de configuración, tales como información de rutas de encaminamiento. - Alteración de información de estado, tales como interrupción de sesiones TCP (TCP reset). - Interrupción de componentes físicos de red. - Obstrucción de medios de comunicación entre usuarios de un servicio y la víctima, de manera que ya no puedan comunicarse adecuadamente. Seed Security puede simular la mayoría de ataques de denial-of-service (DoS) o distributed denial-ofservice (DDoS), principalmente: TCPSYN flood UDP flood ICMP flood •Comunicación mediante TCP /IP entre máquinas •Forman cabecera de la solicitud, con señalizaciones llamadas "Flags" •Los intenteso d conexión consumen recursos en el servidor. •Generar grandes cantidades de paquetes UDP contra la víctima. •Suele venir acompañado de IP spoofing •Pretende agotar el ancho de banda de la víctima. •Enviar de forma continua un número de paquetes ICMP Echo request (ping) de tamaño considerable, sobrecarganto la red como el sistema de la víctima. Seed Security 2014 SMURF •El atacante dirige paquetes ICMP tipo "echo request" (ping) a una dirección IP de broadcast, usando como dirección IP origen, la dirección de la víctima (Spoofing). •El efecto es amplificado Slow Loris •Pieza de software que permite a una sola máquina acabar el servicio web de un servidor con efectos mínimos de ancho de banda