¿Por qué los ataques de DDoS son tan efectivos?

Anuncio

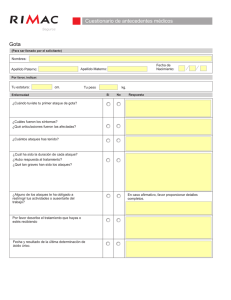

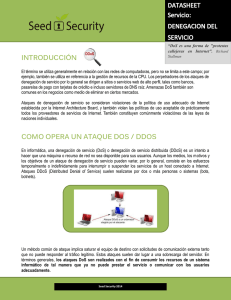

Seguridad ¿Por qué los ataques de DDoS son tan efectivos? Por Federico Chaniz, Channel Director Latam de Arbor La popularidad de los ataques de denegación de servicio (DDoS), incluso como método de protesta social (hacktivismo), puede explicarse por la importancia que tiene la disponibilidad de servicios para la operación de las empresas de hoy en día. Conozca los diferentes tipos de ataques y las soluciones para cada uno de ellos. La disponibilidad de los servicios es tan crítica como la energía eléctrica. Si una empresa es sacada de la red, puede perder la habilidad de generar negocios con sus clientes, la capacidad para acceder a información y aplicaciones basadas en la nube y virtualmente paralizar su operación; de la misma manera que si no tuviera suministro eléctrico en su edificio. Todo esto, sin contar el impacto institucional en la marca o en su reputación por haber sido víctima de este tipo de ataques. Los hackers buscan los puntos débiles de las empresas, como la criticidad en la disponibilidad de su servicio, y las debilidades de su infraestructura de seguridad existente que puedan ser explotadas. Desde esa perspectiva, los ataques de DDoS son una herramienta ideal. Sin contar con la profusión, simplicidad y facilidad de acceso a este tipo de herramientas de ataque, muchas de las cuales pueden accederse de manera sencilla mediante instructivos de operación y campañas de marketing. Vale la pena aclarar que los ataques de DDoS no son un tipo de ataque específico con una firma determinada, sino un conjunto de herramientas de ataque, cada una con sus propias características, que pueden ser agrupadas en las siguientes categorías: ∞ Ataques volumétricos: Tienen como objetivo consumir y saturar el ancho de banda de conexión del cliente. Estos ataques tratan simplemente de causar congestión en la red por exceso de tráfico. Los primeros ataques de este tipo surgieron en 2001, cuando los sitios de Microsoft, eBay y Yahoo! fueron sacados de línea, por lo que en su momento eran considerados grandes volúmenes de trafico de alrededor de 300Mbps que, al día de hoy, son considerados insignificantes. Durante 2012 éstos tuvieron un promedio de 1.5Gbps de tráfico, un 20% más volumen que en 2011. El último ataque de DDoS realizado a Spamhaus registró un nuevo record de 300Gbps de tráfico, lo que creó una congestión en toda la red de Internet de Europa. Por su parte, los hackers ya proyectan y comentan en sus redes sociales sobre un ataque de 1Tbps de tráfico, y los efectos que esto podría tener. ∞ Ataques de saturación de estado TCP: Estos ataques buscan consumir las tablas de estado que tienen todos (o casi todos) los componentes de la infraestructura de seguridad de los clientes. Balanceadores, Firewalls, IPS y los servidores de aplicación manejan el concepto de conexión, mantienen tablas de estado de las mismas que, Logicalis Now - Agosto 2013 | 15 Seguridad por definición, tienen un límite de memoria, por más grande que sea. A diferencia de los ataques volumétricos, éstos no necesariamente saturan el vínculo de conexión a Internet del cliente, ya que usan un patrón de tráfico diferente y que es más persistente en el tiempo y van saturando de a poco los recursos de la infraestructura. ∞ Ataques a nivel de aplicación: A partir de 2010, se detectó un cambio radical en los tipos de ataque de DDoS. De los ataques del tipo volumétrico se pasó a ataques de menor volumen de tráfico, más difíciles de detectar, y a nivel de aplicación que apunta a un aspecto especifico de una aplicación a Nivel 7. Estos son los ataques más sofisticados y sigilosos, y que pueden ser muy efectivos, aun utilizando una sola máquina atacante y niveles 16 | Agosto 2013 - Logicalis Now de tráfico relativamente bajos; lo que los hace muy difíciles de detectar y mitigar por métodos tradicionales. Los ataques de DDoS hoy: una amenaza compleja Los tres tipos de ataques explicados anteriormente presentan características únicas desde el punto de vista de su patrón e implican un reto diferente para los operadores de seguridad. Los ataques volumétricos son los más fáciles de detectar y mitigar, ya que su tráfico es menos “inteligente” y se basan en la fuerza bruta; pero para eso se debe contar con el soporte proveedor de servicio que tenga esta capacidad en su backbone y pueda ofrecer esta mitigación “aguas arriba”, ya que no es mucho lo que se pueda hacer desde la infraestructura de cliente frente a este tipo de inundaciones del vínculo de internet. Los ataques de infraestructura y a nivel de aplicación basados en métodos de “bajo tráfico y velocidad” son más difíciles de detectar porque utilizan perfiles de tráfico válidos, que pasan los controles basados en “firmas” de cualquier dispositivo de seguridad convencional y que requieren una comprensión más profunda del perfil de comportamiento para su detección. Lo que realmente hace efectivos los ataques de DDoS en la actualidad es que usan herramientas cada vez más complejas y, a su vez, hacen una combinación de las mismas en un único ataque, con diferentes técnicas y objetivos simultáneos, haciendo mucha más efectiva su mitigación. A esto se lo llama ataques Multi-Vectoriales de DDoS. Las estadísticas lo demuestran. El 46% de los ataques de DDoS, durante 2012, fueron del tipo Multi-Vectorial, o sea que utilizaron diferentes herramientas y técnicas para atacar diferentes objetivos. Esto representa un incremento del 41% respecto de este tipo de ataques en 2011. La “Operación Ababil” que, desde noviembre de 2012, tiene como objetivo las instituciones financieras de US, usan una combinación de ataques a nivel de aplicación (GET/POST) en servidores HTTP, HTTPS; querys de DNS; y ataques volumétricos de varios protocolos como TCP SYN, UDP e ICMP. Los atacantes usaron para esto servidores de aplicaciones PHP, Joomla y sitios de WordPress que fueron infiltrados y desde donde se lanzaron los distintos ataques; creando ráfagas inusualmente altas de paquetes por segundo, permitiendo atacar simultáneamente diferentes sitios y con una flexibilidad increíble para migrar de vector. estos servicios están basados en la plataforma de Arbor Networks y son muy efectivos para la mitigación de ataques de DDoS del tipo volumétricos. Los ataques a nivel de aplicación, por sus mecanismos y características, requieren de equipamiento específicos, en el sitio de cliente, que monitoreen el tráfico de manera que puedan detectar estas anomalías y generar la mitigación de estos tipos de amenazas. La familia de soluciones Pravail provee esta capacidad de monitoreo tanto en el vínculo de acceso a Internet (Pravail APS) como en la red interna del cliente (Pravail NSI) y es un efectivo método para mitigar estos tipos de amenazas. Tanto los servicios de los proveedores basados en tecnología Arbor como las soluciones de Pravail en el sitio de cliente cuentan con mecanismos de ac- tualización (AIF) que alimentan a las soluciones de los nuevos patrones de ataque detectados en Internet y generan las medidas necesarias para mitigar los nuevos tipos de ataque. A su vez, las soluciones interactúan entre sí de manera que los equipos en el sitio de cliente tengan la capacidad de enviar avisos tempranos al proveedor de servicios (Cloud Signalling) sobre la detección y progresión de un ataque, de manera de generar una mitigación más rápida y efectiva. La implementación de estas tecnologías, además, permite desarrollar una estrategia de defensa por capas, que es la única respuesta efectiva para un tipo de amenazas como la denegación de servicio, donde los vectores y métodos de ataque son múltiples y evolucionan permanentemente. La solución de Arbor Networks La solución existe pero, al igual que los ataques, tampoco es única. Un entorno complejo como este requiere de una combinación de herramientas específicas de detección/mitigación en el sitio de cliente, actuando en conjunto con los servicios de mitigación de parte del proveedor de servicios, y con la inteligencia necesaria para adaptarse a los nuevos patrones que se generan y capaz de generar de manera flexible las contramedidas necesarias. ¿Qué factores promueven los ataques DDoS? 33% desacuerdos políticos o ideológicos en la empresa 31% juegos online 27% vandalismo Actualmente, muchos de los Service Providers de la región ofrecen servicios de acceso a Internet con servicios de valor agregado para la mitigación de ataques de DDoS. Estos se conocen como servicios de “Clean Pipes”. El 90% de Logicalis Now - Agosto 2013 | 17