Email Gateway 7.x Blade Servers Installation Guide

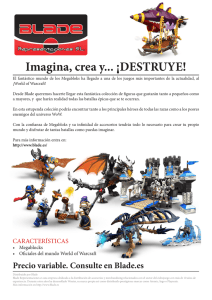

Anuncio