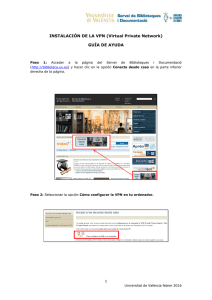

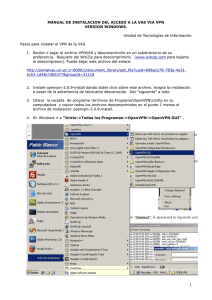

VPN remota con OpenVPN y SSL

Anuncio