taller descubriendo otras herramientas de sw auditoria

Anuncio

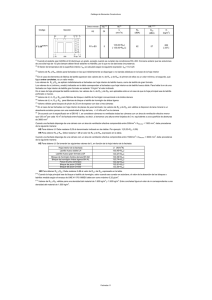

UNIVERSIDAD NACIONAL DE COLOMBIA TALLER DESCUBRIENDO OTRAS HERRAMIENTAS DE SW AUDITORIA LEIDY TATIANA GIRALDO CANDAMIL 907021 CAROLINA NARANJO GARCIA 907040 JOSE LEONARDO DELGADO 907015 2011-1 Contenido WINAUDIT............................................................................................................... 3 EZ – R STATS......................................................................................................... 6 EZSBENFORD ........................................................................................................ 8 RUSECURE .......................................................................................................... 10 RAT_2.2 ................................................................................................................ 12 2 WINAUDIT Nombre de la solución: WINAUDIT Descripción: WINAUDIT es un software que realiza un diagnóstico exhaustivo, profundo y eficaz a las computadoras, permite detallar todos los componentes físicos (hardware) y lógicos (software) que tienes actualmente en tu computadora que, siempre es bueno saberlo. Funciones de auditoría que cumple: Hace una revisión completa de cada uno de los componentes físicos y lógicos de cada equipo, permite que en cualquier momento Resultado de las Pruebas Realizadas: 3 4 Observaciones y conclusiones respecto al producto: El software WINAUDIT permite realizar un completo análisis e inventario de cada uno de los componentes físicos y lógicos del equipo. Antes de iniciar con el inventario es posible seleccionar las categorías específicas de las cuales queremos el informe. Permite la generación de los reportes, en la extensión que necesitemos. Posee una interfaz amigable, además de ser de fácil manejo para el usuario. Es un software, que facilita la realización de la auditoria, ya que tiene en cuenta todos los componentes de los equipos. 5 EZ – R STATS Nombre de la Solución: EZ – R Stats Descripción: El propósito de EZ – R Stats para Windows es simplificar y facilitar el análisis y la auditoria de datos contenidos en archivos de un manera intuitiva, un menú fácil de usar para todas las necesidades de auditoría y análisis. Los valores de los datos y parámetros usados durante el proceso son almacenados en registros de una manera ordenada de tal forma que no deban ser ingresados una y otra vez. Una colección de valores parametrizados usados durante una auditoria pueden ser almacenados en los “archivos del proyecto” de tal forma que pueden ser actualizados en el futuro o usados por un auditor / analista. Funciones de Auditoría que cumple: Los procedimientos de auditoría se pueden agrupar en diferentes categorías apoyado en el análisis de documentos electrónicos: estadísticas básicas de población, estratificación de datos, controles de diferencias en las secuencias numéricas, clasificación de fechas de transición en días de la semana, pruebas con la ley de Bedford, recuperación de costos que incluyen la identificación de duplicados de posibles pagos, entro otros. 6 La extracción de datos incluye un conjunto completo de funciones para permitir al auditor centrarse en los datos específicos relevantes para los diferentes procedimientos. El fraude y la detección de errores incluyen una variedad de pruebas diseñadas para detectar posibles duplicados utilizando comparativos como “mismo, igual, diferente”. Los procedimientos de revisión analíticos incluyen varias pruebas de regresión lineal. Las bases de datos compatibles incluyen MS – Access, SQLite y My SQL. Resultado de las Pruebas Realizadas: Observaciones y conclusiones: Es un programa que tiene altas prestaciones y permite hacer una gran variedad de análisis estadísticos, evaluación de bases de datos, entre otros. Genera completos reportes en intervalos de datos de forma clara. 7 EZSBENFORD Nombre de la Solución: EZSBenford Descripción: Esta solución identifica el grupo de operaciones que tiene la mayor desviación entre los valores observados y esperados de archivos con datos estadísticos a evaluar. Resultado de las pruebas realizadas: 8 Funciones de auditoría que cumple: A la hora de hacer una auditoria a un sistema, se puede usar esta herramienta para observar el grado de asimetría entre los datos esperados y los datos reales de archivos estadísticos específicos. Aquí se hace una desviación de la distribución de dígitos entre lo que se observa y lo que se espera se puede medir en una variedad. Sin embargo, uno de los medios más sencillo para hacerlo es realizar la "Chi Cuadrado" de prueba. Esta es una prueba estándar de estadística para medir el grado de similitud entre los elementos de una tabla. Sobre la base de esta estadística, y el número de "Grados de libertad", es posible asignar una probabilidad de que cualquier variación entre real y observado se debe al simple azar. La gama de probabilidades puede variar de 0 a 100%, aunque es muy poco probable que cualquiera de los valores extremos (0% o 100%) alguna vez se obtendrían durante las pruebas de auditoría. Un acercamiento a la probabilidad de 1, es decir, 100% indica que es casi seguro que cualquier variación se debe al azar, es decir, que la población se conforma con lo que cabría esperar utilizando la ley de Benford. Observaciones y conclusiones sobre el programa: Realiza un análisis exhaustivo de las operaciones. Requiere cierto nivel de experiencia en su manejo. Los datos que se deseen analizar, deben ser guardados en una base de datos, antes del análisis. 9 RUSECURE Nombre de la Solución: Rusecure Descripción: RUsecure es un manual de seguridad interactivo, este es de fácil instalación y proporciona una referencia rápida que cumple una alta gama de cuestiones de seguridad. Se puede leer en secuencia o temas específicos y se pueden identificar por el uso o por medio del árbol de búsqueda. El espectro de temas cubre: Establecimiento de una estructura de seguridad de la información formalizada. La obtención de asesoramiento y orientación Políticas de información de seguridad La preparación y clasificación de la información y datos Autorización de procesos Deberes y responsabilidades de la norma ISO Las funciones administrativas de la norma ISO Seguridad de la información evaluación de los riesgos Reducir los riesgos asociados con la computadora portatil 10 Administración de datos de emergencia Información de auditoría de seguridad y cumplimiento Gestión de la continuidad del proceso de planificación del negocio Manejo de seguridad de las cuestiones de información de personal y recursos humanos Manejo de incidentes de seguridad de la información Glosario de seguridad integral Funciones de Auditoría que cumple: La herramienta RUsecure ayuda en un proceso de auditoría ya que por medio de esta se puede ordenar de una manera mas organizada la información de una organización o compañía. Por medio de RUsecure nos podemos referir a: Cuestiones de seguridad de la información Ayuda al conocimiento de la amenaza Políticas de cumplimiento Capacidad de difusión en la organización Observaciones y conclusiones sobre el programa: Posee una interfaz amigable y de fácil uso para el usuario. Posee soporte en línea, seguro el cual garantiza la confidencialidad de la información que sea suministrada. 11 RAT_2.2 Nombre de la Solución: RAT_2.2.win32-native-installer Descripción: RAT está diseñado para auditar e informar sobre los archivos de configuración del router Cisco, proporcionando salida en HTML y archivos de texto ASCII. RATA viene con una herramienta llamada SNARF que puede automatizar el proceso de descarga de la configuración, o puede descargar manualmente los archivos de configuración. RAT es una colección de programas de línea de comandos. No tiene una interfaz grafica como tal pero permite ejecutar RAT a través de una ventana de comandos o ventana DOS donde se ejecutan los programas RAT. Para poder ejecutarse todos los programas RAT, se necesita saber la unidad y la ruta de acceso RATA donde se instaló. Si se utiliza el instalador InstallShield Y se siguieron las opciones predeterminadas los programas estarán en C: \ CEI \ RAT \ bin. Para ejecutar el programa de rata y ver una lista de sus opciones, se puede escribir lo siguiente: C: \ routers rata> - ayuda. Antes de utilizar RAT, se debe utilizar el programa para crear ncat_config un archivo de reglas específicas para los enrutadores. Ncat_config hará algunas preguntas acerca de la configuración del router y de seguridad opcional. La manera de ejecutar ncat_ config es: C: \ routers> ncat_config y acontinuación aparecerán una lista de preguntas. Funciones de Auditoria que cumple: Utilizado para llevar a cabo una auditoría de seguridad en router Cisco. RATA inspecciona el archivo de configuración del router, en busca de materiales y problemas de configuración por defecto. Observaciones y conclusiones respecto al producto: RAT analiza las vulnerabilidades en sistemas CISCO. Es una herramienta para realizar auditorías de seguridad a dispositivos perimetrales CISCO. El protocolo TFTP (Protocolo de transferencia de archivos trivial) comúnmente utilizado para transferir pequeños archivos entre ordenadores en una red, utiliza UDP y no dispone de capacidades de directorio ni de contraseña siendo este un protocolo muy inseguro, ya que no usa autenticación ni contraseñas en texto clave. Este se debe usar bajo el propio riesgo del usuario. Se deben tomar precauciones tales como la aplicación de reglas de firewall o listas de control de acceso al router frente a los equipos que ejecutan el servidor TFTP para asegurarse de que sólo los dispositivos autorizados (routers) pueden tener acceso al servidor TF 12