Descargar - Documentos TICs

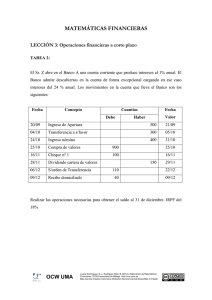

Anuncio