1 - Archivo Digital UPM - Universidad Politécnica de Madrid

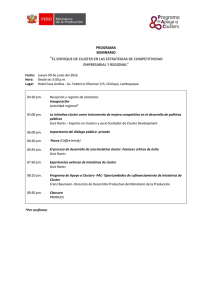

Anuncio