Aplicación de bloqueo para la prevención de Shoulder Surfing

Anuncio

Seguridad en Android: Aplicación de

bloqueo para la prevención de Shoulder

Surfing

Cristian Torres Barrantes

Trabajo de Fin de Grado dirigido por

Manel Medina Llinàs

Departamento de Arquitectura de Computadores

Facultat d’Informàtica de Barcelona

Universitat Politècnica de Catalunya

Junio 2016

Resumen

Desde que a finales de 2008 salió al mercado la primera versión oficial del sistema operativo Android ha ido aumentando el número de usuarios de smartphones hasta que, en la

actualidad, el 82.8 % de éstos utilizan este sistema. Ante este hecho, el mundo del cibercrimen se ha volcado para encontrar vectores de ataque que permitan obtener los datos

privados de los usuarios. En este contexto, el proyecto que se presenta a continuación

pretende estudiar los mecanismos actuales de seguridad que son inherentes en Android,

las principales extensiones que resuelven situaciones no contempladas por los creadores

de este sistema y los principales métodos usados para comprometer la privacidad de

los usuarios. Por otro lado, se desarrolla una aplicación para proteger la sustracción de

información sensible de dichos usuarios ante un tipo concreto de ataque de ingenierı́a

social: Shoulder Surfing.

Índice

Resumen

I

Índice de figuras

V

Índice de códigos

VIII

Índice de tablas

X

1. Introducción

1.1. Formulación del problema . .

1.2. Contextualización . . . . . . .

1.2.1. Definición del contexto

1.2.2. Actores implicados . .

1.3. Estado del arte . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

1

1

2

2

2

3

2. Alcance del proyecto

2.1. Definición del alcance . . . . . . . .

2.2. Riesgos y obstáculos . . . . . . . . .

2.3. Metodologı́a y rigor . . . . . . . . .

2.3.1. Métodos de trabajo . . . . .

2.3.2. Herramientas de seguimiento

2.3.3. Métodos de validación . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5

5

6

6

6

7

8

.

.

.

.

.

.

9

9

11

11

12

12

13

.

.

.

.

.

14

14

14

15

17

17

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

3. Pliegue de condiciones

3.1. Descripción y motivación . . . . . . . .

3.2. Entorno . . . . . . . . . . . . . . . . . .

3.3. Estado actual . . . . . . . . . . . . . . .

3.4. Diseño arquitectónico e Implementación

3.5. Gestión de riesgos . . . . . . . . . . . .

3.6. Competencias técnicas de la especialidad

.

.

.

.

.

.

.

.

.

.

.

.

4. Planificación temporal

4.1. Planificación estimada del proyecto . . . . .

4.2. Descripción de las tareas . . . . . . . . . . .

4.3. Diagrama de Gantt . . . . . . . . . . . . . .

4.4. Recursos . . . . . . . . . . . . . . . . . . . .

4.5. Valoración de alternativas y plan de acción

ii

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Índice

iii

5. Fundamentos teóricos

5.1. Sistemas Android . . . . . . . . . . . . . . .

5.1.1. Arquitectura del sistema . . . . . . .

5.1.1.1. Kernel . . . . . . . . . . . .

5.1.1.2. Librerı́as . . . . . . . . . .

5.1.1.3. Runtime . . . . . . . . . .

5.1.1.4. Framework de la aplicación

5.1.1.5. Aplicaciones . . . . . . . .

5.1.2. Arquitectura de una aplicación . . .

5.1.2.1. Android Manifest . . . . .

5.1.2.2. Actividades . . . . . . . . .

5.1.2.3. Servicios . . . . . . . . . .

5.1.2.4. Content providers . . . . .

5.1.2.5. Broadcast recievers . . . .

5.2. Seguridad en Android . . . . . . . . . . . .

5.2.1. Modelo de seguridad . . . . . . . . .

5.2.1.1. Sandboxing . . . . . . . . .

5.2.1.2. Gestión de permisos . . . .

5.2.1.3. Acceso a memoria . . . . .

5.2.1.4. Protección de datos . . . .

5.2.1.5. Signatura de código . . . .

5.2.1.6. Binder . . . . . . . . . . .

5.2.1.7. SEAndroid . . . . . . . . .

5.2.2. Extensiones de seguridad . . . . . .

5.2.2.1. Kirin . . . . . . . . . . . .

5.2.2.2. AdDroid . . . . . . . . . .

5.2.2.3. XManDroid . . . . . . . . .

5.2.2.4. ASF . . . . . . . . . . . . .

5.2.2.5. TaintDroid . . . . . . . . .

5.3. Inseguridad de la información . . . . . . . .

5.3.1. Ingenierı́a social . . . . . . . . . . .

5.3.1.1. Shoulder Surfing . . . . . .

5.3.1.2. Tapjacking . . . . . . . . .

6. Desarrollo del proyecto

6.1. Descripción de la aplicación . . . . . . .

6.2. Procedimiento . . . . . . . . . . . . . . .

6.3. Diagrama de flujo . . . . . . . . . . . . .

6.4. Funcionalidades . . . . . . . . . . . . . .

6.4.1. Estado de la protección . . . . .

6.4.2. Establecer PIN . . . . . . . . . .

6.4.3. Establecer taps invisibles . . . .

6.4.4. Entrenamiento . . . . . . . . . .

6.4.5. Historial . . . . . . . . . . . . . .

6.4.6. Protección de aplicaciones . . . .

6.4.7. Protección de contenido privado

6.4.8. Servicio . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

18

18

19

20

21

21

22

23

24

25

25

27

28

29

30

30

30

31

32

33

34

34

35

37

38

39

41

42

44

45

46

48

49

.

.

.

.

.

.

.

.

.

.

.

.

52

52

54

55

58

59

61

63

68

70

72

75

80

Índice

iv

6.4.9. Tutorial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82

7. Gestión económica

7.1. Consideraciones iniciales .

7.2. Identificación y estimación

7.2.1. Costes directos . .

7.2.2. Costes indirectos .

7.2.3. Contingencia . . .

7.2.4. Imprevistos . . . .

7.2.5. Presupuesto . . . .

7.3. Control de gestión . . . .

. . . . . .

de costes

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

8. Sostenibilidad y compromiso social

8.1. Valoración de la sostenibilidad . .

8.2. Económica . . . . . . . . . . . . . .

8.3. Social . . . . . . . . . . . . . . . .

8.4. Ambiental . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

83

83

83

84

85

86

86

86

87

.

.

.

.

88

88

88

89

90

9. Conclusiones

91

Bibliografı́a

92

Índice de figuras

4.1. Datos del diagrama de Gantt . . . . . . . . . . . . . . . . . . . . . . . . . 15

4.2. Diagrama de Gantt . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

5.1. Arquitectura del sistema operativo Android . . . . . . . . . . . . . . . . . 19

5.2. Arquitectura de una aplicación . . . . . . . . . . . . . . . . . . . . . . . . 24

5.3. Ciclo de vida de una Activity . . . . . . . . . . . . . . . . . . . . . . . . . 26

5.4. Ciclo de vida de un servicio . . . . . . . . . . . . . . . . . . . . . . . . . . 28

5.5. Funcionamiento de los Content Providers . . . . . . . . . . . . . . . . . . 29

5.6. Comunicación entre procesos mediante Binder . . . . . . . . . . . . . . . . 35

5.7. Extensiones de seguridad

. . . . . . . . . . . . . . . . . . . . . . . . . . . 38

5.8. Comunicación entre librerı́as de publicidad y Android . . . . . . . . . . . 39

5.9. Comunicación entre librerı́as de publicidad y Android usando AdDroid . . 40

5.10. Arquitectura de seguridad de Android . . . . . . . . . . . . . . . . . . . . 43

5.11. Arquitectura de seguridad implantada por ASF . . . . . . . . . . . . . . . 43

5.12. Seguimiento multinivel de recursos de TaintDroid . . . . . . . . . . . . . . 44

5.13. Tapjacking . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49

5.14. Tapjacking con pantalla transparente . . . . . . . . . . . . . . . . . . . . . 50

6.1. Panel Configuración . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

6.2. Panel Protección . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

v

Lista de figuras

vi

6.3. Diagrama de flujo ideal . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56

6.4. Espera activa del servicio . . . . . . . . . . . . . . . . . . . . . . . . . . . 56

6.5. Pila de tareas recientemente abiertas . . . . . . . . . . . . . . . . . . . . . 57

6.6. Comprobación de cambio de aplicación . . . . . . . . . . . . . . . . . . . . 58

6.7. Diagrama de flujo final . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58

6.8. Opciones disponibles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

6.9. Protección deshabilitada . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

6.10. Establecer PIN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

6.11. Ventana de bloqueo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

6.12. Bloqueo principal . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62

6.13. Restablecer PIN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62

6.14. Taps con transparencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64

6.15. Taps sin transparencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64

6.16. Introducción de taps I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

6.17. Introducción de taps II . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

6.18. Modificación del radio I . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

6.19. Modificación del radio II . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

6.20. Taps establecidos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66

6.21. Pantalla introductoria . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

6.22. Taps de entrenamiento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

6.23. Visualización gráfica I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

6.24. Resultados I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

6.25. Visualización gráfica II . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

6.26. Resultados II . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

6.27. Historial de accesos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71

6.28. Reinicio de contadores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71

Lista de figuras

vii

6.29. Aplicaciones a proteger

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

6.30. Interfaz para proteger imágenes . . . . . . . . . . . . . . . . . . . . . . . . 76

6.31. Selección de imágenes de la galerı́a . . . . . . . . . . . . . . . . . . . . . . 76

6.32. Imágenes cifradas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

6.33. Desproteger imagen

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

6.34. Lista de archivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

6.35. Archivo cifrado . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

6.36. Contenido del archivo cifrado . . . . . . . . . . . . . . . . . . . . . . . . . 77

6.37. Tutorial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82

6.38. Link del tutorial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82

Índice de códigos

5.1. Código principal para implementar tapjacking . . . . . . . . . . . . . . . . 50

6.1. Opciones para deshabilitar la protección . . . . . . . . . . . . . . . . . . . 60

6.2. Configuración de la alarma . . . . . . . . . . . . . . . . . . . . . . . . . . 60

6.3. Parada del servicio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60

6.4. Ejecución de la alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

6.5. Configuración del PIN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63

6.6. Uso de SecurePreferences . . . . . . . . . . . . . . . . . . . . . . . . . . . 63

6.7. Recogida de taps del usuario . . . . . . . . . . . . . . . . . . . . . . . . . . 67

6.8. Representación gráfica de los taps . . . . . . . . . . . . . . . . . . . . . . . 67

6.9. Almacenamiento de los taps . . . . . . . . . . . . . . . . . . . . . . . . . . 68

6.10. Evaluación de los taps introducidos . . . . . . . . . . . . . . . . . . . . . . 70

6.11. Gestión de cada entrada del historial . . . . . . . . . . . . . . . . . . . . . 71

6.12. Obtención de valores de la base de datos . . . . . . . . . . . . . . . . . . . 72

6.13. Realización de la búsqueda en segundo plano . . . . . . . . . . . . . . . . 73

6.14. Búsqueda de aplicaciones en el sistema . . . . . . . . . . . . . . . . . . . . 74

6.15. Guardar aplicaciones protegidas . . . . . . . . . . . . . . . . . . . . . . . . 74

6.16. Selección de contenido de la galerı́a . . . . . . . . . . . . . . . . . . . . . . 78

6.17. Contenido guardado para cifrar . . . . . . . . . . . . . . . . . . . . . . . . 78

6.18. Cifrado del contenido I . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

viii

Lista de figuras

ix

6.19. Cifrado del contenido II . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

6.20. Descifrado del contenido . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80

6.21. Consulta de la aplicación en primer plano . . . . . . . . . . . . . . . . . . 81

6.22. Comprobación del número PIN . . . . . . . . . . . . . . . . . . . . . . . . 81

Índice de tablas

7.1. Costes recursos humanos . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84

7.2. Costes directos por actividad . . . . . . . . . . . . . . . . . . . . . . . . . 84

7.3. Costes directos de material . . . . . . . . . . . . . . . . . . . . . . . . . . 85

7.4. Costes indirectos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

7.5. Costes contingencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

7.6. Costes imprevistos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

7.7. Presupuesto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87

8.1. Valoración sostenibilidad . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

x

1. Introducción

1.1.

Formulación del problema

Desde que a finales de 2008 salió al mercado la primera versión oficial del sistema operativo Android ha ido aumentando el número de usuarios de smartphones hasta que,

en la actualidad, el 82.8 % [1] de éstos utilizan este sistema. Este hecho ha propiciado

el aumento del interés en atacar dicha plataforma con el fin de sustraer información

privada a los usuarios.

En este contexto, se pretende realizar una comprensión del funcionamiento de la seguridad en Android y de las técnicas más utilizadas para lograr evadir la protección que

ofrece este sistema operativo.

Centrando el foco de atención en un tipo concreto de estas técnicas se lleva a cabo el

desarrollo de una aplicación, alternativa a las ya existentes en el mercado, que proporciona una protección adicional en el momento de introducir un patrón de desbloqueo

a las aplicaciones instaladas. La finalidad es dotar al usuario de los medios necesarios

para acceder a sus datos privados en situaciones que puedan tener un impacto negativo

en su privacidad. De este modo, se solucionará el problema actual de las aplicaciones

que ofrecen la funcionalidad de bloquear en base a un patrón o PIN: la efectividad se ve

anulada cuando un tercero descubre la combinación correcta.

La situación a la cual se pretende dar solución con el diseño de esta aplicación es el

denominado Shoulder Surfing. Éste se basa en técnicas de observación directa de un

dispositivo con la finalidad de sustraer información sensible del usuario. Esto sucede

frecuentemente debido a la cantidad de situaciones en las cuales los usuarios utilizan

sus dispositivos móviles en público. Se puede ejemplificar con el siguiente caso: un compañero de clase observa el patrón de desbloqueo de la galerı́a de fotografı́as de otro y en

un posible descuido de éste último podrı́a ganar acceso a dicho contenido.

1

1 Introducción

Aunque se diera esta situación, o similares, el hecho de tener un segundo nivel de protección ignoto para el atacante dificultarı́a el acceso de éste a los recursos protegidos.

Con este fin se desarrolla la aplicación que se expone en este proyecto.

1.2.

1.2.1.

Contextualización

Definición del contexto

Este proyecto se enmarca en el ámbito de la seguridad en sistemas Android. En concreto, la aplicación creada atañe al concepto de ataque de ingenierı́a social. Éste se define

como un conjunto de técnicas de manipulación que se realizan sobre los usuarios con la

finalidad de conseguir información confidencial.

Existe un amplio abanico de técnicas que se engloban dentro de este tipo de ataque, las

cuales suelen implicar el uso de correo electrónico, teléfono u otro tipo de comunicación

que pretende provocar situaciones de urgencia, miedo u otras, con el fin de engañar al

usuario para que revele información sin ser consciente de estar siendo vı́ctima de un

fraude. No obstante, algunas de estas técnicas no requieren de un interacción directa

entre el atacante y su vı́ctima, como es el caso de Shoulder Surfing.

Shoulder Surfing es una de las prácticas más utilizadas para obtener información sensible

de los usuarios de Android. Esto se debe a la facilidad y a la diversidad de situaciones

en las cuales se puede llevar a cabo. La ejecución de esta técnica consiste en observar

disimuladamente las acciones que realiza otro usuario en su dispositivo. De este modo

es posible obtener claves de acceso al sistema, contraseñas u otros datos. En este tipo

de ataque el usuario es el factor vulnerable por lo que no se puede conseguir una total

erradicación del problema. Es aquı́ donde surge la idea de la aplicación desarrollada en

este proyecto.

1.2.2.

Actores implicados

Acto seguido, se describe el rol de cada una de las partes involucradas en el desarrollo del

proyecto y los potenciales destinatarios que se beneficiarı́an del resultado de este trabajo.

2

1 Introducción

Desarrollador: es el principal actor del proyecto. Es el responsable de recopilar, estructurar y redactar la información además de desarrollar la aplicación.

Director: Manel Medina Llinàs, Catedrático de Arquitectura de Computadores en la

Universitat Politècnica de Catalunya, es el encargado de guiar y asistir este proyecto.

Usuarios beneficiados: esta aplicación va dirigida a los usuarios que requieren mejorar la protección de la privacidad de sus dispositivos mediante un segundo nivel de

autenticación que pase desapercibido ante posibles observadores. Estos usuarios podrán

beneficiarse tanto en un entorno empresarial como en el personal con la finalidad de

restringir el acceso a documentos y aplicaciones confidenciales.

1.3.

Estado del arte

Android es un sistema operativo basado en el kernel de Linux diseñado originalmente

para dispositivos móviles con pantalla táctil. El uso de este sistema ha experimentado

un gran crecimiento y aceptación entre los usuarios de smartphones hasta el punto de

que a finales de 2015 ocho de cada diez dispositivos usaban Android.

La rápida expansión de Android se debe principalmente a la gran cantidad de aplicaciones que salen al mercado ofreciendo útiles funcionalidades a los usuarios. Este hecho

es consecuencia de la fácil adaptación que tienen los desarrolladores de software a la

arquitectura de este sistema.

Dicha arquitectura se compone de distintos módulos [2, 3] que se interconectan para

compartir información y hacer uso de las funcionalidades ofrecidas por el resto de ellos.

Esta modularidad permite a programadores y usuarios abstraerse de la compleja implementación interna y poder realizar sus tareas de una forma más cómoda.

Tanto para un usuario estándar como para un desarrollador, la piedra angular de este

sistema, la cual proporciona atracción y utilidad del mismo, son las aplicaciones.

Una aplicación está formada por varios componentes [4, 5] que proporcionan un amplio

abanico de funcionalidades para que puedan ser implementadas por el programador.

Éste es el encargado de interactuar con las interfaces que proporciona Android a fin de

facilitar el desarrollo de la aplicación de una forma correcta y segura.

3

1 Introducción

La necesidad de seguridad es inherente a cualquier sistema operativo, de tal modo que no

se contempla un escenario en el cual se pueda prescindir de una fuerte implementación

de ésta. Es por ello que Android establece un modelo de seguridad, basado en el modelo

de Linux, con la intención de blindar el sistema y evitar que sea comprometido. Dicho

modelo especifica cada una de las incorporaciones nativas [6–10] que han sido adoptadas

para proteger al usuario.

No obstante, se ha demostrado que estas medidas de seguridad tienen un alcance de

protección limitado y pueden ser evadidas [11–14] por atacantes. Esto propulsa la aparición de extensiones de seguridad [15–19] capaces de integrarse al sistema operativo con

la finalidad de suplir sus carencias.

4

2. Alcance del proyecto

2.1.

Definición del alcance

El presente proyecto se orienta a la creación de una aplicación móvil que, tal y como se

ha expuesto en apartados anteriores, pretende mejorar la seguridad de dispositivos con

sistema Android en situaciones en las que se pueda dar Shoulder Surfing. No obstante,

el diseño de esta aplicación no se puede concebir sin tener consolidados una serie de

conocimientos sobre este sistema.

Es por ello que, con la finalidad de conseguir una base teórica sólida, se ha otorgado un

peso considerable a la parte bibliográfica de este ámbito.

En primer lugar, se realiza un overview acerca del funcionamiento del sistema operativo

Android para poder entender algunos aspectos fundamentales en cuanto a la composición interna del mismo.

Posteriormente, se profundiza en la seguridad de Android debido a que es el aspecto

más importante y más estrechamente relacionado con la aplicación desarrollada en este

trabajo.

Por último, se hace una revisión sobre los métodos más comunes utilizados por los cibercriminales con la finalidad de sustraer información .

En cuanto a la parte práctica de este proyecto, lo que se pretende es crear una aplicación

que aporte un segundo nivel de protección, invisible para posibles observadores, que

proteja a las aplicaciones, evitando ası́ el Shoulder Surfing.

5

2 Alcance del proyecto

2.2.

Riesgos y obstáculos

Como en todo proyecto existen potenciales factores que pueden interferir en las expectativas fijadas desde un inicio. En este caso, los condicionantes principales hacen referencia

al tiempo y a los conocimientos sobre la materia.

La entrega de este trabajo está establecida en una fecha concreta y por tanto el perı́odo

de tiempo para su desarrollo debe respetar dicha fecha. Esto supone que cualquier contratiempo que se produjese podrı́a afectar al avance continuado del proyecto y conducir

al incumplimiento de los plazos. Debido a que no se concibe tal escenario, la planificación temporal se realizará de modo que tenga cabida la gestión de posibles adversidades

sin que interfieran en el flujo de este trabajo. Algunas de éstas que se consideran hacen

referencia a las funcionalidades que ya no son soportadas por Android, lo cual provoca

que se tenga que optar por alternativas que no aportan las mismas prestaciones.

Otro importante aspecto a considerar es el grado de conocimiento previo del alumno en

la materia a tratar. Éste influirá en la rapidez con la cual avanzará la implementación

del proyecto. A causa de la gran extensión que ha experimentado Android a lo largo

de los últimos años, un gran número de recursos están disponibles para que el alumno

pueda formarse y alcanzar los conocimientos necesarios para la correcta finalización de

las tareas programadas. Por tanto, a pesar de ser un factor importante no será del todo

condicionante.

2.3.

Metodologı́a y rigor

En esta sección se expondrá el método de trabajo elegido para fijar el rumbo del proyecto, el conjunto de herramientas seleccionadas para realizar un seguimiento del mismo y

la metodologı́a empleada para validar el cumplimiento de los objetivos fijados.

2.3.1.

Métodos de trabajo

Con la finalidad de establecer una disciplina para el correcto desarrollo del proyecto,

SCRUM ha sido la metodologı́a de trabajo elegida. Se trata de un modelo ágil de desarrollo que tiene definidas las conductas que se deben adoptar para finalizar el trabajo

en el plazo fijado y asegurar que las expectativas del cliente se han cumplido.

6

2 Alcance del proyecto

SCRUM tiene como caracterı́stica principal la constante interacción entre cliente y desarrollador (director y alumno) para seguir de cerca cada avance. Este hecho aporta flexibilidad ante cambios, ya que éstos, al formar parte del proceso de desarrollo, no se

entienden como un problema sino como algo necesario para que el producto sea mejor.

Además, permite identificar y reducir tareas innecesarias; agilizando ası́ el progreso.

Por otro lado, SCRUM sigue una estrategia de desarrollo incremental, la cual permite

que la planificación sea adaptable al trascurso del proyecto. Esto proporciona una mejor

predicción de los tiempos necesarios para realizar cada tarea.

Estas caracterı́sticas más significativas de SCRUM hacen que se ajuste a las necesidades

requeridas en este trabajo y en consecuencia se pondrán en práctica.

2.3.2.

Herramientas de seguimiento

A lo largo del desarrollo del proyecto se utilizarán distintas herramientas para asegurar

un correcto procedimiento y garantizar que la integridad del trabajo está protegida ante

circunstancias disruptivas.

La principal herramienta de trabajo será Android Studio, la cual proporciona todo un

entorno adaptado al desarrollo de aplicaciones para Android. Además, permite la conexión con un gestor de repositorios en red como Git, GitHub, Mercurial, etc., para tener

un control de versiones sobre el código implementado.

Por otro lado, una herramienta clave para evitar que los avances producidos dependan

del estado del dispositivo en el cual se lleva a cabo toda actividad es Mega. Este programa permite tener una carpeta en el escritorio del ordenador con sincronización constante

con la nube. De este modo, cualquier cambio realizado en un fichero queda registrado

tanto en la máquina fı́sica como en un medio de almacenamiento en lı́nea, el cual cuenta

con una capacidad de 50GB.

Además, Mega permite exportar un enlace que especifica la ruta de acceso a la carpeta

respaldada. Esta caracterı́stica será aprovechada para permitirle al director del proyecto

poder consultar los avances realizados de una forma cómoda y remota.

7

2 Alcance del proyecto

2.3.3.

Métodos de validación

Debido a las caracterı́sticas definidas anteriormente sobre el modelo de trabajo a seguir, SCRUM, los métodos de evaluación se ajustarán a las pautas que establece dicho

modelo. Es decir, el trabajo será evaluado con cierta periodicidad, a convenir con las

preferencias del director, para asegurar un desarrollo continuado y correcto del proyecto,

evitando ası́ desviaciones e incorrectas decisiones del alumno sobre las tareas a realizar.

La comunicación entre el director y el alumno se realizará semanalmente vı́a correo

electrónico. En ella, el alumno detallará los avances realizados a lo largo de la semana y

esperará el feedback del director para modificar el estado actual del trabajo, en caso de

haber tareas desarrolladas de forma errónea, y consolidar el rumbo a seguir; evitando

ası́ desviaciones. Con este fin se establece un perı́odo máximo de dos semanas en el cual

puede permanecer el proyecto sin ser evaluado.

8

3. Pliegue de condiciones

3.1.

Descripción y motivación

El conjunto de funcionalidades que proporciona Android, en combinación con la evolución tecnológica de los dispositivos móviles, ha propiciado que los usuarios encuentren

en este sistema un lugar en el cual gestionar gran parte de las acciones cotidianas que

llevan a cabo.

Entre éstas se encuentra una que es prácticamente inherente al usuario: la gestión de

información privada y confidencial. A pesar de no haber estadı́sticas que confirmen este

hecho se podrı́a estimar que alrededor de la totalidad de dispositivos con Android almacenan datos sensibles. Éstos pueden ser documentos, contenido multimedia, registros de

mensajerı́a instantánea, etc., o bien información que permita identificar y ubicar a un

usuario; historial de navegación, posicionamiento GPS, registro de llamadas, etc.

Ante este hecho, el mundo del cibercrimen se ha volcado en la exploración intensa de

este sistema para encontrar vectores de ataque que permitan obtener datos privados

de los usuarios; principalmente con ánimo de lucro. El objetivo sobre el cual recae el

foco de atención de un ataque es una vulnerabilidad persistente en todos los sistemas

informáticos: el usuario.

El usuario de hoy dı́a hace un uso constante de los dispositivos móviles ignorando los

peligros silenciosos que le rodean. Se expone a gran cantidad de situaciones adversas y

realiza acciones sin ser del todo consciente del impacto que pueden tener en su confidencialidad.

En vista de este escenario, este proyecto pretende estudiar los mecanismos actuales de

seguridad que son inherentes en Android y las principales extensiones que resuelven situaciones no contempladas por los creadores de este sistema.

9

3 Pliegue de condiciones

La parte teórica de este proyecto se combinará con una parte práctica que consistirá

en una aplicación destinada a proporcionar seguridad a los usuarios de Android. Dicha

aplicación se trata de un software que permitirá aplicar un control de acceso sobre otras

aplicaciones con un factor de protección adicional respecto a otras aplicaciones similares

en el mercado.

El funcionamiento consistirá en sobreponer una aplicación, la cual pide un PIN de desbloqueo, encima de la aplicación a proteger. Cuando el usuario introduzca correctamente

el PIN solicitado, tendrá un acceso aparente a la aplicación protegida. Es decir, creerá

que está interactuando con dicha aplicación pero en realidad lo estará haciendo con una

aplicación transparente que está a la escucha de los taps que hace el usuario en la pantalla. Dichos taps han sido establecidos inicialmente por el usuario y actúan como segundo

factor de autenticación.

A modo de ejemplo clarificador se expone la siguiente situación:

Un usuario A decide proteger la aplicación Whatsapp para que salga una ventana

que pida introducir PIN cada vez que se abra.

El usuario A requiere de hacer uso de Whatsapp en un lugar donde hay personas

alrededor (metro, universidad, lugar de trabajo, etc.). Introduce el PIN de desbloqueo.

Un usuario B está observando el momento en el que se introduce el PIN.

El usuario A, una vez ha desbloqueado aparentemente Whatsapp, realizará un

conjunto de taps en las posiciones de la pantalla que sólo él sabe teniendo como

imagen estática de fondo la interfaz gráfica de Whatsapp.

El usuario B (considerando la situación en la que dispone de un tiempo limitado

para consultar el WhatsApp del usuario A y dejar el dispositivo en su sitio original) ha sido capaz de contemplar el PIN pero al acceder y no introducir los taps

invisibles se le cierra la aplicación y le muestra de nuevo la pantalla de bloqueo.

El objetivo de esta aplicación es paliar el efecto de una conocida técnica de ingenierı́a

social llamada Shoulder Surfing, la cual, tal y como se ha comentado anteriormente,

consiste en técnicas de observación directa de un dispositivo con la finalidad de sustraer

información sensible del usuario.

10

3 Pliegue de condiciones

Este hecho se puede producir con facilidad en multitud de escenarios debido a que el

usuario se ve obligado a focalizar su atención en la pantalla en el momento de introducir

el PIN. Su visión debe centrarse en las teclas que tiene que pulsar y en consecuencia no

puede prestar atención a posibles observadores que están a su alrededor.

La aplicación que se expone en este proyecto permite que un usuario introduzca los taps

invisibles sin necesidad de mirar el dispositivo móvil. Por tanto, puede girar el teléfono

hacia abajo o levantar la cabeza y observar si hay alguien pendiente cerca suyo. La

precisión no es un elemento que juegue en contra del usuario, ya que éste puede graduar

el margen de error aceptable para considerar que el tap está dentro de la zona correcta.

3.2.

Entorno

Este proyecto pertenece a la modalidad B, en la cual el alumno realiza un perı́odo de

prácticas en una empresa relacionada con la temática de su proyecto, S21sec1 .

S21sec es una multinacional especializada en servicios y tecnologı́a de ciberseguridad

cuya finalidad es garantizar el desarrollo efectivo de los negocios. Su objetivo es la

protección de los activos digitales de mayor valor y crı́ticos en las organizaciones: la

información, las operaciones y la imagen de la compañı́a.

Cuenta con más de 16 años de experiencia con proyectos a nivel mundial y con una amplia

gama de servicios y productos destinados a garantizar la seguridad de los sistemas de

información de empresas e instituciones.

3.3.

Estado actual

Este trabajo no forma parte de ningún otro proyecto, parte desde cero y cuenta con la

personalización de todas y cada una de sus funcionalidades.

Es cierto que en el mercado existen numerosas aplicaciones de bloqueo que se diferencian

en el nivel de detalle a la hora de proteger. Es decir, unas permiten bloquear algunos

parámetros de configuración como la ubicación GPS, el uso de datos, etc., y otras se

limitan a proteger sólo aplicaciones.

1

http:www.s21sec.com

11

3 Pliegue de condiciones

La idea de la aplicación surge debido al factor común que comparte un gran número de

aplicaciones que personalmente he testeado: la seguridad radica en el momento en el cual

el usuario inserta el PIN. Este hecho hace que por más eficiencia algorı́tmica que haya

sido programada finalmente dependerá en última instancia de la discreción del usuario.

Por este motivo, se decide mejorar este tipo de aplicaciones, para que el usuario pueda

prevenirse de aquellas personas que están ojo avizor cuando se expone públicamente.

3.4.

Diseño arquitectónico e Implementación

La arquitectura de la parte práctica del proyecto constará de un conjunto de clases,

programadas en Java y XML, que serán las que conformen la aplicación que funcionará

sobre el sistema operativo Android.

La principal herramienta software que servirá para llevar a cabo todas las tareas de programación es Android Studio. Ésta consiste en un entorno adaptado para proporcionar

facilidades a los programadores de aplicaciones Android.

Por otro lado, el hardware sobre el cual se realizará la implementación del proyecto

consiste en un portátil y un dispositivo móvil.

3.5.

Gestión de riesgos

Los riesgos asociados a las herramientas y tecnologı́as empleadas en el desarrollo del

proyecto no suponen una gran amenaza para la evolución del mismo.

Al tratarse de una aplicación para Android no existen riesgos derivados del uso de licencias debido a que la programación para dicha plataforma es de libre acceso. Por otro

lado, el uso de estándares por parte de Android erradica cualquier situación de incompatibilidad con los protocolos existentes.

No obstante, al tratarse de un sistema muy fraccionado, es decir, existen múltiples versiones de éste, hace que ciertas funcionalidades deban implementarse de forma diferente

para garantizar la compatibilidad entre versiones. Esto provoca que el programador

realice implementaciones extras, las cuales no todas pueden llevarse a cabo a causa de

medidas de seguridad adoptadas por Google.

12

3 Pliegue de condiciones

El punto fuerte de Android que mitiga en gran parte estas complicaciones es la extensa

documentación que se proporciona desde fuentes oficiales ası́ como la ayuda que se puede

encontrar en comunidades tecnológicas.

3.6.

Competencias técnicas de la especialidad

Este proyecto pertenece a la especialidad de Tecnologı́as de la Información y las competencias técnicas elegidas en el momento de la inscripción del TFG fueron las siguientes:

CTI2.2: Administrar y mantener aplicaciones, sistemas informáticos y redes de

computadores.

CTI2.3: Demostrar comprensión, aplicar y gestionar la garantı́a y la seguridad de

los sistemas informáticos.

CTI3.1: Concebir sistemas, aplicaciones y servicios basados en tecnologı́as de red,

teniendo en cuenta Internet, web, multimedia, servicios interactivos y computación

ubicua.

CTI4: Utilizar metodologı́as centradas en el usuario i la organización para el desarrollo, la evaluación y la gestión de aplicaciones y sistemas basados en tecnologı́as

de la información que aseguren la accesibilidad, ergonomı́a y la usabilidad de los

sistemas.

La descripción del proyecto dada en secciones anteriores pone de manifiesto que se abordan los aspectos relacionados con las competencias CTI2.2, CTI2.3 y CTI4.

Por otro lado, la competencia CTI3.1 ha quedado finalmente excluida del alcance del

trabajo. Esto se debe a que en el momento de la elección de las competencias no fue

posible predecir los acontecimientos que sucederı́an a lo largo del proyecto que harı́an

que esta competencia no tuviera cabida.

El principal motivo para su eliminación ha sido proporcionar mayor confianza y seguridad al usuario. En un principio se iban a implementar funcionalidades que requerı́an

el permiso de Internet dentro de la aplicación, como por ejemplo el restablecer el PIN

en caso de olvidarlo. No obstante, el hecho de requerir el permiso de acceso y escritura

en la tarjeta SD, entre otros que también pueden considerarse sensibles, hace que en

combinación con el de Internet supongan un escenario que muy posiblemente no serı́a

aceptado por un usuario. Por tanto, para facilitar la aceptación y distribución de esta

aplicación se ha optado por prescindir de conexión con el exterior.

13

4. Planificación temporal

4.1.

Planificación estimada del proyecto

La realización de este proyecto tiene una duración estimada de cinco meses, con fecha

de inicio el dı́a 11 de enero de 2016 y de finalización el 10 de junio de 2016. A lo largo de

estos cinco meses, las horas de dedicación diarias fluctuarán en función del calendario

laboral y lectivo. No obstante, el promedio de horas dedicadas por dı́a se estima en 4,

lo cual hace un total de 620 horas.

4.2.

Descripción de las tareas

A continuación, se detallarán cronológicamente las tareas realizadas en este proyecto:

1. Primeros pasos: la primera tarea a realizar es la búsqueda de información, la

cual se lleva a cabo mediante la lectura y comprensión de diversos artı́culos, tesis,

capı́tulos de libros, etc. Una vez asimilado el contenido se seleccionan los conceptos

relevantes con los cuales se quiere trabajar y se estructuran para la posterior redacción. Todo este proceso requiere una dedicación aproximada de 3 semanas y media.

2. Gestión del proyecto: las tareas que se desarrollan en la asignatura de Gestión

de Proyectos están acotadas temporalmente por unos plazos preestablecidos. Mediante dichas tareas se define el alcance y contexto del proyecto, se realiza una

estimación temporal de su duración y se estudia el impacto económico y su sostenibilidad. La duración total de estas tareas es de 6 semanas.

3. Recopilación y redacción: se lleva a cabo una selección e integración de la información más pertinente para una posterior redacción personalizada del contenido.

Debido a la cantidad de fuentes que se han consultado y contrastado se necesitan

más de 7 semanas para poder concluir esta tarea.

14

4 Planificación temporal

4. Desarrollo de la aplicación: para ello es necesario un proceso de aprendizaje

autónomo sobre la programación en Android. Paralelamente se trabaja sobre el

diseño que tendrá la aplicación y se empiezan a implementar algunas funcionalidades. Este proceso de implementación junto con su posterior redacción es el más

extenso y se realiza a lo largo de más de 11 semanas.

5. Etapa final: para concluir el trabajo es necesaria una última revisión del contenido

del mismo. Además, se realiza la preparación de la defensa oral que se lleva a cabo

en una fecha posterior al 17 de junio. Ambas tareas ocupan 2 semanas y media.

4.3.

Diagrama de Gantt

En esta sección se muestra una tabla que especifica cada tarea junto con su tiempo requerido. Posteriormente, dicha tabla se presenta gráficamente en el diagrama de Gantt.

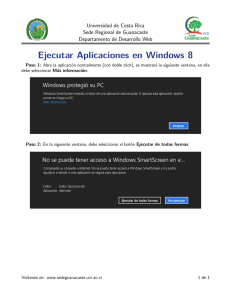

Figura 4.1: Datos del diagrama de Gantt

15

4 Planificación temporal

Figura 4.2: Diagrama de Gantt

16

4 Planificación temporal

4.4.

Recursos

A continuación, se enumeran los recursos utilizados a lo largo del proyecto:

Hardware:

− Ordenador portátil Fujitsu LifeBook S Series con Ubuntu 12.04.

− Samsung Galaxy S3 con Android 4.4.

Software:

− Editor de texto Libre Office y Texmaker.

− Entorno de programación Android Studio.

4.5.

Valoración de alternativas y plan de acción

La planificación temporal mostrada anteriormente ha sido diseñada teniendo en cuenta

la carga lectiva y laboral que acompaña en paralelo al trabajo final de grado. Por este motivo se han solapado algunas tareas y se ha alargado la duración de alguna de ellas.

No obstante, aún y habiendo adoptado estas medidas preventivas, es necesario identificar los principales obstáculos que podrı́an causar una desviación en la ruta fijada por

el diagrama de Gantt. Éstos son mi grado de desconocimiento en ciertos ámbitos de los

sistemas Android y la correcta compaginación de las diferentes actividades.

En consecuencia, se ha fijado como fecha lı́mite el 10 de Junio, siete dı́as antes de la

entrega final. Este margen de tiempo, combinado con los cinco dı́as de vacaciones de los

que dispongo, será suficiente para solventar los imprevistos más susceptibles de ocurrir;

ya que la jornada puede aumentarse a 15 horas diarias o las necesarias.

Estos imprevistos están vinculados con la parte práctica de la aplicación. Si a lo largo del

desarrollo del proyecto se considera, tanto por mi parte como por parte del director, que

existe cierto peligro de no cumplir con el plazo de finalización del mismo se descartará

la implementación de ciertas funcionalidades que requieren programarse de distintas

formas para garantizar la compatibilidad con la gran mayorı́a de versiones de Android.

Es decir, se acortará el target para que la aplicación funcione a la perfección en un

número determinado de versiones.

17

5. Fundamentos teóricos

5.1.

Sistemas Android

Android fue fundado por Android Inc. en 2003 y adquirido por Google en 2005 [20]. Tres

años después, a finales de 2008, verı́a la luz la primera versión oficial de este sistema, el

cual tuvo una gran acogida por parte de usuarios y desarrolladores.

Su rápida expansión provocó que sus competidores más cercanos, iOS y Windows Phone,

se repartieran una menor parte del mercado y que sistemas operativos como BlackBerry

y Symbian prácticamente dejasen de ser utilizados. Esta superioridad también es notable

en la tienda de aplicaciones Google Play Store, la cual cuenta con más de 1,6 millones

de aplicaciones, superando a Apple Apps Store, su principal competidor.

Con una cuota de mercado estimada en el 82.8 %, Android se ha convertido en el sistema

operativo más popular para smartphones y tablets con más de 350 millones de dispositivos activos y con expectativas de alcanzar los 1.000 millones en 2017.

Google ha convertido a Android en uno de los competidores más importantes en el sector móvil. Gran parte de este éxito se debe al carácter open source de éste, el cual, a

diferencia de otras plataformas, permite a fabricantes y desarrolladores integrar tanto

su hardware como software con este sistema.

Son varias las condiciones que posee Android que facilita el trabajo de los desarrolladores.

De entre las más favorables destaca el uso de lenguajes de programación ampliamente

extendidos como son Java y XML. Además, la guı́a para los desarrolladores y la documentación sobre las funcionalidades disponibles es extensa, detallada y dispone de

diversos ejemplos de implementación.

No obstante, a la par que proporciona ventajas también genera inconvenientes que afectan a desarrolladores y fabricantes de dispositivos. El más significativo hace referencia

18

5 Fundamentos teóricos

a la fragmentación de la plataforma. Es decir, la cantidad de versiones existentes de

Android, las cuales tienen integradas funcionalidades diferentes, hace que la compatibilidad entre dichas versiones se vea reducida, lo cual puede causar problemas de diseño

y desarrollo a la hora de crear un aplicación.

Sin embargo, hoy en dı́a en este sistema son más los puntos fuertes que débiles y en

consecuencia los usuarios, desarrolladores y fabricantes se decantan preferiblemente por

Android.

5.1.1.

Arquitectura del sistema

La complejidad del software que constituye el sistema operativo Android se organiza

de forma modular, donde cada módulo consiste en una agrupación de funcionalidades y

servicios afines. Esta organización permite a desarrolladores y a usuarios trabajar en un

nivel de abstracción que no requiere profundos conocimientos del funcionamiento interno

y proporciona comodidad para interactuar con el sistema.

La interconexión de los distintos módulos se produce en forma de servicios que ofrece un

módulo a otros de niveles superiores y al uso que hace éste de los de módulos inferiores,

tal y como se ilustra en la siguiente figura.

Figura 5.1: Arquitectura del sistema operativo Android

19

5 Fundamentos teóricos

A continuación, se analizará cada uno de los cinco módulos ası́ como la relación que

establecen con sus adyacentes.

5.1.1.1.

Kernel

El kernel de Linux es el módulo base sobre el cual se asenta todo el software de Android.

La versión usada del kernel en los inicios de Android pertenece a la serie 2.6 y ésta

evolucionó hasta la actual 3.18. Ambas cuentan con implementaciones adicionales para

satisfacer necesidades especı́ficas de la plataforma.

Tal y como ocurre en todos los sistemas Unix, el kernel proporciona drivers para que

cualquier componente hardware pueda ser usado. Además, provee acceso al sistema de

ficheros, funcionalidades de red, gestión de energı́a, memoria y procesos.

A pesar de que Android esté basado en Linux, no se considera que sea una distribución

de este último. De hecho, existen diferentes funcionalidades [2] que se han añadido a

Android y otras que eran inherentes al kernel de Linux se han visto adaptadas. Las

principales diferencias que han adoptado en Android son:

Ashmem: hace referencia al sistema de memoria compartida (Anonymous SHared MEMory) que permite a múltiples procesos compartir recursos. El concepto

Anonymous se debe a que los bloques en los que se divide la memoria no son

asignados a un proceso de forma exclusiva, permitiendo ası́, por ejemplo, poder

compartir un mismo icono entre aplicaciones.

Binder: debido a que Google consideraba que los mecanismos estándar para la

comunicación entre procesos (signals, pipes, sockets, memoria compartida, etc.) no

eran lo suficientemente flexibles para Android, implementó su propio método llamado Binder, el cual se analizará en próximas secciones.

Gestión de energı́a: Google diseñó un nuevo sistema de gestión de energı́a para

poder dilatar la duración de la baterı́a de los dispositivos móviles. Para ello, se

crearon drivers especı́ficos que controlan el consumo de componentes hardware,

como es el caso de la iluminación de pantalla.

20

5 Fundamentos teóricos

5.1.1.2.

Librerı́as

Este módulo centraliza las librerı́as que proporcionan servicios al módulo Framework

de la aplicación. Estas librerı́as están escritas en C/C++ e implementan llamadas a

sistema que permiten a las aplicaciones hacer uso de las funcionalidades intrı́nsecas de

Android. Por ejemplo, la librerı́a Surface Manager ofrece la capacidad de componer los

diferentes elementos de navegación de pantalla ası́ como también gestionar las ventanas

de las aplicaciones.

Entre las librerı́as más representativas de Android se encuentran:

Libc: incluye todas las cabeceras y funciones del lenguaje C.

SQLite: permite la creación y gestión de bases de datos.

WebKit: proporciona soporte para aplicaciones de tipo navegador.

OpenGL y SGL: sustentan la capacidad gráfica 2D y 3D de Android.

5.1.1.3.

Runtime

El tiempo de ejecución de Android, más conocido como Runtime, se divide en dos diferenciadas secciones: las librerı́as del núcleo (Core Libraries) y la máquina virtual Dalvik

(Dalvik VM).

En cuanto a las librerı́as del núcleo, proporcionan una interacción directa con una instancia de la Dalvik VM. Están escritas, normalmente, en Java y son las encargadas de

proporcionar soporte en la manipulación de ficheros, gestión de estructuras de datos, etc.

Por otro lado, Dalvik es el nombre de la máquina virtual que utiliza Android para llevar

a cabo la ejecución de sus aplicaciones. En lugar de hacer uso de la Java Virtual Machine

(JVM), Google decidió crear su propia máquina virtual optimizada para entornos significativamente más reducidos en cuanto a recursos fı́sicos, es decir, dispositivos móviles.

Esta optimización radica en la forma que tiene Dalvik de generar código ensamblador.

En lugar de usar la pila, como hace hace la JVM, utiliza los registros como unidad

primaria de almacenamiento; los cuales proporcionan un mejor rendimiento debido a la

reducción de instrucciones necesarias [3].

21

5 Fundamentos teóricos

En la versión 4.4 de Android se introdujo una nueva máquina virtual, ART, para sustituir a la Dalvik. La principal diferencia entre ambas es el orden que establecen para

compilar una aplicación. Mientras que en la Dalvik se realiza la compilación cuando una

aplicación es lanzada por primera vez, en ART este proceso se realiza directamente en el

momento de la instalación de la aplicación y tiene como consecuencia una mayor rapidez

de ejecución.

Puesto que la finalidad de esta sección es tener una visión panorámica de la arquitectura

de Android, con un sondeo técnico, no se entrará en detalle en caracterı́sticas internas

de estas máquinas virtuales.

5.1.1.4.

Framework de la aplicación

El Framework de la aplicación consiste en el conjunto de herramientas de desarrollo accesible a los programadores de aplicaciones. Las funciones que proporciona son un nexo

entre el sistema y el desarrollador, a fin de que éste último pueda utilizar los recursos

de Android sin necesidad de integrar complejas funcionalidades por su cuenta.

Esta agrupación de tareas ya programadas que ofrece simples llamadas como medio de

interacción, escondiendo la complejidad de trasfondo, se conoce como Application Programming Interface (API).

Google, a lo largo de la evolución de Android, ha ido incorporando nuevas APIs a su

sistema. A fin de mantener un histórico y tener organizadas las APIs según su aparición

se agruparon por niveles, los cuales a principios de 2016 forman un total de 23.

El primer nivel de API apareció en 2008 con la versión 1.0 de Android. A medida que

ha pasado el tiempo han salido nuevas versiones de Android, identificadas con nombres

diferentes (Cupcake, Eclair, Froyo, etc.) a las cuales se les atribuye un nivel de API

distinto. A pesar de que cada nivel incluye algunas mejoras o funcionalidades nuevas, las

siguientes APIs troncales [4] de este sistema siguen manteniendo la misma estructura:

Activity Manager : proporciona un conjunto de métodos que permiten la gestión

del ciclo de vida de las aplicaciones, ası́ como conocer el estado de los recursos del

sistema. Además, permite consultar la memoria usada por un proceso, los servicios

del sistema, entre otros.

22

5 Fundamentos teóricos

Content Providers: gestionan la compartición de datos (contactos, agenda, mensajes, etc.) entre aplicaciones.

Notification Manager : se encarga de comunicar al usuario eventos que ocurren

en el sistema, como una llamada entrante, un mensaje recibido, baterı́a baja, etc.

Telephone Manager : además de ser un potente sistema operativo, con complejas funciones, Android incorpora clases vinculadas a la finalidad esencial de un

dispositivo móvil; la telefonı́a (llamadas, mensajes, etc.)

View Manager : proporciona un gran número de elementos para poder construir

las interfaces de usuario (GUI) de las aplicaciones.

Window Manager : sus funcionalidades permiten la gestión de las ventanas,

determinar cuáles son visibles y cómo se posicionan en la pantalla. Por otro lado,

realiza automáticamente las transiciones y las animaciones de apertura y cierre de

una aplicación, ası́ como también la rotación de éstas.

Tal y como se verá más adelante, el hecho de tener conocimiento de cómo y mediante

qué mecanismos se realizan las acciones del sistema, es decir, discernir entre las APIs

que potencialmente pueden aprovechar agujeros de seguridad y las que no, será vital

para poder realizar un ataque y/o una buena defensa.

5.1.1.5.

Aplicaciones

El módulo superior del software de Android está destinado a las aplicaciones, las cuales

proporcionan una interfaz gráfica a los usuarios para que interactúen. Todas tienen la

misma estructura y utilizan las APIs y librerı́as de módulos inferiores, permitiendo al

programador desconocer los detalles de implementaciones internas.

En función de su origen se distinguen dos tipos de agrupación: las aplicaciones nativas

del sistema y las de terceras personas (ajenas al sistema).

Las aplicaciones nativas se incluyen en la imagen del sistema y en caso de considerarse

vitales no pueden ser desinstaladas o cambiadas por los usuarios. En consecuencia, se

consideran seguras y por ello tienen mayores privilegios, a diferencia de las instaladas por

los usuarios, para realizar acciones como el acceso al hardware, a librerı́as del sistema, etc.

23

5 Fundamentos teóricos

Por otro lado, las aplicaciones ajenas al sistema se ejecutan en una Sandbox (Sección

5.2.1.1) individual para aislarlas de otras aplicaciones o de información sobre la cual el

acceso no deberı́a estar permitido. La peligrosidad de éstas, aunque hayan sido descargadas de la tienda de Google, es que pueden incorporar código malicioso que se salte

todo tipo de control y pueda comprometer el dispositivo, tal y como se verá en próximas

secciones.

5.1.2.

Arquitectura de una aplicación

Las aplicaciones son la pieza clave del sistema operativo Android y las que lo dotan

de todo su potencial. El desarrollo de éstas se realiza principalmente mediante dos lenguajes; Java para gestionar la parte funcional (aunque también podrı́an emplearse otros

lenguajes como C/C++) y XML para tratar la parte visual, es decir, los componentes

de la interfaz gráfica.

Toda aplicación consiste de un conjunto de componentes, que pueden ser usados por

los desarrolladores, y requiere de un entorno creado por el sistema que permita la ejecución segura de una aplicación. Ambos conceptos se ven ilustrados en la siguiente figura.

Figura 5.2: Arquitectura de una aplicación

Como puede observarse, Android crea un proceso donde ejecutará una instancia de la

máquina virtual Dalvik, la cual será el entorno real en el que correrá una aplicación.

24

5 Fundamentos teóricos

Ésta, a su vez creará hilos de ejecución (Threads) para gestionar cada uno de los principales componentes: Actividades, Servicios, Content Providers y Broadcast Receivers.

El análisis de los componentes que conforman la estructura de una aplicación se muestra

en las siguientes secciones.

5.1.2.1.

Android Manifest

A pesar de no considerarse un componente como tal, toda aplicación necesita tener

un documento XML en el directorio raı́z llamado AndroidManifest.xml. Este fichero

proporciona información precisa de los componentes que usará la aplicación. Se podrı́a

entender como una declaración de intenciones, es decir, el programador se ve forzado

a definir lo que necesita para que el usuario pueda tener una cierta garantı́a de que

esa aplicación es lo que dice ser. Por ejemplo, si se requiere del permiso para acceder a

Internet, éste será mostrado al usuario en el momento de la instalación para que dé su

conformidad. Si la aplicación a parte de Internet necesita enviar un mensaje de texto no

podrá hacerlo a menos que haya sido declarado explı́citamente el permiso necesario.

5.1.2.2.

Actividades

Una Activity es el principal componente de las aplicaciones en Android. Su función es

llevar a cabo una actividad concreta y normalmente va acompañada de una interfaz

gráfica mediante la cual el usuario interactúa con la aplicación.

En el AndroidManifest.xml se pueden declarar tantas actividades como el programador

crea necesarias. Cada una de ellas puede interactuar con las otras o colaborar independientemente en el desarrollo de una tarea. Por ejemplo, una aplicación para gestionar el

correo puede hacer uso de una primera Activity para listar los contactos, una segunda

para escribir un nuevo correo, otra para añadir un adjunto, etc.

Un factor que tienen en común las actividades que se crean en Android es el ciclo de

vida, donde se define un conjunto de estados por los cuales puede pasar una Activity.

Existe un total de siete estados relacionados entre ellos que permiten especificar el comportamiento de la aplicación en todo momento, tal y como se puede observar en la

siguiente figura.

25

5 Fundamentos teóricos

Figura 5.3: Ciclo de vida de una Activity

Estos estados son descritos y agrupados por Google de la siguiente manera [5]:

Ciclo de vida entero: engloba desde el estado onCreate(), el cual sucede cuando

se crea la Activity, hasta el estado onDestroy(), que libera los recursos reservados

por el sistema.

Ciclo de vida visible: abarca desde el estado onStart() hasta onStop(). Durante

este tiempo el usuario puede ver la ventana de la aplicación e incluso interactuar

con ella. Si otra Activity es lanzada, la anterior pasa al estado onStop() y en caso

de que el sistema no la elimine por falta de recursos, volverá al estado onStart()

pasando previamente por onRestart().

26

5 Fundamentos teóricos

Ciclo de vida en primer plano: este ciclo es el que se da entre los estados

onResume() y onPause(). Entre ellos, la Activity afectada se encuentra en un

primer plano y es la que mantiene el foco de entrada. El estado onPause(), es

llamado, por ejemplo, cuando se produce un mensaje emergente que requiere el

foco o cuando la actividad del usuario cesa durante un tiempo y el dispositivo

entra en modo reposo.

El conocimiento de estos estados y las transiciones que se producen entre ellos es fundamental para saber cómo se comportará la aplicación en todo momento. Esto se experimentará más adelante.

5.1.2.3.

Servicios

Un servicio es un componente diseñado para realizar tareas en un segundo plano sin la

necesidad de proporcionar una interfaz gráfica al usuario. Los servicios son usados con

frecuencia para gestionar operaciones que requieren de un largo tiempo de ejecución,

como por ejemplo la descarga de un fichero, sin cortar la interacción del usuario con la

aplicación.

A diferencia de los servicios del sistema, los cuales siempre están ejecutándose, los servicios de las aplicaciones se inician y se paran bajo demanda de la aplicación o bien por

la intervención del usuario. Éstos se dividen en: enlazados y desenlazados.

Los servicios enlazados (Bounded services) se invocan mediante la llamada bindService()

y se caracterizan por ofrecer una interfaz cliente-servidor al resto de componentes que

quieran interactuar. Estos componentes son clave para mantener la ejecución del servicio, ya que la desconexión de todos y cada uno de ellos provocará la destrucción del

servicio.

Por otro lado, los servicios desenlazados (Unbounded services) se crean mediante la función startService() y se ejecutan indefinidamente hasta que se auto-destruyen o bien son

parados por los usuarios. Su ejecución es independiente de la del componente que los ha

iniciado debido a que la destrucción de este último no implicarı́a una parada del servicio.

En la siguiente figura se muestra gráficamente el ciclo de vida de un servicio enlazado

(derecha) y uno desenlazado (izquierda).

27

5 Fundamentos teóricos

Figura 5.4: Ciclo de vida de un servicio

5.1.2.4.

Content providers

Los proveedores de contenido, Content Providers, gestionan el acceso a la información

de una aplicación. En concreto, permiten almacenar, recuperar, actualizar y compartir

los datos de una aplicación mediante el uso de un conjunto de métodos.

Tal y como se muestra en el siguiente esquema, los datos pueden ser almacenados en un

fichero, en una base de datos SQLite o en cualquier otro formato. Para acceder a ellos,

las aplicaciones pueden instanciar un objeto Content Resolver para poder comunicarse

con el Content Provider y acceder ası́ a la información o a un subconjunto de ésta. Dicho

acceso puede realizarse tanto desde actividades como servicios.

28

5 Fundamentos teóricos

Figura 5.5: Funcionamiento de los Content Providers

5.1.2.5.

Broadcast recievers

Un aspecto caracterı́stico del diseño del sistema operativo Android es que cualquier aplicación puede lanzar un componente perteneciente a otra aplicación. Por ejemplo, si un

usuario quiere hacer uso de la cámara del dispositivo móvil dentro de una aplicación,

en lugar de que ésta incorpore una Activity con todo el código necesario para hacer

una fotografı́a, lo que se hace es invocar a una aplicación que ya realice de por si dicha

tarea y libere al programador de tener que implementarla. Este proceso es totalmente

transparente al usuario.

Debido a que el sistema ejecuta cada aplicación en un proceso diferente, no existe una

comunicación directa con las otras aplicaciones. Por ello, para hacer uso de la cámara,

la aplicación deberá comunicárselo al sistema y éste se encargará de escoger la aplicación disponible para dicha tarea. Concretamente, el sistema difundirá este evento y

la aplicación que esté a la espera de tal evento responderá ofreciendo sus funcionalidades.

Esta predisposición de las aplicaciones a reaccionar ante eventos se implementa mediante

el uso de Broadcast Receivers. Este componente principal de una aplicación Android

no precisa de interfaz gráfica y en caso de necesitar notificar un evento por pantalla,

por ejemplo un SMS recibido, puede hacer uso de la API Notification Manager, vista

anteriormente.

29

5 Fundamentos teóricos

5.2.

Seguridad en Android

En esta sección se analizarán los principales mecanismos que implementa Google para