Fundamentos y Estructuras de Programación

Anuncio

Fundamentos y Estructuras de Programación

Gerardo M. Sarria M.

Borrador de 21 de julio de 2011

Índice general

1. Introducción

9

2. Noción de Problema

2.1. Comienzos . . . . . . . . . . . . . .

2.1.1. Cálculo Lambda . . . . . .

2.1.2. Máquina de Turing . . . . .

2.2. Problemas Tratables e Intratables .

2.3. Solución de Problemas . . . . . . .

2.4. Estrategias de Implementación . .

3. Noción de Lenguaje

3.1. Historia . . . . . . . . . . . .

3.2. Estructura . . . . . . . . . . .

3.3. Compiladores . . . . . . . . .

3.4. Máquinas Virtuales . . . . . .

3.5. Depuración . . . . . . . . . .

3.6. Excepciones . . . . . . . . . .

3.7. Interfaces Gráficas de Usuario

3.8. Referencias y Apuntadores . .

3.9. Declaraciones y Tipos . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

11

11

12

14

16

26

31

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

35

35

38

41

44

46

52

57

60

66

4. Noción de Tipo Abstracto de Datos

4.1. Tipos Abstractos de Datos . . . . . . . . . . . . . . . . .

4.2. Listas . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.2.1. Diseño . . . . . . . . . . . . . . . . . . . . . . . .

4.2.2. Implementaciones . . . . . . . . . . . . . . . . .

4.2.3. Análisis de Complejidad de las Implementaciones

4.2.4. Utilización . . . . . . . . . . . . . . . . . . . . .

4.2.5. Variantes . . . . . . . . . . . . . . . . . . . . . .

4.3. Pilas . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.3.1. Diseño . . . . . . . . . . . . . . . . . . . . . . . .

4.3.2. Implementaciones . . . . . . . . . . . . . . . . .

4.3.3. Utilización . . . . . . . . . . . . . . . . . . . . .

4.4. Colas . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.5. Tablas Hash . . . . . . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

73

73

81

82

83

96

96

99

100

102

104

104

104

104

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . . . .

(Eventos)

. . . . . .

. . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

3

Índice general

4.6. Árboles Binarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104

4.7. Árboles N-arios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104

4.8. Grafos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104

Índice de nociones

4

105

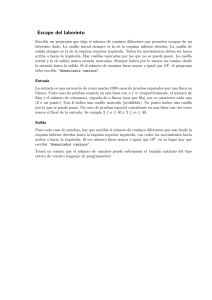

Índice de figuras

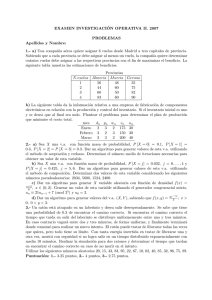

2.1. Máquina de Turing . . . . . . . . .

2.2. Estado inicial del sudoku . . . . .

2.3. Estado final del sudoku . . . . . .

2.4. Búsqueda lineal . . . . . . . . . . .

2.5. Búsqueda lineal bidireccional . . .

2.6. Un ejemplo de búsqueda binaria .

2.7. Búsqueda con tabla hash . . . . . .

2.8. Ventana de una Calculadora . . . .

2.9. Creación de funciones en el modelo

2.10. Creación de funciones en el modelo

. . . . . . .

. . . . . . .

. . . . . . .

. . . . . . .

. . . . . . .

. . . . . . .

. . . . . . .

. . . . . . .

top-down .

bottom-up

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

14

26

27

28

28

29

30

32

33

33

37

40

41

42

43

45

46

49

50

69

70

3.1. Evolución de los lenguajes de alto nivel . .

3.2. Análisis para la asignación . . . . . . . . . .

3.3. Componentes superficiales de un compilador

3.4. Componentes intermedios de un compilador

3.5. Ejemplo de las fases de compilación . . . . .

3.6. Jerarquı́a de las máquinas virtuales . . . . .

3.7. Primer bug encontrado . . . . . . . . . . . .

3.8. Data Display Debugger . . . . . . . . . . .

3.9. Editor Eclipse . . . . . . . . . . . . . . . . .

3.10. Diagrama de contorno . . . . . . . . . . . .

3.11. Diagrama de contorno . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4.1.

4.2.

4.3.

4.4.

4.5.

4.6.

4.7.

4.8.

4.9.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

. 83

. 84

. 88

. 88

. 89

. 90

. 91

. 93

. 101

Nodo con encadenamiento simple . . .

Lista con encadenamiento simple . . .

Nodo con doble encadenamiento . . .

Lista con doble encadenamiento . . . .

Lista circular encadenada simple . . .

Lista circular doblemente encadenada

Lista implementada con un vector . .

Lista implementada con cursores . . .

Ejemplo real de una pila . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5

Índice de algoritmos

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

13.

14.

15.

16.

17.

18.

19.

20.

21.

22.

23.

24.

Imprime los números del 1 al 100 . . . . . . . . . . . . . . . . . . . . . . . .

Imprime los números del 1 al n . . . . . . . . . . . . . . . . . . . . . . . . . .

Imprime los números del n al 1 dividiendo por dos cada vez . . . . . . . . . .

Suma los elementos impares de un vector de enteros . . . . . . . . . . . . . .

Ordenamiento por el método burbuja . . . . . . . . . . . . . . . . . . . . . .

Descubre si el procesador tiene error . . . . . . . . . . . . . . . . . . . . . . .

Divide el número 10 entre un número dado por el usuario en C++ . . . . . .

Divide el número 10 entre un número dado por el usuario, usando un condicional en C++ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Divide el número 10 entre un número dado por el usuario, usando una aserción

en C++ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Divide el número 10 entre un número dado por el usuario, usando un manejador de excepciones en C++ . . . . . . . . . . . . . . . . . . . . . . . . . . .

Divide el número 10 entre un número dado por el usuario, usando dos manejadores de excepciones en C++ . . . . . . . . . . . . . . . . . . . . . . . . . .

Divide el número 10 entre un número dado por el usuario, garantizando la

continuación, alternativa 1 en C++ . . . . . . . . . . . . . . . . . . . . . . .

Divide el número 10 entre un número dado por el usuario, garantizando la

continuación, alternativa 2 en C++ . . . . . . . . . . . . . . . . . . . . . . .

Imprime ’HolaMundo!’ en una ventana usando Gtk+ . . . . . . . . . . . . .

Imprime ’HolaMundo!’ por lı́nea de comandos usando curses . . . . . . . . .

Asigna cuatro variables en Python (análisis de referencias) . . . . . . . . . .

Declara, asigna e imprime un entero y un apuntador a entero en C++ . . . .

Asigna tres variables en Python (análisis de tipos) . . . . . . . . . . . . . . .

Asigna tres variables en C++ (análisis de tipos) . . . . . . . . . . . . . . . .

Cambio de tipo de una variable en Python . . . . . . . . . . . . . . . . . . .

Definición de dos bloques de ejecución en Pascal . . . . . . . . . . . . . . . .

Definición de dos funciones que comparten una variable en Python . . . . . .

Asignación simple en Python . . . . . . . . . . . . . . . . . . . . . . . . . . .

Dos identificadores con la misma referencia en una función en Python . . . .

17

18

19

21

22

48

53

53

54

54

55

56

57

59

59

60

66

67

67

68

70

71

72

72

7

1 Introducción

9

2 Noción de Problema

Un problema existe cuando el estado en el que se encuentran las cosas difiere del estado

en que se desea que estén. La solución al problema es una serie de pasos que llevan del

estado en que están al estado que se desean.

Existen muchos problemas en el mundo (más de los que el hombre puede resolver).

Una gran cantidad de dichos problemas pueden resolverse usando el computador como

herramienta.

En este capı́tulo se mostrará cómo identificar problemas que son solucionables por medio

del computador y estrategias para resolverlos.

2.1.

Comienzos

El estudio de los problemas que se pueden resolver por medios computacionales tiene sus

comienzos en la década de 1930, cuando D. Hilbert pretendı́a crear un sistema matemático

formal completo y consistente, en el que todos los problemas pudieran plantearse con

precisión. Además deseaba encontrar un algoritmo para determinar si una proposición,

dentro del sistema, era verdadera o falsa. Con este sistema cualquier problema bien definido

se resolverı́a aplicando dicho algoritmo.

Después de varias investigaciones K. Gödel demostró que el sistema planteado por Hilbert

no era posible construirlo. Para ello publicó el famoso Teorema de Incompletitud1 .

Unos años después se mostró que existı́an problemas que eran indecidibles , es decir,

no hay algoritmos que resuelvan dichos problemas (A. Church y A. Turing probaron que

el problema de Hilbert era indecidible). Aquı́ los problemas se dividieron en dos tipos:

tratables e intratables.

Los estudios teóricos de los problemas siguieron cuando Church introdujo a las matemáticas una notación formal para las funciones calculables, que denominó cálculo lambda. La

idea era transformar todas las fórmulas matemáticas a una forma estándar, de tal manera

que la demostración de teoremas se convertirı́a en la transformación de cadenas de sı́mbolos

siguiendo un conjunto de reglas como en un sistema lógico (véase [21]).

Por otro lado, Turing argumentó que el problema de Hilbert podı́a ser atacado con la

ayuda de una máquina. La Máquina de Turing podı́a ser usada por una persona para

ejecutar un procedimiento bien definido, mediante el cambio del contenido de una cinta

1

Problema

Teorema de incompletitud : Ningún sistema deductivo que contenga los teoremas de la aritmética, y con

los axiomas recursivamente enumerables puede ser consistente y completo a la vez.

11

Indecidibilidad

2 Noción de Problema

ilimitada, dividida en cuadros que pueden contener un solo sı́mbolo de un conjunto dado

(el alfabeto).

A continuación se mostrará un poco más en detalle los dos estudios anteriores.

2.1.1.

Cálculo λ

Cálculo Lambda

El cálculo lambda es un formalismo para especificar funciones que calculan valores a

partir de sus argumentos. Las funciones se definen con el sı́mbolo λ seguido de su argumento (funciones con múltiples argumentos pueden verse como la aplicación de funciones

a funciones).

La notación λx.P muestra una función cuyo cuerpo es P y cuyo argumento es x, de

manera que la aplicación de esta función con un argumento n se reduce a sustituir x por

n en P . Lo anterior quiere decir que si se tiene

λx.f x

y se aplica con el argumento n, se tendrá

(λx.f x)n = f n

La sintaxis abstracta del cálculo puede verse en el cuadro 2.1. Se tienen solo variables,

términos lambda aplicados y abstracciones de términos.

M ::= x

| M1 M2

| λx.M

(variables)

(aplicación)

(abstracción)

Cuadro 2.1: Sintaxis del cálculo lambda

Con el cálculo lambda, las funciones calculables (i.e. la idea de computabilidad) pueden

ser expresadas [16]. En el ejemplo 2.1.1 se muestra la función suma de números naturales

en el cálculo lambda.

Ejemplo 2.1.1

Supongamos que queremos usar el cálculo lambda para sumar números naturales, es decir,

saber si la suma de números naturales es una función computable (i.e. puede ser implementada en un computador). Lo primero que debemos hacer es representar los números

en este cálculo ya que como se vió en el cuadro 2.1 no hay números, pero ¿cómo crear

una representación, dentro de un sistema que solo soporta sı́mbolos (y no números), que

permita contar, sumar, multiplicar y hacer todo lo que se puede hacer con números?

12

2.1 Comienzos

La idea es crear una representación funcional lo más cercana posible a los números

naturales. Representar el número cero y crear una función sucesor para encontrar los demás

números, es básico.

Los números naturales en el cálculo lambda pueden ser representados como una función

con dos parámetros (Números de Church):

λf.λx.halgoi

El primer parámetro f , es la función sucesor. El segundo parámetro, x, es el valor que

representa el cero. De allı́ que el 0 sea representado como:

0 ≡ λf.λx.x

Cuando la función anterior es aplicada, siempre retornará el valor que representa el cero.

El número de Church para el uno aplica la función sucesor al valor que representa el cero,

exactamente una vez:

1 ≡ λf.λx.f x

Los números de Church siguentes se encuentran aplicando la función sucesor más veces:

2

3

4

5

≡

≡

≡

≡

..

.

λf.λx.f (f x)

λf.λx.f (f (f x))

λf.λx.f (f (f (f x)))

λf.λx.f (f (f (f (f x))))

n ≡ λf.λx.f n x

Para representar la suma se tomará la aproximación más sencilla: sumar dos números n

y m, es tomar m y sumarle uno (1) n veces, es decir, encontrar el n-avo sucesor de m; ası́,

3 + 5 es hallar el 3er sucesor de 5. Si el conjunto de sucesores de 5 es {6, 7, 8, 9, . . .}, el

tercer sucesor es 8.

De manera más formal, y siguiendo con la idea de que solo se puede representar el cero, y

los demás números se trabajan como sucesores del cero. La función sucesor podrı́a definirse

ası́:

S ≡ λn.λf.λx.f (nf x)

De esta manera el número 2 surge de aplicar la función sucesor al número 1.

S 1

≡

→

→

→

≡

(λn.λf.λx.f (nf x)) (λf.λx.f x)

λf.λx.f ((λz.λw.zw)f x)

λf.λx.f ((λw.f w)x)

λf.λx.f (f x)

2

13

2 Noción de Problema

Entonces la suma se representarı́a de esta manera:

+ ≡ λn.λmλf.λx.f n (f m x)

+ n m ≡ λf.λx.nf (mf x)

Ası́, la suma de 2 + 1 será:

+ 2 1

≡

→

→

→

λf.λx.(λf2 .λx2 .f2 (f2 x)) f ((λf1 .λx1 .f1 x) f x)

λf.λx.f (f ((λf1 .λx1 .f1 x) f x)

λf.λx.f (f (f x)

3

? ? ?

2.1.2.

Máquina de Turing

Máquina de Turing

Una máquina de Turing es un concepto abstracto creado para demostrar las limitaciones

de la computación. Ella trabaja por medio de estados, en el que cada estado es un paso

donde se realiza una acción. Aunque la máquina de Turing es un concepto abstracto, en la

figura 2.12 puede verse una representación de ella.

Máquina

Cabeza

Símbolos

Cinta

Figura 2.1: Máquina de Turing

2

Para comprender mejor el concepto de la máquina de Turing se ha creado un software llamado JFLAP

que puede descargarse gratis de http://www.jflap.org/

14

2.1 Comienzos

Una máquina de Turing está conformada por:

1. Un cinta infinita donde serán escritos o leı́dos los sı́mbolos del alfabeto.

2. Una cabeza para realizar la lectura y la escritura.

3. Un tabla de acciones que muestra las posibles transiciones que se pueden realizar.

4. Un registro de estados que almacena lo que ha pasado en la máquina.

En el ejemplo 2.1.2 se muestra una máquina de Turing.

Ejemplo 2.1.2

Se tiene un alfabeto {0, 1 y #}, siendo # el sı́mbolo de espacio.

La cinta de la máquina arranca ası́ (la cabeza está ubicada en el elemento subrayado):

#

#

1

1

1

#

es decir, arranca con el número 7 en binario, y se espera que se forme el número 10 en

binario, es decir, el número 1010.

El conjunto de estados es {s1, s2}, y el estado inicial es s1. La tabla de acciones es la

siguiente:

Estado

Actual

-----s1

s1

s1

s2

s2

s2

Simbolo

Leido

------#

0

1

#

0

1

->

->

->

->

->

->

Simbolo

a Escribir

----------1

1

0

#

0

1

Movimiento

---------Der.

Der.

Izq.

Izq.

Der.

Der.

Nuevo

Estado

-----s2

s2

s1

s1

s2

s2

El cómputo de esta máquina de Turing podrı́a resumirse en el siguiente registro de estados

(la cabeza está ubicada en la posición del sı́mbolo subrayado):

15

2 Noción de Problema

Paso

---1

2

3

4

5

6

7

8

9

10

11

12

13

Estado Cinta

------ ----s1

##111#

s1

##110#

s1

##100#

s1

##000#

s2

#1000#

s2

#1000#

s2

#1000#

s2

#1000#

s1

#1000#

s2

#1001#

s1

#1001#

s1

#1000#

s2

#1010#

-- para -? ? ?

Turing usó su máquina para demostrar que existen funciones que no son calculables por

medio de métodos definidos y en particular, que el problema de Hilbert era uno de esos

problemas. Además, demostró la equivalencia entre lo que se podı́a calcular mediante una

máquina de Turing y lo que se podı́a calcular con un sistema formal en general.

El resultado de las investigaciones de Church-Turing arrojó la existencia de algoritmos

que con determinadas entradas nunca terminan (funciones totales) y ha servido como punto

de partida para la investigación de los problemas que se pueden resolver mediante un

algoritmo.

2.2.

Tratabilidad

Complejidad

Problemas Tratables e Intratables

Los problemas denominados intratables son aquellos que, con entradas grandes, no pueden ser resueltos por ningún computador, no importa lo rápido que sea, cuanta memoria

tenga o cuanto tiempo se le de para que lo resuelva. Lo anterior sucede debido a que

los algoritmos que existen para solucionar estos problemas tienen una complejidad muy

grande.

La complejidad de un algoritmo mide el grado u orden de crecimiento que tiene el tiempo

de ejecución del algoritmo dado el tamaño de la entrada que tenga.

Existen dos maneras rápidas de hallar la complejidad de un algoritmo (métodos más

profundos, formales y detallados pueden verse en [9]):

1. por conteo, ó

16

2.2 Problemas Tratables e Intratables

2. por inspección o tanteo.

Para encontrar la complejidad de un algoritmo por conteo se debe tomar cada lı́nea de

código y determinar cuántas veces se ejecuta. Luego se suman las cantidades encontradas

y la complejidad será del orden del resultado dado. Esta complejidad es una aproximación

de cuánto se demorarı́a todo el algoritmo en ejecutarse.

Ejemplo 2.2.1

Un primer ejemplo sencillo es el algoritmo 1 para imprimir los 100 primeros números

naturales.

void imprime100()

{

int i = 1;

while(i <= 100)

{

printf("%d",i);

i++;

}

}

Algoritmo 1: Imprime los números del 1 al 100

El conteo de lı́neas se puede realizar utilizando una tabla donde se numeren las lı́neas de

código y se determine el número de veces que se ejecuta cada una:

Número

de lı́nea

1

2

3

4

5

6

7

8

9

Lı́nea de código

void imprime100()

{

int i = 1;

while(i <= 100)

{

printf("%d",i);

i++;

}

}

Número de

ejecuciones

1

101

100

100

La lı́nea 3 se ejecuta una sola vez. La guarda del while (lı́nea 4) se ejecuta 101 veces

debido a que verifica las 100 veces que se imprime el número más una vez adicional donde

se determina que el ciclo ha terminado. Las lı́neas internas del ciclo se ejecutan 100 veces.

La suma de las cantidades encontradas es3 :

3

La lı́nea 1 no se tiene en cuenta ya que corresponde a los datos de referencia de la función (tipo de

17

2 Noción de Problema

Numero Total de Ejecuciones = 1 + 101 + 100 + 100 = 302

De allı́ que la complejidad del algoritmo es del orden de O(302). Por ser 302 una constante, la complejidad se puede aproximar a O(1), esto es, afirmar que es una complejidad

constante.

? ? ?

Ejemplo 2.2.2

El ejemplo anterior se puede generalizar modificando la función de manera que tenga como

parámetro la cantidad de números naturales a imprimir, es decir, hasta qué número natural

se quiere escribir. Este nueva función se puede ver en el algoritmo 2.

void imprimeN(int n)

{

int i = 1;

while(i <= n)

{

printf("%d",i);

i++;

}

}

Algoritmo 2: Imprime los números del 1 al n

Se numeran las lı́neas y se procede a contabilizar.

Número

de lı́nea

1

2

3

4

5

6

7

8

9

Lı́nea de código

void imprimeN(int n)

{

int i = 1;

while(i <= n)

{

printf("%d",i);

i++;

}

}

Número de

ejecuciones

1

n+1

n

n

Al igual que el ejemplo 2.2.1, la lı́nea 3 se ejecuta una sola vez, la guarda del while (lı́nea

4) se ejecuta n + 1 veces y las lı́neas internas del ciclo (lı́neas 6 y 7) se ejecutan n veces.

retorno, nombre y parámetros formales). Las lı́neas 2, 5, 8 y 9 tampoco se tienen en cuenta ya que son

simplmente delimitadores de bloque.

18

2.2 Problemas Tratables e Intratables

Ahora la suma de las cantidades encontradas es:

Numero Total de Ejecuciones = 1 + (n + 1) + n + n = 3n + 2

En el caso en que n fuera un número extremadamente grande, se puede ver que

3n + 2 ≈ n

De esta manera la complejidad del algoritmo anterior es del orden de n, es decir, es O(n).

? ? ?

Ejemplo 2.2.3

Otro ejemplo cuyo código es muy simple pero su análisis es de cuidado es el algoritmo 3.

void imprime_mitad(int n)

{

int i = n;

while(i >= 0)

{

printf("%d",i);

i = i / 2;

}

}

Algoritmo 3: Imprime los números del n al 1 dividiendo por dos cada vez

En primera instancia se podrı́a decir que el programa deberı́a imprimir los números desde

n hasta 0, pero dentro del ciclo el contador i se divide entre 2. Entonces en realidad se

imprimirán los números n, n/2, n/4, n/8, . . .. De allı́ que el número de veces que se ejecutan

las instrucciones dentro del ciclo van disminuyendo exponencialmente:

En la iteración 1 se disminuye en 2.

En la iteración 2 se disminuye en 4, es decir, 22 .

En la iteración 3 se disminuye en 8, es decir, 23 .

En la iteración 4 se disminuye en 16, es decir, 24 .

..

.

En la iteración k se disminuye en 2k .

Como se necesita saber cuántas veces se repite el ciclo y el contador cambia su valor

desde 0 a n, entonces se requiere llegar al punto donde n = 2k , siendo k el número que

indica en qué iteración está la ejecución del algoritmo.

19

2 Noción de Problema

Para hallar el valor de k, se utilizan las propiedades de los logaritmos:

n = 2k

log2 n = log2 2k

log2 n = k

Luego el número de iteraciones que se realizan es log2 n.

Número

de lı́nea

1

2

3

4

5

6

7

8

9

Lı́nea de código

void imprime_mitad(int n):

{

int i = n;

while(i >= 0)

{

cout << i;

i = i / 2;

}

}

Número de

ejecuciones

1

log2 n + 1

log2 n

log2 n

La suma de las cantidades encontradas es:

Numero Total de Ejecuciones = 1 + (log2 n + 1) + log2 n + log2 n

= 2 + 3log2 n

≈ log2 n

Por lo tanto, la complejidad del algoritmo es O(log2 n), que normalmente se expresa como

O(log n).

? ? ?

Ejemplo 2.2.4

Cuando analizamos algoritmos con condicionales hay que tener en cuenta que el conteo

se hace considerando si las guardas de los condicionales se cumplen o no. La complejidad

en estos algoritmos se halla en el peor de los casos (cuando se asume que las guardas de

los condicionales siempre se cumplen), el caso promedio (cuando se asume que las guardas

algunas veces se cumplen y otras veces no) y el mejor de los casos (cuando se asume que

las guardas no se cumplen).

20

2.2 Problemas Tratables e Intratables

El algoritmo 4 suma los elementos impares de un vector de enteros.

int sumaVector(int *v, int n)

{

int i = 0;

int sum = 0;

while(i < n)

{

if(v[i] % 2 != 0)

sum = sum + v[i];

i++;

}

return sum;

}

Algoritmo 4: Suma los elementos impares de un vector de enteros

Se numeran las lı́neas y se procede a contabilizar.

Número

de lı́nea

1

2

3

4

5

6

7

8

9

10

11

12

Lı́nea de código

int sumaVector(int *v, int n)

{

int i = 0;

int sum = 0;

while(i < n)

{

if(v[i] % 2 != 0)

sum = sum + v[i];

i++;

}

return sum;

}

Número de

ejecuciones

1

1

n+1

n

?

n

La cantidad de veces que se ejecuta la lı́nea 8 es indefinida debido a que depende de si

la guarda del condicional es verdadera o falsa. Por esta razón tenemos que analizar esta

situación desde los tres casos:

En el mejor de los casos ningún elemento del vector es impar por lo que la lı́nea 8 no

se ejecutarı́a nunca.

En el caso promedio, aproximadamente la mitad de los elementos será impar y la

otra mitad par. En este caso la lı́nea se ejecutarı́a n/2 veces.

21

2 Noción de Problema

En el peor de los casos todos los elementos del vector son impares por lo que siempre

que se ejecute la lı́nea 7 se ejecutará la lı́nea 8. Luego esta lı́nea se ejecutará n veces.

La suma de las cantidades encontradas es entonces:

En el mejor de los casos:

Numero Total de Ejecuciones = 1 + 1 + (n + 1) + n + 0 + n

= 3 + 3n

En el caso promedio:

Numero Total de Ejecuciones = 1 + 1 + (n + 1) + n + n/2 + n

= 3 + 7(n/2)

En el peor de los casos:

Numero Total de Ejecuciones = 1 + 1 + (n + 1) + n + n + n

= 3 + 4n

Por lo tanto, la complejidad del algoritmo es, en este algoritmo particular, O(n).

? ? ?

Ejemplo 2.2.5

Otro ejemplo, un poco más complejo, es un algoritmo de ordenamiento de un vector de

enteros:

void burbuja(int *v, int n)

{

int i = 0;

while(i < n)

{

int j = i + 1;

while(j < n)

{

if(v[i] > v[j])

{

int temp = v[i];

v[i] = v[j];

v[j] = temp;

}

j++;

}

i++;

}

}

Algoritmo 5: Ordenamiento por el método burbuja

22

2.2 Problemas Tratables e Intratables

Se numeran las lı́neas y se procede a contabilizar.

Número

de lı́nea

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

Lı́nea de código

void burbuja(int *v, int n)

{

int i = 0;

while(i < n)

{

int j = i+1;

while(j < n)

{

if(v[i] > v[j])

{

int temp = v[i];

v[i] = v[j];

v[j] = temp;

}

j++;

}

i++;

}

}

Número de

ejecuciones

1

n+1

Pnn

k=1 k

P

( nk=1 k) − n

P

(Pnk=1 k) − n

(Pnk=1 k) − n

( nk=1 k) − n

P

( nk=1 k) − n

n

La lı́nea 3 se ejecutará una sola vez. Solamente asigna el valor 0 a la variable i.

Si el tamaño del vector es n, entonces la guarda del ciclo externo (lı́nea 4) va ejecutarse

n + 1 veces, ya que la variable i comienza el ciclo con el valor 0 y se incrementa en 1 cada

iteración hasta que llegue al valor n, cuando se termina el ciclo. Sin embargo las lı́neas 6

y 17 se ejecutan n veces, es decir, uno menos que la lı́nea 4. Lo anterior debido a que se

debe verificar la guarda del ciclo una vez adicional para saber que ya no debe entrar más

al ciclo.

La guarda del ciclo interno (lı́nea 7) se ejecutará un número de veces que depende de

la variable i, que en el último ciclo tendrá el valor del tamaño del vector menos uno. Más

en detalle, en la primera iteración del ciclo externo la variable i es igual a 0, por lo que

la guarda del ciclo interno se ejecuta n veces; en la segunda iteración del ciclo externo la

variable i es igual a 1, por lo que la lı́nea 7 se ejecuta n − 1 veces; ası́ sucesı́vamente hasta

la última iteración del ciclo externo, donde la variable i es igual a n − 1 y la guarda del

ciclo interno se ejecuta 1 vez. Todo esto da como resultado una sumatoria del número de

ejecuciones de la lı́nea 7, desde 1 hasta n.

Si consideramos el peor de los casos, al igual que pasó con la lı́nea 6, la guarda del if

y las asignaciones internas (lı́neas 11–13) se ejecutan una vez menos que la guarda el ciclo

23

2 Noción de Problema

interno, es decir, la sumatoria del número de ejecuciones desde 1 hasta n menos n (en cada

iteración dichas lı́neas se ejecutan 1 vez menos y en total son n iteraciones).

Por teorı́a matemática, se tiene que

n

X

i=1

i=

n × (n + 1)

2

De allı́ que es posible expresar el número de ejecuciones sólo en términos de n:

Numero Total de Ejecuciones = (1) + (n + 1) + (n) + n×(n+1)

+ ...

2

− n + (n)

. . . + 5 n×(n+1)

2

= 2 + n + 3n2

≈ n2

Y ası́ se puede decir que la complejidad del algoritmo burbuja es del orden de n2 , es

decir, es O(n2 ).

? ? ?

Por otro lado, hallar la complejidad por inspección o tanteo, es más rápida pero imprecisa

y, si no se cuenta con la suficiente experiencia, poco confiable.

Simplemente se mira la estructura del algoritmo y se siguen las tres siguientes reglas:

1. La complejidad de una asignación es O(1).

2. La complejidad de un condicional es 1 más el máximo entre la complejidad del cuerpo

del condicional cuando la guarda es positiva y el cuerpo del condicional cuando la

guarda es negativa.

3. La complejidad de un ciclo es el número de veces que se ejecuta el ciclo multiplicado

por la complejidad del cuerpo del ciclo.

En el algoritmo 5 (burbuja) se puede observar que el ciclo externo tiene n iteraciones

(siendo n el tamaño del vector), el ciclo interno, en la primera iteración del ciclo externo,

tiene n iteraciones, y el condicional tiene como cuerpo tres asignaciones. Por todo esto, la

complejidad del algoritmo serı́a

O(1 + n × (2 + n × ((1 + 3) + 1))) = O(1 + 2n + 5n2 ) ≈ O(n2 ).

Ahora, si las asignaciones internas y la condición del if (las lı́neas 5-8 juntas) tomaran un

segundo en ejecutarse, en el peor de los casos (cuando siempre se ejecute lo que está dentro

del if) se tendrı́a:

24

2.2 Problemas Tratables e Intratables

Tamaño del vector

10

20

50

100

1000

Tiempo de ejecución (seg.)

100

400

2500

10000

1000000

El cuadro anterior muestra que un algoritmo con complejidad O(n2 ) puede ser rápido

para tamaños de entrada pequeños, pero a medida que crece la entrada, se va volviendo

ineficiente.

En el cuadro 2.2 se muestran algunos ejemplos de complejidades que pueden encontrarse

en los análisis de algoritmos, para un problema de tamaño n, desde la más rápida hasta

la más ineficiente. Se dice que un problema es tratable si su complejidad es polinomial o

menor.

Complejidad

O(1)

O(log n)

O(n)

O(n log n)

O(n2 )

O(n3 )

O(nc ), c > 3

O(2n )

O(3n )

O(cn ), c > 3

O(n!)

O(nn )

Nombre

Constante

Logarı́tmica

Lineal

Cuadrática

Cúbica

Polinomial

Exponencial

Factorial

Cuadro 2.2: Complejidades

A partir de una complejidad O(2n ), los problemas para los cuales hay un algoritmo con

dicha complejidad son intratables.

Existen otros problemas llamados “NP-Completos”, cuya complejidad es desconocida.

Se dice que son “NP” ya que se presume que los algoritmos que los solucionen son NoPolinomiales; sin embargo, no existe ninguna prueba que demuestre lo contrario, es decir,

que sean “P” (Polinomiales)4 . Los cientı́ficos creen que los problemas NP-Completos son

intratables, debido a que si existiera un algoritmo que resolviera alguno en un tiempo

polinomial, entonces todos los problemas NP-Completos podrı́an ser resueltos en un tiempo

4

Aunque Vinay Deolalikar de los laboratorios de Hewlett Packart en el segundo semestre del 2010 compartió una versión preliminar de una prueba [10].

25

NP-Completitud

2 Noción de Problema

polinomial. Lo anterior llevó a los investigadores a plantear una de las más importantes

preguntas en las ciencias de la computación [8]:

¿P = NP?

Es decir, ¿las clases de complejidades Polinomiales y las No-Polinomiales son equivalentes? El instituto de Matemáticas Clay, en Cambridge, está ofreciendo 1 millón de dólares

a quien de una demostración formal de que P = NP ó que P 6= NP.

2.3.

Solución de Problemas

Un problema en ciencias de la computación se puede definir como un vacı́o, que no ha

sido llenado, entre un estado inicial y un estado objetivo. Es decir, se está en una situación

y se quiere llegar a otra, pero no se conoce el camino a ella. El ejemplo 2.3.1 muestra un

problema cotidiano.

Ejemplo 2.3.1

Se tiene un estado inicial del juego Sudoku 5 , como en la figura 2.2.

6

8

1

4

3

5

5

6

2

1

8

4

7

6

7

6

3

9

1

2

6

5

8

4

5

2

7

4

9

7

Figura 2.2: Estado inicial del sudoku

El sudoku tiene una sola regla: Llenar la grilla de tal manera que cada fila, columna y

cuadro de 3 × 3 contenga los dı́gitos del 1 al 9.

Aunque hay números en la grilla, no hay matemática envuelta. El problema se podrı́a

resolver con razonamiento y lógica.

El estado final del problema serı́a el mostrado en la figura 2.3.

? ? ?

Entonces surge la pregunta ¿cómo solucionar un problema?. La primera aproximación

es: “¡ como se pueda !”. Aunque esta respuesta es un poco rápida y brusca, es muy usada

5

http://www.sudoku.com/

26

2.3 Solución de Problemas

9

6

3

1

7

4

2

5

8

1

7

8

3

2

5

6

4

9

2

5

4

6

8

9

7

3

1

8

2

1

4

3

7

5

9

6

4

9

6

8

5

2

3

1

7

7

3

5

9

6

1

8

2

4

5

8

9

7

1

3

4

6

2

3

1

7

2

4

6

9

8

5

6

4

2

5

9

8

1

7

3

Figura 2.3: Estado final del sudoku

en estudiantes principiantes en la programación quienes apenas reciben el problema lo

primero que hacen es prender el computador y empezar a programar. Lo malo de esta

aproximación es que puede resultar en algoritmos muy ineficientes (con una complejidad

de O(2n ) o mayor).

G. Polya en [17] introdujo cuatro fases para solucionar un problema, y aunque fueron

concebidos para resolver problemas matemáticos, no hay duda en la relación directa que

hay entre las matemáticas y la computación y su interés común en la resolución de muchos

problemas. Las cuatro fases son:

1. Entender el problema

2. Diseñar un plan

3. Ejecutar el plan

4. Recapitular

Para entender el problema se deben hacer preguntas, pensar e investigar. Se debe preguntar por ejemplo quién propuso el problema, por qué, de donde salió, a donde se quiere

llegar, cuál es el objetivo. Se debe pensar para tener una idea mejor del problema como un

todo y empezar a divisar la solución. Por último se debe investigar para saber quien más

ha trabajado en ese problema o quien está trabajado en algo parecido, hay que leer libros,

revistas y artı́culos, pero en la solución hay que referenciar todo lo que se investigó.

Ya entendido el problema se debe abordar el problema y diseñar un plan para solucionarlo. Si no es evidente un plan, se pueden seguir las siguientes estrategias:

Dividir el problema en subproblemas y atacar cada subproblema. Estrategia llamada

dividir y conquistar, original de los romanos.

Si el problema es muy abstracto, tratar de examinar un ejemplo concreto (e.g. si no

se sabe cuantas veces se ejecuta una lı́nea de código para una entrada n, se le puede

dar un valor: n = 10).

27

2 Noción de Problema

Tratar de resolver un problema más general. Estrategia llamada la paradoja del inventor : entre más ambicioso sea el plan más opciones de éxito.

Relajar un poco el problema de manera que se pueda encontrar una solución fácilmente aunque no lleve a un plan correcto. El plan resultante será una heurı́stica, es

decir, una aproximación que puede dar ideas o puede dar una solución muy cercana

a la correcta.

Una vez tenga un plan para resolver el problema, es necesario buscar alternativas, es

decir, otros planes para llegar a la solución. Usualmente existen varias alternativas de

solución, solo que es necesario analizar el problema de diferentes maneras (véase el ejemplo

2.3.2). Muchas veces la alternativa más ingenua puede ser la más rápida y consisa. Después

de tener una baraja de planes se puede escoger el más acertado (la mejor solución).

Ejemplo 2.3.2

Se desea encontrar un número e en una lista ordenada de números. ¿Cómo lograrlo?

La aproximación más ingenua es recorrer toda la lista, desde el primer elemento hasta

el final, buscando el número e dado (véase la figura 2.4). Si el tamaño de la lista es

n, se puede ver que la implementación de este método tomarı́a un tiempo de O(n)

en el peor de los casos (cuando el número dado sea el último elemento de la lista o

no esté en ella).

3

6

1

2

...

13 16

...

45 57

n-1

n

Figura 2.4: Búsqueda lineal

Se puede optimizar la idea anterior haciendo dos recorridos, uno desde el principio

y otro desde el final de la lista (véase la figura 2.5). De esta manera, el peor de los

casos serı́a cuando el número estuviera en la mitad de la lista. La búsqueda entonces

no mejorarı́a mucho, serı́a O(n/2), que en el caso en que n fuera extremadamente

grande serı́a equivalente a O(n).

3

6

1

2

...

13 16

...

45 57

n-1

n

Figura 2.5: Búsqueda lineal bidireccional

28

2.3 Solución de Problemas

Una idea mucho más eficiente es la de hacer una búsqueda binaria. Se parte la lista

en dos (por la mitad), quedando una sublista con los números menores o iguales a un

k y otra sublista con los números mayores a k. Entonces se hace la pregunta ¿e < k?

Si la respuesta es positiva se procede a partir la sublista con los menores a k; de lo

contrario se hace lo mismo pero con la sublista con los mayores a k. De esta forma

se tiene una lista con una logitud igual a la mitad de la lista original y un nuevo

número k correspondiente al elemento de la mitad de la nueva lista. Se realiza el

proceso anterior hasta que quede una lista con un solo elemento, el número e que

estaba buscando.

Un ejemplo de una búsqueda binaria puede verse gráficamente como en la figura 2.6.

Se búsca el número 8.

1

1

1

3

3

5

3

6

5

8

5

6

6

9 10 14 16 20 30 45

9

6

6

8

10 14 16 20 30 45

8

8

9

9

8

Figura 2.6: Un ejemplo de búsqueda binaria

Al partir la lista a la mitad cada vez, se reduce la búsqueda primero en 2, luego en 4,

en 8, en 16, y ası́ sucesivamente. Es decir que la complejidad del algoritmo termina

siendo O(log n).

Un último método (de los muchos métodos posibles que hay y que no se verán aquı́)

para hacer la búsqueda es convirtiendo la lista en una estructura de datos un poco

más compleja donde se manejen ı́ndices para que, por medio de una llave, se llegue a

un valor. Esta estructura de datos es llamada tabla hash y se verá más a fondo en el

29

2 Noción de Problema

capı́tulo 4.

Cada valor va a tener un ı́ndice asociado. Dicho ı́ndice es encontrado mediante una

llave. Lo anterior indica que teniendo una función (denominada función hash) y

aplicándola con la llave como argumento se devuelve el valor correspondiente, como se muestra en la figura 2.7.

Llave

64

5

80

Índice

Valor

0

30

1

5

.

.

.

.

.

.

19

64

20

45

.

.

.

.

.

.

56

80

57

16

Figura 2.7: Búsqueda con tabla hash

Para hacer más fácil el entendimiento de este método, es bueno pensar en cómo se

busca una empresa en las páginas amarillas del directorio telefónico. Teniendo la

llave (que en este caso es el nombre de la empresa) se búsca en el ı́ndice la página correspondiente al negocio de la empresa (aseguradoras de riesgos profesionales,

por ejemplo) y llendo a dicha página, allı́ se encuentra rápidamente los datos de la

empresa.

La complejidad de los algoritmos de búsqueda por medio de tablas hash es de O(1),

es decir, es constante. Esto es debido a que la operación para hallar el dato solamente aplica la función hash, esta halla el ı́ndice, quien apunta directamente al dato

requerido.

? ? ?

Finalmente se debe transformar la solución potencial en un resultado mediante la ejecución del plan y se debe recapitular para saber, entre otras cosas, cómo se puede mejorar

la solución descrita, si esta solución puede usarse en otro problema, ó para conocer las

debilidades de la solución.

30

2.4 Estrategias de Implementación

Dentro de la teorı́a de ingenierı́a de software, cada una de las cuatro fases tiene una

etapa asociada en el ciclo de vida del software (véase [20]):

1. Análisis – Donde se levantan los requerimientos que debe satisfacer el sistema, se

debe estudiar la viabilidad del proyecto, y formalizar un acuerdo con el cliente.

2. Diseño – Donde se divide el problema en subproblemas o funciones, se identifican las

soluciones tecnológicas para cada una de las funciones, se asignan recursos ellas, y se

ajustan las especificaciones.

3. Implementación – Donde se genera la solución, se integran las funciones y se valida

la solución mediante unas pruebas.

4. Mantenimiento – Donde se asegura el uso del sistema y se realiza la conservación del

software.

2.4.

Estrategias de Implementación

Una vez se hace el análisis y el diseño de los algoritmos, la implementación de los mismos

puede ser abordado de dos maneras distintas:

Top-Down

Bottom-Up

En el modelo top-down se hace un manejo completo del sistema sin entrar en detalles.

Se comienza sistema como un todo y cada una de sus partes son “cajas negras” que deben

ser abiertas poco a poco, a medida que se vaya internando en los detalles especı́ficos del

proyecto. La gran ventaja de este modelo es que se divide el proyecto en subproyectos desde

el inicio de la implementación. La desventaja es que no se pueden hacer pruebas a ninguna

parte del proyecto casi que hasta el final.

En contraste, el modelo bottom-up las partes más especiı́ficas del sistema son abordadas

desde el comienzo, y ellas, al irse enlazando, van forman el sistema completo. Al contrario

del modelo anterior, la ventaja de bottom-up es que puede hacerse un plan de pruebas desde

el inicio de la implementación. La desventaja es que puede perderse de vista el objetivo

final del proceso.

El ejemplo 2.4.1 muestra el trabajo de realizar una aplicación para la enseñanza del

teorema del binomio desde los dos modelos.

Ejemplo 2.4.1

Se desea crear una calculadora básica, es decir, con las operaciones aritméticas fundamentales. A continuación se verá el proceso de implementación de la aplicación desde los dos

modelos:

31

2 Noción de Problema

Top-Down

Se comienza mirando la aplicación como un todo. Si se piensa hacer una GUI (interfaz

gráfica de usuario), ésta será el paso inicial a realizar. Una posible interfaz gráfica

puede verse en la figura 2.8.

X

Calculadora

Archivo Ayuda

12345.67890

C

7

8

9

/

4

5

6

*

1

2

3

-

.

+

=

0

Figura 2.8: Ventana de una Calculadora

Se debe pensar en la especificación del comportamiento esperado del programa: qué tipo de interfaz va a tener (gráfica o texto), cuáles serán las entradas al problema, cuáles

menús habrán en la ventana, si se hace click en algún lado de la ventana qué va a

pasar, cómo va a estar dividida la ventana (si se piensa en dividirla como en la figura),

qué tipos de mensajes sacará la aplicación (para comunicarse con el usuario), cómo

realizará las operaciones matemáticas, etc.

La estructura de los módulos de la aplicación, a grosso modo, podrı́a ser como en la

figura 2.9.

Puede verse que el módulo principal de la aplicación contiene la función para crear la

ventana. La ventana tiene las funciones de creación de una barra de tı́tulo, una barra

de menús y un área de trabajo. Y continua profundizando hasta llegar a la función

más básica: MostrarTexto.

Bottom-Up

Se comienza mirando cuales son las funciones más sencillas que ayudarán a construir

funciones más complejas.

Se debe pensar en las primitivas de bajo nivel y posibles operaciones a nivel de

hardware que sean importantes y relevantes al problema: la función MostrarTexto es

la operación más básica en este problema (dejando a un lado las operaciones gráficas

básicas), las operaciones aritméticas, la creación de botones, la visualización de los

mismos, los componentes de la ventana, las interrupciones de hardware y software,

etc.

32

2.4 Estrategias de Implementación

Principal

CrearVentana

CrearBarradeTitulo

CrearBarradeMenu

CrearEspaciodeTrabajo

CrearMenuArchivo

CrearMenuAyuda

CrearMenuItemSalir

MostrarAyuda

CrearCampodeTexto

CrearBotones

CrearBoton1

Salir

...

CrearBoton+

...

OperacionSuma

CrearBoton=

CalcularResultado

MostrarTexto

Figura 2.9: Creación de funciones en el modelo top-down

La estructura de los módulos de la aplicación, sin mucho detalle, podrı́a ser como en

la figura 2.10

MostrarTexto

CrearCampodeTexto

Mostrar1

...

Mostrar9

CrearBoton1

...

CrearBoton9

OperacionSuma

CalcularResultado

CrearBoton+

Salir

OperacionDivisión

...

...

...

CrearBoton+

CrearBoton=

CrearMenuItemSalir

MostrarAyuda

CrearBotones

CrearMenuArchivo

CrearBarradeTitulo

CrearMenuAyuda

CrearBarradeMenu

CrearEspaciodeTrabajo

CrearVentana

Principal

Figura 2.10: Creación de funciones en el modelo bottom-up

? ? ?

33

3 Noción de Lenguaje

“Un computador es un conjunto integrado de algoritmos y estructuras de

datos capaz de almacenar y ejecutar programas.”

En la definición anterior (tomada de [18]), la cual es un poco diferente a la definición de

computador que todos conocen, se destacan tres conceptos que forman la famosa ecuación

de Wirth:

programas = algoritmos + estructuras de datos

Un programa es la implementación de un algoritmo dados unos datos de entrada estructurados. Dicho algoritmo es desarrollado en un lenguaje de programación.

Un lenguaje de programación , al igual que cualquier lenguaje, es un mecanismo de comunicación compuesto por un vocabulario y un conjunto de reglas gramaticales. Su propósito

es ordenarle al computador que realice una tarea especı́fica.

Los lenguajes de programación pueden hacer el desarrollo de programas más fácil o más

difı́cil, dependiendo del nivel de abstracción que requiera y la cantidad de conocimiento del

trabajo interno del computador que sea necesario para escribir los programas. Entre más

familiar sea el lenguaje que se use para resolver los problemas, su nivel será más alto.

En este capı́tulo se presentará una descripción de la teorı́a de los lenguajes que permiten

la especificación de la solución de los problemas en términos relativamente más cercanos a

los usados por las personas, y en particular el lenguaje C++, el cual será usado en el resto

del documento.

3.1.

Historia

La historia de los lenguajes de programación se ha dividido en cuatro generaciones1 :

Primera Generación Lenguajes de máquina, que se reduce a secuencias de números binarios.

Segunda Generación Lenguajes ensambladores, que tienen instrucciones de bajo nivel,

bastante básicos pero menos abstracto que el lenguaje de máquina. (en la figura 3.5

se muestra un ejemplo de código en lenguaje ensamblador).

1

Algunos autores hablan de una quinta generación de lenguajes, los cuales son usados para resolver problemas mediante la especificación de programas con restricciones o fórmulas lógicas en vez de algoritmos.

Ejemplos de estos lenguajes son: MoZArt, Prolog y Mercury.

35

Programa

Lenguaje de Programación

3 Noción de Lenguaje

Tercera Generación Lenguajes de alto nivel, con sintaxis más cercana al lenguaje natural.

Algunos de estos lenguajes pueden verse en la figura 3.1.

Cuarta Generación Lenguajes diseñados para desarrollar aplicaciones requeridas en ambientes empresariales y de negocios. SQL, Oracle Reports, Mathematica, MATLAB,

son algunos de estos lenguajes.

En los años 50’s, cuando la tecnologı́a permitió el desarrollo de computadores más familiares, J. Backus creó el lenguaje de programación FORTRAN (FORmula TRANslation).

Este lenguaje es considerado el primer lenguaje de alto nivel y aún es usado por matemáticos y cientı́ficos.

La evolución de los lenguajes de programación se ha debido a cinco influencias principales

[18]:

1. El hardware y los sistemas operativos – El hardware es cada vez más fácil de usar

(PC’s y Tablets) y los sistemas operativos más gráficos y amigables (basados en

ventanas).

2. Las aplicaciones – Desde las militares, cientı́ficas, de negocios e industriales, hasta

los juegos, personales y de todo tipo de actividades humanas.

3. Las metodologı́as – Para desarrollar programas más complejos y con nuevos diseños.

4. Los estudios teóricos – Nuevos métodos formales matemáticos que soporten las caracterı́sticas de los lenguajes.

5. Las estandarizaciones – La posibilidad de implementar los lenguajes en cualquier

sistema y permitir transportar los programas de un computador a otro.

En la figura 3.12 se puede apreciar la evolución de los más conocidos lenguajes de programación de alto nivel, desde FORTRAN hasta C#.

B. Kinnersley ha hecho un listado de más de 25003 lenguajes de programación, que han

sido desarrollados a lo largo de la historia. Muchos de estos lenguajes ya no se usan mientras

que otros como FORTRAN y LISP siguen siendo utilizados constantemente. Terrece Pratt

en [18] describe las caracterı́sticas que enmarcan los lenguajes en usados y no usados:

Claridad – La sintaxis del lenguaje debe ser fácil para leer, escribir, probar, entender

y modificar los programas que se escriban en él.

Aplicación – El lenguaje debe proveer estructuras de datos, operaciones y estructuras

de control para resolver uno o varios tipos especı́ficos de problemas.

2

Una versión más detallada de la evolución de los lenguajes ha sido creada por Éric Lévénez y puede verse

en http://www.levenez.com/lang/history.html.

3

El listado puede consultarse en http://people.ku.edu/~nkinners/LangList/Extras/langlist.htm.

36

3.1 Historia

FORTRAN

LISP

1954

ALGOL

1958

COBOL

1959

SNOBOL

1962

SIMULA

BASIC

1964

LOGO

1968

FORTH

SMALLTALK

SH

1969

PASCAL

PROLOG

1971

C

1973

ML

SCHEME

MS BASIC

1975

MODULA

ICON

1977

1978

AWK

ADA

1979

POSTSCRIPT

MIRANDA

1982

C++

1983

COMMON

LISP

1984

1986

EIFFEL

HASKELL

1970

CAML

1987

PERL

TURBO

PASCAL

1988

TCL/TK

CLOS

OZ

VISUAL

BASIC

1991

PYTHON

1993

RUBY

DELPHI

1989

JAVA

JAVASCRIPT

1995

PHP

1996

OCAML

MOZART

C#

1999

2000

Figura 3.1: Evolución de los lenguajes de alto nivel

37

3 Noción de Lenguaje

Soporte – Se debe ayudar al programador a solucionar problemas mediante el lenguaje

con API’s (interfaces para programar aplicaciones) y grupos de desarrollo.

Verificación – La posibilidad de verificar la correctitud de un programa mediante

varias técnicas.

Ambiente – Un ambiente de programación (con editor y paquetes de depuración)

puede acelerar la creación de programas.

Costo – De uso, ejecución, traducción, creación, pruebas y mantenimiento de los

programas.

Portabilidad – El transporte de los programas, del computador donde fue creado a

otros sistemas.

3.2.

Estructura

Los lenguajes de programación de alto nivel tienen seis caracterı́sticas:

1. Datos - Tipos de datos

2. Operaciones primitivas

3. Secuencias de control

4. Datos de control

5. Almacenamiento

6. Interacción con el ambiente

Al igual que cualquier lenguaje (como el español), los lenguajes de programación tienen

una sintaxis y una semántica. La sintaxis es la forma en que los programas son escritos

mientras que la semántica es el significado dado a las construcciones sintácticas.

Cada lenguaje de programación tiene una sintaxis y una semántica particular. Por ejemplo, mientras en Pascal la defición de una variable de tipo lista de reales es

var V: array [1..10] of real;

en C es

float V[10];

Sintaxis

La sintaxis de un lenguaje, está definida entonces como la escongencia y organización de

varios elementos sintácticos básicos. Dichos elementos pueden ser caracteres, identificadores, operadores, palabras reservadas, comentarios, espacios en blanco y delimitadores.

38

3.2 Estructura

Los elementos forman expresiones, declaraciones y, en general, la estructura de un programa. Formalmente, la organización de esos elementos construyen la gramática del lenguaje,

que consta de un conjunto de definiciones (llamadas reglas o producciones) que especifican el orden particular en que deben estar ubicados los elementos para que un programa

esté bien escrito.

La forma más usada para especificar la gramática de un lenguaje es la BNF (BackusNaur Form), desarrollada por J. Backus en 1960. La BNF define un lenguaje de una manera

directa. Por ejemplo para describir una variable o identificador en C++, se lista la estructura4 :

identificador ::= (letra | "_")

| identificador (letra | "_")

| identificador digito

letra

::= mayusculas | minusculas

minusculas

::= "a"..."z"

mayusculas

::= "A"..."Z"

digito

::= "0"..."9"

Un identificador en C++ es la composición de una letra o una raya (el sı́mbolo ” ”,

también llamado underscore), con cero o varias letras, digitos o rayas. Una letra puede ser

mayúscula o minúscula. Las minúsculas, mayúsculas y los dı́gitos están allı́.

Si se fuera a definir una asignación simple (solo con enteros y expresiones aritméticas

básicas), se tendrı́a:

asignacion

::= identificador "=" exp_aritmetica ";"

exp_aritmetica

::=

|

|

|

|

entero

::= digitos_sin_cero digito* | "0"

entero | identificador

exp_aritmetica "+" exp_aritmetica

exp_aritmetica "-" exp_aritmetica

exp_aritmetica "*" exp_aritmetica

exp_aritmetica "/" exp_aritmetica

digitos_sin_cero ::= "1"..."9"

4

La descripción completa de la BNF de C++ puede encontrarse en http://www.nongnu.org/hcb/

39

3 Noción de Lenguaje

Al igual que en cualquier lenguaje, para asegurar que una expresión está bien escrita,

lo que se debe hacer es seguir la BNF de forma estricta. El ejemplo 3.2.1 muestra una

asignación y su análisis correspondiente.

Ejemplo 3.2.1

¿La expresión W = Y * 10 + V; es sintácticamente correcta?

La figura 3.2 muestra el análisis dada la gramática anterior.

asignacion

exp_aritmetica

exp_aritmetica

exp_aritmetica

exp_aritmetica

identificador

W

entero

identificador

=

Y

digito_sin_cero

*

exp_aritmetica

digito

10

identificador

+

V

;

Figura 3.2: Análisis para la asignación

Por lo tanto, sı́ es correcta la expresión.

? ? ?

Semántica

Por otro lado, la semántica del lenguaje hace otro tipo de verificación. Ella chequea

principalmente:

1. Los tipos – Se verifica que los operadores sean aplicados a los operandos correctos;

por ejemplo, la división entre una lista y un entero no tiene sentido.

40

3.3 Compiladores

2. El control de flujo – Se asegura que los comandos que causan un rompimiento en el

flujo de control (como el comando break) transfieran el flujo a otro lugar.

3. La unicidad – No deben haber variables y etiquetas diferentes con el mismo identificador.

3.3.

Compiladores

Los lenguajes de programación se implementan mediante traductores ó compiladores que

convierten el código fuente en un código objetivo (que puede ser un código intermedio o

código de máquina). En la figura 3.3 (figura tomada de [1]) se puede ver la forma superficial

de un compilador.

código

fuente

compilador

código

objetivo

mensajes

de error

Figura 3.3: Componentes superficiales de un compilador

Para hacer la traducción del programa, varias etapas deben ser superadas, las cuales

pueden verse como los componentes intermedios del compilador. Dichas etapas son el preprocesamiento, el compilador como tal, el ensamblador y los enlazadores y cargadores.

Como el código fuente puede estar dividido en varios archivos diferentes o módulos, y

pueden haber macros y extensiones necesarias para el programa, todos estos componentes

deben ser recolectados para tener un único programa fuente. Esta etapa es denominada

preprocesamiento.

El código ensamblador es una versión menos abstracta del código de máquina, que es

el entendido por el procesador del computador. Este código trabaja directamente con direcciones de memoria de la RAM, los registros del procesador, la pila del programa y las

interrupciones del sistema operativo. Cada procesador tiene un conjunto de instrucciones

que constituyen el lenguaje ensamblador. En [4] puede verse las instrucciones para los

procesadores Intel desde el 8086 hasta el 80486 (las generaciones antes de los Pentium).

Los enlazadores y cargadores realizan las funciones de cargar y enlazar código intermedio

y librerı́as ya creadas (e.g. archivos *.dll en windows, o *.so y *.a en linux) al programa

que se está traduciendo.

41

Compilador

3 Noción de Lenguaje

El sistema de procesamiento de compilación (los componentes intermedios del compilador) puede verse en la figura 3.4 (figura adaptada de [1]).

módulos de programa fuente

preprocesador

programa fuente

compilador

programa ensamblador

ensamblador

código objeto

enlazador

cargador

librerías

código objeto

código de máquina

Figura 3.4: Componentes intermedios de un compilador

Una vez pasado el ensamblador, el código objeto generado puede usarse como librerı́a

para otros programas. Esto es posible debido a que los componentes intermedios del compilador son separables, es decir, el proceso de compilación puede hacerse paso a paso, tomando

cada uno de los componentes como aplicaciones separadas y trabajandolos manualmente.

Conceptualmente, el proceso de transformar el programa fuente en un programa ensamblador se puede descomponer en seis fases: análisis léxico, análisis sintáctico, análisis

semántico, generación de código intermedio, optimización y generador de código.

42

3.3 Compiladores

W = Y * 10 + V;

Analizador Léxico

id1 = id2 * 10 + id3

Analizador Sintáctico

=

id1

+

*

id2

id3

10

Analizador Semántico

=

id1

+

*

id2

id3

10

Generador de Código Intermedio

temp1 = 10

temp2 = id2 * temp1

temp3 = id3 + temp2

id1 = temp3

Optimizador

temp = id2 * 10

id1 = id3 + temp

Generador de Código

MOV AL, id2

MOV BL, 10

MUL BL

MOV CL, id3

ADD AL, CL

MOV id1, AL

Figura 3.5: Ejemplo de las fases de compilación

43

3 Noción de Lenguaje

En el análisis léxico se hace un escaneo de los caracteres que tiene el programa en búsca de

sı́mbolos que no hacen parte del alfabeto del lenguaje. Una vez que un grupo de caracteres

que conforman un elemento sintáctico básico es escaneado y aprobado, dicho elemento es

pasado como un token al analizador sintáctico. Los espacios en blanco que separan los

tokens son eliminados en esta fase.

El analizador sintáctico se encarga de crear un árbol con cada uno de los tokens para

comparar las expresiones con la BNF del lenguaje. Un ejemplo de árbol es el de la figura

3.2.

Como se vio anteriormente la fase de análisis semántico chequea el programa fuente para

encontrar errores de tipos de datos, de control de flujo y de unicidad.

Una vez las fases de análisis son superadas, algunos compiladores generan un código

intermedio. Este código sirve para que el compilador decida el orden de operación de las

lı́neas de código y para generar nombres temporales que mantengan su valor calculado por

cada instrucción.

La fase de optimización intenta mejorar el código intermedio para obtener mejores resultados en rendimiento.

La última fase es la generación del código objetivo, que usualmente consiste en código

ensamblador.

La figura 3.5 (adaptada de [1]) muestra un ejemplo de una compilación de la expresión

del ejemplo 3.2.1.

Comienza el analizador léxico transformando la expresión inicial en una expresión basada en tokens, luego el analizador sintáctico construye el árbol de sintaxis, en seguida el

analizador semántico hace la verificación (en este caso no hay errores semánticos por lo

que queda igual), entonces el generador de código intermedio pone los nombres temporales

y ordena las operaciones, acto seguido el optimizador reduce el número de operaciones, y

por último el generador de código retorna el código ensamblador correspondiente.

3.4.

Máquina Virtual

Máquinas Virtuales

El código objetivo de un compilador es ejecutado en interpretadores los cuales pueden

ser hardware o máquinas reales, ó software en cuyo caso son llamadas máquinas virtuales.

Las máquinas virtuales son ambientes de ejecución que emulan o actúan como interfaz de

un computador o programa. Ellas proveen las instrucciones para comunicarse directamente

con el computador o programa que estén emulando.

Los interpretadores tienen una máquina virtual del computador local donde ejecutan los

programas sin necesidad de crear archivos ejecutables. De esta manera, la máquina virtual

se encarga de tomar el código intermedio y hacer la traducción al código de máquina del

computador fı́sico y devolver el resultado. Ası́ las máquinas virtuales podrı́an verse como

wrappers o funciones envolventes que encapsulan las instrucciones reales de los computadores o programas que emulan.

44

3.4 Máquinas Virtuales

Algunos lenguajes de programación interpretados son Java, Forth, Fortran, Perl, Lisp,

Scheme, Smalltalk y Python.

Por otro lado, lenguajes de programación como Java poseen una máquina abstracta pero

al nivel del sistema operativo5 . Esto da pie al concepto de portabilidad. Una de las grandes

ventajas de Java es que el código fuente que se escribe en él puede ser compilado y ejecutado

en cualquier sistema operativo, ya sea Linux, Windows, MacOS, Solaris, o algunos otros.

La desventaja es que el hecho de que ya sean dos capas que tienen que emularse (sistema

operativo y hardware) tiene repercusiones en el rendimiento de los programas. De allı́ que

muchos programadores evitan programar en Java, ya que los programas les corren más

lento que en lenguajes compilados como C.

Datos de

Entrada

Datos de

Salida

Programa

Lenguaje de

Programación

Sistemas Operativos

Computador Físico (Hardware)

Figura 3.6: Jerarquı́a de las máquinas virtuales

La figura 3.6 (adaptada de [18]) muestra la jerarquı́a de máquinas virtuales. Además de

las máquinas virtuales al nivel del hardware y el sistema operativo, los lenguaje de progra5

Existen programas que emulan todo el sistema operativo. En Linux, por ejemplo, programas como wine

(http://www.winehq.org/) y crossover (http://www.codeweavers.com/) pueden correr programas hechos en Windows, mientras que vmware (http://www.vmware.com/) puede lanzar todo el sistema operativo Windows encima de Linux.

45

3 Noción de Lenguaje

mación y los programas que se escriben pueden verse también como máquinas virtuales. El

lenguaje de programación funciona como interfaz entre lo que el programador quiere hacer

y el sistema operativo, mientras que el programa funciona como interfaz entre el usuario y

el lenguaje de programación.

3.5.

Depuración

Depuración

Depuración es el proceso de encontrar y reducir el número de bugs, es decir, errores,

faltas, fallas o equivocaciones, en un programa.

El término bug tiene su origen en la marina de Estados Unidos en 1945, cuando se

encontró una polilla que causaba un corto circuito en las pruebas que se le hacı́an al panel

de un computador electromecánico. Los operadores incluyeron el insecto en su bitácora de

pruebas que puede verse en la figura 3.7.

Figura 3.7: Primer bug encontrado

46

3.5 Depuración

B. Beizer en [3] categoriza los bugs en:

1. Suaves – Solo ofenden estéticamente. Mala indentación, mala ortografı́a, entre otros.

2. Moderados – Salidas redundantes que generan un impacto leve en el rendimiento del

sistema.

3. Molestos – El comportamiento del sistema, por culpa del bug, es desagradable.

4. Perturbantes – Se rechazan operaciones normales.

5. Serios – Se pierde el rastro de las operaciones.

6. Muy serios – El bug causa que el sistema haga operaciones erradas.

7. Extremos – Los problemas anteriores ocurren frecuentemente y arbitrariamente, y no

solo en casos aislados.