diseño de una arquitectura de red basado en un modelo de defensa

Anuncio

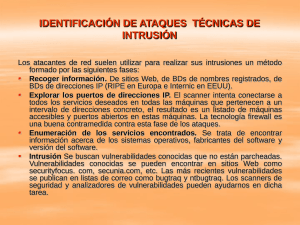

DISEÑO DE UNA ARQUITECTURA DE RED BASADO EN UN MODELO DE DEFENSA EN PROFUNDIDAD UTILIZANDO ESTANDARES DE LAS NORMAS ISO 27000 Y COBIT 5.0 Daniel Ernesto Suarez Acuña 20081005031 Anteproyecto de monografía para optar al título de: Ingeniero Electrónico Director: Roberto Ferro Escobar Universidad Distrital Francisco José de Caldas Facultad de Ingeniería Electrónica Bogotá D.C. – Colombia Marzo de 2015 CONTENIDO CONTENIDO ..................................................................................................................................... 2 1. PLANTEAMIENTO DEL PROBLEMA ................................................................................... 3 2. OBJETIVOS .............................................................................................................................. 5 3. JUSTIFICACIÓN....................................................................................................................... 6 4. MARCO TEORICO ................................................................................................................... 8 5. ESTADO DEL ARTE .............................................................................................................. 13 6. METODOLOGÍA SEGUIDA DURANTE LA INVESTIGACIÓN ....................................... 23 7. DESARROLLO DEL DISEÑO .............................................................................................. 25 8. ALCANCES, LIMITACIONES Y FUTUTOS TRABAJOS ................................................. 53 10. BIBLIOGRAFIA ................................................................................................................... 56 ANEXO A 1. PLANTEAMIENTO DEL PROBLEMA La ciberseguridad y ciberdefensa son dos conceptos que está implementando el gobierno [1], para concienciar tanto las entidades gubernamentales como las no gubernamentales, de los riesgos que pueden causar el tener acceso a internet y hacer un uso inapropiado de él, así como las debilidades de las infraestructuras tecnológicas respecto a la nuevos ataques virtuales y la posible pérdida de información generado por ellos. Por lo que Colombia, como un país en desarrollo, se ve urgida de generar métodos y estrategias para seguir en un continuo proceso de avance. La información como uno de los activos más importantes para cualquier empresa, requiere que se proteja y asegure su confidencialidad, disponibilidad e integridad. Para lo cual al interior de toda empresa o negocio, se generan estrategias en cuanto a seguridad de la información, abarcando desde normativas o políticas empresariales hasta la implementación de seguridad virtual y física. Debido al avance tecnológico la información ha pasado de estar en medio físico a un medio digital, el cual solo pueda ser accedido por las personas idóneas. Lo que hace necesario crear un modelo de red que sea más segura y confiable, en donde los distintos niveles de información, posean también distintos niveles de seguridad. Habitualmente los usuarios finales no tienen en consideración la seguridad cuando hacen uso de un sistema, ya que, frecuentemente se ignoran los aspectos relacionados con la seguridad. De igual forma, estos aspectos a veces pueden considerarse una molestia, ya que la seguridad suele ir en el sentido opuesto de la comodidad y facilidad de uso en la balanza del diseño de un sistema. Es por esto que los usuarios a veces puedan tener una imagen negativa de la seguridad, por considerarlo algo molesto y que interrumpe su capacidad de realización de un trabajo determinado. En un entorno seguro, un usuario se encuentra con tareas que le pueden resultar incómodas (como por ejemplo, recordar contraseñas, cambiarlas periódicamente, etc.) y que pueden limitar las operaciones que puede realizar así como los recursos a los que se le permite acceder. Por lo que se desea diseñar un modelo de red en donde se dé la mayor seguridad posible a las diferentes empresas, siendo necesario basar la estructura de red en una estrategia de defensa en profundidad, en donde se pueda disminuir el impacto respecto a los ataques que intentan destruir, dañar o modificar información. Protegiendo la red interna de posibles ataques internos o externos, y tenga en cuenta cada uno de los niveles del modelo OSI [2], y estándares internacionales como la norma ISO 27000, que disminuyen el riesgo de errores humanos y tecnológicos en el negocio. El grupo LIDER, como grupo de investigación, y como uno de sus lineamientos, el Estudio de normatividad y aplicaciones al entorno colombiano en el campo de las TICs., ha puesto a disposición este proyecto, para estudiantes investigadores, con el fin de trabajar en apoyo a sus metas. 2. OBJETIVOS 2.1. Objetivo General Diseñar un modelo de red que aplique a la empresa colombiana basada en defensa en profundidad aplicando normas ISO 27000 y COBIT 5.0. 2.2. Objetivos Específicos Definir parámetros de escalabilidad del diseño de red para empresas de menor tamaño que requieran proteger su información. Utilizar estándares de seguridad como los ISO27000 Y COBIT 5.0 que ayuden a la protección de la información. . Utilizar nuevas herramientas de software y hardware en el diseño de red segura. Generación de pruebas de penetración sobre la red mediante el software libre Kali 3. JUSTIFICACIÓN Desde el punto de vista social y empresarial, la información se ha vuelto el recurso más importante en desarrollo interno y externo, brindando la oportunidad de crecer tanto en el ámbito local, nacional e internacional, ofreciendo al país un recurso más de crecimiento y aumentando la calidad de vida de las personas. El creer que la información que se posee no es importante y no debe ser tratada como recurso vital de una empresa, que la inversión en seguridad de la información no es necesaria, debido a que no aporta nada a los objetivos principales de la misma, o que siempre ha tenido ese esquema de seguridad y nunca le ha sucedido nada, genera debilidad en cuanto estructuras de seguridad, lo que las expone a robos, cambios o perdidas de información, que se van a ver reflejadas en un futuro en pérdidas económicas. Las vulnerabilidades a una red pueden crease con intención o sin intención desde adentro o afuera de la organización. El ataque puede ser de organizaciones consideradas la competencia, en caso del gobierno algunos centros de inteligencia o espionaje, así como de grupos que tratan de luchar por su propia causa (Hackers, grupos de delincuentes) e incluso pueden venir desde el interior de la organización como represalia de alguna decisión, lo que pone en peligro los intereses de cada organización. Según la Encuesta anual de seguridad en la información realizada por EI [3], el 67% de las organizaciones se enfrenta a amenazas sobre su información digital y más del 37% de ellas no tiene datos suficientes para poder tomar acciones y combatir los riesgos cibernéticos. Sin embargo, estos no son los únicos resultados que ponen en alerta a las organizaciones sobre los posibles ataques de hackers a la información corporativa, entre los datos más significativos del estudio se encuentran: 43% de las organizaciones afirmó que su presupuesto en seguridad se mantendrá igual en los siguientes 12 meses, a pesar de estar al tanto de las constantes amenazas. El 53% afirma que la falta de recursos calificados es uno de los principales obstáculos a la hora de tener un programa sofisticado de seguridad de la información. Solo el 5% de las organizaciones cuenta con un equipo de analistas dedicados a tratar las amenazas cibernéticas. El desarrollo de este proyecto traerá consigo la profundización del área de telemática. Para alcanzar los objetivos se requiere la aplicación de los conocimientos adquiridos a lo largo de la carrera y la investigación y profundización de nuevas ideas. Además, hay que destacar que jugará un papel importante el criterio de ingeniería con el que se tomen las decisiones, ya que estas serán las que encaminen el avance del proyecto hacia la aplicación y utilización real del diseño de red. Este proyecto no eliminara los riesgos de seguridad, pero se tendrá un estándar de arquitectura de red que los mitigará a niveles más bajos que los de las redes planas con un único nivel de defensa, ofreciendo un punto de inicio para nuevas empresas y un punto de mejora para las ya establecidas. Al mismo tiempo, este trabajo busca entrar en un campo que se ha venido promoviendo desde todos los gobiernos mundiales, en el cual se busca garantizar que la información esté disponible, sea integra y veraz para el público objetivo. 4. MARCO TEORICO Defensa en profundidad es una estrategia que pretende aislar en capas y dividir en diferentes áreas las instalaciones, con el propósito de hacer más difícil el acceso a la información más sensible, es decir, los servidores donde se contiene nuestra información más crítica [4]. Se puede generar una analogía con respecto a un Banco, donde nuestra información vendría a ser el dinero contenido en una Caja fuerte. Para protegerlo desde la entrada ya vemos medidas de seguridad tales como vidrios y puertas de seguridad, cámaras, guardias, y un área pública de atención al cliente. Mientras más nos acercarnos a la bóveda más controles existen. Adicionalmente, en esta sección se presentará una reseña de los principales conceptos manejados en la investigación 4.1 Firewalls Un firewall es un sistema que permite ejercer políticas de control de acceso entre dos redes, tales como su red LAN privada e Internet, una red pública vulnerable. El firewall define los servicios que pueden accederse desde el exterior y viceversa. Los medios a través de los cuales se logra esta función varían notoriamente, pero en principio, un firewall puede considerarse como un mecanismo para bloquear el tráfico y otro para permitirlo. Un firewall constituye más que una puerta cerrada con llave al frente de su red. Es su servicio de seguridad particular [5]. 4.2 Antivirus Un antivirus es un software cuyo propósito es combatir y erradicar los virus informáticos malware. Trabajan en base a firmas ya establecidas por los distintos virus que ya han sido subidos a una base de datos, su funcionamiento es descargar dichas firmas y analizar los paquetes en busca de dichos rasgos. 4.3 Redes privadas virtuales (VPN) Una red privada virtual (VPN) es una red privada construida dentro de una infraestructura de red pública, tal como la red mundial de Internet. Las empresas pueden usar redes privadas virtuales para conectar en forma segura oficinas y usuarios remotos a través de accesos a Internet económicos proporcionados por terceros, en vez de costosos enlaces WAN dedicados o enlaces de marcación remota de larga distancia [6]. 4.4 Segmentación La segmentación de red, es una forma de dividir la red en cuanto a servicios prestados, o a usuarios de la compañía de los usuarios terceros. De esta manera se pretende limitar el tráfico de ciertas partes de la organización, o el acceso no deseado de personas no pertenecientes directamente a la organización. 4.5 Contraseña Una contraseña es una cadena de caracteres que se utilizan para la autenticación de un usuario en un sistema informático. Para limitar los riesgos de ataques a las contraseñas, se debería tener los siguientes controles: - Vencimiento de contraseñas - Bloqueo de la cuenta después de x intentos de registro fallidos - Registro del sistema 4.6 Logs Un log es un registro de actividad de un sistema, que generalmente se guarda en un fichero de texto, al que se le van añadiendo líneas a medida que se realizan acciones sobre el sistema [7]. 4.7 Terminales de trabajo o endpoint Las terminales de trabajo o los endpoints son el último elemento de una red, los computadores portátiles, celulares, y otros elementos electrónicos, son elementos que ingresan y salen de la arquitectura de red con facilidad por lo que se requiere un tratamiento también especial dentro de ellas. Herramientas como firewalls particulares, antivirus y software de acceso remoto son imprescindibles en todas las terminales. 4.8 Arquitectura de Red Las redes deben admitir una amplia variedad de aplicaciones y servicios, como así también funcionar con diferentes tipos de infraestructuras físicas. El término arquitectura de red, en este contexto, se refiere a las tecnologías que admiten la infraestructura y a los servicios y protocolos programados que pueden trasladar los mensajes en toda esa infraestructura [8]. Debido a que Internet evoluciona, al igual que las redes en general, se puede dar cuatro características básicas que la arquitectura profunda necesita para cumplir con las expectativas de los usuarios: tolerancia a fallas, escalabilidad, calidad del servicio y seguridad. 4.9 Virus. Según el RFC 2828 un virus es definido como una sección oculta de un programa, que usualmente se auto replica y posee una lógica maliciosa, no puede ejecutarse por sí mismo por lo que generalmente remplaza los ejecutables de algunos programas o vienen oculto en los mismos. 4.10 DDoS (Distributed Denial of Service) Los ataques DDoS (Distributed Denial of Service) son una forma relativamente sencilla y efectiva de hacer caer a una Web. Las acciones se pueden realizar de forma voluntaria siguiendo las instrucciones dadas para iniciar el ataque a una hora señalada en una convocatoria mediante foros en la Red o utilizando redes de ordenadores previamente infectados por virus (botnet) de forma que los usuarios ni siquiera son conscientes de que participan. Los ataques DDoS no siempre tienen un trasunto ideológico. Cada vez más responden a puras extorsiones. Se están trasladando a Internet los mismos esquemas que empleaba la mafia en el mundo físico. Se genera mediante la saturación de los puertos con flujo de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando servicios; por eso se le denomina "denegación", pues hace que el servidor no dé abasto a la cantidad de solicitudes. Esta técnica es usada por los llamados crackers para dejar fuera de servicio servidores objetivos. 4.11 Botnets Los botnets (robots de la Red) son redes de ordenadores zombis. Las redes han aumentado de modo exponencial, según informes de la Fundación Shadowserver y se emplean para realizar ataques, envíos masivos de correo basura y espionaje contra empresas. Un botnet se crea infectando ordenadores sin que sus propietarios lo sepan. Cada máquina reclutada por el virus se pone en contacto sigilosamente con el cibercriminal a la espera de sus órdenes. Los ciberdelincuentes bien, de modo aislado, o en una organización, construyen sus botnets y los venden o alquilan a empresas que desean mandar correo basura, bombardear o espiar a otras empresas, o robar datos bancarios. El virus puede enviarse por correo electrónico aunque lo habitual es ponerlo en páginas web, fundamentalmente que tengan muchas visitas. Una vez dentro del ordenador, el virus descargará un programa y lo instalará, es el bot, el lazo entre el ordenador infectado y la net, la red que permite su control remoto. Los botnets se usan mayoritariamente para el envío masivo de correo basura y virus, el bombardeo contra empresas y el espionaje, sea de empresas o de la información bancaria de los dueños de los ordenadores infectados. Otro método empleado por los creadores de los botnets, es el caso del fraude publicitario. El fraude consiste en crear una página cualquiera, poner en ella algunos anuncios legales y hacer que todos los ordenadores de la botnet los visiten. A efectos prácticos en las estadísticas se verá que los clics provienen de cientos o miles de direcciones IP diferentes, repartidas por todo el mundo y por tanto parecerá que son usuarios legítimos y no una estafa, de esta forma el anunciante deberá pagar el porcentaje convenido. 4.12 Pentesting o pruebas de penetración Pruebas de penetración es la simulación de un ataque de un sistema, red, equipo u otro centro, con el objetivo de demostrar lo vulnerable que sistema o "blanco" sería la de un ataque real [14]. 5. ESTADO DEL ARTE DEFENSA EN PROFUNDIDAD El origen del concepto de defensa en profundidad es militar. Esta palabra se utilizó luego en el ámbito nuclear, el cual hace de éste un método. El concepto es retomado luego en el marco más general de la industria (química) y del transporte. En el ámbito industrial, la defensa en profundidad permite completar el análisis probable de riesgos mediante un aspecto determinista y una creación de un modelo a nivel de los elementos. El concepto fue retomado principalmente en los Estados Unidos a nivel de la seguridad de los sistemas de información. 1. Defensa en Profundidad en el ámbito militar Aunque el concepto de defensa en profundidad podría haber tenido su inicio en el siglo XV con la aparición de balas de cañón metálicas capaces de destruir las fortificaciones verticales, lo que provoco la construcción de fortificaciones mucho más bajas que utilizan la profundidad del terreno [9]. De la aplicación militar se pueden observar ciertos aspectos fundamentales: Los bienes que se deben proteger están rodeados de varias líneas de defensa. cada línea de defensa participa en la defensa global. cada línea de defensa desempeña un papel: debilitar el ataque, entorpecerlo, retardarlo (por ejemplo, entrega de terreno a cambio de ganar tiempo). cada línea de defensa es autónoma (está prevista la pérdida de la línea anterior para evitar un efecto castillo de naipes): la pérdida de una línea de defensa debilita a la siguiente pero ésta dispone de sus propios medios de defensa frente a los distintos ataques (cada posible proceso de ataque ocasiona su correspondiente defensa) Se ponen en marcha todos los medios para reforzar la defensa de las distintas líneas: utilización del terreno (la fortificación es una adecuación del terreno). murallas para limitar los efectos de penetraciones y los tiros por carambola. informarse para evitar sorpresas. Actualmente el concepto de defensa en profundidad no se utiliza frecuentemente, la defensiva sólo es el resultado de una posición de inferioridad que será utilizada con el fin de retomar la iniciativa. Por lo tanto, dos principios tomaron mucha importancia: La información, la cual permite validar o refutar las hipótesis realizadas sobre las acciones enemigas, detectar su intención, etc. El movimiento (aspecto dinámico de la defensa). Los grandes principios de la defensa en profundidad son los siguientes: La información es la primera línea de defensa: desde la información sobre las amenazas efectivas, la detección de actuaciones a menudo precursoras de ataques, hasta cualquier detección no sólo de ataques comprobados e identificados sino también de todo comportamiento “anormal” y, por lo tanto, sospechoso. Existen varias líneas de defensa coordinadas y ordenadas por capacidad de defensa. La pérdida de una línea de defensa debe debilitar el ataque (al menos indirectamente, recogiendo un máximo de información sobre su origen o sus orígenes, su naturaleza, sobre las próximas etapas posibles o probables), no ocasionar la pérdida de otras líneas de defensa sino por el contrario permitir reforzarlo. Una línea de defensa debe incluir las muestras (aunque éstas se limiten a la detección de anomalías y al trazado en el caso de ataques de tipo no identificables) en todos los ataques posibles (completado de una línea en ella misma). La defensa no excluye acciones ofensivas. 2. Defensa en Profundidad en el ámbito industrial (nuclear) El concepto de defensa en profundidad aplicado al ámbito de la seguridad nuclear proviene de los trabajos posteriores a accidentes cuando los núcleos de los reactores fallaban, enfriados en forma insuficiente, se fundían parcialmente [10]. Se define como una defensa que incluye tres barreras sucesivas independientes que llevan a un nivel extremadamente bajo la probabilidad de que un accidente pueda tener repercusiones fuera de la central. La idea es que cada dispositivo de seguridad debe ser considerado a priori como vulnerable y que, por lo tanto, debe ser protegido por otro dispositivo. Se identifica también tres líneas de defensa de distinta naturaleza: la pertinencia del diseño (en especial la práctica de la redundancia y de la diversificación). la detección de fallos latentes y de incidentes. la limitación de consecuencias “mitigación” 3. Defensa en Profundidad en el ámbito informático. Cuando se analiza la defensa en profundidad en el ámbito informático se deben tener en cuenta los siguientes puntos, teniendo en cuenta los otros ámbitos: El factor sorpresa: en el ámbito militar, se busca sistemáticamente y forma parte de la maniobra. en el ámbito nuclear, es, sin duda, el factor que se busca reducir al máximo aunque no deba ser ignorado. en el ámbito de la seguridad informática, está presente en el hecho de que siempre existirán nuevas formas de ataque (actualmente la defensa no tiene la iniciativa). La información: va a permitir, en particular, la disminución de la incertidumbre sobre las acciones enemigas confirmando o refutando las hipótesis y ayudará a evitar los ataques por sorpresa. la información no debe estar disociada de la planificación. La cooperación entre las distintas líneas de defensa: en el ámbito militar, sistemáticamente se busca la asociación entre los distintos medios: el agregado de un medio suplementario debe procurar una ventaja más importante que la simple suma de líneas de defensa que no son independientes. En el ámbito nuclear, se insiste en el aspecto de independencia relacionado con las amenazas (las causas de fallos) de las distintas líneas de protección. En seguridad informática, el agregado de los dispositivos de protección está fuertemente ligado a la presencia de amenazas, tomadas éstas en forma unitaria. El origen de las amenazas (internas/externas): La noción de defensa vecina ilustra perfectamente este principio: el enemigo puede encontrarse en toda la profundidad del dispositivo y por consiguiente, cualquiera sea el papel que tenga, cada combatiente debe asegurar su propia protección vecina. En el ámbito industrial, se toman en cuenta las amenazas externas (por ejemplo, terrorismo) al igual que las amenazas internas (el proceso industrial en sí mismo). En la seguridad informática encontramos el aspecto global del ataque que proviene del interior y del exterior. la profundidad del dispositivo de protección deberá, por lo tanto, definirse en varias dimensiones. Esto significa que la profundidad de la defensa deberá contemplar la organización, la implementación y las tecnologías, sin contentarse con una simple defensa perimétrica frente al "exterior" del sistema. Para que exista defensa en profundidad se requiere como mínimo: Varias líneas de defensa independientes en el sentido en que cada una sea capaz de defenderse sola contra todos los ataques. rigurosamente convendría hablar de líneas de defensas autónomas o completas, es decir, aptas para responder a todas las amenazas. efectivamente, uno de los principios de la doctrina militar dice que además, las líneas participan en la defensa global que presenta entonces una fuerza de defensa superior a la suma de defensas de cada línea (este punto no es retomado como principio en el ámbito industrial ya que se vincula más a la independencia de las barreras). Cooperación entre las líneas de defensa, sino el concepto es llevado únicamente a simples barreras sucesivas cuya resistencia no depende de la anterior (entonces pueden ser atacadas sucesivamente). La pérdida de una línea debe permitir reforzar la defensa y no debilitarla. En cuanto a Cyberseguridad es importante tener en cuenta como fueron creciendo los ataques cibernéticos y como fue evolucionando lo que algunos llaman en este momento como la Cyberguerra. El Ejército de Brasil y la empresa española de seguridad Panda Security juntos contra la ciberguerra [13] «Panda Security firmó un acuerdo a finales de octubre de 2010 con el Ejército de Brasil para apoyar a la institución en la profesionalización de sus capacidades operacionales en la lucha contra el ciberterrorismo, los crímenes virtuales y su preparación estratégica para potenciales intervenciones en caso de guerra cibernética» (El Mundo 2010). El acuerdo se ha realizado entre Panda Security y el Centro de Comunicaciones de Guerra Electrónica del Ejército de Brasil (CCOMGEX) y busca trabajar conjuntamente en la formación de primer nivel del personal del Ejército así como en la investigación científica y forense de los cibercrímenes tratando de dar respuesta en menos de 24 horas a todos aquellos códigos dañinos (maliciosos) que afecten fundamentalmente a Brasil. Esta noticia saltó a los medios de comunicación mundiales y brasileños y cada día abundan las colaboraciones entre empresas fabricantes y distribuidoras de soluciones de seguridad informática y ejércitos nacionales de diferentes países. Irán sufre un ataque informático contra sus instalaciones nucleares [15] Irán sufrió el 27 de septiembre de 2010, de confirmarse, el ataque cibernético más grande de la historia. Los sistemas de control de la central nuclear de Bushehr, así como de otras industrias, se vieron afectados por un virus de una potencia sin precedentes, denominado Stuxnet. Los expertos consultados afirman que el 60% de los ordenadores iraníes se podrían haber visto afectados, igual que el 20% en Indonesia y el 8% en India. El virus Stuxnet se convierte en agente durmiente y se puede accionar a distancia en el momento que su creador lo desee sin que el usuario sea consciente. Dada su complejidad sin precedentes es imposible que haya sido creado por un hacker en solitario. Todo apunta a un equipo de profesionales que han dispuesto de medios y dinero suficiente y al menos seis meses de tiempo para prepararlo. Los expertos consideran que el Stuxnet es el primer virus capaz de penetrar en los sistemas automáticos de control de infraestructuras públicas como centrales eléctricas y nucleares, presas e industrias químicas. La complejidad del programa fue tal que los especialistas en seguridad informática que lo han examinado están convencidos de que no puede ser obra de un mero pirata informático. La mayoría opina que hay un Estado detrás y que fue el primer ejemplo de guerra cibernética [15]. Israel militariza la cibernética [16] «En Israel se cree que el virus Stuxnet que ha atacado a las instalaciones nucleares iraníes fue introducido por un especialista extranjero que se limitó a usar una memoria tipo lápiz electrónico USB que estaba preparado para infectar la red iraní» (La vanguardia 2010). Probablemente nunca se sabrá de forma oficial y confirmada quien ha lanzado el ataque cibernético –el mayor de la historia– contra las instalaciones atómicas iraníes, pero lo que está claro es que en muchas capitales occidentales se mira hacia la zona de Gelilot, al norte de Tel Aviv, donde está situada la gran unidad de inteligencia militar conocida por sus iniciales Aman y que formada por cientos de soldados especializados en la guerra cibernética y que en la jerga de Aman se conoce como «las guerras del siglo XXI». La Inteligencia israelí como ya están haciendo otras organizaciones internacionales comienza a reclutar a grandes expertos en informática. Se señala que los especialistas en ciberseguridad informática se aglutinan en torno a los sistemas estratégicos de Israel: el Ministerio de Defensa, las centrales nucleares de Dimona y Sorek, el Instituto Biológico de Nes Tsiona, las compañías de electricidad y de agua, los aeropuertos de Ben Gurion, de Sde Dov y de Eilat, y cientos de bases militares del país, por ejemplos, todas aquellas en las que están almacenados misiles. La Unión Europea prueba sus defensas en un simulacro de «ciberataque» El 4 de noviembre de 2010, se realizó el primer ejercicio de simulación de un ciberataque llevado a cabo a nivel paneuropeo con el objetivo de mejorar la seguridad comunitaria frente a los ataques a las redes electrónicas. El ejercicio llamado «Cyber Europe 2010» ha sido impulsado por la Comisión Europea (CE) y pretendía hacer frente a piratas informáticos en un intento simulado de paralizar en varios estados miembros de la UE servicios en línea de importancia crítica. El ejercicio fue organizado por los países de la Unión Europea con el apoyo de ENISA [16] (Agencia Europea de Seguridad de las Redes y de la Información) y del Centro Común de la Investigación (JCR) de la CE. Neely Kroes, vicepresidenta de la Comisión y responsable de la Agenda Digital Europea, visitó el centro de ataques del Reino Unido como acto preparatorio del ejercicio. A esta visita asistieron también representantes de información de los ministerios de comunicaciones, responsables de la protección de infraestructuras de información esenciales, organismos de gestión de crisis, equipos de respuesta a incidentes de seguridad informática, responsables de seguridad de la información y servicios de inteligencia en el campo de la seguridad. El Centro de Control del Ejercicio se estableció en Atenas y asistieron 50 personas como participantes activos, como observadores o como directores del ejercicio. Adicionalmente intervinieron 80 personas desplegadas por toda Europa que actuaban bajo las instrucciones de los moderadores de Atenas y que a su vez podían contactar con otras personas de los estados miembros de la UE. Estuvieron implicadas más de 70 organizaciones europeas en el desarrollo del ejercicio. El ejercicio ha nacido con la idea de continuidad en el tiempo; de hecho y de modo anecdótico parece que el logo diseñado por ENISA para el ejercicio será la imagen de Cyber Europe y solo habrá que cambiar en cada ocasión que se realice el año correspondiente. Las notas de prensa publicadas por ENISA el día 5 de noviembre hablan de que el ejercicio concluyó con «éxito». El ejercicio consistió en exponerse a más de 320 «incidentes» y tenía como objetivo fortalecer la ciberdefensa en Europa. El director ejecutivo de ENISA, Udo Helmbrecht, aseguró que es el primer paso para fortalecer la ciberprotección europea. Se trataba de analizar la respuesta a los incidentes y aprender de los errores como «lecciones aprendidas» de modo que los Estados miembros analicen e implementen adecuadamente los resultados y mejoren los canales y procedimientos de comunicación. LA ACTUAL SEGURIDAD EN INTERNET. DOMINIOS INFECTADOS Y EL NUEVO PROTOCOLO DE SEGURIDAD DNSSEC DE ICANN La seguridad en Internet ha estado en un grave riesgo en los últimos años debido a los riesgos existentes en el sistema legal de registro de nombres de dominio, DNS que llegó a producir infecciones masivas de direcciones de sitios Web. El «agujero de seguridad» parece que se ha resuelto gracias a la investigación de ICANN, el organismo internacional regulador de los nombres de dominio, y el posterior diseño, construcción e implantación del protocolo de seguridad DNSSEC. Dominios infectados (estadísticas) La compañía de seguridad McAfee publica cada año un informe sobre los dominios más peligrosos de la Red. En este informe ha realizado un análisis exhaustivo de más de 27 millones de sitios Web comprobando si existían amenazas de tipo malware o spam, afiliaciones sospechosas o pop ups agresivos. McAfee ha utilizado la tecnología Trustedforce centrada en la protección de datos y que reúne más de 150 sensores localizados en 120 países. Como resultados más significativos del informe, destaca que la lista de los 5 dominios más peligrosos son: 1. .com (31,3%) 2. .info (30.7%) 3. .vn (Vietnam) 4. .cm (Camerún) 5. .am (Armenia) Los resultados destacan que el dominio.com, el más utilizado en Internet es, a su vez, el dominio de mayor riesgo, lo que confirma la tendencia de los hackers de centrarse en los soportes y plataformas más masivos. El informe también destaca que el riesgo en la Red ha aumentado con el correr de los años y los cibercriminales son más rápidos en atacar a sus víctimas y cambian de tácticas con gran frecuencia para no ser descubiertos 6. METODOLOGÍA SEGUIDA DURANTE LA INVESTIGACIÓN Para el desarrollo del trabajo es importante definir una metodología y seguirla a lo largo del proyecto, dado que será ésta la que ofrezca los pasos en que se debe actuar para lograr el objetivo. De acuerdo a lo planteado por Mario Tamayo en el libro El proceso de la investigación científica [11], existen diferentes tipos de investigación que se pueden seguir y son los que definen de alguna manera los métodos para quien investiga. Continuando con lo sugerido en [11], el presente trabajo puede guiarse por las líneas de una investigación correlacional. Se emplea la investigación correlacional cuando lo que se busca es determinar el grado en el cual las variaciones de algunos factores aparecen o actúan conjuntamente con la variación de otros agentes. A diferencia de la investigación experimental, en este tipo de investigación no se tiene el control de las variables independientes y se lleva a cabo en contextos naturales. Primero que todo hay que hacer una revisión bibliográfica de los trabajos previos que se han realizado y que están relacionados con la seguridad de la información en especial con la teoría de defensa en profundidad. Debido a que este campo presenta una gran variedad de artículos, hay que tener en cuenta que la búsqueda debe estar orientada en estudiar las diferentes etapas relacionadas con un diseño de red, teniendo siempre presente que las redes varían en cuanto al tamaño del negocio y personal, y del tipo de negocio. De cada una de las consultas se debe rescatar los niveles de seguridad que se efectúan y los diferentes diseños presentados. Es fundamental centrar la atención en artículos y publicaciones en los que se emplean estándares de las normas internacionales ISO 27000 para la creación de los diversos diseños de red. Al hacer uso de esta norma en este proyecto, es necesario observar las experiencias de otras investigaciones acerca de su manejo y de las ventajas respecto a otras normas internacionales en las diferentes implementaciones. Se debe también recolectar de los distintos ataques informáticos que se dan hoy en día, y las posibles soluciones para cada uno de ellos, así utilizar las distintas herramientas ya establecidas en un diseño más compacto. El siguiente paso debe ser una recolección de diferentes diseños de red ya establecidos, para observar sus beneficios y sus errores respecto a otros modelos y a los ataques que se dan en la actualidad. Posteriormente se debe empezar a generar el diseño de red en los distintos niveles de profundidad, y comenzar con la sinergia entre los mismos, aplicando las distintas herramientas que mitiguen los riegos de los diferentes ataques conocidos y los posibles ataques nuevos Cuando se posea un diseño preliminar se desea validar la arquitectura de red creado con algunos administradores de red, así como consultores para que para que se pueda validar la viabilidad real del diseño y hacer las modificaciones del caso. Así como la validación mediante la herramienta Kali, la cual brinda la posibilidad de creación de pruebas de penetración sobre el diseño de red. Para terminar, es de gran importancia la documentación de todo el proceso a lo largo del proyecto. Allí se debe hacer una estimación de la relación costo-beneficio del diseño para su posible implementación además de mostrar los resultados obtenidos y las conclusiones que se abstraen de todo el trabajo. 7. DESARROLLO DEL DISEÑO Dada la creciente sofisticación de los métodos de cibercrimen, las organizaciones deben emplear herramientas y prácticas de evaluación avanzada para reducir o eliminar las brechas de seguridad. La realización de una revisión objetiva de la situación actual es el primer paso hacia el logro de una base de seguridad. Una evaluación completa debe evaluar la postura actual en todos los ámbitos, desde la arquitectura de red y la infraestructura política de seguridad y de capacidad de monitoreo y preparación de respuesta a incidentes. Al llevar a cabo esta evaluación, organizaciones generarán la entrada necesaria para diseñar un plan para operaciones fundamentalmente seguras. Para el desarrollo del diseño se deben tener en cuenta, que este va ser parte del sistema de gestión de la seguridad de la información (SGSI), por lo cual debe alinearse a ciertos parámetros y controles que nos da las normas ISO27001:2013 y COBIT 5.0. Por lo cual se necesita definir o establecer los siguientes parámetros o esquemas: Conocer el contexto de la organización; se necesita establecer y determinar los aspectos internos o externos que afectan a la organización y que son necesarios para cumplir con el propósito de la organización. Esto debido a que no todas las empresas necesitan el mismo nivel de seguridad para los mismos sistemas de información. Generar una evaluación de impacto y riesgos de la seguridad de la información; se debe realizar para determinar cuáles son los posibles riesgos e impactos que se pueden generar en la empresa, así como cuáles son sus procesos, áreas o sistemas de información críticos, y a los cuales se les deberá de dar mayor protección y prioridad. Generación de las políticas organizacionales; son necesarios para el cumplimiento del sistema de gestión de seguridad de la información, en nuestro caso el establecimiento de una arquitectura de red segura. Generación de la arquitectura de red del sistema en forma general; generación de la arquitectura de red basada en los tres puntos anteriores. Calificación de la arquitectura de red basada en diseño en profundidad; se debe verificar y validar la arquitectura de red, y comparar con otras arquitecturas de red. Generar una evaluación permanente y periódica del diseño de red; es necesario para la mejora continua que necesitan los sistemas de información, y los sistemas tecnológicos en general. 7.1 Contexto De La Organización Dentro del contexto de la organización se debe tener en cuenta: Tamaño de la organización, se debe verificar el número de empleados que se posee. Tipo de negocio: Cual es el área de trabajo de la empresa (educación, financiero, gubernamental, etc.) Qué tipo de información se maneja en la organización. 7.1 Evaluación de impacto y riesgos Para la evaluación de Impacto y de Riesgo de una organización, se debe generar una matriz de riesgo donde se evalué y se tomen las siguientes consideraciones: Aspecto a Evaluar Consideraciones Arquitectura de red Acceso y Salida información. de ¿Cuántos puntos de acceso y salida de información se poseen? ¿Dónde se encuentran estos puntos de acceso y salida de información, y como se utilizan? ¿Cómo se están protegiendo estos puntos, y quien está controlando y gestionando la información que pasa por ellos? Servicios Críticos para la ¿Cuáles son los servicios críticos necesarios para organización ejecutar las operaciones de negocio del día a día? ¿Están debidamente protegidos por la segmentación física? ¿Qué controles existen para proteger su operación? Información crítica negocio del ¿Cuáles son las fuentes de datos críticos y donde se almacena esa información? ¿Están debidamente protegidos por una correcta segmentación física? ¿Qué controles existen para proteger el acceso y la integridad de los datos? ¿Qué datos se deben cifrar en reposo y en movimiento? Segmentación de arquitectura de red la La red esta segmentada para prevenir el fácil acceso a través de grandes secciones de la red? ¿Los puntos de ingreso y salida están segmentados similarmente? ¿Y Servicios y datos críticos? Infraestructura De Seguridad Controles De Seguridad ¿Qué controles de seguridad se encuentran actualmente? ¿En los puntos de entrada / salida? ¿Para proteger los servicios críticos? ¿Para proteger los datos críticos? ¿Se cifran los datos críticos en reposo y en movimiento? ¿Los controles de seguridad admiten identidad de los usuarios? ¿Los controles de seguridad detectan o previenen? ¿Están los controles de seguridad establecidos para bloquear ataques conocidos o críticos? ¿Qué política de controles de contraseñas existen para la administración, operación y usuarios en general? ¿Qué controles avanzados de prevención de amenazas están en su empresa? ¿Dónde están desplegados? ¿Están en la detección o el modo de prevenir? ¿Están integrados y apoyan a toda la infraestructura de seguridad o están de forma independiente? Tabla 1. Aspectos a evaluar Para la generación de la infraestructura de red y como uno de los riesgos más importantes, se debe conocer los tipos de ataques cibernéticos más usados y las herramientas de hardware y software que se estén utilizando y probando en este momento para disminuir el riesgo residual de cuando ocurren. Dentro de las definiciones del RFC 2828 la Internet Engineering Task Force (IETF) define un ataque como un acto inteligente que es un intento deliberado (sobre todo en el sentido de un método o técnica) para evadir los servicios de seguridad y violar la política de seguridad de un sistema. Además define dos tipos de ataques Pasivo: Un ataque pasivo trata de aprender o hacer uso de información del sistema, pero no afecta la información ni los recursos del sistema. Activo: un ataque activo trata de alterar los recursos del sistema y/o afectar la operación del mismo. Ataque Software o Hardware Pasivo Sniffers Firewall Port scanner Firewall, IPS Idle scanner Firewall, IPS Activos Denegación de servicios DoS DDoS, Ataques de Día Cero IPS, Firewall Spoofing Firewall Man In The Middle MITM IPS ARP Poisoning IPS Buffer overflow DDoS Format string attack Firewall, IPS Tabla 2. Tipos de ataques 7.2 Políticas Organizacionales Las políticas de seguridad de la información, deben contemplar tanto el fortalecimiento y aseguramiento de una buena infraestructura física de seguridad, como el correcto actuar de las personas que poseen información. Debido a que la información se ve comprometida muy frecuentemente por desconocimiento de los procedimientos. 7.3 Arquitectura de red Teniendo en cuenta los diseños de red y las recomendaciones de seguridad dados por algunos proveedores de seguridad como Checkpoint, Cisco, Mcafee, Fortinet, etc, se establece la seguridad en profundidad como un diseño en capas o por escalones que fortifican la información de la empresa, la siguiente grafica muestra una recopilación de esas capas o escalones que se deben de tener en cuenta para generar un buen diseño de red. Figura 1. Capas de defensa en profundidad En esta imagen se puede observar, como los datos que son la información real, son los más importantes y son los que se trataran de proteger con las demás etapas. Así también se muestra que es vital que se posean políticas procedimientos y una seguridad física que proteja la entidad o empresa. Debido al rápido crecimiento de las empresas, de la tecnología y el internet, muchas de las empresas poseen una arquitectura de red plana en donde todos los segmentos de red si es que se poseen, están concentrados todos a una única puerta de enlace un firewall en algunos casos o directamente a un Switch Core como se muestra en la siguiente figura Red LAN Internet Switch Core Vlan Servidores Router Internet MPLS Router Sedes Vlan DMZ Sedes Router Terceros Email Gate way Servidores DMZ Figura 2. Topología de red plana Dado los diversos escenarios de las empresas pero la similitud en cuanto a funcionamiento de su flujo de información, es necesario como primer paso generar una correcta segmentación y unas políticas de acceso entre esos distintos segmentos. Con el fin de empezar a implementar la defensa en profundidad, se debe considerar el siguiente escenario, lo cual es una configuración común de una empresa. Muchas empresas utilizan a terceros como proveedores de infraestructura de alojamiento, y lo hacen por varias razones. Mediante el uso de hospedajes externos, las empresas son capaces de aprovechar bien el espacio tradicional o la potencia del modelo (también llamado colocación) en un entorno físicamente seguro en el proveedor de alojamiento, mientras gestionan el sistema ellos mismos, o compran los servicios gestionados de hosting del proveedor, que incluyen servicios de redes, de sistemas y de seguridad. Estos entornos suelen estar diseñados para albergar los sistemas de acceso públicos de una empresa, que podrían variar desde los servicios de correo o de transferencia de archivos para usuarios corporativos, hasta la plataforma de comercio electrónico de la empresa. Al igual que con cualquier colocación o implementación gestionada, la seguridad juega un papel importante en el entorno. Un enfoque típico para el diseño de la seguridad de un entorno comienza con la red. La plataforma de negocio simplificada generalmente consiste en el nivel web que actúa como la capa de presentación de la entidad, y donde se pueden realizar varias de las operaciones. Esto, a su vez, está soportado por el middleware (servidores de aplicación) y los niveles de base de datos. El diseño requiere que cada uno de los niveles se encuentre alojado en su propia red dedicada, principalmente las redes locales virtuales de área o VLAN. Esto se realiza generalmente mediante la segmentación de los niveles, utilizando un dispositivo de filtración (como un firewall) en los servidores web en la interfaz de baja seguridad, mientras que los niveles de middleware y la base de datos se alojan en el interfaz de alta seguridad. Los niveles de middleware y base de datos no son accesibles directamente desde la red pública. En algunos diseños de escenarios, los niveles de middleware y bases de datos están detrás de la misma interfaz de firewall pero en VLANs separadas. En tales escenarios, no hay filtrado de tráfico entre los dos niveles a menos que sea forzado por los conmutadores. Basado en esto se puede tener obtener un primer acercamiento a lo que se podría considerar un diseño de red de los servicios accedidos por internet, y lo que nos daría un primer nivel de seguridad en la capa perimetral así como en la capa de aplicación y datos. VLAN BD Bases de datos VLAN APLICACION FW-SERVIDORES FW-PERIMETRAL Router Internet Internet Vlan DMZ Figura 3. Topología de red con servidores El firewall en este caso actúa como la principal, y potencialmente la única línea de defensa contra amenazas basadas en Internet. Se utiliza este entorno como base para implementar una estrategia de defensa en profundidad usando tecnologías de seguridad existentes. En el siguiente proceso se debe tener en cuenta que la mayoría de las empresas cuentan con una red interna en la cual se encuentran los terminales de los usuarios contratados por la misma, teniendo en cuenta que muchas veces los usuarios internos tienen acceso a servidores y a las bases de datos, y también requieren un nivel de protección tanto de internet hacia ellos, como de ellos a los servidores. En la siguiente figura se puede observar cómo se puede implementar la segmentación de red, y dar por lo menos dos capas de seguridad de red desde internet y hacia los servidores. VLAN BD Bases de datos FW-LAN VLAN APLICACION FW-SERVIDORES FW-PERIMETRAL RED LAN Router Internet Internet Vlan DMZ Figura 4. Topología de red con red LAN En esta figura se puede visualizar como se obtienen los dos niveles de protección para los datos desde nuestra red LAN y desde la INTERNET. Tomando en cuenta que muchas empresas no son totalmente centralizadas o poseen centros de prestación de servicios de donde son consultados los servidores de la entidad sin pasar por internet, generalmente pasan por una MPLS o canales dedicados prestados por un ISP. Por lo que es necesario al igual que los usuarios de la LAN crearles listas de acceso y protección desde internet y hacia las bases de datos y aplicaciones. RED LAN Bases de datos FW-LAN VLAN APLICACION FW-SERVIDORES Internet FW-PERIMETRAL Router Internet FW-WAN Router MPLS MPLS Vlan DMZ Sede 1 Sede 2 Sede 3 Sede 4 Figura 5. Topología de red con red WAN En la gráfica se puede observar que las sedes se conectan por una red MPLS directamente o por un canal dedicado a un router conectado directamente a un nuevo firewall en donde se darían las nuevas listas de acceso de las sedes. Por último en cuanto a terminales de personas se tienen los contactos con terceros, que no son accedidos por internet, y se conectan mediante enlaces dedicados a la empresa, lo que hace necesario conectar esas interfaces a un firewall para crear las listas de acceso, y generar seguridad de posibles fallas de seguridad producidas en las otras empresas. INTERNET Tercero 1 FWTERCEROS Tercero 2 Router Internet FW-Perimetral Servidores DMZ Tercero 3 RED LAN FW-LAN FWSERVIDORE S FW-WAN Router MPLS Vlan Servidores MPLS Sede 1 Sede 2 Sede 3 Sede 4 Figura 6. Topología de red con red de terceros De esta manera se protege nuestra data de terceros que la consuman con un nivel extra, y se da la posibilidad de mantener una única ruta por defecto en caso de que nuestra empresa necesite consumir los servicios de otras empresas al emplear el firewall perimetral como la única puerta de enlace. Luego de tener en la segmentación completa y funcionamiento principal de toda empresa es necesario referirse a las normas ISO 27001:2013 Y COBIT 5 Information Security para tener en cuenta los controles que conciernen a cuanto al diseño y poder añadir ciertos parámetros necesarios. Los controles que se encuentran en los anexos de los artículos y se ven directamente relacionados con el diseño de red se encuentran principalmente en el anexo A de la ISO 27001:2013: “Control A6.2.1 Política para dispositivos móviles. Se debe adoptar una política y una medidas de seguridad de soporte, para gestionar los riesgos introducidos por el uso de dispositivos móviles.” “Control A6.2.2 Teletrabajo. Se deben implementar una política y una medidas de seguridad de soporte para proteger la información a la que tienen acceso, que es procesada o almacenada en los lugares en los que se realiza teletrabajo” “Control A 9.4.4 Uso de programas utilitarios privilegiados. Se debe restringir y controlar estrechamente el uso de programas utilitarios que podrían tener capacidad de anular el sistema y los controles de aplicaciones” “A.12.1.4. Separación de los ambientes de desarrollo, ensayo y operación. Se deben separar los ambientes de desarrollo, ensayo y operativos, para reducir los riesgos de acceso o cambios no autorizados al ambiente operacional.” “A.12.2.1. Controles contra códigos maliciosos. Se deben implementar controles de detección, de prevención y de recuperación, combinarlos con la toma de conciencia apropiada de los usuarios, para proteger contra códigos maliciosos.” “A.12.3.1. Copias de respaldo de la información. Se deben hacer copias de respaldo de la información, software e imágenes de los sistemas y ponerlas a prueba regularmente de acuerdo con una política de copias de respaldo acordadas.” “A.12.4.2. Protección de la información de registro. Las instalaciones y la información de registro se deben proteger contra alteración y acceso no autorizado. “A.13.1.2. Seguridad de los servicios de red. Se deben identificar los mecanismos de seguridad y los niveles de servicio y los requisitos de gestión de todos los servicios de red, e incluirlos en los acuerdos de servicios de red, e incluirlos en los acuerdos de servicio de red, ya sea que los servicios se presten internamente o se contraten externamente.” “A.13.1.3. Separación en las redes. Los grupos de servicios de información, usuarios y sistemas de información se deben separar en las redes.” “A.14.2.6. Ambiente de desarrollo seguro. Las organizaciones deben establecer y proteger adecuadamente los ambientes de desarrollo seguros para las tareas de desarrollo e integración de sistemas que comprendan todo el ciclo de vida de desarrollo de sistemas.” “A.17.2.1. Disponibilidad de instalaciones de procesamiento de información. Las instalaciones de procesamiento de información se deben implementar con redundancia suficiente para cumplir los requisitos de disponibilidad.” En el siguiente diagrama se puede apreciar los cambios proporcionados los por los controles. INTERNET Tercero 1 FWTERCEROS Tercero 2 Router Internet Servidores DMZ FW-Perimetral Tercero 3 RED LAN FW-LAN VLAN de Wireless FW-BD FWSERVIDORES VLAN de Dispositivos moviles FW-WAN Servidores de Backup FWSEGURIDAD Servidores de monitoreo Router MPLS Vlan Servidores de Bases de datos Vlan Servidores de aplicacion MPLS FWDESARROLLO Servidores de Desarrollo y Pruebas Servidores de Seguridad MGMT Sede 1 Sede 2 Sede 3 Sede 4 En el anterior diagrama se puede apreciar cómo se dividen las dos VLAN de aplicaciones y Bases de datos en distintos firewalls para darles mayor seguridad a los datos. Se creó una VLAN de Backup dentro del Firewall de aplicaciones, y teniendo en cuenta que para la tarea de Backup es primordial que los datos no atraviesen los firewalls debido a que pueden llegar a modificar los mismos es necesario que se creen conexiones directas entre los servidores a los cuales se les va a realizar el respaldo y la VLAN creada. De la misma manera se crearon las VLAN de Wireless y una de acceso a dispositivos móviles pegados al Firewall de LAN, es de considerar que si los dispositivos móviles a conectar no son propios del personal de la empresa y no son para tareas empresariales es de considerar la creación de la VLAN en un firewall distinto. Debido a que comprometería la LAN directamente. Se generó un nuevo firewall de Desarrollo con el cual se separan los ambientes de desarrollo y producción por completo, en caso de que los usuarios desarrollares se encuentren en la LAN sería necesario generar una conexión de este al FW LAN. Dado que los firewall generan una protección de listas de acceso y de inspección de los paquetes evitando paquetes corruptos o con firmas maliciosas evitamos accesos a segmentos de red o a terminales finales de personas no deseadas, sin embargo es necesario tener en cuenta que no solo con listas de acceso se logran controlar los ataques que puede surgir nuestra empresa. Para ello es necesario agregar ciertos elementos complementarios que colaboran con la seguridad de la empresa y disminuyen el riesgo de ataques. Entre el software o hardware que se puede tener en cuenta para la arquitectura de red se puede encontrar: IPS: Debido a su función como sistema de detección de intrusos generalmente en las nuevas tecnologías está incluido como software dentro de los cortafuegos ya que los complementa verificando el estado de la red desde tres puntos de vista. Verificando los paquetes en busca de firmas de software malicioso, de acuerdo a políticas que el administrador de la plataforma le instale de acuerdo a las normas establecidas, y basadas en anomalías comportamentales de la red. Anti-Virus: este software está incluido en la totalidad de soluciones de cortafuegos de última generación, presta la solución en contra de virus, spyware, troyanos, rootkids, etc. Este software se encuentra generalmente tanto en los cortafuegos protegiendo la red o el perímetro y el los terminales o computadores personales. Anti-bot: Este software es generalmente implementado en partes de la red en donde se concentren o pase gran parte del tráfico, trata de evitar que se generen peticiones repetitivas desde una terminal a otra generando trafico innecesario dentro de la red. Anti-Spam: Software o hardware encargado de verificar que los correos provean de fuentes confiables y no ocupen espacio en los buzones de entrada de los usuarios. Prevención de ataques de Denegación de Servicios DoS: Este dispositivo se encarga de evitar ataques por denegación de servicio o ataques distribuidos de denegación de servicios, evitando las caídas de generalmente nuestros servidores front ubicados en la DMZ y servidores de aplicaciones. RPKI: Herramienta relativamente nueva (2011), posee una plataforma encargada de verificar las IPs públicas que se trasladan dentro de la red, generalmente se presenta sobre los routers de borde en una infraestructura BGP. Tratando de evitar la sustitución de IPs y ataques desprendidos del mismo. Ataques por DNS: Este Dispositivo es encargado de validar los paquetes por DNS y la validación de los certificados implementados por los mismos. Evitando el robo de los certificados SSL de la organización o el re direccionamiento de páginas web. Control de aplicaciones y filtrado web: este software es el encargado de proteger la red de páginas Web o aplicaciones no deseadas y con contenidos maliciosos o no productivos para la empresa, generalmente se controla desde los cortafuegos de última generación o con un dispositivo en la salida a internet o en las peticiones que se generan al proxy. INTERNET Tercero 1 Figura 8. Topología de red final FWTERCEROS Tercero 2 Router Internet Servidores DMZ FW-Perimetral Tercero 3 RED LAN FW-LAN VLAN de Wireless FW-BD FWSERVIDORES VLAN de Dispositivos moviles FW-WAN Servidores de Backup FWSEGURIDAD Servidores de monitoreo Router MPLS Vlan Servidores de Bases de datos Vlan Servidores de aplicacion MPLS FWDESARROLLO Servidores de Desarrollo y Pruebas Servidores de Seguridad MGMT Sede 1 Sede 2 Sede 3 Sede 4 7.4 Pruebas de penetración Para las pruebas de penetración se generaron dos ambientes, uno simple en donde los servicios están directamente conectados al servidor de Kali para las pruebas de penetración, y otro con un nivel de seguridad mayor con los parámetros descritos en el punto 7.3 como se muestra en la gráfica, y así verificar la eficiencia de dichos controles. Las herramientas utilizadas para realizar las pruebas de penetración fueron NMAP, Openvass y metasploit. La metodología utilizada para realizar el proceso de análisis de vulnerabilidades y pruebas de hacking ético es la siguiente: Fase I. Evaluación de la información En esta fase se realiza reconocimiento y recolección de la información que se posee o es identificada a través de un proceso de escaneo ético basado en métodos de ingeniería social o herramientas tecnológicas especializadas. Igualmente, se identifican los activos de información y se realiza un análisis de riesgos, se identifican y analizan los posibles escenarios reales a ser impactados posteriormente. Actividades de la Fase I En la Fase I el cual contempla la evaluación de la información se definen las siguientes actividades: Reconocimiento y recolección de información. Reconocimiento: El reconocimiento se refiere a la fase preparatoria donde el atacante obtiene toda la información necesaria de su objetivo o victima antes de lanzar el ataque. Esta fase le permite al atacante crear una estrategia para su ataque. Análisis de vulnerabilidades. Fase II. Análisis En esta Fase II se realiza el análisis de la información proporcionada de la fase anterior con el fin de seleccionar los escenarios reales a ser impactados y definir el plan de trabajo para los escenarios reales a ser impactados. Actividades de la Fase II En esta Fase II de análisis se definen las siguientes actividades: Testeo del plan. Ejecución de pruebas de análisis. Escaneo: Esta es la fase que el atacante realiza antes de la lanzar un ataque a la red. En el escaneo el atacante utiliza toda la información que obtuvo en la fase de Reconocimiento para identificar vulnerabilidades específicas. Identificación de sistemas y puertos activos: Después de escanear la red y obtener la información de los equipos activos, el atacante determinará los sistemas operativos y los puertos que se encuentran activos en cada componente tecnológico. Identificación de servicios: Al lograr detectar los sistemas operativos que se encuentran en cada componente y el puerto abierto, será más sencillo determinar el tipo de servicio que se ejecuta en el puerto y la versión del mismo. Análisis de vulnerabilidades: Mediante herramientas automatizadas se generó la comprobación de las vulnerabilidades existentes en los componentes tecnológicos a evaluar, de acuerdo con las bases de datos de vulnerabilidades estándar. Fase III. Intrusión En esta fase se realiza el análisis de las vulnerabilidades técnicas a los escenarios reales seleccionados, detectando los puntos débiles en los mismos y realizando las pruebas de intrusión para explotarlas. Las vulnerabilidades encontradas se referenciarán con los estándares de la CVE (Common Vulnerabilites and Exposures) y NVD (National Vulnerability Database). Se realizan pruebas de intrusión tipo caja gris de acuerdo a lo establecido en el alcance de las pruebas de penetración donde explotan las vulnerabilidades y se intenta acceder a los objetivos de intrusión definidos, escalonar privilegios y atacar otros que se permitan durante la aplicación de las dichas pruebas. Actividades de la Fase III En la Fase III en el cual se realiza la intrusión a las vulnerabilidades encontradas se definen las siguientes actividades: Análisis de vulnerabilidades. Ejecución de pruebas de intrusión. Explotación de vulnerabilidades (Intrusión): Dentro de la fase de intrusión, no se realiza la explotación de vulnerabilidades que puedan desencadenar denegación o degradación de servicio. De esta forma, se debe tener en cuenta que no serán explotadas el 100% de las vulnerabilidades identificadas. Fase IV. Evaluación de exposición En esta fase se analizan los resultados de las pruebas de intrusión realizadas, se identifican los controles y recomendaciones pertinentes para mitigar las vulnerabilidades y riesgos identificados. Actividades de la Fase IV En la Fase IV en el cual se realiza la evaluación de exposición de los sistemas de información, se definen las siguientes actividades: Análisis de resultado. Análisis de información: Después de recolectar toda la información de las vulnerabilidades técnicas encontradas, se procedió a realizar el análisis de dicha información, con el fin de decidir el vector de ataque a realizar en las pruebas de penetración. De igual forma se consolidó y organizó la información recolectada para generar los reportes de vulnerabilidades críticas, altas y medias encontradas por grupos de dispositivos y por criticidad de los componentes tecnológicos evaluados. Escenario 1. Para el escenario 1 se colocaron los siguientes equipos en una misma red a través de una plataforma virtualizada por VMware. Windows Server 2008 R2 Windows 7 home Basic Kali Linux Windows 7 Windows Server 2008 KALI Figura 9. Topología de red Escenario 1 Se realiza como Primera etapa un análisis de puertos abiertos y así visualizar los servidores Figura 10. Nmap Windows Server 2008 Figura 11. Nmap Windows 7 Escenario 2. Para el escenario número 2 se creó la siguiente arquitectura de red con los mismos servidores y equipos colocados esta vez en diferentes segmentos de red. Windows 7 Windows Server 2008 FW-2 FW-1 KALI Figura 12. Topología de red Escenario 1 Puertos Descubiertos Escenario 1 Windows Server 10 puertos Windows 7 home basic 10 puertos Puertos Descubiertos Escenario 2 Windows Server 2 puertos Windows 7 home Basic 2 puertos La herramienta utilizada fue Nmap Vulnerabilidades Descubiertas Escenario 1 Windows Server : 18* Windows 7 home basic : 16* Vulnerabilidades descubiertas Escenario 2 Windows Server: 10* Windows 7 home Basic: 11* Se tiene que tiene que tener en cuenta que muchas de las vulnerabilidades encontradas son propias del servicio prestado, como parches de la aplicación y no pueden ser ocultadas por los dispositivos de seguridad La herramienta utilizada fue Openvass Vulnerabilidades Explotadas Escenario 1 Windows Server : 6 Windows 7 home basic : 3 Vulnerabilidades Explotadas Escenario 2 Windows Server: 1* Windows 7 home Basic: 0 Se tiene que tiene que tener en cuenta que muchas de las vulnerabilidades encontradas son propias del servicio prestado, como parches de la aplicación y no pueden ser ocultadas por los dispositivos de seguridad La herramienta utilizada fue Metasploit framework Se puede observar que hay una disminución importante de aproximadamente el 80 de las amenazas o vulnerabilidades encontradas y explotadas mediante KALI 2. Las evidencias de las vulnerabilidades así como si explotación se pueden encontrar en el anexo A. 8. ALCANCES, LIMITACIONES Y FUTUROS TRABAJOS El diseño que se llevó a cabo está enfocado a empresas de gran tamaño operativo que tengan más de 500 empleados, a las cuales se pueda evidenciar todas las posibles fallas de la arquitectura de red, y posean la capacidad adquisitiva de todas las herramientas necesarias para asegurar la información. Se darán únicamente lineamientos básicos en cuanto a políticas administrativas, para el sostenimiento de la arquitectura de red, esto debido a que la red no se sostiene por si sola y por el contrario es mayormente el empleado consiente de la seguridad informática el que brinda la mayor seguridad a la empresa. Las normas ISO 27000 son una herramienta de apoyo para la creación de la arquitectura de red, más no una imposición para la misma, se escogieron las que se consideraron necesarias y propias del proyecto. Es necesario seguir actualizando la arquitectura de red, debido a que los ciberataques son cada vez más adaptables y cada vez más potentes, además de analizar a las personas en el papel de la seguridad corporativo para así evitar la ingeniería social. 9. CONCLUSIONES La modernización de los diseños de red es tan necesaria como la actualización de equipos de seguridad, debido a que la mayoría de los ciberataques pueden comprometer la información de una empresa La defensa en profundidad utilizada en computación ayuda a proteger los diversos niveles de información para así asegurar su confidencialidad, disponibilidad e integridad. Los sistemas de gestión de la seguridad de la información son una pieza clave en la construcción y desarrollo de una red, ya que dan los lineamientos y controles necesarios para proteger uno de los insumos más grandes de las empresas. Para la estabilidad de un diseño de red es necesario, es necesario tener en cuenta la capacidad de la misma en cuanto a trabajadores, clientes, poder adquisitivo, y cantidad de información manejada. Es necesario seguir actualizando la arquitectura de red, debido a que los ciberataques son cada vez más adaptables y cada vez más potentes, además de analizar a las personas en el papel de la seguridad corporativo para así evitar la ingeniería social. Las personas como la información son un activo demasiado valioso dentro de una organización, y debido a que son ellas el primer flanco de ataque en la mayoría de los ciberataques es necesario generar políticas dentro de un SGSI que les enseñe y les proteja. Las herramientas de seguridad disminuyen en un 80 % los ataques cibernéticos, que podrían afectar una compañía, sin embargo son más efectivas como contención para detectar el problema, y así aplicar los correctivos necesarios debido a que todo sistema es propenso a fallas. Las pruebas de penetración son una herramienta muy valiosa para validar la seguridad de una red, y tomar las medidas de seguridad necesarias sobre la misma. 10. BIBLIOGRAFIA [1] República de Colombia, “Agenda Estratégica de Innovación: Ciberseguridad.” Min TIC, Marzo 2014. [2] CISCO, “CCNA EXPLORATION 4.0- conceptos básicos de networking”, Septiembre 2012, página 51. [3] IY, «Encuesta sobre el uso de TIC y del comercio Electrónico en las empresas 2010/2011,» 2011 [4] 3com, "Seguridad de Redes: Una guía para implementar Firewalls", 2010. [5] 3com, "Seguridad de Redes: Una guía para implementar Firewalls", 2010, página 26. [6] "Red privada virtual" cisco, disponible en http://www.cisco.com/web/LA/ soluciones/la/vpn/index.html [7] CISCO "CCNA security" 2014, pág. 68 [8] CISCO, “CCNA EXPLORATION 4.0- conceptos básicos de networking”, Septiembre 2012, página 110. [9] Republica de Francia "La defensa en profundidad aplicada a los sistemas de información" compendio disponible en: http://www.ssi.gouv.fr/archive/es/ confianza/documents/methods/mementodep-V1.1_es.pdf pag 8. [10] Republica de Francia "La defensa en profundidad aplicada a los sistemas de información" compendio disponible en: http://www.ssi.gouv.fr/archive/es/ confianza/documents/methods/mementodep-V1.1_es.pdf pag. 9. [11] G. R. Naik, D. K. Kumar, and M. Palaniswami, “Multi run ICA and surface EMG based signal processing system for recognising hand gestures,” in 8th IEEE International Conference on Computer and Information Technology, 2008. CIT 2008, 2008, pp. 700–705. [12] Internet Engineering Task Force RFC 2828 Internet Security Glossary [13] Ángeles ESPINOSA, El País, 28 septiembre de 2010, p. 6. [14] Kevin M. Henry. Pruebas de Penetración: Protección de Redes y Sistemas. Gobierno de TI Ltd. ISBN 978-1- 849-28371-7. [15] [en línea] www.elmundo.es/elmundo/2010/11/08/navegante/1289231632.htm [16] Ángeles ESPINOSA, El País, 28 septiembre de 2010, p. 8 [17] República de Colombia, “Agenda Estratégica de Innovación: Ciberseguridad.” Min TIC, Marzo 2014. [18] CISCO, “CCNA EXPLORATION 4.0- conceptos básicos de networking”, Septiembre 2012, página 51. [19] IY, «Encuesta sobre el uso de TIC y del comercio Electrónico en las empresas 2010/2011,» 2011 [20] 3com, "Seguridad de Redes: Una guía para implementar Firewalls", 2010. [21] 3com, "Seguridad de Redes: Una guía para implementar Firewalls", 2010, página 26. [22] "Red privada virtual" cisco, disponible en http://www.cisco.com/web/LA/ soluciones/la/vpn/index.html [23] CISCO "CCNA security" 2014, pág. 68 [24] CISCO, “CCNA EXPLORATION 4.0- conceptos básicos de networking”, Septiembre 2012, página 110. [25] Republica de Francia "La defensa en profundidad aplicada a los sistemas de información" compendio disponible en: http://www.ssi.gouv.fr/archive/es/ confianza/documents/methods/mementodep-V1.1_es.pdf pag 8. [26] Republica de Francia "La defensa en profundidad aplicada a los sistemas de información" compendio disponible en: http://www.ssi.gouv.fr/archive/es/ confianza/documents/methods/mementodep-V1.1_es.pdf pag. 9. [27] G. R. Naik, D. K. Kumar, and M. Palaniswami, “Multi run ICA and surface EMG based signal processing system for recognising hand gestures,” in 8th IEEE International Conference on Computer and Information Technology, 2008. CIT 2008, 2008, pp. 700–705. [28] Internet Engineering Task Force RFC 2828 Internet Security Glossary [29] Ángeles ESPINOSA, El País, 28 septiembre de 2010, p. 6. [30] Kevin M. Henry. Pruebas de Penetración: Protección de Redes y Sistemas. Gobierno de TI Ltd. ISBN 978-1- 849-28371-7. [31] [en línea] www.elmundo.es/elmundo/2010/11/08/navegante/1289231632.htm [32] Ángeles ESPINOSA, El País, 28 septiembre de 2010, p. 8