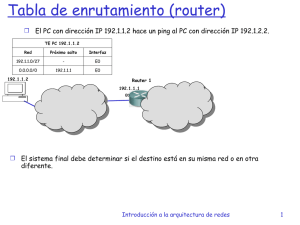

pfc1058 - Repositorio Principal

Anuncio