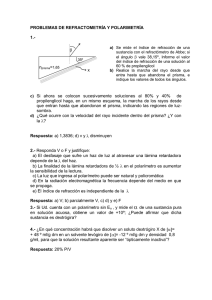

identificación de radiobases ds-cdma detectando su desfasaje del

Anuncio